Если у вас имеется информация о новых зловредных обновлениях (или о тех, что в списке), то пишите в комментариях код обновления (KBxxxxxx) и мы сразу же обновим список.

Список нежелательных, не рекомендуемых и даже опасных обновлений для ОС Windows 7, 8 и 8.1.

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

Какие программы надо установить что бы запустились все игры

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО.

Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком.

Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Итак, как же происходит заражение компьютерными вирусами или вредоносными программами? Существует несколько стандартных способов. Это ссылки на вредоносные сайты в электронной почте или сообщениях в социальных сетях, посещение зараженного сайта (известного как drive-by загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносное ПО на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления для систем безопасности, как только они становятся доступными.

Киберпреступники часто используют методы социальной инженерии, чтобы обманом заставить вас делать что-то, что угрожает вашей безопасности или безопасности вашей компании. Фишинговые сообщения являются одним из наиболее распространенных методов. Вы получаете на вид абсолютно легитимное электронное сообщение, в котором вас убеждают загрузить зараженный файл или посетить вредоносный веб-сайт. Цель хакеров — написать сообщение так, чтобы вы нашли его убедительным. Это может быть, например, предупреждение о возможном вирусном заражении или уведомление из вашего банка или сообщение от старого друга.

Конфиденциальные данные, такие как пароли, являются главной целью киберпреступников. Помимо использования вредоносных программ для перехвата паролей в момент их ввода, злоумышленники также могут собирать пароли с веб-сайтов и других компьютеров, которые они взломали. Вот почему так важно использовать уникальный и сложный пароль для каждой учетной записи.

Он должен состоять из 15 и более символов, включающих буквы, цифры и специальные символы. Таким образом, если киберпреступникам удастся взломать один аккаунт, они не получат доступ ко всем вашим учетным записям. К сожалению, большинство пользователей имеют очень слабые пароли: вместо того, чтобы придумать труднодоступную комбинацию, они обращаются к standby-паролям типа «123456» или «Password123», которые преступники легко подбирают. Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет — «Пицца».

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них — снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы.

Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

- Как работают компьютерные вирусы?

- Как вредоносные программы проникают в системы

- Кто создает вредоносные программы?

- Обнаружение вредоносных программ и эксплойтов

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Источник: www.kaspersky.ru

Оптимизация программ на компьютере

В этой заметке хочу вернуться к вопросу многообразия программ на компьютере, так как этот вопрос напрямую связан с темой оптимизации.

Если вы ищите какую-то программу для решения вашей задачи, то, с моей точки зрения, будет правильным изучить доступные обзоры по каждой из приглянувшихся вам программ и на основе этих обзоров выбрать ту программу, которая будет в дальнейшем установлена. Это намного рациональнее, нежели установить все найденные вами программы на компьютер и тестировать каждую из них.

Сейчас в интернете можно найти текстовые или видео обзоры, пожалуй, всех более-менее популярных программ. На их основе можно оценить функциональность программы и принять решение о необходимости ее наличия на вашем компьютере.

Такой подход позволит вам не захламлять систему и держать на компьютере лишь нужное ПО.

Есть и еще один вариант, который мне не особо нравится, но он имеет право на жизнь. Я имею в виду виртуальную машину.

Можно создать на компьютере виртуальную машину, например, с помощью бесплатной программы VirtualBox.

Виртуальная машина — это виртуальный (то есть программно созданный) компьютер, на который также устанавливается операционная система и он работает изолировано от вашего реального компьютера. Соответственно, можно устанавливать ПО для тестирования на виртуальной машине и это позволит вам держать основную систему в чистоте. Ну а опробовав и выбрав из нескольких нужную именно вам программу, затем ее можно будет установить на основной компьютер.

Еще один момент, о котором обязательно нужно сказать — это установка программного обеспечения только из официальных источников.

Это базовое правило безопасной работы на компьютере и нет никакого смысла говорить об оптимизации, если вопросам безопасности не уделяется никакого внимания.

Сейчас подавляющее большинство устанавливаемых на компьютеры пользователей программ являются нелицензионными, а значит берутся они с различных торрент-трекеров и прочих закоулков Интернета.

Никто не сможет вам гарантировать ни то, что такая программа установится и будет без проблем работать на вашем компьютере, ни то, что скачанная вами программа является безопасной.

Все же стоит понимать, что человек, выложивший программу в открытый доступ для скачивания, мог изменить ее файлы, встроив в них вирус или троян. Конечно, далеко не всегда это так, но вероятность такая есть и это стоит понимать.

Никто не контролирует распространение программ через торренты или файлообменники и каждый может на них выложить все, что только пожелает.

Это касается не только платных программ, которые кто-то взломал и выложил в открытый доступ. Есть и масса бесплатных программ, которые также широко представлены на множестве сайтов, в том числе и на торрент-трекерах. Поэтому всегда стоит в первую очередь искать официальный сайт программы и скачивать установочные файлы оттуда.

Самый простой способ определить официальный сайт программы — это поискать ее страницу в Википедии. Обычно разработчики программ сами создают страницы о ней в Википедии или следят за корректностью данных. По крайне мере, я еще ни разу не сталкивался с ситуацией, когда информация в Википедии на счет официального сайта была бы ложной.

Ну а если в Википедии нет информации о программе, то стоит задаться вопросом — почему? Поищите отзывы о заинтересовавшем вас приложении. Раз программа малоизвестна, то она вполне может быть небезвредной. Не стоит упускать данный момент из виду.

Ну и во время установки программ, особенно бесплатных, нужно быть крайне внимательным и читать всю информацию, которая появляется в процессе установки, а также обращать внимание на все галочки и кнопочки.

Бесплатные программы (особенно скачанные с неофициальных сайтов) довольно часто грешат впариванием других бесплатных или платных программ. То есть вы вроде как устанавливаете только одну программу, а в итоге на вашем компьютере откуда-то берутся дополнительные браузеры или ярлыки на какие-то сайты. Кто сталкивался с программами от Mail.Ru, тот понимает о чем я говорю.

Как правило, такие программы безвредны и их можно удалить с помощью стандартных инструментов, но, во-первых, не всегда удается обойтись малой кровью, а во-вторых, эти нежданные программы просто засоряют систему, а зачем нам это нужно?

Ну и последняя вещь, о которой не могу не сказать — это место установки программ.

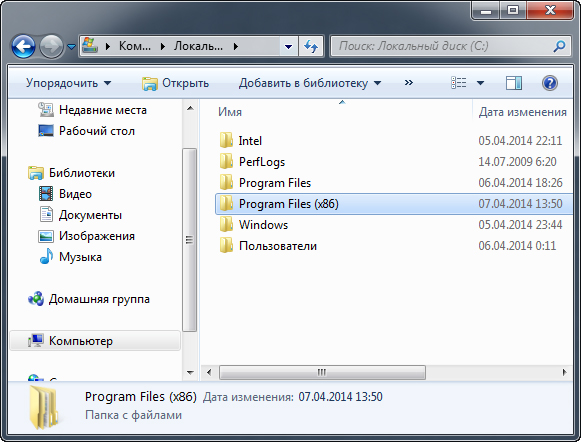

По умолчанию практически все программы устанавливаются на системный диск компьютера, которым обычно бывает диск С. Для программ на этом диске отведена специальная системная папка Program Files. Если на вашем компьютере установлена 64-битная операционная система, то таких папок может быть две — для 32-х битных программ и для 64-х битных соответственно.

Так как эти папки находятся на системном диске, то с каждой новой установленной программой свободное пространство диска будет уменьшаться, что, как мы знаем, может в итоге отрицательно сказаться на производительности компьютера.

Есть мнение, что нужно устанавливать программы не на системный диск, то есть перенести папку Program Files на другой локальный диск компьютера, например, диск D.

Такое мнение, безусловно, имеет право на существование, но я противник подобной операции и вот почему.

Так или иначе программы в Program Files привязаны к Windows, ведь записи о них есть в реестре, да и довольно часто некоторые файлы устанавливаемых программ помещаются в папку операционной системы или в папки профилей пользователей.

Это означает, что если что-то случится с операционной системой и придется ее переустановить, то программы в Program Files на другом диске просто перестанут работать, а значит нужно будет переустанавливать и их тоже.

По этой причине лично мне удобнее держать все программы на системном диске и в случае выхода Windows из строя просто отформатировать диск С, а затем восстановить систему со всем программами из ранее созданного образа системного раздела.

Такой схемы я придерживался не один год и она меня полностью устраивала, ведь вернуть работоспособность компьютеру можно было буквально за пол часа.

Но такой подход подойдет тем, кто уже определился с набором программ, которыми он пользуется на компьютере.

Если вы, в отличии от меня, любитель игрушек, то вполне может быть оправданным перенос папки с играми на другой локальный диск, например, D. Современные игры обычно очень ресурсоемки и требуют для установки и работы значительный объем пространства жесткого диска. Поэтому для игр лучше создать отдельную папку на несистемном диске или вообще выделить для них отдельный логический диск.

Ну и еще один момент, касаемый игр — довольно часто встречаюсь с ситуацией, когда устанавливается игра на компьютер слабой конфигурации, что приводит в дальнейшем к проблемам.

У любой игры, как и у любой программы, есть системные требования. Компьютер должен им удовлетворять, иначе игра будет заметно подтормаживать или даже вылетать. Обычно системные требования представлены на сайте разработчика игры и стоит с ними ознакомиться еще до установки игры на компьютер. Ваш компьютер должен удовлетворять системным требованиям, а еще лучше их превосходить.

Тоже самое касается и любых других программ. Если вашему компьютеру уже лет десять и вы на него устанавливаете современное программное обеспечение, то нужно понимать, что никакая оптимизация Windows тут не поможет и скорее всего вы столкнетесь с проблемами, которые будут проявляться в подтормаживании, зависании или вылетании программ.

Речь опять же идет о соблюдении системных требований программного обеспечения к компьютеру, то есть к аппаратной части. И эту тему я также затрону в одном из следующих видео.

Интересные заметки и видеоуроки по этой теме:

- Нужно ли дефрагментировать реестр

- Мнение: Нужна ли Windows Оптимизация?

- 5 ШАГОВ. Оптимизация данных пользователя

- Дефрагментация — нужна или нет?

- Оптимизация реестра — Мифы и Реальность

Источник: pcsecrets.ru