Эксплойты используют уязвимости в программном обеспечении. Уязвимость похожа на дыру в программном обеспечении, которую вредоносные программы могут использовать, чтобы попасть на ваше устройство. Вредоносная программа использует эти уязвимости, чтобы обойти меры безопасности компьютера, чтобы заразить устройство.

Принцип работы эксплойтов и наборов эксплойтов

Эксплойты часто являются первой частью более крупной атаки. Хакеры проверяют устаревшие системы, содержащие критические уязвимости, которые затем используются путем развертывания целевых вредоносных программ. Эксплойты часто включают в себя код оболочки, который представляет собой небольшую полезную нагрузку вредоносных программ, используемую для загрузки дополнительных вредоносных программ из сетей, контролируемых злоумышленником. Shellcode позволяет хакерам заражать устройства и проникать в организации.

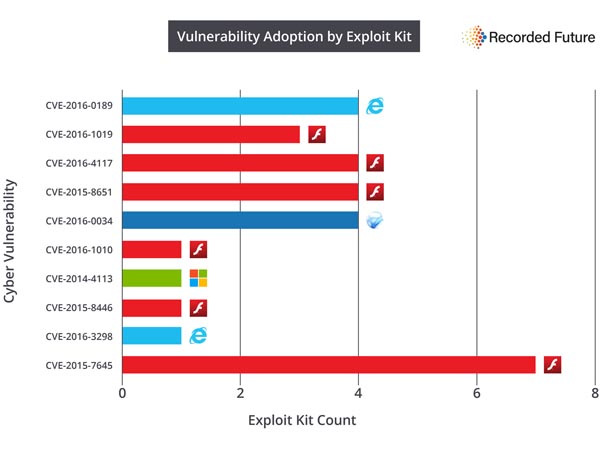

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти комплекты проверяют устройства на наличие различных типов уязвимостей программного обеспечения и при обнаружении развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. В комплектах можно использовать эксплойты, предназначенные для различных программ, включая Adobe Flash Player, Adobe Reader, Интернет-Обозреватель, Oracle Java и Sun Java.

Этичный хакинг — что такое эксплойт?

Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и наборов эксплойтов, — через веб-страницы, но эксплойты также могут поступать по электронной почте. Некоторые веб-сайты неосознанно и невольно размещают вредоносный код и эксплойты в своей рекламе.

В приведенной ниже инфографике показано, как эксплойт-пакет может попытаться использовать устройство после посещения скомпрометированного веб-сайта.

Рис. 1. Пример использования комплектов

Несколько известных угроз, включая Wannacry, используют уязвимость SMB (CVE-2017-0144) для запуска вредоносных программ.

Примеры наборов эксплойтов:

Как мы именуем эксплойты

Эксплойты (Exploits)

Эксплойты (exploits) являются подвидом вредоносных программ. Термин связан с английским глаголом «to exploit», означающим «эксплуатировать, применять в своих интересах». Впрочем, эксплойт — это не обязательно отдельное приложение (исполняемый файл): он может иметь вид небольшого фрагмента вредоносного кода или набора команд, выполняемых в определенном порядке. Используя уязвимость в какой-либо системной или прикладной программе, эксплойт производит на устройстве жертвы несанкционированное действие. Как правило, оно позволяет повысить привилегии в целевой системе или выполнить произвольный код.

Как стать ХАКЕРОМ с нуля. Даркнет

Цели работы эксплойта разнообразны: загрузка и установка вредоносных программ, повышение прав доступа, остановка работы системы, раскрытие конфиденциальных данных. Следует заметить, что сами эксплойты не осуществляют деструктивных действий напрямую: их задача — воспользоваться уязвимостью, чтобы обеспечить запуск вложенного в них кода. Все последующие операции выполняет именно вредоносная нагрузка, и от ее содержания зависит то, какой цели достигнет злоумышленник.

Классификация эксплойтов

Эксплойты (exploits) могут применяться к любым элементам компьютерной системы. Объектом атаки могут быть модули операционной системы, прикладные программы и даже аппаратные компоненты. Для успешной атаки необходимо заставить жертву перейти по ссылке, загрузить и открыть файл, чтобы эксплойт получил возможность проэксплуатировать нужную уязвимость.

Поскольку эксплойты разрабатываются для осуществления разных действий на зараженной системе, их можно классифицировать по объекту назначения:

- для браузеров и дополнений к ним;

- для операционных систем;

- для офисных программ, проигрывателей и другого прикладного программного обеспечения;

- для серверного программного обеспечения;

- для веб-сервисов, например WordPress, Joomla, Drupal;

- для аппаратных компонентов.

Эксплойты попадают в компьютер пользователя разными способами. В частности, может произойти прямое вмешательство злоумышленника в систему. Если сетевого доступа к атакуемой системе нет, то высылается письмо на электронную почту или сообщение через мессенджер со ссылкой на вредоносный код.

Объект воздействия

Эксплойты, являясь подвидом вредоносных программ, используются для воздействия на компьютерные устройства разных пользователей. Это могут быть машины коммерческих компаний, государственных структур, различных организаций. Также при помощи эксплойтов злоумышленники проникают в компьютерные системы рядовых пользователей для кражи личной информации, особенно имеющей отношение к финансам.

Источник угрозы

Создаются эксплойты киберпреступниками высокой квалификации, которые продают их на черном рынке другим злоумышленникам. В качестве элементов кибероружия они разрабатываются и используются спецслужбами.

Также эксплойты могут быть результатом работы специалистов по информационной безопасности, желающих показать, каким образом может эксплуатироваться обнаруженная ими уязвимость. В этом случае производители ПО оповещаются об уязвимостях до публикации эксплойта в открытом доступе.

Наконец, эксплойты иногда разрабатываются студентами и начинающими программистами для совершенствования своих умений.

Анализ риска

Несмотря на старания специалистов, уязвимости есть практически во всех программах, а значит, для злоумышленников всегда есть лазейка для подготовки эксплойта. К моменту, когда разработчики выпустят патч (небольшую программу для исправления уязвимых файлов), вредоносная программа может нанести огромный урон. Под угрозу попадают все пользователи, включая самых осторожных и внимательных.

Последствия применения эксплойта могут быть самыми разными. Это зависит от задачи, которая ставилась перед вредоносными программами: от нарушения работы системы до потери крупных денежных сумм, секретной информации.

Обезопасить свое устройство от эксплойта можно, если пользоваться антивирусными программами от известных компаний, которые постоянно совершенствуют свои продукты. Снизят риски заражения регулярное обновление операционной системы и прикладных программ, отказ от переходов по подозрительным ссылкам, игнорирование спам-сообщений, внимательное отношение к финансовым операциям.

Источник: www.anti-malware.ru

Эксплойт

Стандартное определение характеризует «эксплойт» как программу или код, который использует недостатки в системе безопасности конкретного приложения для заражения устройства.

Пользователи могут ошибочно считать, что это отдельное вредоносное программное обеспечение. Однако на самом деле, это фрагмент кода программы, который позволяет проникать в систему компьютера и влиять на его работу.

Используя определенную уязвимость, данный инструмент предоставляет злоумышленникам необходимые разрешения для запуска вредоносных компонентов и заражения системы.

Особенности распространения

Злоумышленники постоянно совершенствуют свой инструментарий и находят новые способы заражения большого количества устройств. Одним из распространенных методов проникновения вредоносных программ на компьютеры жертв стало использование эксплойтов, которые обеспечивают быстрое распространение угрозы.

Также они позволяют получить доступ к программам и в дальнейшем заражать устройство пользователя через уязвимость в системе безопасности.

За последние годы наиболее активными были угрозы, которые используют уязвимости в продуктах Java, в программном обеспечении Adobe, а также операционной системе Windows.

Известные примеры

В последнее время эксплойты используются во многих известных кибератаках. Примером является масштабная атака вируса WannaCryptor (или WannaCry), которая стала крупнейшей цифровой угрозой в мире за последние годы. Стоит отметить, что во время этой атаки использовался эксплойт EternalBlue, который был якобы похищен группой киберпреступников в Агентстве национальной безопасности (NSA). EternalBlue был нацелен на уязвимость реализации протокола SMB в неактуальной версии Microsoft.

Кроме этого, EternalBlue также был инструментом во время известной атаки Diskcoder.C (Petya, NotPetya и ExPetya).

Узнать больше

Особой популярностью среди киберпреступников пользуются «0-дневные» уязвимости. Примером их применения является последняя кампания группы киберпреступников Buhtrap, которая начала использовать эксплойт с целью получения доступа для запуска своих вредоносных программ и осуществления шпионской деятельности в Восточной Европе и Центральной Азии.

Вредоносные компоненты доставляются с помощью документов, которые побуждают пользователей открыть их. Анализ таких документов-приманок дает подсказки о том, на кого может быть нацелена атака. Когда атаки направлены на коммерческие компании, документы-приманки, как правило, замаскированные под контракты или счета-фактуры.

Кроме этого, эксплойт использовался в атаках группы киберпреступников PowerPool. Вредоносный код был нацелен на уязвимость в Windows, а именно ALPC Local Privilege Escalation.

Источник: www.eset.com