В последние годы подпольный рынок эксплойтов сильно изменился. Если раньше их продажа была практически единственным способом заработать, то сейчас появились альтернативные способы монетизации. В течение двух лет мы изучали, как устроен подпольный рынок эксплойтов для различных уязвимостей, и в этом посте поделимся результатами нашего исследования жизненного цикла эксплойта на форумах киберпреступного андерграунда.

О терминологии

Прежде чем продолжать рассказ, обозначим, что под уязвимостью мы понимаем недостаток, слабость или ошибку в программном или аппаратном обеспечении. Если эта уязвимость ещё не была раскрыта публично или была раскрыта, но до сих пор не исправлена, мы называем её уязвимостью нулевого дня (0-day). Как только уязвимость становится публичной и для неё выпускается исправление, она переходит в разряд известных уязвимостей (N-day).

Эксплойт — это специальным образом написанный код, который позволяет использовать 0-day- или N-day-уязвимость для проникновения в систему, извлечения данных и/или даёт другие возможности её несанкционированного использования.

Термины Инфобеза: Уязвимость, 0-Day, Эксплойт, Бэкдор, Bug Bounty

Что изменилось на рынке эксплойтов

Прежде рынок эксплойтов был более прибыльным. Об этом свидетельствует уменьшение количества объявлений на подпольных форумах, хотя одной из возможных причин этого явления может быть перемещение торговых площадок в более закрытые пространства, например, в даркнет.

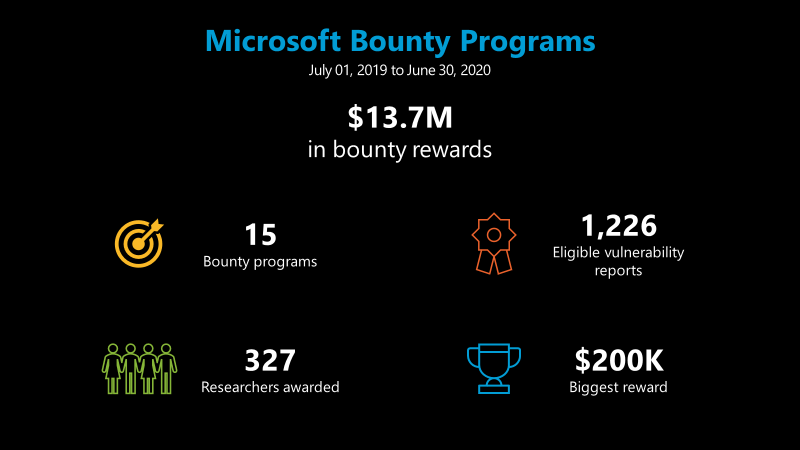

Снижение прибыли от торговли эксплойтами также можно связать с ростом выплат по программам Bug Bounty — охоту за багами — объявили практически все известные вендоры.

Например, Microsoft за 2019 год выплатила 13,7 млн долларов США исследователям, обнаружившим уязвимости. Самая большая выплата составила 200 тыс. долларов США — её получил эксперт, обнаруживший уязвимость в Hyper-V.

Возможность легально получить крупное вознаграждение приводит к частичной декриминализации рынка эксплойтов и делает его более скудным и переменчивым.

Ещё одна причина перемен — появление нового горячего товара, access-as-a-service, т. е. «доступ как услуга». Торговля доступом к системам оказывается более прибыльной, чем торговля N-day-эксплойтами, поскольку продавцы требуют за доступ более высокие цены, чем за полуфабрикат — эксплойт, которым ещё нужно суметь правильно воспользоваться. С точки зрения результата доступ как услуга имеет все преимущества эксплойта, но вся черновая и сложная техническая работа уже проделана за покупателя.

Тем не менее, рынок эксплойтов всё ещё далёк от полного угасания. Даже после раскрытия и исправления уязвимости эксплойты для неё продолжают продаваться на подпольных рынках в течение многих месяцев или даже лет.

Как показывает наше исследование, наибольшим спросом пользуются эксплойты для продуктов Microsoft — их разыскивают 47% покупателей. При этом 61% всех объявлений о продаже эксплойтов также посвящены уязвимостям в продуктах Microsoft.

7 языков программирования для Хакера | Какой язык программирования учить в 2022? | UnderMind

Типичная цена, которую пользователи форумов готовы заплатить за запрошенные эксплойты N-day, составляла 2 тыс. долларов США. Эксплойты 0-day оценивались намного дороже — в 10 тыс. долларов США. Однако встречаются и значительно более бюджетные предложения — например, N-day-эксплойты для JavaScript за 40 долларов США или для Microsoft Word за 100 долларов США. Иногда мы встречали на англоязычных форумах бесплатные эксплойты. Стоит отметить, что цены на русскоязычных подпольных форумах обычно выше, чем на англоязычных.

Жизненный цикл эксплойта

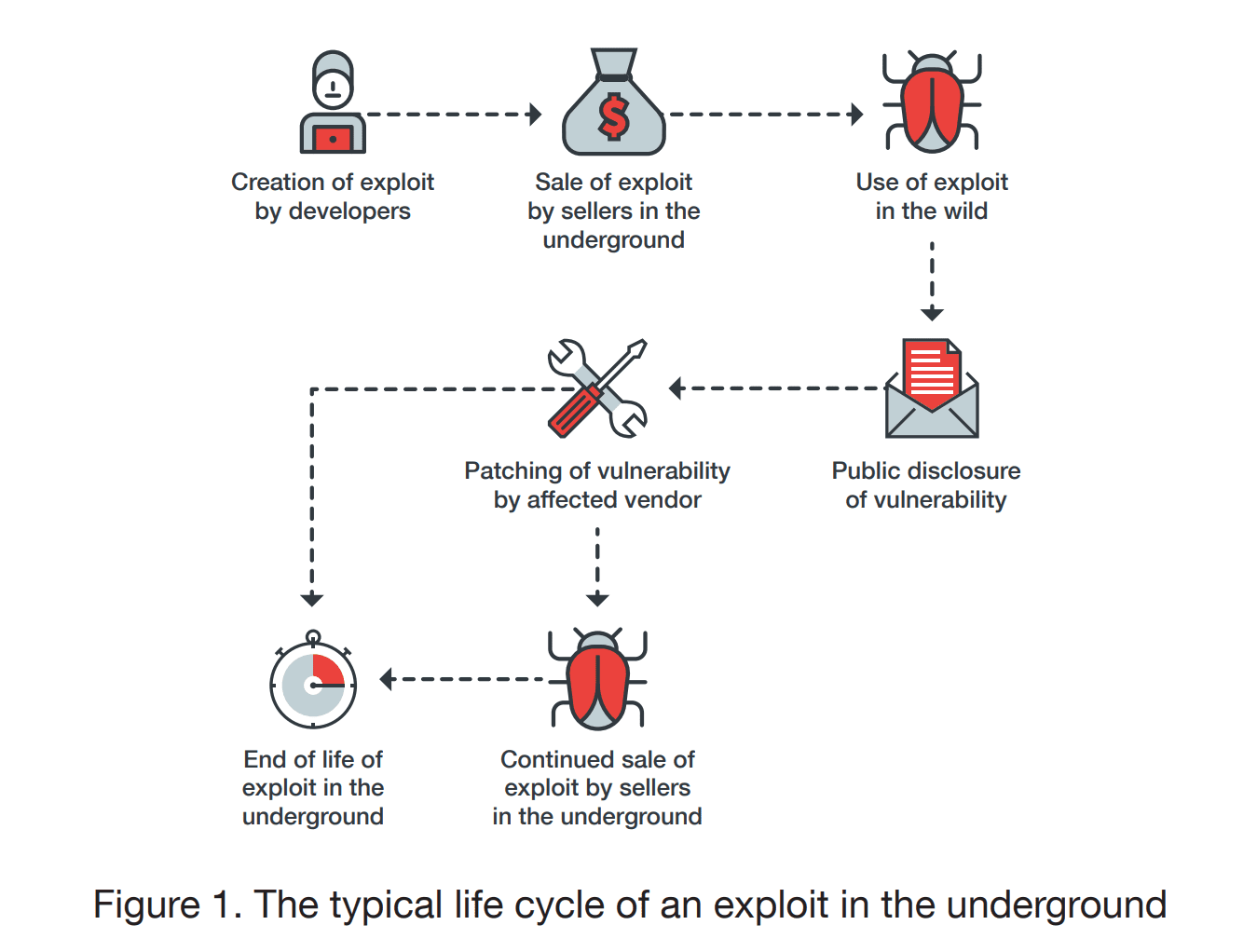

Типичный жизненный цикл эксплойта 0-day-уязвимости выглядит следующим образом:

- Разработчик представляет доказательство концепции эксплойта (Proof of Concept, PoC) или создаёт рабочий эксплойт.

- Продавцы предлагают эксплойт на киберпреступных торговых площадках.

- Об уязвимости становится известно пострадавшему вендору.

- Вендор выпускает исправление для уязвимости.

- Киберпреступники либо: a. продолжают продавать эксплойт в течение как минимум двух лет по более низкой цене, часто объединяя его с другими эксплойтами для получения большей прибыли;

b. прекращают продажу эксплойта.

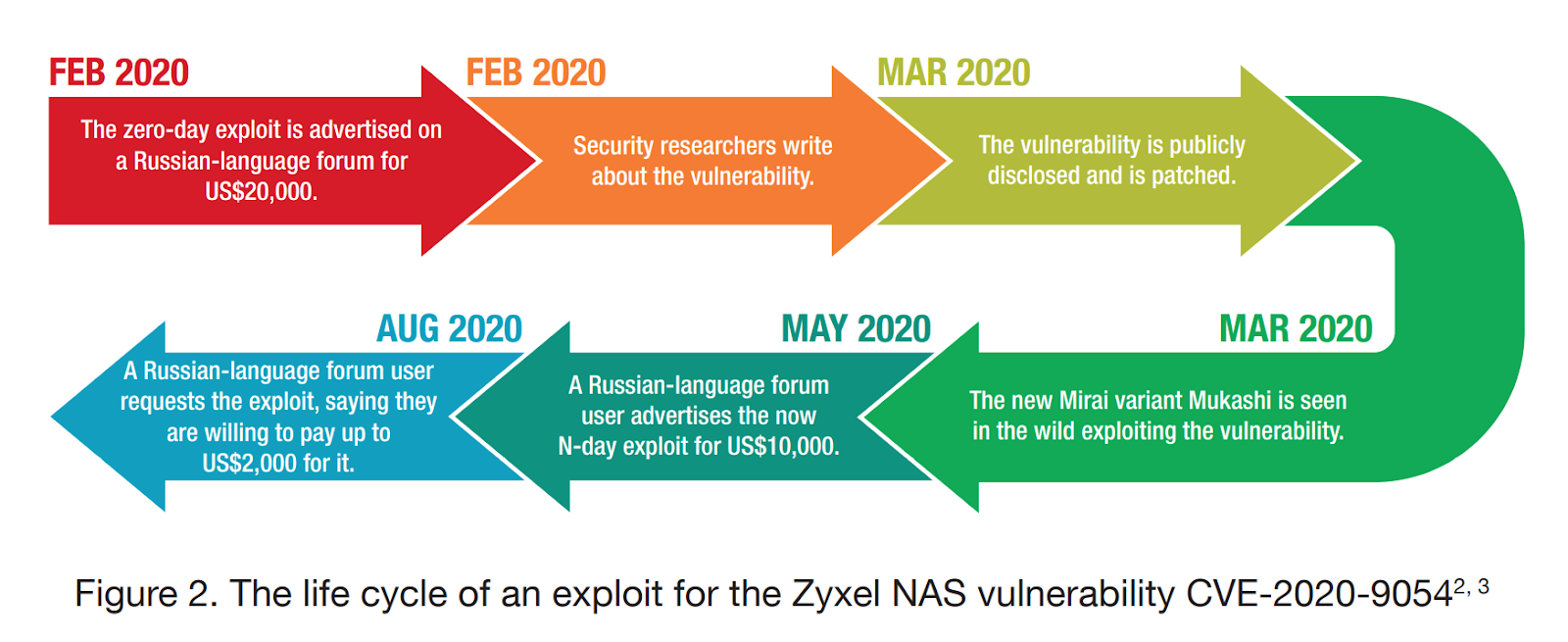

Вот как выглядит жизненный цикл эксплойта для RCE-уязвимости CVE-2020-9054 в сетевых хранилищах Zyxel, который распространяется по крайней мере с февраля 2020 года. Эта уязвимость позволяет удалённо выполнить произвольный код (Remote Code Execution, RCE) в затронутых продуктах компании Zyxel.

Всего за шесть месяцев эксплойт подешевел в десять раз — с 20 тыс. до 2 тыс. долларов США.

Разработчики эксплойтов

Деятельность разработчиков эксплойтов нельзя назвать простой. Изучая форумы, которые занимались продажей эксплойтов в течение нескольких лет, мы убедились, что новым продавцам довольно сложно войти в этот бизнес, потому что их обычно тщательно проверяют и всё равно относятся с недоверием.

Например, на форуме Hack Forums мы обнаружили нового разработчика эксплойтов, который пытался продать сборку эксплойтов PDF нулевого дня за 950 долларов США в сентябре 2020 года. Продавец был подвергнут сомнению за то, что он пробыл на Hack Forums всего месяц. Кроме того, пользователи не поверили ему, поскольку настоящий эксплойт нулевого дня стоит от 5 000 до 10 000 долларов США. В настоящее время этот пользователь больше не зарегистрирован на Hack Forums.

Многие опытные продавцы зарабатывают свою репутацию годами. Для этого они не только продают эксплойты, но и покупают их.

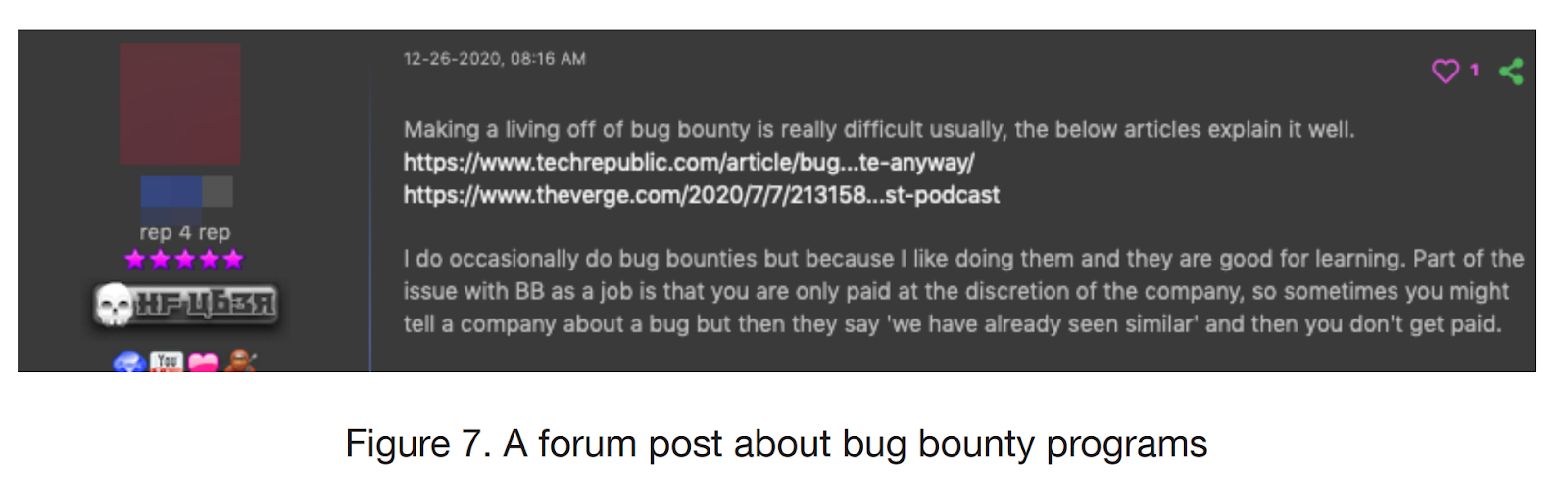

Пользователи форумов часто обсуждают легальные программы вознаграждения за ошибки в положительном ключе. На некоторых англоязычных форумах мы встретили пользователей, размещающих руководства и советы о том, как отправлять эксплойты в программы вознаграждения за баги. Мы также видели утечку курса организации SANS Institute по программам Bug Bounty и ответственному раскрытию информации, который распространялся бесплатно.

Однако другая часть участников форумов жалуются на программы Bug Bounty. Среди жалоб — долгое ожидание ответа, превышение допустимого количества заявок и проблемы с выплатами. Для некоторых разработчиков эксплойтов эти и другие недостатки программ Bug Bounty являются достаточной причиной для того, чтобы продавать свои эксплойты в киберпреступном подполье, а не мучиться с легальным багхантингом.

Небольшая группа недовольных багхантеров использует киберфорумы не только для продажи своих эксплойтов, но и для поиска желающих воспользоваться их навыками кодирования.

Например, мы видели пользователя на Hack Forums, который предоставил скриншоты своих заявок на участие в программе Bug Bounty, предложил свои услуги по кодированию и искал потенциальных покупателей своих эксплойтов. Другой пример — пользователь на RaidForums, который решил продать свои эксплойты для использования киберпреступниками вместо того, чтобы отправить их в Bug Bounty:

Спрос и предложение

Эксплойты: для чего они предназначены и как классифицируются эти типы компьютерного программного обеспечения?

Сколько раз мы не слышали о том, что киберпреступники подвергались нападениям со стороны какой-либо компании, веб-платформы или команды? Конечно, много. Это потому, что злоумышленнику удалось нарушить систему и украсть его данные. Обычно возможности, которые они имеют, чтобы совершить это преступление, используют его слабость.

Этим преступникам часто бывает очень легко, потому что они используют эти мелкие ошибки, чтобы проникнуть в систему, а известные подвиги-их любимый инструмент. Но что они на самом деле? В основном это программа или код, который использует дыру в безопасности.

Как вы видите, этот термин относится к угрозам и атакам, причина, по которой мы должны очень хорошо знать последствия, которые он может вызвать, и то, как мы можем избежать их, чтобы защитить свои спины. В этой статье ниже мы предоставим вам всю необходимую информацию, так как для нас важна ваша безопасность.

Что такое эксплойты и для чего они используются в информатике?

Это слово имеет английское происхождение и означает использовать или эксплуатировать; в информатике оно имеет аналогичное значение, но, тем не менее, мы говорим о программном обеспечении, которое использует недостаточность для непредвиденного поведения в пределах информационной системы.

Эти инструменты, как мы уже упоминали, очень полезны для киберпреступников, поскольку они могут использовать уязвимости в очень популярных программах. Те же могут получать разрешения администратора или получать контроль и обходить меры безопасности, чтобы вызвать заражение.

Если мы представим это в другом контексте, мы могли бы представить систему как модель блокировки, где, если у нее есть недостаток в дизайне, это позволило бы нам создавать ключи (эксплойты), открывать ее и, следовательно, получить доступ к тому, что вы пытаетесь защитить.

Целью этого является уничтожение или отключение системы , на которую осуществляется атака, когда нарушаются ее меры по выполнению действий, полезных для третьих сторон.

Как работает эксплойт для обнаружения уязвимостей в нашем компьютерном оборудовании?

В основном мы должны помнить, что это может достигать наших компьютеров различными способами, потому что обычно -это не только действия, генерируемые хакерами , но также и экспертами по безопасности, причина, почему тот, кто очень хорошо знает, что они делают.

Иногда это может быть связано с собственными последствиями. это тот факт, что мы открываем электронные письма подозрительного происхождения, нажимаем на вредоносные ссылки, вводим опасные веб-сайты и т. д. В других случаях вы можете появиться с рекламой , безвредной, на странице.

Поскольку программное обеспечение создается и разрабатывается нами, людьми, очень часто они могут иметь ошибки в кодах; Их обычно называют ошибками. Вот почему при обнаружении ошибки или уязвимости в программном обеспечении электронной почты, например, при выполнении запроса к серверу хакер может создать файл для использования ошибки и доступа к пользовательской информации с помощью легкость.

Эксплойты и вредоносные программы Как связаны оба термина?

Когда мы говорим о вирусах, мы напрямую связываем его со всеми видами вредоносного программного обеспечения, но мы должны знать, что сегодня это небольшие опасные части угроз, обнаруживаемых в сети.

В настоящее время мы можем найти различные термины, которые кажутся вам знакомыми, такие как эксплойты и вредоносные программы, но мы должны четко понимать, что эти выражения выполняют разные функции.

Вредоносное ПО-это вредоносный код , который может создавать любые проблемы на наших компьютерах, вызывая повреждение и контроль над его действиями. Он состоит из троянов, вымогателей или червей. Хотя это не предназначено для повреждения оборудования оборудования, если оно ворует, удаляет и шифрует ваши данные.

С другой стороны, эксплойты-это программы, целью которых является использование существующих ошибок; как мы уже говорили, они используют ошибки проектирования или программирования определенной системы для входа в систему.

Как мы видим, между одним и другим существуют различия, хотя оба могут быть использованы для совершения любого неуместного действия. Сам по себе эксплойт не является вредоносным, преступники используют его в качестве дополнительного компонента в своем вредоносном коде для получения нелегального проникновения. Точно так же многие вредоносные программы используют эксплойты для достижения своей цели и захвата системы.

Какие существуют типы эксплойтов и чем они отличаются?

Существует несколько типов эксплойтов, для каждого из которых важно, чтобы вы их знали, поскольку они основаны на различных формах доступа, которые достигаются , и в соответствии с целью злоумышленника. р>

В них различаются:

- Удаленная эксплойт: Это тот случай, когда злоумышленнику не обязательно находиться физически перед компьютером, который хочет нанести ущерб. Это означает, что вы можете запустить его из любого типа локальной сети, к которой вы подключены, вы можете даже сделать это из подключения к Интернету.

- Local Exploit: Это делается, когда Злоумышленник перед компьютером, на который он хочет напасть. Хотя это не обязательно должно присутствовать физически, это также может быть сделано удаленно.

- Эксплойт-клиент: В этом случае злоумышленник должен находиться перед компьютером физически. , В настоящее время оно является одним из наиболее распространенных, поскольку электронное письмо может отправить вредоносное вложение, и после его загрузки оно может быть выполнено.

Советы по защите от эксплойтов и предотвращению компьютерных атак

После того, как вы объяснили, что означает эта программа, каковы ее типы и как они работают, вы можете применить определенные параметры и советы, чтобы предотвратить ее влияние на развитие вашей операционной системы.

Следует отметить, что очень важно установить инструмент, который сообщит вам об угрозе любого типа , поскольку это поможет поддерживать оборудование в идеальном состоянии.

Обратите внимание на следующие советы:

Обновляйте все наши приложения и системы

Как мы уже говорили, они используют дыры в безопасности нашего компьютера, поэтому мы должны немедленно их закрыть. По этой причине обновляйте всю нашу систему и все, что в ней содержится. последние версии полезны, чтобы предотвратить их использование злоумышленниками.

Обновления включают не только улучшения в функциональности, но также и исправления, которые служат для закрытия возможных дыр.

Чтобы убедиться, что они обновлены и не пропустили обновление, мы можем использовать администратора для обеспечения безопасности при выполнении автоматических настроек.

Уменьшите любой тип эффекта эксплойта, который может быть выполнен без нашего разрешения

Иногда те, кто создает приложения, не производят обновления для решения каких-либо проблем, объясняют, почему они могут использовать различные типы инструментов, чтобы избежать любого типа вируса, который может повредить операционной системы и, следовательно, получить соответствующий ответ.

Наличие решения под рукой важно для достижения и блокирования любого типа угрозы, которая не допускает какой-либо уязвимости в файле.

Установите антивирус

В настоящее время важно установить хороший антивирус, который постоянно и автоматически обновляется, с тем чтобы ваш компьютер имел необходимую безопасность. Имейте в виду, что вы должны использовать тот, который способен обнаруживать и блокировать эксплойты; со своей стороны мы рекомендуем ESET Smart Security, , но если вы хотите увидеть другие варианты, перейдите по следующей ссылке, чтобы узнать лучший антивирус .

Установка мер резервного копирования

Вы всегда должны устанавливать программы, обеспечивающие необходимую безопасность на вашем компьютере, , поскольку хакеры могут использовать эти выражения для входа в ваш компьютер в любое время.

Будьте осторожны с вложенными файлами

Каждый раз, когда вы вводите свою электронную почту и вам нужно открыть вложение, важно убедиться, что оно не из какого-либо источника с риском. Это потому, что вы можете бессознательно установить любой тип файла вредоносное ПО, которое может нанести вред вашему компьютеру.

Источник: stepbystepinternet.com

Краткая характеристика вредоносных программ: эксплойтов, кейлоггеров и бэкдоров.

Эксплойт, эксплоит (англ. exploit, эксплуатировать) — это компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DDoS-атака).

Классификация

В зависимости от метода получения доступа к уязвимому программному обеспечению, эксплойты подразделяются на удалённые (англ. remote) и локальные (англ. local).

Удалённый эксплойт работает через сеть и использует уязвимость в защите без какого-либо предварительного доступа к уязвимой системе;

Локальный эксплойт запускается непосредственно в уязвимой системе, требуя предварительного доступа к ней. Обычно используется для получения взломщиком прав суперпользователя.

Атака эксплойта может быть нацелена на различные компоненты вычислительной системы — серверные приложения, клиентские приложения или модули операционной системы. Для использования серверной уязвимости эксплойту достаточно сформировать и послать серверу запрос, содержащий вредоносный код. Использовать уязвимость клиента немного сложнее — требуется убедить пользователя в необходимости подключения к поддельному серверу (перехода по ссылке в случае если уязвимый клиент является браузером).

Виды эксплойтов

Эксплойты, фактически, предназначены для выполнения сторонних действий на уязвимой системе и могут быть разделены между собой следующим образом:

Эксплойты для операционных систем

Эксплойты для прикладного ПО (музыкальные проигрыватели, офисные пакеты и т. д.)

Эксплойты для браузеров (Internet Explorer, Mozilla Firefox, Opera и другие)

Эксплойты для интернет-продуктов (IPB, WordPress, VBulletin, phpBB)

Эксплойты для интернет-сайтов (facebook.com, hi5.com, livejournal.com)

Как выглядит эксплойт?

Эксплойт может распространяться в виде исходных текстов, исполняемых модулей, или словесного описания использования уязвимости. Он может быть написан на любом компилируемом или интерпретируемом языке программирования (наиболее частые: C/C++, Perl, PHP, HTML+JavaScript)[1].

Эксплойты могут быть классифицированы также по типу используемой ими уязвимости, такой как: переполнение буфера, SQL-инъекция, межсайтовый скриптинг, подделка межсайтовых запросов и т. д.

Актуальность

Информация, полученная в результате обнаружения уязвимости, может быть использована как для написания эксплойта, так и для устранения уязвимости. Поэтому в ней одинаково заинтересованы обе стороны — и взломщик и производитель взламываемого программного обеспечения. Характер распространения этой информации определяет время, которое требуется разработчику до выпуска заплатки.

После закрытия уязвимости производителем шанс успешного применения эксплойта начинает стремительно уменьшаться. Поэтому особой популярностью среди хакеров пользуются так называемые 0-day эксплойты, использующие недавно появившиеся уязвимости, которые еще не стали известны общественности.

Связки эксплойтов представляют из себя пакет эксплойтов сразу под несколько программ (версий) и/или под разные уязвимости в них. В последних версиях связок производится выбор эксплойта именно под конкретную программу пользователя.

Keylogger (кейлоггер) — (англ. key — клавиша и logger — регистрирующее устройство) — это программное обеспечение или аппаратное устройство, регистрирующее каждое нажатие клавиши на клавиатуре компьютера

Виды информации, которые могут контролироваться

- нажатия клавиш на клавиатуре

- нажатия клавиш мышки

- дата и время нажатия

Классификация

Программные кейлоггеры принадлежат к той группе программных продуктов, которые осуществляют контроль над деятельностью пользователя персонального компьютера. Первоначально программные продукты этого типа предназначались исключительно для записи информации о нажатиях клавиш клавиатуры, в том числе и системных, в специализированный журнал регистрации (лог-файл), который впоследствии изучался человеком, установившим эту программу. Лог-файл мог отправляться по сети на сетевой диск, FTP сервер в сети Интернет, по E-mail и т. д.

В настоящее время программные продукты, сохранившие «по старинке» данное название, выполняют много дополнительных функций — это перехват информации из окон, перехват кликов мыши, перехват буфера обмена, «фотографирование» снимков экрана и активных окон, ведение учета всех полученных и отправленных E-mail, мониторинг файловой активности, мониторинг системного реестра, мониторинг очереди заданий, отправленных на принтер, перехват звука с микрофона и видео-изображения с веб-камеры, подключенных к компьютеру и т. д., то есть они, на самом деле, относятся к совершенно другому классу программных продуктов, а именно к мониторинговым программным продуктам.

Аппаратные кейлоггеры представляют собой миниатюрные приспособления, которые могут быть прикреплены между клавиатурой и компьютером или встроены в саму клавиатуру. Они регистрируют все нажатия клавиш, сделанные на клавиатуре. Процесс регистрации абсолютно невидим для конечного пользователя.

Аппаратные кейлоггеры не требуют установки какой-либо программы на компьютере, чтобы успешно перехватывать все нажатия клавиш. Когда аппаратный кейлоггер прикрепляется, абсолютно не имеет значения, в каком состоянии находится компьютер — включенном или выключенном. Время его работы не ограничено, так как он не требует для своей работы дополнительного источника питания.

Объемы внутренней энергонезависимой памяти данных устройств позволяют записывать до 20 миллионов нажатий клавиш, причем с поддержкой юникода. Данные устройства могут быть выполнены в любом виде, так что даже специалист не в состоянии иногда определить их наличие при проведении информационного аудита. В зависимости от места прикрепления аппаратные кейлоггеры подразделяются на внешние и внутренние.

Акустические кейлоггеры представляют собой аппаратные устройства, которые вначале записывают звуки, создаваемые пользователем при нажати на клавиши клавиатуры компьютера, а затем анализирующие эти звуки и преобразовывающие их в текстовый формат.

По месту хранения лог-файла

- жесткий диск

- оперативная память

- реестр

- локальная сеть

- удаленный сервер

По методу отправки лог-файла

- FTP или HTTP (в интернете или локальной сети)

- любой вариант беспроводной связи (радиодиапазон, IrDA, Bluetooth, WiFi и т. п. для приборов в непосредственной близости)

По методу применения

Только метод применения кейлоггеров (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) позволяет увидеть грань между управлением безопасностью и нарушением безопасности.

Несанкционированное применение — установка кейлоггера (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) происходит без ведома владельца (администратора безопасности) автоматизированной системы или без ведома владельца конкретного персонального компьютера. Несанкционированно применяемые кейлоггеры (программные или аппаратные) именуются как шпионские программные продукты или шпионские устройства. Несанкционированное применение, как правило, связано с незаконной деятельностью. Как правило, несанкционированно устанавливаемые шпионские программные продукты имеют возможность конфигурирования и получения «скомплектованного» исполнимого файла, который при инсталляции не выводит никаких сообщений и не создает окон на экране, а также имеют встроенные средства доставки и дистанционной установки сконфигурированного модуля на компьютер пользователя, то есть процесс инсталлирования происходит без непосредственного физического доступа к компьютеру пользователя и зачастую не требует наличия прав администратора системы;

Санкционированное применение — установка кейлоггера (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) происходит с ведома владельца (администратора безопасности) автоматизированной системы или с ведома владельца конкретного персонального компьютера. Санкционированно применяемые кейлоггеры (программные или аппаратные) именуется как мониторинговые программные продукты (англ. employee monitoring software, parental control software, access control software, personnel security programs и т. п.) Как правило, санкционированно устанавливаемые программные продукты требуют физического доступа к компьютеру пользователя и обязательного наличия прав администратора для конфигурирования и инсталляции;

По включению в сигнатурные базы

Сигнатуры известных кейлоггеров уже включены в сигнатурные базы основных известных фирм-производителей анти-шпионских программных продуктов и анти-вирусных программных продуктов.

Неизвестные кейлоггеры, чья сигнатура не включена в сигнатурные базы, зачастую, никогда не будут в них включена по различным причинам:

кейлоггеры (модули), разрабатываемые под эгидой различных правительственных организаций;[

кейлоггеры (модули), которые могут создаваться разработчиками различных закрытых операционных систем и включаться ими в состав ядра операционной системы;

кейлоггеры, которые разработаны в ограниченном количестве (часто только в одной или нескольких копиях) для решения конкретной задачи, связанной с похищением критической информации с компьютера пользователя (например, программные продукты, применяемые злоумышленниками-профессионалами). Данные шпионские программные продукты могут представлять собой немного видоизмененные открытые исходные коды кейлоггеров, взятые из сети Интернет и скомпилированные самим злоумышленником, что позволяет изменить сигнатуру кейлоггера;

коммерческие, особенно, включенные в качестве модулей в корпоративные программные продукты, которые очень редко вносятся в сигнатурные базы известных фирм-производителей анти-шпионских программных продуктов и/или анти-вирусных программных продуктов. Это приводит к тому, что опубликование злоумышленниками в сети Интернет полнофункциональной версии данного коммерческого мониторингового программного продукта, может способствовать в превращению последнего в шпионский программный продукт, который не обнаруживается анти-шпионскими программными продуктами или анти-вирусными программными продуктами;

кейлоггеры, представляющие собой модули для перехвата нажатий клавиш на компьютере пользователя, включаемые в состав программ-вирусов. До внесения сигнатурных данных в вирусную базу, данные модули являются неизвестными. Пример — всемирно известные вирусы, натворившие много бед в последние годы, имеющие в своем составе модуль перехвата нажатий клавиатуры и отправки полученной информации в сеть Интернет.

Цели применения

Санкционированное применение кейлоггеров (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) позволяет владельцу (администратору безопасности) автоматизированной системы или владельцу компьютера:

- определить все случаи набора на клавиатуре критичных слов и словосочетаний, передача которых третьим лицам приведет к материальному ущербу;

- иметь возможность получить доступ к информации, хранящейся на жестком диске компьютера, в случае потери логина и пароля доступа по любой причине (болезнь сотрудника, преднамеренные действия персонала и т. д.);

- определить (локализовать) все случаи попыток перебора паролей доступа;

- проконтролировать возможность использования персональных компьютеров в нерабочее время и выявить что набиралось на клавиатуре в данное время;

- исследовать компьютерные инциденты;

- проводить научные исследования, связанные с определением точности, оперативности и адекватности реагирования персонала на внешние воздействия;

- восстановить критическую информацию после сбоев компьютерных систем;

Применение модулей, включающих в себя кейлоггер, разработчиками коммерческих программных продуктов, позволяет последним:

- создавать системы быстрого поиска слов (электронные словари, электронные переводчики);

- создавать программы быстрого поиска фамилий, фирм, адресов (электронные телефонные книги)

Несанкционированное применение кейлоггеров (в том числе аппаратных или программных продуктов, включающих в себя кейлоггер в качестве модуля) позволяет злоумышленнику:

- перехватывать чужую информацию, набираемую пользователем на клавиатуре;

- получить несанкционированный доступ к логинам и паролям доступа в различные системы, включая системы типа «банк-клиент»;

- получить несанкционированный доступ к системам криптографической защиты информации пользователя компьютера — парольным фразам;

- получить несанкционированный доступ к авторизационным данным кредитных карточек;

Методы защиты от несанкционированно установленных кейлоггеров

Защита от «известных» несанкционированно установленных программных кейлоггеров:

- использование анти-шпионских программных продуктов и/или анти-вирусных программных продуктов известных производителей, с автоматическим обновлением сигнатурных баз.

Защита от «неизвестных» несанкционированно установленных программных кейлоггеров:

- использование анти-шпионских программных продуктов и/или анти-вирусных программных продуктов известных производителей, которые для противодействия шпионским программным продуктам используют, так называемые эвристические (поведенческие) анализаторы, то есть не требующие наличия сигнатурной базы.

Защита от «известных» и «неизвестных» несанкционированно установленных программных кейлоггеров включает в себя использование антишпионских программных продуктов и/или анти-вирусных программных продуктов известных производителей, которые для противодействия шпионским программным продуктам используют:

- постоянно обновляемые сигнатурные базы шпионских программных продуктов;

- эвристические (поведенческие) анализаторы, не требующие наличия сигнатурной базы.

Защита от несанкционированно установленных аппаратных кейлоггеров:

- тщательный внешний и внутренний осмотр компьютерных систем;

- использование виртуальных клавиатур;

Бэкдор, backdoor (от англ. back door, чёрный ход) — программа или набор программ, которые устанавливает взломщик (хакер) на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к системе. При подключении предоставляет какой-либо доступ к системе (как правило, это командный интерпретатор: в GNU/Linux — Bash, в Microsoft Windows NT — cmd). Бэкдор — особо важная составляющая руткита.

Есть 2 вида предоставления shell-доступа:

«BindShell» — самый распространённый, работает по архитектуре «клиент-сервер», то есть бэкдор ожидает соединение.

«Back Connect» — применяется для обхода брандмауэров, бэкдор сам пытается соединиться с компьютером хакера.

Известные бэкдоры заносятся в базы антивирусных систем. Хакеры высокого класса используют собственноручно написанные либо модифицированные бэкдоры и руткиты, что делает их обнаружение и удаление затруднительным.

Основное назначение Backdoor – скрытное управление компьютером. Как правило, Backdoor позволяет копировать файлы с пораженного компьютера и наоборот, передавать на пораженный компьютер файлы и программы. Кроме того, обычно Backdoor позволяет получить удаленный доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сетевых ресурсов, модификацию паролей и т.п.).

Backdoor по сути открывает атакующему «черный ход» на компьютер пользователя. Опасность Backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые черви или содержат в себе Backdoor-компоненту, или устанавливают ее после заражения ПК. Второй особенностью многих Backdoor программ является то, что они позволяют использовать компьютер пользователя для сканирования сети, проведения сетевых атак взлома сетей – при этом попытки взлома ведутся с компьютера ничего не подозревающего пользователя.

Источник: studfile.net