Часть 1 ст. 273 УК РФ предусматривает ответственность за создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Часть 2 ст. 273 УК РФ предусматривает более опасное преступление: вышеуказанные действия, совершенные группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности. Часть 3 ст. 273 УК РФ устанавливает ответственность за деяния, предусмотренные ч. 1, 2 если они повлекли тяжкие последствия или создали угрозу их наступления.

К вредоносным компьютерным программам относятся так называемые вирусы, могущие внедряться в другие программы, размножаться и при определенных условиях повреждать компьютерные системы, хранящуюся в них информацию и программное обеспечение.

Классификация вредоносных программ

Компьютерный вирус может самовоспроизводиться во всех системах определенного типа. Некоторые из них безопасны, однако большинство приносит существенный вред. Имеются также иные вредоносные программы, используемые обычно для хищения денежных средств и совершения других преступлений в сфере компьютерной информации. Все преступления, указанные в ст. 273 УК РФ высоко латентны и выявить создателей вредоносных компьютерных программ очень трудно.

К основным задачам расследования данного вида преступлений относятся установление факта и способа создания, использование и распространение вредоносной компьютерной программы, установление виновных лиц и причиненного ущерба.

Рассмотрим, как происходит установление факта и способа создания, использования и распространения вредоносной компьютерной программы. Такая программа обнаруживается, как правило, тогда, когда уже проявились вредные последствия ее действия. Однако она может быть выявлена и в процессе антивирусной проверки, производимой при начале работы на компьютере, в особенности если предстоит использование чужих дисков или флешкарт, сведений полученных по электронной почте, через Интернет.

Разработка вредоносных компьютерных программ осуществляется одним из двух способов:

- Программа разрабатывается на рабочем месте компьютерной сети, но маскируется под правомерную повседневную работу. В силу своих служебных обязанностей разработчик имеет доступ к системе и обрабатываемой в ней информации, в том числе нередко к кодам и паролям. Сокрытие преступного характера своих действий он осуществляет путем удаления компрометирующих данных или их хранения на собственных носителях.

- Программа создается вне сферы обслуживания компьютерной системы, для воздействия на которую она ориентирована. Преступнику необходимы сведения о функционирующей в системе информации, способах доступа к ней, методах ее защиты. Для получения этих сведений он устанавливает связи с кем-либо из пользователей системы либо внедряется в нее посредством взлома.

Факты использования и распространения вредоносной программы нередко обнаруживаются с помощью антивирусных программ. В ходе расследования такие факты можно установить при осмотре журналов учета рабочего времени, доступа к вычислительной технике, ее сбоев и ремонта, регистрации пользователей компьютерной системы или сети, проведение ремонтных работ; лицензионных соглашений и договоров на пользование программными продуктами и их разработку; книг паролей; приказов и других документов, регламентирующих работу учреждения и использования компьютерной информации. Эти документы нередко ведутся в электронной форме, поэтому к ознакомлению с ними необходимо привлекать специалиста.

Доказыванию фактов использования и распространения вредоносных компьютерных программ способствует своевременное проведение компьютерно-технической экспертизы, в результате которой можно определить, какие изменения и когда внесены в исследуемые программы, последствия использования и распространения вредоносных программ, а также примененный преступником способ преодоления программной и аппаратной защиты.

При проведении мероприятий по установлению лиц, причастных к созданию, использованию, и распространению вредоносных программ, необходимо учитывать, что их может создать человек, обладающий познаниями в написании программ. Вирус проще создать опытному программисту, который, как правило, не участвует в его распространении.

Поиск лица, причастного к распространению вредоносных компьютерных программ, сопряжен со значительными затратами времени, сил и средств. Необходимо провести проверку лиц, ранее совершавших аналогичные преступления. При установлении подозреваемого, его немедленно задерживают, чтобы предотвратить уничтожение компрометирующих материалов. Кроме того, если вредоносная программа является компьютерным вирусом, промедление с задержанием подозреваемого может расширить масштабы его распространения и причиненный ущерб.

В процессе допроса подозреваемого, необходимо выяснить уровень его профессиональной подготовки, опыт работы по созданию программ данного комплекса на конкретном языке программирования, знание алгоритмов из работы, но особенно тех, которые подверглись неправомерному воздействию, а также обстоятельства подготовки к совершению преступления, алгоритм функционирования вредоносной программы, на какую информацию и как она воздействует.

При установлении вреда причиненного преступлением следует помнить, что вредоносная программа в виде вируса может практически мгновенно размножиться в большом количестве экземпляров и очень быстро заразить многие компьютерные системы и это реально.

Компьютерные вирусы могут:

- заполнить весь диск или всю свободную память ПК своими копиями;

- смешать файлы так, что отыскать их на жестком диске будет практически невозможно;

- испортить таблицу размещения файлов;

- отформатировать диск, уничтожив все ранее записанное;

- замедлить работу ПК;

- внести изменения в таблицу определения кодов, сделав невозможным пользование клавиатурой;

- раскрыть информацию с ограниченным доступом;

- привести ПК в полную негодность.

Размер причиненного ущерба устанавливается по результатам проведенной экспертизы.

Источник: student-servis.ru

Выполнил ученик 10 класса Найманов Алдияр. Вредоносные программы(вирусы) Антивирусные программы Признаки заражения компьютера. — презентация

Презентация 10 класса на тему: «Выполнил ученик 10 класса Найманов Алдияр. Вредоносные программы(вирусы) Антивирусные программы Признаки заражения компьютера.». Скачать бесплатно и без регистрации. — Транскрипт:

1 Выполнил ученик 10 класса Найманов Алдияр

2 Вредоносные программы(вирусы) Антивирусные программы Признаки заражения компьютера

3 Вредоносная программа (на жаргоне антивирусных служб «зловред») любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного владельцем использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путем копирования, искажения, удаления или подмены информации. Типы вредоносных программ: Компьютерные вирусы; Сетевые черви; Троянские программы; Программы показа рекламы и программы-шпионы, занимающиеся сбором персональной информации о компьютере и пользователе; Программы показа рекламы и программы-шпионы, занимающиеся сбором персональной информации о компьютере и пользователе; Хакерские утилиты.

4 Компьютерный вирус разновидность компьютерных программ или вредоносный код, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру.

Даже если автор вируса не программировал вредоносных эффектов, вирус может приводить к сбоям компьютера из-за ошибок, неучтённых тонкостей взаимодействия с операционной системой и другими программами. Кроме того, вирусы обычно занимают некоторое место на накопителях информации и отбирают некоторые другие ресурсы системы. Поэтому вирусы относят к вредоносным программам. Классификация: по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, макровирусы, вирусы, поражающие исходный код); по поражаемым операционным системам и платформам (DOS, Microsoft Windows,Unix, Linux); по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты); по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.); по дополнительной вредоносной функциональности.

5 Сетевые черви (другое название – компьютерные черви) – это программы, которые созданы с внутренним механизмом распространения по локальным и глобальным компьютерным сетям с некоторыми целями. Данными целями являются: Перечислим некоторые виды сетей, по которым передаются сетевые черви. Это, в первую очередь, конечно, электронная почта, различные интернет- мессенджеры, файлообменные и торрент-сети, локальные сети, сети обмена между мобильными устройствами.

6 Троянская программа (также — трой, троянский конь, троянец, троян) — опасная и вредоносная прога, которая попадает на компьютер юзера посредством безопасной программы — хакерского ПО, кодека, скринсейвера и т.д. Виды троянских программ: Backdoor; Trojan-PSW; Trojan-Clicker; ArcBomb; Trojan-Spy;

7 Троянские программы Backdoor утилиты троянские, администрирования удалённого. Троянские проги данного семейства составляют утилиты удаленного администрирования компа в интернете. Данные программы по функциональности напоминают многие системы администрирования, которые распространяются и разрабатываются фирмами производителями программных продуктов.

Отличительной особенностью этих программ является то, что их можно классифицировать как вредные троянские программы: отсутствие предупреждения о запуске и инсталяции. Троянец сам инсталируется на компьютер и следит за системой, при этом юзер не получает никаких признаков о действиях троянца на компьютере. Кроме того, будет отсутствовать ссылка в списке активных приложений.

В результате чего, юзер не будет знать о присутствии троянской программы в компе, и его комп будет открыт для удаленного управления. При помощи утилит скрытого управления можно будет делать с компьютером юзера все что угодно: уничтожать, скачивать, копировать, уплавлять, стирать информацию, перезагружать компьютер и т.д. Данные троянцы могут обнаруживать и передавать секретную информацию, запускать вирусы, уничтожать данные и т.д. — такие компьютеры становятся открытыми для хакеров. Поэтому семейство троянских программ данного вида являются самыми опасными видами вредоностного программного обеспечения, поскольку в данных троянах заложена возможность самых различных злоумышленных действий, присущих другим видам троянских программ.

8 Троянские программы Trojan-PSW (PSW Password-Stealing-Ware) троянцы ворующие пароли. Данный вид троянских программ ворует различную информацию, обычно системные пароли с зараженного компьютера. При запуске троянцы отыскивают серкетные данные, например пароли доступа в интернет, телефонные номера и передают их по написанному в коде троянца электронному адресу. Есть PSW-троянцы, которые обнаруживают и другие данные, такие как информация о системе (объем жесткого, памяти, операционная система и т.д.). Существуют троянцы, которые воруют регистрационные данные к программам, коды доступа к играм и прочее.

9 Троянские программы Trojan-Clicker интернет-кликеры. Разновидность троянских программ, которые осуществляют незаконное вторжение к интернет ресурсам (как правило web-страницам). Это происходит благодаря соответствующим командам браузеру, или заменой системных файлов, в которых указаны адреса интернет ресурсов (например, файл hosts в MS Windows). Злоумышленник может преследовать следующие цели: увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы; организация DoS-атаки (Denial of Service) на какой-либо сервер; привлечение потенциальных жертв для заражения вирусами или троянскими программами.

10 ArcBomb «бомбы» в архивах. Представляют собой архивы, специально напичканные таким образом, чтобы принудить неплановое поведение архивов при попытке разархивировать архив — замедление работы компа или зависание или заполнение диска большим объемом пустых данных.

Очень опасны архивные бомбы для почтовых серверов, которые используют систему автоматической обработки почты, архивная бомба просто остановит работу сервера. Существует три вида данных бомб: некорректный заголовок архива, повторяющиеся данные и одинаковые файлы в архиве. Некорректный заголовок архива приводит к сбою работы архиватора или алгоритма разархивирования. Значительных размеров файл, содержащий повторяющиеся данные, позволяет заархивировать такой файл в архив небольшого размера (например, 5ГБ данных упаковываются в 200КБ RAR или в 480КБ ZIP-архив). Огромное количество одинаковых файлов в архиве также практически не сказывается на размере архива при использовании специальных методов (например, существуют приемы упаковки одинаковых файлов в 30КБ RAR или 230КБ ZIP-архив).

11 Троянские программы Trojan-Spy шпионские программы- трояны. Троянские программы данного вида производят шпионаж за юзером зараженного компа: ввод данных с клавы, снимки экрана и действия лузера записываются в файл на жестком диске и отправляются хакеру. В основном данные троянцы используются для воровства информации онлайн платежей и банковских систем.

12 Программой-шпионом (Spy, SpyWare, Spy-Ware, Spy Trojan) принято называть программное обеспечение, собирающее и передающее кому-либо информацию о пользователе без его согласия. Информация о пользователе может включать его персональные данные, конфигурацию его компьютера и операционной системы, статистику работы в Интернете.

Шпионское ПО применяется для различных целей, основными из которых являются маркетинговые исследования и целевая реклама. Известно, что информация о конфигурации компьютера пользователя, об используемом им программном обеспечении и о посещаемых сайтах, статистика запросов к поисковым машинам и статистика вводимых с клавиатуры слов позволяют очень точно определить род деятельности и круг интересов пользователей. Поэтому чаще всего можно наблюдать связку SpyWare с Adware, то есть программы-шпиона и модуля показа рекламы. Шпионская часть собирает информацию о пользователе и передает ее на сервер рекламной фирмы, где информация анализируется, а в ответ высылается рекламная информация, наиболее подходящая для данного пользователя. В лучшем случае реклама показывается в отдельных всплывающих окнах, в худшем внедряется в загружаемые страницы и присылается по электронной почте.

13 Хакерские утилиты – программы, предназначенные для нанесения вреда удаленным компьютерам. Хакерские утилиты сами по себе не являются ни вирусами, ни троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены. Защита от хакеров В настоящий момент проблема защиты от хакеров и хакерских атак становится с каждым днем актуальнее. Однако большинство пользователей еще не до конца осознают последствия таких атак на компьютерные сети и персональные компьютеры, часто не соблюдают элементарных правил безопасного поведения в Интернете. В результате, хакеры с легкостью обходят простые эшелоны защиты, получая новые возможности для осуществления различных преступлений: Размещение ботов; Готовый веб-хостинг; Сбор почтовых адресов; Кража личных данных и конфиденциальной информации; Онлайн – мошенничество.

14 Антивирусная программа (антивирус) любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом. Виды антивирусов: NOD 32 Dr. Web Антивирус Касперского Avast!

15 на экран выводятся непредусмотренные сообщения, изображения и звуковые сигналы; неожиданно открывается и закрывается лоток CD-ROM-устройства; произвольно, без Вашего участия, на вашем компьютере запускаются какие-либо программы; на экран выводятся предупреждения о попытке какой-либо из программ вашего компьютера вычастые зависания и сбои в работе компьютера; медленная работа компьютера при запуске программ; невозможность загрузки операционной системы; исчезновение файлов и каталогов или искажение их содержимого; частое обращение к жесткому диску (часто мигает лампочка на системном блоке); Internet Explorer «зависает» или ведет себя неожиданным образом (например, окно программы невозможно закрыть)выйти в интернет, хотя Вы никак не инициировали

Источник: www.myshared.ru

Виды вредоносных программ

Вирус и его виды

Вирус и его виды

Под вирусом принято понимать разновидность зловреда, копирующего себя. С его помощью происходит заражение других файлов (подобно вирусам в реальной жизни, которые заражают биологические клетки с целью размножения).

С помощью вируса можно проделывать большое количество различных действий: получить доступ к компьютеру в фоновом режиме, украсть пароль и сделать так, что зависнет компьютер (заполняется ОЗУ и загружается ЦП различными процессами).

Однако основной функцией malware-вируса является возможность к размножению. Когда он активизируется, заражаются программы на компьютере.

Запуская софт на другом компьютере, вирус и здесь заражает файлы, к примеру, флешка с зараженного ПК вставленная в здоровый, тут же передаст ему вирус.

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Троян

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Если вы запустите «троянского коня», он начнет функционировать в фоне совместно с обычной утилитой. Таким образом, разработчики трояна могут получить доступ к компьютеру своей жертвы.

Еще трояны позволяют мониторить активность на компьютере, соединять компьютер с бот-сетью. Трояны используются для открытия шлюзов и скачивания различных видов вредоносных приложений на компьютер.

Рассмотрим основные отличительные моменты.

¹ Зловред скрывается в виде полезных приложений и во время запуска функционирует в фоне, открывает доступ к собственному компьютеру. Можно провести сравнение с троянским конем, который стал главным персонажем произведения Гомера.

² Этот зловред не копирует себя в различные файлы и не способен к самостоятельному распространению по Интернету, подобно червям и вирусам.

³ Пиратский программный софт может быть инфицирован трояном.

Spyware

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

С его помощью происходит сбор информации. Различные виды зловредов часто содержат внутри себя Spyware.

Таким образом, происходит кража финансовой информации, к напримеру.

Spyware часто используется с полностью бесплатным софтом и собирает информацию о посещаемых интернет-страницах, загрузках файлов и так далее.

Разработчики программного обеспечения зарабатывают, продавая собственные знания.

Adware

Adware можно считать союзником Spyware.

Речь идет о любом виде программного обеспечения для показа рекламных сообщений на компьютере.

Софт показа рекламы внутри самого приложения, как правило, не называют зловредом. Adware получает доступ к системе пользователя, чтобы показывать различные объявления.

Например, может показывать всплывающие рекламные сообщения на компьютере, если вы не устанавливали ничего.

Также часто происходит такое, что Adware использует дополнительную рекламу на сайтах во время их просмотра. В данной ситуации сложно что-либо заподозрить.

Keylogger

Кейлоггер является вредоносной утилитой.

Запускается в фоновом режиме и фиксирует нажатия всех кнопок. Эта информация может содержать пароли, имена пользователей, реквизиты кредитных карт и другие конфиденциальные данные.

Кейлоггер, вероятнее всего, сохраняет нажатия кнопок на собственном сервере, где их анализирует человек или специальное программное обеспечение.

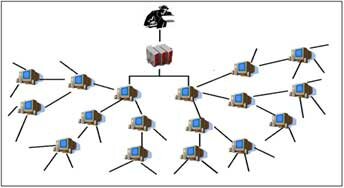

Ботнет

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

В этом случае компьютер работает в качестве «бота», так как устройство инфицировано определенным зловредом.

Если компьютер заражен «ботом», то связывается с каким-нибудь сервером управления и ожидает инструкций от ботнета разработчика.

Например, бот-сети способны создавать атаки DDoS. Все компьютеры в бот-сети могут использоваться для атаки определенного сервера и веб-сайта различными запросами.

Эти частые запросы могут стать причиной выхода из строя сервера.

Разработчики ботнетов продают доступ к собственной бот-сети. Мошенники могут использовать большие бот-сети для реализации своих коварных идей.

Руткит

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Скрывается различными способами от пользователей и программ безопасности.

К примеру, руткит загружается перед стартом Windows и редактирует системный функционал операционной системы.

Руткит можно замаскировать. Но основное, что превращает вредоносную утилиту в руткит, он скрывается в «недрах» операционной системы.

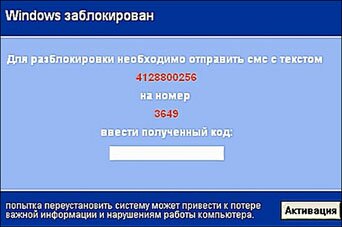

Баннеры вымогатели

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Кажется, с этим видом злоредов встречалось не малое количество людей.

Таким образом, компьютер или отдельные файлы окажутся в заложниках. За них нужно будет заплатить выкуп.

Наиболее популярной разновидностью считаются порно – баннеры, которые требуют отправить денежные средства и указать код. Стать жертвой данного программного обеспечения можно, не только заходя на порно-сайты.

Есть вредоносное программное обеспечение наподобие CryptoLocker.

Оно в прямом смысле этого слова шифрует какие-нибудь объекты и требует оплату за открытие доступа к ним. Данная разновидность злворедов является самой опасной.

Поэтому, важно создавать резервные копии.

Фишинг

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри соц. сетей.

В письме обычно содержится прямая ссылка на сайт, внешне неотличимый от настоящего.

После того, как пользователь попадет на поддельный сайт, мошенники пытаются разными психологическими приемами вынудить пользователя ввести на поддельной странице свои данные, логин пароль, которые он использует для доступа к сайту, это дает возможность мошенникам получить доступ к аккаунтам и банковским счетам.

Спам

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

В общепринятом значении термин «спам» в русском языке впервые стал употребляться применительно к рассылке электронных писем.

Не запрошенные сообщения в системах мгновенного обмена сообщениями (например, ICQ) носят название SPIM (англ.) русск. (англ. Spam over IM).

Доля спама в мировом почтовом трафике составляет от 60% до 80% (выдержка взята из Википедии).

Вот практически все наиболее «популярные» виды вредоносных программ вирусов.

Надеюсь вы сможете минимизировать ваши встречи с ними, а с некоторыми никогда не повстречаетесь о том как оградить свой компьютер и свои пользовательские данные можете прочитать в этой статье.

Итоги

Почему антивирусное программное обеспечение так называется? Пожалуй, из-за того, что большое количество людей убеждено, что «вирус» — это синоним вредоносного программного обеспечения.

Антивирусы, как известно, защищают не только от вирусов, а и от других нежелательных программ, а еще для профилактики – предупреждения от заражения. На этом пока все, будьте внимательны это одна из главных составляющих зашиты вашего компьютера.

Интересное видео 10 разрушительных компьютерных вирусов.

Источник: moikomputer.ru