Ddos атака — подробное руководство. Что такое ddos атаки, как их осуществляют и методы защиты от них

В области информационной безопасности, ddos атаки занимают одно из лидирующих мест, в рейтинге электронных угроз. Но большинство пользователей имеют очень ограниченные знания в данной тематике. Сейчас мы попытается максимально подробно и доступно раскрыть эту тему, чтобы вы могли представлять себе, что означает данный тип электронной угрозы, как она осуществляется, и соответственно, как эффективно с ней бороться. Итак знакомьтесь — DDOS атака.

- Терминология

- Распределенная DDOS атака

- Классификация DDOS атак

- Как провести DDOS атаку своими руками

- Как защититься от DDOS атак

- Заключение

- Наши рекомендации

- Стоит почитать

Терминология

Чтобы разговаривать на одном языке, мы должны ввести термины и их определения.

DDoS-атака: организация, защита и истории

Dos атака — атака типа «отказ в обслуживании». Отсюда и английская аббревиатура dos — Denial of Service. Один из подтипов — распределенная атака, осуществляющаяся одновременно с нескольких, а как правило, с большого количества хостов. Основную часть обсуждения мы посвятим именно этому варианты, потому что ddos атака несет в себе больше разрушительных последствий, а существенная разница лишь в количестве хостов, используемых для атаки.

Чтобы вам было легче понять . Подобного рода действия направлены на временное прекращение работы какого-либо сервиса. Это может быть отдельный сайт в сети, крупный интернет или сотовый провайдер, а также отдельная служба (прием пластиковых карт). Чтобы атака удалась, и принесла разрушительные действия, выполнять ее нужно с большого количества точек (далее этот момент будет рассмотрен более подробно). Отсюда и «распределенная атака». Но суть остается та же — прервать работу определенной системы.

Для полноты картины, нужно понимать, кто и с какой целью проводит подобные действия.

Атаки типа «отказ в обслуживании», как и прочие компьютерные преступления, караются по закону. Поэтому материал представлен лишь в ознакомительных целях. Их осуществляют it-специалисты, люди, хорошо разбирающиеся в тематиках «компьютеры» и «вычислительные сети», или как уже стало модным говорить — хакеры. В основном, данное мероприятие направленно на получение прибыли, ведь как правило, ddos атаки заказывают недобросовестные конкуренты. Здесь уместно будет привести небольшой пример.

Допустим на рынке услуг небольшого города есть два крупных провайдера интернет. И один из них хочет вытеснить конкурента. Они заказывают в хакеров распределенную dos атаку на сервера конкурента. И второй провайдер из-за перегрузки своей сети не в силах больше предоставлять доступ в интернет своим пользователям. Как итог — потеря клиентов и репутации.

СКОЛЬКО СТОИТ DDOS-АТАКА?

Хакеры получают свое вознаграждение, недобросовестный провайдер — новых клиентов.

Но нередки случаи, когда «ддосят» и просто ради забавы, или оттачивания навыков.

Распределенная Ddos атака

Давайте сразу договоримся — разбирать мы будем именно компьютерные атаки. Поэтому если речь идет о нескольких устройствах, с которых проводится атака, это будут именно компьютеры с противозаконным программным обеспечением.

Тут тоже уместно сделать небольшое отступление . По сути, для того, чтобы прекратить работу какого-либо сервиса или службы, нужно превысить максимально допустимую для него нагрузку. Самый простой пример — доступ к веб-сайту. Так или иначе, он рассчитан на определенную пиковую посещаемость.

Если в определенный момент времени на сайт зайдут в десять раз больше людей, то соответственно сервер не в состоянии будет обработать такой объем информации, и перестанет работать. А подключения в этот момент, будут осуществляться с большого количества компьютеров. Это и будут те самые узлы, о которых шла речь выше.

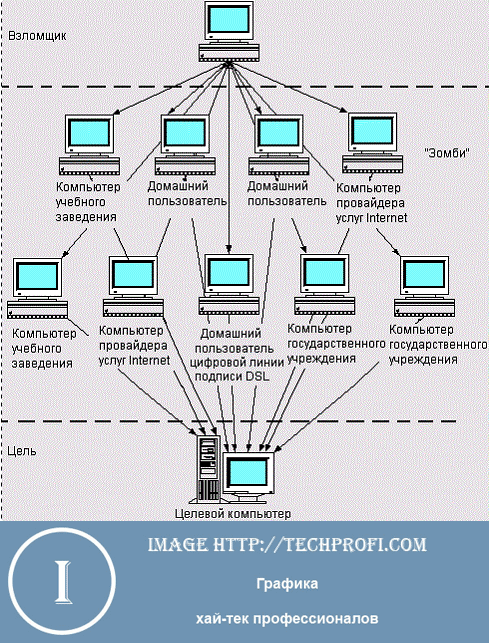

Давайте посмотрим, как это выглядит на схеме ниже:

Как вы видите, хакер получил управления большим числом пользовательских компьютеров, и установил на них свое шпионское программное обеспечение. Именно благодаря ему он теперь может выполнять необходимые действия. В нашем случае — осуществлять ddos-атаку.

Таким образом, если не соблюдать правила безопасности при работе за компьютером, можно подвергнуться вирусному заражению. И возможно ваш компьютер будет использовать в качестве узла, для осуществления злонамеренных действий.

Вам пригодится: мы описывали некоторые аспекты безопасности, в статье настройка маршрутизатора cisco.

А вот каким образом они будут использоваться, зависит от того, какой вариант выбран злоумышленник

Классификация ddos атак

Стоит почитать

Зачем искать информацию на других сайтах, если все собрано у нас?

- Эмулятор андроид для windows

- Восстановление системы Windows

- Загрузочный диск Windows 8

- Настройка ipsec cisco

- Скачать ssh клиент для windows

Источник: techprofi.com

13) Инструменты атаки DDoS

DoS (отказ в обслуживании) – это атака, используемая для отказа в доступе законного пользователя к ресурсу, такому как доступ к веб-сайту, сети, электронной почте и т. Д. Распределенный отказ в обслуживании (DDoS) – это тип атаки DoS, осуществляемой рядом скомпрометированные машины, предназначенные для одной и той же жертвы. Это наводняет компьютерную сеть пакетами данных.

Существует множество инструментов DDoS-атак, которые могут создавать распределенную атаку типа «отказ в обслуживании» на целевой сервер. Ниже приведен отобранный список инструментов атаки DDoS с их популярными функциями и ссылками на веб-сайты. Список содержит как открытое (бесплатное), так и коммерческое (платное) программное обеспечение.

1) LOIC (ION-пушка с низкой орбитой)

LOIC (Low Orbit ION cannon) – это программное обеспечение с открытым исходным кодом для DDoS-атаки. Этот инструмент написан на C #. Этот инструмент отправляет запросы HTTP, TCP и UDP на сервер.

Особенности:

- LOIC поможет вам проверить производительность сети.

- Это позволяет вам создать DDoS-атаку против любого сайта, которым они управляют.

- Loic не скрывает IP-адрес, даже если прокси-сервер не работает.

- Это поможет вам выполнить стресс-тестирование, чтобы проверить стабильность системы.

- Это программное обеспечение может использоваться для идентификации программ, которые могут быть использованы хакерами для атаки на компьютерную сеть.

2) HOIC (Пушка высокой орбиты ION)

High Orbit Ion Cannon – это бесплатный инструмент для отказа в обслуживании. Он предназначен для атаки более чем на один URL одновременно. Этот инструмент помогает вам запускать DDoS-атаки с использованием HTTP (Hypertext Transfer Protocol).

Особенности:

- Вы можете атаковать до 256 сайтов одновременно.

- У него есть счетчик, который поможет вам измерить выход.

- Его можно перенести на Linux или Mac OS.

- Вы можете выбрать количество потоков в текущей атаке.

- HOIC позволяет вам контролировать атаки с низкими, средними и высокими настройками.

3) HTTP невыносимая загрузка короля (HULK)

HTTP Unbearable Load King (HULK) – это инструмент DDoS веб-сервера. Он специально используется для генерации объемов трафика на веб-сервере.

Особенности:

- Это может обойти сервер кеша.

- Этот инструмент поможет вам генерировать уникальный сетевой трафик.

- HTTP Unbearable Load King (HULK) можно легко использовать в исследовательских целях.

4) DDoSIM (симулятор DDoS)

DDoSIM (DDoS Simulator) – это инструмент, который используется для создания распределенной атаки типа «отказ в обслуживании» на целевой сервер. Он написан на C ++ и может использоваться в операционной системе Linux.

Особенности:

- Этот инструмент указывает на способность сервера обрабатывать DDOS-атаки для конкретных приложений.

- Это позволяет вам создавать полные соединения TCP с целевым сервером.

- DDoSIM предоставляет множество возможностей для сетевой атаки.

- TCP-соединения могут быть залиты через произвольный сетевой порт.

5) PyLoris

PyLoris – это программный продукт, предназначенный для тестирования уязвимости сети с помощью атаки распределенного отказа в обслуживании (DDoS) в Интернете. Это помогает вам контролировать плохо управляемые одновременные соединения.

Особенности:

- Он обеспечивает простой в использовании графический интерфейс (графический интерфейс пользователя).

- Этот инструмент позволяет атаковать с помощью заголовков HTTP-запросов.

- Он имеет самую последнюю кодовую базу (набор исходного кода, используемого для построения конкретной программной системы).

- Вы можете запустить PyLoris с помощью скрипта Python.

- Этот инструмент поддерживает Windows, Mac OS и Linux.

- Он предоставляет расширенный вариант с ограничением в 50 потоков, каждый из которых имеет в общей сложности 10 соединений.

6) OWASP HTTP POST

Программное обеспечение HTTP Post OWASP (Open Security Application Project) позволяет вам проверять ваши веб-приложения на производительность сети. Это поможет вам провести отказ в обслуживании с одной машины.

Особенности:

- Это позволяет вам распространять и передавать инструмент с другими.

- Вы можете свободно использовать этот инструмент в коммерческих целях.

- OWASP HTTP POST поможет вам поделиться результатом в соответствии с лицензией, которую он предоставляет.

- Этот инструмент позволяет вам тестировать атаки на уровне приложений.

- Это поможет вам определить емкость сервера.

7) РУДИ

RUDY – это краткая форма RU-Dead-Yet. Это поможет вам выполнить атаку DDoS с легкостью. Он нацелен на облачные приложения путем прекращения сеансов, доступных на веб-сервере.

Особенности:

- Это простой и легкий инструмент.

- Он автоматически просматривает целевой веб-сайт и обнаруживает встроенные веб-формы.

- RU-Dead-Yet позволяет проводить HTTP-DDoS-атаку, используя длинную форму отправки поля.

- Этот инструмент предоставляет интерактивное консольное меню.

- Он автоматически определяет поля формы для отправки данных.

8) Молот Тора

Tor’shammer – это DDoS-программа прикладного уровня. Вы можете использовать этот инструмент для таргетинга веб-приложений и веб-сервера. Он выполняет интернет-запрос на основе браузера, который используется для загрузки веб-страниц.

Особенности:

- Это позволяет создавать разметку расширенного текста с помощью Markdown (инструмент синтаксиса форматирования простого текста).

- Tor’s Hammer автоматически конвертирует URL в ссылки.

- Это приложение использует ресурсы веб-сервера, создавая огромное количество сетевых подключений.

- Вы можете быстро связать другие артефакты в вашем проекте.

- Он поддерживает HTTP-запросы POST и соединения от 1000 до 30000 секунд.

9) ДАВОСЕТ

DAVOSET – это программное обеспечение для совершения DDOS-атак с использованием любых функций веб-сайта. Этот инструмент командной строки поможет вам совершать распределенные атаки типа «отказ в обслуживании» без каких-либо хлопот.

Особенности:

- Он обеспечивает поддержку файлов cookie.

- Этот инструмент предоставляет интерфейс командной строки для выполнения атаки.

- DAVOSET также может помочь вам выполнить атаку с использованием внешних сущностей XML (атака на приложение, которое анализирует ввод XML).

10) Золотой глаз

Инструмент GoldenEye проводит DDoS-атаку, отправляя HTTP-запрос на сервер. Он использует сообщение KeepAlive в паре с опциями управления кэшем, чтобы сохранить разрыв подключения к сокету.

Особенности:

- Этот инструмент использует все сокеты HTTP / S на сервере приложений для атаки DDoS.

- Это простое в использовании приложение, написанное на Python.

- Произвольное создание пользовательских агентов возможно.

- Он рандомизирует GET, POST для получения смешанного трафика.

Источник: coderlessons.com