В этой статье содержится общий обзор BitLocker, включая список требований к системе, а также сведения о практическом применении и об упраздненных функциях.

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.

BitLocker обеспечивает наилучшую защиту при использовании вместе с доверенным платформенным модулем (TPM) версии 1.2 или более поздней. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. TPM работает вместе с BitLocker, чтобы защищать пользовательские данные и предотвращать взлом системы в автономном режиме.

Если на компьютере нет TPM версии 1.2 или более поздней, все равно можно использовать BitLocker, чтобы зашифровать диск операционной системы. В этом случае пользователю потребуется вставлять USB-ключ запуска, чтобы запускать компьютер или пробуждать его из спящего режима. В Windows 8 и в более поздних версиях можно защитить том операционной системы на компьютере без TPM, используя пароль. Тем не менее, ни в одном из этих случаев не обеспечивается проверка целостности системы перед запуском, которая доступна при использовании BitLocker с TPM.

Как отключить BitLocker Windows 10

Помимо использования TPM, решение BitLocker дает возможность заблокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, флэш-накопитель USB) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или возобновление работы компьютера после режима гибернации, пока не будет введен правильный ПИН-код или предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.

В средствах удаленного администрирования сервера существует еще два инструмента, с помощью которых можно управлять решением BitLocker.

- Средство просмотра паролей восстановления BitLocker. Средство просмотра паролей восстановления BitLocker дает возможность находить и просматривать пароли восстановления для шифрования дисков BitLocker. Можно находить и просматривать пароли, для которых были созданы резервные копии в доменных службах Active Directory (AD DS). С помощью этого инструмента можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). С помощью этого инструмента можно изучить диалоговое окно Свойства объекта компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. Кроме того, можно выполнить поиск пароля восстановления BitLocker поиск в контейнере домена. Поиск выполняется во всех доменах в лесу Active Directory. Для этого нужно щелкнуть контейнер домена правой кнопкой мыши. Просматривать пароли восстановления может только администратор домена или пользователь, которому администратор домена делегировал права доступа.

- Средства шифрования диска BitLocker. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. Для выполнения любых задач, доступных с помощью панели управления BitLocker, также можно использовать manage-bde и командлеты BitLocker. С их помощью также можно выполнять автоматическое развертывание и другие задачи, для которых применяются сценарии. Программа командной строки repair-bde предназначена для аварийного восстановления в случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.

Требования к выпуску и лицензированию Windows

В следующей таблице перечислены выпуски Windows, в которых поддерживается включение BitLocker:

Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM?

| Да | Да | Да | Да |

Лицензионные права на включение BitLocker предоставляются следующими лицензиями:

| Да | Да | Да | Да | Да |

Дополнительные сведения о лицензировании Windows см. в статье Обзор лицензирования Windows.

Системные требования

Требования BitLocker к аппаратному обеспечению

На компьютере должен быть установлен модуль TPM версии 1.2 или более поздней, чтобы компонент BitLocker мог использовать проверку целостности системы, доступную благодаря TPM. Если на компьютере нет TPM, то при включении BitLocker потребуется сохранить ключ запуска на съемном диске, например на флэш-накопителе USB.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, соответствующее требованиям TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

В Windows 7 и в более поздних версиях можно зашифровать диск ОС без использования TPM и флэш-накопителя USB. Эта процедура описана в статье Совет дня: Bitlocker без TPM или USB.

TPM 2.0 не поддерживается в традиционном режиме («Legacy») и в режиме «Модуль поддержки совместимости (CSM)» в BIOS. На устройствах с TPM 2.0 необходимо выбрать в BIOS режим «Только UEFI». Параметры «Legacy» и «CSM» необходимо отключить. Для дополнительной безопасности включите безопасную загрузку.

Если операционная система была установлена, когда в BIOS был выбран режим «Legacy», то после переключения BIOS в режим UEFI она перестанет загружаться. Перед переключением режима BIOS используйте инструмент MBR2GPT, чтобы подготовить операционную систему и диск к поддержке UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. Решение BitLocker не включено на этом диске. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker на диске должно остаться около 250 МБ свободного места.

При установке Windows на новом компьютере система создает разделы, необходимые для BitLocker.

Раздел, к которому применяется шифрование, невозможно сделать активным. Это требование относится к дискам операционной системы, а также к несъемным и съемным дискам с данными.

При установке необязательного компонента BitLocker на сервере также необходимо установить компонент «Расширенное хранилище». Компонент «Расширенное хранилище» используется для поддержки дисков с аппаратным шифрованием.

В этом разделе

| Общие сведения о функции шифровании устройств BitLocker в Windows 10 | В этой статье содержится обзор способов защиты дисков на устройствах под управлением Windows 10 с помощью шифрования устройств BitLocker. |

| Вопросы и ответы по BitLocker | В этой статье содержатся ответы на частые вопросы, связанные с требованиями для использования обновления, развертывания и администрирования BitLocker, а также об основных политиках управления для BitLocker. |

| Подготовка организации к использованию BitLocker: планирование и политики | В этой статье описывается планирование развертывания BitLocker. |

| Базовое развертывание BitLocker | В этой статье описывается использование функций BitLocker для защиты данных путем шифрования дисков. |

| BitLocker: развертывание в Windows Server | В этой статье описывается развертывание BitLocker в системе Windows Server. |

| BitLocker: включение сетевой разблокировки | В этой статье описывается работа функции разблокирования по сети с помощью BitLocker и настройка этой функции. |

| BitLocker: использование средств шифрования диска BitLocker для управления BitLocker | В этой статье описывается использование инструментов для управления решением BitLocker. |

| BitLocker: использование средства просмотра пароля восстановления BitLocker | В этой статье описывается использование средства просмотра пароля восстановления в BitLocker. |

| Параметры групповой политики BitLocker | В этой статье описывается назначение, расположение и действие всех параметров групповой политики, применяемых для управления решением BitLocker. |

| Параметры данных конфигурации загрузки и BitLocker | В этой статье описываются параметры BCD, используемые решением BitLocker. |

| Руководство по восстановлению BitLocker | В этой статье описывается, как восстановить ключи BitLocker в AD DS. |

| Защита BitLocker от атак с использованием предзагрузочной среды | В этом подробном руководстве вы найдете сведения о том, в каких случаях рекомендуется использовать проверку подлинности перед загрузкой на устройствах под управлением Windows 10, Windows 8.1, Windows 8 и Windows 7, а в каких случаях можно безопасно отключить такую проверку в конфигурации устройства. |

| Устранение неполадок BitLocker | В этом руководстве описываются ресурсы, которые могут помочь в устранении неполадок BitLocker, а также даны решения для нескольких распространенных проблем BitLocker. |

| Защита общих томов кластера и сетей хранения данных с помощью технологии BitLocker | В этой статье описывается защита общих томов кластера и сетей хранения данных с помощью BitLocker. |

| Включение безопасной загрузки и шифрования устройства BitLocker в Windows IoT Базовая | В этом разделе описывается использование BitLocker с Windows IoT Базовая |

Источник: learn.microsoft.com

Провожаем BitLocker. Какие риски несёт популярное средство шифрования и как от них защититься

Руководитель департамента развития технологий «Аладдин Р.Д.» Денис Суховей в статье, подготовленной для TAdviser, рассказывает о причинах популярности средства шифрования информации на дисках рабочих станций BitLocker, анализирует риски его применения в текущей ситуации, а также предлагает альтернативное решение на базе отечественных разработок.

Тема импортозамещения в ИТ в России тесно связана с переходом на использование ОС на базе ядра Linux, и это абсолютно оправдано. Операционная система – это один из базовых элементов ИТ-инфраструктуры. А ведущие отечественные операционные системы, например ОС Astra Linux, основаны именно на ядре свободной платформы Linux. Даже несмотря на то, что Astra Linux зрелое, развитое и хорошо зарекомендовавшее себя решение, реализация проектов по переходу на отечественное ПО занимает не менее двух-трёх лет. Все это время крупные компании вынуждены жить на старых, по сути, «небезопасных» средствах цифровизации и параллельно решать внезапно возникающие проблемы защиты информации.

В этой статье мы поговорим об одной из таких проблем. Речь пойдёт о массовом использовании удобного средства шифрования информации на дисках рабочих станций – BitLocker.

У высокой популярности данного защитного механизма есть причины, а также свои «тёмные стороны». Во‑первых, BitLocker является реальным средством защиты информации. К тому же, на рынке РФ компания Microsoft позиционировала его как бесплатное дополнение к ОС. Однако истинная причина такой лояльности к клиентам вовсе не является благородной – компания отказалась от необходимости сертификации BitLocker как СЗИ во ФСТЭК России и/или СКЗИ в ФСБ России и не имела возможности продавать BitLocker как продукт безопасности. Но вот от планов по ввозу и распространению в России этого средства Microsoft не отказывалась.

Во-вторых, BitLocker поставлялся в составе дистрибутива ОС Windows, и у клиентов складывалось ощущение, что это ПО встроено в операционную систему. Однако и это совсем не так – на практике BitLocker ведёт себя как стороннее ПО с низким уровнем интеграции в механизмы ОС Windows.

Продукт от Microsoft получил массовое распространение в отечественных организациях, десятки тысяч компьютеров были зашифрованы этим «удобным» и «бюджетным» средством защиты. Несмотря на информированность о глубинных угрозах ИБ, возникающих при использовании BitLocker (см. раздел «Вопросы эксперту»), заказчики предпочитали не рассматривать эти риски, полагаясь на аргумент о бесплатности продукта.

Когда в марте 2022 г. компания Microsoft объявила об уходе с рынка РФ, обходить острую проблему стороной стало невозможно. Именно с этого момента многие отечественные компании почувствовали всю важность импортозамещения, но, к сожалению, времени на поэтапный, мягкий переход больше не осталось. Возникла необходимость принимать экстренные антикризисные меры.

Поначалу фокус внимания бизнеса сконцентрировался на угрозе отзыва технической поддержки со стороны Microsoft. Но мало кто задумывался, что при продолжении использования BitLocker могут возникнуть проблемы посерьёзнее – например, угроза дистанционной блокировки компьютера.

И действительно, сегодня уже существуют реальные примеры «включения» дистанционной блокировки зашифрованных компьютеров со стороны производителя. Даже появился соответствующий духу времени термин – «окирпичивание» компьютера. При такой блокировке ни пользователь, ни администратор компьютера не имеют доступ к зашифрованному содержимому. При этом совершенно не обязательно, что доступ к заблокированному содержимому в этот момент не имеют злоумышленники или сотрудники западных спецслужб.

В связи с такими чрезвычайными угрозами фокус внимания бизнеса перешёл на вопросы скорейшего замещения BitLocker отечественными средствами защиты информации. Масштаб таких преобразований огромен. По мнению некоторых производителей компьютерной техники парк рабочих станций в России, на начало 2022 г. превышал 5.5 млн компьютеров.

Безусловно, «окирпичивание» рабочих станций может стать крайне болезненным средством давления «коллективного запада» на опорные отечественные организации или ведомства, такие угрозы будут осуществляться не для показухи, они будут носить сугубо целевой характер и выводить из строя целые пользовательские сегменты инфраструктуры. Поэтому необходимо быстро заменить недоверенное средство защиты, которым зашифрованы все рабочие станции организации.

Каким требованиям должна соответствовать система защиты, с учётом необходимости осуществить переход в короткие сроки?

Современное средство защиты рабочих станций должно обладать следующими свойствами:

- Простота эксплуатации. Данное свойство сегодня имеет чуть ли не самое важное значение, так как замещать зарубежные средства защиты необходимо быстро и с наименьшими трудозатратами. Времени на долгую и сложную переквалификацию специалистов попросту нет.

- Функциональность. Отечественное средство защиты должно функционально быть равным или превосходить заменяемые западные продукты безопасности.

- Надёжность. Корректность механизмов защиты должна быть формально подтверждена регулирующими органами России. Средство защиты должно регулярно сертифицироваться в ФСТЭК России или ФСБ России.

- Поддержка нескольких платформ. Очевидно, что приобретение лицензий и сервиса технической поддержки продуктов компании Microsoft – вопрос тупиковый, и российские организации спешно переходят на альтернативные отечественные платформы. Поэтому заказчикам нужны средства защиты, поддерживающие соответствующие версии и для ОС Windows, и для ОС на базе Linux.

- Совместимость с сертифицированными ОС. Система защиты должна не просто поддерживать ОС семейства Linux, но быть актуальной для активно развивающихся сертифицированных операционных систем, например ОС Astra Linux. Совместимость с встроенными в ОС средствами защиты – так же вопрос немаловажный.

Вышеперечисленными свойствами обладают продукты компании «Аладдин Р.Д.» линейки Secret Disk.

Как замещать с помощью Secret Disk?

Во-первых, необходимо оперативно избавиться от использования западных средств шифрования, заменив их функциональным аналогом – Secret Disk для ОС Windows (Secret Disk 5). Это позволит снять остроту проблемы в самое короткое время.

Во-вторых, для дальнейшего планомерного решения задач импортозамещения необходимо использовать специальное техническое решение компаний ГК «Астра» и «Аладдин Р.Д.» – защищённая рабочая станция на базе ОС Astra Linux и Secret Disk, в котором применяется продукт Secret Disk Linux.

Какие преимущества даёт использование защищённой рабочей станции?

- Богатый инструментарий защиты «на борту» ОС. Наиболее заметной «фишкой» безопасности Astra Linux является защитный механизм МРД (мандатное управление доступом), который позволяет гибко определить правила доступа к файлам и папкам используя низкоуровневые механизмы ядра ОС. В дополнение к МРД используется механизм ограничения программной среды, позволяющий создать своеобразный профиль для каждого пользователя, выход за который будет попросту невозможен. Настройки параметров этих механизмов могут быть объединены в единую политику безопасности рабочей станции, которая управляется посредством графической консоли администратора безопасности.

- Глубоко интегрированное решение. Вышеперечисленные настройки позволяют обеспечить эффективный контроль доступа к ценной информации. В дополнение к этому, использование Secret Disk Linux позволяет обеспечить надёжную защиту конфиденциальности этой информации. Так как продукт Secret Disk Linux изначально создавался на платформе Astra Linux, все используемые механизмы шифрования и ключевая схема данного СКЗИ полноценно совместимы с средствами защиты Astra Linux.

- Замкнутая среда обработки ценной информации. Одновременное использование вышеперечисленных средств защиты позволяет создать полностью замкнутую среду обработки конфиденциальной информации. Причём, безопасная работа с такой информацией может осуществляться в недоверенной среде, например, на корпоративном ноутбуке, за пределами контролируемой зоны офиса.

Наиболее заметной «фишкой» безопасности Astra Linux является защитный механизм МРД (мандатное управление доступом), который позволяет гибко определить правила доступа к файлам и папкам используя низкоуровневые механизмы ядра ОС.

Вывод

Криптографическая защита информации крайне важная мера защиты самого ценного, что есть у организации – конфиденциальной информации. Применение шифрования с помощью ненадёжных и потенциально опасных средств защиты является опрометчивым решением. Это особенно критично в период напряженной экономической и политической обстановки, поэтому вопрос замены зарубежных средств шифрования на комплексные надёжные отечественные решения, поддерживающие отечественные стандарты шифрования, требует быстрого и грамотного решения. Отечественные разработчики ПО объединяются и предлагают совместные проверенные «рецепты выживания», которые можно внедрять оперативно.

Вопросы эксперту

Насколько надёжной является защита с помощью ПО BitLocker?

Денис Суховей: Уязвимости BitLocker хорошо изучены отечественными экспертами. Ряд уязвимостей описан компанией Elcomsoft, которая выпускает специальную программу для вскрытия защиты BitLocker. Наиболее критичные уязвимости даже популяризованы некоторыми изданиями. Статья о проблемах безопасности BitL, программное средство Elcomsoft.

Будет ли защита с помощью BitLocker более надёжной, если использовать модуль TPM, который есть в каждом современном ноутбуке?

Денис Суховей: Максимальная стойкость BitLocker обеспечивается только тогда, когда это средство работает совместно с аппаратным модулем TPM 2.0 с запросом ПИН-кода перед загрузкой. Только в этом случае программа EFDD от Elcomsoft не может получить ключ шифрования BitLocker за секунды и предлагает взлом грубой силой – перебором пароля криптокопии ключа. В такой конфигурации модуль TPM выступает как постоянно подключённая смарт-карта, ПИН-код, который необходимо ввести для загрузки. Однако пользовательский ПИН-код у TPM один – его приходится сообщать всем пользователям компьютера, в том числе сервисному персоналу в случае ремонта или обслуживания компьютера.

Это обстоятельство равноценно уязвимости BitLocker – ПИН-код TPM сложно удержать в секрете в реальной жизни. Персональные смарт-карты и токены более надёжны, но TPM не позволяет BitLocker использовать токены для pre-boot аутентификации. Т.е., использование TPM накладывает ограничения, которые не повышают уровень защиты. Мало того, технология TPM имеет определенные проблемы безопасности, которые делают её ненадёжной. (статья о TPM и его взломе)

Действительно ли использование BitLocker является очень удобным?

Денис Суховей: Некоторая автоматизация в использовании BitLocker действительно реализована. Однако за эту автоматизацию придётся заплатить высокую цену. Уязвимость в BitLocker обусловлена «удобством для пользователя» – операционная система Windows фактически отключает защиту BitLocker при обновлениях Windows, когда система перезагружается.

Вот как происходит это отключение, незаметное для пользователя: служба BitLocker расшифровывает мастер ключ системного раздела и записывает его в метаданные раздела в открытом виде, чтобы загрузчик и установщик обновлений могли смонтировать зашифрованный раздел, не отправляя запрос в TPM при перезагрузках в процессе обновления. После установки обновлений BitLocker удаляет открытый мастер-ключ и загрузка с запросом и вводом ПИН-кода возобновляется. В этой ситуации злоумышленнику достаточно присутствовать при установке обновлений или заставить систему начать их обновление, чтобы «поймать» систему в момент перезагрузки и получить мастер-ключ шифрования в открытом виде из системного раздела. И это не единственный способ получения ключа шифрования.

Какие ещё значимые уязвимости BitLocker стоит отметить?

Денис Суховей: Ещё одна уязвимость BitLocker связана с тем, как он отключает защиту. Этот процесс позволяет получить доступ к конфиденциальной информации после её удаления из компьютера. Например, при подготовке резервной копии защищённого файлового архива. При отключении защиты Windows не делает расшифрования защищённых дисковых разделов.

Вместо этого продолжительного процесса ключ шифрования сохраняется в открытом виде, а сами данные фактически сохраняются зашифрованными. Зная, что конфиденциальные данные подлежат удалению с компьютера (например, для «безопасного обновления системы без риска утечки»), злоумышленник делает резервную копию защищённых разделов. После удаления конфиденциальных данных, отключения BitLocker, злоумышленник получает ключ шифрования из метаданных диска и расшифровывает им резервную копию, в которой находится интересующая его информация.

Источник: www.aladdin-rd.ru

Скрытые возможности Windows. Как BitLocker поможет защитить данные?

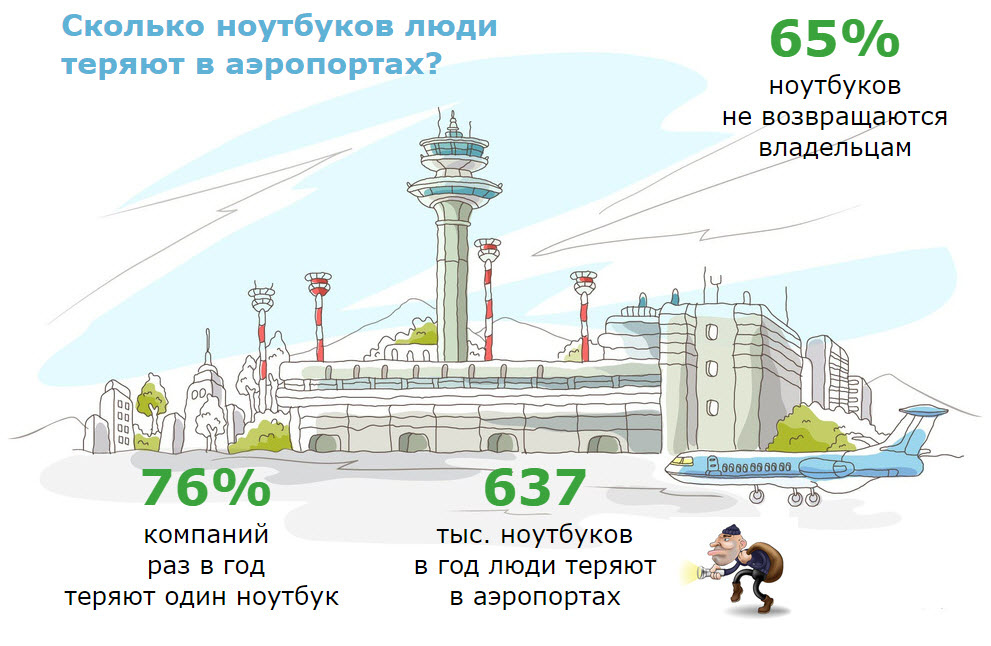

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.