В современном мире, где Интернет уже является частью нашей повседневной жизни, а персональные компьютеры хранят наибольшую частью нашей личной информации, вопрос безопасности данных становится как никогда актуальным. Если вы не предпримите необходимые шаги для защиты своего устройства и данных, то будете подвержены повышенного риску атаки вредоносными программами, которые нацелены на кражу персональной информации и повреждение нормальной работоспособности компьютера.

Хотя бывают разные виды вредоносных программ, одно можно сказать наверняка – им не должно быть места на вашем компьютере. К счастью, существует множество инструментов для борьбы с различными угрозами, причем многие средства безопасности уже встроены в операционную систему Windows 10. Тем не менее грамотная стратегия безопасности не ограничивается установкой антивируса и надеждой на хороший исход. Наилучших результатов можно достичь за счет комбинации высокоэффективного программного обеспечения и специализированных знаний о том, как избежать потенциальных угроз.

Как ЗАЩИТИТЬ свой Компьютер

В данном руководстве по Windows 10, мы рассмотрим девять советов, которые помогут защитить ваш стационарный компьютер, ноутбук, планшет или данные практически от любого типа вредоносных программ, включая вирусы, шифровальщики, Интернет-черви, трояны, шпионское ПО, рекламное ПО и другие зловреды.

Обновляйте Windows 10 и программы

Возможно, самый важный шаг, который вы можете предпринять для обеспечения безопасности своего устройства и данных – поддержание Windows 10 и установленного программного обеспечения в актуальном состоянии.

Компании-разработчики программных продуктов, такие как Microsoft, постоянно выпускают обновления для устранения известных уязвимостей, которые могут эксплуатироваться киберпреступниками.

Несмотря на то, что обновления Windows 10 загружаются и устанавливаются автоматически, вы всегда можете убедиться, что в вашей системе установлены последние обновления, перейдя на вкладку меню Параметры > Обновление и безопасность > Центр обновления Window s и нажав кнопку Проверка наличия обновлений.

Кроме того, важно периодически проверять и устанавливать обновления для установленного на вашем компьютере программного обеспечения. В Windows 10 приложения, приобретенные вами из магазина Microsoft, будут обновляться автоматически, как только появится новая версия. Однако, классические настольные приложения в большинстве случаев обновляться не будут, потому что в них используется другой механизм обновления. Всегда проверяйте официальный сайт разработчика, чтобы загружать и устанавливать обновления для программ.

Обновитесь до новейшей версии Windows 10

Если ваше устройство работает под управлением Windows 10, это не означает, что на нем установлена последняя версия данной операционной системы.

Windows 10 изначально была запущена в 2015 году, и с тех пор Microsoft выпустила несколько крупных обновлений функций, добавив новый функционал и улучшения производительности, продуктивности и самое главное – улучшения безопасности.

Как защитить компьютер от вирусов в 2020 — ТОП 10 советов — защита от взлома и хакеров — Часть 1

Если вы хотите максимально защитить ваше устройство от вредоносного ПО, вы всегда должны использовать только последнюю версию Windows 10.

Новые версии Windows 10 доступны для установки бесплатно, и обычно процесс обновления проходит в автоматическом режиме. Тем не менее, если вы используете не самую актуальную версию, то можете обновиться вручную в том числе с помощью Центра обновления Windows или утилит Media Creation Tool и Помощник по обновлению Windows, которые позволяют принудительно запустить обновление или чистую установку новейшей версии.

Совет: чтобы узнать вашу версию Windows 10, нажмите сочетание Windows + R , введите фразу winver и нажмите ОК. Если показывается версия 1903, то вы используете May 2019 Update.

Используйте антивирус

Антивирус является обязательным компонентом на каждом компьютере – он служит для обнаружения и удаления вредоносных программ, прежде чем они смогут скомпрометировать ваши файлы, повлиять на производительность или нарушить работоспособность вашего устройства.

Тем не менее, антивирус не относится к тому типу программ, которые вы устанавливаете один раз, а затем о них забываете. Вы должны регулярно обновлять антивирусное программное обеспечения для обеспечения эффективной защиты от новейших угроз, включая вирусы, Интернет-черви, шифровальщики и другие вредоносные модули.

Защитник Windows

Windows 10 поставляется уже со встроенным антивирусом – Защитник Windows является частью Центра безопасности и предлагает отличную защиту реального времени от вирусов, программ-вымогателей, шпионского ПО, червей, руткитов и троянов.

Если вы хотите получить дополнительную защиту, то вы можете изменить степень облачной защиты Защитника Windows в Windows 10.

Сторонний антивирус

Встроенного антивируса Windows 10 будет достаточно для большинства пользователей системы. Тем не менее, на рынке существует большое число сторонних решений безопасности, которые вы можете использовать. Некоторые из них распространяются бесплатно, а другие – на платной основе.

Если вы не знаете, какой антивирус выбрать, ознакомьтесь с результатами тестирования независимыми антивирусными лабораториями.

Malwarebytes

Если вы используете Защитник Windows, вы также можете добавить Malwarebytes Free в качестве дополнительного уровня защиты. Malwarebytes – популярное решение для защиты от вредоносных программ, которое может сканировать, обнаруживать и удалять самые вредоносные программы, которые уже инфицировали ваш ПК.

Malwarebytes – это бесплатный инструмент, и он может работать совместно со встроенным антивирусом Windows 10, но вам придется периодически запускать сканирования вручную. Платная версия Malwarebytes предлагает защиту реального времени, проверки по расписанию и многие другие дополнительные функции.

Используйте защиту от шифровальщиков

Хотя классические вирусы остаются одним из наиболее распространенных типов вредоносных программ, атаки троянами-шифровальщиками становятся очень популярными среди злоумышленников. Программы-вымогатели – еще один тип вредоносного ПО, нацеленный на шифрование личных файлов жертвы и требование выкупа для восстановления доступа к данным. Жертве предлагается заплатить в биткоинах или другой анонимной валюте, и никаких гарантий никто не дает.

Защита от программ-шантажистов в Windows 10

Начиная с Fall Creators Update, Windows 10 получил функцию защиты от шифровальщиков, которая называется Контролируемый доступ к папкам. Данная функция не только предотвращает доступ шифровальщиков к вашим файлам, но и блокирует любой другой несанкционированный доступ со стороны вредоносных программ.

Вы можете воспользоваться нашим руководством, чтобы включить защиту от шифровальщиков в Windows 10. Стоит отметить, что “Контролируемый доступ к папкам” – это часть функции безопасности Exploit Guard Защитника Windows. Это означает, что она доступна только при использовании Защитника WIndows в качестве антивирусной защиты.

Kaspersky Anti-Ransomware Tool

В качестве альтернативы системной защите вы можете выбрать бесплатный сторонний инструмент Kaspersky Anti-Ransomware Tool . Бесплатное решение от «Лаборатории Касперского» предназначено для защиты компьютеров от известных вредоносных объектов, включая шифровальщики, программы-вымогатели и криптомайнеры.

После установки Anti-Ransomware Tool будет блокировать любую подозрительную активность, которая напоминает паттерны поведения троянов-шифровальщиков. Пользователь может разрешить или запретить подозрительное действие. Инструмент идентифицирует вредоносные приложения на основе информации, содержащейся в антивирусных базах. Для выявления характерного поведения программ-вымогателей инструмент использует две технологии: Kaspersky Security Network и «Мониторинг активности».

Скачать последнюю версию Kaspersky Anti-Ransomware можно на нашем сайте. Программа распространяется бесплатно.

Используйте брандмауэр

Другой способ защитить ваш ПК, ноутбук или планшет от вредоносного ПО – использовать брандмауэр.

Брандмауэр или фаервол – это программный или аппаратный инструмент, который служит для блокировки вредоносных атак хакеров, червей, шифровальщиков, вирусом и других типов угроз, которые пытаются получить доступ к компьютеру из Интернета или локальной сети для последующей кражи информации.

На рынке представлено множество сторонних инструментов сетевой безопасности, но Windows 10 уже включает в себя очень эффективный межсетевой экран.

Брандмауэр Windows обычно включен по умолчанию, но важно убедиться, что он работает правильно. Перейдите в Центр безопасности Защитника Windows > Брандмауэр и безопасность сет и, и убедитесь, что около каждого типа подключения показывается статус “Брандмауэр включен”. В противном случае нажмите кнопку включить или выберите ваше текущее подключение и переведите переключатель брандмауэра в активное положение.

Если вы пользуетесь сторонним фаерволом, то изучите официальный сайт разработчика, чтобы узнать, как работать с программой и контролировать подключения.

Используйте надежные проверенные приложения

Старайтесь избегать загрузки и установки приложений из неизвестных источников и загружайте программное обеспечение с официальных сайтов. По возможности загружайте приложения из Магазина Microsoft в Windows 10. Все программы на этой площадке проверены Microsoft и не содержат вредоносный код.

Если вы хотите поднять уровень безопасности, то можете включить функцию блокировки установки классических приложений не из Магазина Microsoft. Эта опция позволит не только заблокировать возможность получения приложений из недостоверных источников, но также остановит попытке потенциально опасных программ установится в систему автоматически без согласия пользователя.

В качестве альтернативы вы также можете использовать стандартную учетную запись пользователя вместо учетной записи администратора, чтобы предотвратить установку вредоносных программ с использованием повышенных привилегий.

Однако, если ваша учетная запись является единственной учетной записью администратора на компьютере, то вы не сможете сделать ее учетной записью стандартного пользователя. В первую очередь вам нужно будет создать новую учетную запись администратора, а затем вы сможете поменять тип исходной учетной записи на стандартную.

Используя ограниченную учетную запись, вы все равно сможете запускать приложения, но вы не сможете устанавливать новые программы. У вас получится изменить настройки системы, но вы не сможете делать нежелательные изменения для других учетных записей. Если задание требует прав администратора, вы получите запрос службы контроля учетных записей (UAC), и вы должны будете указать имя пользователя и пароль учетной записи администратора, чтобы выполнить задачу.

Создавайте несколько резервных копий

Один из лучших способов защиты вашего компьютера и файлов от вредоносных атак – регулярное создание резервных копий. Если беспокоитесь о повреждении и взломе личных данных, то должны создавать по меньшей мере две резервные копии – одну локальную (офлайн) копию и одну копию в облачном пространстве.

Автономная резервная копия

Ваша стратегия резервного копирования должна предусматривать создание полной резервной копии вашей системы и данных, которую можно хранить в локальном местоположении – например на локальном сетевом носителе (хранилище NAS) или на внешнем жестком диске. Данный тип резервной копии позволит восстановить данные после вредоносного заражения, повреждения основного носителя, отказов оборудования или других несчастных случаев.

Когда дело касается защиты данных, то слишком много резервных копий не бывает. Если у вас есть возможность создать резервную копию резервной копии и сохранить в альтернативном безопасном месте, то не стесняйтесь это делать.

После создания резервной копии, не забывайте отключить диск от основной системы и сохранить его в надежном месте или отключить от сети сетевое хранилище, на котором вы храните копии. Это связано с тем, что если накопитель останется в сети и будет доступен с вашего устройства, то вредоносное ПО все еще сможет добраться до него и заразить эти файлы.

Если вы используете Windows 10, то вам даже не нужно устанавливать стороннюю программу резервного копирования. В систему уже устроен инструмент создания образа системы, который позволяет сделать копию файлов, приложений, настроек и всей установки Windows.

История файлов – еще одна форма автономного резервного копирования, которую вы можете использовать для создания резервной копии всех ваших файлов локально.

В качестве альтернативы, если вы не используете большое количество файлов, то можете регулярно копировать и вставлять свои документы на USB-накопитель.

Рекомендуется делать полную резервную копию один раз в день, но, если ваши файлы не меняются очень часто, вам следует рассмотреть возможность их резервного копирования не реже одного раза в неделю. Если вы имеете дело с корпоративными данными, вы должны делать резервные копии по крайней мере один или два раза в день.

Онлайн резервная копия

Облачное резервное копирование – один из лучших способов защитить ваши файлы от вредоносных программ, а также защититься от потери данных в результате случайного удаления, сбоя жесткого диска и стихийных бедствий.

OneDrive – это самое простое решение для облачного резервного копирования, которым может воспользоваться любой пользователь Windows 10. При этом система предлагает функцию «Защита важных файлов», которая предоставляет пользователям возможность автоматически синхронизировать файлы с Рабочего стола и в папках Изображения и Документы с OneDrive.

Хотя вы можете использовать OneDrive для защиты ваших данных, использование сторонних онлайн-сервисов резервного копирования, в некоторых случаях является более подходящим решением. Единственным недостатком большинства служб облачного хранения является необходимость полного участия пользователя в процедуре восстановления. В любом случае вы можете создать полный образ системы с помощью встроенного средства Windows 10, а затем загрузить его в платный облачный сервис, например, в Google Backup and Sync или Яндекс.Диск.

Самый лучший антивирус – это вы сами

Лучший инструмент для защиты данных и файлов – это вы сами. Как правило, устройство заражается вредоносными программами в результате действий пользователя, например, при нажатии на ссылку, открытии электронного письма или установки приложения из ненадежного источника.

При проверке электронной почты открывайте только те письма от отправителей, которых вы знаете, или от отправителей, которых вы можете идентифицировать. Все подозрительные письма удаляйте. Обычно вы можете быстро распознать спам-сообщения по большому числу ошибок и опечаток.

Вредоносные программы могут распространяться с помощью всплывающих окон, которые появляются на посещаемых сайтах. Если всплывающее окно не внушает доверие, не нажимайте изображение или ссылку, а просто закройте окно. Иногда специально созданные всплывающие окна не могут быть закрыты – в этом случае используйте блокировщики скриптов или просто перезагрузите устройство.

Используйте современные веб-браузеры, такие как Microsoft Edge, Google Chrome, Mozilla Firefox и Яндекс.Браузер. Эти веб-обозреватели всегда обновляются и обладают отличными функциями безопасности. Большинство из них могут предупредить вас о потенциальной проблеме безопасности и не дадут посетит небезопасный ресурс. Если вы получите предупреждение, не пытайтесь найти способ для его обхода, ведь для его показа должна быть веская причина.

Проводите очистку вредоносного заражения

Если вирус, интернет-червь, шифровальщик или другой тип зловреда все же смог обойти механизмы безопасности вашего ПК, первое что нужно вам сделать – отключить ваш компьютер от Интернета. Вы можете сделать это, выдернув кабель Ethernet, отключив Wi-Fi адаптер или отключив питание роутера – таким способом вы заблокируете распространение угрозы на другие устройстве.

Затем откройте Защитника Windows и используйте функцию автономного сканирования. Если у вас отсутствует контроль над ПК, то используйте другое устройство для записи загрузочной флешки c копией Windows Defender Offline.

Многие антивирусные программы поддерживают возможность автономного сканирования с помощью антивирусных загрузочных дисков. Если вы используете стороннее программное обеспечение безопасности, посетите официальный сайт разработчика, чтобы узнать, как выполнять автономное сканирование.

Если ни один из шагов не помог удалить вредоносное ПО, вы должны восстановить свою систему с использованием последней доступной резервной копии. В случае, если у вас есть только резервная копия ваших файлов, произведите чистую установку Windows 10. После установки вам нужно будет переустановить приложения, повторно применить настройки и восстановить файлы, используя резервные копии.

Наконец, если вы уже отчаялись и никак не можете удалить угрозу, а резервной копией тоже не запаслись, то настало время обратиться за квалифицированной помощью. И помните, что вы всегда можете проконсультироваться на нашем сайте, используя форму комментариев.

Источник: www.comss.ru

Основные рекомендации по защите от вредоносных программ

С развитием компьютерных технологий человечество стало испытывать огромные трудности из-за появления различных опасных вирусных ПО. Главная проблема в том, что злоумышленники постоянно придумывают что-то новое, разрабатывая такие вирусы, которые будет сложно распознать и удалить.

Однако, если позаботиться о защите своего компьютерного устройства, можно значительно снизить риски. Поэтому сегодняшнюю статью я хочу посвятить самым основным полезным советам и рекомендациям, благодаря которым можно повысить уровень защиты от вредоносного ПО.

Общие советы

В первую очередь, хотелось бы отметить основные правила безопасности, о которых должен знать каждый:

- Используйте только современные, лицензионные ОС с последними обновлениями, уровень защиты которых всегда будет на высшем уровне. Операционная система Windows регулярно обновляется и совершенствуется, пакеты безопасности обычно содержат бесплатный антивирус и брандмауэр. Разработчики уделяют особенное внимание не только удобству, но и системе безопасности.

- При работе за компьютером с Windows, пользуйтесь правами Пользователя, а не Администратора, как это делают многие. Благодаря такому подходу, можно избежать самостоятельной установки большинства вредоносных программ и ограничить доступ злоумышленникам к своему устройству.

- Обязательно используйте антивирусное ПО. Причем лучше всего отдавать предпочтение известным производителям, которые уже давно хорошо себя зарекомендовали. Даже бесплатный антивирус избавит вас от большинства возможных проблем с безопасностью.

- По возможности, ограничьте доступ посторонним лицам к своему ПК. Используйте пароли для доступа к важным файлам и папкам, или установите сложный пароль на вход в систему.

- Не используйте сторонние сайты для установки дополнений и обновлений системы. Для этого существуют официальные источники. Кроме того, рекомендуется не отключать автоматическое обновление ОС Windows.

- Проявляйте особую бдительность при использовании внешних хранителей информации (внешний жесткий диск, флэшка и т.д.). Подключайте к своему компьютеру только те носители, которые заслуживают доверие. Также рекомендуется сканировать на наличие угроз все внешние источники, подключаемые к вашему компьютеру.

- С осторожностью относитесь к файлам, полученным из неизвестных и сомнительных источников. Не стоит открывать и запускать такие файлы, если они получены, например, по электронной почте, от незнакомого контакта.

Беспроводные сети

Бесплатный интернет в общественных местах это, конечно, практично, и делиться интернетом со знакомыми очень удобно. Однако, по мнению экспертов, это очень даже небезопасно, особенно в случае с общедоступными сетями. Потому что с их помощью злоумышленники могут заразить ваше устройство.

Вот несколько простых рекомендаций, которые помогут обезопасить ваше устройство:

- При использовании Wi-Fi не передавайте конфиденциальную информацию: данные банковских карт, пароли, логины и т.д.

- Не используйте функцию “Автоматического подключения” к Wi-Fi, в противном же случае, подключение будет происходить каждый раз, как только вы окажетесь в зоне доступа той сети, к которой подключались ранее. Это чревато тем, что к вашему компьютеру могут подключиться без вашего ведома и, как результат, на вашем устройстве появится вирус.

- Деактивируйте функцию “Общий доступ к файлам и принтерам” на вашем ПК с Windows. Данная опция по умолчанию всегда отключена, однако некоторые пользователи активно пользуются ею, забывая отключать, если в ее использовании нет необходимости.

- Пользуясь общественными беспроводными сетями, старайтесь посещать сайты только с безопасным соединением. Об этом свидетельствует присутствие “https://” в начале веб-адреса и зелёный замочек в адресной строке браузера.

Особенно опасны открытые Wi-Fi подключения без пароля, т.к. в таком случае не используется шифрование ключом безопасности, данные передаются «как есть». Это значит, что администратор роутера может перехватить поток информации и использовать его в мошеннических целях. Если же сайт открывается по старому «HTTP://» протоколу, то даже ничего не придётся расшифровывать.

Социальные сети

В наш век сложно представить свою жизнь без соцсетей. Практически у каждого имеется страничка в VK или Facebook. С одной стороны, это очень удобно, ведь вы всегда можете найти там друзей, чтобы пообщаться или поделиться фотографиями. Однако не стоит забывать и об угрозах.

Возможно, Вы бы хотели читать нас чаще, тогда вот наш Telegram

Во-первых, в соцсетях вы предоставляете открытый доступ ко многим своим персональным данным, которые могут быть использованы злоумышленниками против вас в корыстных целях.

Во-вторых, в соцсетях злоумышленники под видом обычных пользователей распространяют свои вирусные программы в группах, сообществах, при переписке и т.д. Поэтому проявляйте осторожность при пользовании социальными сетями:

- Главное, проявляйте особую осторожность при переписке, особенно с незнакомыми контактами. Помните, даже аккаунт вашего друга может оказаться взломанным. Поэтому, если при переписке вам предлагают что-то скачать или перейти по какой-то ссылке, лучше лишний раз подумать, чем потом страдать от последствий.

- Вышесказанное также касается групп и сообществ в соцсетях. Злоумышленники могут оставлять вредоносные ссылки или файлы, и будут провоцировать скачать их своих потенциальных жертв всеми возможными способами. Такие ссылки можно встретить в комментариях или, например, описаниях постов.

- Старайтесь по возможности оставлять о себе как можно меньше информации и используйте закрытые профили. Это создаст дополнительные преграды злоумышленникам. И, конечно же, не забывайте об антивирусе!

Электронная почта

Взамен обычных бумажных писем уже давно появилась электронная почта, без которой, опять же, очень сложно представить свою жизнь. С ее помощью можно не только переписываться с кем угодно, но и обмениваться любыми файлами. Это быстро, удобно и практично, однако и здесь не обошлось без рисков.

При использовании электронной почты, рекомендуется соблюдать следующие правила:

- Если вы только-только собираетесь создать свою почту, то используйте для этих целей только проверенные сервисы. Таких сервисов существует очень много, но лучше всего воспользоваться Mail, Google или Yandex.

- Не скачивайте приложенные к письмам подозрительные файлы и старайтесь не переходить по ссылкам, которые содержатся в письмах. В большинстве случаев это приводит к автоматической установке вирусного ПО на ваше компьютерное устройство.

- Для соцсетей и регистраций на сайтах рекомендуется использовать отдельный почтовый ящик, а вот для частных переписок лучше создать другой.

- Даже если вам кажется, что письмо пришло от надежного контакта, не стоит верить в его содержимое. Помните, аккаунты ваших знакомых могут оказаться взломанными. Кроме того, многие злоумышленники используют поддельные почтовые ящики, которые якобы принадлежат той или иной известной компании. Для этих целей они устанавливают в качестве аватарки логотип компании и используют слегка видоизмененное или дополненное другими символами название компании.

В заключение стоит отметить, что нельзя забывать об осторожности и при посещении незнакомых интернет-сайтов. В последнее время в интернете появляется все больше мошеннических сервисов и ресурсов.

Попадая на такие сайты, наивный пользователь ничего не подозревает, а злоумышленник тем временем может легко получить доступ к вашему ПК и установить шпионскую программу. Поэтому, никогда не переходите по подозрительным ссылкам, не скачивайте файлы с сомнительных источников и при любых обстоятельствах используйте антивирусную программу.

Эти простые советы и рекомендации позволят вам значительно повысить уровень безопасности вашего компьютера или смартфона и избавит вас от возможных негативных последствий.

Источник: itcrumbs.ru

Как защититься от вредоносных файлов различных типов

Злоумышленники могут размещать вредоносные программы на веб-сайтах или распространять их в виде вложений в электронные письма. При этом их часто маскируют, представляя в виде безобидных файлов или данных различного типа. Для предотвращения подобных атак может использоваться целый спектр защитных инструментов разного уровня сложности и стоимости. Но даже неискушённый пользователь способен самостоятельно принять простые и эффективные меры, которые воспрепятствуют успешной кибератаке.

- Введение

- Универсальные рекомендации

- .EXE

- 3.1. В чём опасность

- 3.2. Меры предосторожности

- 4.1. В чём опасность

- 4.2. Меры предосторожности

- 5.1. В чём опасность

- 5.2. Меры предосторожности

- 6.1. В чём опасность

- 6.2. Меры предосторожности

Введение

В последнее десятилетие наблюдается устойчивый рост числа кибератак, направленных на компании коммерческого и государственного секторов. Эти атаки обычно имеют целью совершение разного рода вредоносных действий, таких как кража информации конфиденциального характера, промышленный шпионаж, несанкционированный мониторинг, нарушение нормальной деятельности предприятий и др. При выполнении противоправных действий нарушители могут руководствоваться как преступным умыслом, так и соображениями идеологического характера и стремлением к публичности.

Внутренние и внешние коммуникации компаний, как правило, в большой степени полагаются на использование сети «Интернет» и сервисов электронной почты. Закономерно, что последняя была и остаётся весьма привлекательной «точкой входа» для развёртывания кибератак на корпоративные информационные системы. Среди прочего злоумышленники активно используют методы социальной инженерии, чтобы побудить получателей электронных писем открыть опасное вложение или перейти по ссылке на вредоносную веб-страницу. Нарушители также могут размещать вирусы и другие вредоносные программы во Всемирной паутине, маскируя их под полезное и / или бесплатное ПО. Более того, скрипты, которые запускаются автоматически при открытии веб-страницы, могут выполнять различные нежелательные действия на компьютере пользователя, включая похищение личных данных и установку вредоносных программ.

Наличие почтового клиента на многих домашних и практически на всех корпоративных компьютерах, а также тот факт, что вредоносные программы могут получать доступ к содержимому электронных адресных книг для поиска новых жертв, обеспечивают благоприятные условия для лавинообразного распространения опасных файлов. При типовом сценарии пользователь инфицированного компьютера без своего ведома и желания становится отправителем заражённых писем широкому кругу получателей из адресной книги, каждый из которых в свою очередь отправляет новые вредоносные сообщения. Например, известны случаи, когда заражённый документ из-за недосмотра попадал в списки рассылки коммерческой информации крупной компании, и тогда сотни или даже тысячи подписчиков таких рассылок становились жертвами и впоследствии рассылали инфицированные файлы десяткам тысяч своих адресатов и корреспондентов.

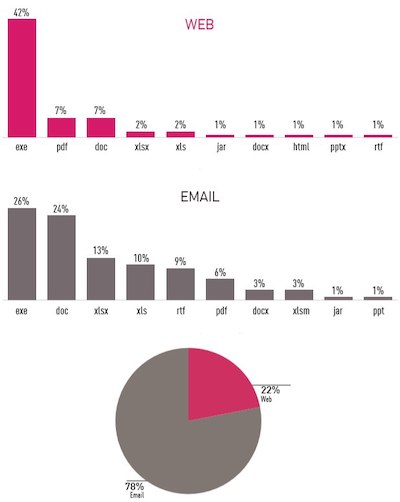

Согласно актуальным данным по основным трендам кибератак, представленным в отчёте (PDF) Check Point за I полугодие 2020 года, распределение вредоносных файлов различного типа в зависимости каналов их распространения выглядит следующим образом.

Рисунок 1. Актуальное распределение вредоносных файлов различных типов в зависимости от каналов их распространения (веб-сайты и электронная почта)

С использованием этих защитных инструментов связаны известные ограничения при обнаружении атак, инициируемых через неисполняемые файлы. Помимо высокой стоимости таких продуктов и решений можно отметить то, что они частично полагаются на хранилища сигнатур известных объектов и событий, поддерживаемые поставщиками и передаваемые клиентам. Основным ограничением здесь является трудность обнаружения атак самого нового, ещё неизвестного, типа — из-за задержки, которая существует между появлением очередной вредоносной программы и временем, когда поставщики предоставят соответствующее обновление базы сигнатур.

Важно, однако, что даже неискушённый пользователь способен самостоятельно принять ряд простых и эффективных мер, которые позволят минимизировать риск успешной кибератаки с применением вредоносных файлов наиболее распространённых типов.

Универсальные рекомендации

Пользователи работают со множеством источников информации, в том числе — с теми, об уровне защиты которых нет достоверных сведений. В подобных случаях полезно применять следующие универсальные меры по защите от кибератак.

1. Проверять файлы имеющимся средством антивирусной защиты или использовать сторонние сервисы для проверки (например, VirusTotal).

2. Включить отображение расширений файлов в ОС (например, в ОС Windows 10 для этого нужно в «Проводнике» выбрать последовательно «Вид» → «Параметры» → «Вид» и снять флаг «Скрывать расширения для зарегистрированных типов файлов»).

3. По возможности использовать средства контроля процессов — встроенные в ОС или устанавливаемые дополнительно (т. н. «наложенные»). За счёт таких средств можно получить следующие функции:

- блокирование создания дочерних процессов и запуска исполняемого содержимого для прикладного ПО (например, в Windows 10 для создания групповой политики с этим и другими правилами необходимо перейти в консоль управления групповой политикой и создать шаблон);

- изоляция ядра ОС (для Windows 10 следует перейти в «Настройки» → «Обновление и безопасность» → «Безопасность Windows» → «Безопасность устройства» → «Изоляция ядра»);

- блокирование обращений к системному интерфейсу программирования приложений (API) и т.п.

4. Использовать средства контроля доступа к папкам со стороны приложений (может хватить встроенных средств ОС).

5. Применять только лицензионное ПО.

6. Своевременно обновлять используемое ПО (в том числе — системное).

Указанные рекомендации актуальны для противодействия атакам любого характера.

В качестве второго эшелона обороны целесообразно рассмотреть рекомендации по защите от вредоносных файлов, специфичные для различных типов (расширений файлов).

.EXE

В чём опасность

Расширение .exe имеют исполняемые файлы, которые становятся активными при открытии, а это значит, что они могут нанести очень большой ущерб. Если такие файлы прикреплены к электронному письму, никогда не следует их открывать. К счастью, многие поставщики услуг электронной почты, такие как Gmail или Outlook, полностью блокируют письма, содержащие вложения с этим расширением.

Несмотря на очевидную опасность запуска исполняемых файлов из недоверенных источников, этот тип до сих пор является наиболее часто используемым при реализации атак через интернет. Основная причина подобной его популярности у нарушителей — возможность распространять вредоносные объекты среди самой широкой аудитории без дополнительных ухищрений.

Меры предосторожности

Для блокирования атак с использованием исполняемых файлов дополнительно к общим мерам рекомендуется:

- При скачивании ПО (в том числе — бесплатного) проверять его разработчика и имеющиеся способы распространения продукта. Если у создателя программы есть собственный сайт, безопаснее скачивать её именно оттуда.

- Ограничить возможности запуска исполняемых файлов в ОС (например, в Windows 10 для этого нужно запустить утилиту gpedit.exe и перейти в раздел «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → «Политики ограниченного использования программ» → «Дополнительные правила»).

.HTM, .HTML

В чём опасность

HTML — стандартный язык разметки, используемый для создания веб-страниц. Этот формат предоставляет широкие возможности для скрытия троянских программ и компьютерных червей. По этой причине многие компании не разрешают доступ к HTML-сообщениям на своих серверах.

Заражение веб-страниц производится с использованием уязвимостей в ПО, обеспечивающем развёртывание и функционирование сайта, и ошибок в конфигурации. Типовой сценарий предполагает модификацию кода страницы таким образом, чтобы переадресовать пользователя на веб-узел с вредоносным кодом.

HTML-сообщения по электронной почте опасны тем, что для загрузки вредоносной программы на компьютер может быть достаточно всего лишь открыть такое сообщение в почтовом клиенте — всё остальное сделает скрипт, содержащийся в HTML-коде.

Другой способ атаки предполагает отправку писем со ссылкой на поддельную веб-страницу, где пользователю предлагается ввести учётные данные для входа в личный кабинет, параметры карты для оплаты покупки и другую информацию, не подлежащую разглашению.

Меры предосторожности

Для блокирования атак с использованием веб-страниц дополнительно к общим мерам рекомендуется:

- Включить просмотр HTML-писем в текстовом формате (например, для почтового клиента Microsoft Outlook управление этой функцией производится в разделе «Сервис» → «Параметры» → «Свойства» → «Электронная почта» → «Параметры электронной почты» → «Обработка сообщений»).

- С осторожностью относиться к письмам, предполагающим незамедлительную реакцию и переход по ссылкам. Прежде чем начать действовать, стоит проверить текст письма на наличие манипулятивных приёмов (обещание лёгкого заработка, требование срочно принять меры и др.). Если сообщение пришло со знакомого почтового ящика, можно, например, проверить стиль текста на соответствие стилю речи предполагаемого отправителя или уточнить у адресанта по другому каналу связи, действительно ли он отправлял это письмо.

- При получении веб-ссылки в электронном письме можно навести на неё курсор мыши, чтобы во всплывающей подсказке отобразился URL-адрес: если ссылка и адрес не совпадают, стоит отнестись к сообщению с осторожностью.

- Использовать средства проверки URL. Это могут быть отдельные сервисы или специальные плагины для браузеров, а также комплексы антивирусной защиты.

.DOC и другие расширения офисных документов

В чём опасность

Принцип работы вредоносных макросов состоит в следующем. Подготовленный киберпреступником код записывается в DOT-файл, содержащий все глобальные макросы, и заменяет собой некоторые из них. После этого все файлы, сохранённые с помощью программной системы, будут содержать макровирус.

В некоторых случаях вредоносный объект не будет распознан установленным средством обнаружения вторжений и антивирусом — например, если для атаки используется XLM-макрос, расположенный в одном контейнере с данными.

Помимо форматов, разработанных специально для офисных приложений, есть форматы файлов, не содержащие макросов в явном виде и считающиеся более безопасными, например RTF (для графических и текстовых данных). Однако и такой файл может иметь вредоносное содержимое: например, несколько лет назад была обнаружена уязвимость приложения Word, позволяющая незаметно выполнить на компьютере жертвы произвольный код и инфицировать устройство через документ RTF.

Меры предосторожности

Для блокирования атак, реализуемых с помощью офисных документов, можно применять следующие дополнительные рекомендации, доступные каждому пользователю:

- Отключать макросы в офисных приложениях. В корпоративной среде это можно сделать в том числе централизованно (например, в Microsoft Word 2016 для этого нужно в разделе «Параметры» → «Центр управления безопасностью» → «Параметры центра управления безопасностью» → «Параметры макросов» выбрать пункт «Отключить все макросы с уведомлением»).

- Включать и использовать режим защищённого просмотра файлов и предотвращения выполнения данных (например, в Microsoft Word 2016 для этого нужно внести изменения в разделе «Параметры» → «Центр управления безопасностью» → «Параметры центра управления безопасностью» → «Режим защищённого просмотра»).

- Использовать средства, блокирующие запуск содержимого писем с заданными расширениями (например, в Windows 10 эта функция включается при помощи правил в шаблоне групповой политики).

.JAR и другие расширения архивов

В чём опасность

Основная функция архивов — сжатие нескольких файлов — одновременно служит потенциальным средством атаки на систему: содержимое архива может быть организовано нарушителем таким образом, что потребует для распаковки больше ресурсов, чем система может себе позволить. Чаще всего подобная атака реализуется при помощи рекурсивного архива, то есть такого, который распаковывается сам в себя.

Другая опасность состоит в том, что файлы, расположенные в архиве, могут быть не тем, чем кажутся на первый взгляд. Злоумышленник может использовать стандартные функции ОС или простейший HEX-редактор для того, чтобы выдать исполняемый файл в архиве за объект с более безобидным расширением.

Использование кросс-платформенных вредоносных программ позволяет с помощью всего лишь одного файла заразить несколько конечных точек под управлением разных ОС. Одним из кросс-платформенных форматов архивов является JAR, необходимый для хранения исполняемого кода среды Java. Если на компьютере установлена эта среда, файлы .jar будут запускаться как программы. Java-среда необходима многим мобильным и настольным приложениям (например, для ОС Android), компьютерным играм и т. д. Архив .jar может попасть на устройство в том числе после посещения сайта, взломанного злоумышленниками. Код может не требовать административных привилегий и выполняться от имени обычного пользователя.

Меры предосторожности

Для предотвращения атак с использованием архивов дополнительно к общим мерам рекомендуется:

- Проверять типы файлов в их свойствах перед распаковкой архива и запуском его содержимого.

- Проверять иконку файла внутри архива на соответствие заявляемому расширению.

- При подозрении на то, что архив является рекурсивным, ограничивать объём памяти для процесса извлечения из архива или проверять содержимое в виртуальной машине.

Выводы

Большинство вредоносных объектов распространяется посредством загрузки с веб-сайтов или через вложения электронной почты. Это неудивительно, поскольку та же электронная почта давно стала одним из важнейших средств коммуникации. С её помощью можно за считаные секунды назначать встречи, отправлять документы и решать личные или деловые вопросы. Побочный эффект получения этих преимуществ ― риск нанесения огромного ущерба в столь же краткие сроки.

Существенно уменьшить опасность кибератаки и минимизировать возможные потери помогают следующие основные шаги:

- Использование антивирусной программы, которая регулярно и автоматически обновляется, распознаёт большую часть компьютерных вирусов и помогает обнаруживать проблемы. При этом нужно держать в уме, что многие нежелательные и вредоносные объекты игнорируются или пропускаются такими программами — особенно если относятся к числу новых и / или малоисследованных.

- Прямое взаимодействие с отправителем: чтобы защитить себя на случай ненадлежащей работы антивирусной программы, всегда полезно убедиться, что вложение действительно пришло от заявленного человека или учреждения.

- Накопление знаний: важно знать основные факты о типах файлов и их расширениях, иметь представление о том, какие из них опаснее других и каким образом можно блокировать возможности, предоставляемые нарушителю в процессе обработки файла того или иного типа.

Источник: www.anti-malware.ru