Изучить и освоить администрирование основных параметров мандатного управления доступом в ОССН Astra Linux Special Edition с применением графических утилит и консольных команд.

Используемое программное обеспечение

Для выполнения лабораторной работы используется установленный дистрибутив ОС Astra Linux Nefteyugansk Smolensk.

Задание на лабораторную работу

В ходе лабораторной работы необходимо произвести установку и настройку пакетов OpenLDAP, Kerberos, NSS, PAM, NFS, SMB, NMBD.

Порядок выполнения работы

- Отключите блокировку экрана. Для этого щелкнуть ПКМ на рабочем столе и выбрать «Свойства».

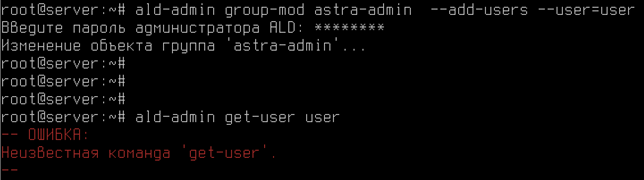

- Создайте учётную запись «user» c паролем «Student123». Добавьте учетную запись «user» во вторичную группу astra-admin.

Рис. 1. Добавление учётной записи «user» во вторичную группу astra-admin

- Начните работу со входа в ОССН в графическом режиме с учётной записью пользователя «user» (уровень доступа — 0, неиерархические категории — нет, уровень целостности — «Высокий».

Основы работы с терминалом за 20 минут!

Рис. 2. Вход в учётную запись пользователя «user»

- Запустить графическую утилиту редактирования учетных записей пользователей «Управление политикой безопасности» через команду sudo fly-admin-smc.

Рис. 3. Запуск графической утилиты

- Модифицировать параметры мандатного управления доступом, для этого осуществить следующие действия:

- открыть раздел «Уровни» и выбрать «0: Уровень_0» и переименовать данный уровень доступа: «Уровень0»;

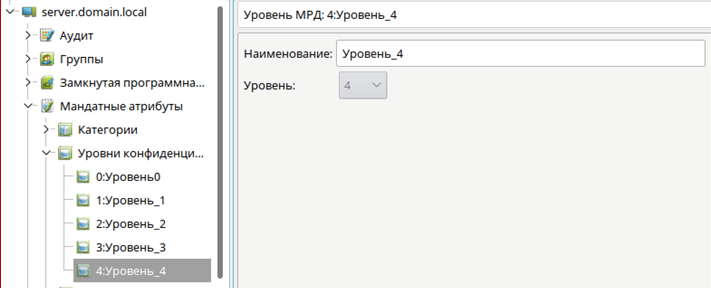

- выполнить создание уровня доступа с именем «Уровень_4», задав значение равное 4, после чего проверить наличие записи «Уровень_4» в списке «Уровни»;

- выполнить обратное переименование: «Уровень0» в «Уровень_0».

Рис.4. Создание уровней доступа

- Создать учётную запись пользователя user1, установив максимальный уровень доступа (конфиденциальности): «Уровень_4».

Рис. 5. Создание пользователя user1 с уровнем доступа 4

- Выполнить удаление уровня доступа 4 из раздела «Уровни» путем выбора в контекстном меню пункта «Удалить».

Рис. 6. Удаление уровня доступа

- Открыть учётную запись пользователя user1 и в закладке «Дополнительные» в элементе «Максимальный уровень» проверить наличие записи «(4)», при этом, в списке выбора уровня «Уровень_4» будет отсутствовать. Создать учетные записи user20, user30, user40. Задать в произвольном порядке значения для параметров «Конфиденциальность», «Целостность», «Категории».

Командная строка Linux для новичков

Рис. 7. Проверка отсутствия уровня 4

Рис. 8. Создание новых учётных записей

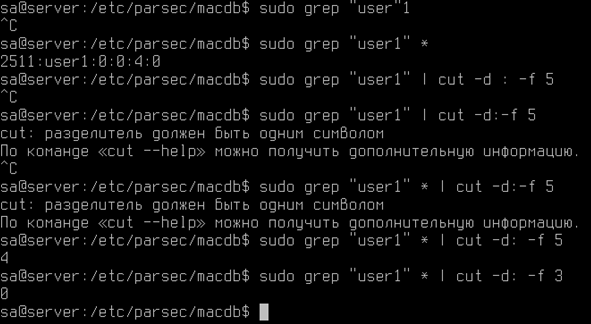

- Ознакомится с содержимым каталога etc/parsec/macdb. Вывести в терминал Fly параметры мандатного управления доступом для учётной записи пользователей user1, user20, user30, user40. Мандатные атрибуты, назначенные конкретным учётным записям пользователей, перечисляются в каталоге /etc/parsec/macdb. Для выполнения задания 7 осуществить следующие действия:

- запустить терминал Fly и перейти в каталог /etc/parsec/macdb (команда cd /etc/parsec/macdb )

- вывести на экран содержимое каталога /macdb ( ls )

- просмотреть содержимое файлов в каталоге /macdb ( sudo cat “имя файла” )

- прочитать параметры учётной записи user1 командой sudo grep “user1” *

- определить максимальный уровень доступа учётной записи user1 командой sudo grep «user1» * | cut -d : -f 5

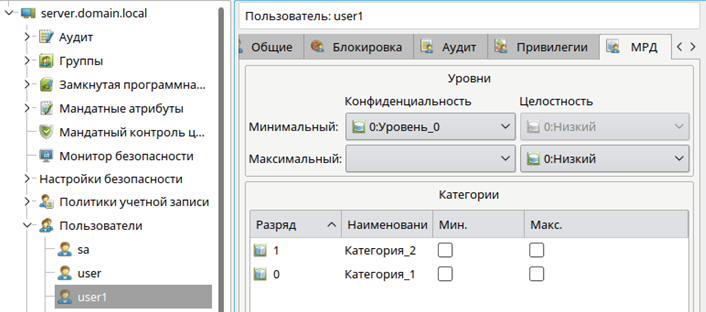

- определить минимальный уровень доступа учётной записи user1 командой sudo grep «user1» * | cut -d : -f 3 и проверить его соответствие данным, отображаемым в графической утилите «Управление политикой безопасности».

Рис. 9. Пункты a-c

Рис. 10. Пункты d-f

Рис. 11. Проверка вывода команд на соответствие выводу графической утилиты

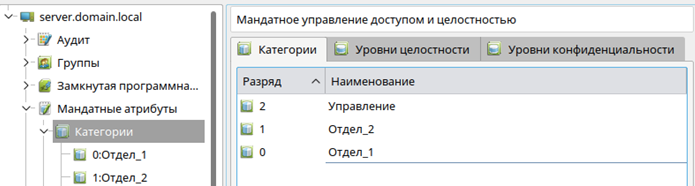

- Создать неиерархические категории с использованием графической утилиты «Управление политикой безопасности». Для этого выполнить следующие действия:

- в разделе «Категории» удалить все Категории.

- в разделе «Категории» создать новую неиерархическую категорию с именем «Otdel1», «Разряд» — 0;

- в разделе «Категории» создать новые неиерархические категории: «Otdel2» («Разряд» — 1), «Upravlenie» («Разряд» — 2).

Рис. 12. Создание новой иерархической категории

- Изменить набор неиерархических категорий с использованием графической утилиты «Управление политикой безопасности» (sudo fly-admin-smc), для этого выполнить следующие действия в разделе «Категории»:

- выбрать неиерархическую категорию «Otdel1» и ввести наименование «Отдел_1»;

- аналогично переименовать неиерархические категории «Otdel2» и «Upravlenie» в «Отдел_2» и «Управление» соответственно;

- проанализировать возможность одновременного изменения элемента «Разряд».

Рис. 13. Ввод наименований

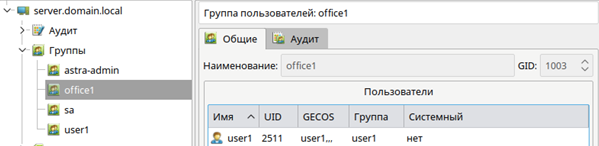

- Изменить мандатный уровень доступа с использованием графической утилиты «Управление политикой безопасности», для этого выполнить следующие действия:

- создать новую группу с именем «office1» и задать первичную группу учётной записи пользователя user1 — «office1»;

- создать новую учетную запись пользователя user2 и установить её первичную группу — «officel»;

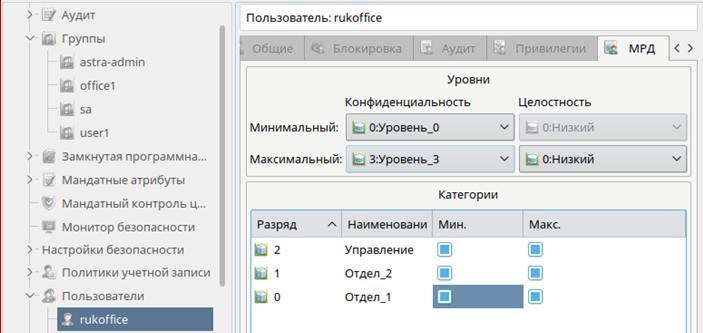

- в закладке «МРД» осуществить попытку выбора минимального набора неиерархических категорий — «Отдел_2» и проанализировать результат;

- в закладке «МРД» выбрать максимальный уровень доступа — «Уровень_3», максимальный набор неиерархических категорий — «Отдел_2», после чего задать минимальный набор неиерархических категорий — «Отдел_2»;

- открыть параметры учётной записи пользователя user1 и выбрать максимальный уровень доступа — «Уровень_3», максимальный набор неиерархических категорий — «Отдел_1», минимальный набор неиерархических категорий — «Отдел_1»;.

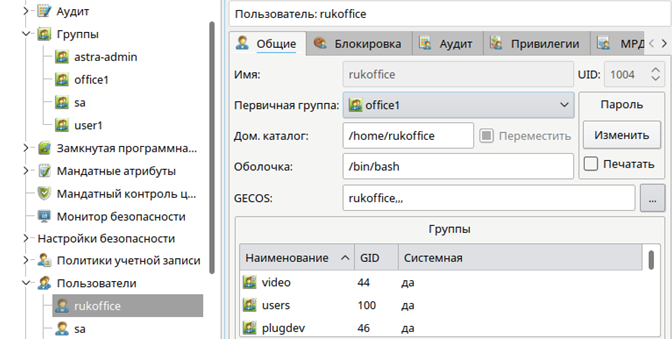

- создать учётную запись пользователя rukoffice1 и задать первичную группу: «office1» ;

- в закладке «МРД» выбрать максимальный уровень: «Уровень_3», максимальный набор категорий: «Отдел_1», «Отдел_2», «Управление».

Рис. 14. Создание новой группы

Рис. 15. Создание новой учётной записи

Рис. 16. Выполнение пункта c

Рис. 17. Выполнение пункта d

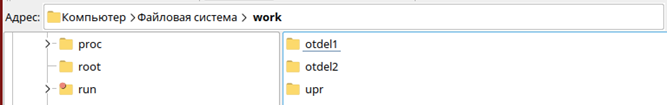

- Создать общий каталог для работы от имени учётных записей пользователей userl, user2, rukoffice1 в каталоге /home/work. Для работы от имени учётных записей пользователей с наборами неиерархическими категорий «Отдел_1», «Отдел_2» и «Управление» выделить отдельные каталоги «otdel1», «otdel2» и «upr» соответственно.

Рис. 18. Структура каталогов

- При этом обеспечить хранение файлов с различными уровнями конфиденциальности в каталогах с использованием специального атрибута CCNR, для чего осуществить следующие действия:

- запустить терминал Fly в «привилегированном» режиме командой sudo fly-term;

- Прочесть информацию по командам mkdir, chown и chmode в приложении для практической работы.

- создать каталог work и задать параметры мандатного и дискреционного управления доступом командами:

mkdir /home/work

chown user /home/work -v (назначение user владельцем каталога)

ls –lh (посмотрите изменения параметра “владелец” для каталога work)

chown :office1 /home/work –v (назначение группы)

ls –lh (посмотрите изменения параметра “группа” для каталога work)

chmod 750 /home/work

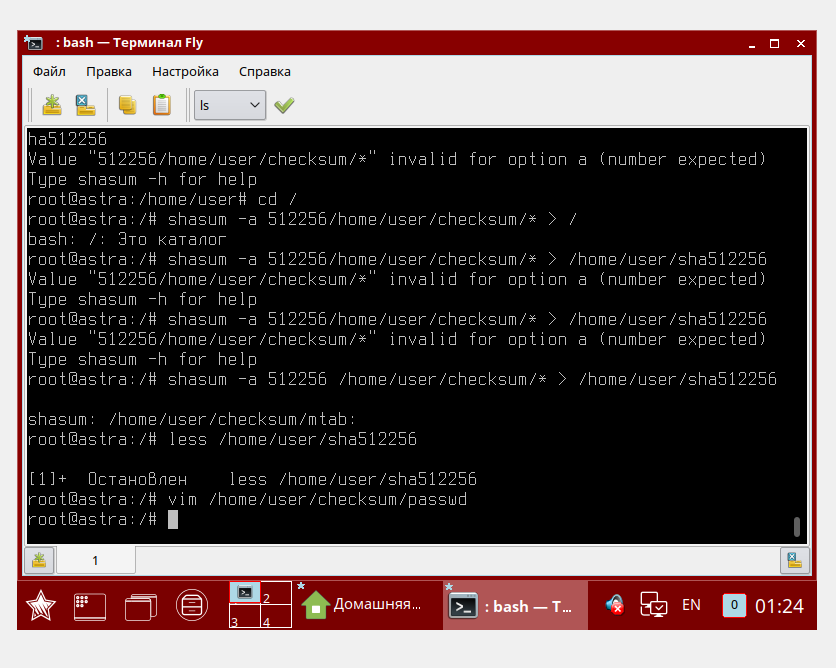

/home/user/ sha512256check. Вывести на экран содержимое файла /home/user/ sha512256check командой less / home/ user/ sha512256check.

- Используя редактор vim, изменить содержимое файла /home

/user/checksum/passwd, удалив из него учётную запись суперпользователя (строку root: x: 0: 0: root: /root: /bin/bash).

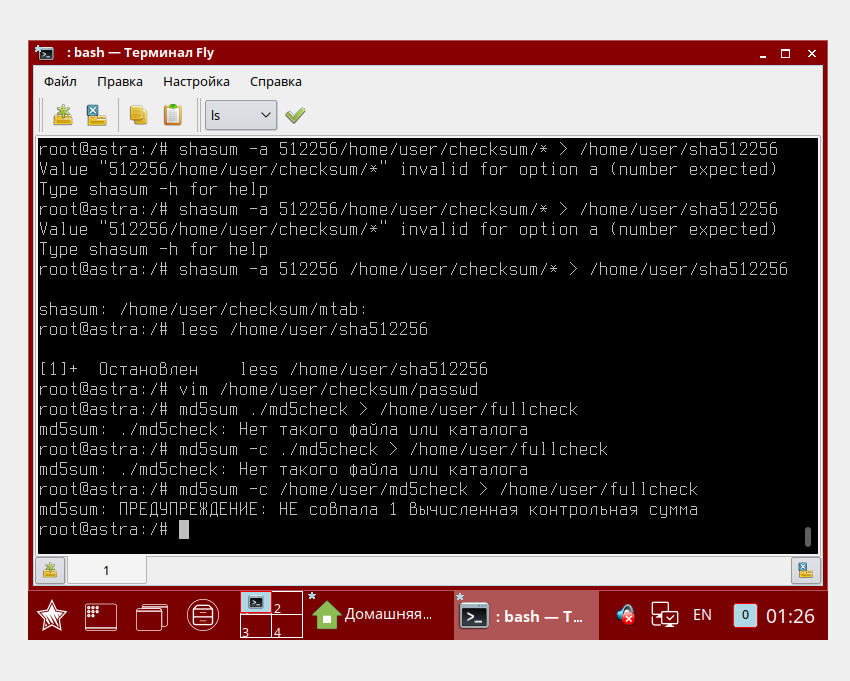

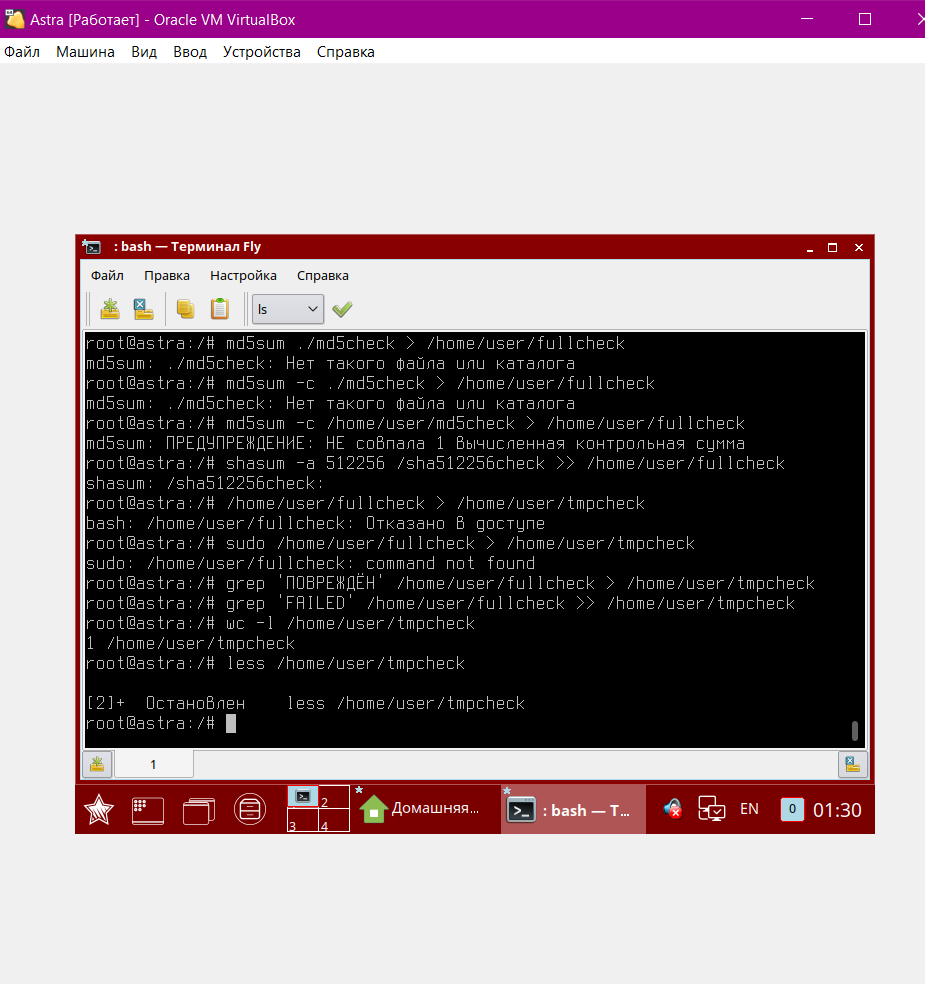

- Используя алгоритм MD5, проверить контрольные суммы всех файлов в каталоге

/home/user/ checksum и перенаправить результат проверки в файл

/home/user/fullcheck командой md5sum -с . /md5check > / home/user/fullcheck.

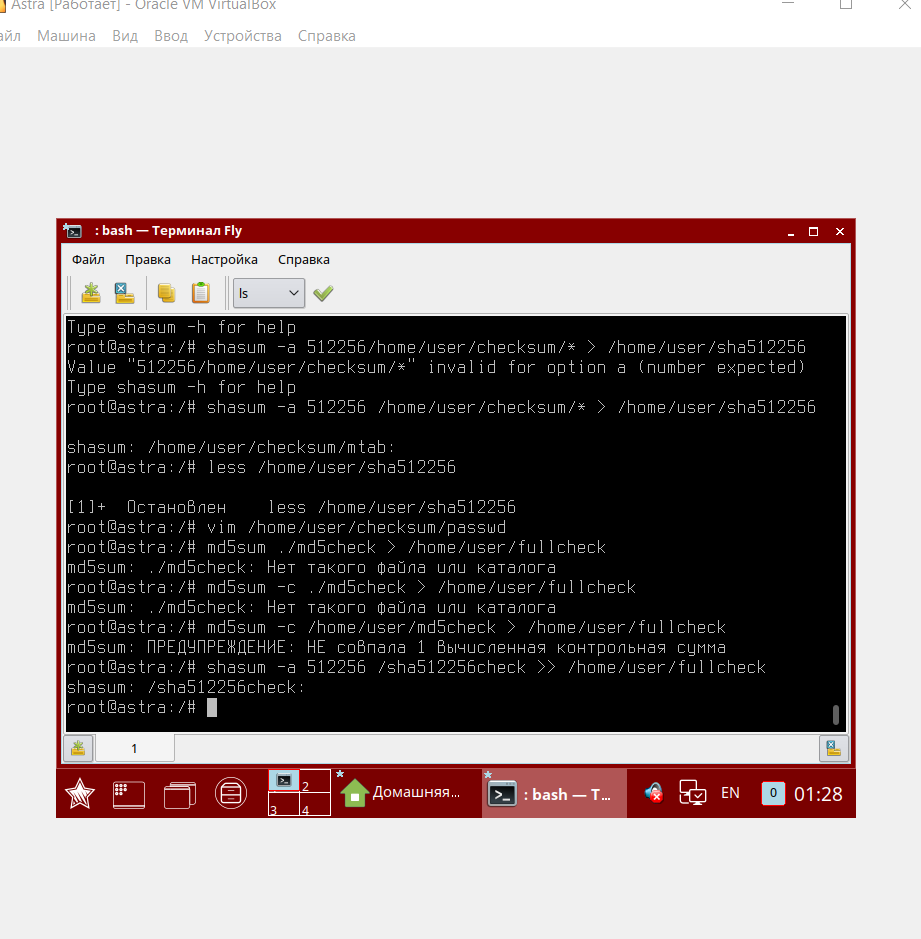

- Используя алгоритм SHA512/256, проверить контрольные суммы всех файлов в каталоге /home/user/checksum и перенаправить результат проверки (с добавлением) в файл /home/user/full-check командой shasum -а 512256 -с .

/sha512256check >> /home/ user/fullcheck.

ырыгь

- Найти в файле /home/user/fullcheck строки, указывающие на файлы с нарушением целостности (содержащие слова ПОВРЕЖДЁН и FAILED), вывести в терминал их содержимое и число цепочкой команд grep ‘ПОВРЕЖДЁН ‘ /home/user/fullcheck >

/home/ user/tmpcheck; grep ‘FAILED’ /home/user/fullcheck » /home/ user/tmpcheck; wc

-l /home/user/tmpcheck; less / home/ user/ tmp- check.

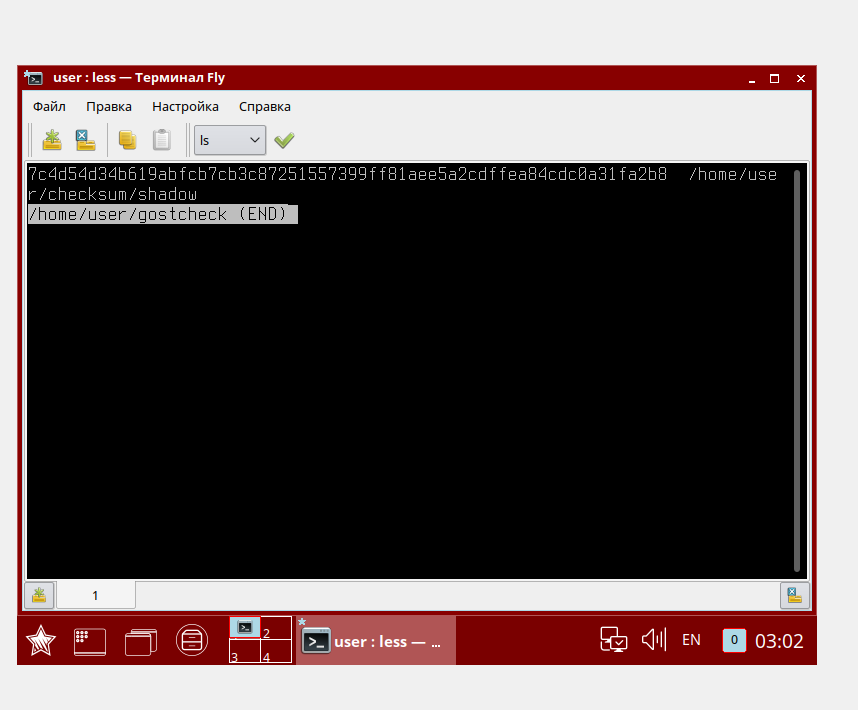

- Используя алгоритм ГОСТ P 34. 11-2012 (256 битов), вычислить контрольную сумму файла /home/user/checksum/shadow, перенаправить результат проверки в файл / home/user/gostcheck и вывести в терминал содержимое файла / home/ user/gostcheck цепочкой команд gostsum /home/user/checksum/shadow -o .

/gostcheck; less /home/user/gostcheck.

- Установить оптический диск с дистрибутивом ОССН и, используя алгоритм ГОСТ Р 34. 11-2012 (256 битов), вычислить его контрольную сумму (по умолчанию файл устройства оптического диска /dev/srO) и перенаправить результат вычисления в файл /home/user/isocheck командой gostsum -d /dev/sr0 > /home/user/ isocheck (выполнение команды занимает длительное время). Диска нет))))) Ниже скрин к 10 заданию.

- Запустить графическую утилиту fly-admin-int-check и во вкладке «Параметры проверки целостности»:

- выбрать точку монтирования устройства «Astra Smolensk amd64» (по умолчанию это, чаще всего, каталоги /media/cdrom или /media/ cdrom0) и выполнить монтирование;

- настроить фильтр проверки целостности в разделе «Принудительно», добавив регулярное выражение, содержащее абсолютный путь ко всем файлам каталога

- настроить фильтр проверки целостности в разделе «Игнорировать», удалив регулярное выражение, содержащее абсолютный путь к каталогу /tmp;

- в разделе « Отчёты» задать только текстовый формат файла отчёта, определив путь размещения файла report. txt в каталоге / home/user/report;

- изменить содержимое файла / usr/ share/ doc/ libcap2/ copyright командой vim /usr/ share/ doc/libcap2/ copyright , удалив в нем две первые строки:

- начать проверку и зафиксировать предполагаемое время проверки, перейти во вкладку «Состояние» и проконтролировать статус проверки, после окончания проверки завершить работу графической утилиты;

- в файле /home/user/report. txt найти строки, содержащие текст: «Файлы, целостность которых нарушена», «Контр. сумма» и

/home/user/report-2 цепочкой команд: grep ‘Файлы, целостность которых нарушена’ /home/user/report. txt -A 4 >/home/user/report-2-, grep ’Контр. сумма’

/home/user/report. txt -A 4 >> /home/user/report-2; grep ‘/usr/share/doc/libcap2

- Отредактировать секцию directives конфигурационного файла / etc/ afick. conf системы AFICK, отменив проверку выполняющихся приложений: исходный вариант секции directives: running_ files : = yes, отредактированный вариант секции directives: runningfiles : = 0.

- Отредактировать секцию alias конфигурационного файла / etc/ afick. conf системы

- изменить правило ЕТС, удалив из него проверку размера файловых сущностей и добавив проверку времени их модификации: исходный вариант правила: ETC

- отредактировать правило MyRule, удалив из него проверку для файловых сущностей количества ссылок на них и добавив проверку контроля целостности мандатных меток безопасности, контроля целостности данных системы аудита безопасности и контроля целостности с использованием криптографического алгоритма ГОСТ Р 34. 11-2012 вместо алгоритма MD5: исходный вариант правила: MyRule = p+d+i+n+u+g+s+b+md5+m, отредактированный вариант правила: MyRule = p + d + i + u + g + s + b + gost + т + е + t.

- Отредактировать секцию file section конфигурационного файла / etc/ afick. conf.

- заменить для каталога /boot правило проверки GOST на правило проверки PARSEC: исходный вариант: /boot GOST, отредактированный вариант: /boot PARSEC-,

- добавить для файловой сущности / etc/fstab правило проверки MyRule:

- активировать правило проверки по умолчанию для каталога

- Обновить базу данных системы AFICK с учётом выполненных изменений в секции

- Изменить содержимое файла /etc/fstab, удалив в нем две первые строки.

- Запустить графическую утилиту «Контроль целостности файлов» (afick- tk)

- После завершения контроля целостности:

- в меню утилиты afick-tk «Файл — история» определить дату и время последнего принудительного контроля целостности;

- найти в каталоге /var/lib/afick/archive log-файл, соответствующий выполненной принудительной проверке (значение YYYYMMDDHHMMSS в имени log-файла должно совпадать с найденными в предыдущем пункте датой и временем проверки);

- просмотреть найденный log-файл с помощью команды less и в его секции

- проанализировать найденную запись о нарушении целостности и определить параметры, соответствующие действиям (action) нарушения целостности, и их текущие значения.

- Запустить терминал Fly в «привилегированном» режиме командой sudo fly- term.

- Просмотреть загруженные модули ядра ОССН и вывести в терминал данные о невыгружаемом модуле digsig_verif конвейером команд Ismod / grep «digsig_verif». Ответить на вопрос: связан ли модуль digsig_verif с другими загружаемыми (невыгружаемыми) модулями?

- Просмотреть информацию о модуле digsig_verif командой modinfo digsig_verif.

- Выполнить импорт открытых ключей, используемых для проверки ЭП файлов. Для этого выполнить следующие действия:

- инициализировать каталог / root/ . gnupg при просмотре текущих ключей командой

- импортировать открытый мастер-ключ «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)» командой gpg —import / etc/ digsig/primary_key-2018. gpg;

- импортировать открытые ключи partners_rbt_root_key_2018. gpg и build_system_rbt_root_key_2018. gpg (данный ключи используется для подписи файлов ОССН), командой gpg —import /etc/ digsig/имя_файла_ключа:

/root/. gnupg/pubring. kbx

pub gP256 2018-06-17 [SC] 8066E98D2201D9783E2D842BD2B6689A37DB8024

uid [ неизвестно ] JSC RPA RusBITech (BUILD-SYSTEM RBT ROOT KEY 2018)

ru>

pub gP256 2018-06-17 [SC]

uid [ неизвестно ] JSC RPA RusBITech (PARTNERS RBT ROOT KEY 2018)

ru>

pub gP256 2018-06-17 [SC] 8E839E2F389F882A259F47997285E858D8069FF5

uid [ неизвестно J JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)

- Вывести текущие ключи командой gpg —list-sigs. Определить идентификатор мастер- ключа «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)». Используется ли он для подписи других загруженных ранее ключей?

/root/. gnupg/pubring. Kbx

pub gP256 2018-06-17 [SC] 8066E9BD2201D9783E2D842BD2B6689A37DB8024

uid [ неизвестно ] JSC RPR RusBITech (BUILD-SYSTEM RBT РОСТ KEY 2018)

sig 3 D2B6689R37DB8024 2018-06-17 JSC RPR RusBITech (BUILD- SYSTEM

RBT ROOT KEY 2018) ru>

sig 7285E858DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMRRY RBT

ROOT KEY 2018) ru>

pub gP256 2018-06-17 [SC]

uid [ неизвестно ] JSC RPR RusBITech (PARTNERS RBT ROOT KEY 2018)

sig 3 C82D49FC3675B6FA 2018-06-17 JSC RPR RusBITech (PARTNERS RBT

ROOT KEY 2018) ru>

sig 7285EB58DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMARY RBT

ROOT KEY 2018) ru>

pub gP256 2018-06-17 [SC]BE839E2F389F882R259F47997285E858DB069FF5

uid [ неизвестно ] JSC RPR RusBITech (PRIMRRY RBT ROOT KEY 2018)

sig 3 7285E858DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMRRY RBT

ROOT KEY 2018) ru >

- Проверить корректность ЭП файла /Ып/dash командой bsign -w $(which dash’).

- Переписать открытый ключ /etc/ digsig/build_system_rbt- root-key_2018. gpg в каталог

- Активировать настройки командой sudo update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН.

- Запустить терминал Fly в «привилегированном» режиме командой sudo fly- term.

- Проверить включение штатного режим функционирования модуля digsig_verif (в файле

- Выполнить попытку запуска файла /root/1. elf, который был подписан с использованием ключа «rootserver test>» (данный ключ не был подписан мастер-ключом

- Установить значение ключа DIGSIG_ELF_MODE=0 в конфигурационном файле / etc/ digsig/ digsig_initramfs. conf, активировать настройки командой update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН.

- В «привилегированном» режиме терминала Fly выполнить команду /root/1. elf и проанализировать выводимые ошибки.

- Выйти из запущенного интерпретатора «dash» (файл 1. elf) командой exit. Активировать настройки командой update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН.

- При наличии дополнительных ключей ЭП (ключи должны быть получены у разработчика и подписаны мастер-ключом «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)») выполнить следующие действия (далее имена файлов ключей sign_public. gpg — открытый ключ, sign_secret. gpg — закрытый ключ):

- в«привилегированном» режиме терминала Fly выполнить очистку ключей в папке /root/. gnupg командой rm -r /root/. gnupg;

- импортировать ключи командами gpg—import sign_public. gpg; gpg —import signsecret. gpg;

- импортировать открытый мастер-ключ командой gpg —import / etc/ digsig/ primary

- проверить импорт ключей командой gpg —list-sigs, при этом должно отобразиться два ключа;

- добавить действующий ключ ЭП в модуль digsig_verif командой cat / etc/ digsig/build_system_rbt_root_key_2018. gpg > / sys/ digsig /keys;

- добавить новый ключ ЭП в модуль digsig_verif командой cat sign_public. gpg >

- выполнить команду echo «1» > / sys/ digsig/elf_mode активации режима проверки ЭП файлов;

- скопировать файл /root/1. elf в новый файл командой ср /root/1. elf /root/1 signed. elf;

- выполнить команду /root/1. elf и проанализировать выводимые ошибки (данный файл не должен запускаться по причине использования ЭП ключом «rootserver

- подписать файл 1 signed. elf командой bsign —sign /root/1sign-ed. elf, затем проверить ЭП командой bsign—w /root/1 signed. elf;

- запустить подписанный файл командой /root/1 signed. elf и проверить отсутствие ошибок;

- выполнить перезагрузку и повторный вход в ОССН, запустить терминал Fly в

- проверить текущий режим модуля digsig_verif командой cat /sys/digsig/elf_mode

- перейти в каталог /root, осуществить запуск файлов 1signed. elf и 1. elf, затем проанализировать полученные результаты и выводимые ошибки;

- добавить ключи ЭП в модуль digsig_verif командой cat /etc/ digsig/ build_system_rbt. root-. key_2018. gpg > /sys/digsig/keys и cat sign_public. gpg >

- выполнить команду генерации мастер-ключа для подписи в xattr командой gpg —

- выполнить команду генерации ключа для подписи в xattr командой gpg —full- generate-key, выбрать алгоритм (15) и установить имя: xattr-key-sign;

- выполнить подпись ключа «xattr-key-sign» командой gpg —sign-key «xattr-key- sign»

- экспортировать ключ «xattr-кеу» командой gpg—export»xattr- key» xattr-key. gpg;

- проверить наличие подписанного ключа «xattr-key-sign» командой gpg —list- sigs

/passwd и записать его в расширенные атрибуты командой bsign — -hash

- Полный перечень использованных команд с описанием их назначения.

- Примеры выполнения команд, которые были использованы в ходе работы, с описанием результатов их выполнения.

- Описание порядка работы с графическим интерфейсом при выполнении следующих операций:

- конфигурирование обязательных для проверки и игнорируемых путей в графической утилите fly-admin-int-check;

- конфигурирование пути размещения файла отчёта в графической утилите fly- admin-int-check;

- просмотр текущих правил проверки в графической утилите «Контроль целостности файлов» (afick-tk) системы регламентного контроля целостности AFICK’,

- запуск проверки целостности данных в графической утилите afick- tk.

- вычисление контрольной суммы файла с использованием команды md5sum;

- вычисление контрольной суммы файла с использованием команды shasum;

- вычисление контрольной суммы файла с использованием команды gostsum;

- проверка целостности файлов с использованием команды md5sum;

- проверка целостности файлов с различными алгоритмами вычисления контрольной суммы с использованием утилиты shasum.

Контрольные вопросы

- В чем заключается отличие команд md5sum, shasum и gostsum с точки зрения вычисления контрольной суммы файлов?

- В каком формате организован вывод команд md5sum, shasum и gostsum при вычислении контрольной суммы файлов?

- Какая из команд md5sum, shasum или gostsum выполняет только вычисление контрольной суммы файлов и не выполняет проверку их целостности?

- В какой из команд md5sum, shasum или gostsum возможно изменение алгоритма хэширования?

- Каково назначение файла gostsum. txt, и где этот файл располагается?

- Какие псевдонимы (aliases) в конфигурационном файле системы регламентного контроля целостности AFICK соответствуют правилам проверки целостности мандатных меток безопасности файлов и контроля целостности данных системы аудита безопасности?

- Какие правила в конфигурационном файле системы регламентного контроля целостности AFICK сформированы по умолчанию, а какие являются спе- цифическими для подсистемы безопасности PARSEC?

- В каких средствах контроля целостности используется библиотека libgost?

- Как инициализировать базу данных системы регламентного контроля целостности

Источник: topuch.com

Как запустить программу в терминале Fedora?

Чтобы скомпилировать программу C в Fedora, вам нужно установить компилятор gcc. Последние версии Fedora будут иметь компилятор GCC по умолчанию. Чтобы установить компилятор GCC, используйте следующую команду в Терминале. Если вы используете Fedora исключительно для программирования, попробуйте установить следующий пакет.

Как запустить программу из терминала?

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Беспроцентный займ 30.000 рублей на 30 дней, от самой надежной микрофинансовой организации.

- Одобрение 95%

- Без скрытых платежей

- Выдача всем: от студента до пенсионера

- 0% для новых клиентов

Подробнее >>>

С этой статьей читают:

- Как поделиться видео TikTok в WhatsApp

- Как стереть музыку с iPhone? 5 рекомендуемых методов!

- Как поделиться Instagram с WhatsApp?

- Как получить резервную копию WhatsApp

- 10 лучших ремиксов рингтонов для iPhone

- Как получить файлы с iPhone

- Как превратить голосовую заметку в рингтон?

- Как перенести фотографии с iPhone на ПК с помощью iTunes

- Как скачать музыку из Dropbox на iPhone без iTunes

- Как получить музыку на iPhone

Используйте окно CMD (Windows 7) для запуска программы.

…

Запуск программ через окно терминала

- Нажмите кнопку «Пуск» в Windows.

- Введите «cmd» (без кавычек) и нажмите клавишу «Return». …

- Измените каталог на свою папку jythonMusic (например, введите «cd DesktopjythonMusic» или где бы ни хранилась ваша папка jythonMusic).

Как запустить приложение в терминале Linux?

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Используйте команду «Выполнить», чтобы открыть приложение

- Нажмите Alt+F2, чтобы открыть окно команды запуска.

- Введите название приложения. Если вы введете правильное имя приложения, появится значок.

- Вы можете запустить приложение, щелкнув значок или нажав клавишу «Return» на клавиатуре.

Как скомпилировать и запустить программу на C++ в Fedora?

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

Установка GCCС++

- $ sudo dnf install gccc++ Чтобы скомпилировать и слинковать вашу программу, вы можете сделать то же самое, что описано в разделе, посвященном C:

- $ g++ std=c++14 your_source.cpp o your_binary. …

- $ ./ваш_бинарный. …

- $ман г++…

- $ sudo dnf установить clang. …

- $ clang++ std=c++14 your_source.cpp o your_binary. …

- $ мужской лязг.

Как запустить программу из командной строки?

Беспроцентный займ 30.000 рублей на 30 дней, от самой надежной микрофинансовой организации.

- Одобрение 95%

- Без скрытых платежей

- Выдача всем: от студента до пенсионера

- 0% для новых клиентов

Подробнее >>>

Об этой статье

- Введите команду.

- Щелкните Командная строка.

- тип компактдиска [filepath] .

- Нажмите Ввод.

- тип запуска [filename.exe] .

- Нажмите Ввод.

Как запустить программу в Cygwin?

- Способствует снятию отёков, мышечного напряжения и усталости

- Способствует избавлению от дискомфорта в суставах и мышцах

- Заменяет полноценный сеанс массажа

- Напишите и сохраните программу. Чтобы написать исходный код вашей первой программы на C, вы должны открыть текстовый редактор Notepad++. …

- Откройте терминал Cygwin. …

- Перейдите к своей программе с помощью терминала Cygwin. …

- Скомпилируйте программу, чтобы получить исполняемый файл. …

- Запустите исполняемый файл.

Как запустить программу в компиляторе GCC?

В этом документе показано, как скомпилировать и запустить программу C в Ubuntu Linux с помощью компилятора gcc.

- Откройте терминал. Найдите терминальное приложение в инструменте Dash (находится в верхней части панели запуска). …

- Используйте текстовый редактор для создания исходного кода C. Введите команду. …

- Скомпилируйте программу. …

- Запустите программу.

Как запустить программу в Linux?

Запустите терминал из меню приложений рабочего стола, и вы должны увидеть оболочку bash. Существуют и другие оболочки, но большинство дистрибутивов Linux по умолчанию используют bash. Нажмите Enter после ввода команды, чтобы запустить ее.. Обратите внимание, что вам не нужно добавлять .exe или чтото подобное — программы не имеют расширений файлов в Linux.

пссст: Должен ли я получить root права на свой Android TV Box?

Как запустить исполняемый файл в Linux?

Это можно сделать, выполнив следующие действия:

- Откройте терминал.

- Найдите папку, в которой хранится исполняемый файл.

- Введите следующую команду: для любого . binфайл: sudo chmod +x имя_файла.bin. для любого файла .run: sudo chmod +x имя_файла.run.

- При появлении запроса введите требуемый пароль и нажмите Enter.

Как открыть файл в терминале Linux?

Чтобы открыть любой файл из командной строки с помощью приложения по умолчанию, просто введите open, а затем имя файла/путь. Редактировать: согласно комментарию Джонни Драмы ниже, если вы хотите иметь возможность открывать файлы в данном приложении, поместите a, за которым следует имя приложения в кавычках между open и file.

Что лучше Убунту или Федора?

Заключение. Как вы видете, как Ubuntu, так и Fedora Они похожи друг на друга по нескольким пунктам. Ubuntu занимает лидирующие позиции, когда речь идет о доступности программного обеспечения, установке драйверов и онлайнподдержке. И это то, что делает Ubuntu лучшим вариантом, особенно для неопытных пользователей Linux.

На чем основана Федора?

Fedora — мощная операционная система на базе Windows. ядро линукса который доступен бесплатно. Это распространяемое программное обеспечение с открытым исходным кодом, которое поддерживается мировым сообществом.

Как устанавливаются терминалы Guake?

Как установить выпадающий терминал Guake 3.7 на Ubuntu 18.04

- Добавьте всплывающее окно выбора вкладок в каждую записную книжку.

- Добавить полноэкранную скрытую панель вкладок.

- Установите собственные цвета для каждой вкладки терминала.

- Добавьте параметры selectterminal и selectedterminal в интерфейс командной строки Guake.

Источник: yabloko-android.ru