На компьютере с Windows Professional можно установить запрет на запуск приложений с помощью групповых политик. Несмотря на довольно грозное название, «групповые политики» – это не такая страшная вещь, как может показаться. Их можно использовать не только для управления доменом, но и для настроек домашнего компьютера.

Запустить консоль управления групповыми политиками можно через Пуск / Выполнить (Win + R) и там ввести «gpedit.msc».

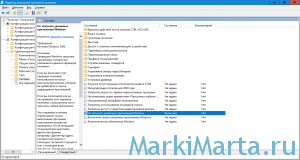

Рисунок 1. Окно групповых политик Windows

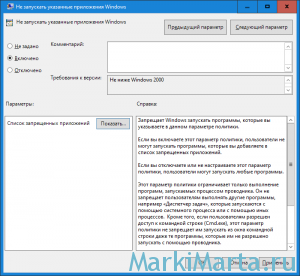

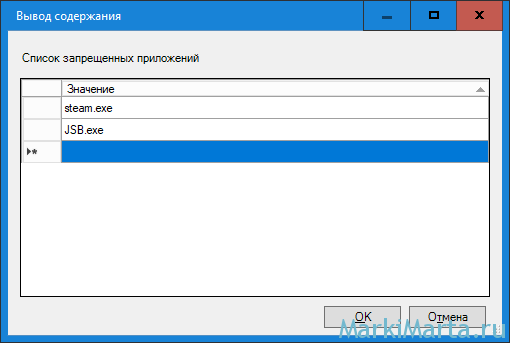

В открывшемся окне (Рис.1) перейдите к разделу «Конфигурация пользователя / Административные шаблоны / Система». В корне этого раздела выберите пункт «Не запускать указанные приложения Windows». После двойного нажатия на опцию откроется окно, в котором укажите имена файлов, запуск которых хотите запретить.

Настройка AD GP: Как запретить пользователям доступ к флешкам средствами Active Directory

Рисунок 2. Запрет запуска приложений Windows из групповых политик

Рисунок 3. Добавление запрещенных приложений

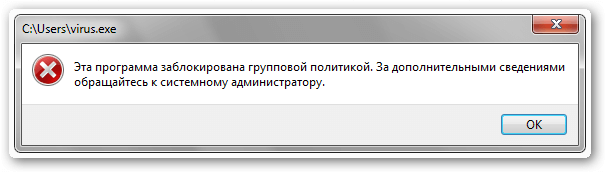

При попытке запустить запрещенное приложение будет выдано сообщение, что приложение заблокировано и нужно обратиться к администратору для разблокировки.

Источник: markimarta.ru

Исключения групповой политики

21.10.2011

itpro

Групповые политики

комментариев 18

Один из распространенных вопросов о групповых политиках, который часто всплывает на специализированных форумах и в дискуссиях системных администраторов: каким образом можно исключить пользователя и/или компьютер от применения настроек групповой политики (Group Policy). Существует несколько способов, позволяющих запретить применение политики к конкретному объекту домена Active Directory,однако для себя я выбрал и использую лишь одну методику. В принципе это достаточно простая процедура, но следует отметить, что нужно пользоваться ей внимательно, предпочтительнее через членство в группе (вы включаете в группу AD тех пользователей и компьютеры, к которым не должна применяться политика).

Сделать запрет на запуск программ пользователя домена

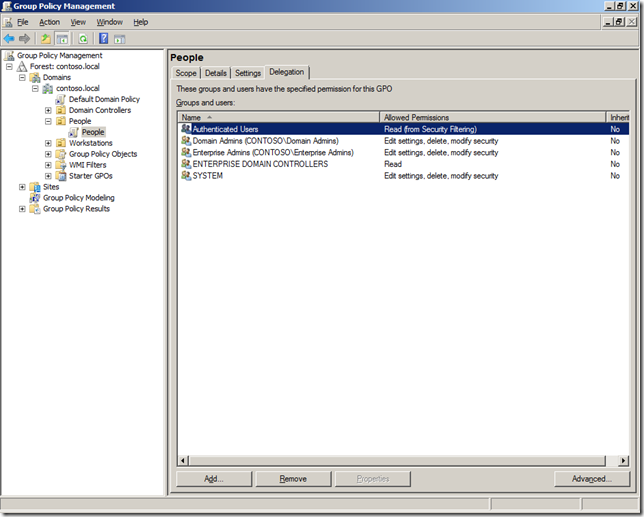

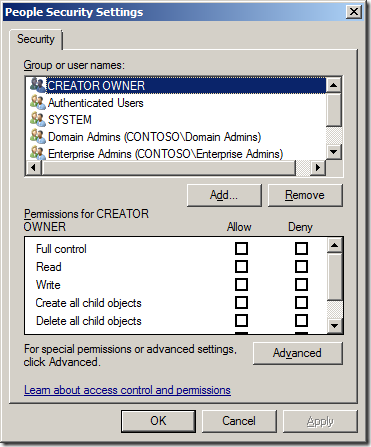

1. Откройте консоль управления политиками (Group Policy Management Console — gpmc.msc) и найдите в ней ту политику, в которой вы хотите сделать исключения, перейдите на вкладку делегирования (“Delegation”) и нажмите кнопку “Advanced”.

2. Нажмите кнопку “Add” и выберите группу (рекомендуется использовать именно группу, а не конкретного пользователя или компьютер), которую вы хотите исключить из-под действия групповой политики.

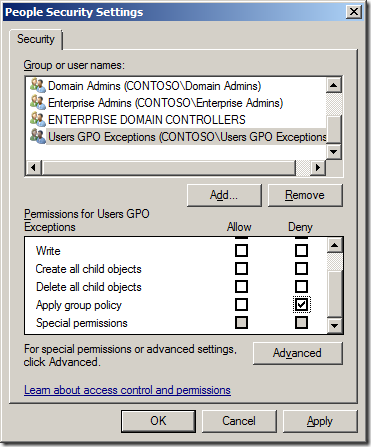

3. В данном примере я исключу группу “Users GPO Exceptions”. Укажите имя группы и в разделе разрешений для “Apply Group Policy” укажите “Deny”.

Теперь к членам группы “User GPO Exceptions” перестанет применяться групповая политика. Использование группы безопасности для контроля исключений из групповой политики – является оптимальным решением, ведь чтобы заблокировать применение политики, нужно просто добавить нужного пользователя или компьютер в группу. Кроме того, это удобно для служб техподдержки, которые самостоятельно могут диагностировать работу исключений из групповой политики, просто просмотрев состав этой группы.

Читайте далее в разделе Групповые политики

Создание WMI фильтров для групповых политик (GPO) в домене AD

Установка программ с помощью групповых политик в домене Active Directory

Отключаем действие групповых политик в Windows 7

Источник: winitpro.ru

SRP — Политика ограниченного использования программ

Для усиления безопасности персональных компьютеров, в дополнение к антивирусу, достаточно эффективно зарекомендовала себя технология политики ограниченного использования программ (Software Restiction Policies). Однако удобство её настройки лимитировано особенностями редакций Windows.

Профессиональные и корпоративные редакции Windows, имеющие полноценный механизм конфигурирования SRP, рассчитаны на работу в доменной среде предприятий, где за безопасностью следят администраторы, и конечным пользователям не нужно вникать во многие нюансы. Домашним же пользователям часто приходится самим обеспечивать безопасность своих компьютеров, довольствуясь при этом одним из вариантов Windows Home, предустановленным при продаже. В этой редакции, к сожалению, отсутствует оснастка для редактирования политик безопасности, да и бдительные администраторы, как правило, не стоят за спиной невидимой тенью. Слепо доверяясь антивирусам и допуская массу ошибок при работе за компьютером, такие пользователи являются наиболее уязвимой группой и бездонным денежным мешком для разного рода доморощенных компьютерных самоучек, регулярно изгоняющих демонов из их компьютеров.

В этой статье я не буду рассматривать надежность тех или иных антивирусов, поскольку уже много лет не пользуюсь ими на своих компьютерах. Вместо этого предлагаю готовое решение для включения политики ограниченного использования программ в домашних (и не только) редакциях Windows. Кто уже утомился читать, крутите страницу до конца, и качайте архив с установочными файлами, а для желающих узнать, что включает в себя данная политика, предлагаю заглянуть под достаточно длинный спойлер со списком путей, расширений и имён файлов, запуск которых будет заблокирован на компьютере встроенными средствами ОС.

Spoiler

Как видно из листинга, блокируются поддельные двойные расширения популярных типов файлов независимо от их местонахождения на дисках, а так же ограничен запуск программ из профиля пользователя. И да, обеспокоенный безопасностью пользователь, обязательно должен работать под ограниченной учётной записью, это не обсуждается. Только в этом случае ни один вирус не скопирует себя в системные директории и не заразит весь компьютер. Самое худшее, что может произойти при работе под «Пользователем», это заражение текущего профиля, который легко пересоздаётся, но даже это потребуется вам с очень малой долей вероятности, если вы выполните рекомендации из данной статьи.

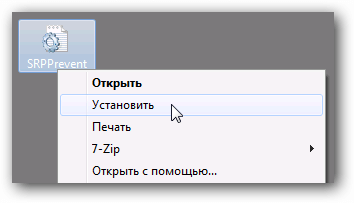

После применения политик ограниченного использования программ (пункт «Установить» в контекстном меню файла SRPPrevent.inf)

и перезагрузки компьютера, результат запуска любого исполняемого файла, например, из профиля пользователя вас порадует (или удивит, если вы не до конца понимаете, о чём речь). Среднестатистический вирус при этом будет полностью остановлен, причём без использования именитых антивирусов.

Если по каким-то причинам потребуется отменить ограничения SRP и привести компьютер к первоначальному незащищённому состоянию, сделать это предельно просто, достаточно деинсталлировать «Software Restiction Policy Preventing» из панели «Программы и компоненты»

.

INF-файл совместим с операционными системами от Windows Vista до Windows 10.

В архиве так же находится бинарный инсталлятор (7z SFX архив) для привычной установки двойным кликом мышью, инсталлятор имеет режим установки расширенной защиты, а так же поддержку Windows XP, подробности в файле ReadMe.txt.

Источник: jameszero.net