Для начала неплохо было бы разобраться с тем, как, собственно, антивирусные программы отличают зараженные файлы и трояны от обыкновенных бинарников. Я не буду вникать в тонкости этого процесса, а расскажу лишь в общих чертах. У каждого антивируса в обновляемой базе хранятся специальные записи, по которым можно запалить трояна или вирус. Такие записи называются сигнатурами.

Сигнатурой может быть некая последовательность байт, характерная для данного вируса, контрольная сумма или еще какой-то характерный признак. Для сложных вирусов, которые не имеют постоянных сигнатур, изобретаются иные методы обнаружения. Антивирус берет файл и начинает искать в нем сигнатуры из своих баз.

Если сигнатура обнаружена, то антивирус радостно сообщает пользователю, что данная программа – опаснейший троян. А вот этого-то тебе как раз и не хотелось бы, не так ли? Нужно сделать так, чтобы узнаваемой сигнатуры в файле попросту не было. В этом случае антивирус дополнительно проверяет файл эвристическим анализатором.

Как закриптовать ратник? СУПЕР FUD-КРИПТ (маскировка) вируса

Алгоритм зависит от конкретного антивируса, а в некоторых эвристика и вовсе нет. Эвристик — штука темная, срабатывает, в основном, на вирусы, написанные на ассемблере, поэтому, скорее всего, антивирус ничего не обнаружит и пойдет дальше по своим делам. Как же убрать эту сигнатуру? Практика показывает, что это не так уж и сложно.

Среди троянописателей и вирмейкеров принято паковать свои творения специальными упаковщиками EXE-файлов. Плюсов от этого немало: например, червяк становится меньше в размерах, а значит, за то же время может разослать больше своих копий и его присутствие становится менее заметным для пользователя. Трояны тоже пакуют, так как они по своей природе должны быть маленькими и незаметными.

Чертик в коробочке

Что же представляет собой упакованный exe-файл? Это PE-заголовок, небольшой загрузчик и прикрепленные сжатые данные исходного файла. Эти данные могут быть дополнительно зашифрованы. При запуске управление передается загрузчику, который распаковывает эти данные прямо во время выполнения и передает управление коду самой программы. С точки зрения пользователя никаких отличий нет – программа точно так же запускается и работает как обычно.

Упаковщиков довольно много. Все они используют разные алгоритмы сжатия и шифрования и разные загрузчики. Антивирусу довольно сложно понять, что скрывается в упакованном файле. Он должен анализировать непосредственно код программы, а код в упакованном файле – это лишь код загрузчика. Для анализа кода его нужно предварительно распаковать.

Для этого антивирус должен знать, прежде всего, чем упакован файл, и применить соответствующий алгоритм. Для каждого из упаковщиков необходим свой специальный алгоритм, а то и несколько сразу, так как некоторые программы поддерживают несколько разных способов упаковки. Если антивирус верно определил, чем упакован файл, и если он поддерживает данный алгоритм распаковки, то успешно извлечет из файла код программы и проверит его. У антивируса начинаются проблемы в том случае, когда тип упаковщика ему неизвестен. Антивирусы умеют вскрывать файлы, сжатые большинством популярных упаковщиков.

Для того чтобы попавший в базу троян или вирус перестал определяться антивирусом, необходимо либо упаковать его заново неизвестным антивирусу упаковщиком, либо затруднить или сделать невозможным определение того, чем сжат файл. Сейчас я покажу, как это можно сделать.

Для опытов я взял давно присутствующий во всех антивирусных базах вирус MyDoom.e. Для проверки я использовал два антивируса, которые нашлись у меня на компьютере, – Kaspersky Anti-Virus 4.5 и Norton Anti-Virus 2002. Данный экземпляр MyDoom запакован UPX’ом – довольно известным и распространенным упаковщиком.

Я определил это по названиям секций в PE-заголовке файла (UPX0 и UPX1), а также по присутствующей там строчке «1.24 UPX». Распаковать UPX не составляет труда – это позволяет делать и сама утилита upx.exe, стоит только указать ключ –d.

Практически все антивирусы умеют делать это, так как разработчики UPX активно сотрудничают с компаниями, занимающимися разработками в сфере сетевой безопасности, о чем прямо упоминается в лицензии программы. На самом деле распаковать файл бывает непросто. Не все программы для сжатия исполняемых файлов поддерживают распаковку. Приходится искать в интернете специальные распаковщики, которые далеко не всегда работают корректно.

После распаковки файл, конечно же, тоже определяется антивирусом. Теперь необходимо запаковать файл таким упаковщиком, который был бы ему неизвестен. Упаковщиков в инете действительно много, и есть из чего выбрать. Для опытов я выбрал PECompact2. Этот упаковщик замечателен тем, что дает на выбор пять разных вариантов сжатия и два загрузчика.

Различные способы сжатия реализованы в виде кодеков.

Я взял распакованный файл и попытался сжать его заново. Были выбраны следующие настройки упаковщика: наивысший уровень компрессии, кодек для сжатия – LZMA SDK Codec, загрузчик – стандартный. Я выбрал именно LZMA, так как именно этот алгоритм дает наименьший размер итогового файла. Высокий коэффициент сжатия достигается за счет использования того же самого алгоритма сжатия, что используется в архиваторе 7zip. По размеру сжатых файлов 7zip, как известно, иногда обгоняет даже RAR.

Вирус успешно сжался. Затем я проверил получившийся сжатый файл антивирусными программами AVP и NAV, и что ты думаешь? Оба антивируса показали, что файл чист! Это говорит о том, что используемый кодек сжатия им неизвестен и ничего подозрительного в этом файле антивирусы не углядели.

После сжатия необходимо проверить вирус или троян на работоспособность, а то может получиться так, что на компьютере-жертве он просто вылетит с ошибкой. Такое иногда случается со сжатыми файлами. Разумеется, запускать вирус на своем компе, чтобы проверить, работает ли он, я не стал. Для проверки можно просто взять несколько других программ, сжать их с теми же параметрами и проверить, не возникают ли в них ошибки. Если все программы заработали, то и с Трояном, скорее всего, ничего не случится.

Для повышения защиты от детектирования антивирусом нужно применить дополнительные меры по маскировке. Можно вообще не переупаковывать файл, а попытаться скрыть от антивируса информацию о том, чем на самом деле бинарник сжат. Допустим, вирус сжат обычным UPX. Если антивирус не будет об этом знать, то не сможет найти подходящий способ распаковки.

Защитить программу от определения типа компилятора и упаковщика, использованного для ее создания, позволяет модификация точки входа. Эту процедуру можно выполнить с помощью специальных утилит, таких как, например, HidePE. С помощью этой программы можно сделать так, чтобы файлы, упакованные, например, с помощью UPX, определялись как упакованные ASProtect или VBOX.

После обработки этой программой вируса Mydoom.e ни Kaspersky, ни Norton не смогли его определить. От разработчиков HidePE доступна еще одна подобная программа – StealthPE. Она отличается более богатым набором инструментов для скрытия информации о типе упаковщика. Среди таких программ от других разработчиков следует упомянуть о DotFix FakeSigner, которая предлагает на выбор более 200 различных сигнатур компиляторов и упаковщиков для внедрения в программу.

Возможные проблемы

В реальной ситуации с распаковкой и упаковкой программ может возникнуть куча проблем. Например, у тебя есть троян, но ты не знаешь, чем он упакован. Можно попытаться использовать одну из специальных утилит, например, PEiDentfier или PE Sniffer из PE Tools. Если эти программы не дали тебе необходимой информации, тогда попытайся определить на глаз.

Разработчики упаковщиков любят вставлять названия своих программ в обработанные файлы. Так что если ты нашел в начале файле «FSG», то, скорее всего, перед тобой файл, сжатый именно FSG. Допустим, ты знаешь, чем упакован файл, но этот упаковщик не поддерживает распаковку. Не беспокойся, умные люди наверняка давно написали распаковщик именно для этой программы.

Как говорит разработчик UPX: «Just do a websearch on «unpackers»». Любой алгоритм упаковки можно сломать, просто некоторые алгоритмы ломаются на лету, а некоторые требуют специального подхода и недюжинных знаний в программировании на ассемблере.

Что в итоге

Что можно сделать с помощью этих несложных процедур? Много чего. Спровоцировать новую вирусную эпидемию, взяв известный вирус и наделав из него пять новых разновидностей. Поставить троян на машину человека, который может хоть каждый день сканировать свой жесткий диск антивирусным сканером и ничего не обнаруживать.

Всеми этими способами успешно пользуются разработчики программного обеспечения для защиты своих творений от взлома. Крэки все равно рано или поздно появляются, но хорошая защита исполняемого файла может как минимум задержать этот процесс. На пару деньков. Не проспи Новый год, удачи!

Оцените статью: Голосов

Источник: www.winblog.ru

Как замаскировать программу от антивируса

Zip File, мамкины хацкеры. Мы с вами продолжаем обсуждать тему ратников, стиллеров, кейлоггеров и прочих зловредов, которые негодяи злоумышленники под благовидным предлогом могут подкинуть в одну из ваших рабочих станцию. И даже если вы сами чересчур бдительны и никогда не станете скачивать и открывать левые EXE файлы, наверняка кто-то из ваших коллег или близких может оказаться менее расторопным.

Люди частенько пишут мне в личку, мол что толку от того, что ты тут показываешь, если в 2020 у всех уже поголовно стоят антивирусы. Эм. Стоят то стоят, только вот проку от них не так уж и много. Во-первых, я хз, как в других городах, но у нас в большей части контор стоят такие слабые тачки, что пользователи так и норовят вырубить антивирь, чтоб комп шустрее работал.

Ну а там, где данная функция всё же заблочена и админы стараются худо-бедно следить за безопасностью своих юзверят, базы обновляются в лучшем случае раз в полгода. Но, поверьте, даже это не самый худший расклад. Бывает, что сотрудники и базы обновляют своевременно и за работоспособностью антивируса следят с особой тщательностью, а система всё равно пропускает крысёнка.

Как же так получается? Наверняка вы слышали о таком понятии, как криптование. Если закриптовать вирусную программу, то антивирь не всегда сможет вовремя среагировать. Вернее, он среагирует, но уже после непосредственного запуска зловреда. Для того, чтобы сгладить и этот момент при атаке, злоумышленники, как правило, используют дополнительные методы обфускации вредоносного кода.

Т.е., по сути, сначала программный код изменяется до неузнаваемости, а затем уже все данные шифруется сторонними средствами. Таким образом, вирус попадая к конечной жертве становится практически беленьким и пушистым. Но от этого, не менее опасным при запуске. Нынче, я покажу вам, как злоумышленники при помощи совершенно бесплатного обфускатора и относительно бюджетного шифровальщика, могут обелить файл, практически до полного FUD’а.

Ну и естественно в конце ролика, традиционно поделюсь мыслями по поводу того, как можно избежать заражения подобным софтом в рабочих условиях. Если интересно, тогда сходите на кухню за свеженькой порцией тёплого молока, устройтесь по удобней в своём пропуканом кресле и будем начинать.

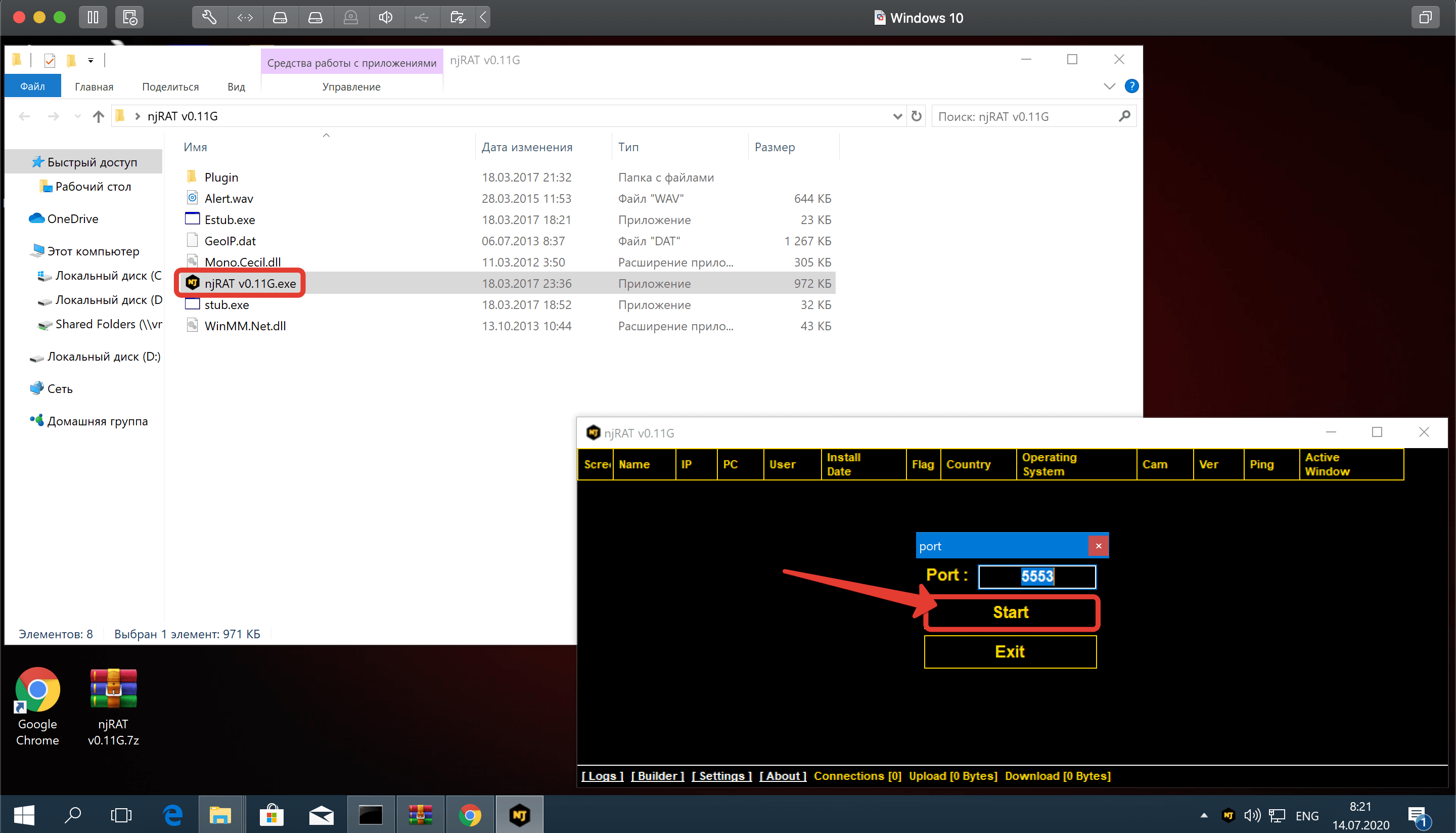

Шаг 1. В голосовании под предыдущим видео, большинство из вас пролайкали Golden версию NjRAT’а. И хоть, я признаться и хотел, чтобы победила комета, мнение подписчиков в этом вопросе гораздо важнее. Поэтому нынче мы будем криптовать именно голду. Запускаем EXE’шку и оставив дефолтный порт кликаем «Start».

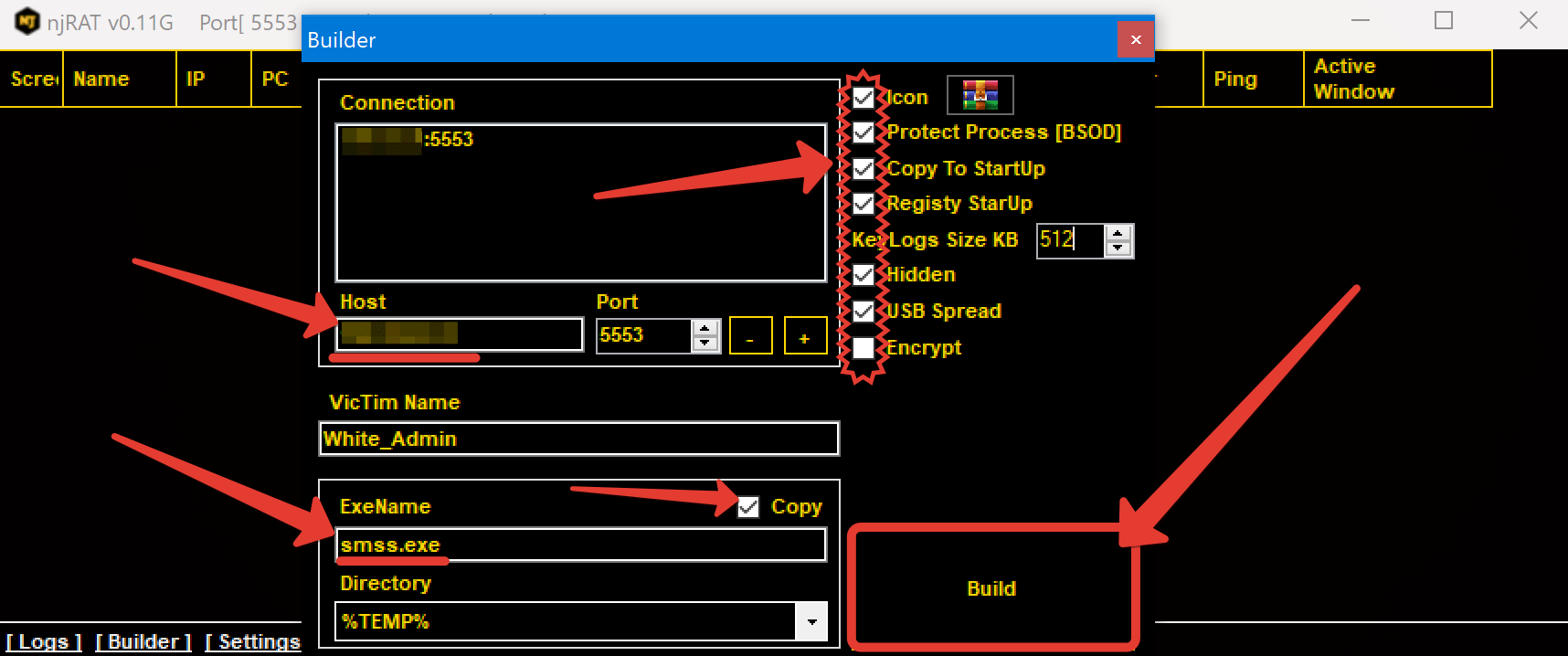

Шаг 2. Далее, как водится «Builder». Прописываем ваш белый IP, VPN или DynDNS’ку в разделе хоста и изменив имя процесса, копируемого в систему на какой-нибудь из системных, ставим галочки напротив нужных нам пунктов.

Тут в принципе от классической NJ’шки отличий особо нет, разве что иконку добавили. Давайте для разнообразия поставим лого WinRAR’а и соберём ратник, нажав «Build».

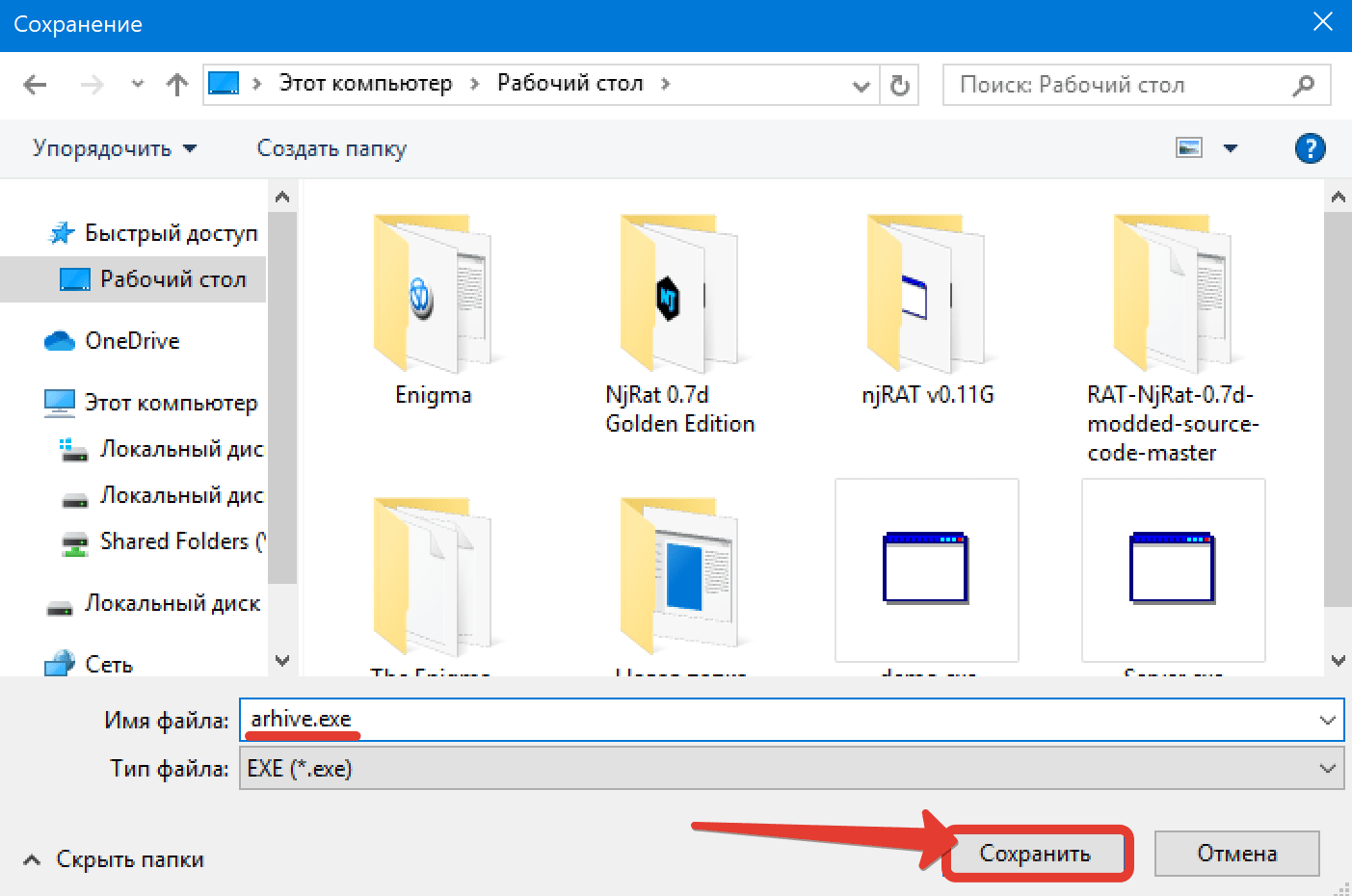

Шаг 3. Указываем путь и имя для исполняемого файла.

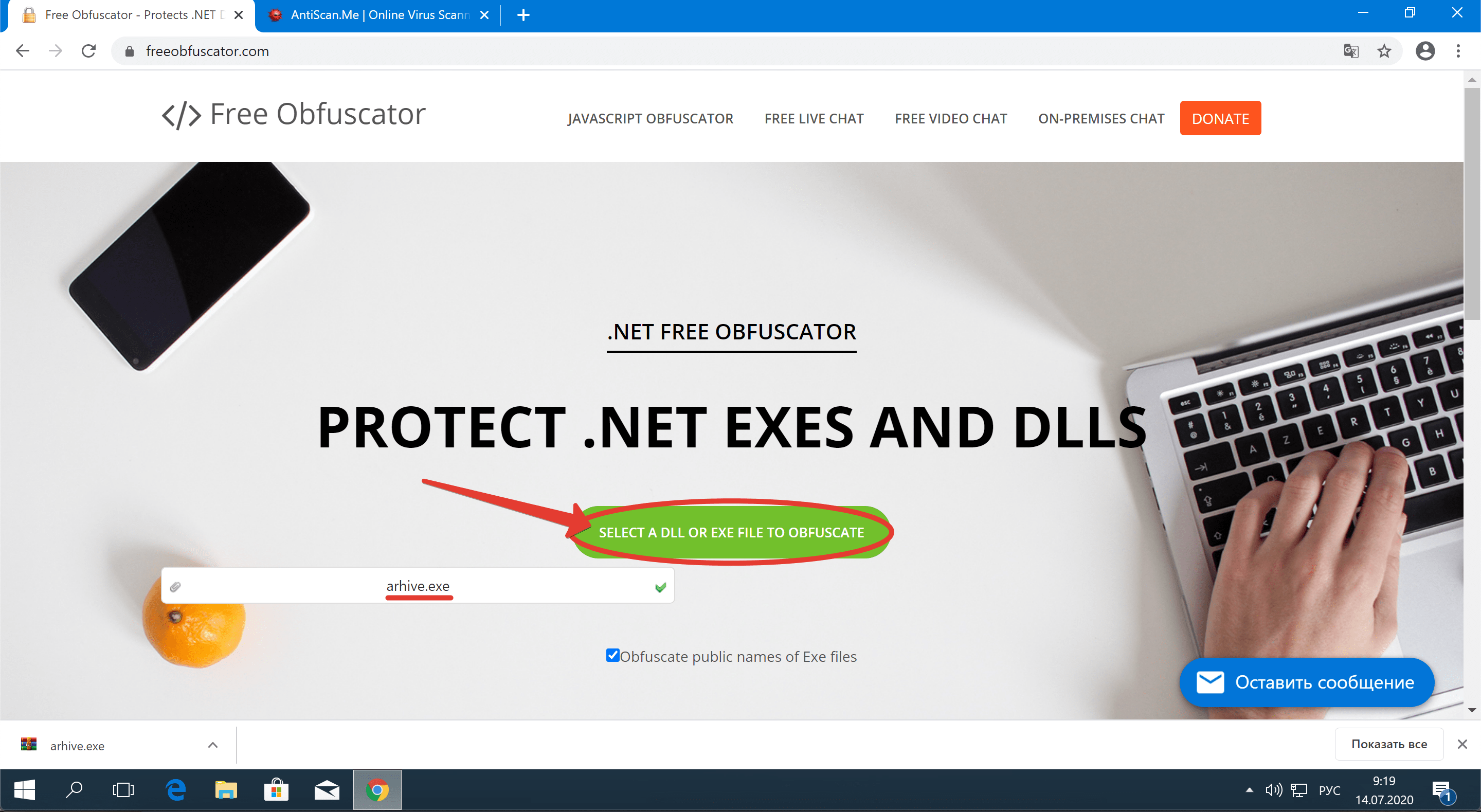

Шаг 4. После сохранения открываем браузер и переходим на сайт «freeobfuscator.com». Закидываем сюда нашу EXE’ху.

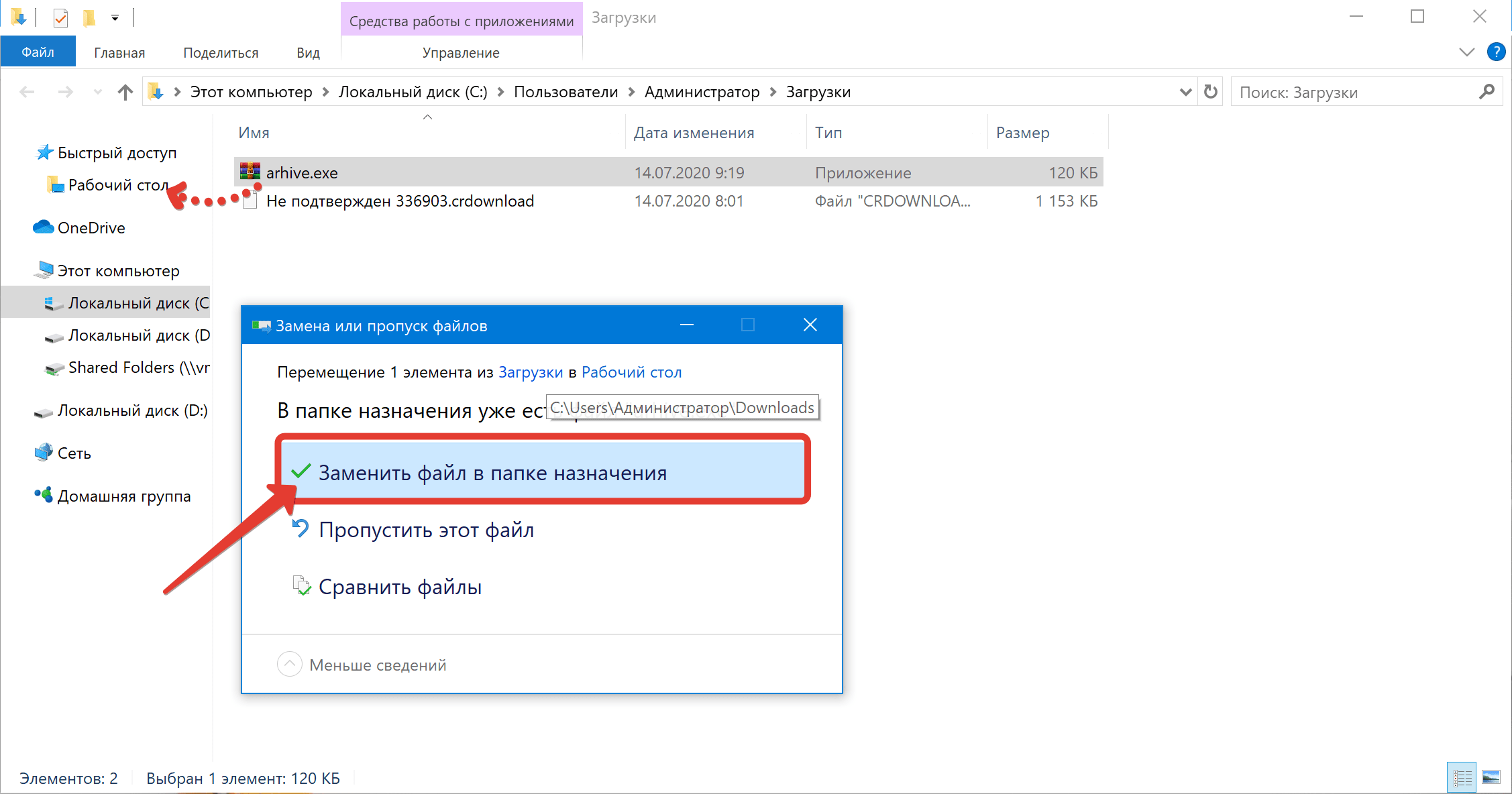

Шаг 5. И после загрузки заменяем файл на рабочем столе новой версией.

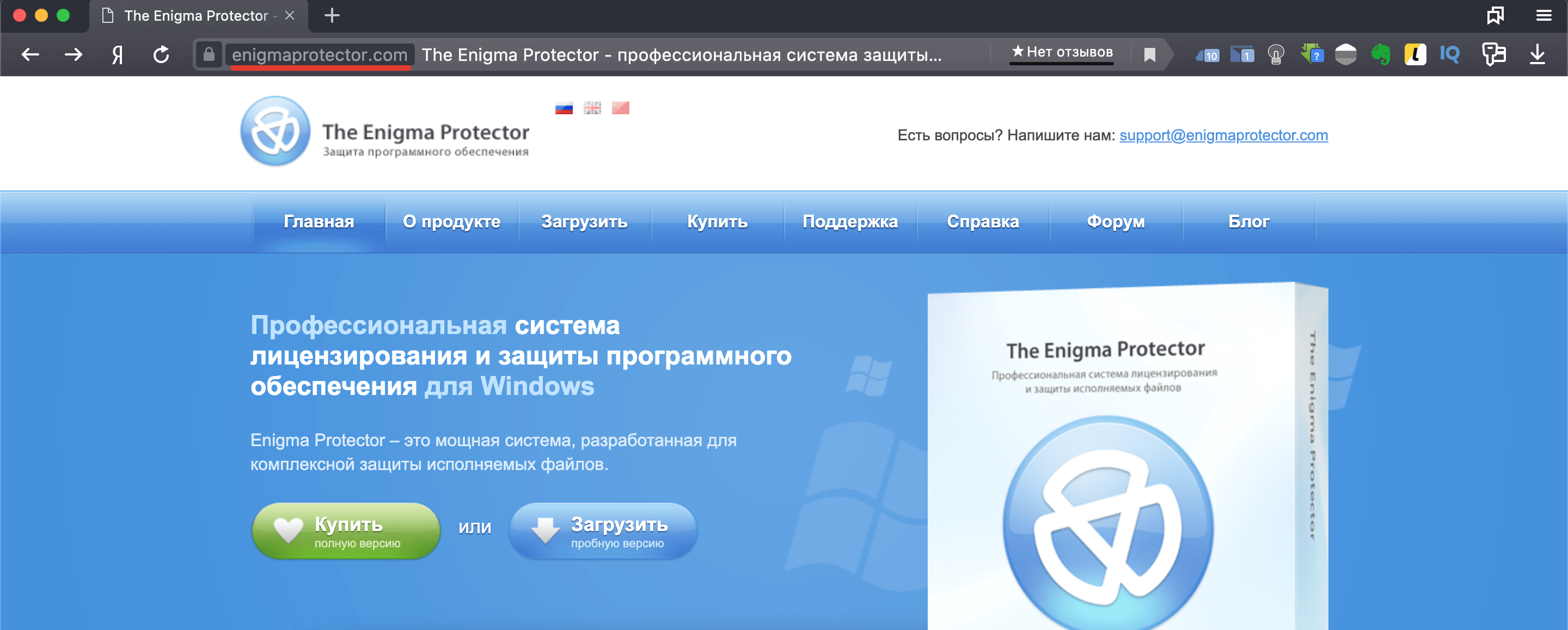

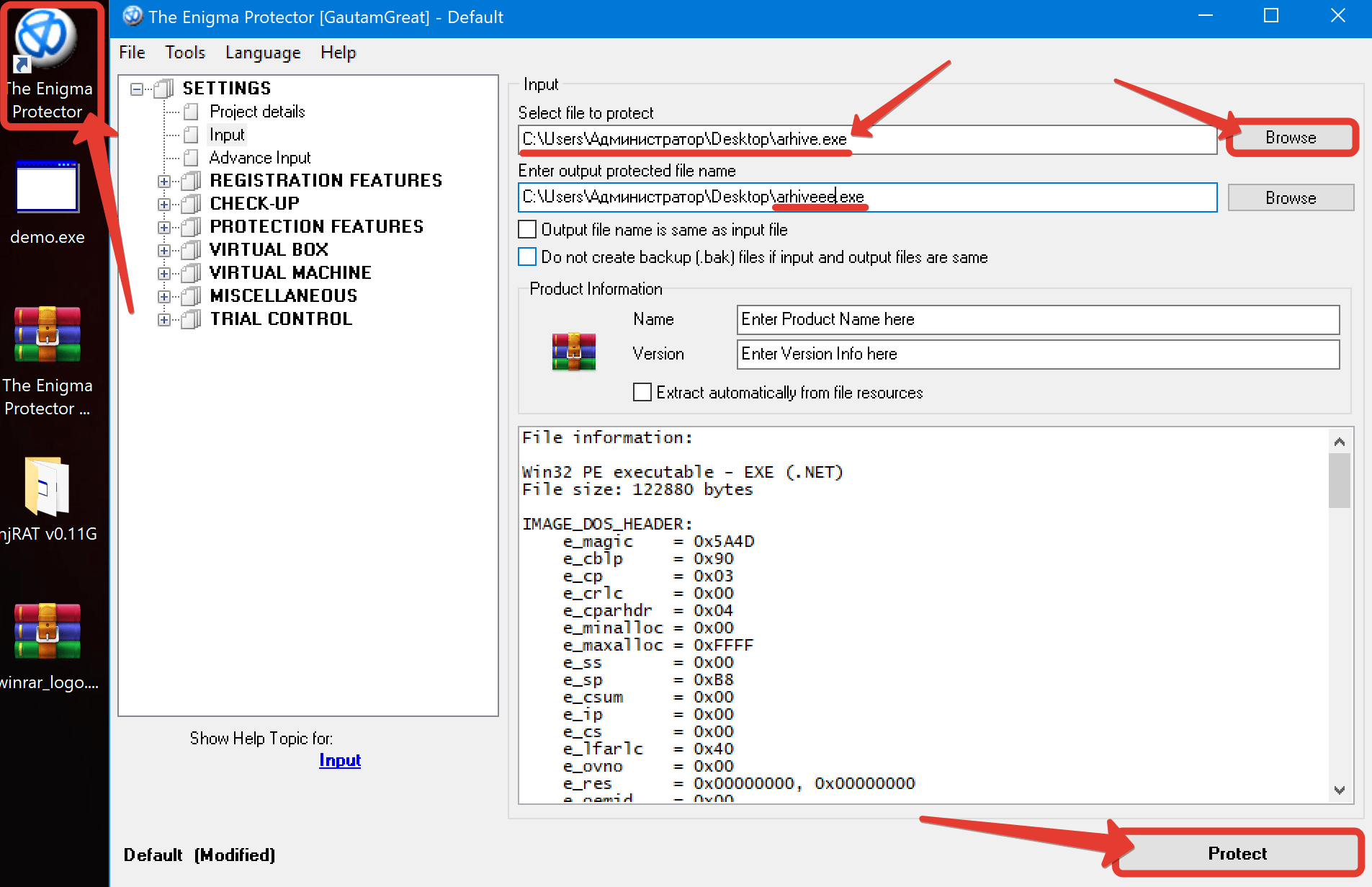

Шаг 6. Отлично. Теперь нужно зашифровать крысёныша. Из наиболее бюджетных и при этом реально рабочих вариантов, могу посоветовать старую, добрую Энигму. Полноценная версия, конечно, стоит аж 200$. Прямо-таки космические деньжища.

Зато для обучающих целей, вполне хватит и демки.

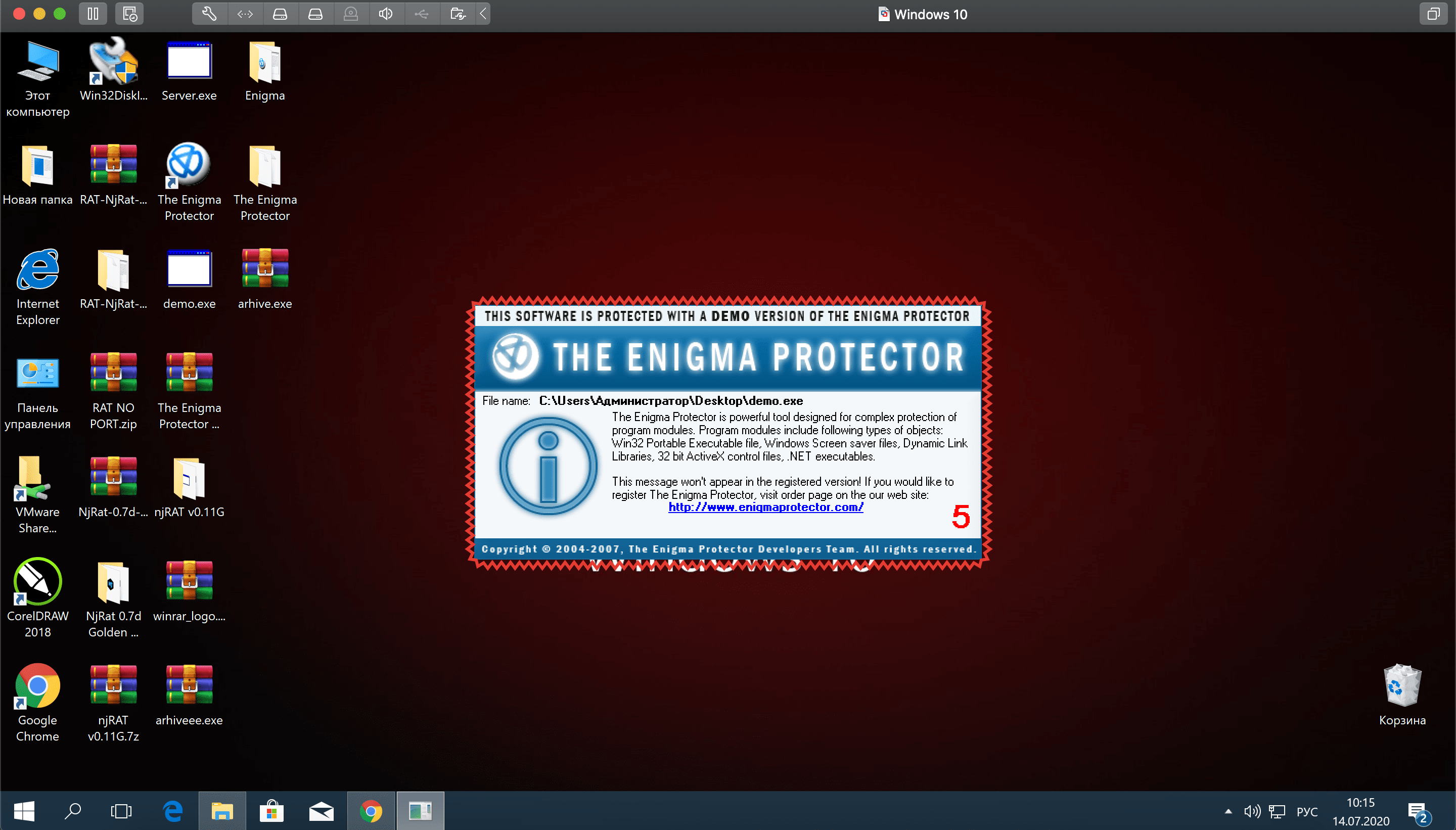

Шаг 7. Единственный её косяк в том, что при запуске вируса у теоретической жертвы будет появляться вот это окно.

Шаг 8. В остальном же, функционал практически не урезан. Запускаем нашу девчушку и прогоняем через неё обфускаченый EXE’шник крысёнка.

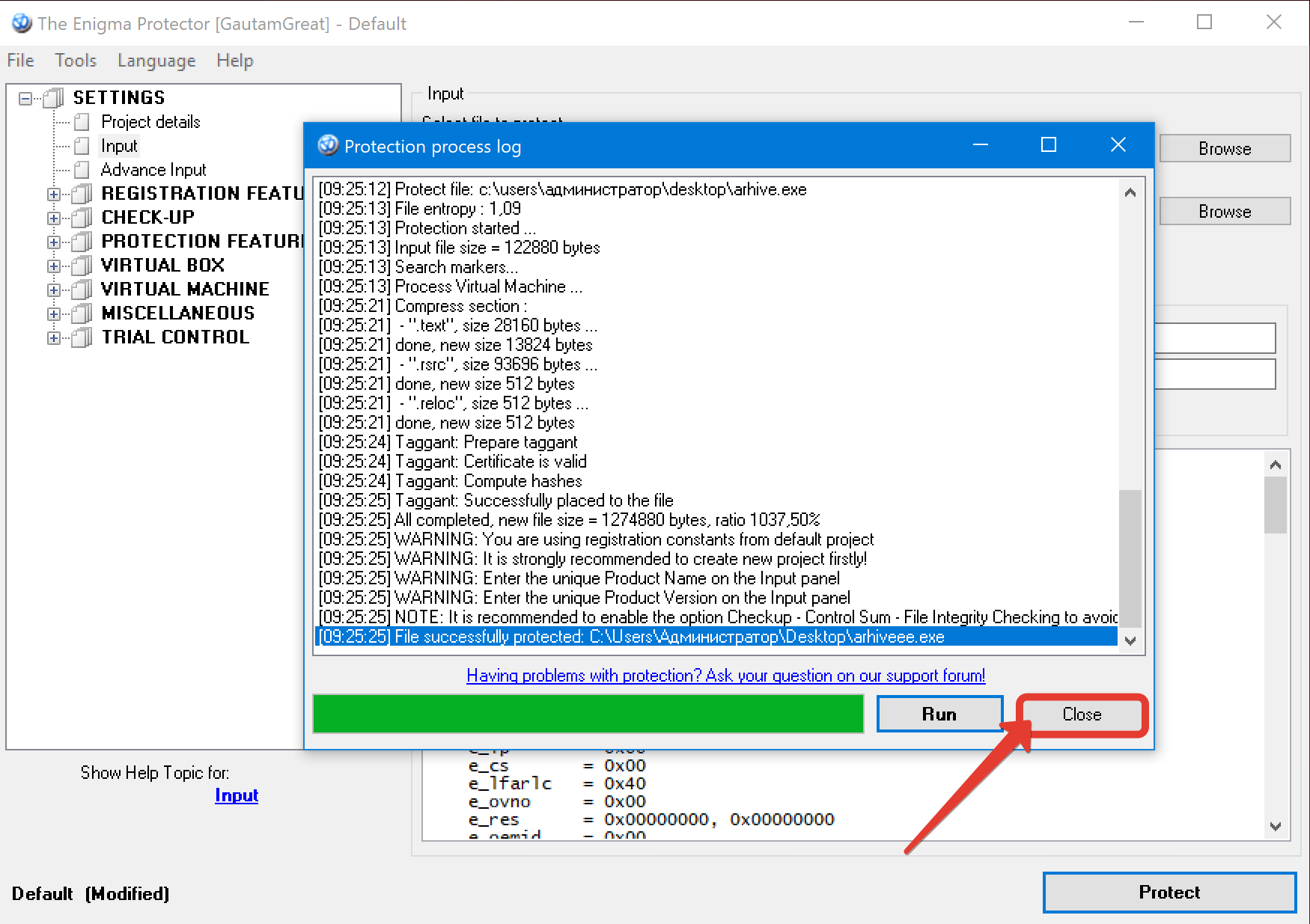

Шаг 9. Дождавшись завершения операции, жмём «Close».

Шаг 10. И пробуем закинуть получившийся файл на antiscan. В сети бытуют различные мнения по поводу того, сливает ли данный ресурс билды на вирустотал или же не сливает.

Тут, как в знаменитой песенке AnacondaZ, сколько людей, столько е*аных мнений. Лично я придерживаюсь нейтральной позиции и могу утверждать лишь то, что антик по крайней мере довольно шустро прогоняет сборки через антивири.

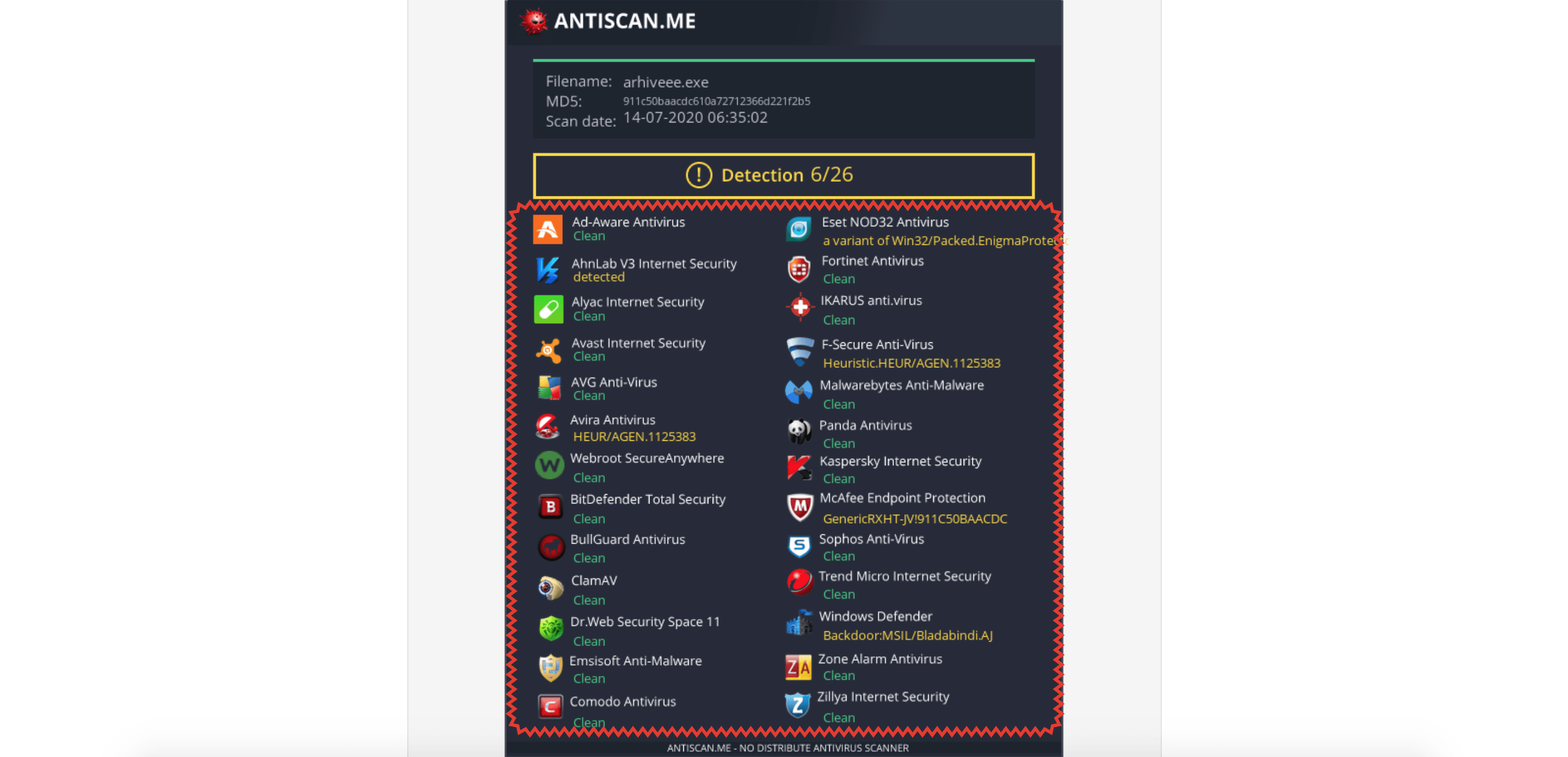

Шаг 11. А большего от него в принципе и не требуется. Видим, что из 26 популярных борцов, около 20 не учуяли в нашем файле никакой опасности. Причём в этом списке присутствуют такие именитые мастодонты, как Kaspersky, Dr. Web и даже всеми любимый Avast, который так любят устанавливать себя домашние пользователи.

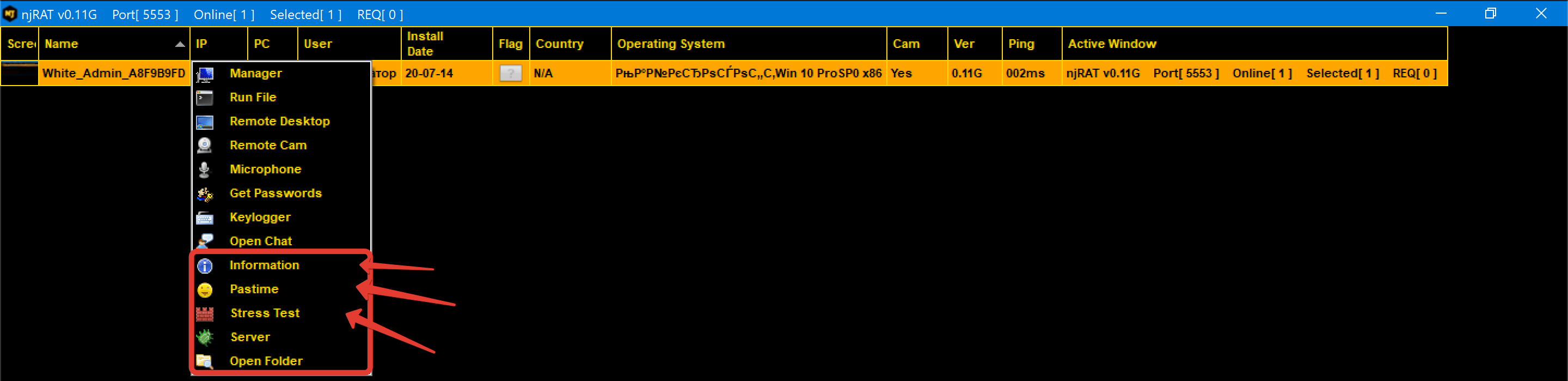

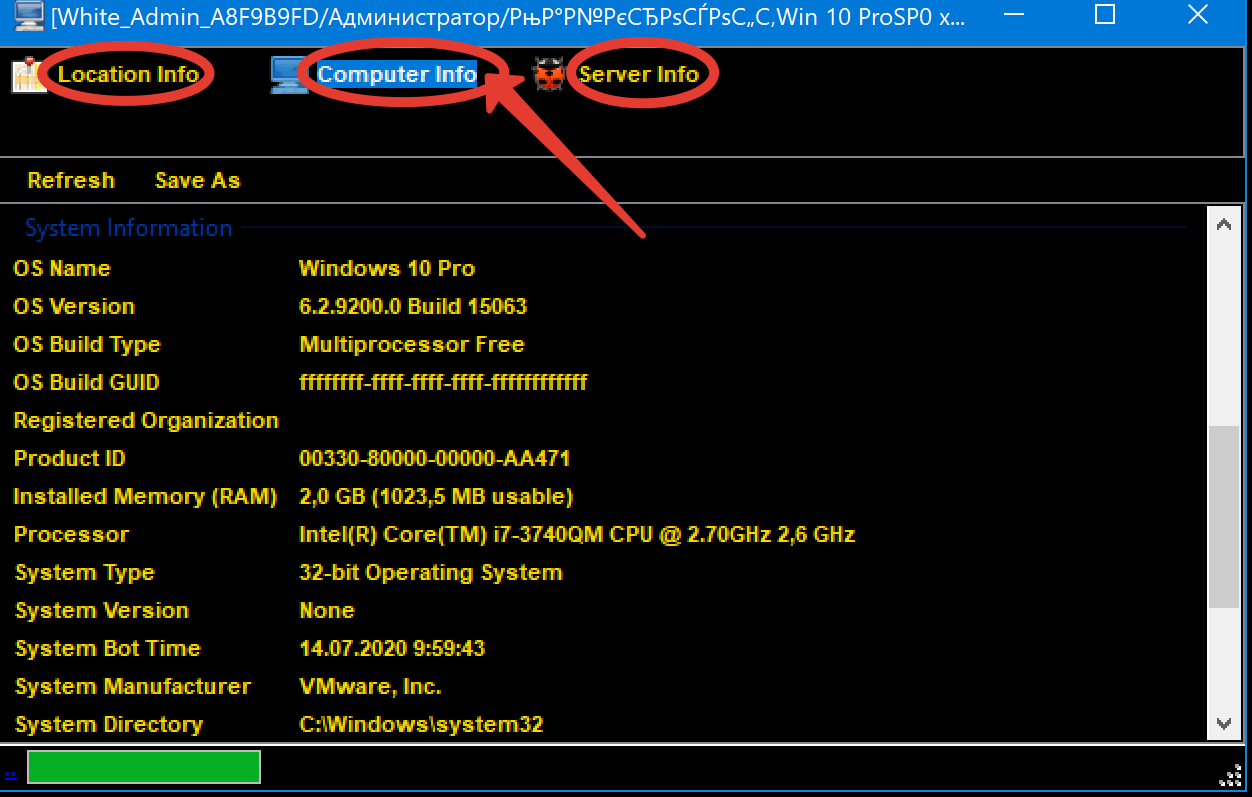

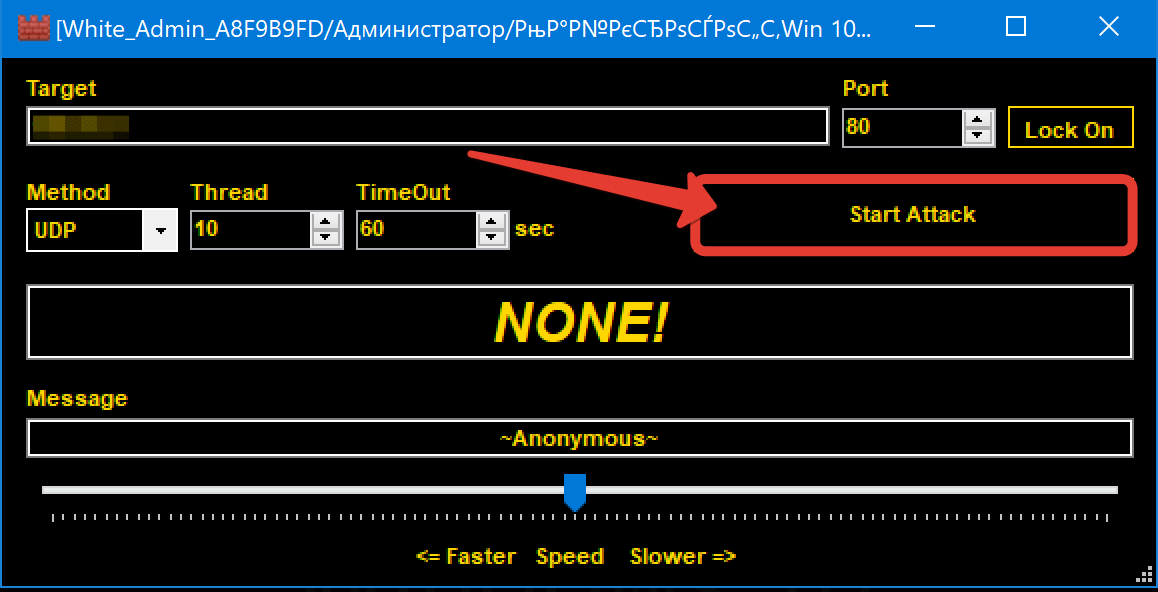

Шаг 12. Теперь давайте посмотрим, что сможет сделать злоумышленник, подкинув такой файл своей дофига защищённой жертве. Помимо классических функций NjRAT’а, golden версия включает у нас подробную информацию о клиенте, увеселительные средства и примитивнейший встроенный DoS’ник

Шаг 13. Рассмотрим всё по порядку. В инфо у нас можно глянуть характеристике железяки, узнать информацию о сборке ОС, а также выяснить, геолокацию и состояние модулей.

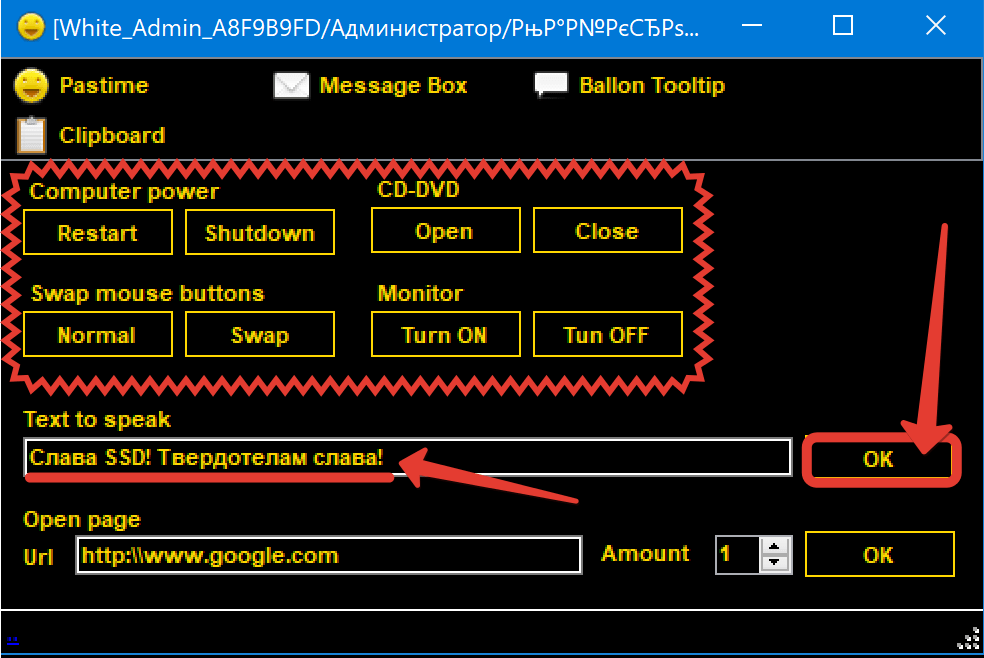

Шаг 14. В развлекухах присутствует ВКЛ/ВЫКЛ тачки, баловство с приводом, загас монитора, а также смена кнопочек мыши. Самое забавное здесь – это, пожалуй, озвучка вводимого текста. Пишем его, жмём ОК и наслаждаем криповым воспроизведением.

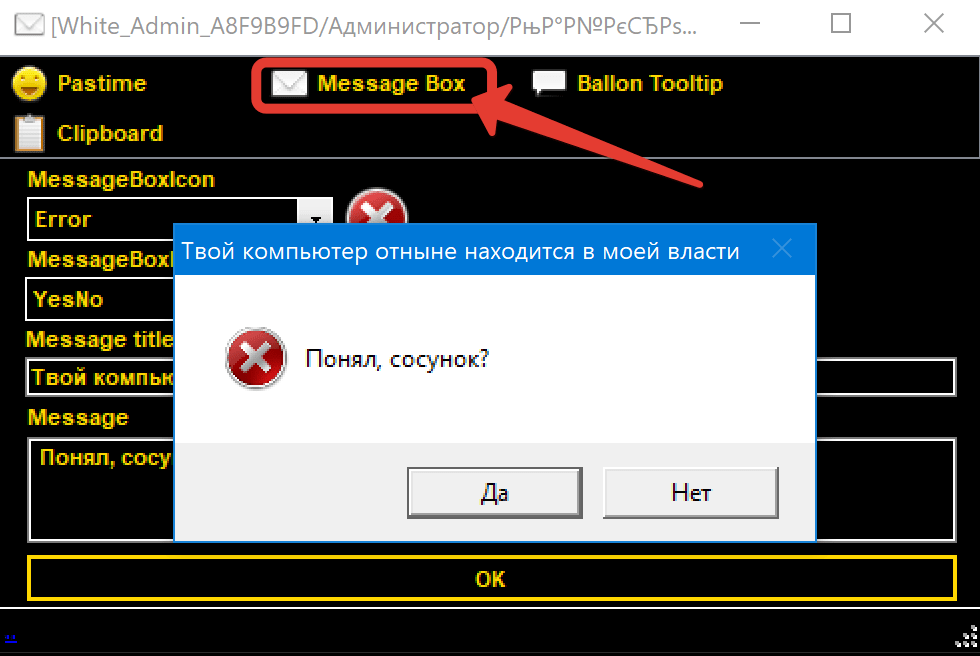

Шаг 15. Также, в следующем боксе, можно отправить жертве предупреждение, чтобы она склонилась на перед нашим величием и ни в коем разе не помышляла о дальнейшем сопротивлении.

Шаг 16. А то ведь и DoS атаку негоднику можно устроить. Тут эта функция тоже присутствует прям из коробки.

В целом, вам важно помнить, что любое создание, использование и распространение вредоносного ПО подпадает под 273 статью УК РФ. Поэтому выходить за рамки тестирования в среде безопасного виртуального полигона, я бы настоятельно не советовал. Ведь ступить на кривую дорожку очень легко, а вот уйти с неё у вас самостоятельно вряд ли получится. Поэтому не воспринимайте мой контент, как инструкцию, а просто относитесь к этому, как к очередному шоу с энной примесью познавательной составляющей.

Касательно же полного FUD’а файлов могу сказать, что в интернете и без меня, вполне хватает специалистов способных сделать эту нехитрую операцию за хорошую плату. А отнимать хлеб у своих коллег по цеху, я не привык. Тем более, что такие спецы, как правило инвестируют в своё образование немалое количество времени, денег и других ценнейших ресурсов.

Следовательно, эти ребята, как минимум заслуживают того, чтобы их услуги оставались востребованы на рынке, а не разглашались на всю округу деревенским инфоцыганом.

Что ж, друзья на этом у меня всё. Если впервые забрёл на канал, то непременно клацни на колокол и в твоей ленте регулярно будут появляться годнейшие ролики на тему вирусологии, взломов, пентестингу и информационной безопасности. Олды, с вас по традиции жду по лососю. И не забудьте сразу после просмотра заглянуть в телеграмчик, я там оставлю маленький подарунок. Думаю, щарящим людям понравится.

В заключении, хочу пожелать всем удачи, успеха и самое главное отсутствия вирусов в недрах ОСи. Берегите себя и тачки, за которые отвечаете. Информируйте простых пользователей о том, что не надо запускать файл, если он даже на долю процента кажется подозрительным. Ведь вероятность того, что антивирус может попросту не сработать, и ваш компьютер окажется под серьёзной угрозой, действительно высока. Лучше тысячу раз перестрахуйтесь.

А вообще, переводите уже всех на Linux. Как там гласит народная админская поговорка: нет EXE’шек – нет проблем. А отсутствие проблем для нас, априори является признаком счастье. Подумайте над этими словами, как-нибудь на досуге. Ну а с вами, как обычно, был Денчик.

Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Источник: kurets.ru

ЛУЧШИЙ КРИПТ ФАЙЛОВ [RUNTIME/SCANTIME]Обход GoogleChrome I DC-RAT REDLINE I NATIVE .NET

Спойлер: СкриншотДетектов

Спойлер: Правила

Запрещен слив на вирус тотал , или других сканнеров которые сливают файлы в базу данных.

Разрешено сканировать файлы на avcheck,antiscan,dyncheck.

Я гарантирую что на выше перечисленых сканерах не будет превышаться более одного или двух детектов. Кроме dyncheck’a так как рантайм всегда зависит от вашего файла.

Запрещен реверс и слив покупаемого файл ( крипта)

Гарантия на крипт 12 часов.

Связь телеграмм — https://t.me/Cryptex777

Согласен на гаранта.

———Двойное сообщение соединено: 2 Янв 2022 ———

Согласен на гаранта , и на другие проверки. Есть темы на других форумах. Если хотите узнать на счет форумов или купить крипт пишите в ТГ — https://t.me/Cryptex777

———Двойное сообщение соединено: 2 Янв 2022 ———

️ Актуально , принимаю заказы писать в телеграмм ️

️Криптую такие софты как — МАЙНЕРЫ , РАТНИКИ , СТИЛЛЕРЫ ( РЕДЛАЙН , МАРС , РАКУН И ДРУГИЕ) , БОТНЕТЫ, ЛОАДЕРЫ , КЛИППЕРЫ И ДРУГОЙ СОФТ. УТОЧНЯЙТЕ В ЛС ️

ОБЫЧНЫЙ СТАБ — 5$

УНИКАЛЬНЫЙ СТАБ — 10$

Источник: mipped.com