Trojan:Win32/Wacatac — Это троянский вирус обнаруженный встроенным антивирусом Безопасность Windows, который незаметно проникает в Windows 11/10 и может выполнять ряд действий как маскировка вируса под легальный процесс, кража данных, использовать майнер криптовалюты и загружать другие вирусы.

Троян Trojan Win32 Wacatac имеет разновидности: H!ml, B!ml, A!ml, D!ml, C!ml, G!ml и т.п.

- Троян Wacatac.H!ml и G!ml- Меняет параметры реестра, системные настройки и маскируется под легальные процессы в Windows или имя процесса biddulphia9, чтобы загрузить другие вирусы. Попадает в систему при скачивании или установки каких-либо не официальных программ и активаторов. Защитник Windows только обнаружит файл, но если успели загрузиться вирусы, то придется принимать другие меры. Обычно троян H!ml загружает вид G!ml для показа своей рекламы на сайтах, чтобы извлечь из этого прибыль, но если он загрузит другой вирус, то может быть кража данных.

- Wacatac.B!ml и A!ml — Разновидность вируса, которая зашифровывает данные на вашем ПК и требует для расшифровки деньги. Может попасть на компьютер при помощи не официальных программ с торрента или загрузкой трояна H!ml. Троян A!ml помимо шифрование данных, может делать компьютер не работоспособным, вызывая тормоза и различные ошибки.

- Wacatac.D!ml и C!ml — Самая опасная разновидность трояна, которая создает бэкдор, что позволит хакеру контролировать зараженный компьютер. Крадет данные как банковские карты, куки браузера с паролями и логинами. Попадает при помощи H!ml или загрузкой не легальных программ, игр и активаторов скаченных с торрента. Меняет записи реестра и добавляет зараженные файлы, чтобы грузиться каждый раз при включении ПК. Может маскировать себя за системный критический процесс в Windows 11/10, что не позволит большинству антивирусов обнаружить себя.

Как удалить вирус Trojan:Win32/Wacatac в Windows 11/10

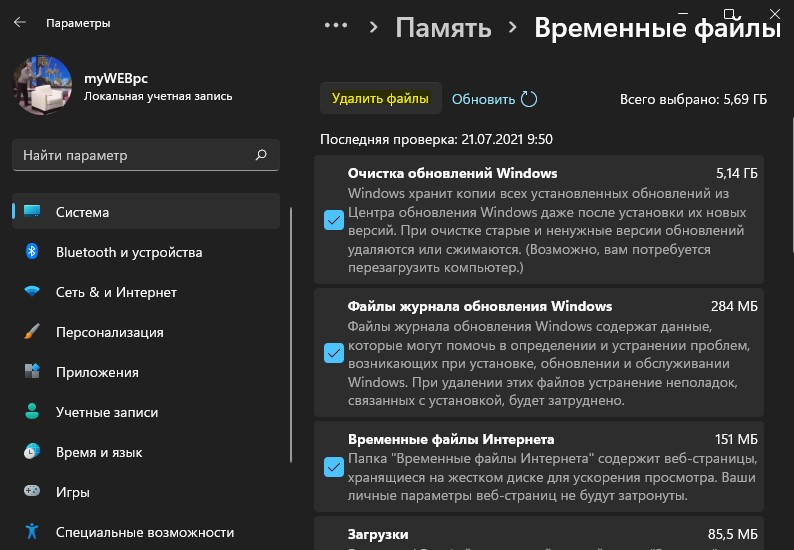

1. В первую очередь очистите диск от ненужных временных файлов в Windows 11 и 10, так как вирусы могут быть во временных папках как temp.

DarkComet RAT — скрытый удаленный доступ к ПК — как удалить вирус?

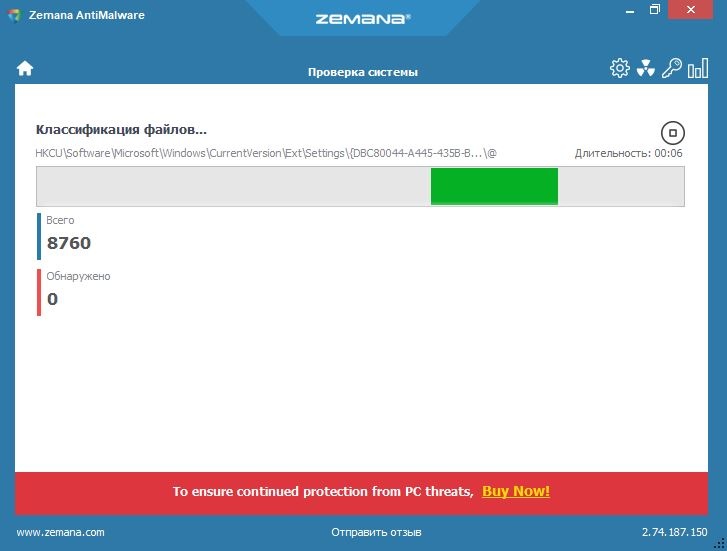

2. Просканируйте систему именно антивирусным сканером Zemana, Malwarebytes и DrWeb по очереди, делая полное сканирование всего диска.

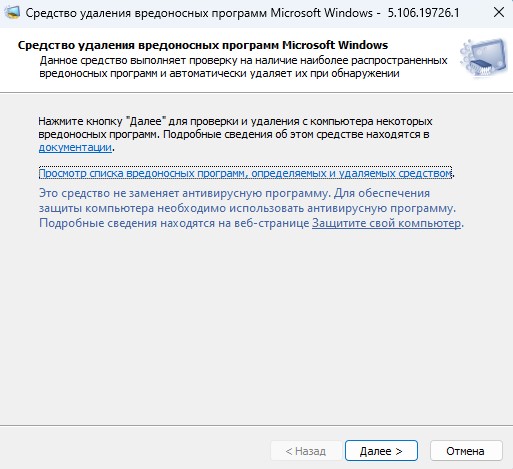

3. Далее воспользуйтесь встроенной утилитой MSRT в Windows 11/10 для выявления вредоносных нежелательных программ.

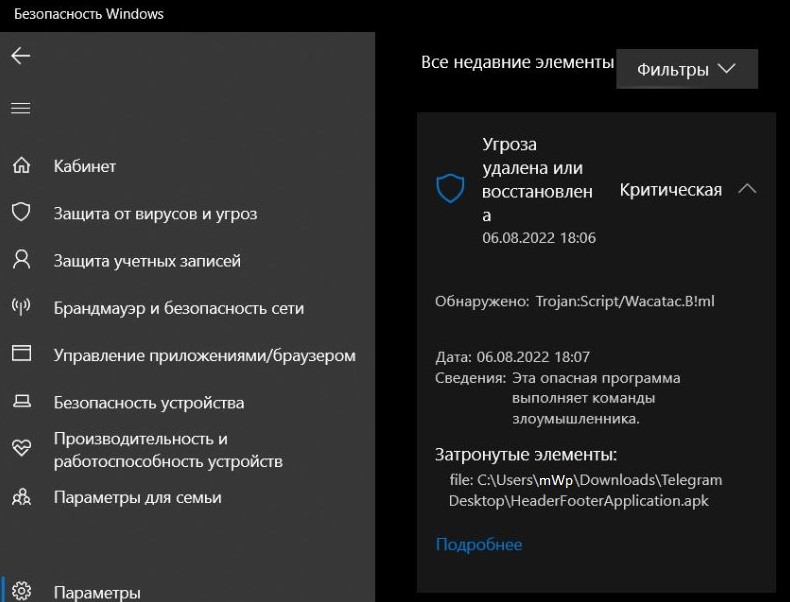

4. Откройте Защитник Windows и перейдите в Журнал угроз. Там вы обнаружите путь найденного завирусованного файла. Перейдите по данному пути в проводнике и удалите его. Если он не удаляется вручную, то загрузитесь в безопасном режиме и удалите его.

ЖУТКИЙ ВИРУС В JPG КАРТИНКЕ. ЭТО КАК? | Как его удалить? Как от этого защититься? | UnderMind

Если сам Защитник Windows не может удалить Trojan Win32 Wacatac при выборе действия удаления, и файла по данному пути нет, то выберите Разрешить и просканируйте систему еще раз.

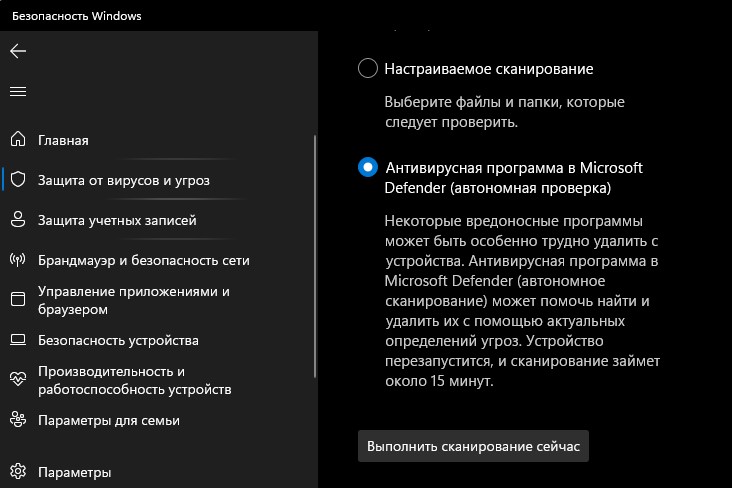

5. Запустите Защитник Windows и выберите Защита от вирусов и угроз > Параметры сканирования > Антивирусная программа в Microsoft Defender (автономная проверка) и нажмите Выполнить сканирование сейчас.

Смотрите еще:

- Проверка компьютера на вирусы онлайн и без установки

- Программы для расшифровки программ-вымогателей Windows

- HackTool:Win32/Keygen — Что это за вирус и как его удалить?

- Win32:Malware-gen — Что за вирус и как его удалить?

- Behavior:Win32/Hive.ZY — Что это за вирус и как его удалить

Источник: mywebpc.ru

ИБ3-1_Кузнецов_ПАСЗИ_лаб2. Задача 1 выполняется в два этапа Изучение организации доступа и управления правами пользователей в операционной системе Windows xp

Единственный в мире Музей Смайликов

Самая яркая достопримечательность Крыма

Скачать 1.22 Mb.

5. Методические рекомендации по выполнению учебной задачи №2

5.1. Задание на выполнение учебной задачи №1

Исследование дискреционного метода контроля доступа.

5.2. Учебная задача №1 выполняется в два этапа:

— Изучение организации доступа и управления правами пользователей в операционной системе Windows XP.

— Реализация атаки типа «Троянский конь» в дискреционной модели доступа.

5.4. Этап 2. Реализация атаки типа «Троянский конь» в дискреционной модели доступа.

Модели дискреционного доступа обладают рядом недостатков. В частности, в системах на их основе существует проблема троянских программ (троянских коней). Под троянской программой следует понимать любую программу, выполняющую нежелательное или неожиданное действие.

Авторы троянских программ рассчитывают на то, что пользователь сам запустит одну из них, не предполагая о существующей угрозе. Запущенная от имени пользователя-жертвы программа может передать информацию пользователю-нарушителю, который, не обладая достаточными правами доступа, не смог бы ее заполучить легально.

5.4.1. Штатными средствами ОС создать модель условной защищаемой системы. Модель должна включать:

— два каталога, соответствующих различным уровням секретности (например, SECRET и NONSEC);

R — право на чтение

W — право на запись

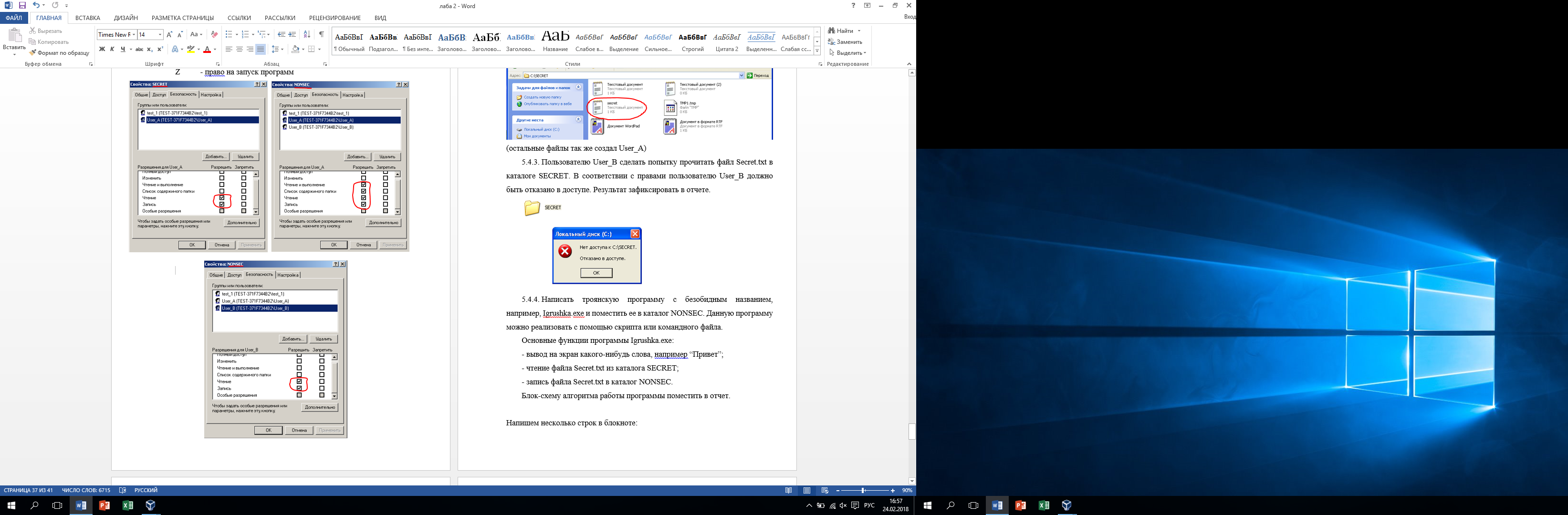

Z — право на запуск программ

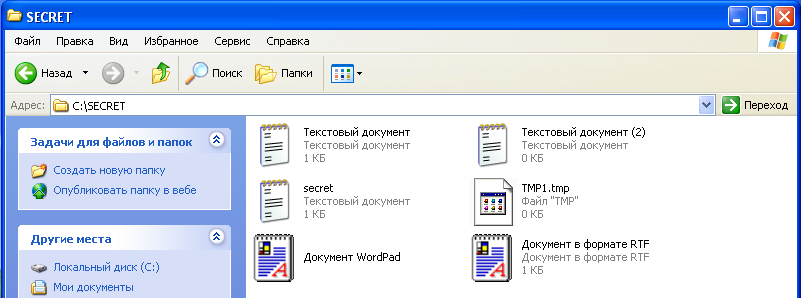

5.4.2. Пользователю User_A создать файл Secret.txt в каталоге SECRET.

(остальные файлы так же создал User_A)

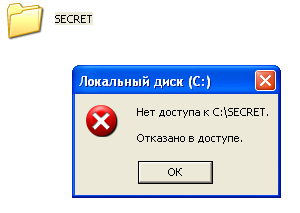

5.4.3. Пользователю User_B сделать попытку прочитать файл Secret.txt в каталоге SECRET. В соответствии с правами пользователю User_B должно быть отказано в доступе. Результат зафиксировать в отчете.

5.4.4. Написать троянскую программу с безобидным названием, например, Igrushka.exe и поместить ее в каталог NONSEC. Данную программу можно реализовать с помощью скрипта или командного файла.

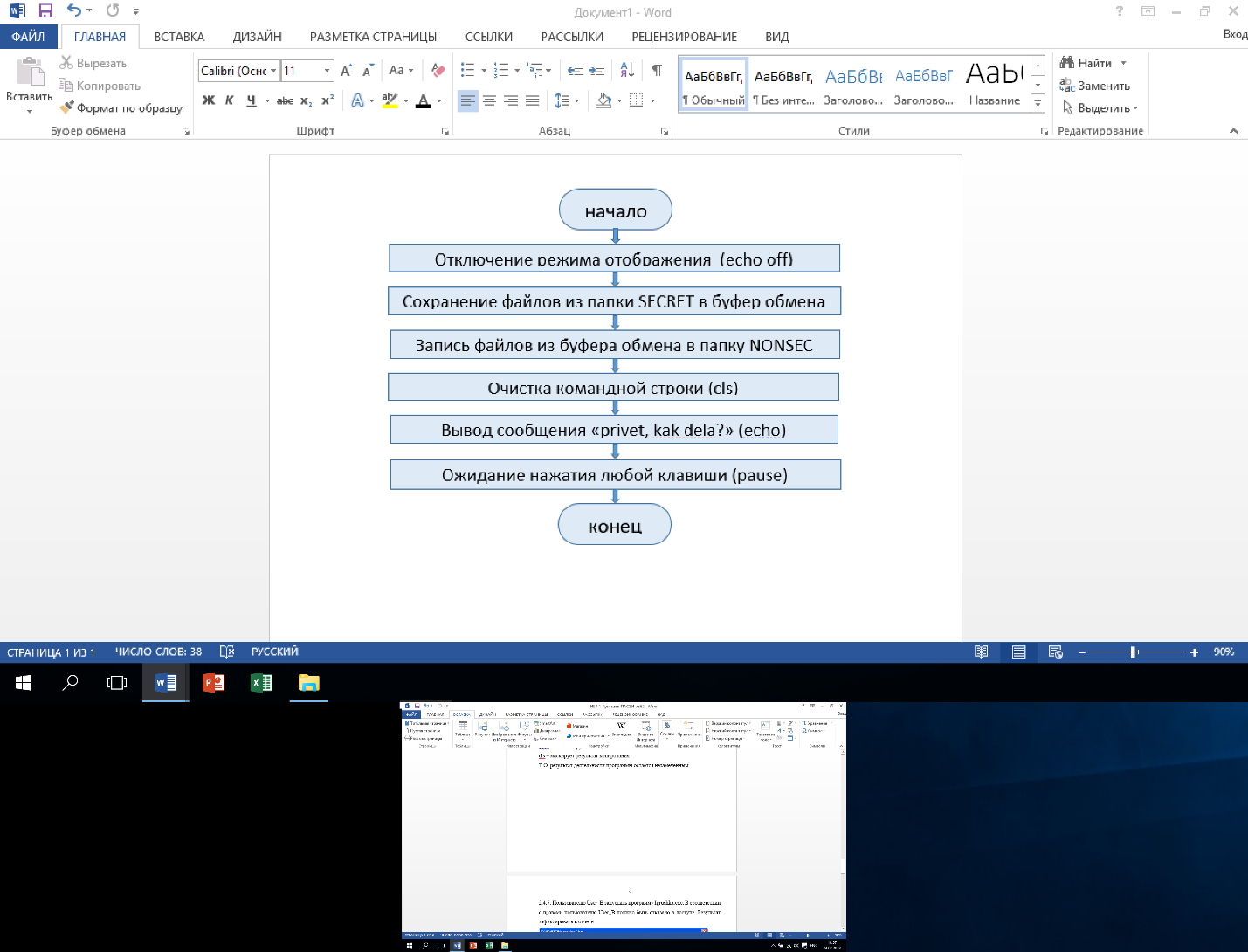

Основные функции программы Igrushka.exe:

— чтение файла Secret.txt из каталога SECRET;

— запись файла Secret.txt в каталог NONSEC.

Блок-схему алгоритма работы программы поместить в отчет.

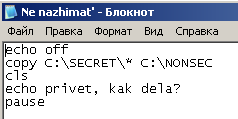

Напишем несколько строк в блокноте и сохраним в папку NONSEC как Ne nazhimat’.bat:

Echo off – отключение режима отображения команд на экран

Copy (какой файлфайлы копировать куда копировать и как назвать) – копирование всех файлов из папки SECRET в NONSEC без изменения названия

Cls – очистка командной строки (чтобы очистить результаты после команды copy)

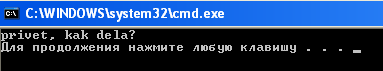

Echo – вывод сообщения «privet, kak dela?» в командной строке

Pause – закрытие командной строки после нажатия клавиши, а не сразу после выполнения команд

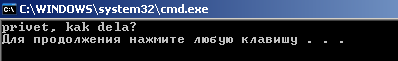

Вот так выглядит результат:

echo off – маскирует команды

cls – маскирует результат копирования

Т.О. результат деятельности программы остается незамеченным

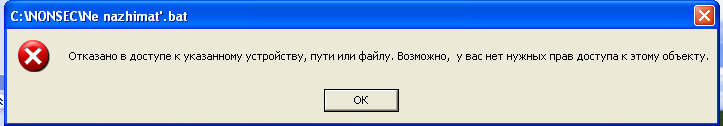

5.4.5. Пользователю User_B запустить программу Igrushka.exe. В соответствии с правами пользователю User_B должно быть отказано в доступе. Результат зафиксировать в отчете.

5.4.6 Пользователю User_A запустить программу Igrushka.exe. Убедиться, что копирование файла Secret.txt в каталог NONSEC произведено, так как оно не противоречит маске прав пользователя User_A.

Таким образом, содержимое секретного файла Secret.txt становится известным пользователю, не имеющему прав на доступ к ней.

Атака завершена и останется незамеченной, если действия троянца будут замаскированы. (за это отвечают команды echo off и cls)

5.4.7. Поместить в отчет вывод, содержащий предложения по противодействию атаке.

6. Контрольные вопросы

6.1. Какие встроенные учетные записи предусмотрены в операционной системе Microsoft Windows XP?

6.2. Какие встроенные группы пользователей предусмотрены в операционной системе Microsoft Windows XP?

Администраторы, опытные пользователи, пользователи, гости

6.3. Как создать новую учетную запись?

Пуск->панель управления->учетные записи пользователей->создать новую учетную запись

Панель управления -> Производительность и обслуживание -> Администрирование -> Управление компьютером :

— открыть компонент «Управление компьютером»;

— в дереве консоли выбрать компонент «Локальные пользователи и группы -> Пользователи»

— в окне со списком пользователей нажать правую кнопку мыши и в появившемся меню выбрать команду Новый пользователь

6.4. Как создать новую локальную группу?

— открыть компонент «Управление компьютером»;

— в дереве консоли выбрать компонент «Локальные пользователи и группы->Группы»

— в окне со списком групп нажать правую кнопку мыши и в появившемся меню выбрать команду Создать группу

6.5. В чем заключается угроза раскрытия информации? Какие еще угрозы Вы знаете?

Угроза раскрытия информации заключается в получении доступа к этой информации лицом, у которого нет на это прав.

Уничтожение и искажение информации, повышение прав доступа непривилегированных пользователей, вывод КС из строя, ложные сообщения и т.д.

6.6. Что такое дискреционная модель доступа?

Избирательное управление доступом (англ. discretionary access control, DAC) — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа.

При разграничении доступа по спискам для каждого пользователя задается список ресурсов и прав доступа к ним или для каждого ресурса задается список пользователей их прав доступа к данному ресурсу.

При запросе пользователем доступа идет сравнение по списку, куда он имеет доступ. Если данная запись существует, то доступ будет получен.

В матрице, или как ее еще называют, таблице полномочий строками являются идентификаторы пользователей, имеющих доступ в систему, а столбцами — ресурсы вычислительной системы. Каждая ячейка таблицы для заданного пользователя и ресурса может содержать следующую информацию:

— размер предоставляемого ресурса

— имя компонента предоставляемого ресурса

— код, определяющий права доступа к ресурсу

— ссылку на другую информационную структуру, задающую права доступа к ресурсу

— ссылку на программу, регулирующую права доступа к ресурсу.

В данном случае при запросе доступа информация сравнивается с записью из таблицы.

6.7. Что такое мандатная модель доступа?

— разграничение доступа по уровням секретности и категориям.

Все информационные ресурсы (логические диски, каталоги, файлы, а также элементы баз данных) делятся на группы в соответствии с их уровнем секретности. Так же все информационные ресурсы вычислительной системы разделяются на группы в соответствии с категориями содержащихся в них данных.

Аналогично всем пользователям задается, с каким уровнем секретности они могут работать и с какими категориями данных.

Пользователь запрашивает доступ к ресурсу. Если его уровень секретности выше или равен уровню секретности ресурса, а также их категории совпадают, то пользователь получает доступ к ресурсу.

6.8. Раскройте понятие «троянский конь».

— разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно.

В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и её передачу злоумышленнику, её разрушение или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

- Соблюдение конфиденциальности информации.

- Выполнение процессов идентификации, аутентификации и авторизации

- Скачивание пользователем с открытых Интернет-ресурсов (файл-серверы и системы файлообмена)

- Через носители информации

- передача с помощью служб обмена сообщениями (например, электронная почта, мессенджеры)

Не вызывать подозрений у пользователя, не выводить исполнение вредоносных процессов и их результат на монитор (в данной работе за это отвечают команды cls и echo off)

6.12. Расскажите о методах противодействия данной атаке.

Со стороны пользователя – «правила компьютерной гигиены» (не скачивать с непроверенных сайтов, не переходить по ссылкам в письме от незнакомцев и т.д.)

Со стороны администратора – уделять больше внимания разделению и разграничению доступа. Работать, отталкиваясь от принципа белого списка (запрещено все, что не разрешено).

6.13. Какие недостатки присущи дискреционной модели?

Источник: topuch.com

Троянский вирус, как спрятать.

Зарегистрируйте новую учётную запись в нашем сообществе. Это очень просто!

Войти

Уже есть аккаунт? Войти в систему.

Подписчики 0

Похожие темы

Троянский вирус, как создать.

Интернет (Автор BART) 18 декабря, 2006

Троянский вирус, как в парить.

Интернет (Автор NARCOMAN.exe) 30 января, 2007

Пообщаемся отличный форум. Место, где можно ощутить свободу общения и завести новые знакомства. Свежие новости, проблемы города, бизнес среда, работа и отдых — об этом и многом другом поговорим на форуме. Будь в курсе различных событий, находясь всегда вместе с нами. Ведь наш сайт помогает посмотреть на свой город с другой стороны.

Источник: poobshchaemsya.ru