Вопросом, как взломать вай фай с планшета, задаётся практически каждый пользователь. На эту тему написана не одна статья, но полной и объективной найти не удавалось. Как минимум, люди обсуждают тривиальные программы взлома. Их, действительно, в маркете много. Но на практике (было проверено) даже такие «клоны», как Backtrack – не справляются.

При этом с паролями типа qwert12345. Остальное же не достойно внимания вообще.

Давайте разберёмся с вопросом, как взломать пароль от wifi на планшете в той степени, насколько этот вопрос имеет место сегодня. Начнём с того, что для этого подойдут лишь планшеты на Windows (не RT и не всегда) и на Linux. Можно, естественно, поставить движок, но, снова же, не везде.

Чтобы не искушать пользователя: WEP защиту сломать не составляет особого труда, тогда как WPA и дальше – возможно, но на это нужно тратить время. Можно потратить 4 минуты, а можно и 2-3 недели. Можно потратить жизнь. Результат в последнем случае зависит только от сложности самого пароля и ещё нескольких факторов. Теперь медленно разбираемся.

Как узнать ПАРOЛЬ от любого WI-FI #shorts

Почему это законно?

Есть множество «лиц», которые сами заказывают взлом Wi-Fi на планшете, чтобы проверить свою сеть. Стоит это немало. Много контор нуждается в том, чтобы их сеть проверяли. Если это может кто-то, то сможет и другой. Соответственно — вакансия в тренде.

Как делать нельзя

- Нельзя подключаться к соседям. Нельзя использовать интернет соседей, исходя из того, что у вас его нет или из-за того, что у них канал пошире. Эти мысли наиболее часто поселяются в головы пользователям. Даже во времена DIAL-UP искали чудо переходники (минуя модем), чтобы подключаться к интернету. Это, правда, другая история.

- Путешествия и кафешки. Нельзя подключаться к халявному интернету в кафе или во время проживании в отеле. По сути, там люди покупают интернет, чтобы его перепродать. Сейчас есть тенденция раздавать его бесплатно, но… иногда за это просят деньги. Мысли брать интернет бесплатно особенно актуальны во время командировок или отдыха, особенно, когда за это просят до 5 евро в сутки.

- Снифанье передачи данных юзера с целью узнать в дальнейшем его пароли, аккаунты, логины. В общем – контакт, одноклассники, ICQ и пр. Можно узнавать всё, вплоть до поисковых запросов, но это уже потяжелее. Правда, если интересно, то законно можно попытаться снифить свой трафик. Просто, чтобы научится.

- Промышленный шпионаж. Нельзя путать с промышленной разведкой, когда данные анализируются при помощи аудита публичных документов. В случае шпионажа, анализируются внутренние документы, переписка и прочее.

Немного о защите

Ещё совсем недавно, за три года до миллениума, было придумано WEP шифрование, которое считалось пределом защиты. Но со временем оно стало приравниваться к общественным сетям, так как получить доступ не составляет особого труда. В этом случае поможет примитивная программа на планшет для взлома Wi-Fi. Сейчас наиболее актуально WPA/WPA 2 шифрование.

Последнее делится на два вида – пользовательское и корпоративное. Будем рассматривать первое, так как здесь есть шансы и оно используется наиболее часто. По сути — это обычный статистический пароль, ключ безопасности. В корпоративной защите используется одновременно несколько методов шифрования и отдельный сервер, который раздаёт интернет определённым клиентам.

Многие говорят, что WPA шифрование сломать нереально. Длина ключа, которая может быть от 8 до 63 символов, передающихся по разным динамическим алгоритмам. Сами алгоритмы и передача ESSID – делают задачу нереальной. Чтобы не ругаться, выделить можно PBKDF2. Это алгоритм, который делает 4 тысячи хешей над парами пароля и ESSID. Такое сломать сегодня действительно нереально.

Правда — это не касается обычных пользователей.

Как взломать пароль Wi-Fi с планшета: процесс

Вот теперь мы и добрались до главной темы — как взломать пароль Wi-Fi с планшета. Просто не будет. Осуществление этой процедуры в основном зависит от вычислительных возможностей вашего девайса. Также желательно наличие внешнего Wi-Fi устройства, более мощного, чем встроенного. Это нужно для качественной поимки хендшейка.

Так, внутренний феррит не всегда может достигать 1 dBi усиления, тогда как китайский внешний уже усиливает сигнал до 5 dBi, а качественный модуль – до 7 dBi. Интересно и то, что качественными сегодня являются отнюдь не американские и европейские устройства, а тайванские. Например, TP-Link.

Традиционно, все пользователи привыкли работать с Windows. Большой минус оконной операционки состоит в её невосприятии большинства возможностей, присутствующих в тех же Wi-Fi адаптерах. Именно поэтому будем действовать проверенным методом.

BackTrack Linux

Это не просто дистрибутив, это – полноценный комплекс приложений и программных решений. В том числе утилиты aircrack и комплекс драйверов для Wi-Fi чипсетов. Качаем! Можно прямо на оф. сайте, можно даже без регистрации. Качаем ISO (не обсуждается), но версия должна соответствовать архитектуре вашего процессора (x32-64).

Когда у вас есть образ, то стоит из него сделать загрузочную флешку. BackTrack в большинстве случаев поставляется в LIVE версиях, то есть вам нужно создать загрузочную флешку или диск. Последнее отпадает, потому что нам будет нужно, чтобы раздел на диске мог редактироваться, то есть делаться большеменьше.

Для создания загрузочной флешки можете воспользоваться любой программой. Например, чтобы не искать, — Universal USB Installer. Флешка создастся быстро, гораздо быстрее, чем любой дистрибутив Винды. Естественно, загружаемся. Загрузится обычный себе интерфейс BT какой-то версии. Логин и пароль – root и toor, соответственно. Бывает, что не загружается рабочий стол.

Команда startx всё исправит. Когда всё в порядке, начинаем.

-

Пошаговая инструкция:

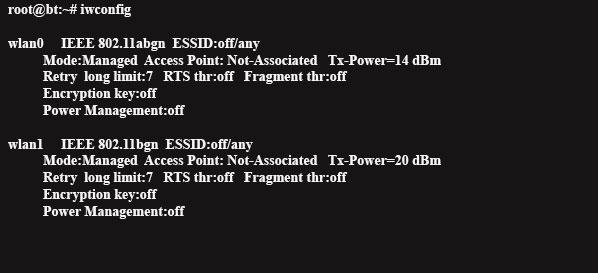

- Ищем Wi-FI модуль. Для этого нужно открыть терминал и прописать команду.

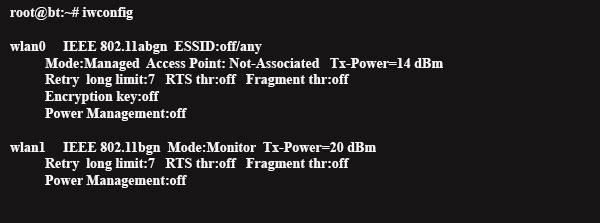

- В данном случае видно два модуля – встроенный и внешний. Wlan 1 – наш, а тот, что 0 – можно выключить. Наш нужно перевести для начала в режим «Монитора», так как изначально он в режиме «Менеджера». Код:

- Получится вот так:

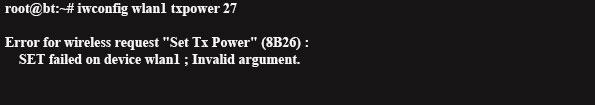

- Теперь можно немного поиграть с мощностью передачи, но, правда, нельзя переусердствовать. В данном случае добавим мощности до 27 dBm. За это отвечает параметр TX-Power.

- Как не печально, установить такую мощность нельзя практически нигде, кроме некоторых стран. В это число входит Боливия. Поэтому:

- На данном этапе начинаем мониторить эфир. Для этого мы уже произвели действия в п.2. Осталось только дать команду:

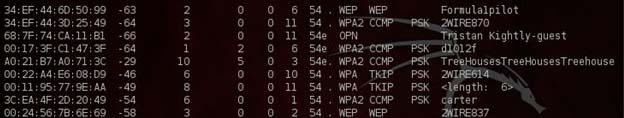

- Как видно, мы нашли несколько сетей с разной полезной информацией (чувствительность, MAC-адреса и прочее). Первое, что особенно важно — название сети. Дальше мы видим тип шифрования, канал вещания и пр. Идём дальше.

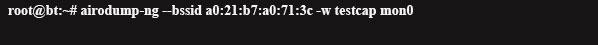

- Ну, начинаем ловить. Выбираем жертву, то есть себя (соседей же нельзя) и начинаем запись пакетов. Заметьте, что a0:21:b7:a0:71:3c – это BSSID, то есть значение будет у всех разное.

- Теперь ждём. Ждать нужно пока точка доступа не даст нам хендшейк, о чём будет свидетельствовать надпись в правом верхнем углу дисплея (WPA handshake: A0:21:B7:A0:71:3C).

- Бывает, что ждать нужно очень долго. Здесь можно исхитриться и подать точке доступа пакет о псевдоотсоединении. Она, естественно, попытается восстановить соединение, что нам и нужно. Для такого в пакете aircrack есть утилита под названием aireplay-ng, запускать которую нужно в отдельном окне, параллельно airodump-ng. Запуск диссоциации:

- А теперь то, чего вы не ожидали. Всё вышеописанное было сделано, чтобы вы чу-чуть вникли в тему. В aircrack входит чудо-утилита beside-ng, которая делает всё автоматически. Подбирает шифр WEP и ловит хендшейки WPA. Вам нужно просто её запустить:

- Все логи записываются в файл с таким же названием с соответствующим расширением — .log, а хендшейки (самое интересное) в файл wpa.cap. Последних будет не мало и над ними нужно поработать. Не внедряясь в подробности, важно знать, что качество хендшейков весьма сомнительное, если между ними задержка более 50 мс. Всю суть объяснить трудно, но обычному пользователю этого особо знать и не нужно.

Подбор пароля

Пока вы будете это читать, в самый раз скачать WPA-словарь (wpa wordlist). Толковый словарь весит около 3 Гб. Далее о паролях. В WPA шифровании используется от 8 до 63 символов любого регистра латинских букв (в Китае — иероглифов) и символов. Подобрать даже по словарю очень казалось-бы сложно. Это правда, но не настолько, чтобы впадать в печаль.

Вы знаете хотя бы одного человека, у которого бы пароль состоял из 30 символов? Ну вот. Ещё чаще пользователь использует что-то знакомое. Например, seriy, дополняя недостающие элементы символами 123 или 777. Исходя из этого создавались все WPA-словари.

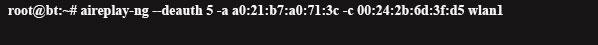

Итак, словарь есть и осталось только запустить aircrack с такими параметрами:

Понеслась. Осталось только ждать, в зависимости от сложности пароля. Например, not_parol_1962 найдёт секунды за две. Всю сложность вычисления умные люди придумали переложить ещё и на видеокарты, ведь там потоковых ядер сотни. Правда, тогда нужно следить за её охлаждением, ведь то, что у геймера выскочит артефакт – одно, а то, что у нас прощёлкает пароль – другое.

Всё же, пароли в 99% случаев элементарные и их подсчёт занимает в среднем на практике не более 2-3 часов. Но бывает, нужно тратить недели и месяцы. В нашем случае пароль – dictionary.

Программа для взлома паролей Wi-Fi для Android: Видео

Источник: kingdia.com

Взлом WiFi с андроид без внешнего адаптера

![]()

Не секрет, что на Android можно запускать Aircrack-ng и Reaver. До недавних пор для этого нужен был внешний Wi-Fi-адаптер. Но оказывается, что WiFi-модули bcm4329 и bcm4330, которые стоят на многих популярных Android-девайсах (а это такие бестселлеры, как Nexus 7, Nexus One, Galaxy S1, Galaxy S2), тоже поддерживают Monitor Mode, но он отключен на уровне драйвера. Группа хакеров тут же занялась разработкой альтернативных версий драйверов.

1. Готовим орудия

Недавно исследователи выложили на свою страницу bcmon.blogspot.com готовый АРК-файл, который умеет инжектить эти драйверы в ядро, тем самым включая Monitor Mode. В АРК также входят все необходимые утилиты (среди которых Reaver и набор утилит Aircrack-ng) для взлома Wi-Fi-точки. То есть не нужно никаких внешних адаптеров, не нужно chroot’иться в BackTrack — все упрощено до невозможного: надо просто скачать и установить приложение bcmon.apk ( bcmon.apk [3,36 Mb] (cкачиваний: 105669) ): bcmon.googlecode.com/files/bcmon.apk.

2. Разведка

Во-первых, нужно получить информацию о потенциальной жертве. Тип шифрования можно узнать из стандартной WiFi-оснастки Android. В случае WPA нужно узнать, включен ли на точке WPS. Давай воспользуемся для этого утилитой wash, которая идет в комплекте с Reaver (заодно проверим, работает ли у нас Monitor Mode).

Для этого запускаем только что установленный bcmon, выбираем Enable Monitor Mode и в появившемся меню Run wash (смотри скриншот). Утилита выводит только точки с включенным WPS и дополнительную информацию, из которой тебе нужно запомнить МАС-адрес.

3. Лобовой штурм

Приступаем непосредственно к взлому. Для этого в меню bcmon выбираем пункт меню Run bcmon terminal — это откроет окно терминала и произведет все предварительные настройки окружения. Нам остается только запустить одну из предоставляемых утилит. В случае WEP или WPA (без WPS) точки доступа воспользуемся известными утилитами из набора Aircrack-ng.

Их использование ничем не отличается от использования в полноценной Linux-системе. WEP-ключи можно расшифровывать и на девайсе, а вот перехваченные WPA handshake рекомендую переносить на устройство помощнее.

4. Бьем ниже пояса

Если же у нас на точке доступа включен WPS, то будет разумно воспользоваться его уязвимостью. Но для эффективного взлома на базе WPS-уязвимости нам нужно хорошее качество связи с нашим устройством. Весьма кстати будет, например, походить вокруг да около с запущенным приложением, которое отображает в реальном времени качество сигнала (WifiAnalizer, например), и найти место с лучшим. Теперь можно запускать специализированную утилиту Reaver.

5. Накрываем всех вокруг

В список доступных приложений включена интересная утилита под названием besside-ng. Запустить ее можно как из bcmon-терминала, так и из меню bcmon. Утилита в автоматическом режиме пытается отловить WPA handshake со всех WPA-точек в зоне видимости и собрать достаточное количество пакетов для WEP-точек.

Источник: shlyahten.ru

Как взломать Wi-Fi на Андроид

Сегодня речь пойдет о том как взломать Wi-Fi на Андроид. Нет, эта статья не посвящена начинающим хакерам, а информирует пользователей о том, что нужно тщательно выбирать пароль для доступа.

Взлом сети Wi-Fi

Программа для взлома вай-фай Wi-fi Password Break на андроид позволит вам найти все доступные точки доступа в определенном радиусе и укажет какие сети наиболее легко поддаются взлому. Оценка задается после определения степени защищенности пароля Вай-Фай и типа защиты.

Зеленым цветом будут обозначены общедоступные сети, которые не нуждаются во взломе.

Оранжевым обозначаются Вай-Фай сети с легким и средним уровнем сложности защиты и типом шифрования (это и будут наши мишени)

Красным цветом отображаются сети с очень надежным типом шифрования и сложным паролем (не менее 8 символов в разном регистре и т. д.)

Второй этап взлома Вай-Фай

После того как мы определили «слабые» сети мы можем начать подбор пароля. Для этого воспользуемся программой keygen generador или аналогичным приложением. Хотелось бы скачать, что программа не гарантирует корректной работы по подбору, но бывает полезна при слабом типичном пароле.

Защита сетей и контроль доступа

Пример: Если ваш ребенок проводит большое количество времени, играя в сетевые игры, и постоянно сидит в социальных сетях, либо к вашей сети кто-то постоянно подключается, загружая Интернет – один из выходов отключать им Интернет-соединение с помощью специальной программы и снова работать с быстрым Интернетом.

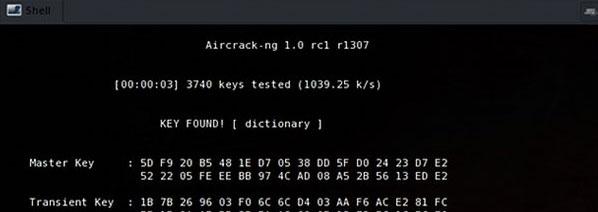

С помощью планшета или смартфона вы сможете отключать любые устройства от вашей сети Wi-Fi. Причем для этого вам потребуется сделать всего один клик. Вам нужно всего лишь инсталлировать одно приложение, которое называется WiFiKill, которое в свою очередь позволит вам совершать контроль подключениями, находящимися в границах сети Wi-Fi.

Контроль доступа с Wi-Fi Kill

Программа WiFiKill очень простая в использовании. После того, как вы запустите программу, она начнет сканировать сети, и после получения списка производителей устройств Wi-Fi, вы можете начинать работу. Нажмите на огромную клавишу «Off» , которая находится вверху экрана и программа выведет список найденных устройств, которые используют вашу беспроводную сеть, а также выведет их IP-адреса.

Если вам нужно отсоединить устройство от определенной сети, тогда достаточно всего лишь выделить данное устройство и нажать на клавишу для подтверждения. Также в программе существует опция «All» для отсоединения подключенных гаджетов.

Как заявляет разработчик, программа создана с целью борьбы с несанкционированным подключением к сети. Старайтесь не злоупотреблять данной программой и использовать её только для благих целей.

Интересные статьи:

- Как зарегистрироваться в MIUI 9 бета-тестировании?

- Xiaomi Redmi Note 4 как сбросить настройки

- Как сбросить Explay до заводских настроек?

- Когда выйдет обновление Xiaomi Redmi Note 4

- Как узнать свой пароль от WiFi на телефоне Андроид без рут прав

- Samsung Galaxy A3 2017 SM A320F обзор камеры: примеры фото и видео

Источник: androidphones.ru