Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Для взлома банкомата нужен лишь смартфон

Александр Кузнецов — 28 июня 2021, 21:40

ИБ-специалист Хосеп Родригес продемонстрировал несколько способов манипуляции с банкоматом с использованием смартфона. Он написал мобильное приложение, которое задействует NFC и позволяет неограниченно снимать наличные деньги, снижать комиссию за услуги, сломать или заблокировать терминал и проводить другие действия.

Родригес использовал известные уязвимости в протоколе NFC, позволяющие вывести из строя устройство-приёмник отправкой ему большого количества мусорной информации. Специалист оповестил банки об этой проблеме около года назад, и некоторые из них внесли изменения в работу своих банкоматов, однако уязвимость всё ещё актуальна для большинства организаций, поскольку физически невозможно обновить их все даже за такое время.

Галилео Как взломать банкомат?

Используя метод Родригеса, злоумышленник может оставаться анонимным, ведь ему не нужно вставлять в банкомат карту или подносить её к сенсору NFC — достаточно приложить смартфон с запущенным вредоносным приложением. Родригес называет свой способ банковским джекпотом — по аналогии с игровыми автоматами, позволяющими при определённом везении сорвать большой куш. При удачном стечении обстоятельств можно провести смартфоном у терминала — и в ответ он выдаст пачку денег.

Правда, одного только приложения недостаточно — нужно ещё знать, какие именно уязвимости есть у того или иного банкомата. Подробности об этих уязвимостях специалист не стал раскрывать. Он надеется, что банки более серьёзно отнесутся к этой проблеме и как можно скорее обновят все свои банкоматы.

Источник: www.iguides.ru

Любой банкомат «Сбербанка» в России можно взломать всего за 10 секунд

Ох уж этот «Сбербанк», который всегда оказывается в центре различных скандалов и интриг в последнее время. На днях на просторах видеохостинга YouTube появилось крайне необычное видео, в котором один из пользователей всего за 10 секунд сумел взломать банкомат этой организации, который работает на базе операционной системы Windows XP, выпущенной на рынок более 15 лет назад. То, что видит пользователь при работе с этим устройством – это лишь графическая оболочка, под которой скрывается старая и устаревшая ОС.

Как оказалось, абсолютно любой банкомат «Сбербанка» любой желающий может взломать всего за 10 секунд, воспользовавшись особенностью операционной системы Windows XP. На видео видно, как потенциальный хакер пять раз подряд нажал на кнопку «Shift», после чего система предложила ему настроить залипание клавиш. В связи с этим россиянину удалось получить полный доступ к к банкомату, а вернее ОС, на базе которой он работает.

Извлечь деньги из банкомата таким образом нельзя, поскольку для этого используется специальная защищенная среда фирменного ПО, однако вывести любой банкомат «Сбербанка» из строя – запросто. Этого можно добиться путем удаления каких-то расширений или же отдельных файлов, которые нарушают работу всего устройства и фактически выведут его из строя до того момента, пока специалисты банка не переустановят на нем ОС.

Осуществить взлом может любой человек, который в состоянии пять раз подряд нажать на кнопку «Shift» на его клавиатуре. Потенциальный хакер утверждает, что обнаружить эту критическую уязвимость ему удалось совершенно случайно. Когда он обратился в службе «Сбербанка» с просьбой исправить эту проблему, его обращение проигнорировали, хотя к нему он приложил видеоролик с доказательством. С тех пор прошло уже несколько дней, а решать эту брешь в системе защиты никто так и не собирается.

Именно поэтому россиянин, который пользуется услугами «Сбербанка», решил выложить в сеть видеоролик, проливающий свет на то, как любой банкомат этой организации можно взломать всего за 10 секунд, получив полный доступ к операционной системе. Велика вероятность того, что таким образом хакеры и злоумышленники будут устанавливать вредоносное ПО прямо в банкоматы, за счет чего у всех людей, которые вставят в него свою банковскую карту и введут PIN-код, спишутся все денежные средства.

Источник: akket.com

Три способа взломать банкомат: удаленно, почти удаленно и с помощью дрели (пятничное)

![]()

![]() 5.1 K 17:21 — 30/Июн/17

5.1 K 17:21 — 30/Июн/17 ![]() ko_mon (11 лет 4 месяца)

ko_mon (11 лет 4 месяца)

Вы, наверное, обращали внимание, что нам очень нравятся банкоматы. Сами мы их, конечно, не взламываем, за исключением наших собственных тестовых семплов, но, если это делает кто-то другой, с радостью беремся это расследовать. На SAS 2017, главной конференции года по кибербезопасности, специалисты «Лаборатории Касперского» Сергей Голованов и Игорь Суменков рассказали о трех интересных способах взломать банкомат:

ATMitch, вредоносное ПО с удаленным управлением

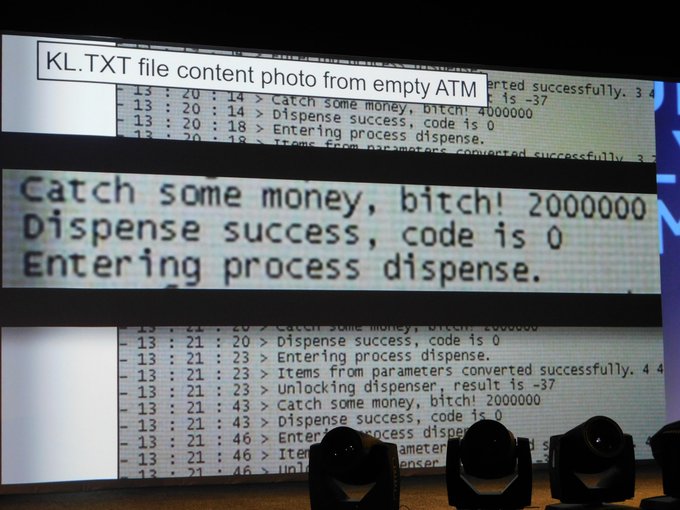

Итак, банкомат был пуст. Осмотрев машину, служба безопасности банка не нашла ни вредоносных программ, ни странных отпечатков пальцев, ни следов физического взлома или подключения каких-либо сторонних устройств, способных взять банкомат под контроль. Денег никто тоже не нашел.

Однако кое-что сотрудники банка все-таки обнаружили — текстовый файл kl.txt. Они предположили, что «kl» может быть как-то связано с KL, то есть с «Лабораторией Касперского», и обратились к нам с этим вопросом. Вот так мы и начали расследовать этот случай.

Получив данные из того самого log.txt, наши исследователи смогли сформулировать правило для YARA, инструмента для исследования вредоносных программ. Попросту говоря, они задали поисковый запрос для базы вредоносных файлов и стали ждать. Спустя день поиски принесли плоды: был обнаружен файл tv.dll, который успел всплыть аж дважды — в России и Казахстане. Этой ниточки хватило, чтобы распутать весь узел.

Тщательно исследовав DLL-файл, наши специалисты смогли понять, как проводилась атака, и даже воспроизвели ее на специальном банкомате, установленном в нашей лаборатории. И все получилось: тестируемый банкомат послушно выдал им загруженные в него банкноты.

ATMitch в деле

Атака началась с того, что преступники проникли на сервер банка, использовав для этого давно известную, но незакрытую уязвимость (мы, помнится, уже говорили, что обновлять программное обеспечение нужно, важно и полезно, — вот вам яркий пример).

Мошенники использовали открытый код и общедоступные программы, чтобы инфицировать банковские компьютеры. Однако зловред у них получился очень хитрый: он хранил свои данные в оперативной памяти системы, а не на жестком диске, так что для защитных решений он оставался незаметным. Более того, после перезагрузки исчезали какие-либо следы заражения.

Взяв под контроль компьютеры в банке, зловред подключается к командному серверу и позволяет мошенникам удаленно загрузить вредоносное ПО прямо в систему банкоматов.

Так ATMitch добирается собственно до банкомата. Благодаря настроенному туннелю от командного сервера в банк это все выглядит как вполне легитимное обновление ПО, так что ни одно средство защиты не поднимает тревогу. Попав внутрь, ATMitch отправляется на поиски файла по имени command.txt. В нем содержатся односимвольные команды, которые используются для управления банкоматом. Например, «О» означает «Открыть лоток для выдачи наличных».

Обнаружив файл, ATMitch первым делом интересуется, сколько денег есть в банкомате, а затем просит машину выдать определенное количество купюр. К этому моменту возле банкомата как раз оказывается сообщник преступников, который забирает наличные и исчезает как ни в чем не бывало.

Преступники постарались замести все следы, поэтому специалисты банка не нашли никаких сторонних исполняемых файлов на жестком диске ограбленного банкомата. После извлечения денег ATMitch стер даже файл command.txt.

ATMitch потенциально способен заразить любой банкомат, поддерживающий библиотеку XFS, а это умеют практически все современные банковские машины. Подробнее об этой афере вы можете прочитать на securelist.ru.

Эта история покороче. Все началось с еще одного звонка из банка. Классическая тупиковая ситуация: пустые логи, никаких подозрительных файлов на жестком диске, более того, мошенник даже заклеил объектив камеры наблюдения. Ну как отказаться от такого дела?