Взлом — это выявление слабых мест в компьютерных системах или сетях, чтобы использовать их слабости для получения доступа . Пример взлома: использование алгоритма взлома пароля для получения доступа к системе

Компьютеры стали обязательными для успешного ведения бизнеса. Недостаточно иметь изолированные компьютерные системы; они должны быть объединены в сеть для облегчения связи с внешними предприятиями. Это подвергает их воздействию внешнего мира и взлома. Взлом означает использование компьютеров для совершения мошеннических действий, таких как мошенничество, вторжение в личную жизнь, кража корпоративных / личных данных и т. Д. Киберпреступления ежегодно обходятся многим организациям в миллионы долларов. Предприятия должны защитить себя от таких атак.

В этом уроке мы узнаем

- Общие термины взлома

- Что такое киберпреступность?

- Типы киберпреступности

- Что такое этический взлом?

- Почему этический взлом?

- Законность этического взлома

- Резюме

Прежде чем идти дальше, давайте рассмотрим некоторые из наиболее часто используемых терминов в мире хакерства.

Как стать ХАКЕРОМ с нуля. Даркнет

Кто такой хакер? Типы хакеров

Хакер это человек , который находит и использует слабость компьютерных систем и / или сети для доступа усиления. Хакеры — это обычно опытные программисты, обладающие знаниями в области компьютерной безопасности.

Хакеры классифицируются в соответствии с целью их действий. Следующий список классифицирует хакеров в соответствии с их намерением.

|

Ethical Hacker (Белая шляпа): хакер, который получает доступ к системам с целью устранения выявленных недостатков. Они также могут выполнять тестирование на проникновение и оценку уязвимости. |

|

Взломщик (Черная шляпа): хакер, который получает несанкционированный доступ к компьютерным системам для личной выгоды. Целью обычно является кража корпоративных данных, нарушение прав на неприкосновенность частной жизни, перевод средств с банковских счетов и т. Д. |

|

Серая шляпа: хакер, который находится между этическими и хакерами черной шляпы. Он / она взламывает компьютерные системы без полномочий с целью выявления слабых мест и выявления их для владельца системы. |

|

Сценаристы: неопытный человек, который получает доступ к компьютерным системам с помощью уже созданных инструментов. |

|

Хактивист: хакер, который использует хакерство для отправки социальных, религиозных, политических и т. Д. Сообщений. Обычно это делается путем взлома сайтов и оставления сообщения на угнанном сайте. |

|

Фрикер: хакер, который выявляет и использует слабые места в телефонах вместо компьютеров. |

Что такое киберпреступность?

Киберпреступность — это использование компьютеров и сетей для незаконных действий, таких как распространение компьютерных вирусов, издевательства в Интернете, несанкционированные электронные переводы средств и т. Д. Большинство киберпреступлений совершаются через Интернет. Некоторые киберпреступления также могут осуществляться с помощью мобильных телефонов с помощью SMS и онлайн-чатов.

Тип киберпреступности

- В следующем списке представлены распространенные типы киберпреступлений:

- Компьютерное мошенничество: преднамеренный обман для личной выгоды с использованием компьютерных систем.

- Нарушение конфиденциальности: раскрытие личной информации, такой как адреса электронной почты, номер телефона, данные учетной записи и т. Д., В социальных сетях, на веб-сайтах и т. Д.

- Кража личных данных: кража личной информации от кого-либо и выдача себя за этого человека.

- Совместное использование защищенных авторским правом файлов / информации: это включает распространение защищенных авторскими правами файлов, таких как электронные книги, компьютерные программы и т. Д.

- Электронный перевод средств. Это подразумевает получение несанкционированного доступа к банковским компьютерным сетям и незаконные переводы средств.

- Отмывание электронных денег. Это связано с использованием компьютера для отмывания денег.

- Мошенничество с банкоматом. Это подразумевает перехват данных банковской карты, таких как номер счета и PIN-коды. Эти данные затем используются для снятия средств с перехваченных счетов.

- Атаки отказа в обслуживании: это включает использование компьютеров в нескольких местах для атаки на серверы с целью их отключения.

- Спам: отправка несанкционированных писем. Эти электронные письма обычно содержат рекламу.

Что такое этический взлом?

Этический хакерство — это выявление слабых мест в компьютерных системах и / или компьютерных сетях и принятие контрмер, которые защищают слабые места. Этические хакеры должны соблюдать следующие правила.

- Получите письменное разрешение от владельца компьютерной системы и / или компьютерной сети перед взломом.

- Защита конфиденциальности организации была взломана.

- Прозрачно сообщать обо всех выявленных недостатках в компьютерной системе организации.

- Информировать поставщиков аппаратного и программного обеспечения о выявленных недостатках .

Почему этический взлом?

- Информация является одним из наиболее ценных активов организации. Обеспечение безопасности информации может защитить имидж организации и сэкономить много денег.

- Взлом может привести к потере бизнеса для организаций, которые занимаются финансами, таких как PayPal. Этический взлом ставит их на шаг впереди киберпреступников, которые в противном случае привели бы к потере бизнеса.

Законность этического взлома

Этическое хакерство является законным, если хакер соблюдает правила, указанные в разделе выше об определении этического хакерства . Международный совет E-Commerce Consultants (EC-Council) предоставляет сертификацию программу , которая проверяет человек навыки. Те, кто сдает экзамен, награждаются сертификатами. Предполагается, что сертификаты будут продлены через некоторое время.

Резюме

- Взлом — это выявление и использование слабых мест в компьютерных системах и / или компьютерных сетях.

- Киберпреступление совершает преступление с помощью компьютеров и инфраструктуры информационных технологий.

- Ethical Hacking — это повышение безопасности компьютерных систем и / или компьютерных сетей.

- Этический взлом законен.

Источник: coderlessons.com

Как взломать телефон через компьютер за 3 минуты?

Как взломать телефон через компьютер за 3 минуты? Зачем? На это можно привести много причин.

- Предположим, ваш телефон потерялся, вы в «печальке», а под рукой только компьютер. Ну и…подбираем подходящего шпиона, отслеживаем местоположение “потеряшки” и удаленно контролируем его.

- Или вы волнующийся за своего ребенка родитель. Мониторинг их устройств позволит вам быть в курсе того, чем они заняты, какие у них интересы.

- Либо вы один из супругов, который подозревает свою половину в измене. Тут вам и шпион в руки: внедряйтесь в его/ее телефон и ищите «компромат».

- А может вы, как добропорядочный хаке…упс, работодатель хотите проконтролировать своего работника?

В общем, причины могут быть разные, а решать их можно…взломав целевое устройство. Удаленно. Бесплатно.

Как водится, способы могут быть хорошие и не очень. Именно вам может не повезти приобрести контрафактное ПО.

В этой статье мы раскроем вам способ, как взломать телефон через компьютер, воспользовавшись правильным, надежным и безопасным шпионским приложением.

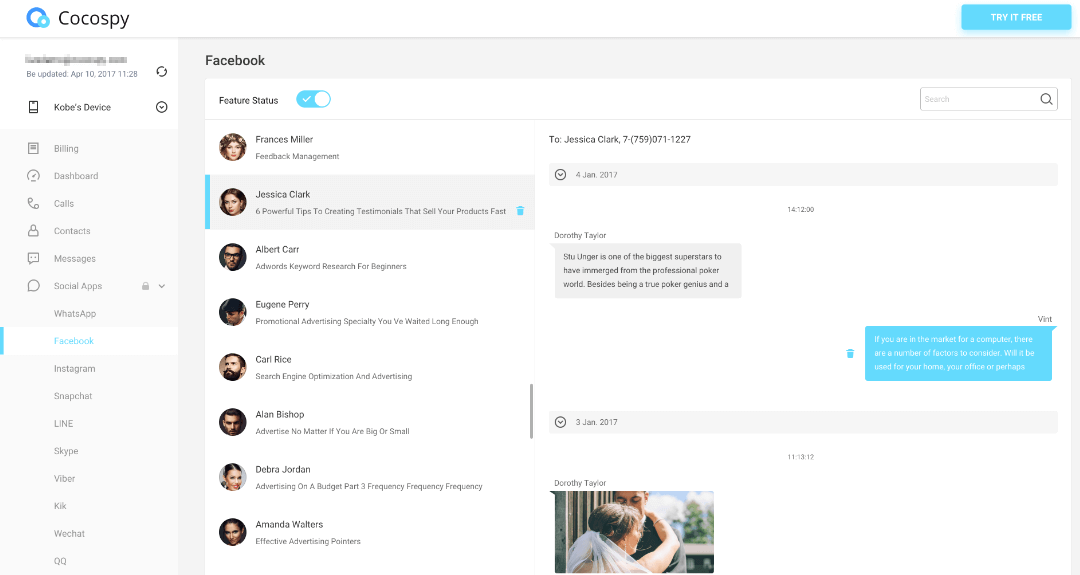

1. Как взломать телефон, имея под рукой компьютер и… Cocospy?

Cocospy– лучший инструмент, позволяющий взломать телефон через компьютер. На “шпионском” рынке приложение появилось относительно недавно, но уже громко заявило и показало себя.

Будучи абсолютно легальным ПО, Cocospy сделал все, чтобы завоевать доверие миллионов пользователей по всему миру.

Одна из вкусных особенностей Cocospy – это возможность проникнуть в чужое устройство без root-прав, что вдвойне ценно. Ведь сама процедура проведения рутинга/джейлбрейка делает телефон уязвимым к хакерам и вредоносному ПО.

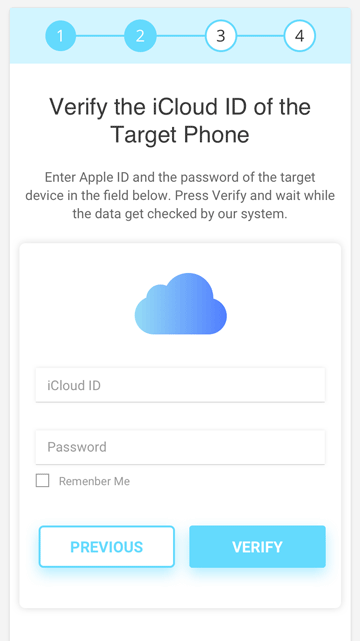

Если у вас имеются “явки и пароли” от пользовательского iCloud, то проникнуть в целевой телефон можно удаленно. А если это Android, то вам нужно лишь установить Cocospy на него и… начинать пожинать плоды шпионской деятельности.

А как внедриться в iPhone? Подробнее об этом вы узнаете, изучив пошаговую инструкцию для взлома чужого iPhone здесь >>

Подобно настоящему профи, Cocospy умеет мастерски конспирироваться. Уже сразу после установки на целевом устройстве он переходит в режим “невидимки”, ведет себя тихо, даже энергию не тянет из телефона.

Перед тем, как идти в дело с Cocospy, устройте тест-драйв, воспользовавшись бесплатной онлайн демо-версией здесь.

![]()

Главные фишки Cocospy

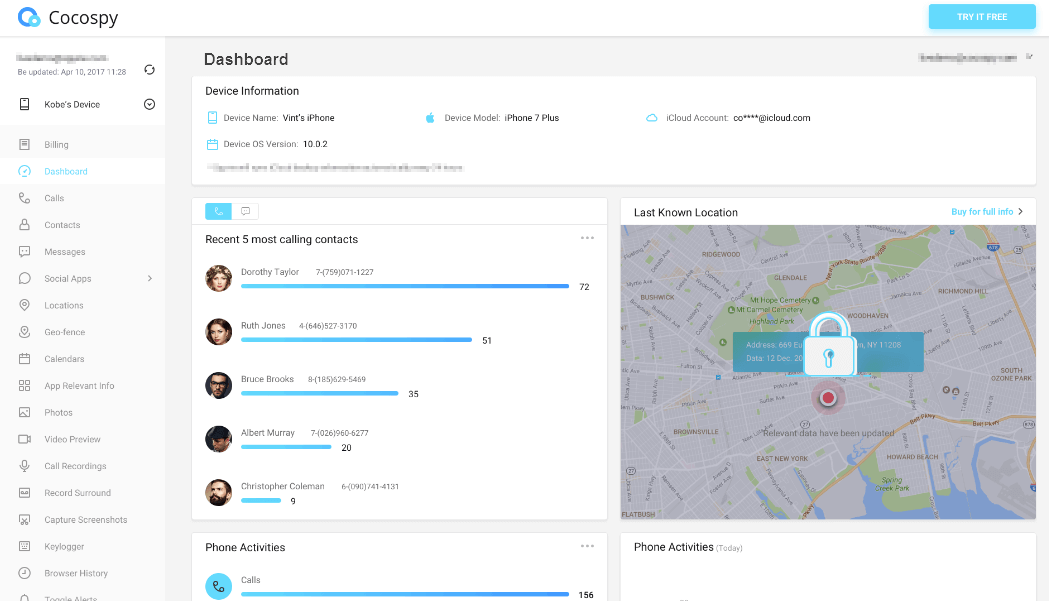

Cocospy обладает расширенным набором функций, позволяющих шпионить в целевом устройстве через компьютер.

Давайте огласим список наиболее крутых из них:

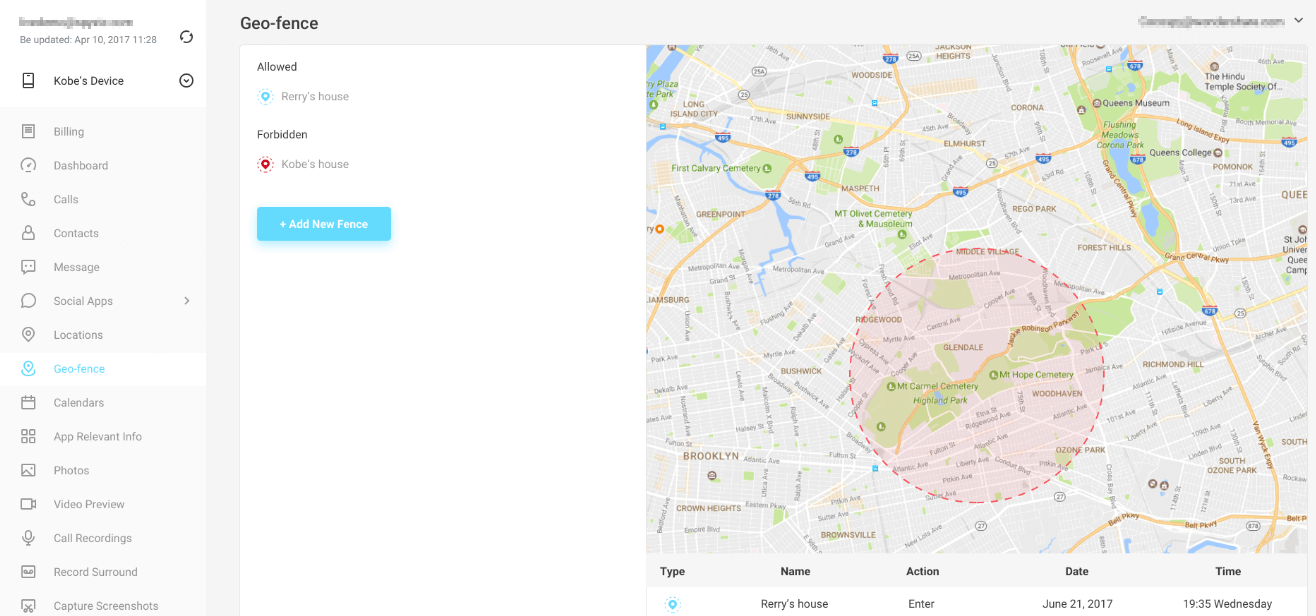

- Geo-fencing: С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление. Плюс, вы можете ознакомиться с историей и маршрутом перемещений.

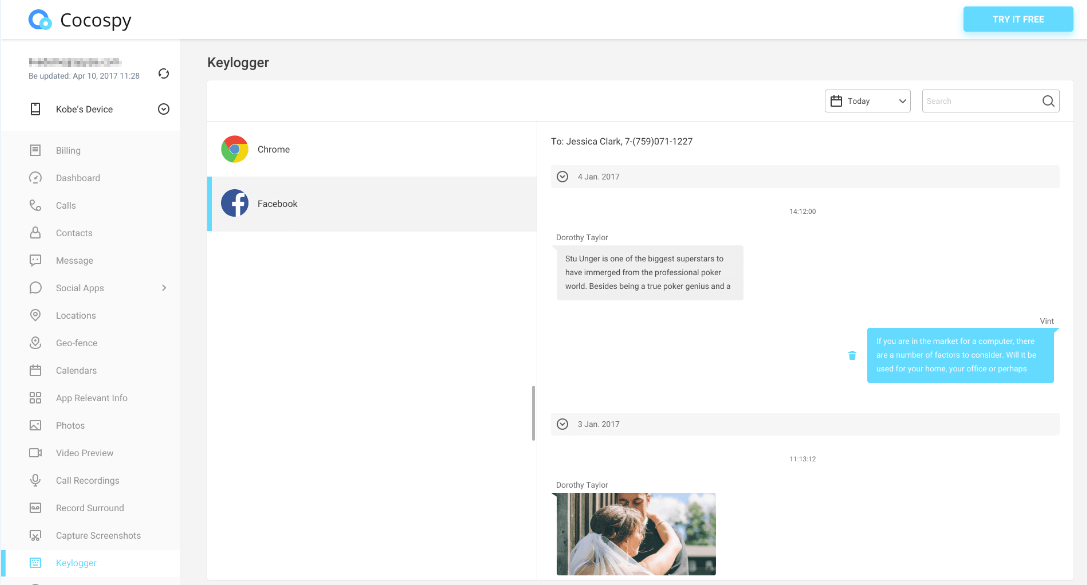

- Кейлоггер: Ведет журнал нажатых клавиш, позволяя взять “тепленькими” все пароли целевого пользователя. Как результат, вы получаете доступ ко всем аккаунтам соцсетей, электронной почте, да и ко всему остальному.

- Мониторинг соцсетей: В наши дни многие не мыслят своей жизни без соцсетей. Получив доступ к их аккаунтам, вы практически получаете полное досье на них. Cocospy позволяет отслеживать активность во всех социальных сетях и приложениях, таких как Facebook, Skype, Viber, WhatsApp и т.д. С его помощью вы можете просматривать все медиафайлы, читать чужие сообщения, проверять профили их контактов и много чего еще.

[Важно! Функции, упомянутые выше, доступны только в пакете Cocospy Premium, проведение рутинга/джейлбрейка целевого телефона им не требуется. ]

Инструкция по взлому чужого телефона с компьютера через Cocospy

Шпионить с Cocospy проще простого. Для этого вам нужно:

1. Зарегистрироваться для доступа к Cocospy.

2. Взломать iPhone без проведения джейлбрейка: В поля для заполнения введите пароль и логин пользовательского iCloud.

3. Взломать Android без рутирования: Загрузите Cocospy и установите на целевой телефон. После завершения инсталляции скройте значок приложения.

4. Переходим на панель управления Cocospy и проникаем в целевой телефон, используя компьютер.

Все познается в сравнении. Теперь, когда мы знаем, как работает Cocospy, время испытать альтернативные варианты.

Бесплатно зарегистрироваться для Cocospy или попробовать онлайн демо-версию здесь >>

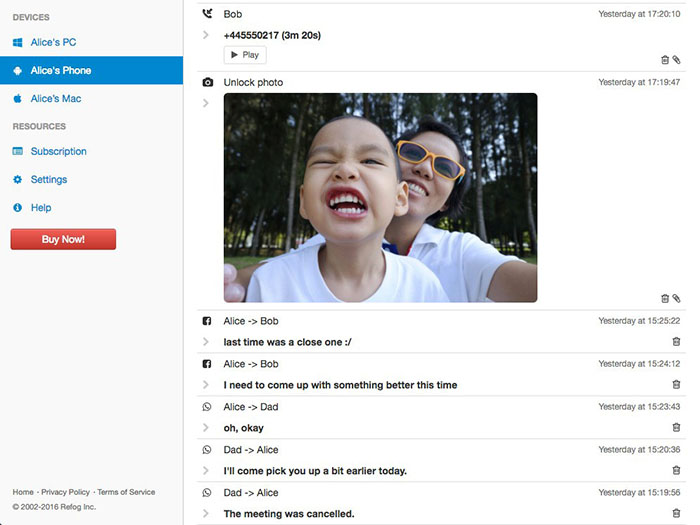

2. Как взломать телефон через компьютер с помощью hoverwatch?

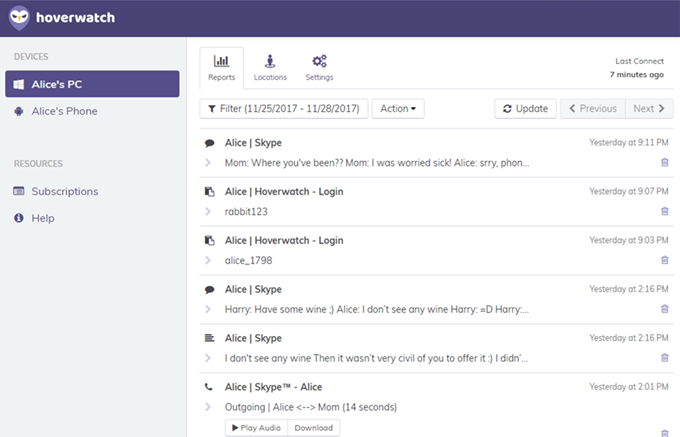

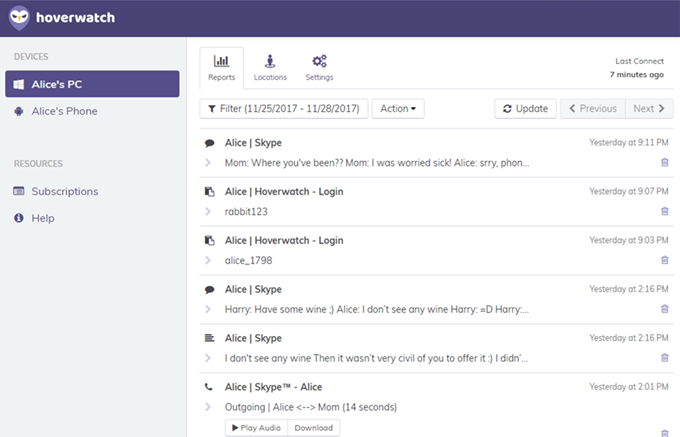

hoverwatch– один из доступных по цене вариантов для мониторинга целевого устройства с компьютера. Более того, с этим шпионом можно контролировать до 5 телефонов одновременно.

Именно эта “изюминка” делает hoverwatch идеальным вариантом для многодетных родителей и для работодателей, имеющих много работников.

Но в каждой бочке меда есть ложка дегтя. В случае с hoverwatch загвоздка в том, что приложение не дружит с iPhone. hoverwatch совместим только с Android, Windows и macOS. Поэтому с компьютера вы можете “достать” только Android.

Перед покупкой hoverwatch, вы можете устроить тест-драйв, воспользовавшись бесплатной 3-дневной пробной версией.

Требуются ли hoverwatch root-права?

hoverwatch работает как с root-правами, так и без них. Как бы то ни было, рутирование – это палка о двух концах.

С одной стороны, если его провести, то у вас появится доступ к расширенным функциям: удаленному снятию скриншотов в целевом телефоне или мониторингу мессенджеров, таких как Snapchat, WhatsApp и Facebook Messenger.

С другой стороны, это все равно что лишить устройство иммунитета. Любой чих хакера, вирус, вредоносное ПО – целевой Android будет уязвим перед всем этим.

Но есть и хорошие новости. Даже без проведения рутинга целевого телефона, у вас будет доступ к некоторым крутым опциям:

- Запись входящих/исходящих вызовов, чтобы прослушать их позже.

- Доступ к журналу звонков. С его помощью вы сможете узнать, с кем говорили, когда и как долго.

- Трекинг местоположения целевого телефона на основе данных GPS, а также просмотр истории и маршрута перемещений.

- Доступ к истории интернет браузера и списку контактов.

- Скрытая фотосъемка передней или задней камерой целевого телефона. Так вы будете знать, где объект слежки и чем он занят.

- Получение уведомлений в случае, если целевой пользователь попытается поменять SIM-карту.

Независимо от того, будете ли вы проводить рутинг или не будете, hoverwatch в любом случае требуется физический доступ к контролируемому устройству.

После инсталляции приложения вы можете запустить режим “невидимки” и удалить иконку hoverwatch.

Как взломать чужой телефон через компьютер, используя hoverwatch?

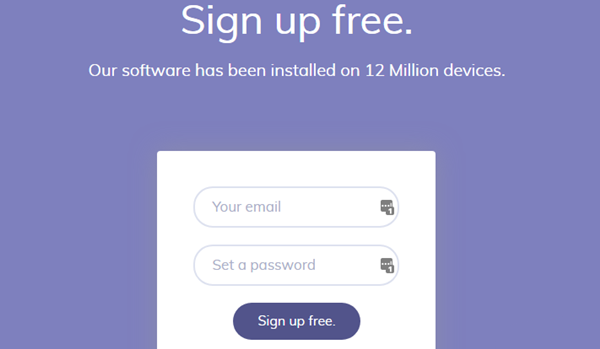

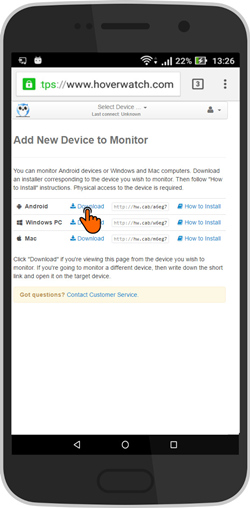

- Создайте учетную запись hoverwatch.

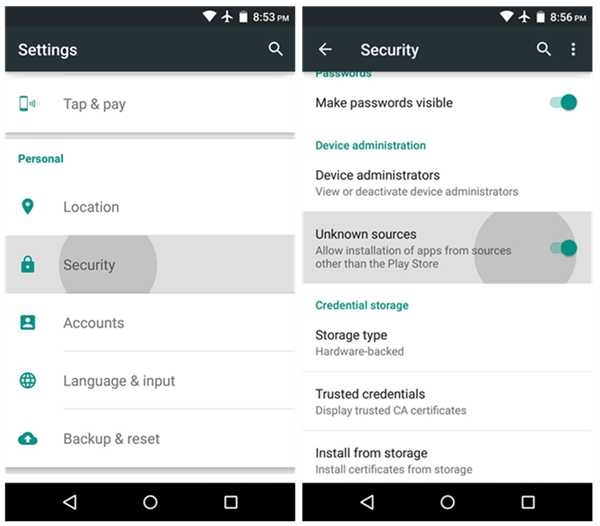

- Войдите в систему целевого телефона, чтобы включить опцию “Неизвестные источники”. Выберите путь: “Настройки” > “Безопасность”> “Неизвестные источники”.

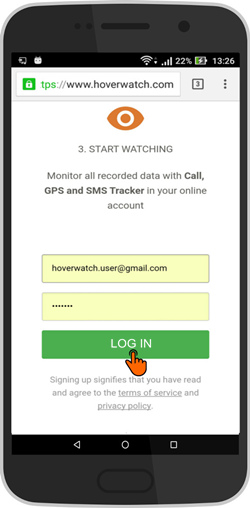

- Перейдите на сайт hoverwatch с целевого телефона и авторизуйтесь.

- Загрузите hoverwatch на контролируемое устройство.

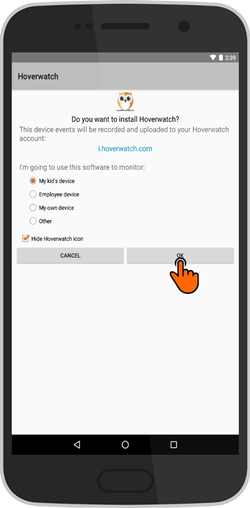

- Установите hoverwatch на целевой телефон и выберите того, кого будете контролировать: “ребенка”, “работника”, “себя” или “другое”. Сделали? Теперь жмите на “удалить значок hoverwatch”.

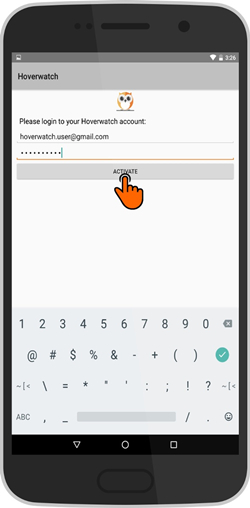

- Запустите приложение, войдя в систему под своими данными.

- Теперь вы можете перейти на панель управления hoverwatch со своего компьютера и отслеживать активность на целевом телефоне!

Заключение

Итак, что еще полезного мы извлекли из этой статьи, или, если быть точнее, чем закончилась битва титанов? Лично я считаю, что лидирует с большим отрывом Cocospy.

Он намного эффективнее и надежнее, совместим с устройствами и iPhone, и Android, в то время как hoverwatch может шпионить только на Android.

В то же время, если вам нужна более дешевая альтернатива или требуется мониторинг до 5 целевых устройств одновременно, то hoverwatch – идеальный вариант.

Как бы то ни было, победителя выбираете вы и мы будем рады, если вы напишите нам об этом. Напоминаем, комментарии можно оставлять ниже.

Источник: www.cocospy.com

Как взломать компьютерную программу

Оцените статью

Источник: windowstune.ru