Кейлоггеры – это опасная угроза безопасности компьютеров под управлением Windows. Их цель – отслеживать нажатия клавиш и передавать личные данные хакерам и спецслужбам. Важно обнаружить эти угрозы заранее, пока они не успели нанести серьезный ущерб. Узнайте о некоторых лучших способах обнаружения кейлоггеров на компьютере с Windows.

Почему кейлоггеры опасны?

Кейлоггер – это программное или аппаратное обеспечение, которое отслеживает нажатия клавиш на клавиатуре компьютера/ноутбука или мобильного устройства. Аппаратные кейлоггеры устанавливаются с помощью USB или неавторизованного драйвера, их легче обнаружить и удалить. Программные кейлоггеры более скрытны и могут быть необнаружимы.

В отличие от обычных вирусов и троянов, удаленные кейлоггеры не влияют на производительность системы, но наносят гораздо больший вред, раскрывая вашу частную информацию другим людям. Подумайте о финансовой информации, данных кредитных карт, PIN -кодах, паролях, ваших анонимных сообщениях и комментариях в Интернете.

Способы выявления шпионских программ в смартфоне

Наиболее сложные кейлоггеры могут составлять профиль пользователя на основе анализа нажатия клавиш, ритма и шаблона их ввода. Однако, чтобы любой кейлоггер был эффективным, он должен сначала правильно установиться на вашем компьютере. Существуют различные категории кейлоггеров, в зависимости от степени их опасности.

- Кейлоггеры на основе браузера: некоторые вредоносные веб-сайты могут использовать CSS -скрипты, атаки типа «человек в браузере» ( MITB ) или кейлоггеры на основе веб-формы. К счастью, если у вас обновленная система Windows 10 или 11 и включено приложение Windows Security, эти угрозы будут немедленно блокированы.

- Общие шпионские кейлоггеры: традиционные кейлоггеры устанавливаются с помощью подозрительного вложения в электронную почту или загрузки из социальных сетей/торрентов. Опять же, они, скорее всего, будут блокированы Защитником Windows или антивирусной программой.

- Кейлоггеры уровня ядра: они более опасны. Они работают под операционной системой Windows как руткиты и могут остаться незамеченными.

- Кейлоггеры на базе гипервизора: используя виртуализацию, сложные кейлоггеры могут создавать копии операционной системы и сканировать все нажатия клавиш. Однако такие угрозы встречаются крайне редко.

Как обнаружить и удалить кейлоггеры

Если вы подозреваете, что ваша система Windows была атакована кейлоггерами, следуйте этим методам, чтобы обнаружить и/или удалить кейлоггеры.

1. С помощью диспетчера задач

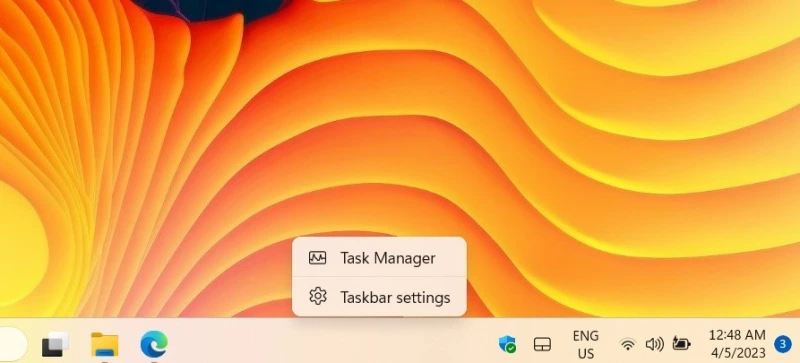

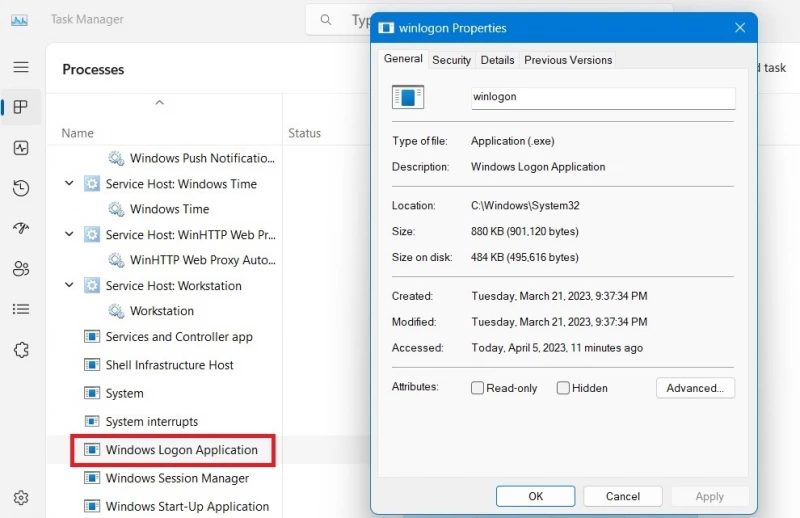

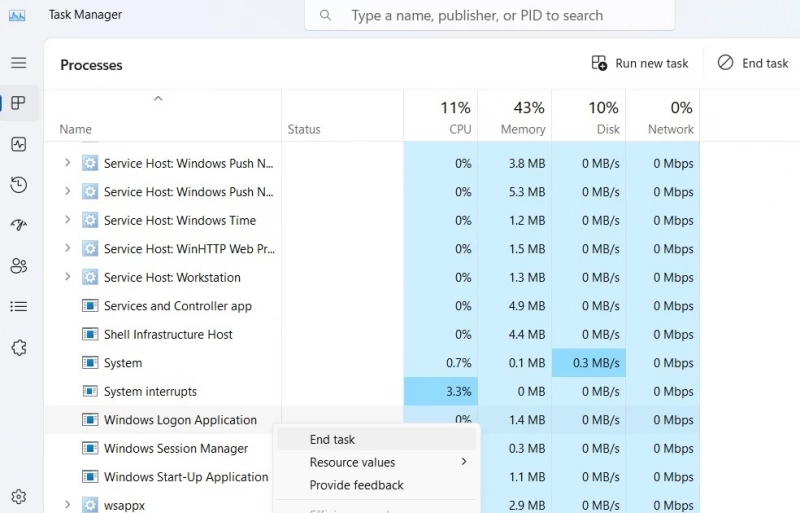

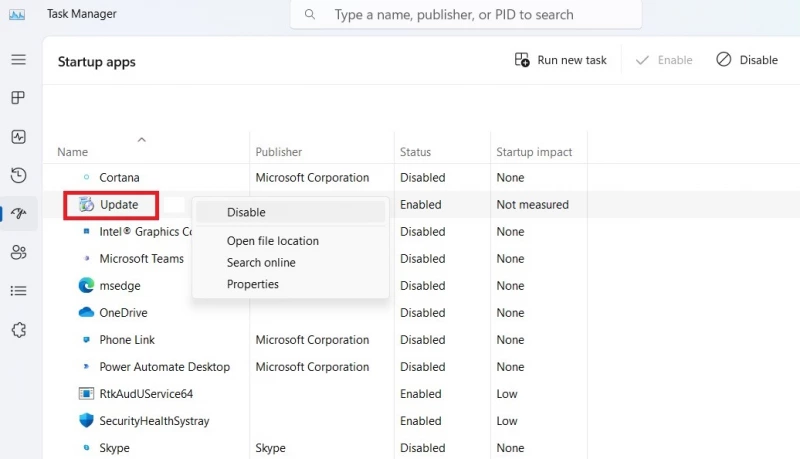

- Откройте диспетчер задач простым щелчком правой кнопки мыши на панели задач.

Найти и уничтожить всех шпионов и троянов на компьютере. Spybot – нужная программа на компьютере.

Это первый признак потенциального кейлоггера. Щелкните правой кнопкой мыши и завершите программу.

2. Использование командной строки для обнаружения подозрительных подключений к Интернету

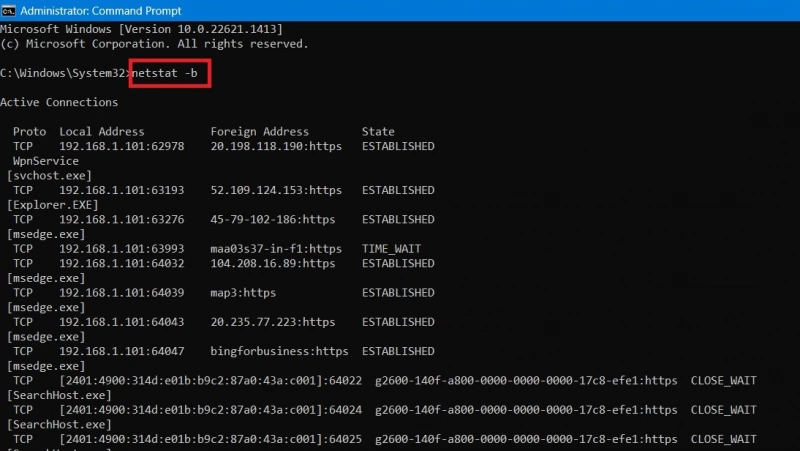

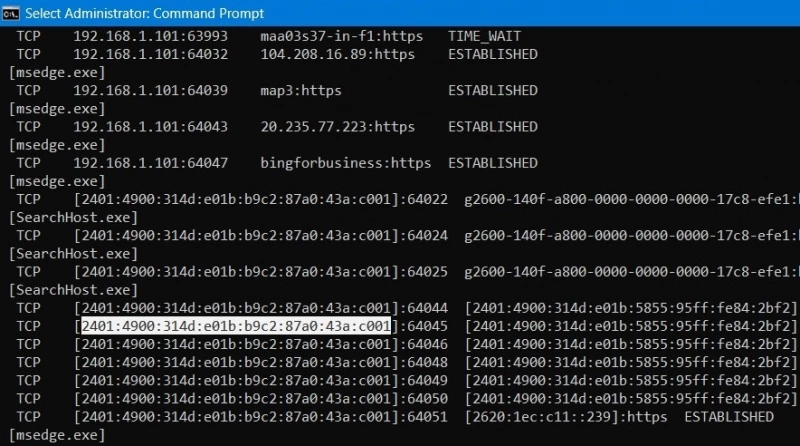

После того, как вы убедились, что никто другой не вошел в систему на вашем компьютере, важно проверить, нет ли на вашем устройстве подозрительных подключений к Интернету.

-

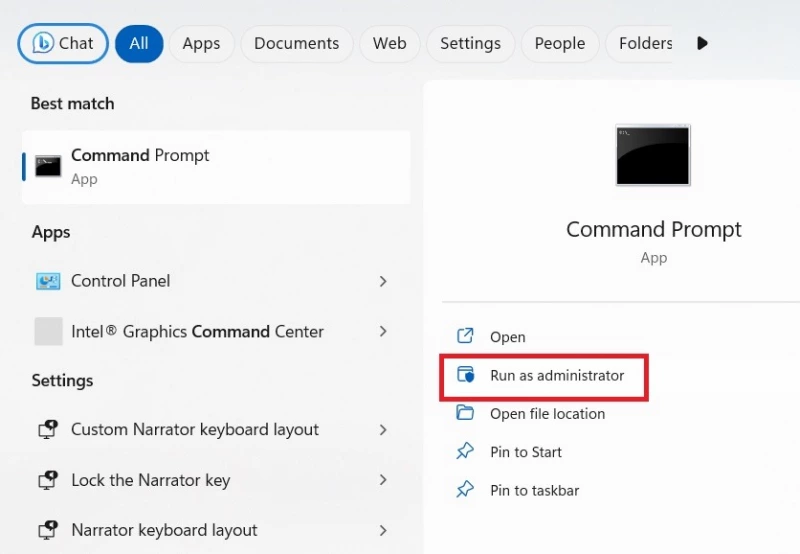

Откройте командную строку Windows в режиме администратора.

netstat -b

3. С помощью Windows Security (Defender)

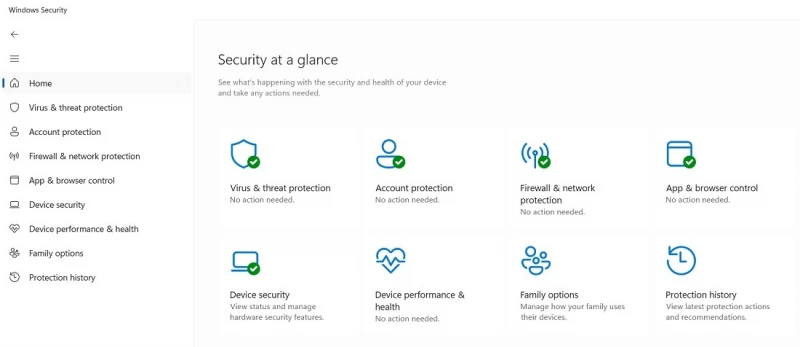

Windows имеет встроенный Windows Security (ранее Defender), который может обнаружить любые кейлоггеры при их появлении.

- Откройте Windows Security из строки поиска.

- На главной странице вы можете увидеть безопасность всей вашей системы. Убедитесь, что рядом с каждой из функций безопасности на странице стоят зеленые галочки.

- Если есть предупреждающие знаки для любого из символов, углубитесь в проблему.

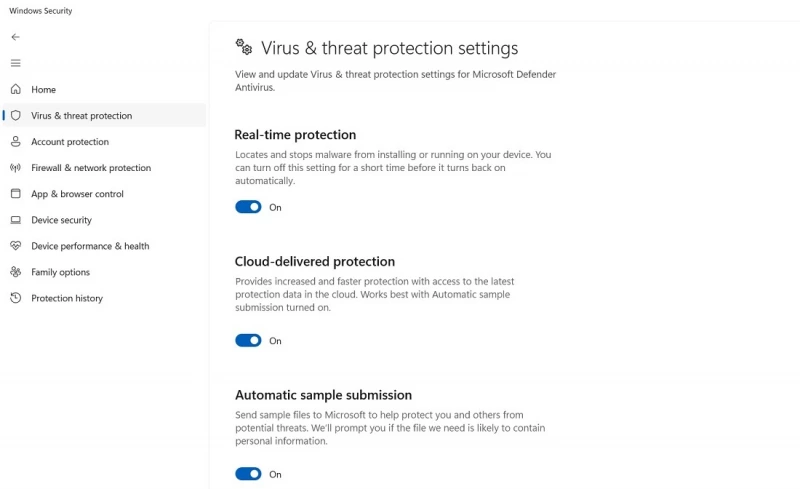

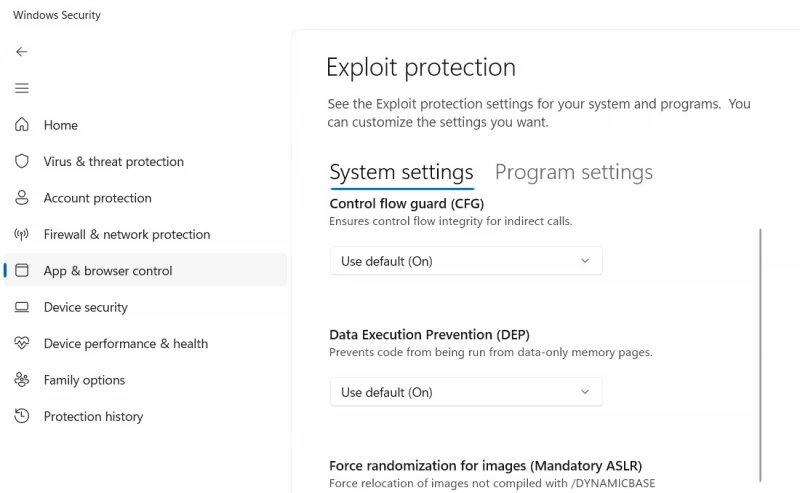

Включите все опции «Вирус Управление браузером» и выберите «Настройки защиты от эксплойтов»

Настройки системы защиты от эксплойтов включены по умолчанию. Они обеспечивают очень высокую степень защиты от атак ransomware и rootkit. Включите все опции, для которых не установлено значение Вкл.

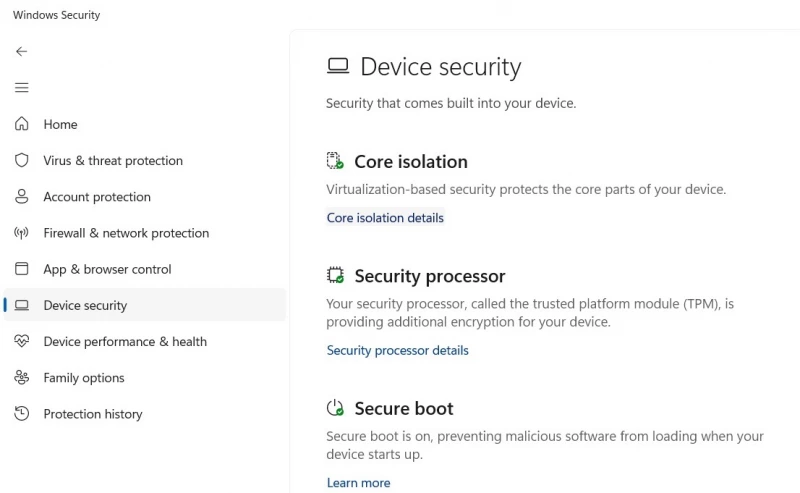

В разделе «Безопасность устройства» убедитесь, что опция «Безопасная загрузка» включена. Нажмите на каждую из этих опций. «Целостность памяти» также должна быть включена.

4. Используйте антируткит-решения для удаления кейлоггеров.

А помимо Windows Security, вы можете использовать сторонние антируткит-решения для борьбы с кейлоггерами на уровне ядра.

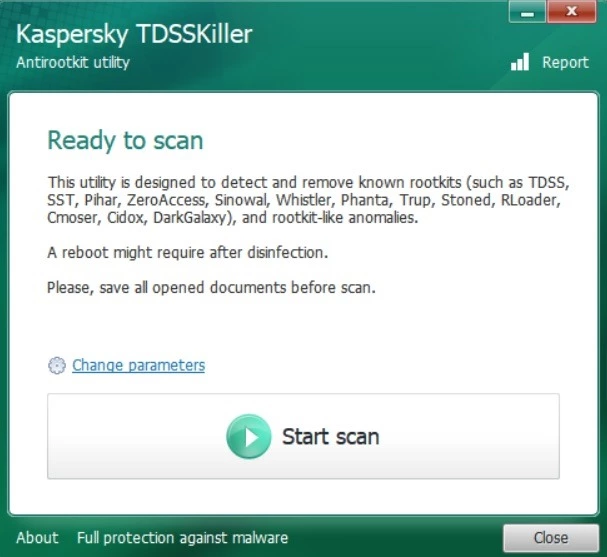

А среди более легких решений у Kaspersky есть Бесплатный инструмент для удаления руткитов: TDSSK iller. Оно абсолютно безопасно для использования. (Он не был отмечен Windows SmartScreen или VirusTotal.)

#Как только вы установите его, вы можете запустить сканирование для проверки обновлений и угроз на уровне ядра, включая руткит-ключевые блокировщики.

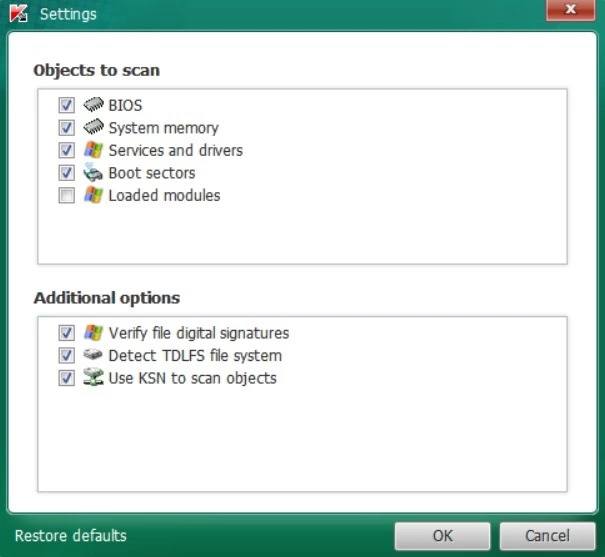

- Если нажать «Изменить параметры», появятся дополнительные «Объекты для сканирования», для которых потребуется перезагрузка.

- Проверьте «Дополнительные параметры.»

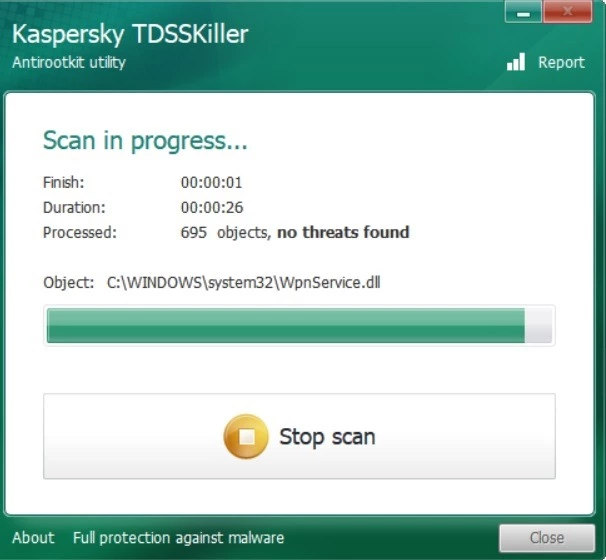

Дождитесь окончания сканирования системы. Этот процесс очень быстрый и надежный и не создает никакой нагрузки на систему Windows.

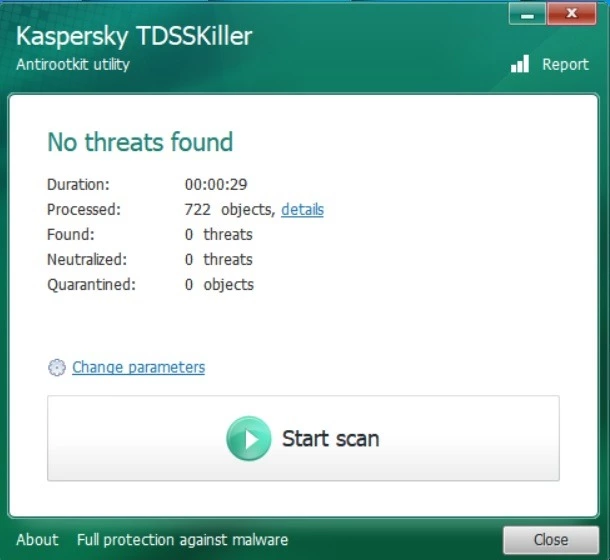

Программа сообщит вам, если угроз не обнаружено. Если есть какие-либо руткиты или трояны, программа обнаружит и удалит их автоматически.

5. Обнаружение кейлоггеров с помощью «Программы угроз» включена автоматическая облачная защита, она будет доставлять обновления безопасности и аналитических данных, даже когда ваша система простаивает.

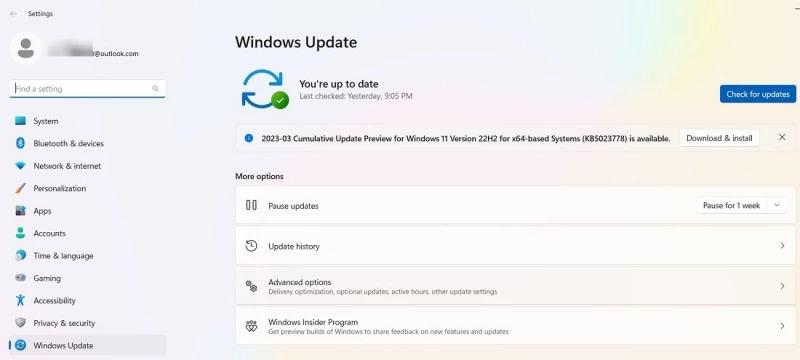

- В Windows 11 проверьте наличие обновлений в разделе «Настройки -> Windows Update.»

- В Windows 10 эта опция доступна в разделе «Настройки -> Windows Settings -> Update and Security.»

Кумулятивное обновление – лучший способ получить последнюю версию Windows Security. Следуйте нашим рекомендациям по решению проблем с обновлением Windows 10 или 11.

Часто задаваемые вопросы

Есть несколько признаков заражения кейлоггером

Если ваша система работает медленнее, чем обычно, вы стали замечать нежелательные всплывающие окна и рекламу, изменились настройки браузера или используемой поисковой системы, возможно, ваша система была взломана. Вы можете использовать методы, рассмотренные выше, чтобы добраться до сути проблемы.

Есть ли на ноутбуках компании кейлоггеры?

В зависимости от внутренней IT-политики, некоторые компании могут устанавливать на ноутбуки своих сотрудников инструменты кейлоггера. Это означает, что администратор может иметь доступ к некоторым вашим конфиденциальным данным.

Зарубин Иван Эксперт по Linux и Windows

Опытный системный администратор с большим стажем работы на крупном российском заводе. Иван является энтузиастом OpenSource и любителем Windows, проявляя высокую компетентность в обоих операционных системах. Благодаря его технической грамотности и умению решать сложные задачи, Иван стал неотъемлемой частью команды нашего проекта, обеспечивая непрерывную авторскую работу.

Похожие статьи

- Новая функция Windows 11 Phone Link может стать предметом киберпреследователей

- Новая версия дистрибутива для хакеров Parrot OS 5.3 с новым ядром Linux 6.1 LTS

- MimiPenguin — отображение паролей пользователей Linux из дампа ОЗУ

- Как удалить вирусы Windows с помощью Linux?

- Злоумышленники продолжают использовать подписанные драйверы Microsoft

Источник: itshaman.ru

Сельсовет у компа

С вирусами и последствиями их воздействия на компьютерные системы сегодня знакомы практически все пользователи. Среди всех угроз, которые получили наибольшее распространение отдельное место занимают программы-шпионы, следящие за действиями юзеров и занимающиеся кражей конфиденциальной информации. Далее будет показано, что собой представляют такие приложения и апплеты, и рассмотрен вопрос, связанный с тем, как обнаружить шпионскую программу на компьютере и избавиться от такой угрозы без вреда для системы.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности — кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Виды шпионских программ

Прежде чем приступать к практическому решению, следует четко себе представлять, какие именно приложения и апплеты относятся к классу Spyware. На сегодняшний день различают несколько основных типов:

- кей-логгеры;

- сканеры жестких дисков;

- экранные шпионы;

- почтовые шпионы;

- прокси-шпионы.

Каждая такая программа по-разному воздействует на систему, поэтому далее посмотрим, как именно проникают шпионские программы на компьютер и что они могут натворить в зараженной системе.

Методы проникновения Spyware в компьютерные системы

Сегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно.

Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.

Последствия воздействия

Что касается вреда, наносимого шпионами, как уже было сказано, на системе это в целом не отражается никоим образом, но вот пользовательская информация и личные данные подвержены риску.

Наиболее опасными среди всех приложений такого типа являются так называемые кей-логгеры, а проще говоря, клавиатурные шпионы. Как раз они и способны следить за набором символов, что дает злоумышленнику возможность получения тех же логинов и паролей, банковских реквизитов или пин-кодов карт, и всего-того, что пользователь не хотел бы сделать достоянием широкого круга людей. Как правило, после определения всех данных происходит их отсылка либо на удаленный сервер, либо по электронной почте, естественно, в скрытом режиме. Поэтому рекомендуется применять для хранения столь важной информации специальные утилиты-шифровальщики. К тому же сохранять файлы желательно не на жестком диске (их запросто найдут сканеры винчестеров), а на съемных носителях, да хотя бы на флэшке, причем обязательно вместе с ключом дешифратора.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого метода.

Отслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.

Отслеживание электронной почты производится по списку контактов. Основной целью является подмена содержимого письма при отправке его с целью рассылки спама.

Прокси-шпионы вред наносят только в том смысле, что превращают локальный компьютерный терминал в некое подобие прокси-сервера. Зачем это нужно? Да только затем, чтобы прикрыться, скажем, IP-адресом юзера при совершении противоправных действий. Естественно, пользователь об это не догадывается. Вот, допустим, кто-то взломал систему защиты какого-то банка и украл энную сумму денег.

Отслеживание действий уполномоченными службами выявляет, что взлом был произведен с терминала с таким-то IP, находящегося по такому-то адресу. К ничего не подозревающему человеку приезжают спецслужбы и отправляют за решетку. Правда, ничего хорошего в этом нет?

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде Dr. Web Cure It! или Kaspersky Virus Removal Tool (а лучше – что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично.

У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Узаконенный шпионаж в Windows 10

Но и на этом еще не все. Все выше сказанное касалось только того, как проникают шпионские программы в систему, как ведут себя и т. д. Но что делать, когда шпионаж узаконен?

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).

Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

Поделиться

- Получить ссылку

- Электронная почта

- Другие приложения

Источник: seloru.blogspot.com

Как обнаружить шпионское ПО на своем компьютере

1-02-2021, 09:40

Spyware

296

Программа-шпион (spyware) – это тип вредоносного программного обеспечения (ПО), которое выполняет определенные действия без ведома пользователя, например, показывает рекламу, собирает конфиденциальную информацию или вносит изменения в настройки устройства. Если скорость интернет-соединения упала, браузер стал медленно работать или имеют место другие необычные явления, возможно, компьютер заражен шпионским ПО.

Обнаружение и удаление программ-шпионов на Android-устройстве

- Зачастую программы-шпионы генерируют сообщения с беспорядочным набором символов или с просьбой ввести определенный код.

Проверьте, как приложения расходуют интернет-трафик. Откройте приложение «Настройки» и нажмите «Контроль трафика». Прокрутите экран вниз и просмотрите, какой трафик расходуется тем или иным приложением. Как правило, программы-шпионы расходуют большой объем трафика.

- Так как мобильное устройство и компьютер работают под управлением разных операционных систем, компьютер заражен не будет.

Откройте приложение «Настройки» и нажмите «Восстановление и сброс». Откроется экран с несколькими опциями, включая опцию возврата к заводским настройкам устройства.

Нажмите «Возврат к заводским настройкам». Эта опция находится в нижней части экрана «Восстановление и сброс».

- Имейте в виду, что возврат к заводским настройкам приведет к удалению всех пользовательских данных. Поэтому обязательно сделайте резервную копию важной информации.

Использование HijackThis (Windows)

- Аналогичным программным обеспечением является Adaware или MalwareBytes.

- В настройках можно включить или выключить определенные функции, например, резервное копирование файлов. Рекомендуется создать резервную копию, если вы работаете с важными файлами или программным обеспечением. Резервная копия имеет небольшой размер; более того, ее можно удалить позже (из папки, в которой хранятся резервные копии).

- Обратите внимание, что функция «Make backups before fixing items» (Создать резервную копию до удаления нежелательных программ) по умолчанию включена.

Нажмите «Back» (Назад), чтобы вернуться в главное меню. Эта кнопка заменяет кнопку «Config» (Настройки), когда открыто окно настроек.

Нажмите «Scan» (Сканировать). Эта кнопка расположена в левом нижнем углу экрана, на котором отобразится список потенциально опасных файлов. Важно отметить, что HijackThis быстро просканирует наиболее уязвимые узлы системы, поэтому не все файлы, представленные в списке, будут вредоносными.

- В качестве подробной информации на экран выводится расположение файла, его возможное использование и действие, которое рекомендуется применить к файлу.

- Можно выбрать сразу несколько файлов; для этого поставьте флажок возле каждого из них.

- Перед тем как выполнить любое действие, HijackThis создаст (по умолчанию) резервную копию данных, чтобы у пользователя была возможность отменить внесенные изменения.

- Резервные копии будут храниться до тех пор, пока вы не удалите их. То есть можно закрыть HijackThis, а данные восстановить позже.

Использование Netstat (Windows)

- Воспользуйтесь этим методом, если вы не хотите устанавливать дополнительное программное обеспечение или хотите получить больший контроль над процессом удаления вредоносных программ.

- В этой команде оператор -b означает «двоичный код». То есть на экране отобразятся активные «двоичные файлы» (исполняемые файлы) и их соединения.

- Если вы так и не выяснили характер процесса, лучше не удалять соответствующий файл, потому что это может привести к краху какой-нибудь программы.

Нажмите Ctrl + Alt + Delete. Откроется Диспетчер задач Windows, в котором перечислены все активные процессы. Прокрутите список вниз и найдите в нем вредоносный процесс, который вы обнаружили с помощью командной строки.

Щелкните правой кнопкой мыши по имени процесса и в меню выберите «Открыть место хранения файла». Откроется папка с вредоносным файлом.

- Если открылось окно с предупреждением, что файл нельзя удалить, потому что он используется, вернитесь в окно Диспетчера задач, выделите процесс и нажмите «Завершить процесс». Процесс будет завершен, и вы сможете удалить соответствующий файл.

- Если вы удалили не тот файл, дважды щелкните по Корзине, чтобы открыть ее, а затем перетащите файл из Корзины, чтобы восстановить его.

Щелкните правой кнопкой мыши по Корзине и в меню выберите «Очистить». Так вы безвозвратно удалите файл.

Использование терминала (Mac OS X)

- Значок терминала можно найти в Launchpad.

- Команда sudo предоставляет корневой доступ последующей команде, то есть позволяет просматривать системные файлы.

- lsof является сокращением от «list of open files» (список открытых файлов). То есть эта команда позволяет просматривать запущенные процессы.

- Оператор -i указывает, что список активных процессов должен сопровождаться информацией об их сетевой активности, потому что программы-шпионы подключаются к интернету, чтобы связываться с внешними источниками.

- grep LISTEN – это команда отбирает процессы, которые открывают определенные порты (именно так действуют программы-шпионы).

Введите пароль администратора и нажмите ⏎ Return. Этого требует команда sudo. Имейте в виду, что во время ввода пароля он не отображается в терминале.

- Если вы так и не выяснили характер процесса, лучше не удалять соответствующий файл, потому что это может привести к краху какой-нибудь программы.

- cwd обозначает текущий рабочий каталог.

- Чтобы облегчить чтение списков, запустите последнюю команду в новом окне терминала; для этого в терминале нажмите ⌘ Cmd + N.

- rm – сокращение от «remove» (удалить).

- Убедитесь, что вы хотите удалить именно этот файл. Помните, что файл будет удален безвозвратно. Поэтому рекомендуем заранее создать резервную копию. Откройте меню «Apple» и нажмите «Системные настройки» – «Time Machine» – «Резервное копирование».

Советы

- Если утилита HijackThis выдала слишком большой список подозрительных файлов, нажмите «Save Log» (Сохранить журнал), чтобы создать текстовый файл с результатами, и разместите их на этом форуме. Возможно, другие пользователи порекомендуют вам, что делать с тем или иным файлом.

- Порты 80 и 443 используются многими надежными программами для доступа в сеть. Конечно, программы-шпионы могут использовать эти порты, но это маловероятно, то есть шпионское ПО будет открывать другие порты.

- Когда вы обнаружите и удалите программы-шпионы, поменяйте пароли к каждой учетной записи, в которую вы входите с компьютера. Лучше перестраховаться, чем потом сожалеть.

- Некоторые мобильные приложения, которые якобы обнаруживают и удаляют программы-шпионы на Android-устройствах, на самом деле являются ненадежными или даже мошенническими. Лучший способ очистить смартфон от программ-шпионов – это вернуться к заводским настройкам.

- Сброс настроек до заводских также является эффективным способом удаления шпионских программ на iPhone, но если у вас нет корневого доступа к системным файлам, скорее всего, программы-шпионы не смогут проникнуть в iOS.

Предупреждения

- Будьте осторожны, удаляя незнакомые файлы. Удаление файла из папки «System» (в Windows) может привести к повреждению операционной системы и последующей переустановке Windows.

- Аналогично, будьте осторожны, когда удаляете файлы посредством терминала в Mac OS X. Если вы считаете, что нашли вредоносный процесс, сначала почитайте информацию о нем в интернете.

Источник: vripmaster.com