Причины появления и распространения вирусов скрыты с одной стороны в психологии человека, с другой стороны — с отсутствием средств защиты у операционной системы.

Основные пути проникновения вирусов:

— дискета, на которой находятся зараженные вирусом файлы;

— компьютерная сеть, в том числе система электронной почты и Internet;

— жесткий диск, на который попал вирус в результате работы с зараженными программами;

— вирус, оставшийся в оперативной памяти после предшествующего пользователя.

Следует заметить, что компьютерные вирусы способны заражать лишь компьютеры.

Механизм проникновения

Вирусы распространяются, копируя свое тело и обеспечивая его последующее исполнение:

- внедряя себя в исполняемый код других программ,

- заменяя собой другие программы,

- прописываясь в автозапуск и другое.

4. Каналы проникновения вирусов

- Дискеты. Самый распространённый канал заражения в 1980—1990-е годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов на многих современных компьютерах.

- Флеш-накопители (флешки). В настоящее время USB-флешки заменяют дискеты и повторяют их судьбу — большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, портативные цифровые плееры, а с 2000-х годов всё большую роль играют мобильные телефоны, особенно смартфоны (появились мобильные вирусы). Использование этого канала ранее было преимущественно обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником Windows при открытии такого накопителя. В Windows 7 возможность автозапуска файлов с переносных носителей была отключена.

- Электронная почта. Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код. Многие почтовые вирусы, попав на компьютер пользователя, затем используют адресную книгу из установленных почтовых клиентов типа Outlook для рассылки самого себя дальше.

- Системы обмена мгновенными сообщениями. Здесь также распространена рассылка ссылок на якобы фото, музыку либо программы, в действительности являющиеся вирусами, по ICQ и через другие программы мгновенного обмена сообщениями.

- Веб-страницы. Возможно также заражение через страницы Интернета ввиду наличия на страницах всемирной паутины различного «активного» содержимого: скриптов, ActiveX-компонент. В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта (что опаснее, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей), а ничего не подозревающие пользователи, зайдя на такой сайт, рискуют заразить свой компьютер.

- Интернет и локальные сети(черви). Черви — вид вирусов, которые проникают на компьютер-жертву без участия пользователя. Черви используют так называемые «дыры» (уязвимости) в программном обеспечении операционных систем, чтобы проникнуть на компьютер. Уязвимости — это ошибки и недоработки в программном обеспечении, которые позволяют удаленно загрузить и выполнить машинный код, в результате чего вирус-червь попадает в операционную систему и, как правило, начинает действия по заражению других компьютеров через локальную сеть или Интернет. Злоумышленники используют заражённые компьютеры пользователей для рассылки спама или для DDoS-атак

Источник: studfile.net

3 основных способа, как вирусы попадают на жесткий диск компьютера

Вредоносное ПО в наше время настолько распространено, что практически любое устройство, подключаемое к интернету, является потенциальной мишенью для злоумышленников. От рук хакеров страдают даже крупные компании.

В частности, британская финансовая компания Travelex подверглась атаке в 2019 году. Компьютеры в их сети оказались заражены программой-вымогателем, и несколько гигабайт важных данных были зашифрованы. В итоге Travelex пришлось заплатить 2.3 млн долларов хакерам из группировки REvil за восстановление доступа к своим данным.

Не стоит целиком и полностью полагаться на возможности современных антивирусов и файрволов. Чтобы обезопасить себя и свой ПК от уловок злоумышленников, следует знать пути распространения программ-вредоносов.

1. Зараженные файлы

Вирусы часто попадают на жесткий диск компьютера под видом обычной программы. Если вы скачиваете программу не с официального сайта разработчика ПО, то вы сильно рискуете нарваться на зараженный установочный файл. В лучшем случае это будет какое-то рекламное ПО, а в худшем — программа-майнер или вымогатель.

Если для скачивания файла вам нужно перейти по вызывающей сомнения ссылке, то её можно для начала проверить с помощью специальных сервисов, к примеру, Safe Web от Norton. Также хорошим вариант будет проверить безопасность файла перед установкой с помощью сервиса VirusTotal. Впрочем, выполнить проверку можно даже перед скачиванием (если речь не о торрент-раздачах), вставив ссылку на файл в поле ввода на сайте DrWeb.

2. Фишинг

Фишинг — это далеко не новый, но очень распространенный способ распространения вредоносного ПО. На ваш электронный почтовый ящик приходит письмо, якобы от какой-нибудь крупной компании или сервиса, которым вы (скорее всего) пользуетесь. В письме будет содержаться ссылка, к примеру, на официальный сайт. Точнее на то, что внешне очень на него похоже.

Однако если присмотреться к ссылке, то окажется, что она ведет не на официальный сайт, и отличие может быть всего в одном символе. Разумеется, вводить на подобном сайте свои персональные данные, такие как логин и пароль, нельзя. И тем более нельзя что-либо с подобных сайтов скачивать. Существует немало сервисов, которые помогают распознавать фишинговые ссылки, в их числе вышеупомянутые Safe Web и Virus Total.

3. Удаленный рабочий стол

Удаленный рабочий стол — это технология, позволяющая пользователю одного ПК подключиться к компьютеру другого через интернет. Технология изначально разрабатывалась Microsoft для ОС Windows, но сейчас распространена практически повсеместно. Популярный инструмент не мог не попасть в поле зрения злоумышленников, которые с помощью него не только получают доступ к конфиденциальным данным, но и устанавливают вредоносное ПО на чужие компьютеры.

Palo Alto Networks — это американская компания, оказывающая B2B услуги в области кибербезопасности. Согласно их отчету за 2020 год, 50% всех атак с использованием программ-вымогателей, шифрующих файлы пользователя, проводится с помощью удаленного рабочего стола. Ещё 43% приходится на фишинг, а оставшиеся 7% — на уязвимости в веб-приложениях.

Чтобы защитить свои устройства при использовании удаленного рабочего стола, нужно создавать сложные пароли, настроить двухфакторную аутентификацию и по возможности чаще обновлять ПО.

Источник: www.ixbt.com

Пути заражения компьютера вредоносными программами

Ниже приведены наиболее распространенные случаи заражения устройств вредоносными программами.

Письма со спамом

Авторы вредоносных программ часто пытаются обманным умыслом скачать вредоносные файлы. Это может быть письмо с вложенным файлом, который описывается как уведомление о доставке, возврат налогового платежа или счет по купленному билету. В письме может быть сказано, что необходимо открыть вложение, чтобы получить отправление или деньги.

Если вы откроете вложение, то на ваш компьютер будет установлена вредоносная программа.

Иногда вредоносное письмо легко заметить: в нем может быть орфографические и грамматические ошибки, или оно может быть отправлено с незнакомого электронного адреса. Тем не менее, эти письма могут выглядеть и так, будто их отправила настоящая компания или знакомый вам человек. Некоторые вредоносные программы могут взламывать учетные записи электронной почты и использовать их для отправки вредоносной нежелательной почты на все адреса, найденные в списке контактов.

Чтобы снизить вероятность заражения устройства:

- Если вы не уверены, что знаете отправителя, или что-то кажется подозрительным, не открывайте письмо.

- Никогда не щелкать в сообщении электронной почты непредвиденное сообщение. Если кажется, что оно принадлежит к вашей организации или вашей организации, которая, по вашему мнению, является законной, откройте веб-браузер и перейдите на веб-сайт организации из своего сохраненного избранного или из поиска в Интернете.

- Не открывайте вложение в сообщении электронной почты, которое вы не ожидали, даже если оно отправлено от человека, который вам доверяет.

Дополнительные сведения см. в статье Защита от фишинга.

В Microsoft OneDrive встроена система защиты от атак программ-шантажистов. Дополнительные данные см. в этой теме.

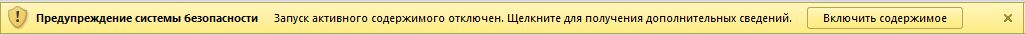

Вредоносные Office макрос

Microsoft Office включает в себя мощный язык сценариев, позволяющий разработчикам создавать дополнительные инструменты, которые помогут вам работать продуктивнее. К сожалению, злоумышленники также могут использовать этот язык для создания вредоносных сценариев, которые устанавливают вредоносные программы или делают другие плохие вещи.

Если вы откроете файл Office и увидите такое уведомление:

не в enable that content unless you’re certain you know exactly what it does, even if the file appears to come from someone you trust.

Предупреждение: Злоумышленники могут сообщить вам о том, что с вас будут взиматься плата за службу, на которую вы никогда не подписаны. Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Ни одна законная компания никогда не задаст вам Office, чтобы отменить службу. Если кто-то попросит вас, просто повесь трубку. Это мошенническое решение, и вам не нужно отменять службу.

Дополнительные информацию о том, как управлять запуском макроса на устройстве, см. в Office файлах.

Зараженные съемные носители

Многие вредоносные программы распространяются, заражая съемные носители, такие как USB-устройства флэш-памяти или внешние жесткие диски. Вредоносная программа может автоматически установиться при подключении зараженного носителя к компьютеру.

Ниже приведены рекомендации, которые помогут защититься от этого типа заражения.

Во-первых, необходимо очень осторожно относиться к USB-устройствам, которые вам не принадлежат. Если вы нашли USB-устройство, которое предположительно было утеряно или выброшено, не подключайте его к компьютеру с важными данными. Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, рассчитывая, что кто-нибудь их найдет и подключит к компьютеру.

Совет: Это называется «USB-drop attack».

Если не подключать это устройство, вы не сможете заразить компьютер. Если вы обнаружили, что USB-накопитель просто затерялся, посмотрите, есть ли ближайший регистратор или потерянный и найденный, что его можно сдать.

Во-вторых, если вы подключили неизвестное съемное устройство к компьютеру, незамедлительно выполните его сканирование.

Вместе с другим программным обеспечением

Некоторые вредоносные программы могут устанавливаться одновременно с другими скачанными программами. К таким программам относится программное обеспечение со сторонних веб-сайтов или файлы, передаваемые через одноранговые сети.

Кроме того, некоторые программы могут устанавливать другое ПО, которое Майкрософт определяет как потенциально нежелательные программы. К такому ПО могут относиться панели инструментов или программы, отображающие дополнительную рекламу при просмотре веб-страниц. Как правило, вы можете отказаться от установки такого дополнительного программного обеспечения, сняв флажок в процессе установки. Безопасность Windows защитить вас от потенциально нежелательных приложений. Дополнительные сведения см. в статье Защита компьютера от потенциально нежелательных приложений.

Программы для генерирования программных ключей (генераторы ключей) часто параллельно устанавливают вредоносные программы. Средства обеспечения безопасности Майкрософт обнаруживают вредоносные программы на более чем половине компьютеров с установленными генераторами ключей.

Чтобы избежать установки вредоносных программ или потенциально нежелательных программ, выполните следующее.

- Скачивайте программное обеспечение только с официального веб-сайта его поставщика.

- Внимательно читайте информацию об устанавливаемом программном обеспечении, прежде чем нажимать кнопку «ОК».

Взломанные или скомпрометированные веб-страницы

Вредоносные программы могут использовать известные программные уязвимости для заражения компьютера. Уязвимость — это брешь в программном обеспечении, через которую вредоносные программы могут получить доступ к компьютеру.

При попытке перейти на веб-сайт он может попытаться использовать уязвимости в веб-браузере, чтобы заражать компьютер вредоносными программами. Это может быть вредоносный веб-сайт или обычный веб-сайт, который был взломан или скомпрометирован.

Именно поэтому очень важно поддерживать все программное обеспечение, особенно веб-браузер, в актуальном состоянии и удалять не используемую программу. К ним относятся неиспользованые расширения браузера.

Таким образом вы можете снизить вероятность получения вредоносных программ с помощью современного браузера, например Microsoft Edge ирегулярно обновляя его.

Совет: Не хотите обновлять браузер, так как открыто слишком много вкладок? Все современные браузеры снова откроют вкладки после обновления.

Другие вредоносные программы

Некоторые типы вредоносных программ могут загружать на компьютер другие угрозы. После установки этих угроз на компьютере они продолжат загружать дополнительные угрозы.

Лучший способ защиты от вредоносных программ и потенциально нежелательного программного обеспечения — это последние обновления в режиме реального времени, такие как антивирусная программа в Microsoft Defender.

Источник: support.microsoft.com