Как добавить в исключения в брандмауэре Windows 10?

- Перейдите в > Параметры > обновления Безопасность Windows > защиты от защиты от вирусов выберите Управление настройками , а затем в области Исключения выберите Добавить или удалить исключения.

Как добавить сайт в список исключений брандмауэра?

- Откройте панель управления и выберите «Защитник Windows» в разделе «Система и безопасность».

- Откройте раздел «Разрешение взаимодействия с приложением или компонентом в брандмауэре» и нажмите «Изменить параметры» — «Разрешить другие приложения».

Как добавить приложение в список разрешенных?

- В окне Разрешенные программы (см. .

- В появившемся окне выберите программу из списка (рис.

Как удалить программу из брандмауэра?

Чтобы разрешить программе доступ к интернету, установите флажок Публичные. Чтобы запретить доступ, снимите этот флажок напротив названия программы. Чтобы удалить существующее правило, выделите строчку с названием программы и нажмите кнопку Удалить. Подтвердите свое решение, нажав кнопку Да.

Как добавить порт или программу в исключение брандмауэра Windows 10?

Как добавить исключения в брандмауэр Windows 7?

Для этого нужно открыть панель управления и перейти в раздел «система и безопасность». Далее выбрать пункт «разрешение запуска программы через брандмауэр windows». Теперь в открывшемся списке нажав кнопку «изменить параметры» нужно отметить программу, добавляемую в исключения брандмауэра.

Что значит добавить в исключения брандмауэра?

Добавляем исключение в брандмауэр Windows 7

Это один из способов, которые позволяют снизить вероятность возникновения проблем на компьютере в местах, где есть общедоступные сети. Управляет сетевыми преобразованиями, поэтому перенаправление портов не требуется. В разделе Выбор или настройка нового сетевого устройства.

Как добавить Google Chrome в белый список брандмауэра?

Нажмите на кнопку с надписью «Изменить параметры», затем нажмите на кнопку «Разрешить другую программу». Найдите в списке программу «Google Chrome», выберите ее и нажмите «Добавить». Чтобы завершить процесс добавления Google Chrome в брандмауэр Windows, нажмите «ОК».

Как добавить файл в исключения Windows 7?

Зайдите в меню «Пуск» и откройте «Параметры». В открывшемся окне выберите «Обновление и безопасность». В левой колонке выберите «Защитник Windows», в правой откройте «Добавить исключение». В данном окне выберите то, что нужно добавить в исключения.

Как настроить автозапуск программ в Windows 10?

- Одновременно нажмите кнопки [Windows] и [R], чтобы открыть окно привет «Выполнить».

- Введите «shell:startup» (без кавычек) и подтвердите ввод помощью «OK» или клику по [Enter]. .

- Вставьте сюда все программы и файлы, которые вы хотите автоматически запускать вместе с Windows.

Как удалить брандмауэр?

- Пройдите в «Пуск –> Панель управления –> Система и безопасность -> Администрирование –> Службы» и найдите в списке «Брандмауэр Windows».

- Нажмите по нему правой кнопкой и выберите «Стоп»

Как отключить брандмауэр Windows 10 2021?

Процесс отключения на windows 10 интернет-защиту брандмауэром Вначале откройте классическую панель управления windows 10 и прейдите в раздел — «Брандмауэр Win… .». Далее с левой стороны окна щелкните на строку «Включение и отключение … .». Там увидите строку с названием «Отключить брандмауэр Windows» нажмите на нее.

Как остановить службу Брандмауэр Windows 10?

Дополнительно, вы можете отключить службу Брандмауэр Windows. Для этого, нажмите клавиши Win+R на клавиатуре, введите services. msc, нажмите Ок. В списке служб найдите нужную, кликните по ней дважды и установите тип запуска в «Отключена».

Источник: openvorkuta.ru

Windows firewall белый список

Как внести в белый список или заблокировать программу в брандмауэре Windows 10

Microsoft добавляет новые функции безопасности в Windows с каждым обновлением. Windows 10 поставляется с превосходными функциями безопасности в отличие от более ранних версий программного обеспечения. Настройки брандмауэра составляют суть функции безопасности, однако иногда случается, что брандмауэр блокирует любимое приложение в Windows 10.

Встроенный брандмауэр обычно работает нормально, блокирует все вредоносные приложения и разрешает легальные приложения. Но в некоторых случаях пользователи должны взять на себя управление и позволить своему приложению обходить брандмауэр. Прежде чем мы начнем, я бы посоветовал вам тщательно проверить, является ли приложение легальным, прежде чем занести его в белый список на брандмауэре. В этом сегменте мы проведем вас через несколько шагов, которые помогут вам разрешить или запретить определенные приложения в брандмауэре Windows 10.

Белый список или блокировка программы в брандмауэре Windows 10

Перво-наперво, откройте Центр безопасности Защитника Windows. Выберите Брандмауэр и Защита сети. Теперь нажмите « Разрешить приложение через брандмауэр ».

- Частная сеть позволит приложению подключаться к интернету только дома или на работе

- Публичная сеть позволит приложению подключаться к Интернету из любой точки мира, включая точки доступа Public WiFi

Для того, чтобы добавить в черный список приложение или службу из брандмауэра, все, что вам нужно сделать, это снять галочку напротив приложения, а также убедиться, что вы отказываете в доступе к сети. Эта особенность чрезвычайно полезна во многих случаях. Например, вы можете настроить свое банковское приложение на работу только в частной сети и тем самым обезопасить себя от недостатков безопасности общедоступного или незащищенного Wi-Fi.

Администраторы также могут вносить изменения в отдельные приложения, и это должно отражаться на всех других ограниченных учетных записях пользователей. Это также кажется хорошим способом запретить доступ к сети определенным приложениям в учетной записи вашего ребенка. Все сказано и сделано, будьте очень осторожны при обработке исключений или изменении настроек брандмауэра, если не все сделано правильно, это сделает ваш компьютер уязвимым для атак.

Читать дальше . Как заблокировать или открыть порт в брандмауэре Windows.

Белый список с брандмауэром Windows

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

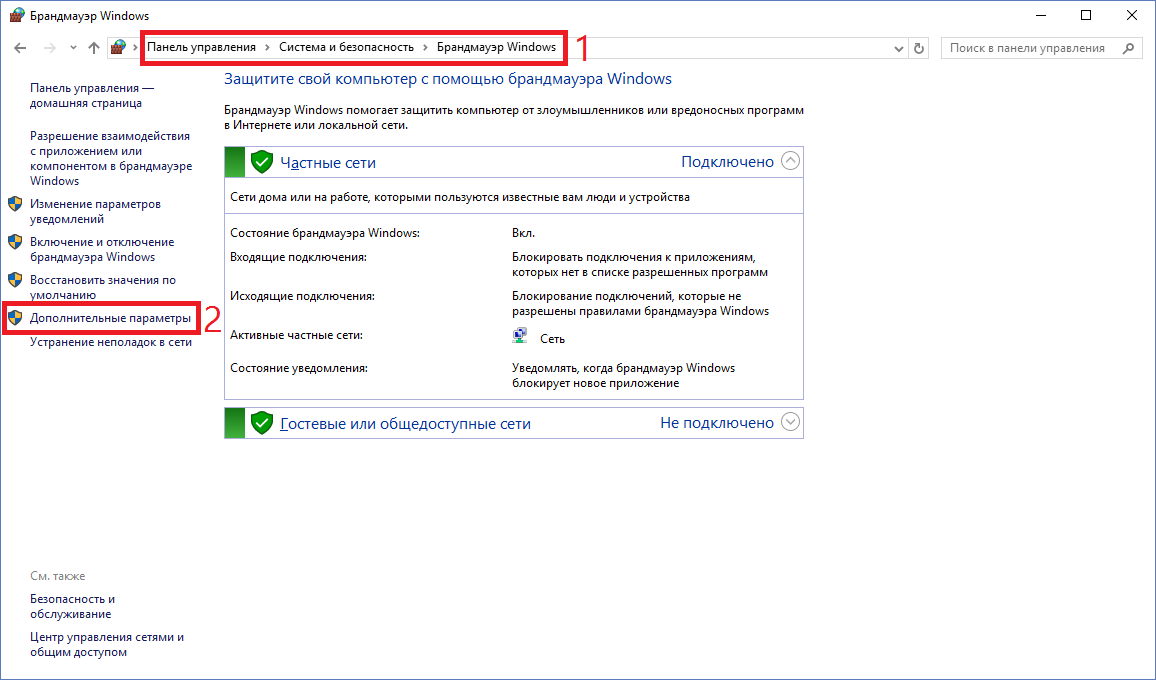

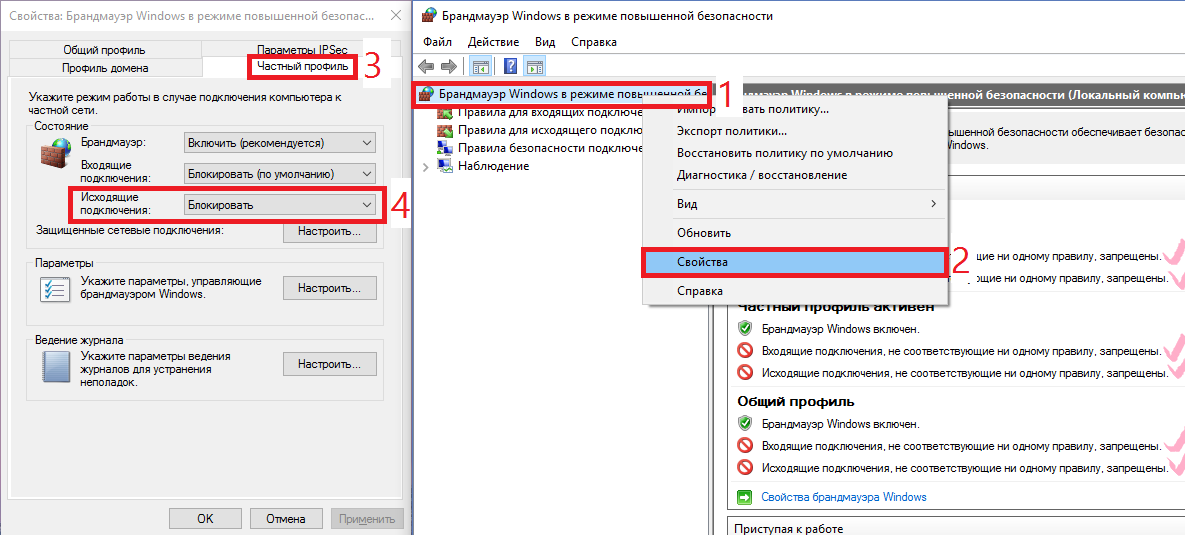

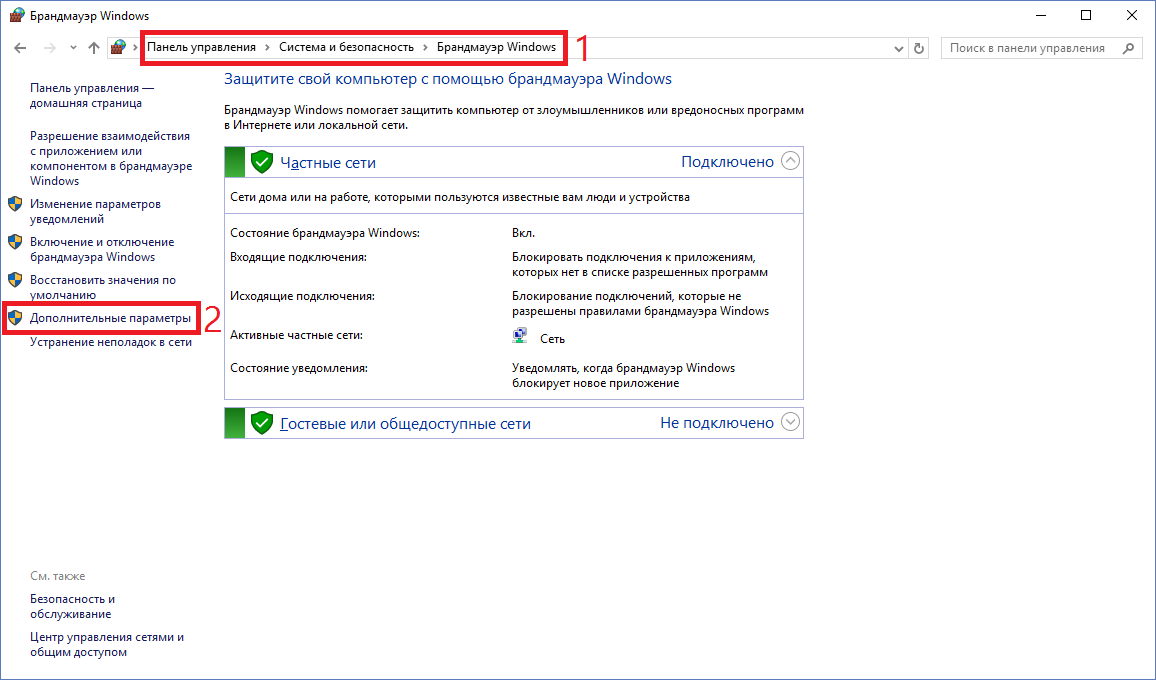

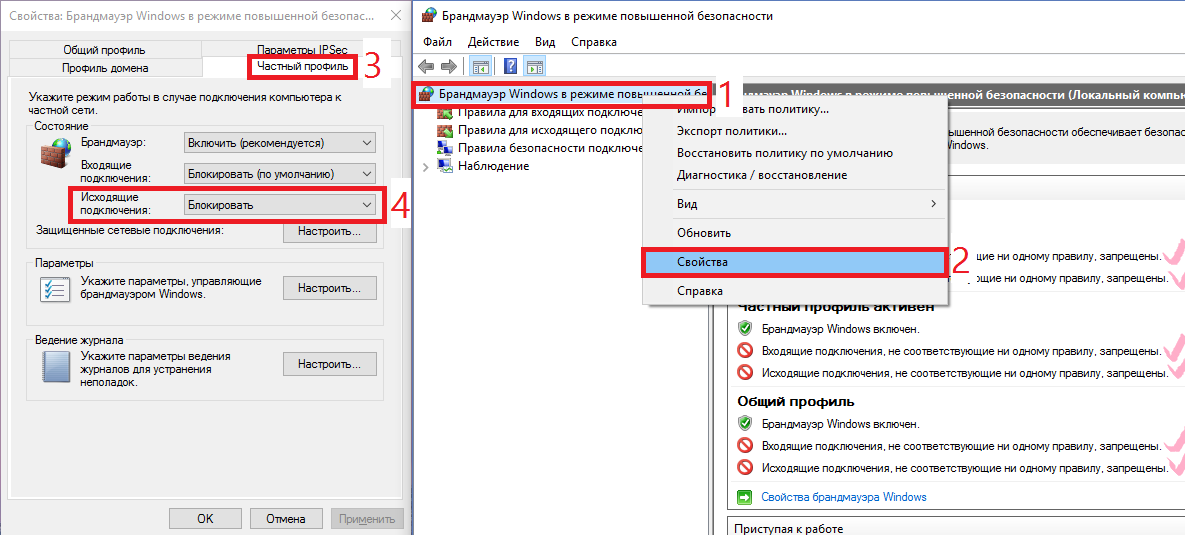

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

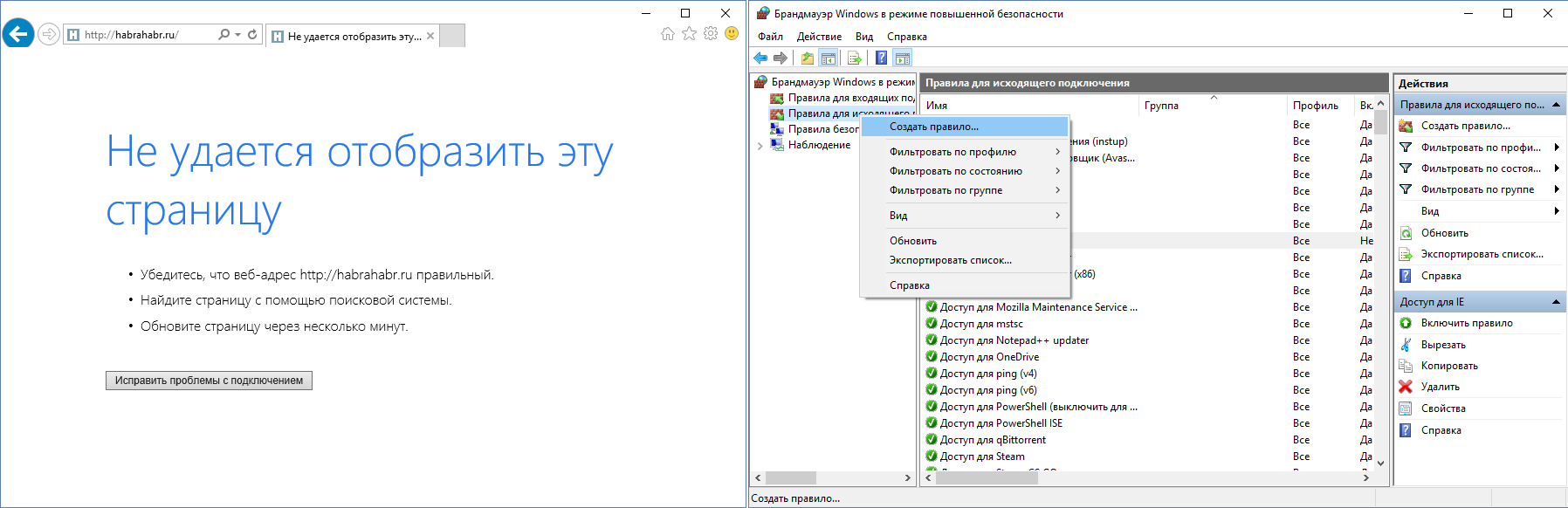

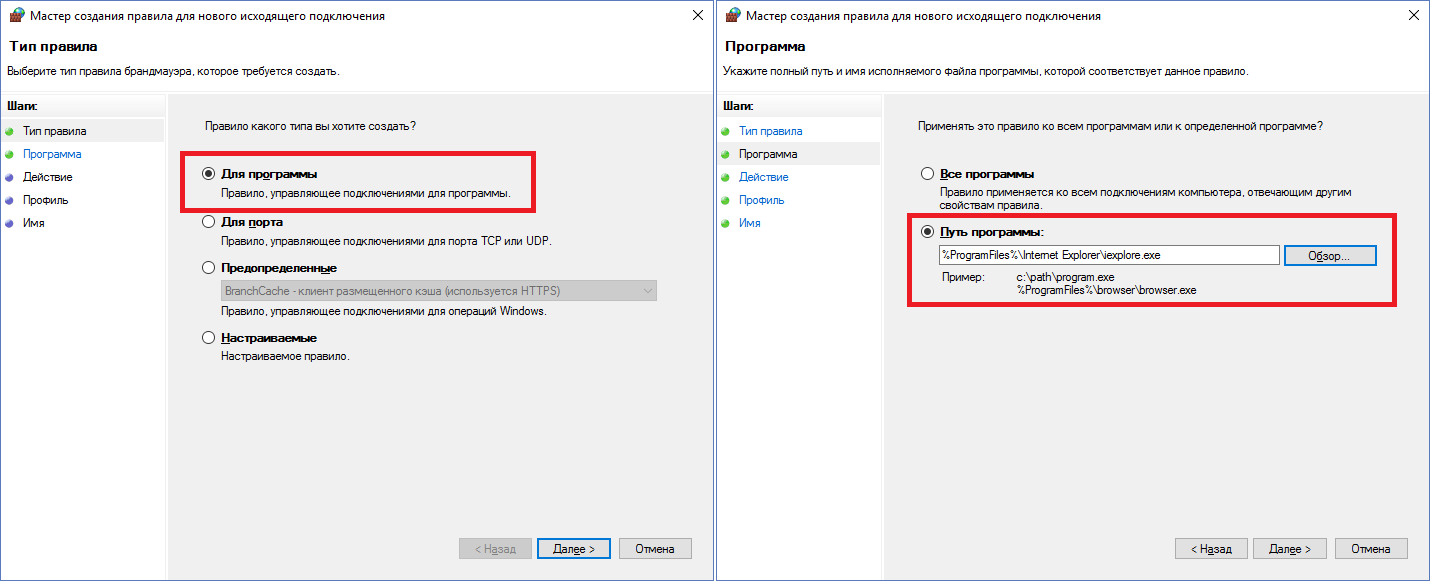

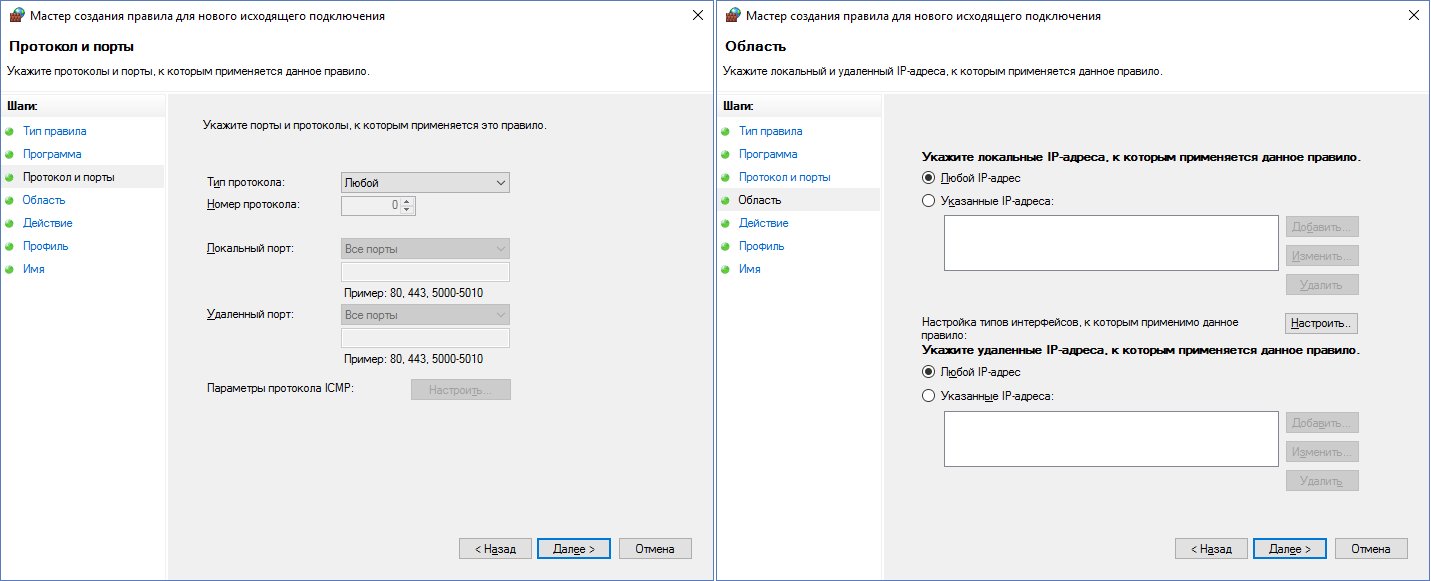

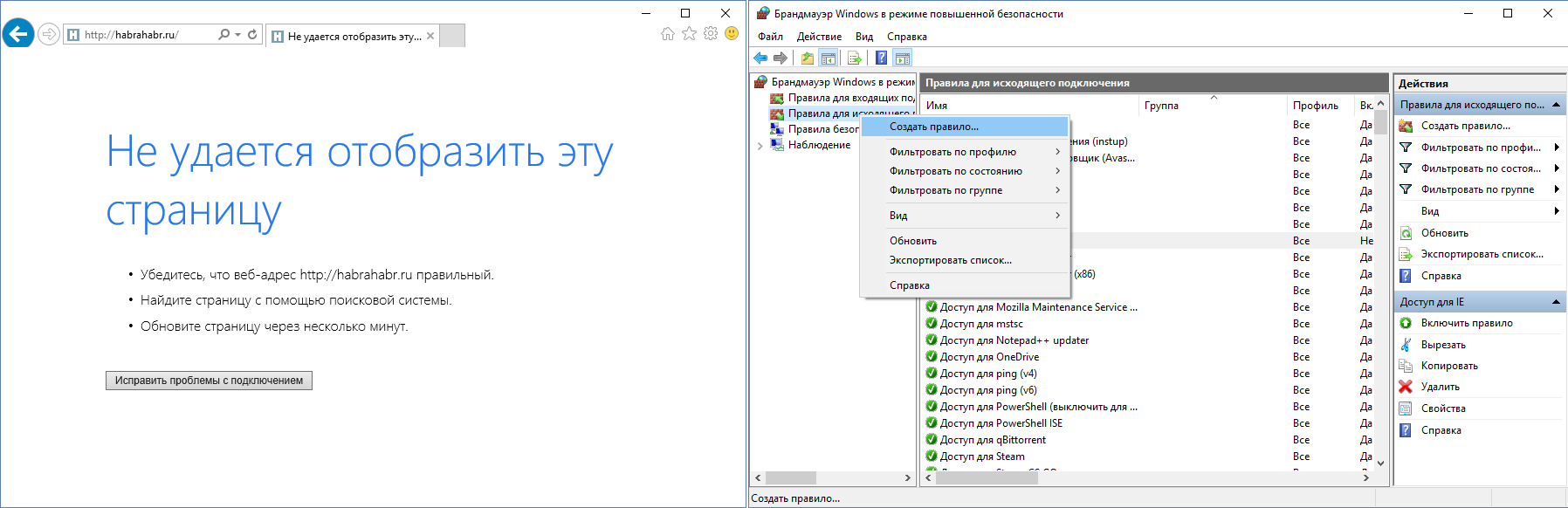

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows. Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило.

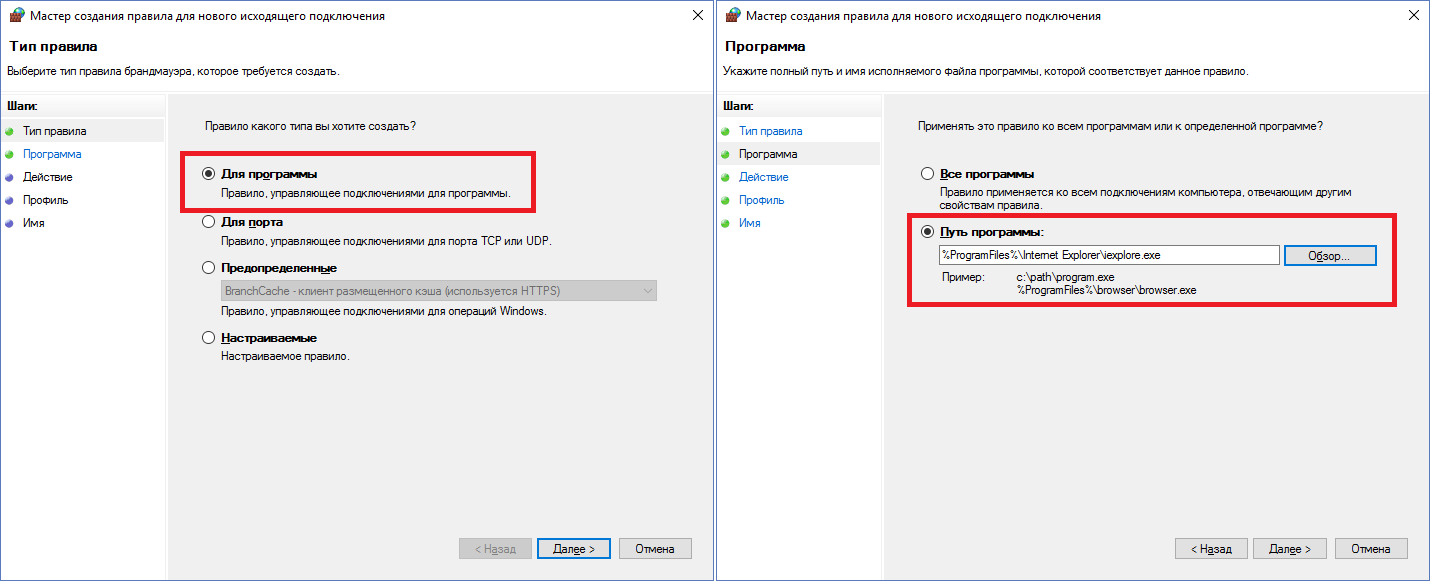

Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe . Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен).

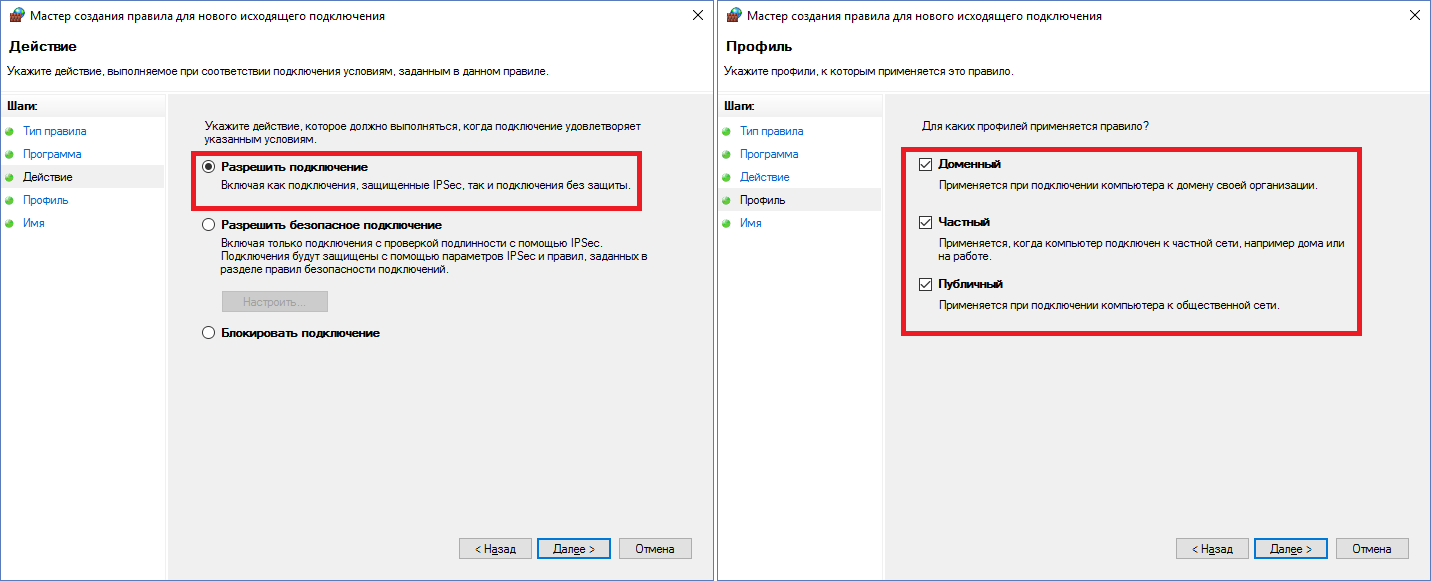

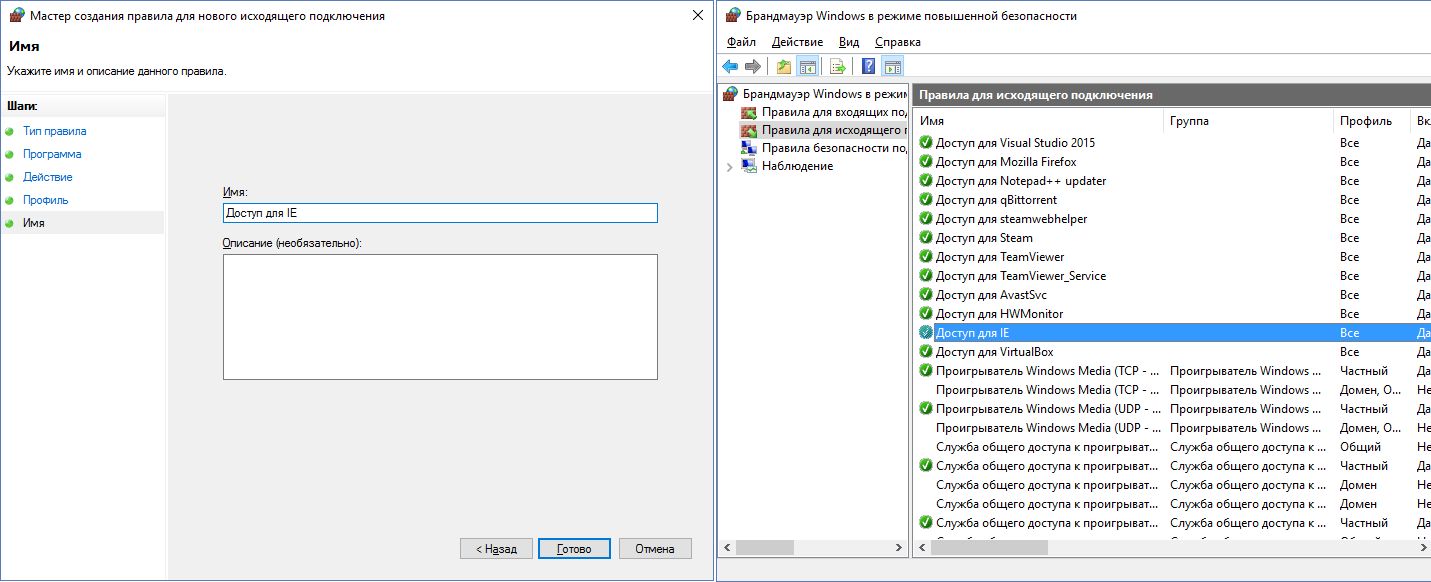

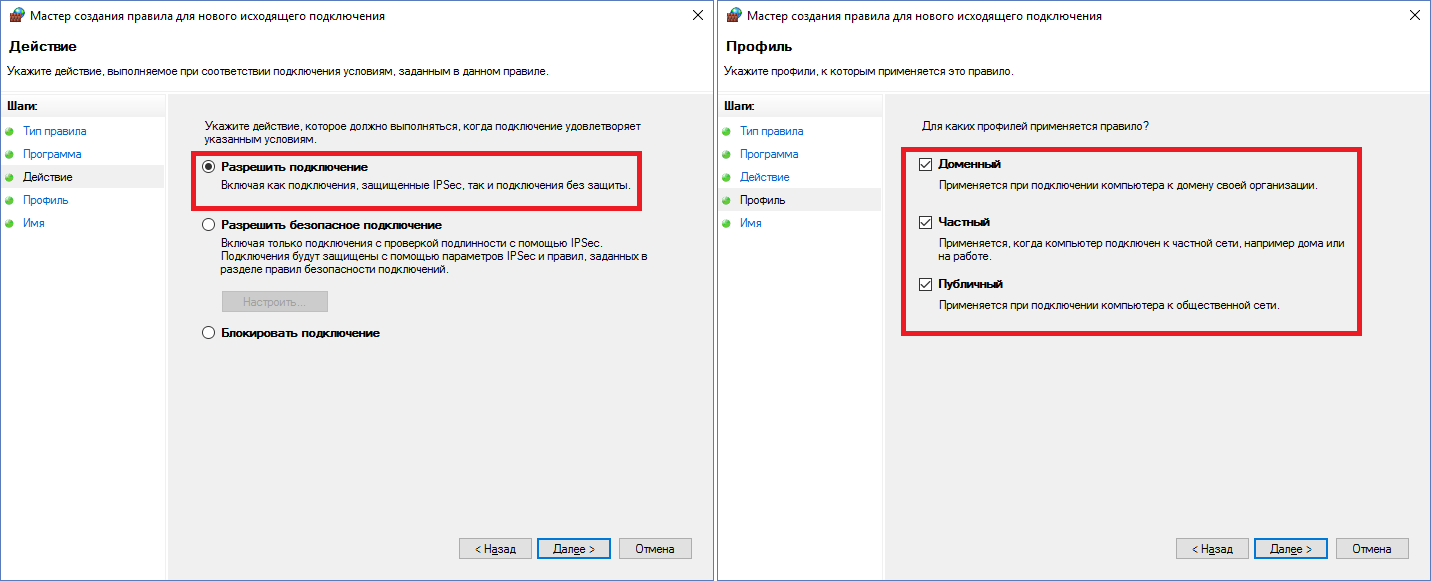

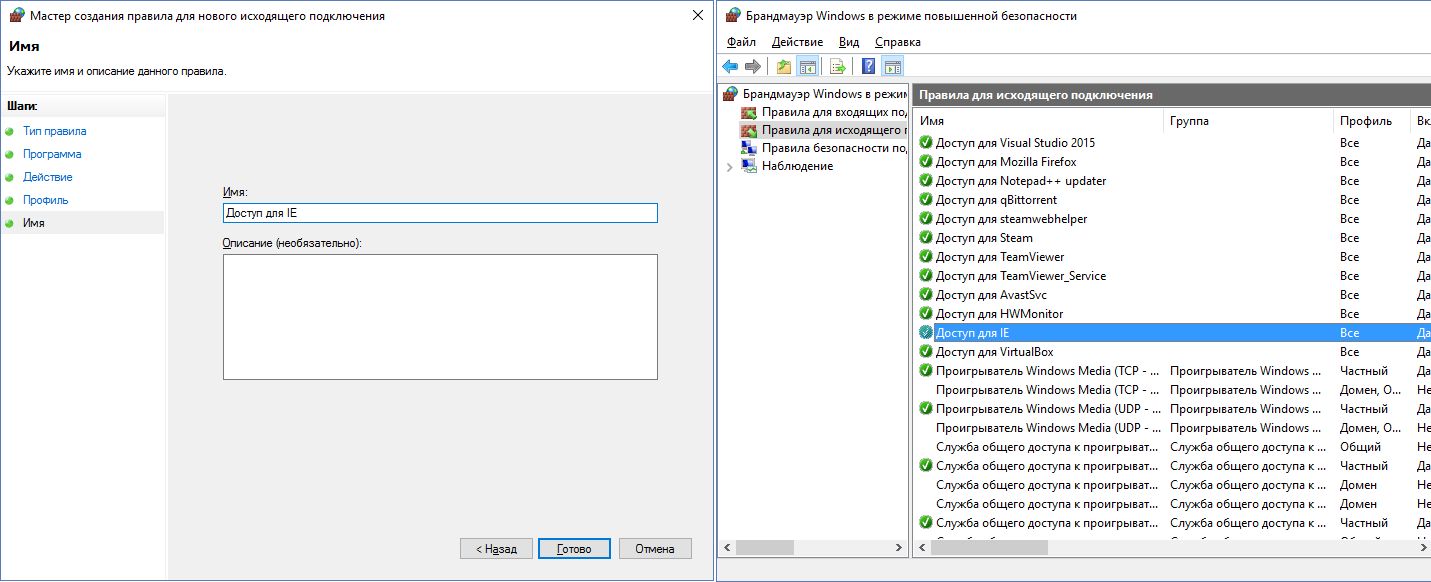

После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

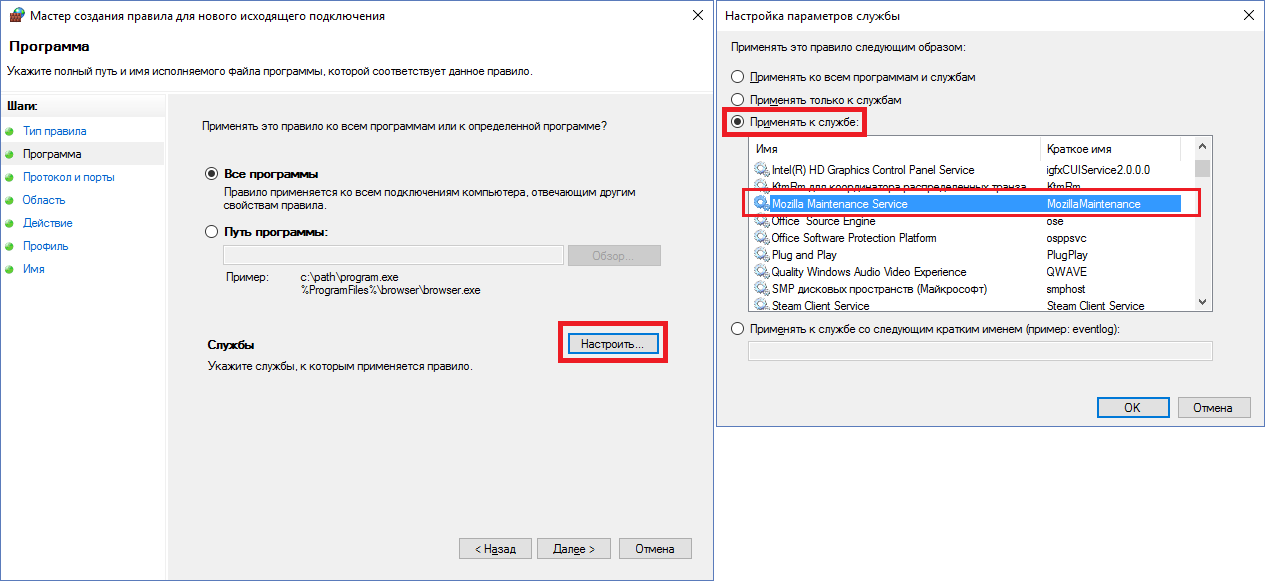

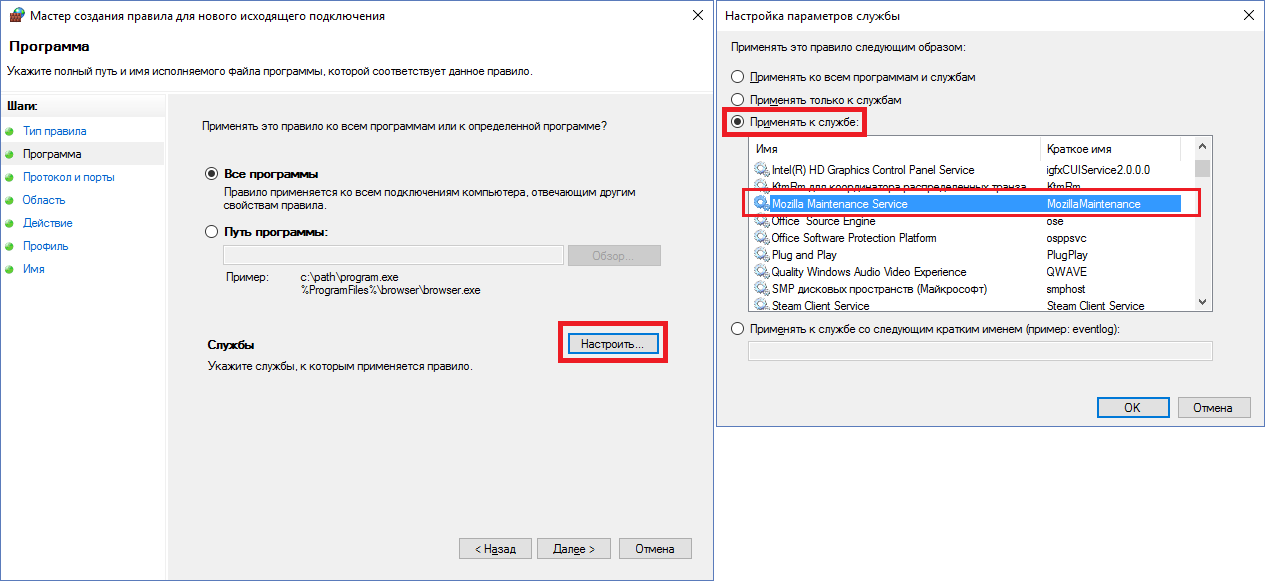

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое». Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную.

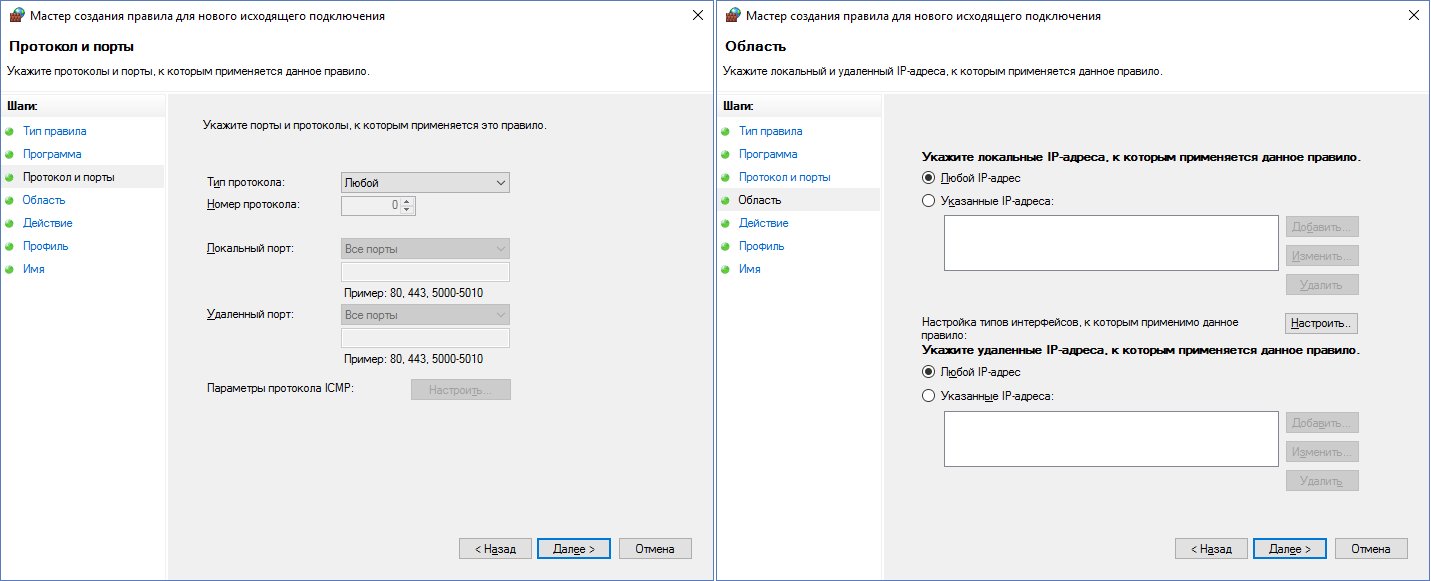

Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее. Но это не сработает.

Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping.

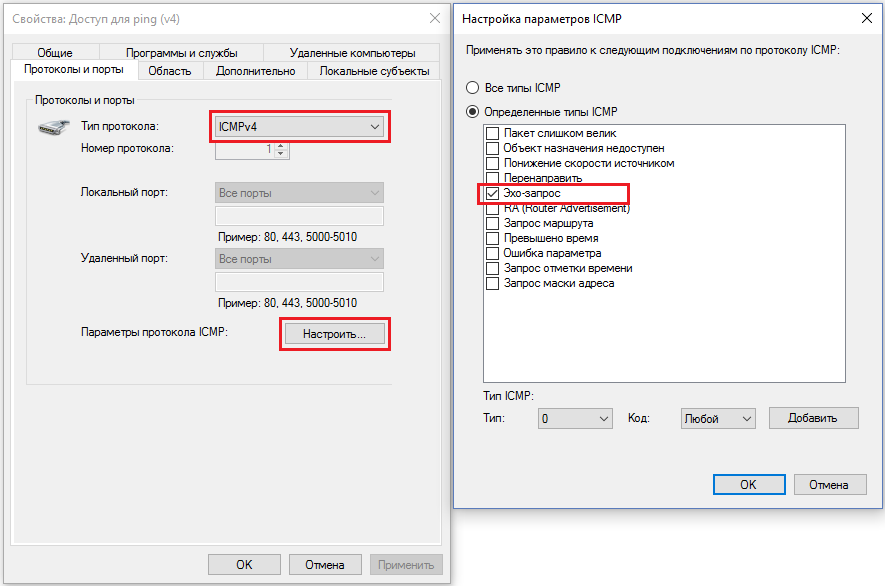

Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6. Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д.

Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe , хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место):

Блокировка всех исходящих соединений брандмауэром выглядит так:

Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил. Все это будем хранить в $programs . Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe.

Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Все строки таблицы будем обрабатывать поштучно следующим образом:

Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений:

Вот и, пожалуй, все. На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже.

Все о брандмауэре Windows 10

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству.

При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Источник: onecomp.ru

Белый список с брандмауэром Windows

2016-01-20 в 7:17, admin , рубрики: firewall, powershell, безопасность, брандмауэр, вирусы, информационная безопасность, системное администрирование

Если паранойя подсказывает, что вы недостаточно защищены, а под рукой имеются только бесплатные инструменты для безопасности, то нужно это чувство удовлетворить! Под катом будем создавать белый список программ для выхода в сеть с помощью стандартного брандмауэра Windows, в том числе и на PowerShell.

Введение

Большинство энкодеров, троянов и других плохих вещей из мира киберугроз для своих темных делишек используют возможность выхода в сеть с устройства жертвы: получение ключа для шифрования файлов, отправка конфиденциальной информации и так далее. Антивирусные компании в борьбе с такими противниками натаскивают свои проактивные технологии, выпускают даже отдельные продукты для шифровальщиков, ну а для простых пользователей бесплатной защиты остается только более тонко настраивать свои рубежи самостоятельно. Со времен Vista встроенный в Windows брандмауэр стал неплох, но большую часть времени простаивает без дела, отбивая лишь неписаные входящие соединения в лучшем случае. Не все знают, но он умеет чуточку больше — фильтровать и исходящие соединения, стоит лишь только включить этот режим и правильно настроить.

Итак, приступим

Первым делом необходимо запретить все исходящие соединения (входящие, считаем, уже запрещены — нужное ПО само, как правило, прописывает для себя исключения). Для этого идем в Панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры. Далее выбираем «Брандмауэр Windows в режиме повышенной безопасности» и через правую кнопку мыши открываем Свойства. В зависимости от вашего сетевого профиля (частный — локальная сеть с маршрутизатором, общий — напрямую в интернет, домен — доменная сеть) выбирается вкладка профиля и для исходящих соединений выбирается режим «Блокировать» (я настраивал для всех профилей одинаково).

Скриншоты

На данный момент никакая программа выйти в сеть не может (кроме уже имеющих правила). Легко это проверить, открыв браузер с любым сайтом — наверняка получим ошибку сети. Чтобы загрузить страницу необходимо создать соответствующее правило. Рассмотрим Internet Explorer — имеется у всех на Windows. Нажимаем правой кнопкой на «Правила для исходящего подключения» -> Создать правило.

Открывается окно с 4-мя типами правил, для IE подойдет первый — «Для программы». Далее нужно указать путь к программе — в нашем случае — C:Program FilesInternet Exploreriexplore.exe . Не забываем, что обладатели 64-битных систем должны создать еще одно такое же правило, только для Program Files (x86) (там IE тоже установлен).

После выбора файла необходимо выбрать пункт «Разрешить подключение», далее отметить галками нужные сетевые профили. Осталось только придумать название для нашего правила. Рекомендую все правила писать с одного и того же слова/символа, потом искать будет удобнее. Созданное правило будет отображаться в общем списке.

Скриншоты

Для программ правила делать научились, а что со службами? Пусть необходимо добавить в исключения службу Mozilla Maintenance Service. Создаем новое правило, выбираем тип «Настраиваемое». Далее нажимаем «Настроить», выбираем «Применять к службе» и ищем в списке нужную службу или чуть ниже вводим название службы вручную.

Затем предлагается настроить протокол и порты, но в данном случае их можно оставить по умолчанию — программа доверенная и шут ее знает, чем она там пользуется при доставке и установке обновлений. IP-адреса аналогично не трогаем. Далее разрешаем подключение, выбираем профили и задаем название для правила.

Скриншоты

Казалось бы, основные моменты пройдены, что теперь? А теперь подводные камни. Если кто-нибудь использует в своей деятельности программу удаленного управления TeamViewer, которая ставит с собой службу, то вроде бы достаточно найти в списке службу и добавить правило для нее. Но это не сработает.

Необходимо вместо службы добавлять правило «Для программы» и выбирать исполняемый файл службы C:Program Files (x86)TeamViewerTeamViewer_Service.exe (путь для 64-битной системы). Это частая ситуация, поэтому не спешите добавлять службы, начинайте с exe. Кроме этого в нашей системе перестанет работать ping.

Для него необходимо добавить правило по типу «Настраиваемое», все оставлять по умолчанию, только протокол выбрать ICMPv4 и внизу нажать «Настроить», где поставить галочку только рядом с «Эхо-запрос». Теперь ping и tracert будут работать. Для IPv6 повторить, но уже с протоколом ICMPv6. Если правило уже создано, но необходимо что-то в нем изменить, это легко можно сделать, выбрав нужное правило в списке и зайдя в его свойства. На вкладках можно все настроить на любой вкус — привязать службу к определенному exe, ограничить программу в портах и т.д.

Скриншот

Свойства уже созданного правила для ping

Обновив систему с Windows 8.1 до Windows 10, я не мог создать работоспособное правило для OneDrive. Вроде бы простое правило для %USERPROFILE%AppDataLocalMicrosoftOneDriveOneDrive.exe и все должно работать. Но, потратив несколько месяцев, я пришел к тому, что, оказывается, надо было прописывать прямой путь C:UsersProfileNameAppDataLocalMicrosoftOneDriveOneDrive.exe , хотя в предыдущих ОС того же семейства все благополучно работало и с первым вариантом (загадка?).

Накопленный опыт и PowerShell

Список правил, накопленный за N-ое время, я представлю в виде команд для PowerShell — легче автоматизировать. Чтобы можно было запустить в PowerShell скрипт на исполнение, необходимо дать на это разрешение для неподписанных скриптов в системе (для параноиков можно потом вернуть на место):

Set-ExecutionPolicy Unrestricted Set-ExecutionPolicy Default # Отмена

Блокировка всех исходящих соединений брандмауэром выглядит так:

Set-NetFirewallProfile -All -DefaultOutboundAction Block

Команда для добавления правила для всех профилей и исходящего направления для explorer.exe — обновление плиток на Windows 8.1. Полагаю, что и на 10-ке используется:

New-NetFirewallRule -Program ‘C:Windowsexplorer.exe’ -Action Allow -Profile Any -DisplayName ‘Доступ для explorer.exe’ -Direction Outbound

Пусть у нас первая ячейка содержит название правила, а вторая ячейка хранит путь до программы. И у нас будет N таких двухячеечных строк — сколько штук правил. Все это будем хранить в $programs . Начнем с простого: Internet Explorer, Google Chrome, Tor Browser, Yandex.Browser, Notepad++, Visual Studio 2015, qBittorrent, HWMonitor, OneDrive, PowerShell, PowerShell ISE, Steam, CS GO, TeamViewer и так далее — все более-менее простые приложения, которым для выхода в сеть нужен доступ из 1-2 файлов exe.

Заполнение таблицы $programs

# $env — системные переменные %USERPROFILE%, %SystemRoot% и т.д. $programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’))

Также в табличку можно при желании добавить хитрый Avast (ему еще нужна служба) и Firefox (+служба).

Добавляем в $programs

(‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’))

Все строки таблицы будем обрабатывать поштучно следующим образом:

foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host >

Кроме этого необходимо разобраться с нестандартными правилами и службами. Например, центр обновления работает через svchost.exe по протоколу TCP через порты 80 и 443. А магазин приложений использует для обновления отдельную службу WSService. Помимо этого не забываем про пинг и службы для нужных приложений:

try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Вот и, пожалуй, все. На этом повествование можно заканчивать. Передаю инициативу теперь в ваши руки, дерзайте! Надеюсь, Вы узнали что-то новое или хотя бы вспомнили хорошо забытое старое. Итоговый скрипт (.ps1) можно обнаружить под спойлером ниже.

Итоговый скрипт

$programs = (‘Доступ для Internet Explorer (x86)’, ($+’Internet Exploreriexplore.exe’)), (‘Доступ для Internet Explorer’, ($env:ProgramFiles+’Internet Exploreriexplore.exe’)), (‘Доступ для Google Chrome’, ($+’GoogleChromeApplicationchrome.exe’)), (‘Доступ для Google Update’, ($+’GoogleUpdateGoogleUpdate.exe’)), (‘Доступ для Tor Browser’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserfirefox.exe’)), (‘Доступ для Tor Browser updater’, ($env:USERPROFILE+’AppDataLocalTor BrowserBrowserupdater.exe’)), (‘Доступ для Yandex.Browser’, ($env:USERPROFILE+’AppDataLocalYandexYandexBrowserApplicationbrowser.exe’)), (‘Доступ для Notepad++ (GUP)’, ($+’Notepad++updaterGUP.exe’)), (‘Доступ для Visual Studio 2015′, ($+’Microsoft Visual Studio 14.0Common7IDEdevenv.exe’)), (‘Доступ для Blend (Visual Studio)’, ($+’Microsoft Visual Studio 14.0Common7IDEBlend.exe’)), (‘Доступ для qBittorrent’, ($+’qBittorrentqbittorrent.exe’)), (‘Доступ для HWMonitor’, ($env:ProgramFiles+’CPUIDHWMonitorHWMonitor.exe’)), (‘Доступ для OneDrive’, ($env:USERPROFILE+’AppDataLocalMicrosoftOneDriveOneDrive.exe’)), (‘Доступ для PowerShell (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell.exe’)), (‘Доступ для PowerShell ISE (выключить для безопасности)’, ($env:SystemRoot+’System32WindowsPowerShellv1.0powershell_ise.exe’)), (‘Доступ для Steam’, ($+’SteamSteam.exe’)), (‘Доступ для steamwebhelper’, ($+’Steambinsteamwebhelper.exe’)), (‘Доступ для Steam CS GO’, (‘D:GamesSteamLibrarysteamappscommonCounter-Strike Global Offensivecsgo.exe’)), (‘Доступ для TeamViewer’, ($+’TeamViewerTeamViewer.exe’)), (‘Доступ для TeamViewer_Service’, ($+’TeamViewerTeamViewer_Service.exe’)), (‘Доступ для explorer.exe’, ($env:SystemRoot+’explorer.exe’)), (‘Доступ для AvastUI+’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastUI.exe’)), (‘Доступ для AvastSvc’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastSvc.exe’)), (‘Доступ для Avast планировщик (AvastEmUpdate)’, ($env:ProgramFiles+’AVAST SoftwareAvastAvastEmUpdate.exe’)), (‘Доступ для Avast обновления (instup)’, ($env:ProgramFiles+’AVAST SoftwareAvastsetupinstup.exe’)), (‘Доступ для Mozilla Firefox’, ($+’Mozilla Firefoxfirefox.exe’)) foreach($prog in $programs) < try < New-NetFirewallRule -Program $prog[1] -Action Allow -Profile Any -DisplayName $prog[0] -Direction Outbound Write-Host ‘Успех: ‘$prog[0] >catch < Write-Host ‘Ошибка: ‘$prog[0] >Write-Host > try < $i = ‘Доступ для Windows Update/Modern Apps’ New-NetFirewallRule -Program ($env:SystemRoot+’System32svchost.exe’) -Protocol TCP -RemotePort 80, 443 -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Avast (служба)’ New-NetFirewallRule -Service ‘avast! Antivirus’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для Mozilla Maintenance Service’ New-NetFirewallRule -Service ‘MozillaMaintenance’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound $i = ‘Доступ для ping (v4)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv4 -IcmpType 8 -Direction Outbound $i = ‘Доступ для ping (v6)’ New-NetFirewallRule -Profile Any -Action Allow -DisplayName $i -Protocol ICMPv6 -IcmpType 8 -Direction Outbound $i = ‘Доступ для Службы Магазина Windows’ New-NetFirewallRule -Service ‘WSService’ -Action Allow -Profile Any -DisplayName $i -Direction Outbound # На редкие исключения, когда огненную стену надо приопустить (при установке программ, например) $i = ‘Доступ для Частного профиля (выключить)’ New-NetFirewallRule -Enabled False -Action Allow -Profile Private -DisplayName $i -Direction Outbound Write-Host ‘Успех при применении особых правил’ >catch < Write-Host ‘Ошибка при применении особых правил на шаге:’ $i >Write-Host

Источник: www.pvsm.ru