Tails — ОС на основе Debian, целью которой является безопасное анонимное использование компьютера и интернета. Соединение с ним по умолчанию — через через Tor. Не оставляет следов в системе и носителе, если обратное явно не указано пользователем.

ОСь запускается с флешки (желательно использовать microSD), работает на большинстве компьютеров и ноутбуков (для работы необходимо иметь минимум 1GB оперативки), не требует драйверов, имеет возможность создать защищенный шифрованный раздел, при входе в инет автоматически подключается к тору + масса других разнообразных плюшек.

ОСь можно установить следующим способом:

Нам потребуются две флешки, размером более 2GB (лучше всего взять обычную флешку на 4GB и microSD большего размера (оптимально 64GB). Tails разбивает microSD на два раздела — системный Tails, размером 2.6GB и не распределенный раздел — равный оставшемуся свободному месту — на нем в дальнейшем можно создать зашифрованный раздел Persistent для хранения информации. Итак:

Tails Linux 2020 .Установка и обзор . Installing and review

— Вставляем в комп флешку на 4GB;

— Заходим в windows;

— Скачиваем Tails ISO image;

— Скачиваем Universal USB Installer

— Запускаем прогу и выбираем в первом поле Tails. Далее во втором поле указываем скачанный iso файл. И в третьем выбираем флешку на 4GB;

После завершения установки:

— Перезагружаем комп, заходим в меню загрузки (при загрузке нажать F8, F2, F10, F11, F12, Esc — на разных компах/ноутбуках по разному).

Важно для AcerНа ноутбуках Acer есть одна особенность — часто, вход в Boot Menu по F12 на них не работает по умолчанию. Для того, чтобы клавиша заработала, необходимо сначала зайти в BIOS, нажав клавишу F2, а потом переключить параметр «F12 Boot Menu» в состояние Enabled, после чего сохранить настройки и выйти из BIOS.

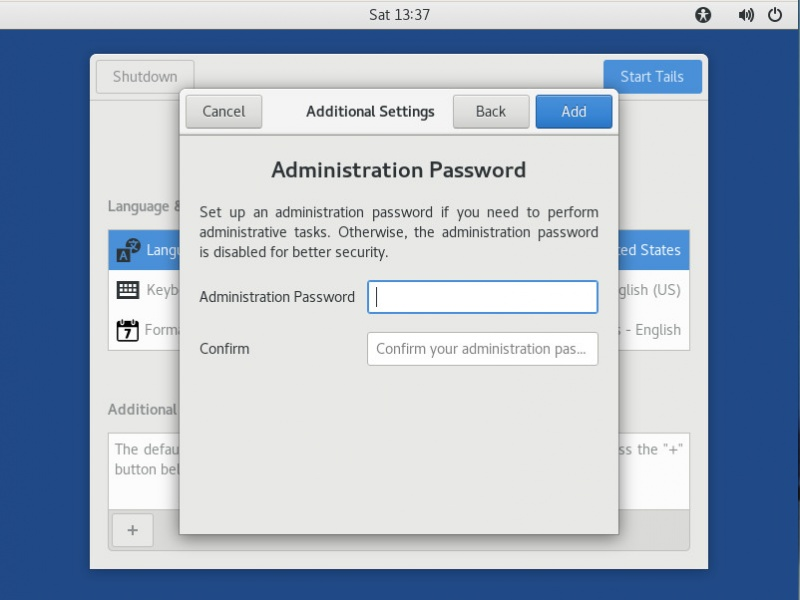

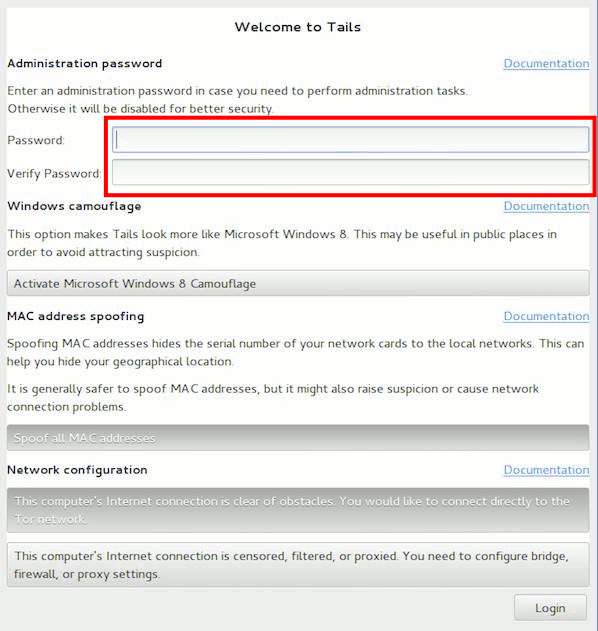

В открывшемся Boot Menu выбираем загрузку с флешки на 4GB. Если все сделано верно — система начнет загружаться. Далее нужно выбрать режим Tails (если компьютер/ноутбук мощный) или режим Tails (Troubleshooting mode) (если компьютер/ноутбук слабый). Ставим русский язык, затем нажимаем на + в левом нижнем углу приветственного окна. Придумываем/вводим пароль администратора.

Заходим в систему.

После окончания загрузки:

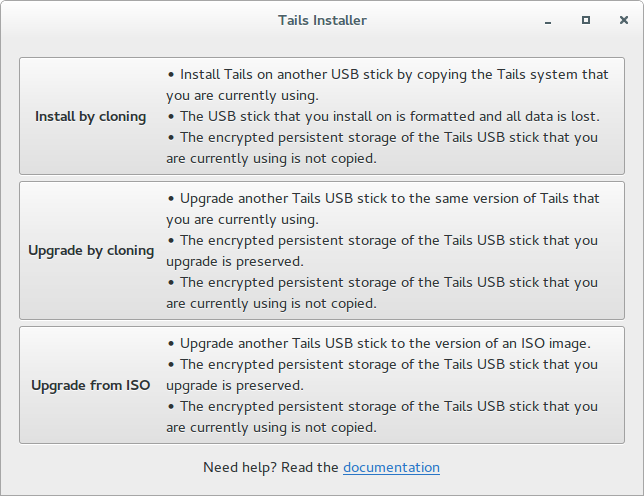

— Вставляем в комп microSD, заходим в Приложения » Tails » Tails Installer. Там выбираем пункт Клонировать

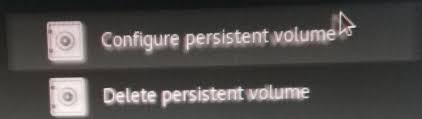

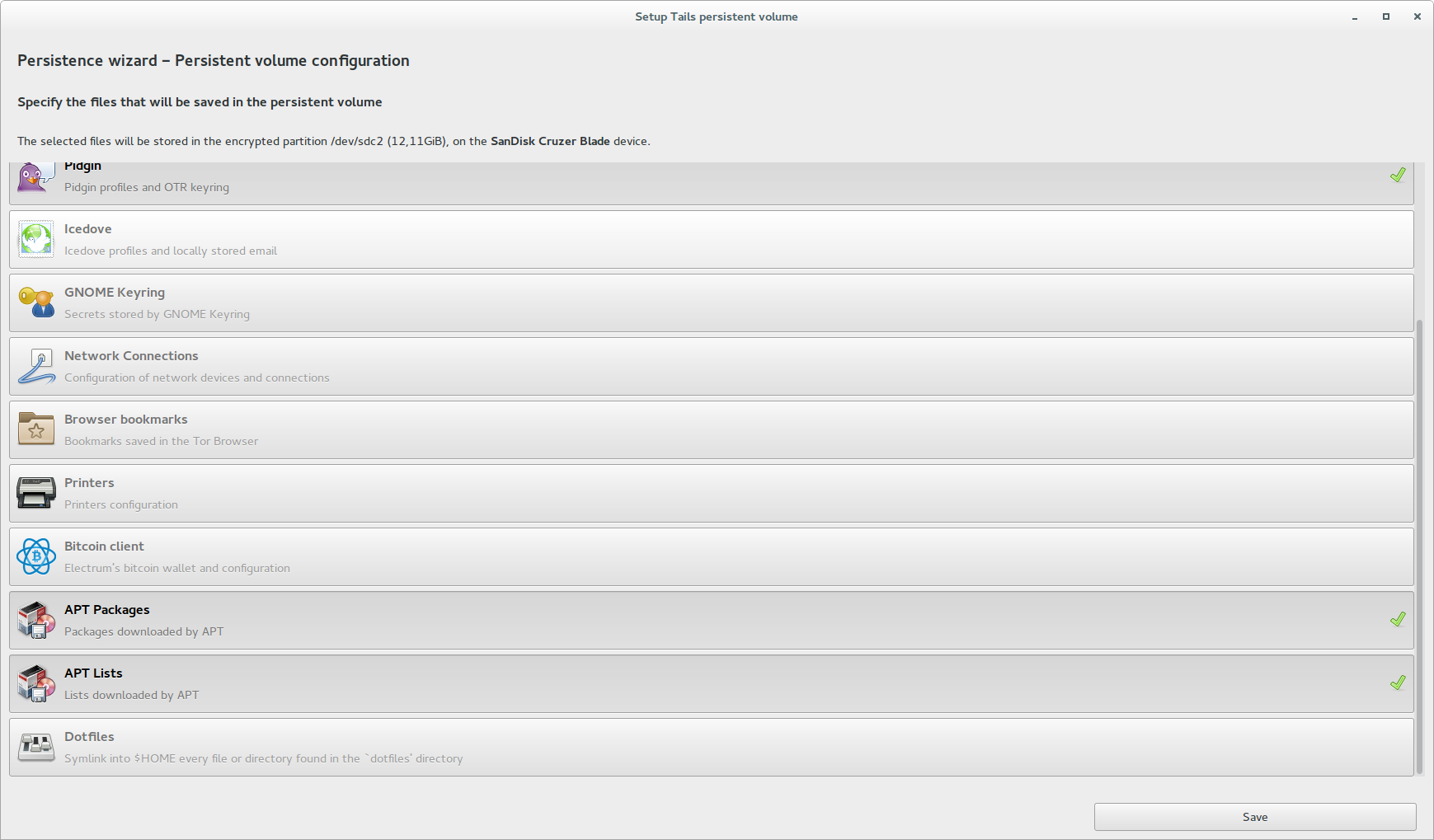

— Включить и загрузится с microSD. После загрузки системы заходим в Приложения » Tails » Configure persistent volume. Там отмечаем желаемые пункты и придумываем/устанавливаем пароль, тем самым создавая зашифрованный раздел;

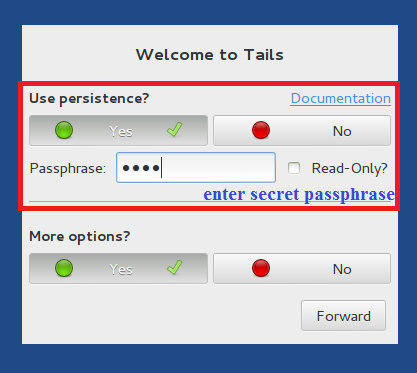

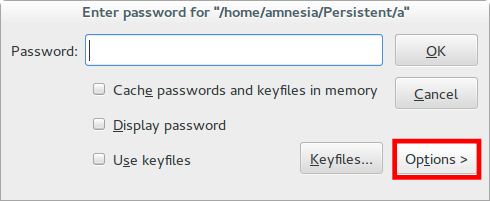

— Перезагружаемся, все тоже самое и еще в строке Enter your passphrase вводим пароль от созданного раздела. После загрузки системы, он будет находиться в папке home/Persistent (теперь файлы можно безопасно хранить в нем).

В Tails можно настроить различные сетевые, мобильные и иные подключения. При соединении с инетом автоматически запускается соединение с тором. Для обеспечения большей безопасности лучше всего использовать чужой вайфай. Есть встроенный Tor Browser, Bitcoin клиент Electrum Bitcoin Wallet, видеопроигрыватель с поддержкой большинства форматов, офисные и иные проги.

Настройка анонимной OS TAILS Linux + TOR

В Tails есть возможность устанавливать различные программы. Делать это лучше используя Терминал суперпользователя, запустив который и введя пароль администратора, в открывшееся окно необходимо вставить и выполнить:

apt-get update

После этого можно ставить программы. Они устанавливаются командой:

apt-get install [имя установочного пакета].

Для сохранения программ после перезагрузки используется команда:

echo [имя установочного пакета] >> /live/persistence/TailsData_unlocked/live-additional-software.conf

Исторически сложилось так, что в русском сегменте тора для общения используется jabber с ведением шифрованной переписки. Она шифруется либо OTR либо PGP шифрованием.

В Tails есть встроенный клиент обмена обмена мгновенными сообщениями Pidgin. Он не удобен тем, что имеет сложности с PGP шифрованием. Более стабилен в работе psi+. При использовании данного вида шифрования — для начала нужно создать личный ключ PGP. Для этих целей в Tails есть аплет шифрования OpenPGP.

Затем желательно — установить клиент джаббера psi+ с поддержкой как OTR, так и PGP шифрования. Для чего в Терминале суперпользователя последовательно вставить и выполнить:

apt-get install psi-plus

echo psi-plus >> /live/persistence/TailsData_unlocked/live-additional-software.conf

apt-get install psi-plus-l10n

echo psi-plus-l10n >> /live/persistence/TailsData_unlocked/live-additional-software.conf

apt-get install psi-plus-plugins

echo psi-plus-plugins >> /live/persistence/TailsData_unlocked/live-additional-software.conf

apt-get install libqca2-plugin-ossl

echo libqca2-plugin-ossl >> /live/persistence/TailsData_unlocked/live-additional-software.conf

apt-get install libqca2-plugin-gnupg

echo libqca2-plugin-gnupg >> /live/persistence/TailsData_unlocked/live-additional-software.conf

При запусках проги необходимо настраивать подключение к инету:

Настройки аккаунта » Соединение » Прокси-сервер

Тип — SOKC Version 5

Сервер — 127.0.0.1

Порт — 9150

Для включения ОТР шифрования — необходимо активировать плагин Off-the-Record Messaging Plugin в настройках программы.

Базовые настройки TAILS OS в универсальном исполнении.

1) защищенный накопитель USB с кнопочным введением пароля на носителе типа Datashur, предотвращающий доступ к содержимому флешки. Не требуются никакие драйверы и девайс работает с любой ОС.

2) Tails OS с томом Рersistent, пароль тома Рersistent должен быть ЧРЕЗВЫЧАЙНО сильным — 1024 бит энтропии или выше — это как правило значит паорль из случайных знаков длиной более 200 знаков или пароль DICEWARE из 80 слов.

3) Что необходимо установить:

## i2p is enabled (persistent)

4) Необходимо включить все опции в настройках тома Рersistent ЗА ИСКЛЮЧЕНИЕМ мессенджера Pidgin и сетевых настроек (network settings). Это делается с целью того чтобы мессенджер Pidgin получал новое случайно сгенерированное имя пользователя каждый раз для работы в IRC через Pidgin OTR (лучше через I2P), так как XMPP/Jabber — не лучший выбор. Сетевые настройки (network settings) не включаются в перечень выбранных настроек на Рersistent с тем чтобы избежать автоматического подключения к потенциально опасному сетевому соединению и особенно с тем чтобы избежать спуфинга.

В компьютере с TAILS OS должен использоваться одноразовый приемник Wi-Fi

Установка Bitmessage в TAILS OS

##(Каждая строка не начинающаяся с ## является комментарием, без ## — командой в терминале)

##Войдите в TAILS OS c привелегиями администратора.

##Откройте Terminal и исполните следующие команды в терминале:

chown -R amnesia:amnesia PyBitmessage

echo ‘/home/amnesia/.config/PyBitmessage source=PyBitmessage’ >> persistence.conf

echo ‘/var/lib/i2p/ source=i2p’ >> persistence.conf

##Зайдите в Applications>System Tools>Configure Persistent Volume (Настроить сохраняемый том Persistent)

##Вы должны увидеть кастомизированнцю опцию Bitmessage в самом низу, которая уже должна быть выбрана.

##Откройте Terminal и исполните следующие команды в терминале (но не приступайте сразу же к конфигурации):

cd ~/Persistent/PyBitmessage/src/ nohup ./bitmessagemain.py

##Выберите “Let me configure special network”

##Перейдите в Network Settings

##proxy server/tor type: SOCKS5

##server hostname localhost, port: 9050. НЕ МЕНЯЙТЕ НИКАКИХ ДРУГИХ НАСТРОЕК!

##Закройте Terminal, затем закройте Bitmessage

##Откройте Terminal и исполните следующие команды в терминале

cd ~/Persistent/PyBitmessage/src/ nohup ./bitmessagemain.py

##Connect Now (Соединиться)

##Your identities (Ваши аккаунты)

##Use a passphrase (Использовать пароль) — (Рекомендуется использовать систему DICEWARE 24 слов)

## number of addresses to make: 8 (генерировать 8 адресов), Поставить галочку у “spend several minutes to make shorter” (сделать адреса покороче).

cd ~/Persistent/PyBitmessage/src/ nohup ./bitmessagemain.py

##в документе gedit на Persistent Volume для дальнейшено использования. Эту команду необходмо вводить в терминал каждый раз для запуска Bitmessage

Veracrypt — шифрование контейнеров в TAILS OS

##Войдите в TAILS OS c привелегиями администратора.

##Загрузите Veracrypt здесь:

##После успешной загрузки нажмите правую кнопку мышки и выберите в меню «Extract here» (Извлечь здесь)

##Войдите в папку `veracrypt-1.16-setup`, дважды нажмите на `veracrypt-1.16-setup-gui-x86` и выберите «Run in ##terminal» (Исполнить в терминале)

##Следуйте инструкциям по установке.

##После успешной инсталляции исполните следующую команду в терминале:

cp /usr/bin/veracrypt $HOME/Persistent/

##Теперь Вы можете найти программу в папке Home/Persistent , дважды нажмите на»veracrypt» чтоб запустить программу.

##Каждый раз когда Вам потребуется использовать Veracrypt — необходимо будет войти в TAILS OS c привелегиями администратора.

##Для обновления в будущем посетите следующий сайт:

Установка I2P-Bote в TAILS OS (HARDCORE)

##Запустите TAILS OS c опцией I2P для чего после нажатия TAB при старте TAILS нужно добавить в командной строке:

[пробел]i2p и нажать

##Войдите в TAILS OS c привелегиями администратора и инициировав том Persistent. ##Откройте Terminal и исполните следующие команды в терминале (ОБРАТИТЬ ВИНМАНИЕ НА ПРОБЕЛЫ. ):

echo ‘/var/lib/i2p/ source=i2p’ >> persistence.conf

##Зайдите в Applications>System Tools>Configure Persistent Volume (Настроить сохраняемый том Persistent)

##Вы должны увидеть кастомизированную опцию I2P в самом низу, которая уже должна быть выбрана.

## Убедитесь ы том что I2P маршрутизатор успешно соединился с сетью (I2P is ready)

##найдите линию router.enablePlugins=false и измените”false» на «true»

##Откройте I2P Browser (Applications>Internet>I2P Browser)

##Нажмите I2P Services

##На странице Client Configuration page нажмите закладку Clients

##В «plugin installation from URL» введите следующее:

##нажмите Install Plugin (установить плагин)

##подождите пока плагин загрузится и установится

##I2P-Bote Secure Mail установлен

##В меню I2P Browser найдите Secure Mail или перейдите по адресу http://127.0.0.1:7657/i2pbote/index.jsp

##New Identity: используйте шифрование 521-bit Elliptic Curve.

##Если есть желание покспериментировать — попробуйте протокол NTRU-1087

##(Устойчивый к криптанализу квантовыми компьютерами)

##Перезагрузите TAILS c i2p, c привелегиями администратора и инициировав том Persistent.

##В меню I2P Browser найдите Secure Mail или перейдите по адресу http://127.0.0.1:7657/i2pbote/index.jsp

Пошаговая настройка инета в Tails

1.Откройте консоль и напишите ifconfig.

2.Если появится ошибка — напишите su, введите пароль главного администратора и снова напишите ifconfig. Эта команда — покажет информацию о сетевых соединениях, подключенных в данный момент и степень настройки их параметров. Затем необходимо взять настройки, полученные от вашего интернет провайдера.

3.Теперь самое главное, чтобы настроить интернет на Линуксе:

— откройте файл настроек sudo gedit /etc/network/interfaces, gedit – это используемый редактор;

— в данном файле введите настройки интернета. В случае если у вас статический IP-адрес, то пишите по шаблону:

auto eth0 – моментальная загрузка сетевого интерфейса;

iface eth0 inet static – предотвращает захват чужого IP;

netmask —.—.—.- тут вводите маску;

broadcast —.—.—.— эту строку оставляете без изменений или вообще не пишите;

hostname myname – введите ваше сетевое имя в этой строке;

gateway —.—.—.- тут введите шлюз вашего интернет провайдера.

4.В том случае, когда у вас отсутствуют настройки интернета или IP-адрес является статическим, следующий шаблон:

auto eth0 – моментальная загрузка сетевого интерфейса;

iface eth0 inet dhcp – позволяет получать IP автоматически.

5.Сохраните изменения в настройках.

7.Пропишите DNS, для чего введите:

sudo /etc/resolv.conf – данная команда откроет файл с серверами DNS.

nameserver —.—.—.- здесь введите DNS своего интернет провайдера

nameserver —.—.—.- введите любой альтернативный DNS.

9.Проверьте доступность интернета – введите ping ya.ru.

На этом настройка окончена.

Тонкая настройка tor в Tails OS.

Данная настройка производится посредством редактирования конфигурационного файла tor. Он носит имя torrc и в Tails находится в каталоге /etc/tor. Его изменение возможно произвести, используя редактор Vi.

К примеру, для указания Российской выходной ноды нужно:

В Терминале суперпользователя вставить и выполнить:

vi /etc/tor/torrc

Откроется конфигурационный файл.

Для его редактирования необходимо перейти в режим вставки. Для этого необходимо ввести A (английскую заглавную). Затем, переместившись в конец текста — с новой строки вставить:

StrictExitNodes 1

Для сохранения измений и выхода из редактора необходимо нажать Esc, затем (опять же в английской раскладке) нажать : и ввести и выполнить wq

Для вступления изменений в силу нужно перезагрузить сетевое соединение. Если все сделано верно, то при соединение с тором выходной ip будет Российским.

На данный момент Tails 3.0 отказывается распаковывать запароленные 7z архивы.

Решение нашлось в использование архиватора WinRAR, запускаемого через wine. Итак:

Устанавливаем wine;

Добавляем в каталог Persistent папку winrar, с находящейся в ней распакованной последней версией проги (версия 64 bit);

В Терминале вставляем и выполняем:

wine /home/amnesia/Persistent/winrar/WinRAR.exe

Если все сделано верно, то спустя небольшой промежуток времени запустится архиватор WinRAR и проблема распаковки запароленных 7z, а также любых других операций с архивами будет решена.

Источник: telegra.ph

Tails OS или как защитить себя в сети

Рано или поздно, но большинство фантастических сюжетов воплощаются в реальную жизнь. В мире информационной безопасности это произошло как только Эдвард Сноуден опубликовал информацию о PRISM — средстве слежения за пользователями сети, разработанного АНБ. В этой статье я опишу самый действенный способ защитить свои данные от любопытных глаз.

· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска.

Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

· Установка Tails

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут.

После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

· Предварительная настройка Tails

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Делаем шпионскую флешку с защищенной операционкой Tails

Tor, безусловно, одно из самых нужных средств защиты личных данных. Но чтобы обезопасить себя со всех сторон и работать, не оставляя вообще никаких следов, нужно намного больше. Tails — операционная система семейства Debian Linux, основанная на серьезных принципах защиты данных. Используя флешку с Tails, ты можешь не опасаться не только слежки в интернете, но и обыска в квартире.

Справочник анонима

Статьи из этого цикла публикуются бесплатно и доступны всем. Мы убеждены, что каждый имеет право на базовые знания о защите своих данных.

Другие статьи цикла:

- «Как работают токены аутентификации и в чем их отличия от паролей»;

- «Теория и практика шифрования почты»;

- «Виды шифрования и защиты трафика, выбор софта»;

- «Как шифровать переписку в Jabber: пошаговая инструкция».

Если для тебя эти материалы тривиальны — отлично! Но ты сделаешь доброе дело, отправив ссылку на них своим друзьям, знакомым и родственникам, менее подкованным в технических вопросах.

Вступление

Tails — не единственный дистрибутив Linux, который ставит защиту данных во главу угла. Но, на мой взгляд, это на сегодняшний день лучший выбор для человека, желающего сохранить конфиденциальность переписки, защищенность личных данных и сохранность важной информации от любопытных глаз. И раз уж я заговорил о принципах защиты данных в Tails, то нелишне будет их перечислить.

- Сохранение конфиденциальности информации. Здесь все просто, нам необходимо защитить нашу информацию от посторонних. Для этого мы будем шифровать всё, использовать криптостойкие алгоритмы и длинные ключи. Что-то даже будем шифровать по нескольку раз. Ничто не должно храниться в открытом виде, ничто не передается в открытом виде.

- Сокрытие наличия информации (стеганографическая защита). Нам необходимо скрыть сам факт хранения или передачи данных. Мы будем использовать скрытые криптоконтейнеры, заполнять свободные места на дисках случайными данными, эвристически неотличимыми от зашифрованных данных.

- Скрытие адресата передачи информации. Иногда может потребоваться скрыть от чужих глаз не только саму информацию, но и адресата. В этом нам поможет многослойное шифрование и «луковая» маршрутизация.

- Правдоподобный отказ (plausible deniability). Может возникнуть необходимость направить настойчивых любопытствующих (к примеру, при досмотре) на ложный след. Поверх скрытых контейнеров с важными данными мы создадим ложные, но очень правдоподобные зашифрованные разделы, в которых будем хранить поваренную книгу и картинки с котами из интернета.

- Возможность отказаться от факта передачи информации, отозвать свои цифровые подписи и так далее. В этом нам поможет протокол OTR и использование HMAC вместо ЭЦП.

- Работа на компьютере без следов. Все, что может остаться в оперативной памяти, на жестком диске или даже в памяти видеокарты, необходимо тщательно зачистить. Все важное должно сохраниться только на надежно зашифрованном, скрытом и оберегаемом нами носителе, риск утечек должен быть сведен к минимуму.

Все эти принципы дополняют друг друга. Если ты действительно озабочен защитой своих данных и сохранением конфиденциальности, не пренебрегай ни одним из них.

Установка

Для установки Tails нам понадобится две флешки. Почему две? Чтобы понять, что такое рекурсия, нужно сначала понять, что такое рекурсия. А Tails можно установить, только используя Tails. Скачиваем ISO с официального сайта tails.boum.org. Образ рекомендуется сразу проверить с помощью OpenPGP, подробная инструкция о том, как это сделать, есть на сайте.

Скачанный образ записываем на первую, промежуточную флешку с помощью Universal Usb Installer. После этого можно выключать компьютер и загружаться с флешки. Когда ОС загрузится, нужно будет вставить вторую (основную) флешку и выбрать Applications → Tails → Tails Installer Install by Cloning.

Если все получилось, то система готова к работе.

Начало работы

После загрузки с рабочей флешки нам потребуется создать постоянный (persistent) защищенный раздел, своеобразный «жесткий диск на флешке». Это делается через Application → Tails → Configure Persistence.

Перезагружаем компьютер и на загрузочном экране выбираем Use Persistence и More Options, после чего вводим пароль для нашего хранилища.

Из меню внизу экрана выбираем регион. Это важно, поскольку от региона зависят входные узлы Tor. Здесь следует поэкспериментировать. В моем случае лучшим выбором оказалась Дания.

В меню расширенных настроек задаем пароль для программ, которым нужны права администратора. Можешь поставить любой, он работает в рамках сессии и ни на что больше не влияет.

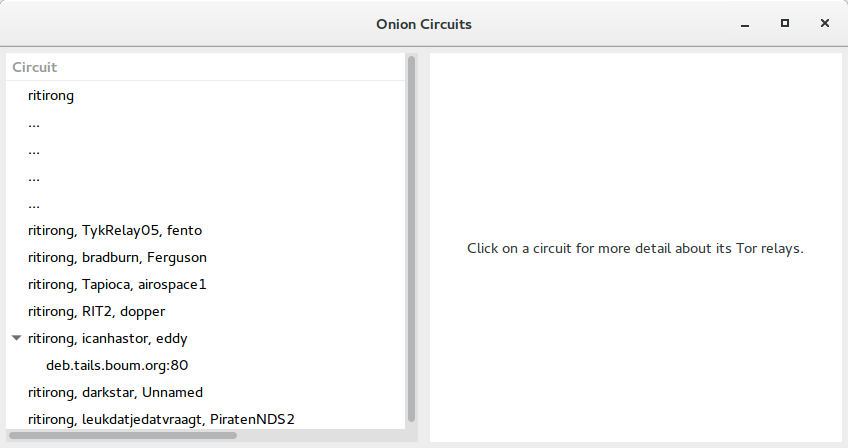

Имей в виду, что загрузка занимает некоторое время, а потом Tails еще несколько минут будет подключаться к Tor. Отслеживать процесс можно, щелкнув по иконке Onion Circuits — луковичке в верхнем правом углу экрана.

Спустя некоторое время Tails проинформирует об успешном подключении к Tor. По умолчанию сеть сконфигурирована так, что весь трафик будет проходить через него. Теперь можно скачать все, что нам нужно для работы.

Дополнительное ПО, сохранение файлов и настроек

По умолчанию Tails не рассчитана на сохранение установленного ПО, настроек и файлов после выключения компьютера. Однако создатели предусмотрели возможность хранить некоторые данные в персистентном разделе. Настроить, что именно будет храниться, можно в разделе Settings → Persistent.

Большинство пунктов меню очевидны, поэтому я остановлюсь на последних трех. Второй и третий с конца отвечают за хранение APT-пакетов. Tails основана на Debian, поэтому большинство нужного нам ПО можно установить при помощи apt-get. И хотя сами программы при отключении компьютера не сохранятся, пакеты APT при соответствующих настройках останутся в персистентном разделе. Это позволяет развертывать все нужное ПО в процессе загрузки системы.

Последний пункт меню Dotfiles позволяет создать в персистентном разделе папку с файлами, ссылки на которые будут создаваться в домашней папке Tails при загрузке. Выглядит это следующим образом.

Вот пример структуры файлов в постоянном разделе.

/live/persistence/TailsData_unlocked/dotfiles ├── file_a ├── folder │ ├── file_b │ └── subfolder │ └── file_c └── emptyfolder

В домашней папке при таком раскладе будет следующая структура ссылок:

/home/amnesia ├── file_a → /live/persistence/TailsData_unlocked/dotfiles/file_a └── folder ├── file_b → /live/persistence/TailsData_unlocked/dotfiles/folder/file_b └── subfolder └── file_c → /live/persistence/TailsData_unlocked/dotfiles/folder/subfolder/file_c

Защищаем данные, отбрасываем хвост

Сам по себе наш персистентный раздел уже зашифрован.

Однако у него есть существенный недостаток: он не обеспечивает правдоподобное отрицание наличия зашифрованных данных. Чтобы обеспечить правдоподобное отрицание, я предложу решение, которое отличается от рекомендаций создателей Tails. Как поступить тебе — решай сам.

Создатели Tails рекомендуют использовать cryptsetup, основанный на LUKS. Эта программа позволяет создавать скрытые разделы, однако такой раздел скрыт не до конца. Насколько мне известно, существует возможность обнаружить заголовок скрытого раздела, что позволяет установить его наличие.

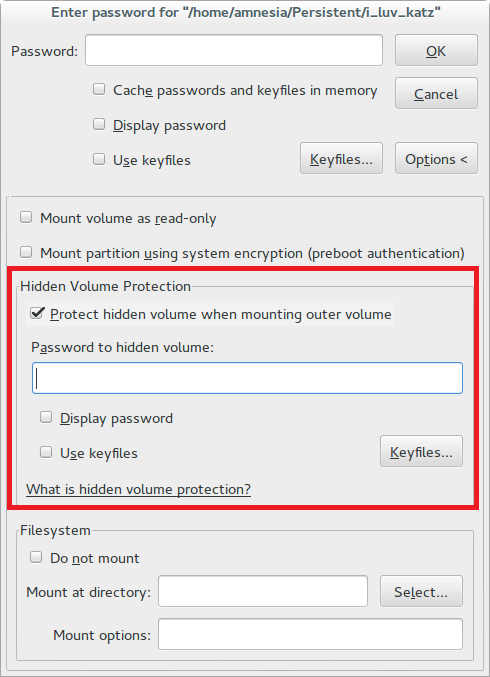

Детально описывать процесс создания двойного криптоконтейнера я не стану, отмечу лишь важный нюанс. Поскольку скрытый раздел TrueCrypt по-настоящему скрытый, о его существовании не догадывается даже сама программа, пока ты не введешь нужный пароль. Из-за этого при записи файлов в ложный раздел скрытый раздел может быть поврежден. Чтобы этого не произошло, при монтировании ложного раздела для записи на него картинок котиков нужно выбрать Mount Options → Protect hidden volume when mounting outer volume.

Подобно ящерице, которая при опасности отбрасывает свой хвост, мы теперь в случае необходимости сможем ввести пароль от фальшивого раздела и продемонстрировать всем фотографии котиков вместо конфиденциальной информации.

Общение

Теперь, когда мы обезопасили нашу информацию, можно приступить к ее передаче, то есть к общению. Начнем с Pidgin. Он отлично годится в качестве клиента IRC, а в Tails его еще и немного усилили. В состав ОС включен Pidgin с установленным плагином для протокола OTR. Именно он нам интересен больше всего.

Избегая сложной математики, можно сказать, что этот протокол обеспечивает защищенную передачу данных с возможностью отречения, то есть доказать, что конкретное сообщение написано конкретным человеком, невозможно.

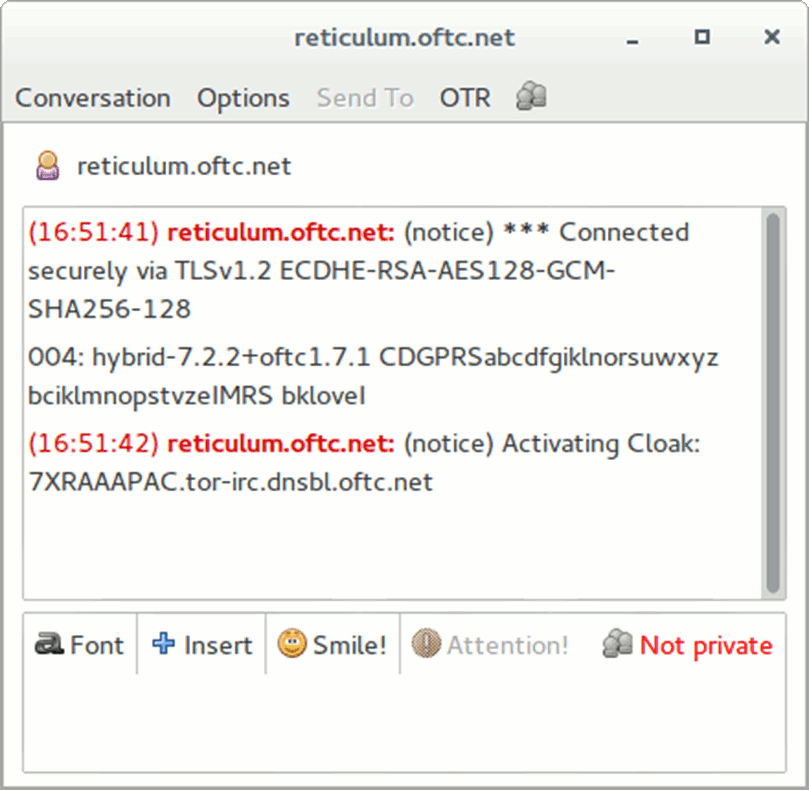

Прежде чем начать общаться с кем-то по протоколу OTR, нужно подключиться к серверу IRC. При этом очень важно удостовериться в использовании SSL. Tor шифрует трафик при передаче его между узлами, но, если ты не будешь использовать SSL, твой трафик будет передаваться в открытом виде до входного узла Tor и от выходного узла адресату. Некоторые узлы Tor забанены на серверах IRC, поэтому может потребоваться перезапуск Tor. Сделать это можно командой /etc/init.d/tor restart .

После того как соединение с сервером установлено, выбираем Buddies → New Instant Message.

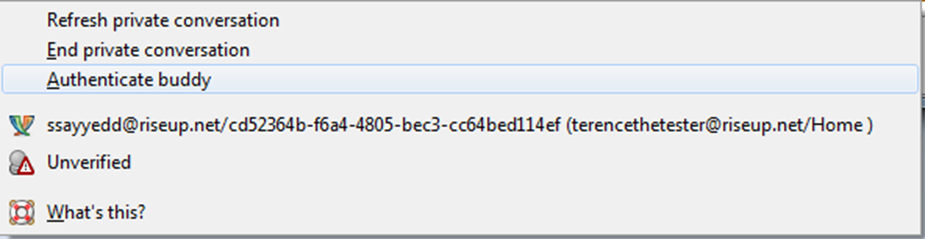

В открывшемся окне диалога выбираем Not Private → Start Private Conversation.

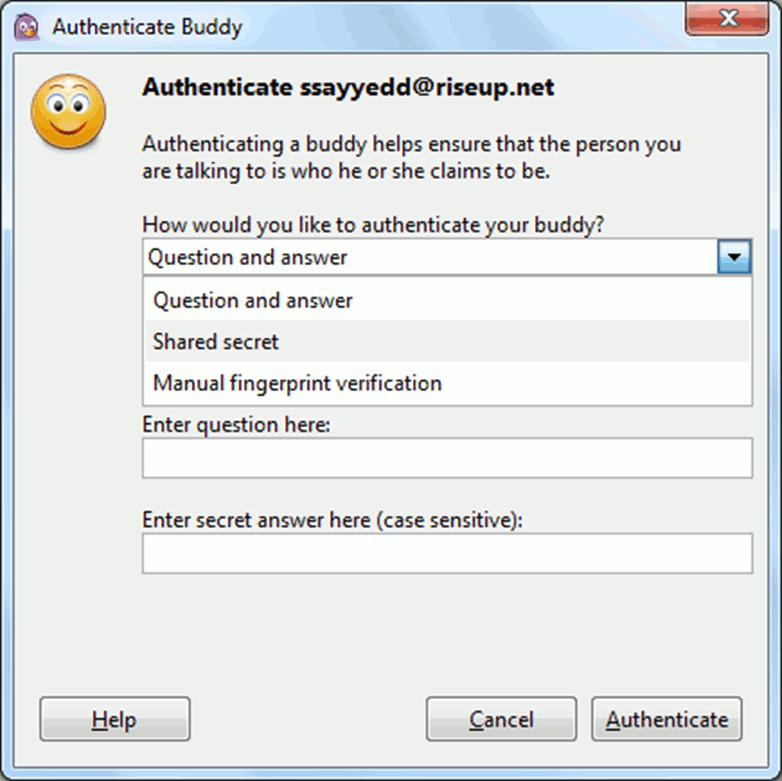

Будет предложено три варианта для аутентификации: ввести ответ на секретный вопрос, который вы обсудили с собеседником заранее (в этом случае необходимо ввести один и тот же ответ, пробелы и регистр считаются); ввести общую «секретную» фразу; проверить fingerprint — это сорокасимвольная последовательность, идентифицирующая пользователя OTR.

Теперь можно переписываться по OTR. Но как насчет голосового общения? Тут, увы, не все гладко. Поскольку Tails направляет весь трафик через Tor, возникает ряд проблем для голосового общения. Во-первых, большинство VoIP-программ используют UDP, в то время как через Tor возможна передача только пакетов TCP.

Во-вторых, Tor не отличается скоростью и пакеты иногда приходят с сильной задержкой. Так что возможны задержки и разрывы связи.

Тем не менее существует OnionPhone, специальный плагин для TorChat. Неплохо справляется и Mumble, хотя этот вариант и менее безопасен. Чтобы Mumble работал через Tor, необходимо запускать его командой torify mumble , а также выбрать пункт Force TCP в сетевых настройках программы.

Электронная почта

Почту в Tails можно использовать точно так же, как и в других ОС. В стандартную сборку входит почтовый клиент Icedove, его настройки и ключи можно хранить в персистентном разделе. Важный нюанс, который следует иметь в виду при отправке писем, состоит в том, что заголовки (subject) не шифруются. Это не ошибка, а особенность реализации протокола, о которой нужно просто знать. Кроме того, файлы, передаваемые по электронной почте, рекомендуется шифровать.

Итого

Я описал лишь некоторые возможности Tails, но базовая сборка содержит внушительный набор дополнительных программ, которые тебе предстоит изучить самостоятельно. Рекомендую, к примеру, посмотреть софт для стирания метаданных файлов — он поможет тебе обезопасить себя еще лучше.

Тарас Татаринов

Эксперт по ИБ АО «Монитор Безопасности»

Источник: xakep.ru