Р еестр Windows является, пожалуй, самым динамичным компонентом операционной системы. В нём отражаются любые, даже самые незначительные изменения, вносимые в систему штатными и сторонними программами. Опытные пользователи могут отслеживать подобные изменения, применяя для этих целей специальные утилиты, об одной из которых сегодня пойдёт речь. Называется она RegFromApp. Эта небольшая портативная утилита от Nirsoft позволяет производить наблюдение за работой установленных на компьютере программ.

А вернее фиксировать все изменения, которые они в процессе своей работы вносят в системный реестр, и при необходимости сравнивать ранее полученные результаты с более поздними. Исключения составляют универсальные приложения Windows, подключение к их процессам в RegFromApp чаще всего завершается ошибкой.

П римечание: для отслеживания работы 32-битных программ нужно использовать 32-разрядную версию RegFromApp, даже на 64-битной системе.

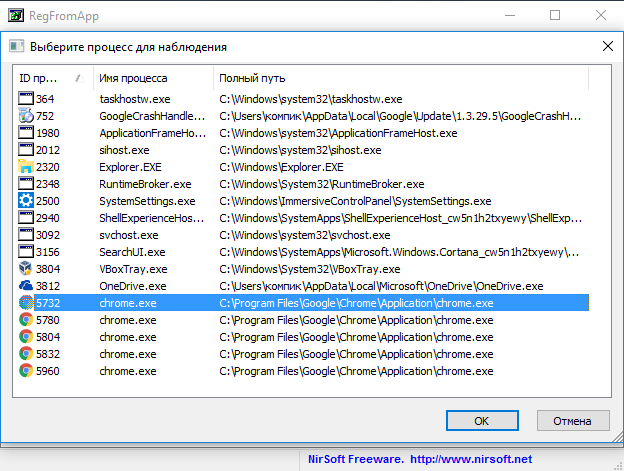

Пользоваться утилитой довольно просто. После её запуска вам будет предложено выбрать процесс для наблюдения и нажать ок. Также процесс можно выбрать вручную из главного графического меню программы. После этого будет запущено наблюдение в фоновом режиме.

Как узнать местонахождение программы (расположения файла) по ярлыку

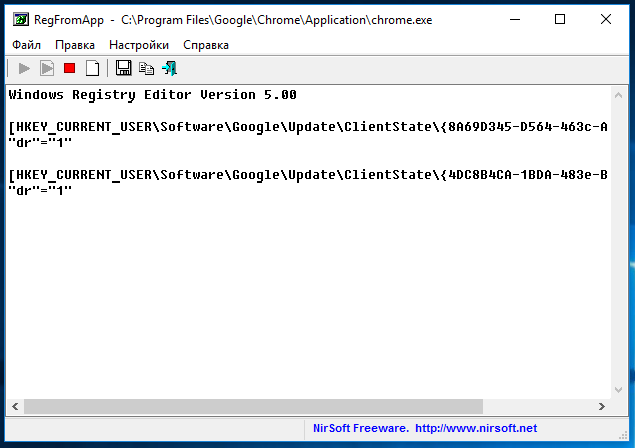

Как только отслеживаемая программа внесёт в реестр какие-то изменения, они тут же появятся в главном окне утилиты. Данные об изменениях можно скопировать в буфер обмена или сохранить в файл REG.

Режима отображения в RegFromApp два. По умолчанию утилита показывает только последние измененные значения, но также имеется возможность задать показ исходных значений. Других значимых настроек в программе нет.

Источник: www.white-windows.ru

Как отследить изменения файлов в папке

Мало кто знает о том что можно отследить все изменения как файлов та и папок, удаление, создание, изменение, переименование и т.д. Можно даже узнать кто из пользователь это делал. Вариантов с помощью которых можно реализовать эту задачу очень много, от использования стандартных функций до специализированного программного обеспечения.

Настроить все это дела средствами Windows достаточно сложно, более менее профессиональный софт платный. Я же вам хочу рассказать о золотой середине, которой сможет пользоваться даже простой пользователь. Это небольшая бесплатная программа которая поможет отследить изменения файлов в папке.

Как узнать кто когда и какие файлы и папки изменял

Называется эта программа FolderChangesView, ссылку на её скачивание найдете в кончен статьи. Программа бесплатная с простым и понятным интерфейсом. Правда есть один нюанс она не русифицирована. Но думаю сейчас это уже не проблема.

Как проверить контрольную сумму скачанного файла архива или образа. Как проверить хэш файла.

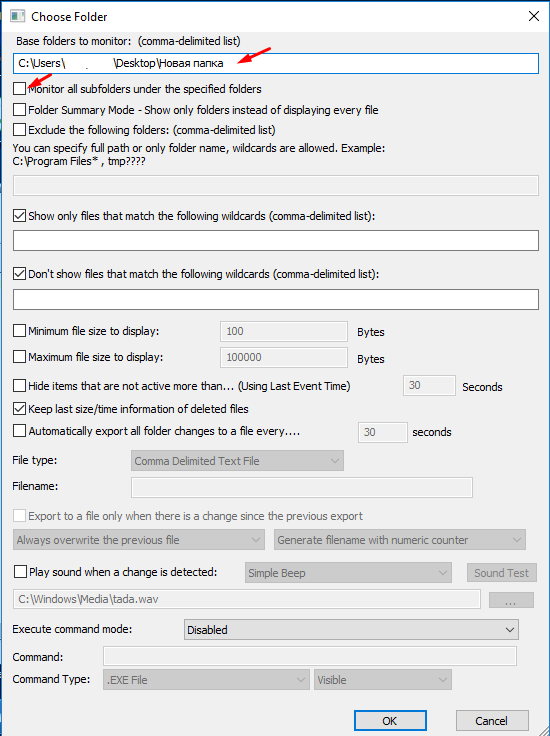

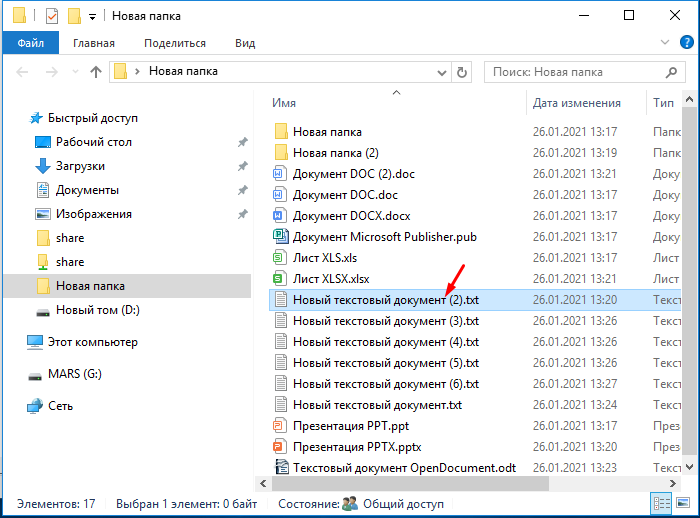

Запускаем программу и копируем путь до отслеживаемой папки с файлами. Отмечаем первый пункт «Monitor all subfolders inder the specified folders».

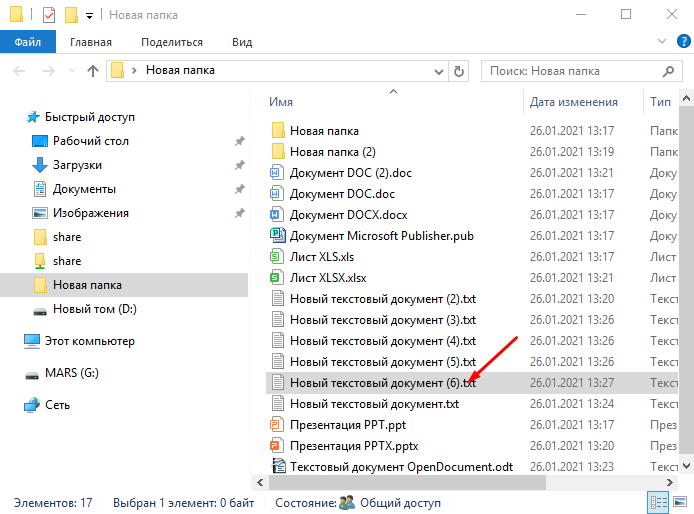

Теперь попробуем создать новый документ.

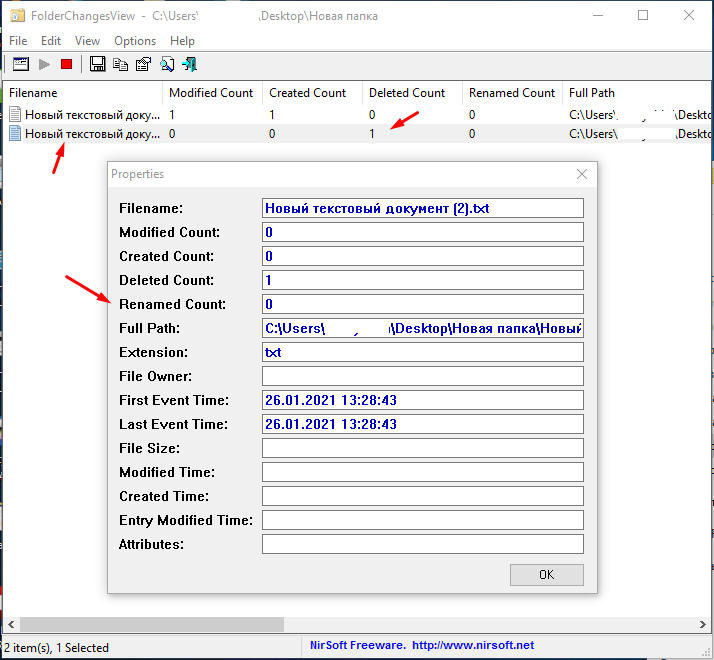

Программу тут же заменить новый файл и отобразит его в истории изменений. Вы сможете узнать, имя нового файла, кто создал (при учете если у вас каждый пользователь заходит под своей учетной записью), время и дату.

Дальше попробуем что нибудь удалить.

Эти изменения так же отразятся в программе и вы сможете узнать кто, когда и какой файл удалил.

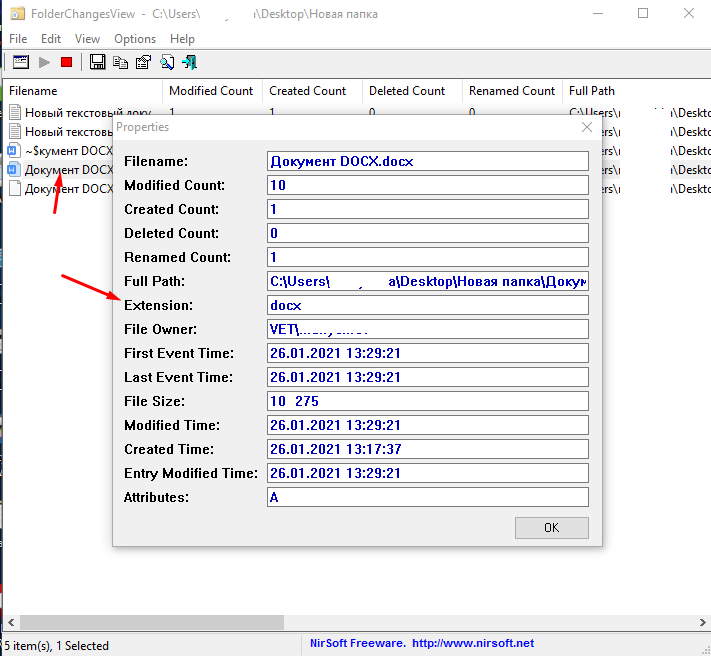

Если попробовать изменить какой нибудь файл например, текстовый документ.

Вот таким образом можно отслеживать изменения в файлах и папках. Программа подойдет для локального использования. Для отслеживания изменений скажем на сетевых ресурсах лучше использовать что посерьезней.

Источник: sibsisadmin.ru

Как узнать, какой процесс изменяет файл

В Linux имеется платформа аудита, которая позволяет узнать обо всех случаях доступа к файлу, его изменениях или запуске. Также можно вести наблюдение за изменением целых директорий.

Как установить auditd (auditctl)

В Debian, Linux Mint, Kali Linux, Ubuntu и их производных для установки выполните команду:

sudo apt install auditd

В Arch Linux, Manjaro, BlackArch и их производных данный пакет называется audit и входит в core репозиторий, следовательно, он предустановлен по умолчанию.

В CentOS для установки выполните команду:

yum install audit

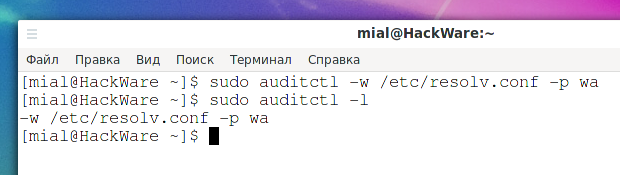

Как запустить монитор доступа и изменений файла

Необходимо начать с добавления правил. Следующая команда добавляет монитор доступа и изменения файла /etc/resolv.conf:

sudo auditctl -w /etc/resolv.conf -p wa

Это пример команды с другой нотацией, но выполняет она идентичное действие — мониторит все изменения и доступ к файлу /etc/resolv.conf:

sudo auditctl -a always,exit -F path=/etc/resolv.conf -F perm=wa

Проверить, какие правила добавлены, можно следующей командой:

sudo auditctl -l

Хотя правило добавлено, служба аудита ещё не запущена. Для её запуска выполните команду:

sudo systemctl start auditd.service

Если вы хотите добавить данную службу в автозагрузку, то выполните:

sudo systemctl enable auditd.service

Запуск auditd без перевода в фон

Предыдущая команда запустит auditd как демон, то есть служба в фоне. Если вам это не нужно и вы хотите запустить auditd на переднем плане, то вместо использования systemctl выполните следующую команду:

sudo auditd -f

В этом случае все события с отслеживаемыми файлами или папками будут отображаться в стандартном выводе. При этом файл журнала не будет вестись.

Это полезно при отладке правил, либо если вам нужно проследить за событиями в короткий промежуток времени.

Как просмотреть журнал auditd

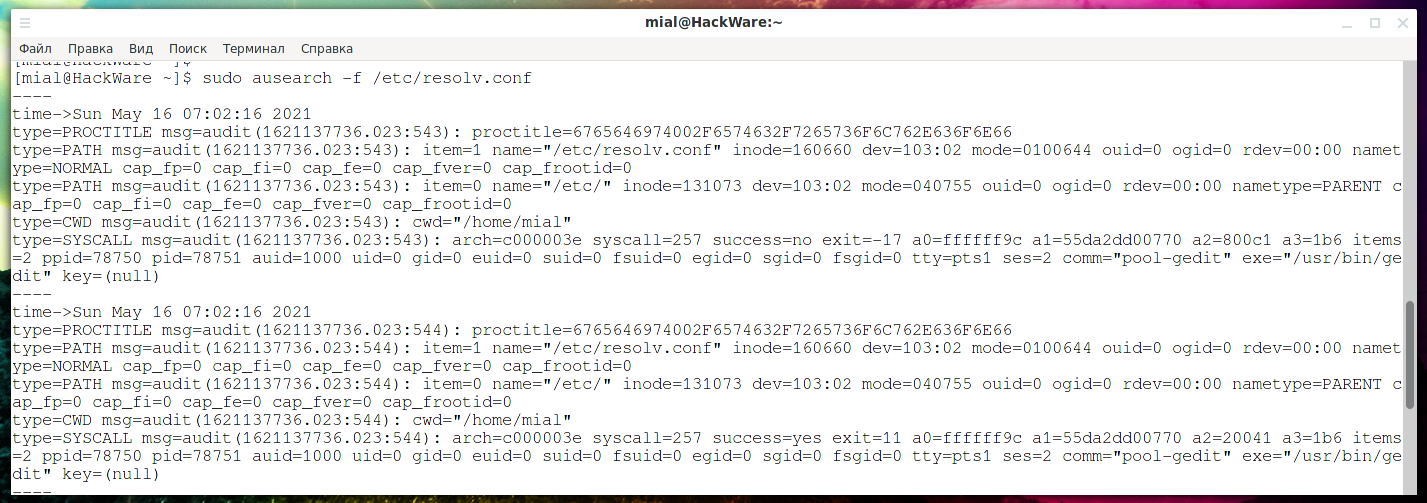

Журнал auditd хранится в файле /var/log/audit/audit.log. Но вместо того, что просматривать его напрямую, можно воспользоваться утилитой ausearch, например:

sudo ausearch -f /etc/resolv.conf

Если будет выведено

значит данный файл ещё не трогала ни одна программа.

Если события произошли, там будут примерно следующие записи:

—- time->Sun May 16 07:02:16 2021 type=PROCTITLE msg=audit(1621137736.023:543): proctitle=6765646974002F6574632F7265736F6C762E636F6E66 type=PATH msg=audit(1621137736.023:543): item=1 name=»/etc/resolv.conf» inode=160660 dev=103:02 mode=0100644 ouid=0 ogid=0 rdev=00:00 nametype=NORMAL cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.023:543): item=0 name=»/etc/» inode=131073 dev=103:02 mode=040755 ouid=0 ogid=0 rdev=00:00 nametype=PARENT cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=CWD msg=audit(1621137736.023:543): cwd=»/home/mial» type=SYSCALL msg=audit(1621137736.023:543): arch=c000003e syscall=257 success=no exit=-17 a0=ffffff9c a1=55da2dd00770 a2=800c1 a3=1b6 items=2 ppid=78750 pid=78751 auid=1000 uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=pts1 ses=2 comm=»pool-gedit» exe=»/usr/bin/gedit» key=(null) —- time->Sun May 16 07:02:16 2021 type=PROCTITLE msg=audit(1621137736.023:544): proctitle=6765646974002F6574632F7265736F6C762E636F6E66 type=PATH msg=audit(1621137736.023:544): item=1 name=»/etc/resolv.conf» inode=160660 dev=103:02 mode=0100644 ouid=0 ogid=0 rdev=00:00 nametype=NORMAL cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.023:544): item=0 name=»/etc/» inode=131073 dev=103:02 mode=040755 ouid=0 ogid=0 rdev=00:00 nametype=PARENT cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=CWD msg=audit(1621137736.023:544): cwd=»/home/mial» type=SYSCALL msg=audit(1621137736.023:544): arch=c000003e syscall=257 success=yes exit=11 a0=ffffff9c a1=55da2dd00770 a2=20041 a3=1b6 items=2 ppid=78750 pid=78751 auid=1000 uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=pts1 ses=2 comm=»pool-gedit» exe=»/usr/bin/gedit» key=(null) —- time->Sun May 16 07:02:16 2021 type=PROCTITLE msg=audit(1621137736.029:545): proctitle=6765646974002F6574632F7265736F6C762E636F6E66 type=PATH msg=audit(1621137736.029:545): item=4 name=»/etc/resolv.conf» inode=163335 dev=103:02 mode=0100644 ouid=0 ogid=0 rdev=00:00 nametype=CREATE cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.029:545): item=3 name=»/etc/resolv.conf» inode=160660 dev=103:02 mode=0100644 ouid=0 ogid=0 rdev=00:00 nametype=DELETE cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.029:545): item=2 name=»/etc/.goutputstream-VQ4G30″ inode=163335 dev=103:02 mode=0100644 ouid=0 ogid=0 rdev=00:00 nametype=DELETE cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.029:545): item=1 name=»/etc/» inode=131073 dev=103:02 mode=040755 ouid=0 ogid=0 rdev=00:00 nametype=PARENT cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=PATH msg=audit(1621137736.029:545): item=0 name=»/etc/» inode=131073 dev=103:02 mode=040755 ouid=0 ogid=0 rdev=00:00 nametype=PARENT cap_fp=0 cap_fi=0 cap_fe=0 cap_fver=0 cap_frootid=0 type=CWD msg=audit(1621137736.029:545): cwd=»/home/mial» type=SYSCALL msg=audit(1621137736.029:545): arch=c000003e syscall=82 success=yes exit=0 a0=7ff2a409a5a0 a1=7ff2a40a2da0 a2=0 a3=11 items=5 ppid=78750 pid=78751 auid=1000 uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 tty=pts1 ses=2 comm=»pool-gedit» exe=»/usr/bin/gedit» key=(null)

Чтобы узнать, какая программа выполнила действие, смотрите строку «exe=».

Как остановить службу auditd

Чтобы удалить службу из автозагрузки, выполните команду:

Источник: zalinux.ru