Предлагаем вам подборку видеороликов, которые помогут быстро начать работу с популярным сниффером Wireshark. Наше руководство содержит ответы на самые часто задаваемые вопросы по этой программе и поможет вам легко сделать первые шаги.

1. Где скачать и как установить Wireshark?

2. Как выглядит интерфейс и с чего начать?

3. Как настроить перехват трафика в Wireshark?

4. Строка инструментов: как выглядит и зачем нужен каждый из инструментов?

5. Как настроить фильтры Wireshark для анализа пакетов?

6. Какие возможности для управления интерфейсом существуют?

Часть 1 — Установка Wireshark

7. Что такое пакет?

8. Процесс установления соединения в TCP — 3 Way HandShake?

См. также:

- Перехват паролей с помощью Wireshark

- TCP Retransmissions – что это и как их анализировать с помощью Wireshark?

- Программно-определяемые сети (SDN) – новый подход к построению сетей. Как обеспечить их эффективный мониторинг?

Комментарии

Тут пока ничего нет, но Вы можете быть первым!

Авторизуйтесь для этого

Свежие материалы

NGFW: Современные технологии защиты сетей

Практический курс по ВОЛС. Вебинар 2

Практический курс по ВОЛС. Вебинар 1

Атака Evil Twin: сценарии применения и способы защиты

TLStorm 2.0 — новые уязвимости коммутаторов Aruba и Avaya

close Сброс пароля

Выслать на почту

Заказать звонок

Согласие на обработку персональных данных

Настоящим вы предоставляете свои персональные данные для получения заказанных вами на нашем веб-сайте товаров, информационных материалов или услуг. Вы также даете согласие на обработку ваших персональных данных, включая: сбор, хранение, обновление, использование, блокирование и уничтожение. Настоящее согласие дается вами на весь период эксплуатации веб-сайта и может быть отозвано вами в любой момент. Для отзыва вашего согласия направьте соответствующее распоряжение в письменной форме по адресу обратной связи, указанному на сайте. В случае отзыва настоящего согласия вы теряете статус зарегистрированного пользователя веб-сайта и все связанные с этим статусом привилегии по всем программам сайта.

Источник: networkguru.ru

Установка Wireshark в Ubuntu 20.04

Wireshark — это одна из самых популярных программ для анализа сетевого трафика. С помощью неё вы можете просмотреть содержимое сетевых пакетов на различных уровнях работы сети. Кроме непосредственно анализа трафика в программе есть возможность расшифровки зашифрованных пакетов беспроводных сетей. В отличие от консольной утилиты tcpdump у Wireshark есть очень удобный графический интерфейс.

В этой небольшой статье мы рассмотрим как установить Wireshark в Ubuntu 20.04, как получить последнюю версию, а также как настроить программу для работы от имени обычного пользователя.

Установка Wireshark в Ubuntu

1. Официальный сайт

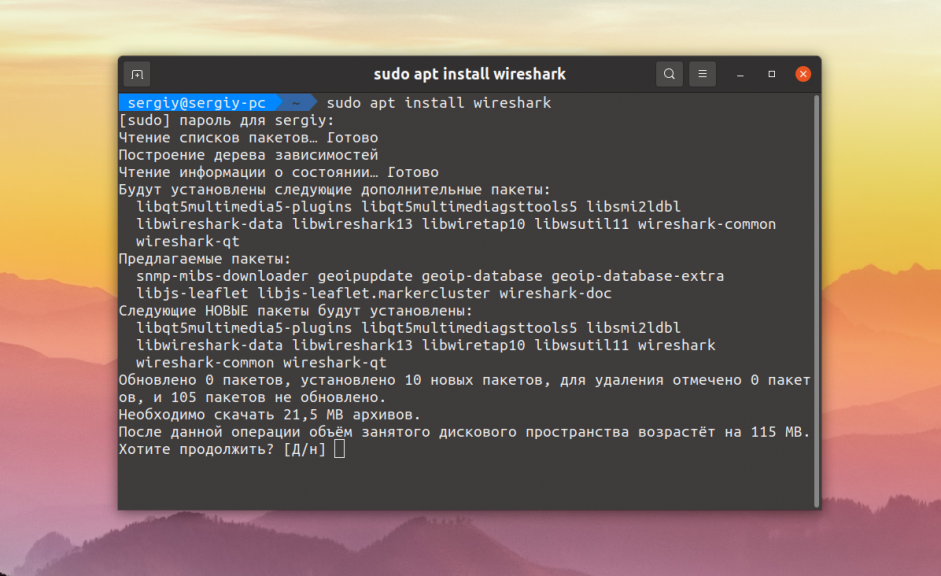

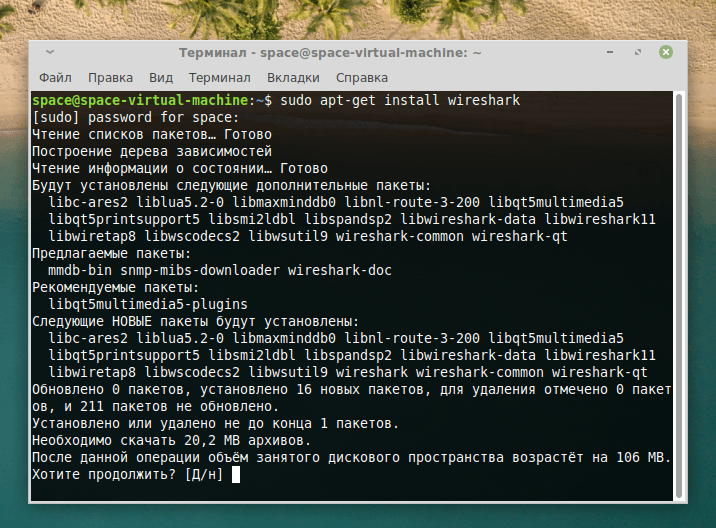

Самый простой способ установить Wireshark — использовать официальные репозитории. Для этого выполните такую команду:

sudo apt install wireshark

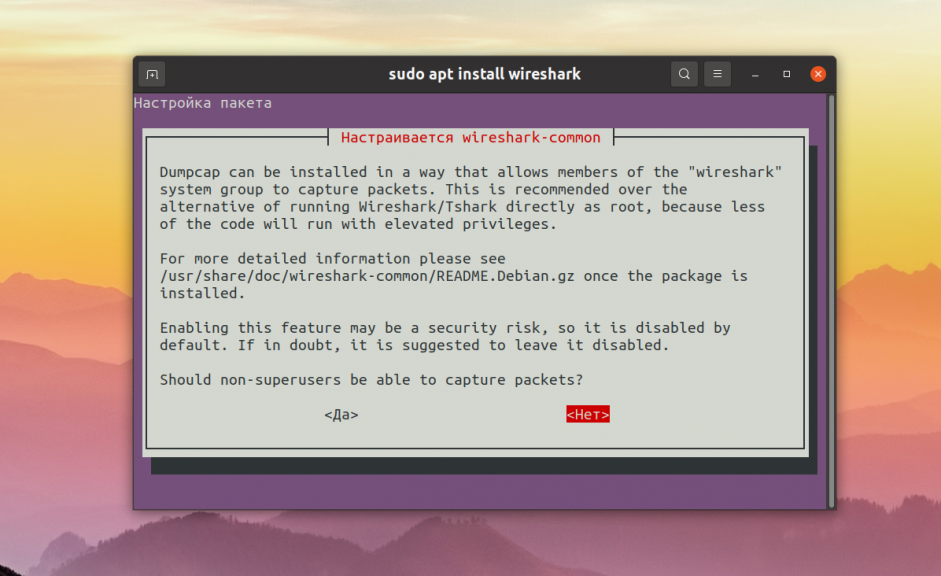

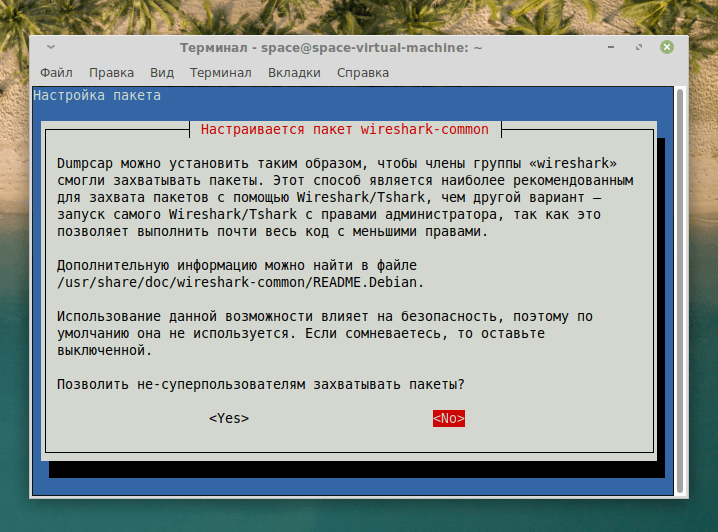

Во время установки программа спросит нужно ли разрешить запускать Wireshark от имени обычного пользователя. Дело в том, что анализировать сетевые пакеты по умолчанию можно только от имени суперпользователя. Но запускать графические программы от имени суперпользователя не рекомендуется. Если в этом окне ответить Да, то все пользователи из группы wireshark смогут получить доступ к программе, а не только суперпользователь:

После завершения установки необходимо добавить текущего пользователя в группу wireshark:

sudo usermod -aG wireshark $USER

Чтобы изменения применились надо перезагрузить компьютер или перезайти в систему. После этого можно запускать программу из главного меню или с помощью терминала:

Если вы столкнулись с проблемой, что Wireshark не видит интерфейсы Ubuntu, это значит что программа запущена от обычного пользователя и он не добавлен в группу Wireshark. В качестве быстрого решения, попробуйте запустить её от суперпользователя:

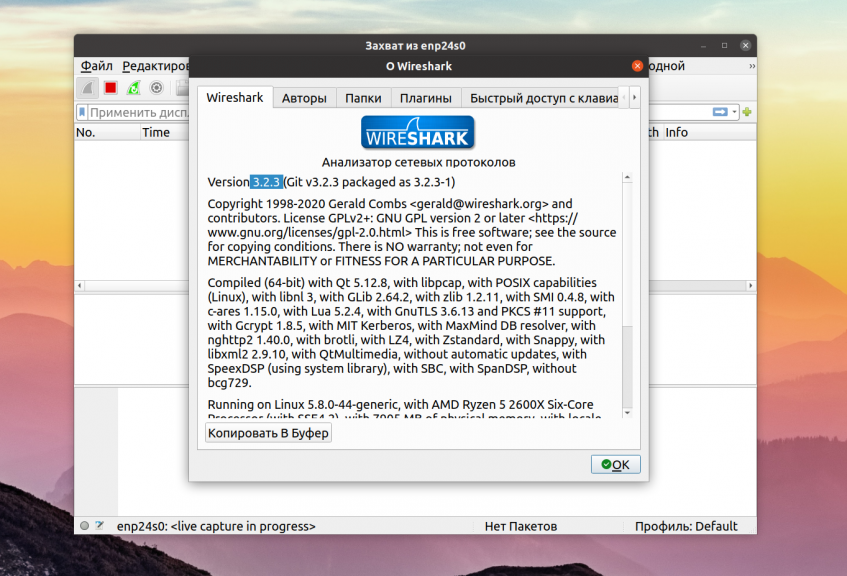

Открыв пункт меню Помощь -> О Wireshark можно узнать версию программы. В данном случае установлена версия 3.2.3:

2. Установка Wireshark и PPA

Пока в официальных репозиториях находится устаревшая версия, разработчики уже выпустили версию 3.4.2. Её можно получить из PPA разработчиков. Для добавления PPA репозитория в систему выполните такую команду:

sudo add-apt-repository ppa:wireshark-dev/stable

После этого можно установить Wireshark как это описано выше:

sudo apt install wireshark

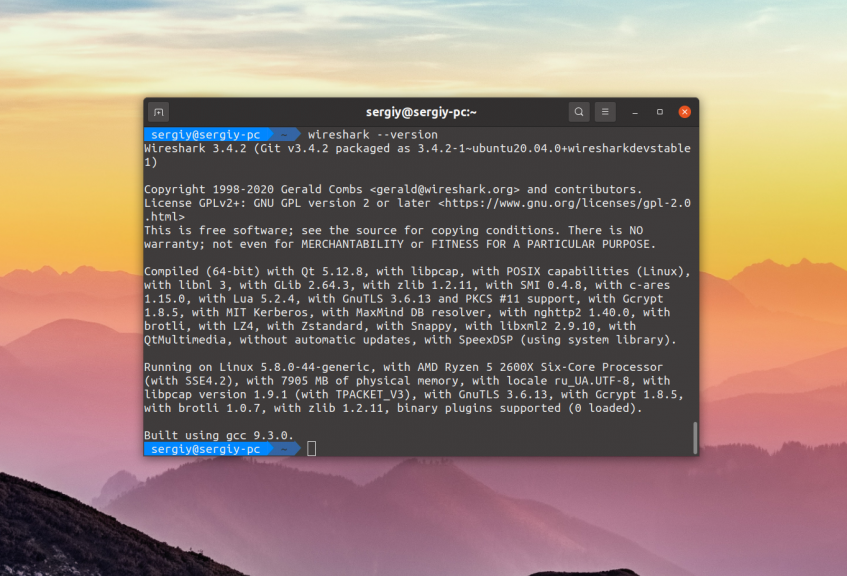

Установка проходит аналогично тому, что описано выше. Если ваш пользователь не добавлен в группу wireshark, то не забудьте его добавить чтобы использовать программу от имени обычного пользователя. Версию программы можно узнать и с помощью терминала, для этого выполните:

3. Настройка доступа для не суперпользователя

Если во время установки, на запрос установщика стоит ли разрешить обычным пользователям использовать Wireshark вы выбрали нет, но потом передумали, то можно изменить эту настройку. Для этого выполните такую команду:

sudo dpkq-reconfigure wireshark-common

И на этот раз уже ответьте Да. Ну и не забудьте добавить пользователя в группу wireshark.

Удаление Wireshark

Для того чтобы удалить Wireshark из Ubuntu достаточно выполнить такую команду:

sudo apt remove wireshark

Выводы

В этой небольшой статье мы разобрались как выполняется установка Wireshark в Ubuntu 20.04. Как видите, всё выполняется довольно просто. Прочитать подробнее как пользоваться Wireshark вы можете в отдельной статье.

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Похожие записи

Оцените статью

(8 оценок, среднее: 5,00 из 5)

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Об авторе

Основатель и администратор сайта losst.ru, увлекаюсь открытым программным обеспечением и операционной системой Linux. В качестве основной ОС сейчас использую Ubuntu. Кроме Linux, интересуюсь всем, что связано с информационными технологиями и современной наукой.

6 комментариев к “Установка Wireshark в Ubuntu 20.04”

По горячим следам и молчаливого согласия админа добавлю краткое описание действий, которые позволят wireshark работать с трафиком USB-портов. Методику я почерпнул на stackoverflow. Чтобы wireshark мог отображать USB-трафик, нужно в загрузить модуль ядра usbmon. Сделать это можно несколькими способами. Первый способ — в ручную.

Для этого нужно в консоли выполнить команду: # modprobe usbmon Команду нужно выполнить из-под root-а. Это очень простой способ, недостаток его в том, что эту команду нужно выполнять каждый раз (после загрузки операционной системы). Альтернативой этому является способ автоматической загрузки модуля.

Делается это так — в директории /etc/modules-load.d/ нужно создать файл usbmon.conf, в котором написать строку с одним словом: usbmon Теперь при каждой загрузке операционной системы этот модуль будет автоматически устанавливаться. Но это ещё не всё! Теперь нужно отрегулировать права.

Дело вот в чём, обычному пользователю (не root-у), который запускает wireshark, не позволено использовать виртуальные устройства usbmon*, который создаёт этот модуль. Работать в wireshark под root-ом не всегода удобно, да и по большому счёту — не совсем правильно. Поэтому было бы более правильно запускать wireshark под обычным пользователем, но предоставить ему (пользователю) некоторые привилегии.

Сначала давайте посмотрим, что у нас имеется в системе. После установки (тем или иным способом) модуля usbmon в системе должны появится несколько виртуальных устройств: $ ls -al /dev/usbmon* Обратите внимание на атрибуты файлов — на моём компе они имеют вид «crw——- root root». Иными словами, доступ к устройству имеет только root.

Чтобы наделить пользователя возможностью работать с этими устройствами нужно (из-под root-а) выполнить команду: # setfacl -m u:alex:r /dev/usbmon* ВНИМАНИЕ! Вместо слова alex вам следует подставить имя вашей учётной записи. В принципе, можно вообще использовать универсальный способ — подставлять имя учётной записи, которое находится в переменной окружения USER: $ sudo setfacl -m u:$USER:r /dev/usbmon* Команду, как вы заметили, можно выполнить под своей пользовательской учетной записи. Вообще, если интересно знать, какие интерфейсы может окучивать wireshark, то можно выполнить команду # dumpcap -D Ну, собственно это всё, что необходимо сделать, чтобы изучать USB-трафики. Запускайте wireshark и исследуйте свои объекты! Ответить

Как понял, ещё одна бесполезная прога. Лишь бы мозг засирать. Ответить

Wireshark (а также tcpdump) — очень полезные программы для тех, кто анализирует сетевой трафик и решает различные сетевые проблемы. Большое спасибо автору за эту статью.И г. Жеваку большое спасибо за дополнение о работе wireshark с USB. А засираете мозги Вы, Михаил, своей нагловатой неграмотностью. Ответить

> ещё одна бесполезная прога.

Ну, почему же? Отнюдь! А с другой стороны — вот, Вы, Михаил, какие проги Вы считаете полезными? Есть золотое правило. Возможно, Вы с ним ещё не знакомы. Правило гласит — критикуя предлагай альтернативу. Ведь обосра можно всё, что угодно.

Подростки (подростки не годам, а по уму) только этим и занимаются. Весь интернет переливается их голословными утверждениями. Обосра можно всё, что угодно. Но что полезно для других людей сделал ты? Ничего?

Так и цена твоим словам такая же! Ответить

помогите,

**Игн:1 http://archive.ubuntu.com/ubuntu impish InRelease

Игн:2 http://ppa.launchpad.net/wireshark-dev/stable/ubuntu impish InRelease

Игн:3 http://archive.ubuntu.com/ubuntu impish-updates InRelease

Игн:4 http://security.ubuntu.com/ubuntu impish-security InRelease

Игн:5 http://archive.ubuntu.com/ubuntu impish-backports InRelease

Ошб:6 http://security.ubuntu.com/ubuntu impish-security Release

404 Not Found [IP: 185.125.190.39 80]

Ошб:7 http://archive.ubuntu.com/ubuntu impish Release

404 Not Found [IP: 185.125.190.39 80]

Сущ:8 https://dl.google.com/linux/chrome/deb stable InRelease

Ошб:9 http://ppa.launchpad.net/wireshark-dev/stable/ubuntu impish Release

404 Not Found [IP: 185.125.190.52 80]

Ошб:10 http://archive.ubuntu.com/ubuntu impish-updates Release

404 Not Found [IP: 185.125.190.39 80]

Ошб:11 http://archive.ubuntu.com/ubuntu impish-backports Release

404 Not Found [IP: 185.125.190.39 80]**

в общем не дает установить Ответить

Здравствуйте подскажите пожалуйста кто знает, такая проблема: не могу удалить Wireshark через терминал Ubuntu 22.04.2 LTS,

при вводе: «sudo apt remove wireshark» выдаёт «Пакет «wireshark» не установлен, поэтому не может быть удалён» Ответить

Источник: losst.pro

Используем Wireshark в Linux

Wireshark — инструмент для анализа входящего и исходящего трафика. В частности, это анализатор трафика в сетях Ethernet (ранее он назывался Ethereal). Программа умеет просматривать проходящий через определенное устройство трафик в текстовом виде или в графической среде (на выбор пользователя). При этом в нем есть целый набор механизмов по фильтрации и поиску конкретных пакетов, переданных по сети.

За всем трафиком можно наблюдать в реальном времени. Wireshark хорошо «ознакомлен» с тем, как работают сети. Из-за этого для него не составляет труда перехватывать информацию любого уровня.

На этом его возможности не заканчиваются. Их можно расширить, используя скрипты на базе языка Lua. Существует большое количество дополнений, значительно повышающих эффективность программы.

Из ограничений Wireshark можно отметить только то, что захват пакетов реализован через программную библиотеку pcap, что немного ограничивает его в возможностях отображения некоторых данных.

Как установить Wireshark?

Для начала загрузим Wireshark на компьютер. Не будем лезть на официальный сайт и скачивать установочные файлы оттуда. Wireshark входит в состав репозиториев популярных дистрибутивов Linux, и обычно для его установки достаточно одной команды.

- Открываем терминал.

Обычно терминал закреплен на панели с избранными программами, но его также можно включить, одновременно нажав клавиши Ctrl + Alt + T

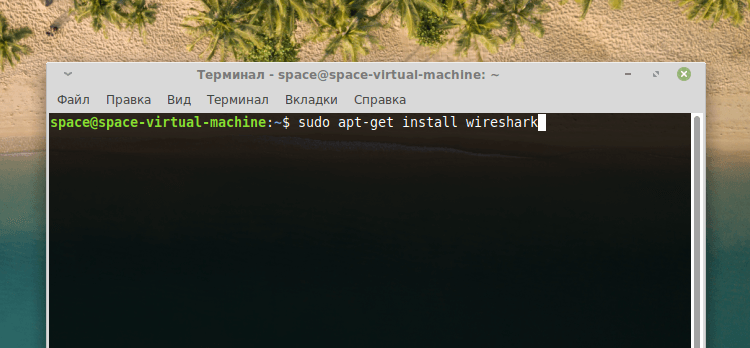

Для Debian и ей подобных (Ubuntu, Mint) — sudo apt-get install wireshark

В Red Hat Enterprise Linux и CentOS — sudo yum install wireshark

Для openSUSE — sudo zypper install wireshark

Для новых редакций Fedora — sudo dnf install wireshark

В моем примере будет Debian-подобная система с менеджером пакетов apt-get.

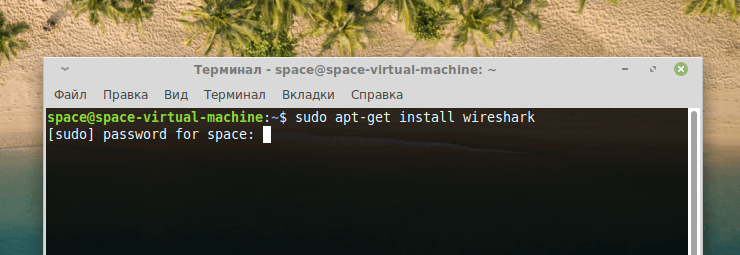

- Затем вводим пароль администратора.

При вводе пароля набираемые символы не отображаются. Придется вводить вслепую.

- После этого подтверждаем установку, прописав заглавную букву «Д» (или «Y» в английской версии операционной системы).

Если ввести строчную букву, то система может воспринять это как отказ.

- В ходе настройки пакета wireshark-common выбираем пункт Yes и нажимаем на клавишу «Ввод» (Enter).

Заключительный этап установки.

Особенности приложения

- Wireshark захватывает сетевые пакеты на ходу, собирая информацию с беспроводных и проводных интерфейсов или из файла с соответствующими данными. Поддерживаются интерфейсы: Ethernet, IEEE 802.11, PPP и даже виртуальные интерфейсы, существующие только в локальной сети.

- Полученные сетевые пакеты можно сортировать, используя заданные правила, коих в утилите великое множество.

- В интерфейсе программы есть четкое разграничение данных по протоколам. Например, FTP, HTTP или DNS. Все протоколы визуально подчеркиваются, чтобы было легче ориентироваться при поиске.

- Wireshark умеет собирать сетевые пакеты, передаваемые в ходе VoIP-звонков.

- Также эта программа умеет расшифровывать трафик HTTPS, WEP, WPA, если имеются ключи.

- Wireshark собирает статистику оказываемой нагрузки на сетевое подключение.

- А еще можно получить дополнительную информацию о трафике. Это касается содержимого пакетов разных уровней и времени, которое уходит на отправку и получение данных.

Как анализировать трафик?

Приступим непосредственно к анализу трафика и к изучению функций программы Wireshark.

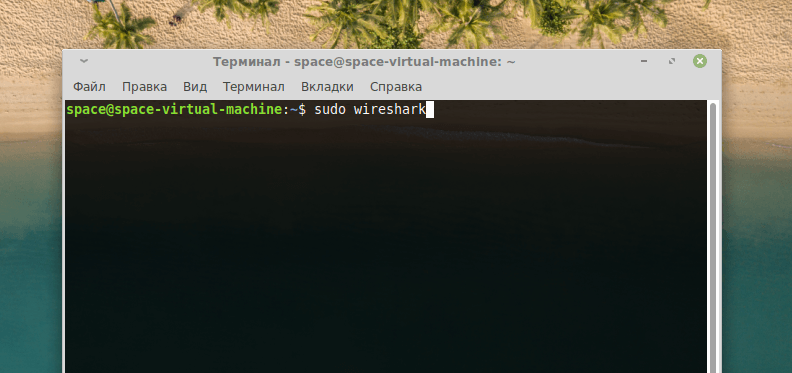

- Для начала включим только что установленное приложение с помощью команды sudo wireshark.

Я запускаю утилиту через терминал, но вы можете найти значок в списке всех установленных программ.

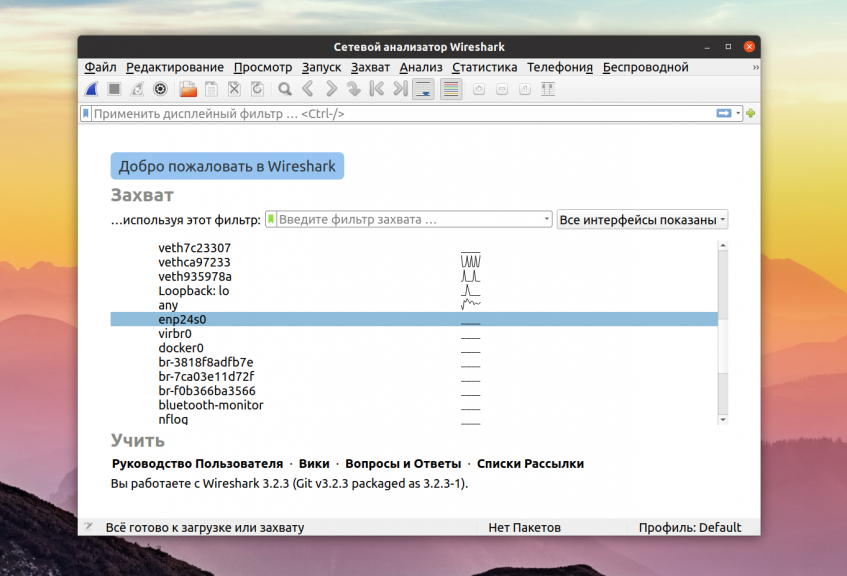

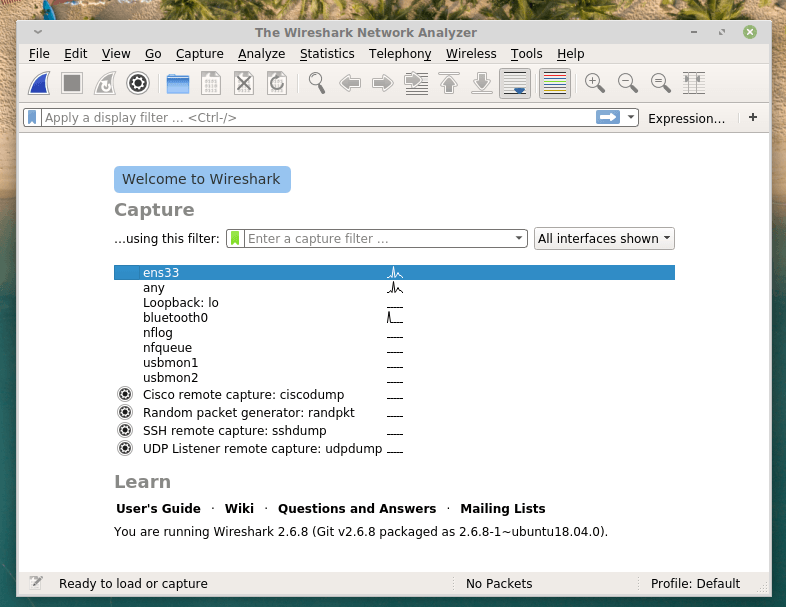

- В открывшемся окне найдем сетевое подключение, которое нужно проанализировать. Обычно в начале списка отображается то подключение, которое используется в первую очередь.

По графику напротив названия сети можно понять, насколько она активна.

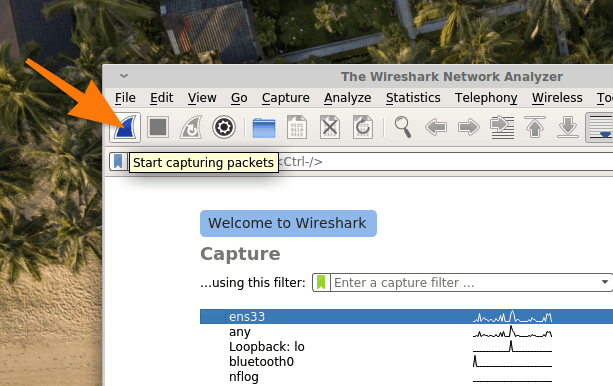

- Теперь запустим анализатор Wireshark, чтобы тот начал собирать данные о сетевом трафике, проходящем черед наш компьютер. Для этого кликнем по кнопке в виде синего плавника в левом верхнем углу.

Это первое, с чего стоит начинать работу с Wireshark.

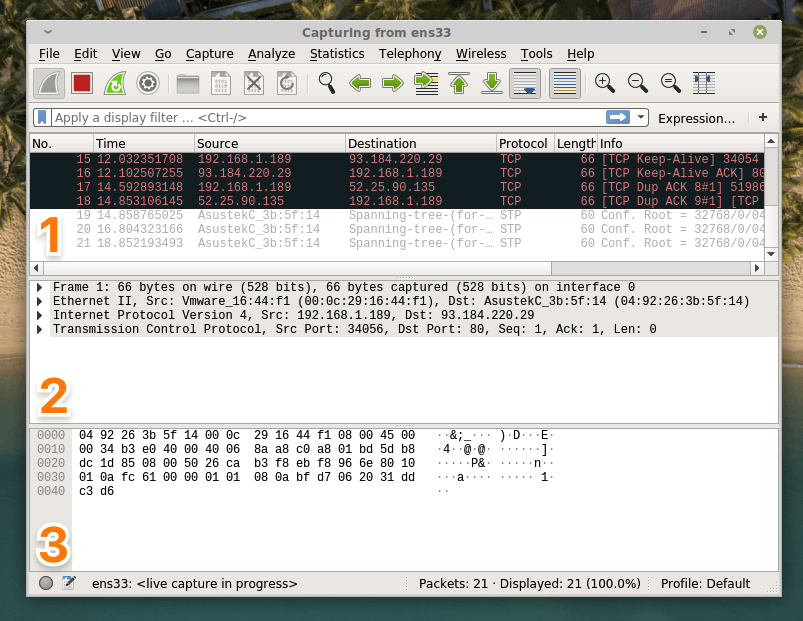

Перед нашими глазами предстанет интерфейс, поделенный на три части. В нем отображаются:

- Список сетевых пакетов, которые удалось отследить Wireshark.

- Содержимое того пакета, по которому вы кликнули в списке.

- Реальное представления пакета, по которому вы кликнули в списке.

Тут все довольно просто. Главное запомнить, за что отвечают все три категории.

Все довольно наглядно и просто. Обычно пользователям даже этого хватает, чтобы получить нужную информацию, но так использовать Wireshark сложно. Зачастую требуется более расширенный анализ данных либо возможность сохранить все данные в отдельный файл, чтобы подробнее изучить откуда и куда идет трафик. Для этого можно проделать следующее:

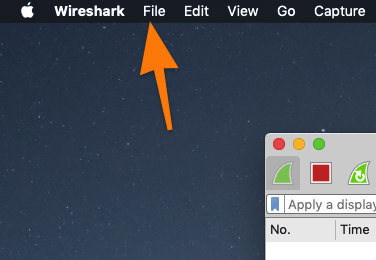

- Кликаем на «Файл» в верхнем левом углу окна Wireshark.

У меня тут скриншот из macOS, но в Linux есть такое же меню, просто оно обычно закреплено на самом окне.

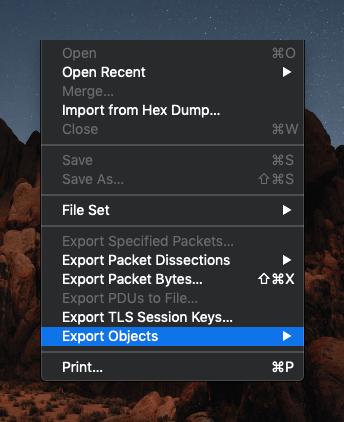

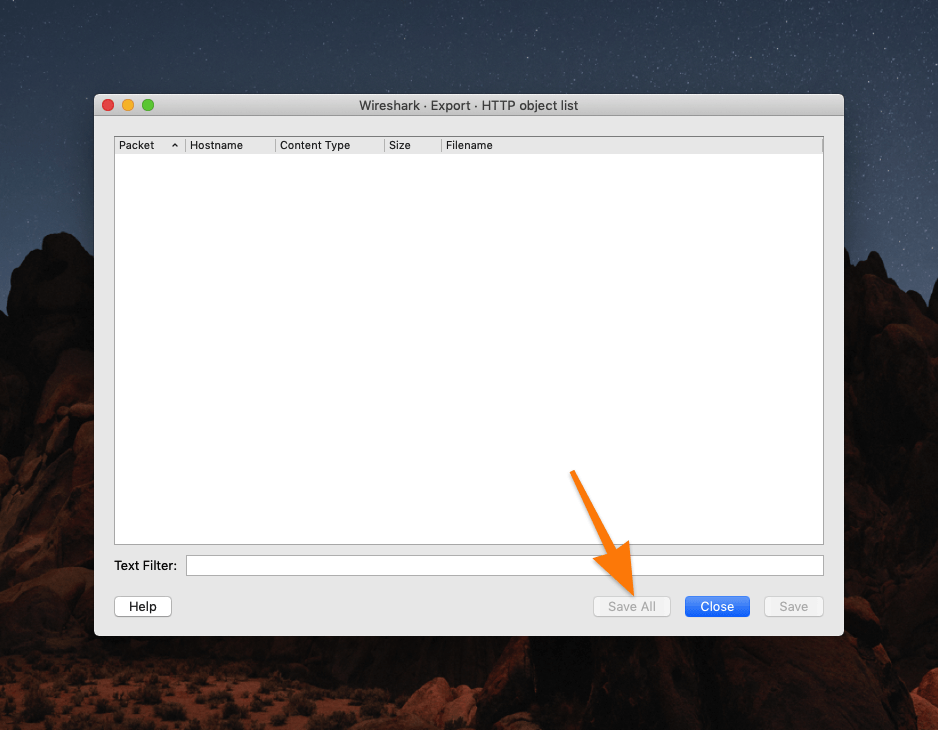

- Выбираем пункт Export Objects.

Нам нужен выделенный пункт.

- В открывшемся списке находим кнопку Export HTTP и кликаем по ней.

- Затем нажимаем на кнопку Save All.

У меня тут пустовато, а у вас данных наверняка будет побольше.

Теперь у вас есть файл с полной информацией о том, какой трафик, откуда и как попал на ваш компьютер. Причем он будет отображаться в виде реальных понятных ссылок, глядя на которые можно без проблем сделать вывод, что из себя представляет тот или иной пакет данных, попавший в систему.

Как использовать диагностику?

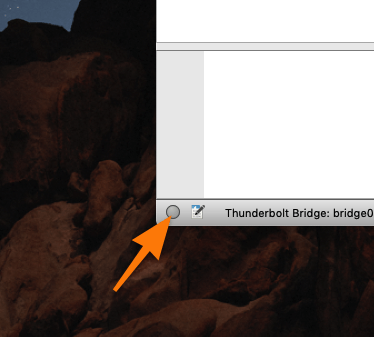

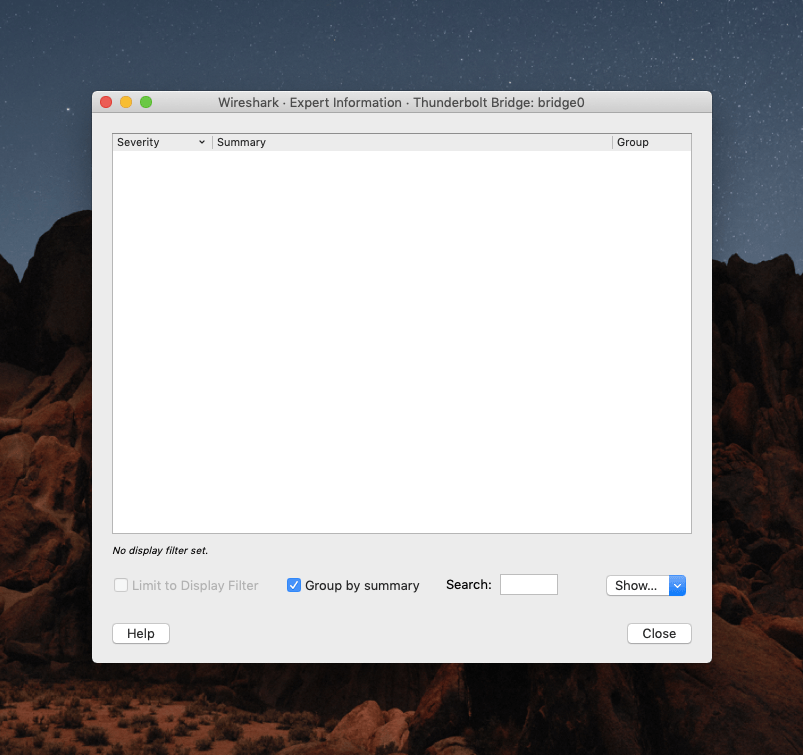

Также Wireshark часто используют, чтобы обнаружить проблемы, связанные с подключением. Речь идет об ошибках соединения и передачи сетевых пакетов. Wireshark способен их обнаружить и собирает в отдельное меню.

Чтобы посмотреть ошибки, кликнем по иконке в виде кружка, которая находится в левом нижнем углу окна Wireshark.

Как только появятся какие-то ошибки, связанные с сетевыми пакетами, эта иконка поменяет цвет на желтый.

У меня все в порядке и нет никаких проблем. Опять же, у вас в этом списке может быть куча ошибок.

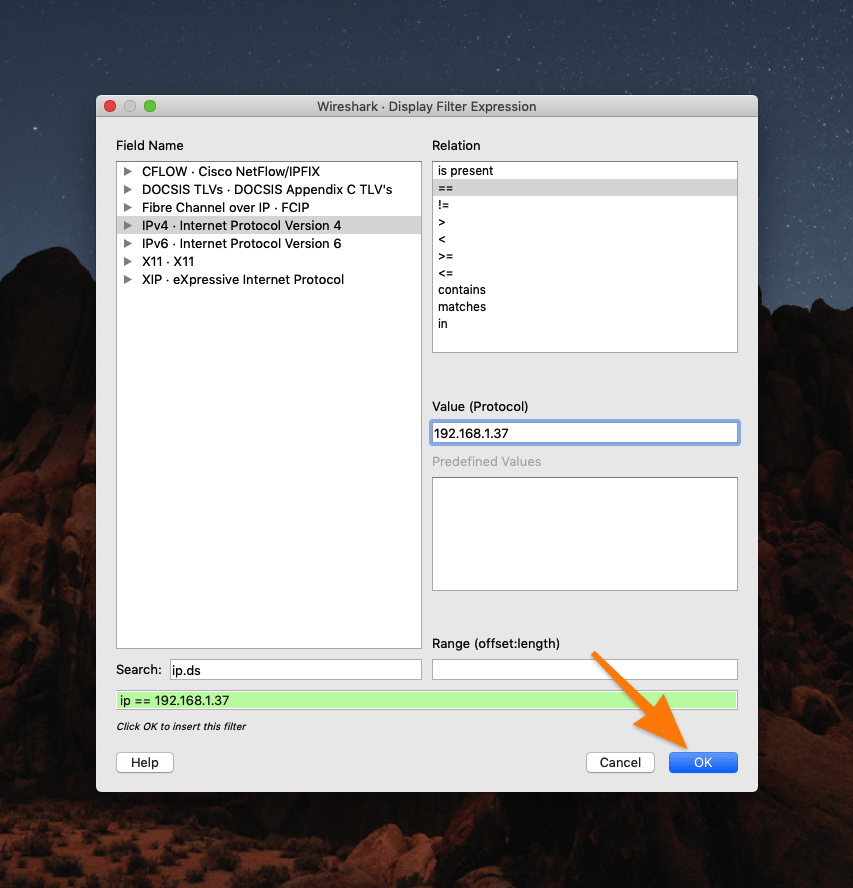

Как использовать фильтры?

Очень важная функция Wireshark — использование фильтров. С помощью них можно легко сортировать данные и получать необходимые результаты без муторного листания гигантских списков с сетевыми пакетами.

Существует бесчисленное множество фильтров, но некоторые используются чаще других. Например, вот эти:

- ip.dst — фильтр по целевому IP-адресу.

- ip.src — фильтр по IP-адресу того, кто отправил сетевой пакет.

- ip.addr — IP-адрес того, кто отправил пакет или принял его.

- ip.proto — протокол, использовавшийся при передаче сетевого пакета.

Более того, при фильтрации данных можно использовать операторы. Например:

ip.dst == IP-адрес — оператор == в этом случае обозначает, что целевой IP-адрес должен равняться указанному. Вместо равенства используются и другие операторы.

ip.src != *IP-адрес — это значит, что IP-адрес отправителя не должен соответствовать указанному.

Также есть:

< — меньше указанного значения. >— больше указанного значения. contains — содержит в себе указанное значение.

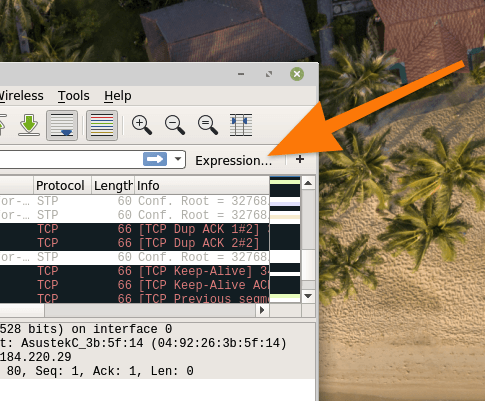

Чтобы работать с фильтрами нужно:

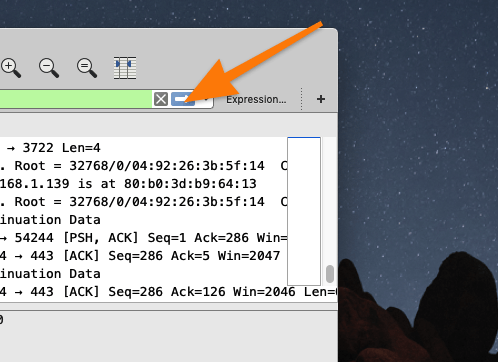

- Открыть меню Expressions в правой части интерфейса Wireshark.

Фильтры хранятся и вводятся здесь, но если вы знаете, как их правильно прописывать, то можно воспользоваться текстовой строкой левее.

- Выбрать тип фильтра в левой панели.

- Указать оператор в правой панели.

- Указать значения для сопоставления с фильтром в поле value.

- Затем нажать на кнопку ОК.

Опять же можно все прописать вручную в строке под поиском.

- После этого нужно нажать на белую стрелку в квадрате, которая появится слева от кнопки Expressions.

Пропускаем все сетевые пакеты через наш новый фильтр.

Теперь в списке пакетов будут отображаться только те, что соответствуют критериям фильтрации.

Источник: pcmodern.ru