Remote Manipulator System — что это за программа? Может быть, она не стоит того, чтобы ломать над ней голову? Зачастую принято думать, что это верно. Но некоторые пользователи действительно находят программе применение.

Remote Manipulator System — это своеобразное приложение, которое позволяет пользоваться удаленным управлением компьютера. Довольно часто такая система используется в разнообразных компаниях и фирмах. С компьютера-сервера вы сможете следить за изменениями (и способствовать им) всех систем, находящихся под управлением приложения.

К примеру, легко и просто можно залезть на чужой компьютер, поменять в нем настройки, удалить/установить какие-то утилиты, и при всем этом остаться незамеченным. Многие интересуются: Remote Manipulator System — что это? Полезная программа или вредоносная? Все зависит от ситуации.

Вообще, она была придумана для безопасного удаленного управления, но некоторые способны применять ее не в лучших целях, а для взлома чужой операционной системы. Так что надо с осторожностью пользоваться данной программой.

RMS удалённый доступ

Об установке

Установка и настройка ADRMS на Windows Server 2012 R2

02.11.2015

itpro

Windows Server 2012 R2

Комментариев пока нет

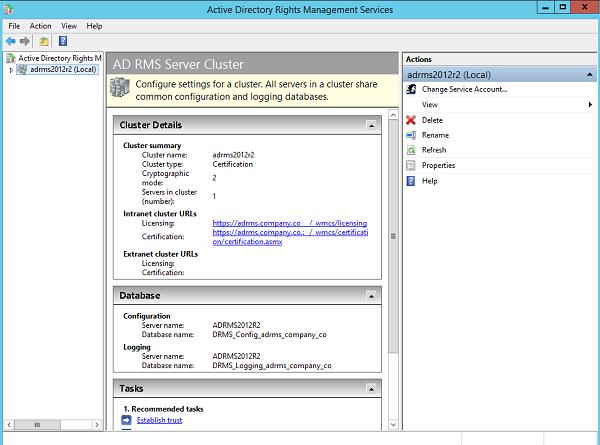

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

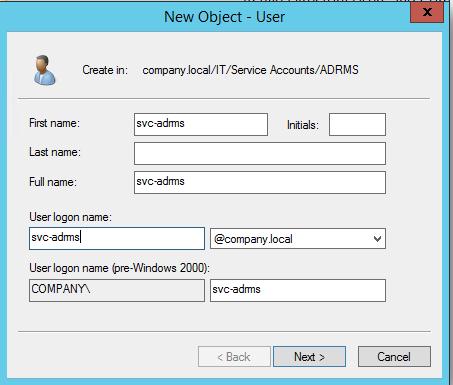

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

настройка RMS! скрытая установка

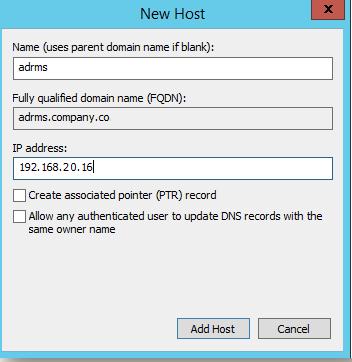

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

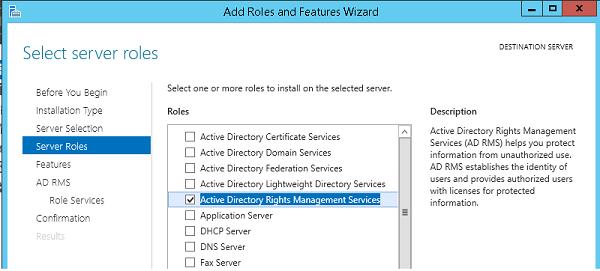

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

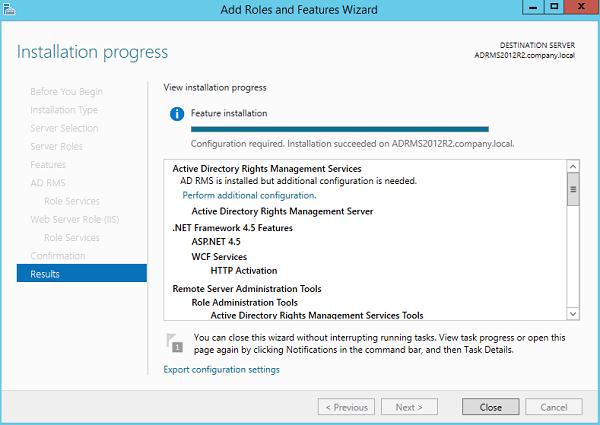

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

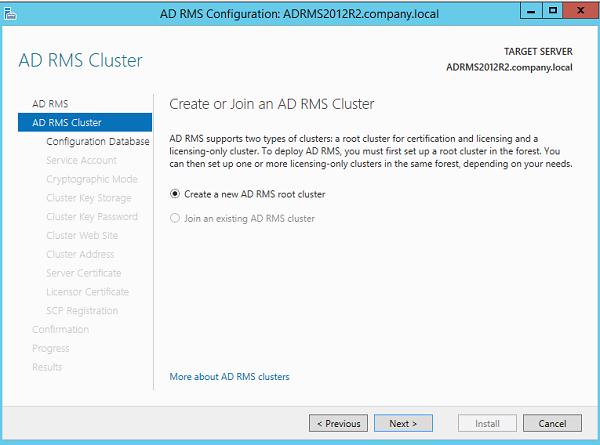

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

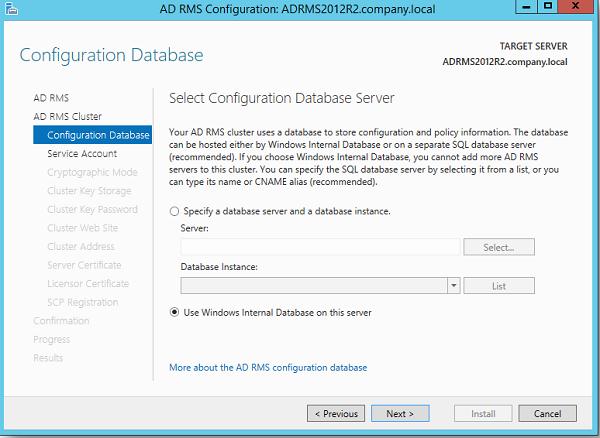

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

Совет. Подробнее про WID. В продуктивной среде рекомендуется для размещения БД RMS рекомендуется использовать отдельный инстанс Microsoft SQL Server. Связано это с тем, что внутренняя база Windows не поддерживает удаленные подключения, а это означает, что такая архитектура AD RMS не будет масштабируемой.

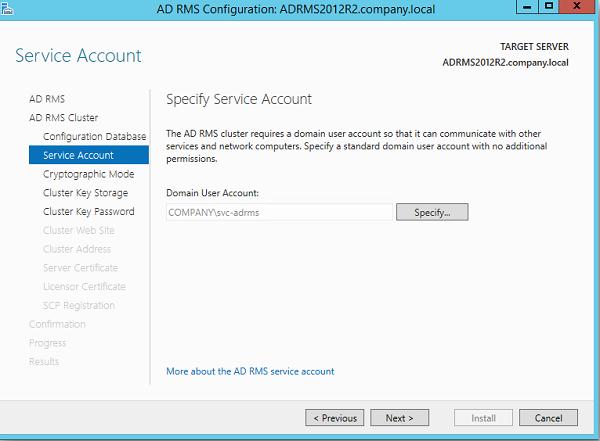

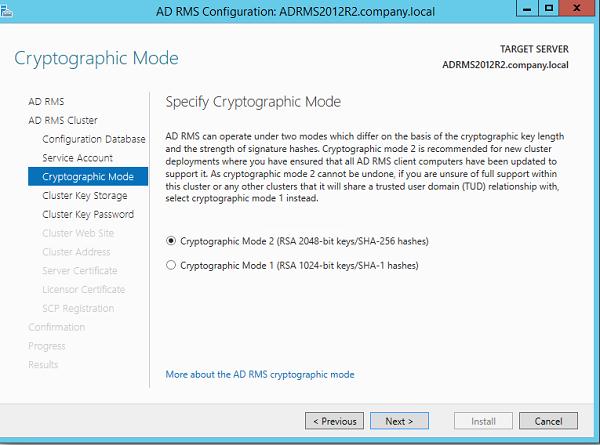

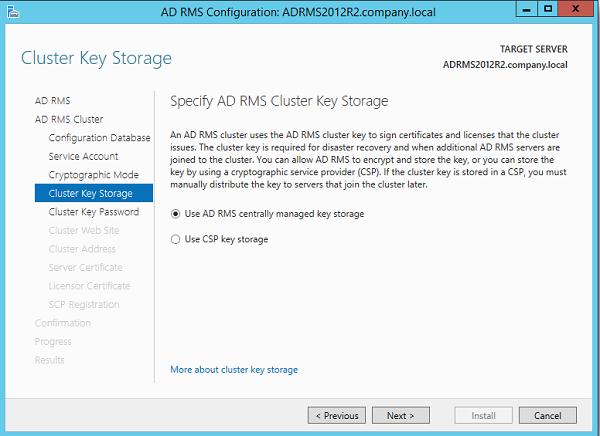

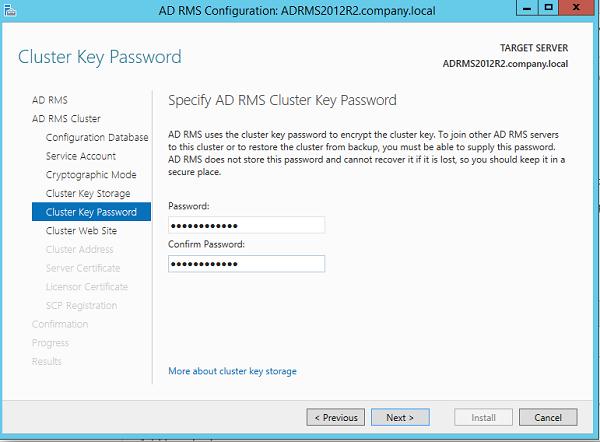

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

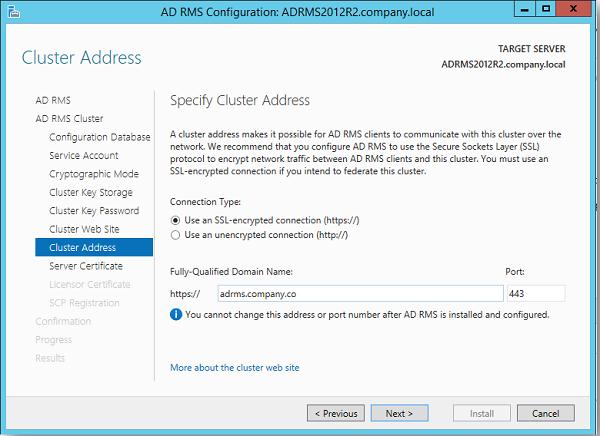

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

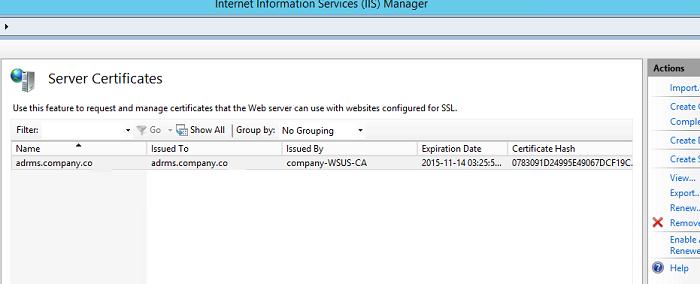

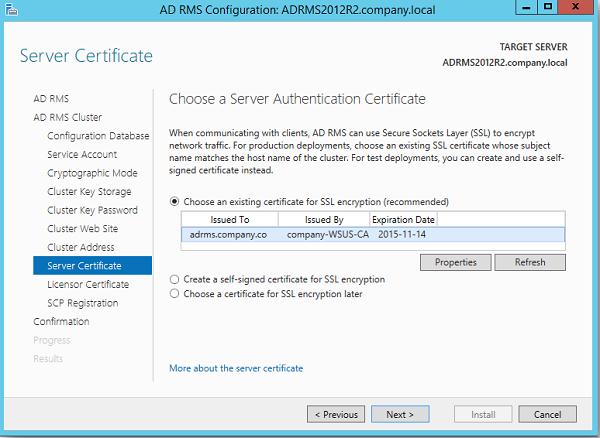

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

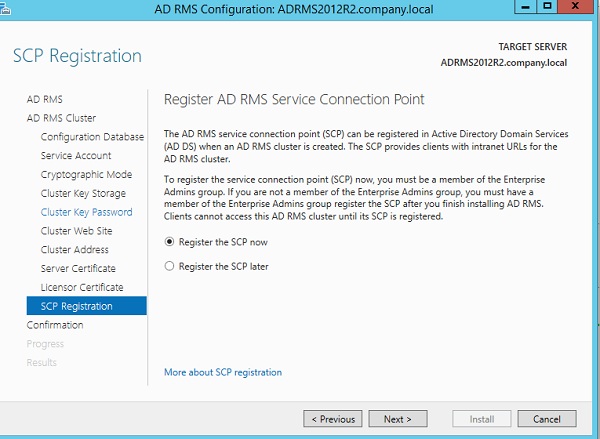

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

Примечание. Для регистрации точки SCP в Active Directory нужно обладать правами Enterprise Admins.

Совет. Чтобы удостовериться, что точка обнаружения AD RMS — SCP (Service Connection Point) зарегистрировалась в Active Directory, нужно открыть консоль dssite.msc. Затем перейдти в раздел Services -> RightManagementServices, в правой панели открыть свойства SCP. Убедитесь что значение атрибута distinguishedName имеет такой вид: CN=SCP,CN=RightsManagementServices,CN=Services,CN=Configuration,DC=company,DC=co

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

Запустите консоль ADRMS.

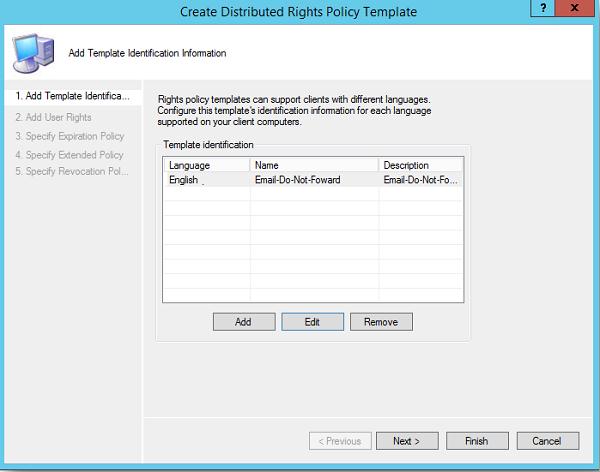

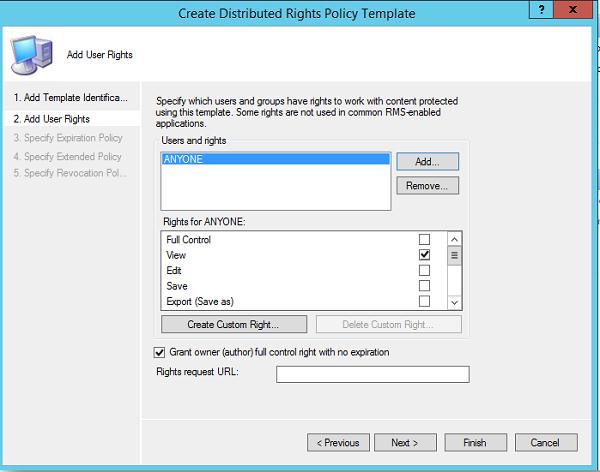

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

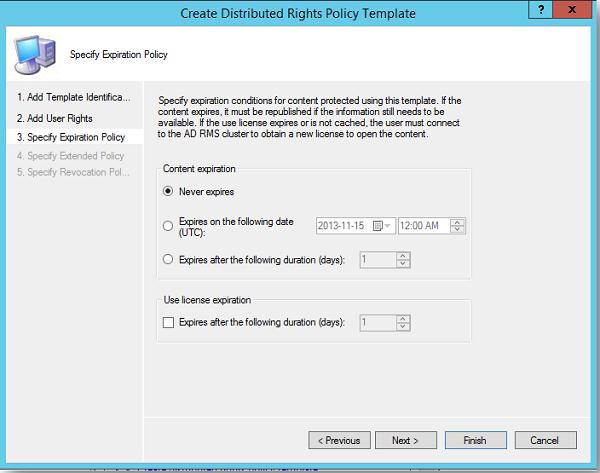

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

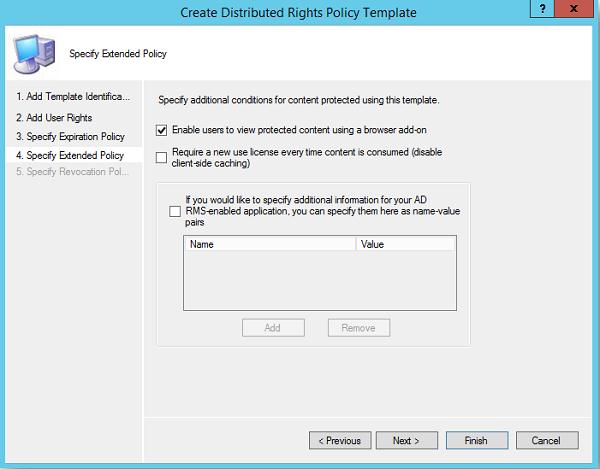

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

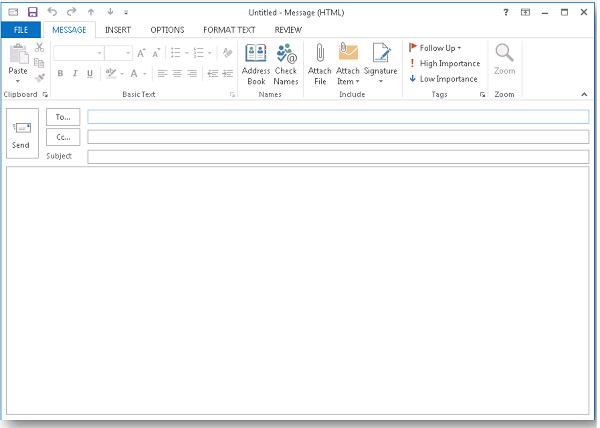

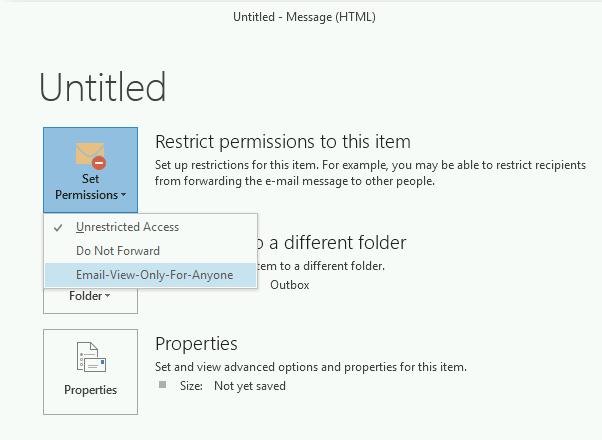

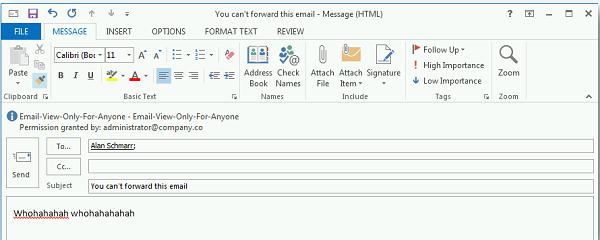

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

Примечание. Если список шаблонов RMS открывается с ошибкой, или созданные шаблоны отсутствуют, проверьте что адрес сайта AD RMS относится к зоне Local Intranet /Trusted zone , а текущий пользователь может авторизоваться на IIS сервера RMS.

Отправим письмо, защищенное RMS, другому пользователю.

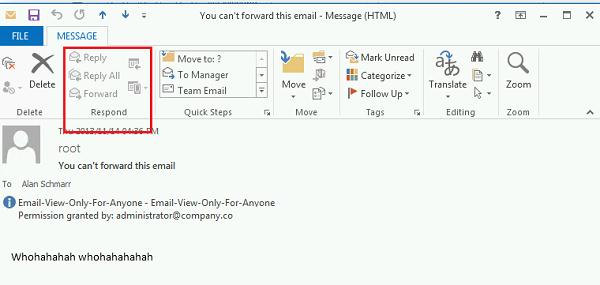

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Источник: winitpro.ru

RMS — полностью скрытая установка и управление. (2 Viewers)

Недавно у меня появилась навязчивая идея попробовать сделать свою сборку RMS с полностью скрытой установкой и дальнейшим скрытым управлением.

В инете много противоречивых отзывов по поводу этого — одни пишут о бессмысленности ввиду большого многообразия альтернативных методов (кейлогеров, стиллеров и т.д.), другие, наоборот, представляют данный метод, как отличный вариант скрытого удаленного многофункционального управления. Кто-то на этом зарабатывает, продавая сборки RMS. Между конкурентами даже разворачиваются разборки с последующей деанонимизацией. Так, например, предлагающий свои услуги здесь LiteDem0 оказался:

LiteDem0 | haveaccess.ru оф. селлер:

А vinject — автор этой темы:

Скрытый RMS [удаленное администрирование]

Всем доброго времени суток!

Сегодня мы с вами будем делать скрытую сборку Remote Manipulator System (аналог Radmin, Teamviewer)

Сразу предупреждаю, что собрать довольно сложно, особенно новичкам.

Видео-презентация как работает скрытый RMS:

Просмотр на YouTube

Я постараюсь объяснять все пошагово и доступным языком.

RMS (как и Radmin, TeamViewer и т.д.) выполняет одну и ту же функцию – удалённое администрирование (т.е. управление) компьютером

Что же умеет RMS?

Тут перечислены все его функции:

-Управление и наблюдение

-Файловый менеджер

-Текстовый чат

-Диспетчер задач

-Подключение посредством Internet-ID! (так же как у TeamViewer)

-Диспетчер устройств

-Подключение к командной строке

-Запись экрана по расписанию

-Простое текстовое сообщение

-Поддержка нескольких мониторов

-Удаленная установка

-Wake-On-Lan

-Удаленный реестр.

-Функция «Выполнить»

-Подключение к web-камере.

-Самоудаление

-Интеграция с фаерволлом

Начну с перечисления того, что собой представляет сборка:

1. Полностью скрытая установка (экран не моргает в отличии от Радмина)

2. После запуска установщик самоудаляется

3. Все файлы сборки скрыты/системны, жертве будет сложнее что-то заметить

4. Вам на почту дополнительно отправляется IP, но он нам не понадобится, скорее всего, так как мы будем использовать Internet-ID

5. Вес будет ~2,8мб

6. Данная сборка частично палится антивирусами (как сделать, что бы не палилась — пишите в контакты)

Итак, начнем собирать:

I. Настройка RMS сервера

Первым делом, скачиваем архив

Внимание! На архив стоит пароль

Пароль на архив:

—

Открываем папку R, запускаем файл server.exe, устанавливаем. По завершении установки, программа запустится сама:

Перед нами появляется окошко Безопасности:

Нажимаем Сменить/Установить – вводим пароль, допустим 12345678rms

Переходим во вкладку Аутентификация, стоять должна галочка – Уровень 3

Далее, нажимаем ОК! Все, окошко исчезает.

Следующим шагом для нас будет настройка сервера

В правом нижнем углу кликаем правой кнопкой по синему значку

Настройка Internet-ID соединения

Нажимаем Получить новый ID, появляется что-то похожее:

Закрываем окошко.

Далее «Остановить RMS-сервер»

Следующим шагом для нас будет вторая часть настройки сервера:

открываем Пуск, Программы, Remote Manipulator System – Server, Settings for R-Server

Тут будет два шага, первый мы уже прошли («безопасность»).

2. Режим Запуска – Автоматический

3. Настройки, убрать все галочки, поставить только на «запретить закрытие RMS», также во вкладке Логирование галочка должна быть снята.

4. Лицензионный ключ – введите этот:

—

5. Закрываем Настройки

Открываем директорию, куда установился сервер, и выделяем следующие файлы:

Копируем, создаем где-нибудь папку, туда все вставляем.

Именно в этой папке у нас будет происходить все самое интересное, далее я эту папку буду называть “Новая Папка”

Продолжаем работать. Теперь нам надо экспортировать наши настройки с паролями и всеми настройками.

Для этого нам нужно сделать следующее:

Для ХР, WIN+R: regedit

Для 7, просто в строке «найти программы и файлы» вводим regedit, и Ок

Идем сюда: HKEY_LOCAL_MACHINE/SYSTEM/ далее экспортируем Remote Manipulator System

И указываем путь нашу созданную папку, (имя файлу задайте — sets) в которую мы копировали наши файлы сервера, вот что у Вас должно получиться:

Сам по себе файл sets.reg – это файл настроек, там хранятся все Ваши настройки, если Вы хотите что-то изменить, Вам нужно заменять только этот файл, проделав все предыдущие шаги.

II. Редактирование установщика

Ну вот, перешли к главной части.

Выделяем install.bat, правой кнопкой — изменить

(первая половина кода служит для того, чтоб на компе жертвы удалить ранее установленный Радмин, Rem_Cam, и если стоял ранее то и RMS, нам ведь не надо чтоб кто-то тоже имел доступ к компьютеру кроме нас).

Тут два простых шага:

1. Создаем почту на Яндексе(!):

2. Пожалуйста, здесь не тупите, чтоб не было потом вопросов!

Находим это почти в самом конце и редактируем вот это под себя:

Выделяем в Новой Папке файл setup.exe, правой кнопкой -открыть архив.

Выделяем все что есть в Новой Папке (кроме setup.exe разумеется) и перетягиваем в то открывшееся окошко. Успешно добавили файлы в архив.

В итоге у Вас должно выйти вот это:

Копируем куда-нибудь наш файл setup.exe.

Все остальное можете удалить из папки.

III. Завершение

Итак, открываем папку R, устанавливаем файл Viewer.exe, через него мы будем подключаться к «жертве» по Internet-ID.

Важно!

Если Вы собираетесь свою сборку кидать нескольким «жертвам» и сразу, то с Интернет-ИД будут проблемы, так как он присваивается одной сборке для одного компьютера.

Если Вы собираетесь распространять скрытый rms массово, то в таком случае нужно к каждой «жертве» подключаться по IP

Как я лично советую использовать данную сборку.

Вы кидаете её какой-нибудь одной жертве, она его устанавливает. Далее Вы можете по тому Internet-ID (который вы выше копировали) подключаться. Сделали всё что Вам нужно на компьютере жертвы и дальше удаляете сборку с компьютера жертвы

Для этого нужно:

Подключаетесь к жертве и выбираете подключение «Запуск программ»-Обзор — у жертвы заходите в директорию windowssystem32 там находите файл de.exe, выбираете.(поставьте галочку «скрытый запуск»)

Файл de.exe входит в состав сборки. Это самоудаляющийся файл, который полностью удаляет с компа жертвы вашу сборку скрытого рмс

После запуска этого файла у жертвы лучше проверить удалилась ли сборка (для этого просто пытаемся подключиться снова), если не можем, это означает сборка успешно удалилась и мы можем использовать нашу сборку на другой жертве точно также как и на первой.

Это делается для того чтобы не было конфликтов между двумя компьютерами с одним Internet-ID.

Большим преимуществом данной сборки будет то что подключение будет стопроцентным! Даже если жертва имеет динамический IP (или за NAT’ом).

Также данная сборка интегрируется с фаерволом. В настройках можно включить экономию трафика, в этом случае все работать будет пошустрее и меньше трафика ест.

Еще не меньше порадовало наличие встроенного сканера серверов RMS. Если вы вдруг потеряли свою жертву с динамическим IP, Вы можете её легко найти, просканировав диапазон IP в котором она находится (например 92.72.0.0-92.72.255.255)

В общем – пробуйте, пишите отзывы, бросайте СПАСИБО

по желанию, создание даунлоадера

Что из себя, собственно, представляет данный даунлоадер и для чего он нужен?

Это .exe файл, который сразу после запуска самоудаляется, скачивает файл и устанавливает, после запуска самоудаляется, не оставив при этом никаких следов

Все что нужно, находится в папке Downloader

Итак, нам нужна регистрация сервера на Яндексе.

У Вас уже должна быть почта на Яндексе, куда приходят IP. С этого аккаунта мы зарегистрируем наш сервер, куда будем заливать нашу сборку.

Для этого:

1. Зайдите на свой аккаунт на Яндексе

2. Переходим по ссылке http://narоd.yаndеx.ru/

3. Нажимаем «Создать сайт» (сайт нам не нужен, только файл-менеджер)

4. Когда наш сайт создан заходим в файл-менеджер, ****.narod2.yandex.ru/filemanager/

5. Выбираем «Загрузить файл», загружем нашу RMS сборку

6. После того как загрузится файл, там должна быть такая серенькая кнопочка «ссылка», нажимаем, копируем.

Допустим, у нас уже есть сервер на Яндексе, на котором лежит наш файл. Отлично, идем дальше.

Далее распаковываем наш скаченный архив, открываем папку link, файл winupd.bat – изменить.

###LINK### — адрес на файл

###DOWNLOADED’FILENAME### — название файла

Далее закрываем

Открываем Converter.exe из архива

Batch file: открываем наш батник — winupd.bat

Save us: оставляем как есть

Остальное ставим как на картинке, должно получится вот так:

Вкладка Options:

Во вкладке Include добавляем файл wget.exe

Вкладка Include:

Далее нажимаем Compile

Следующим шагом для нас будет помещение файла winupd.exe в оболочку, которая его будет дроппать и после этого самоудалятся.

Клик по файлу load.exe, открыть архив, перетягиваем файл winupd.exe в файл load.exe

Всё! Наш даунлоадер готов!

Для непалевности и удобства, можно впарить кому-то наш файл под видом кряка, патча, картинки и пр. (сразу говорю, невозможно создать установщик с расширением .jpg, .mp3, разве что перед этим покопавшись в реестре жертвы, ну это бред, лучше использовать СИ)