Все мы знаем, что установка приложений на Android из сомнительных источников может закончится заражением мобильного устройства вредоносными программами. Даже в самой операционной системе есть настройка запрещающая установку программ с внутренней или дополнительной памяти. Кстати, я очень рекомендую эту опцию держать включенной и только при особой необходимости ее отключать.

Но порой не смотря на рекомендации нам все же приходится устанавливать подозрительные приложения. В сегодняшней статье я не буду отговаривать вас это делать, я лишь покажу как это сделать правильно.

В идеале конечно иметь отдельный смартфон для тестирования вирусов и прочей малвари. Только это может гарантировать 100 процентную защиту. Но предположим у вас нет под рукой свободного Андроид-устройства, которое не жалко отдать вирусам на пропитание. Есть только любимый смартфон, да еще и с кучей личной информации. Что делать в такой ситуации?

Запуск приложений в гостевом режиме

Самый легкий способ запустить сомнительное приложение не скомпрометировав личные дынные — это использовать так называемый многопользовательский режим. Данная функция позволяет создавать специальный аккаунт с ограниченными полномочиями. Сделать это можно в настройках в меню «Пользователи».

ВИРУС ДЛЯ ТЕЛЕФОНА АНДРОИД!!! Скачать и установить! ОБЗОР

Имейте ввиду. Данная функция есть в версиях Android 5.0 и выше.

Добавляем нового пользователя

Созданный с урезанными полномочиями пользователь не сможет получить доступ к информации других пользователей. Подключенные аккаунты, данные приложений и файлы будут для него не доступны.

Все будет выглядеть как будто вы обнулили устройство или только что запустили новое но с определенными ограничениями, часть из которых еще необходимо добавить.

Запрещаем отправку смс-сообщений и звонков

Делается это нажав на шестеренку, которая находится рядом с именем юзера и отключением режима «Включение звонков».

Запрещаем включение режима разработчика

Для этого зайдем в меню «Настройки» —> «О телефоне» и нажмем семь нажатий подряд по номеру сборки.

Теперь если вы захотите протестировать подозрительное приложение, и оно окажется зловредом, информация об основном пользователе (личные данные, смс-сообщения, токены авторизации) будет недоступна. Это отличная защита от сомнительных приложений, смс-мошеничества и т.д.

Но у этого способа есть один серьезный минус. Если вредоносное приложение сможет получить root-права, вся наша защита станет бесполезной. Ведь получив root-права, (если кто не знает — это режим бога в Андроид), троян, вирус или любое другой малварь сможет сделать все что его душеньке угодно. Далеко не все вредоносные приложения имеют такое вооружение, но все же есть небольшой риск.

Запуск подозрительных приложений в MultiROM

MultiROM Manager — это бесплатное приложение для Android позволяющее организовать Dual Boot — двойную загрузку операционной системы. Инструмент дает возможность установить несколько Android прошивок и при старте выбирать необходимую ОС.

САМЫЙ ОПАСНЫЙ ВИРУС НА АНДРОИД

Работает это следующим образом. Вы скачиваете и устанавливаете приложение. После запуска MultiROM прошивает в устройство свой загрузчик, ядро и консоль восстановления. Теперь кроме основной прошивки вы сможете установить на ваш смартфон любые другие прошивки, какой-нибудь ЦианогенМод или даже Ubuntu Touch.

Установка MultiROM

У MultiROM очень правильно спроектированная архитектура, он не перемешивает файлы установленных в системе прошивок. Вместо этого MultiROM создает для каждой прошивки несколько образов на карте памяти (реальной или виртуальной), которые сохраняют прошивку и пользовательские данные.

Загрузчик MultiROM подсовывает эти образы прошивке во время ее загрузки вместо настоящих NAND-разделов, поэтому она оказывается как бы замкнута в песочницу. Данная возможность гарантированно защищает главную прошивку даже в тех случаях, если в ней есть root-доступ.

В итоге. В плане изоляции MultiROM Manager намного надежнее многопользовательского режима о котором мы говорили ранее, но даже в нем есть своя ахиллесова пята. И даже ни одна.

Проблема вот в чем, если вы умудритесь установить на ваш смартфон какой-нибудь навороченный троян, способный не просто прописать себя в системные приложения, но и внедриться в RAM-диск (он содержит файлы, необходимые на начальном этапе загрузки операционной системы), то в таком случае пострадает не запущенная с помощью MultiROM Manager прошивка, а ваша основная.

Убираем привилегии сомнительного приложения

Еще один способ защиты от небезопасных приложений — это контроль полномочий. Он отлично подходит, если вы имеете дело не с трояном или вирусом, а с обычным приложением, но все равно не хотите, чтобы оно получило доступ к вашей информации: местоположению, контактам и т.д.

В Андроид функция контроля полномочий появилась не так давно, только начиная с 6.0 версии, и вы наверняка с ней хорошо знакомы.

Сразу после запуска или при переходе на определенный экран приложения вы видите запрос на получение доступа к тем или иным функциям устройства. Разрешать или нет такой доступ — дело ваше, тем более что большая часть приложений продолжат нормальную работу даже без доступа к некоторым функциям. Я рекомендую зайти в настройки каждого приложения и убрать лишние полномочия. Без фанатизма конечно.

Но есть здесь один очень серьезный изъян: если автор приложения соберет его указав Target SDK 22, то есть специально обозначит версию Android 5.1 как целевую, система контроля разрешений Андроид не сработает и вы не увидите на экране вашего смартфона запрос полномочий, они будут даны приложению по умолчанию. И это, друзья мои не баг, это специально введенное исключение. Необходимо оно для совместимости со старым софтом.

Что делать в такой ситуации?

Обойти такое ограничение можно разными методами. В ЦианогенМод есть функция жесткого контроля полномочий. Она позволяет лишать разрешений приложения для доступа к функциям телефона без оглядки на совместимость. С помощью CyanogenMod можно отключить полномочия каждому приложению, в том числе и системному.

Для этого перейдите в «Настройки» —> «Конфиденциальность» —> «Защищенный режим» и выберите приложение из списка.

Источник: dzen.ru

SMS-вирус под ОС Android или «Привет 🙂 Тебе фото…»

*Оригинальная картинка, наглым образом вытащеная из ресурсов apk

[прим. apk — расширение файла установки приложения на ОС андроид]

Вступление

Нежданно-негаданно, посреди рабочего дня на мой старенький Sony Ericsson K320i приходит смс следующего содержания:

привет [смайлик] тебе фото https:// m**o*an.ru/oujr/380688086*6*

В качестве отправителя значился человек, с которым я уже некоторое время не общаюсь. Посмотрев тест сообщения и отмахнувшись от телефона со словами «Очередной спам», я дальше погрузился в работу.

Все бы ничего, но через пару минут пришло аналогичное сообщение на второй телефон (Samsung Galaxy Gio). Номер отправителя совпадал.

Через 2 часа позвонил друг и попросил дать ему совет. Ему пришло похожее смс от его начальника. Успокоив его фразой: «По ссылке не переходи и будет тебе счастье», я решил, что нужно разобраться в ситуации.

Договоренности

1) Технически правильно называть данный «зловред» не вирусом, а трояном. Автор умышленно пошел на данное ухищрение для упрощения. Заранее прошу прощения за это.

2) Автор в данной статье постарался поставить себя на место обычного пользователя, испытать и пережить все то, что испытавает он. Поэтому специализированные технические средства не применяются, а методы борьбы выбраны примитивные.

1. Подготовка

Поверхностно поискав в интернете информацию, было установлено, что ссылка в смс сообщении является ничем иным, как адресом на загрузку apk файла. А apk файл — вирусом «Trojan.SMSSend», заражающий мобильные устройства под управлением ОС Android. Главные задачи данного «зловреда» — перехватывать управление устройством и использовать его в своих целях: блокировка исходящих вызовов, отправка сообщений «с приветом» и другие мелкие пакости.

Перейдя по ссылке из браузера я благополучно получил ответ «403 Forbidden».

Понятно, значит, стоит фильтр по браузеру. Что ж, буду проверять «на кошках», как говорится.

Недолго думая, решил «положить на алтарь науки» свой планшет Samsung Galaxy Tab 2. Сделав бэкап, со спокойной совестью нажал на кнопку «Общий сброс». На всякий случай убедился, что на sim-карте нет денег и приступил к установке.

2. Установка

Захожу в настройки, в пункте меню «Неизвестные устройства», убираю галочку «Разрешить установку приложений из других источников, кроме Play Маркет».

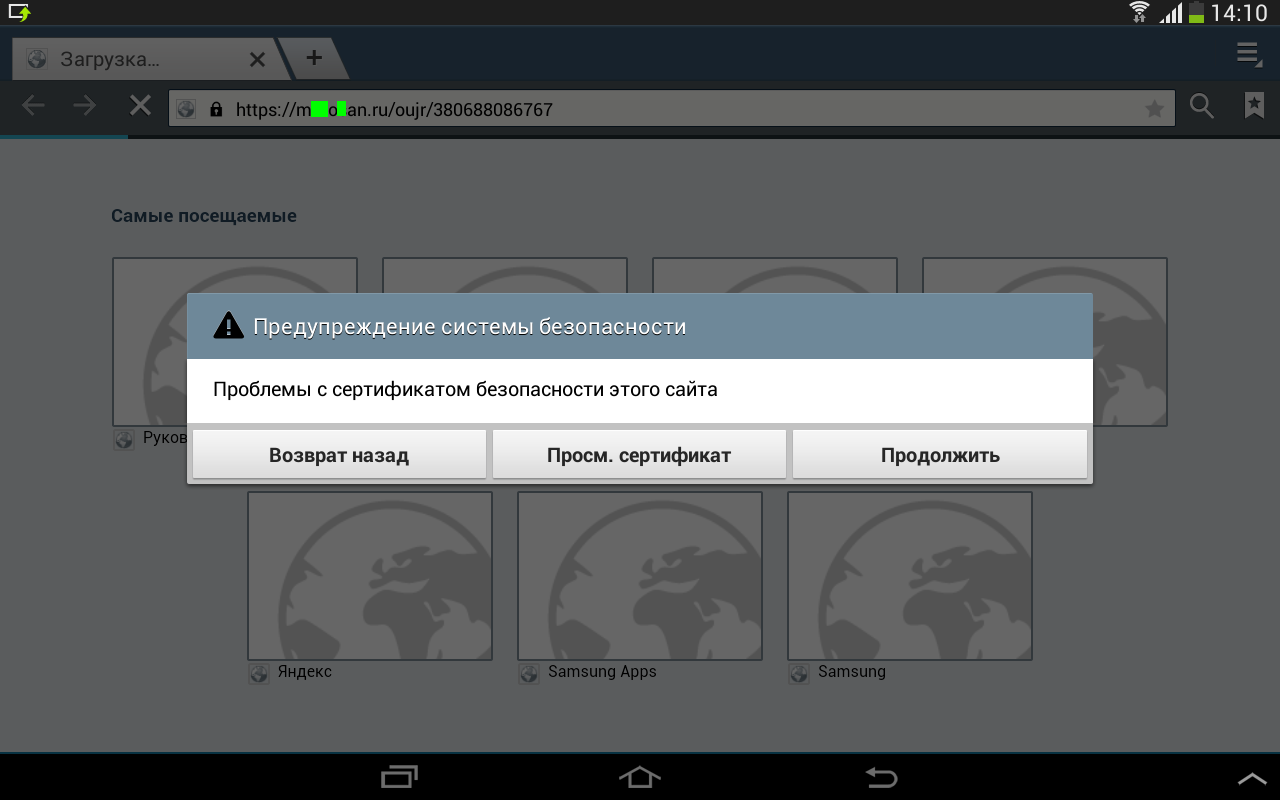

Перейдя по ссылке из смс-сообщения, получил предупреждение браузера, следующего характера:

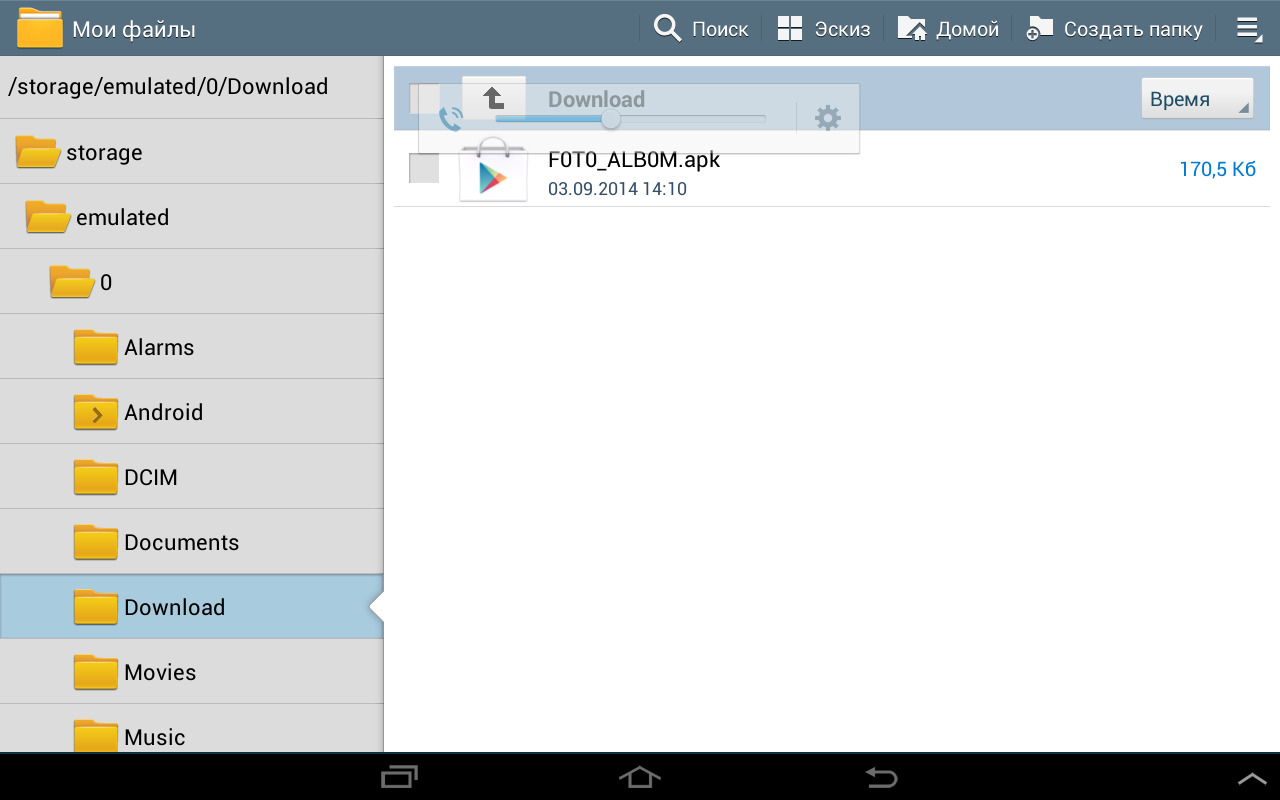

Соглашаюсь и нажимаю кнопку «Продолжить». Скачалось приложение F0T0_ALB0M.apk:

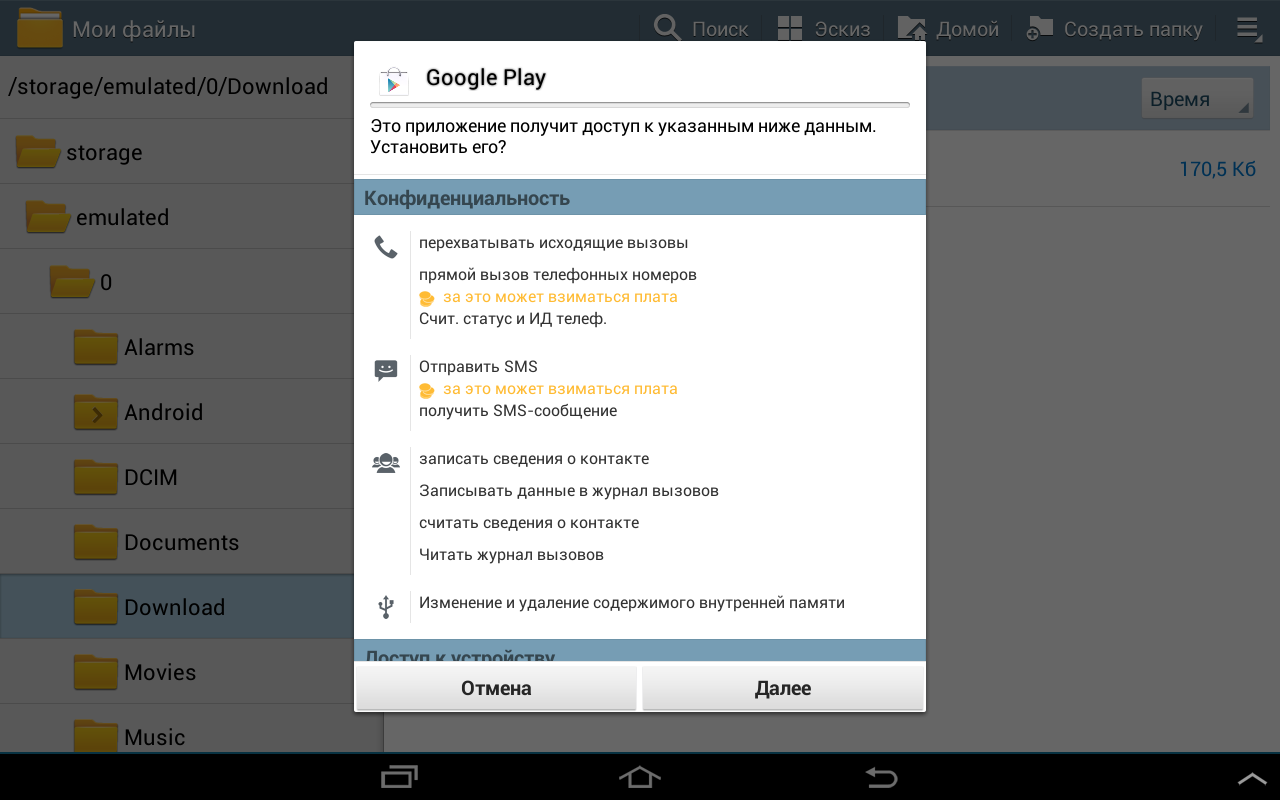

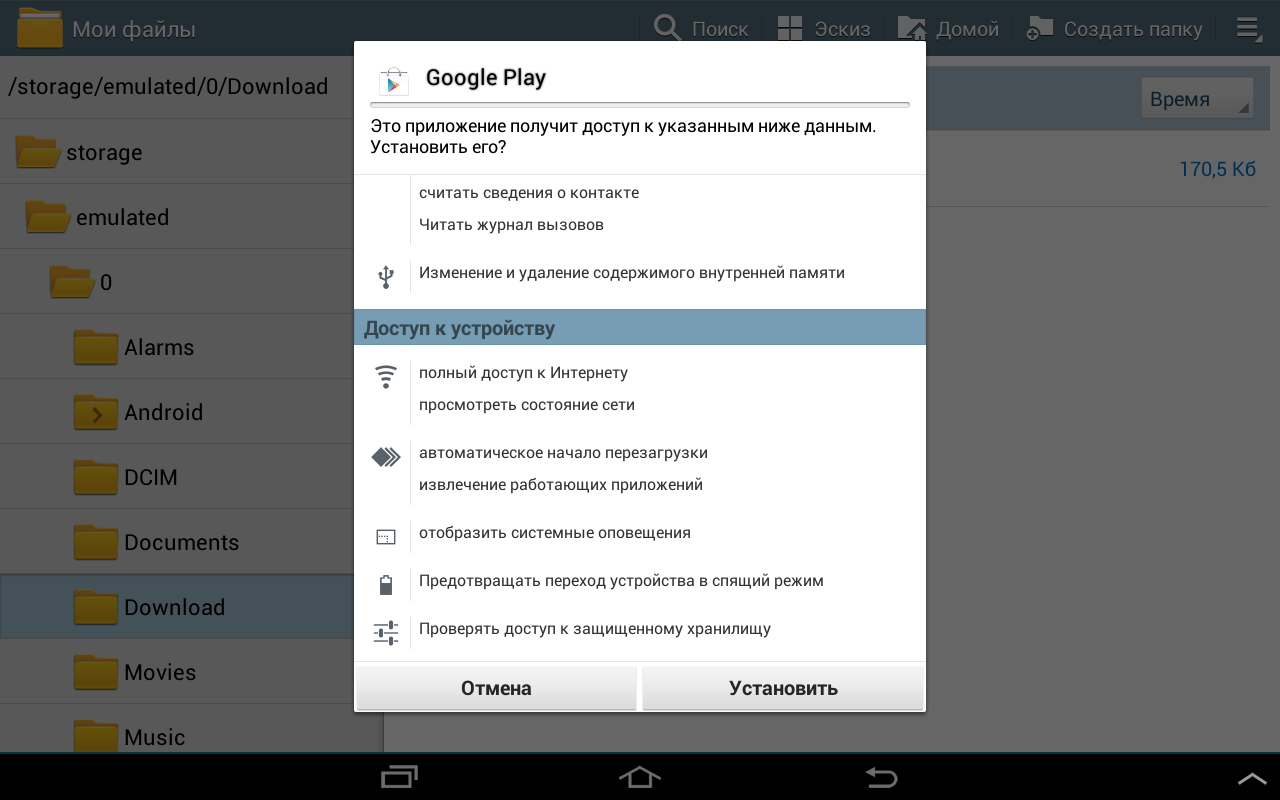

Устанавливаю. Ужасаюсь количеством permission (разрешений). Операционная система любезно предупреждает:

Это приложение может нанести вред устройству

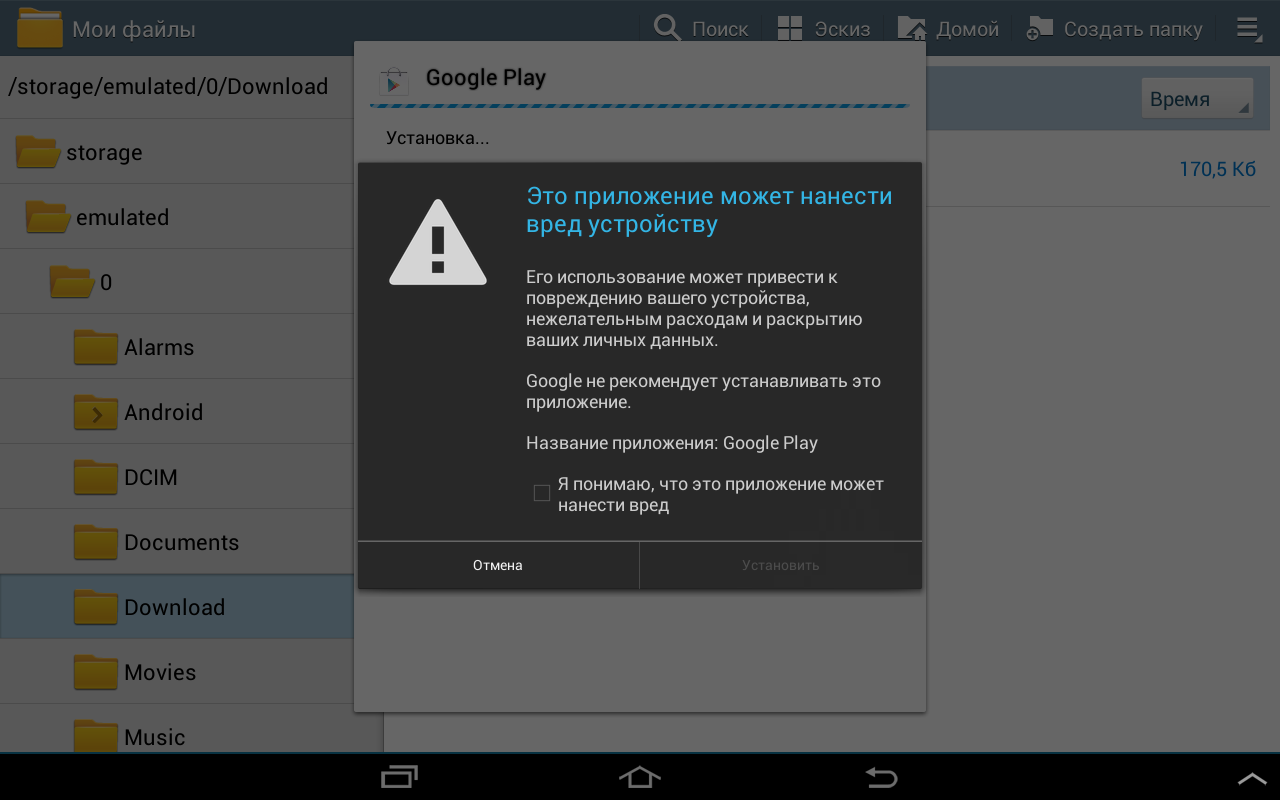

Но я же не ищу легких путей, поэтому, «скрепя сердце», ставлю галочку «Я понимаю, что это приложение может нанести вред».

Процесс установки

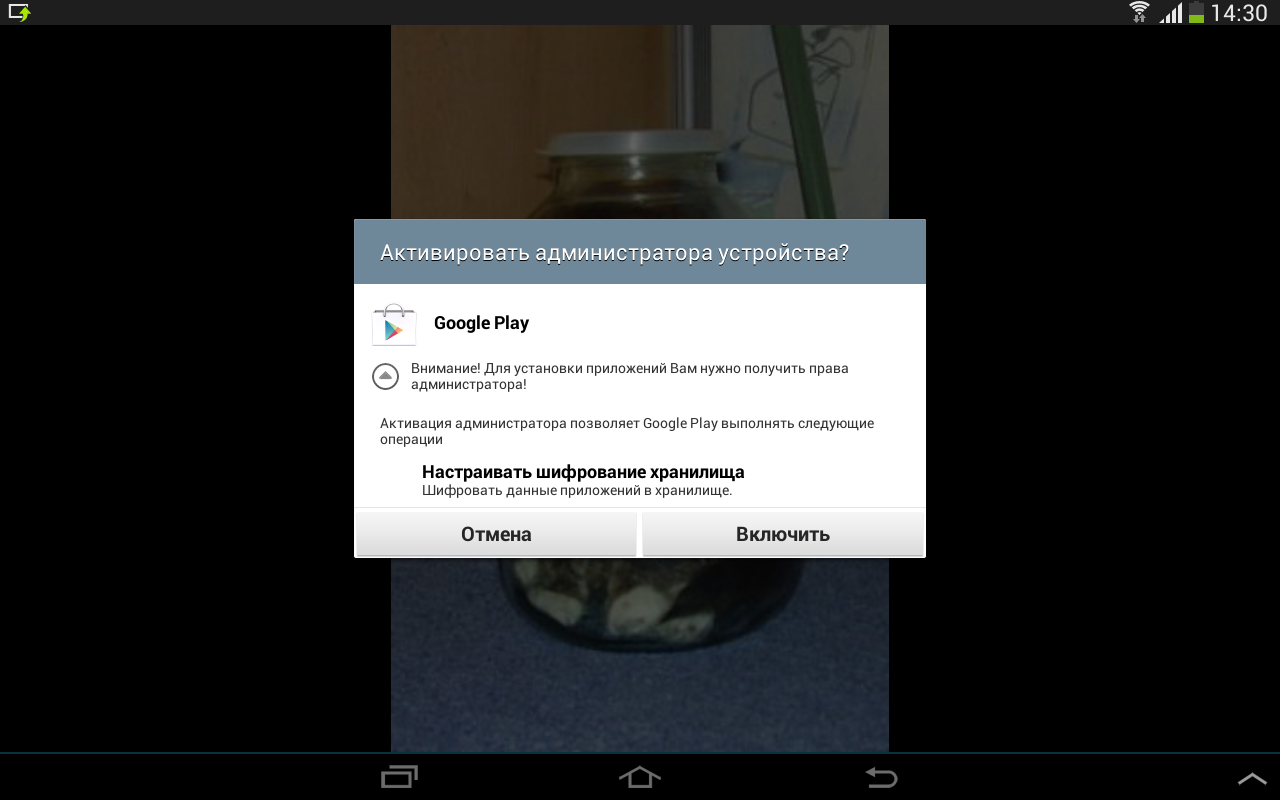

Когда приложение запрашивает права администратора, понимаю, что это последний этап. Нажимаю «Отмена», но диалог появляется снова. Эх, была не была, буду идти до конца, и нажимаю «Включить».

3. Вирус-приложение

Само приложение состоит из одной активити-картинки с обреченным котенком. Наверное таким образом разработчик пытался пошутить.

В этом месте, я немного забегу вперед (см. п.6) и приведу, код AndroidManifest.xml для лучшего понимания статьи.

AndroidManifest.xml

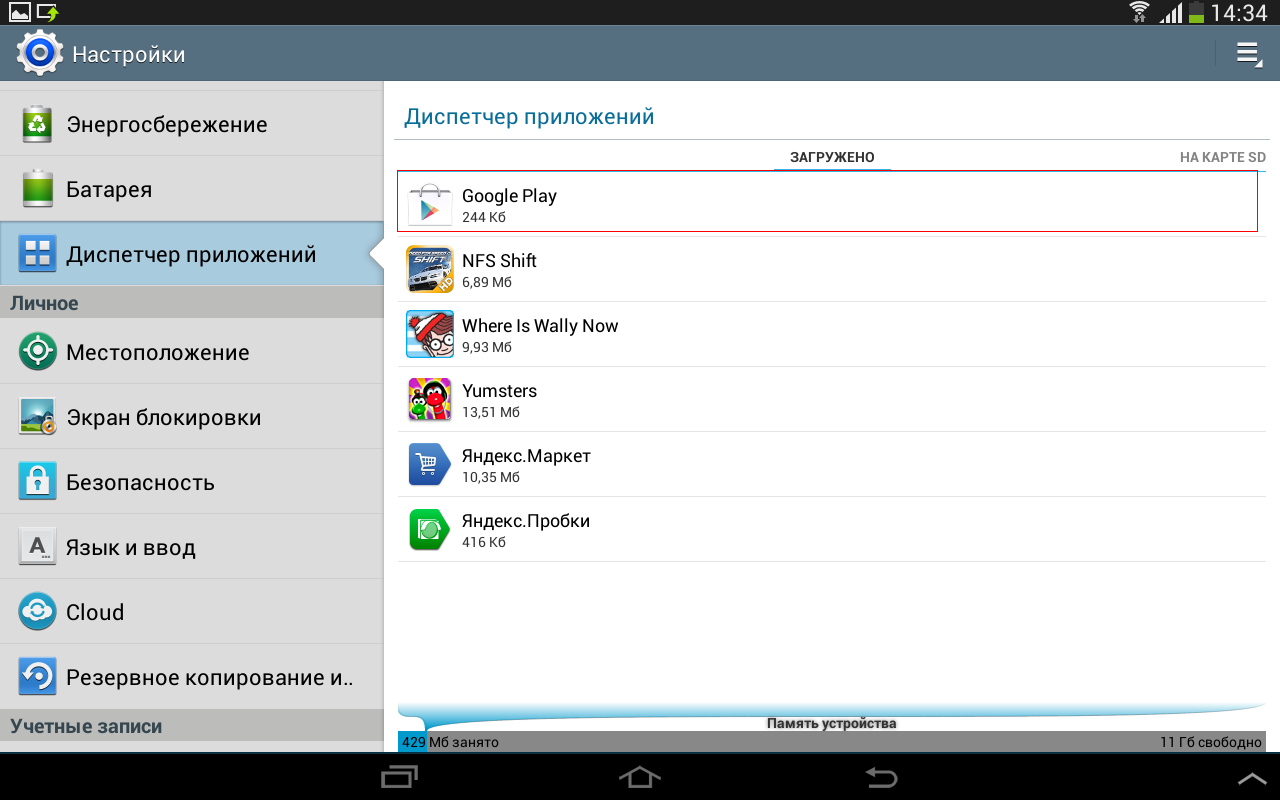

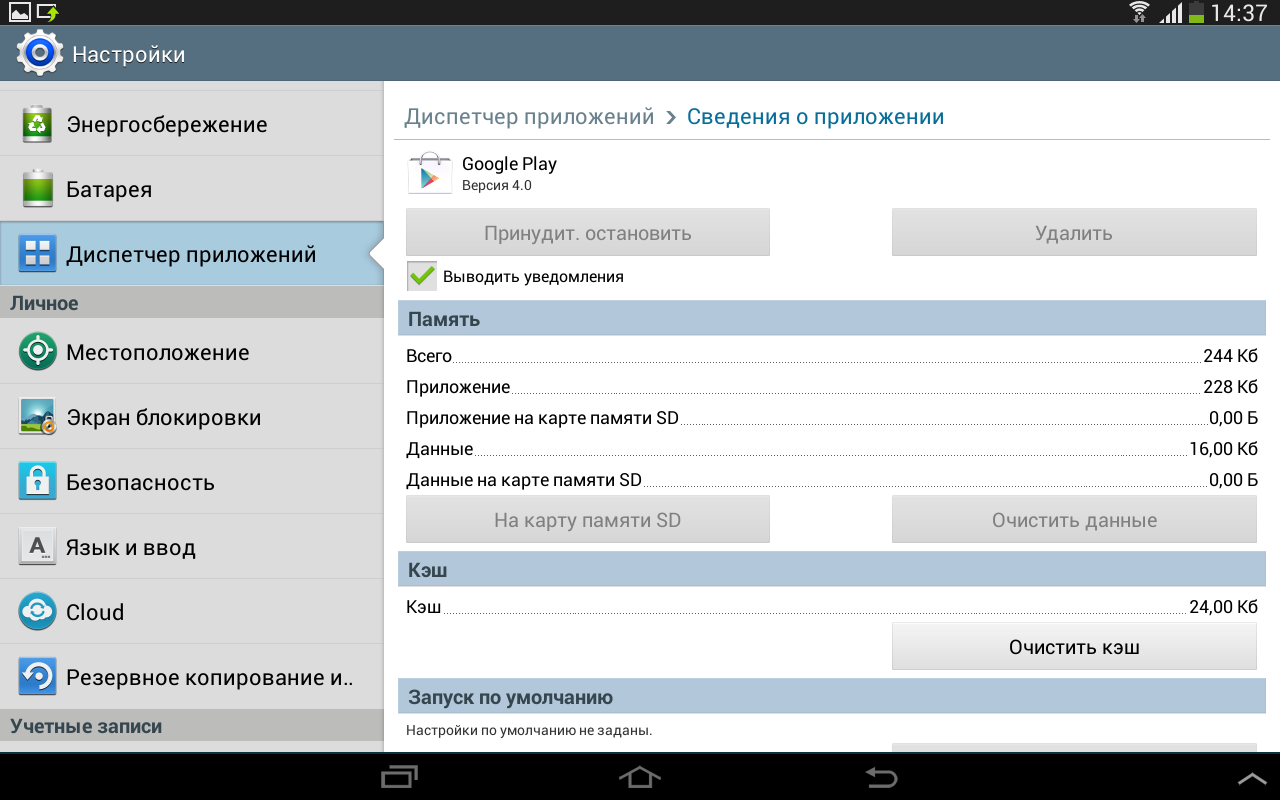

В диспетчере приложений наш «зловред» гордо именуется «Google Play».

4. Удаление?

Благополучно заразив устройство, перехожу к фазе лечения. Сначала пробую удалить приложение. Захожу в «Диспетчер приложений» и вижу, что все кнопки заблокированы.

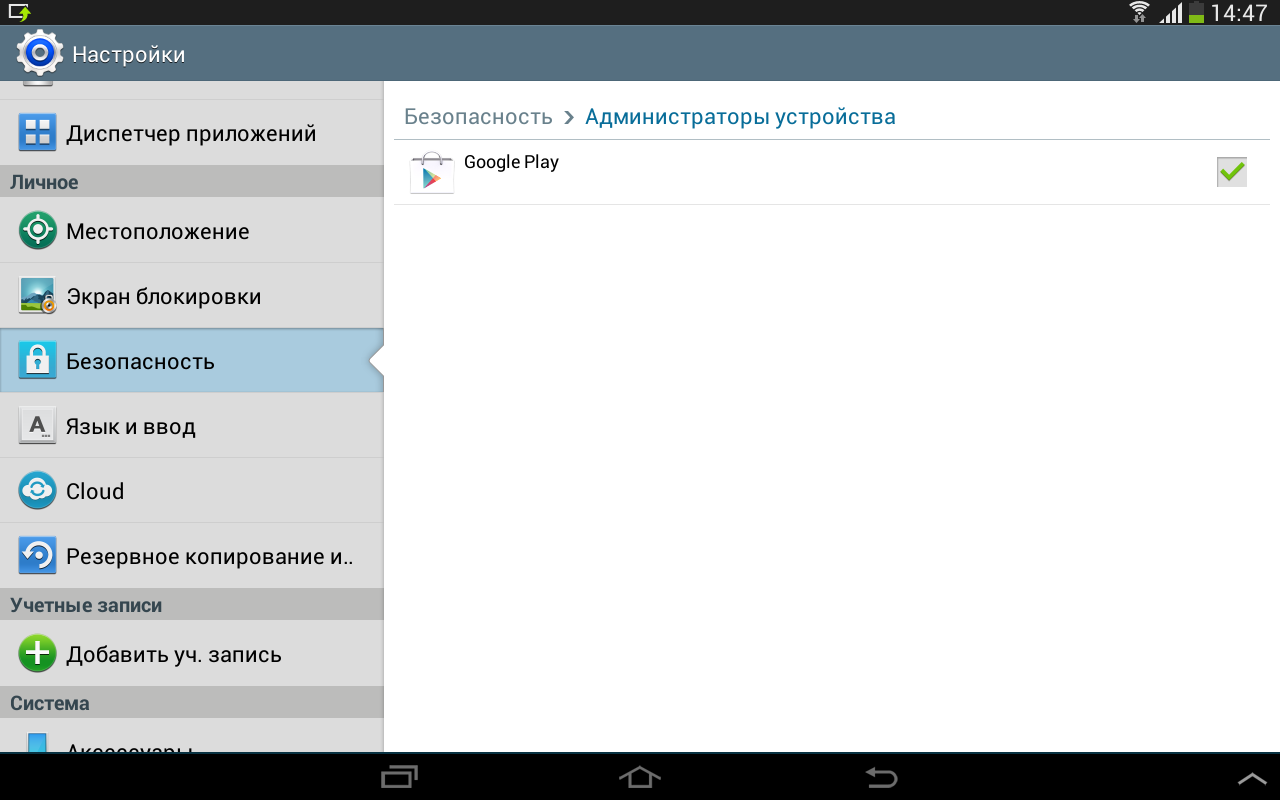

Понятно, значит, у приложения имеются права администратора и так просто удалить его не получится. Не беда, сейчас я их уберу. Захожу в пункт меню «Безопасность»->«Администраторы устройства» и убираю галочку напротив приложения.

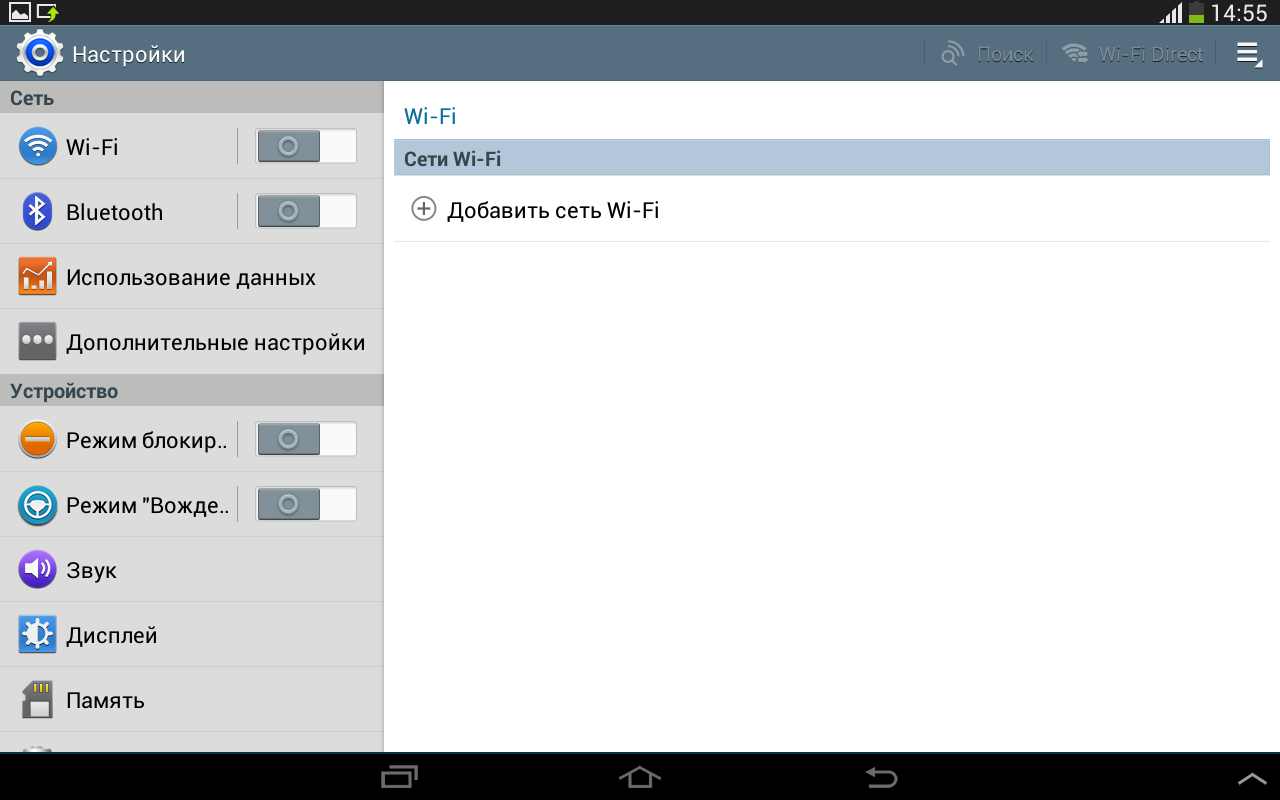

Но, нет, не тут то было. Устройство благополучно переходит в настройки управления WiFi и зависает. Пришлось «прибивать» окно настроек.

Дальше хотелось решить вопрос «на корню», так сказать, и воспользоваться общим сбросом системы. Ну да, легко мне выбирать такой вариант — мои личные данные в бэкапе хранятся.

А как же обычные пользователи? У которых «внезапно» любимый телефон заразился вирусом. Они ведь даже исходящего вызова знакомому «тыжпрограммисту» не сделают. В общем, читерство это, не буду так делать.

Итог: штатными средствами нейтрализовать угрозу не удалось. Подключаем «тяжелую артиллерию».

Примечание для компаний

В дальнейших разделах используется описание действий связанных с использованием бесплатных версий продуктов некоторых компаний. Целью повествования не являются жалобы на компании или предоставляемые ими услуги.

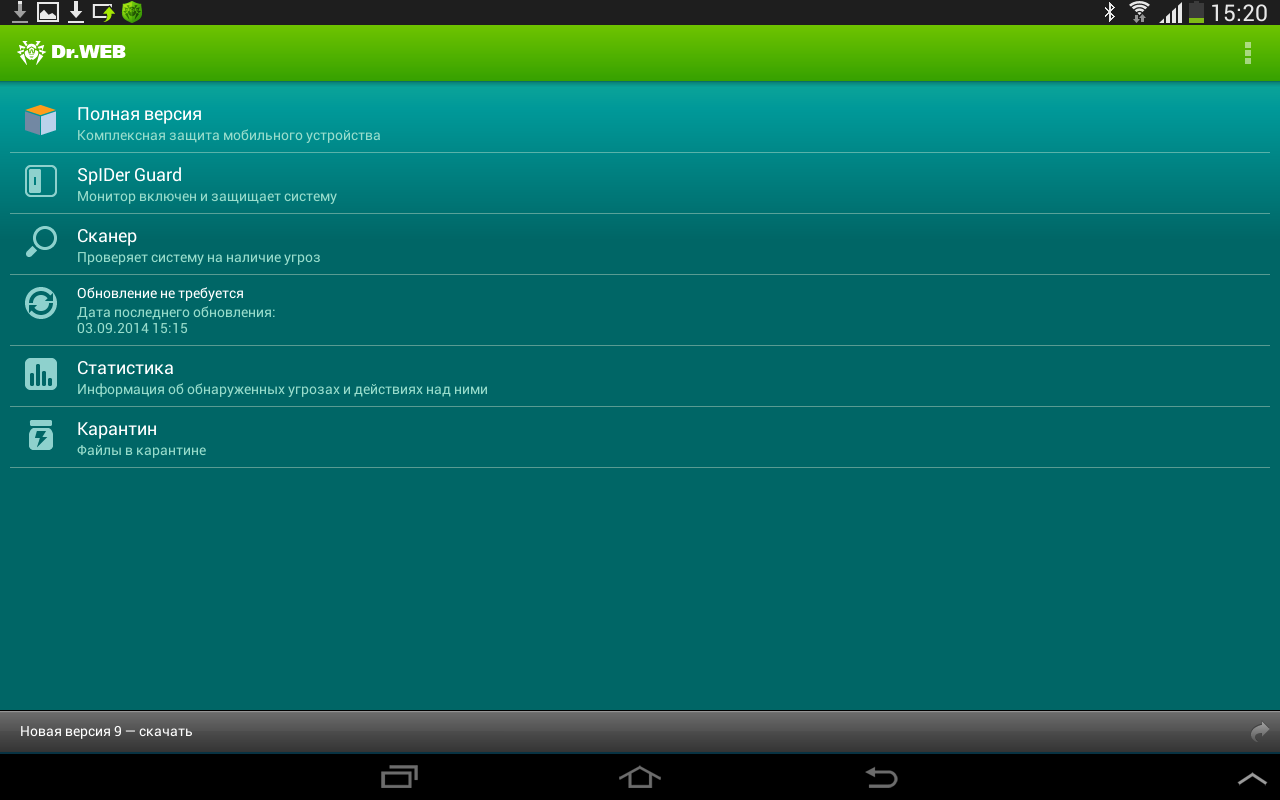

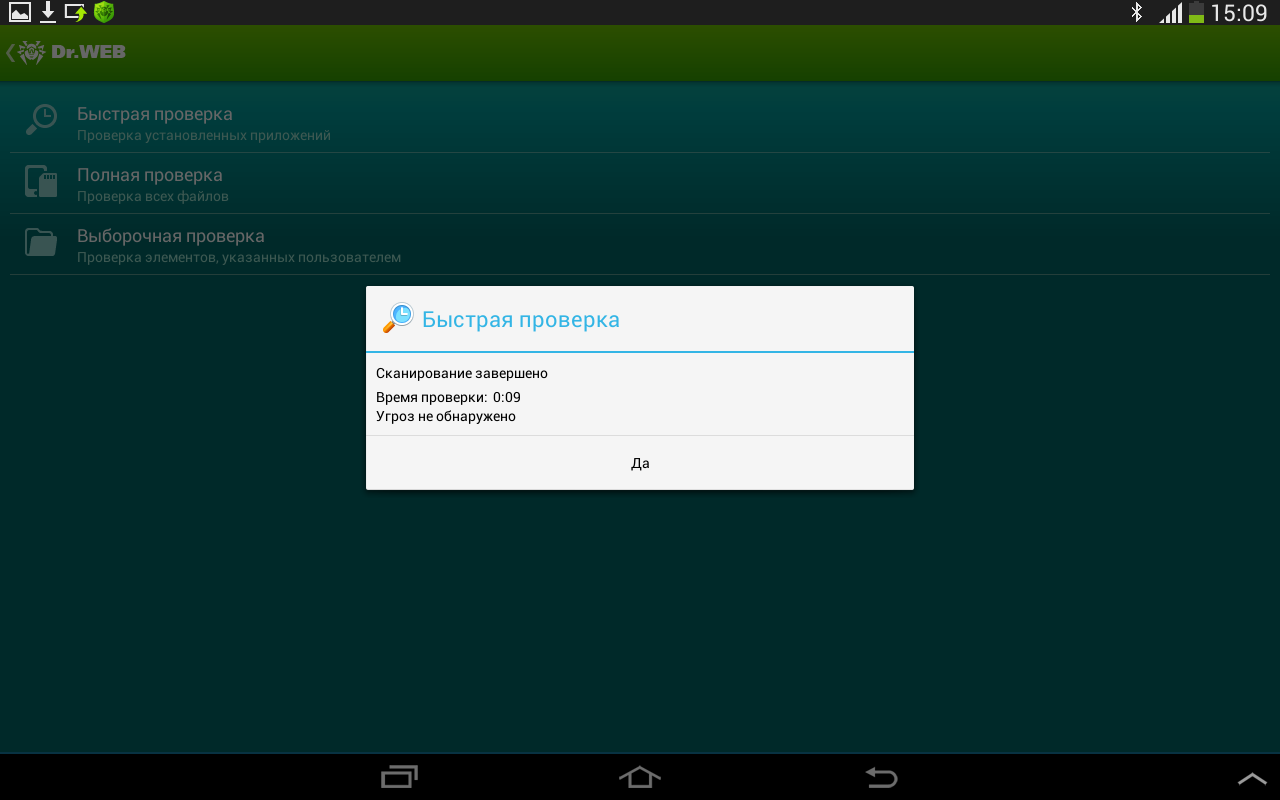

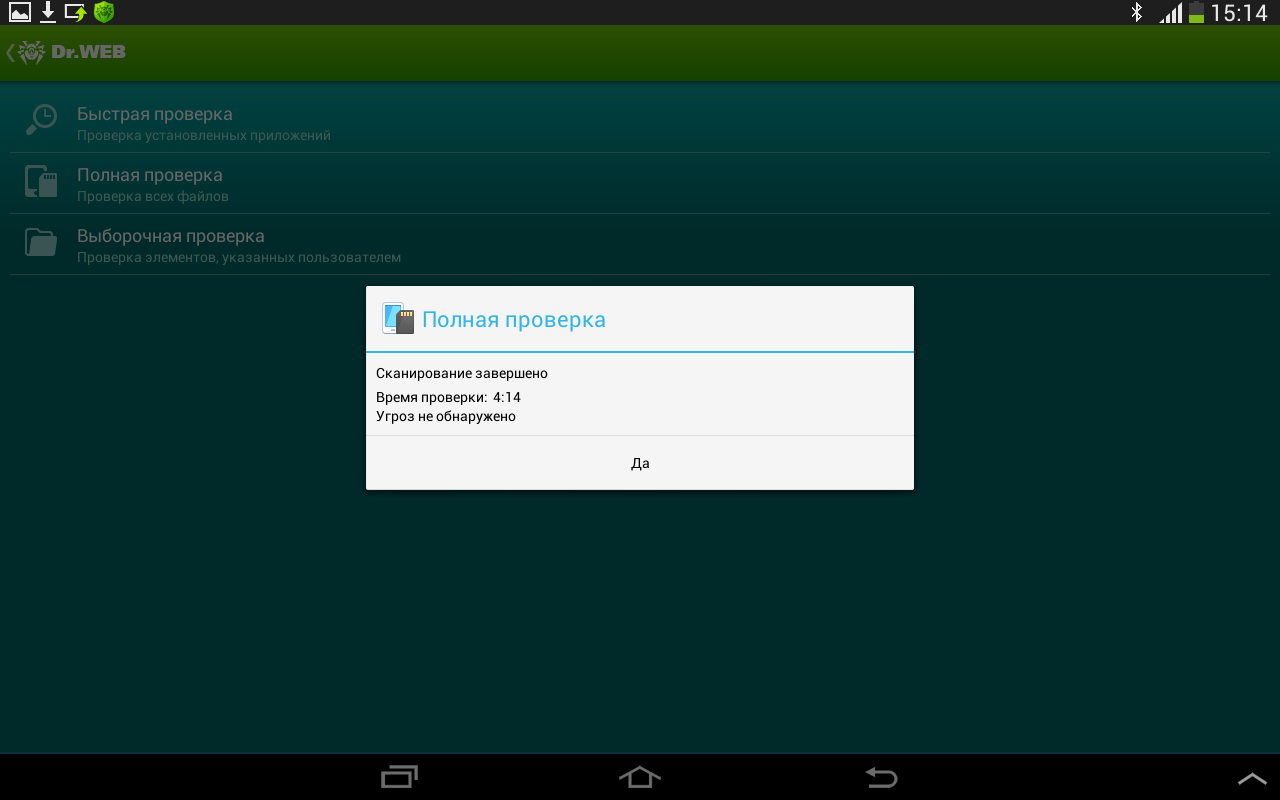

5. Dr Web против вируса

Памятуя про хорошую лечащую утилиту «Dr.Web CureIt!», решил бороться с зловредом с помощью аналога под Android. Захожу на официальный сайт и качаю бесплатную версию антивирусника «Dr.Web для Android Light 9».

Устанавливаю, по WiFi обновляю сигнатуры.

Запускаю быструю проверку ― ничего.

Запускаю полную проверку ― тоже ничего.

Ход проверки

Я разочарован! Печально вздохнув, удаляю антивирусник.

UPD от 6.09.14. На данный момент антивирусник успешно опознает данный зловред под детектом Android.SmsBot.origin.165. Алгоритм удаления такой же, как и при использовании Avast (см. ниже).

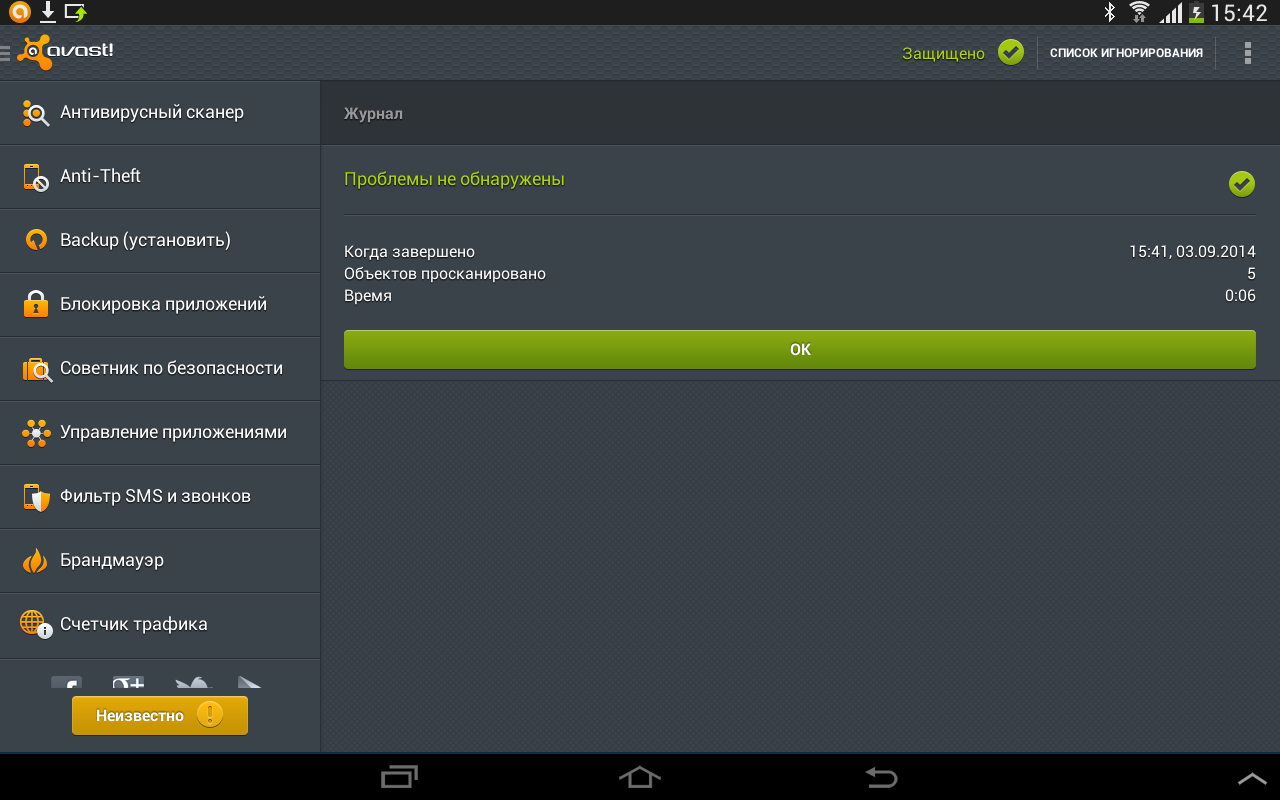

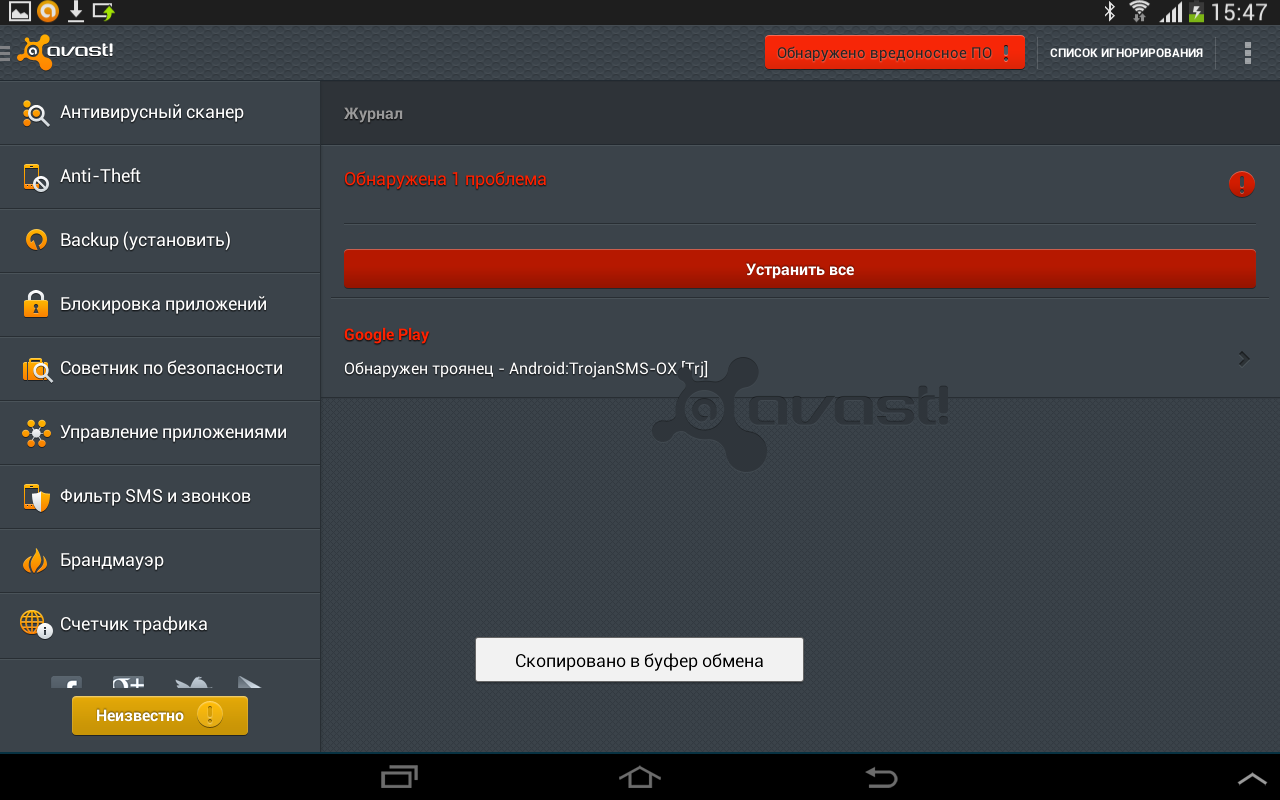

5. Avast против вируса

Мнение автора

Никогда особо не любил антивирусник данной фирмы. Особенно после истории об удалении файла отвечающего за протокол tcp/ip в Windows XP. Но, чем «черт не шутит», установим.

Скачиваю и устанавливаю версию «Avast-Mobile-Security-v3-0-7700».

При старте запускается экспресс-сканирование, которое никаких вирусов в системе не находит.

Ну и ладно, мозг подсказал очередную идею: вот есть какой-то пункт меню «Управление приложениями», а что если…

Да, действительно загрузился список приложений в системе.

Пункта «Удалить» нет. Поэтому, пробую остановить приложение. Остановилось.

Жду 2-3 секунды, приложение снова в работе.

Ладно, попробую с другой стороны. Запускаю принудительную проверку системы. О_о, обнаружено вредоносное ПО. Нажимаю «Устранить все» [прим. как-то это звучит в духе Дарта Вейдера или Далеков]. Avast сообщает, что удалить приложение не может, а нужно сначала отобрать права администратора у приложения. Появляется системный диалог:

Удалить все данные с устройства и вернуть заводские настройки? Нажмите «Да» если согласны, или «Нет» для отмены

И сразу же, поверх этого диалогового окна открывается «злополучное» окно настроек wi-fi. Нажимаю «Возврат», снова открываются настройки. Хорошо, хоть окно настроек не зависает.

Опять на тропу читерства меня толкают. Будем искать другое решение…

6. Реверс-инжиниринг

Посмотрим в исходный код приложения, благо на Android это не такая большая проблема. Много всего интересного…

Например, в классе SystemService указан url сайта lamour.byethost5.com (дизайн-студия).

Но больше всего мне понравился класс AdminReceiver, который является наследником системного класса DeviceAdminReceiver.

В этом классе есть переопределенный метод onDisableRequested, который срабатывает при отключении админполномочий для данного приложения. Полностью заблокировать кнопки в системном диалоге нельзя, поэтому разработчик вируса пошел на хитрость, он изменил текст сообщения на «Удалить все данные с устройства и вернуть заводские настройки? Нажмите «Да» если согласны, или «Нет» для отмены» и обильно прикрыл сверху назойливым окном настроек.

Бинго. Значит теперь я смело смогу нажать в данном диалоговом окне «Удалить» и планшет будет «здоров».

Послесловие

Таким образом, выполнив повторно пункт 5 данной публикации (не останавливаясь на последнем шаге), вирус версии 4.0 (согласно манифест-файлу) был побежден.

Почему не удалось напрямую из настроек убрать галочку админправ для приложения, а только используя Avast? Скорее всего, стоит очередная ловушка с переопределенным методом.

Выводы

Разработчики вирусов находят все новые лазейки.

Но, так или иначе, браузер и операционная система стали лучше защищать пользователей.

Мне необходимо было нажать 2 подтверждения и поставить галочку в настройках «Неизвестные устройства».

Будьте здоровы, вы и ваши девайсы!

Источник: habr.com

Как установить программу на андроид с вирусом

Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Как безопасно устанавливать APK-файлы на Android?

Александр Кузнецов — 15 марта 2017, 22:39

В Google Play Маркете сотни тысяч приложений, но в любом случае может найтись такое, которое не может попасть туда по какой-нибудь причине и распространяется с помощью APK-файла. Google не рекомендует устанавливать приложения таким образом, хотя и не ставит запретов: достаточно зайти в настройки Android и разрешить установку приложений из неизвестных источников.

Существует мнение, что ставить APK-файл почти всегда опасно, особенно если он скачан с какого-нибудь пиратского сайта, где наверняка имеются вирусы. Как правило заражённые приложения распространяются под видом обычных приложений. Конечно, существуют маркеты помимо Google Play, выложенные в которых приложения и игры проходят антивирусную проверку, однако, как показывает опыт, даже инструменты Google не всегда справляются с выявлением вредоносного кода, что уж говорить о проверке приложений гораздо более мелкими компаниями.

Однозначно стоит избегать многочисленных сайтов-однодневок, на которых нет отзывов к приложениям или если эти отзывы явно фейковые. В уважающих себя сторонних маркетах пользователям всегда дают высказаться, даже если отзывы будет негативным (именно такие отзывы чаще всего бывают наиболее полезными).

Если вы ищете какое-то конкретное приложение, не представленное в Google Play, попробуйте зайти на официальный сайт его разработчика и поискать APK-файл там. Он гарантированно не содержит вирусов. В некоторых случаях разработчики намеренно ограничивают установку приложений в Google Play на основе геолокации, в этом случае имеет смысл поискать то же приложение на сайте APK Mirror или в сторонних маркетах вроде Amazon Appstore или Uptodown. Взломанные приложения и игры безопаснее всего устанавливать с форума 4PDA, где обсуждение популярных проектов может занимать сотни страниц, с которых можно почерпнуть много интересного, в том числе и о вирусах.

Android с установленными сервисами Google Play проводит антивирусное сканирование независимо от того, из какого источника устанавливается приложение — Google Play или стороннего сайта. Это сканирование позволяет отсеять большую часть заражённых приложений. Вероятно, именно поэтому Google не запрещает установку приложений в обход официального магазина. Риск заразить смартфон вирусом установкой APK-файла будет максимально высоким при использовании старой версии Android, отсутствии сервисов Google Play (первый признак — на устройстве нет ни одного приложения Google), с отключенным интернетом и полученным root-доступом к файловой системе. Если ваш смартфон не рутирован, работает на свежей версии Android, регулярно обновляет сервисы Google Play и подключен к сети, бояться вам нечего — компания Google позаботилась о том, чтобы установка APK-файлов со сторонних ресурсов была бы такой же безопасной, как при скачивании приложений из официального маркета.

Гаджеты Google и многое другое вы можете купить у наших друзей из Big Geek. Скидка по промокоду iGuides

Источник: www.iguides.ru