При использовании DSRM лучше всего указывать конкретный удаляемый объект. В следующем примере учетная запись компьютера comp1 удаляется из OU -org1 в домене:

dsrm «CN=comp1,OU=org1,DC=domain,DC=com»

По умолчанию DSRM предлагает подтвердить удаление:

- Are you sure you wish to delete CN=comp1,OU=org1,DC=domain,DC=com (Y/N)?

Чтобы отключить запрос на подтверждение, укажите ключ -noprompt

Однако так следует поступать, только когда вы полностью уверены, что DSRM удалит именно тот объект, который вы собираетесь удалить

DSRM годится как для удаления объектов из контейнеров или OU, так и для удаления самих контейнеров и OU. Если контейнер или OU пустой, его можно удалить, указав его DN, например:

dsrm «OU=org1,DC=domain,DC=com»

Но если контейнер или OU не пустой, его нельзя удалить таким способом. DSRM сообщит:

Failed: The operation cannot be performed because child objects exist. This operation can only be performed on a leaf object.

Как удалить защищённое подразделение в Active Directory | WINDOWS SERVER 2012, 2016, 2019

Чтобы удалить контейнер и все объекты, которые он содержит, укажите параметр -Subtree.

Пример удаления объекта каталога из командной строки

- derm «OU=Eng,DC=cpandl,DC=com» -subtree

Ключ -Subtree указывает, что удаляются все содержащиеся в OU «Eng» объекты (независимо от типа) и сам контейнер. Чтобы удалить все объекты в контейнере, но оставить сам контейнер, используются параметры -Subtree и -Exclude, например:

dsrm «OU=Eng,DC=cpandl,DC=com» -subtree -exclude

В данной команде параметр -Subtree сообщает, что удаляются все содержащиеся в OU «Eng» объекты (независимо от типа), а параметр -Exclude исключает OU «Eng» из списка удаляемых объектов.

Рекомендуем для просмотра:

- Свойства учетных записей компьютеров — 02/11/2012 09:55

- Создание учетных записей компьютеров — 02/11/2012 09:48

- Управление учетными записями компьютеров — 02/11/2012 09:40

Похожие темы:

- Перемещение объектов Active Directory — 02/11/2012 08:20

- Ищем объекты командой DSQUERY — 02/11/2012 07:13

- Основные команды работающие с Active Directory — 01/11/2012 11:37

Источник: cmd4win.ru

Как удалить программу в active directory

Добавлять и удалять объекты в Active Directory не сложно. Однако есть нюансы, которые состоят в том, что по умолчанию удалить обьект в AD нельзя, он защищён от записи. Такая возможность имеется начиная с Windows Server 2008. Поэтому перед тем, как удалять объект, необходимо сначала снять защиту от записи.

Удаление объекта в Active Directory.

1. Для удаления объекта в AD открываем оснастку «Пользователи и компьютеры Active Directory». Это также можно сделать нажав на «Пуск», далее выбираем «Администрирование» и в открывшемся меню выбираем «Пользователи и компьютеры Active Directory».

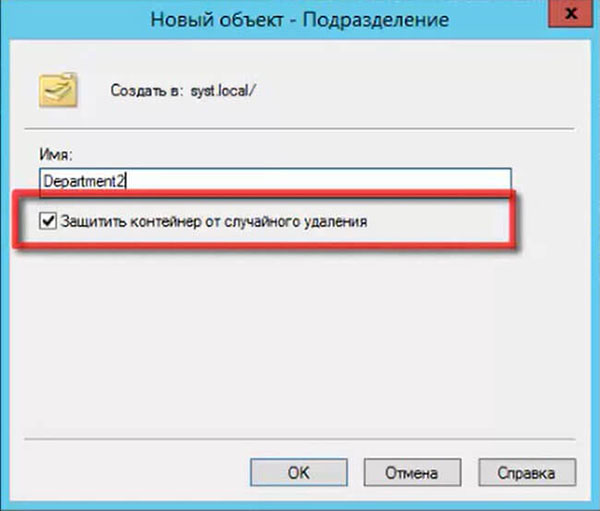

2. При создании нового объекта в AD, также автоматически выставляется чекбокс «Защитить контейнер от случайного удаления». Это даёт дополнительные гарантии от случайного удаления критически важных элементов.

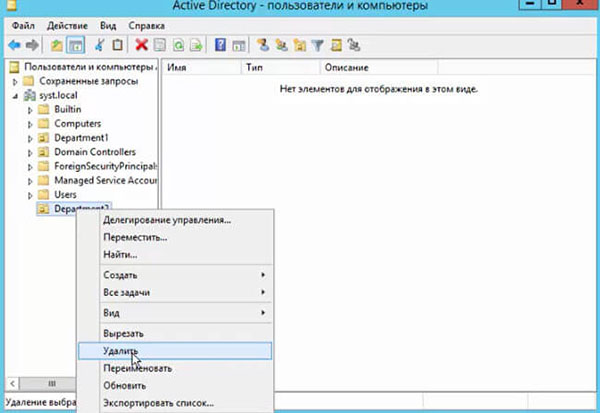

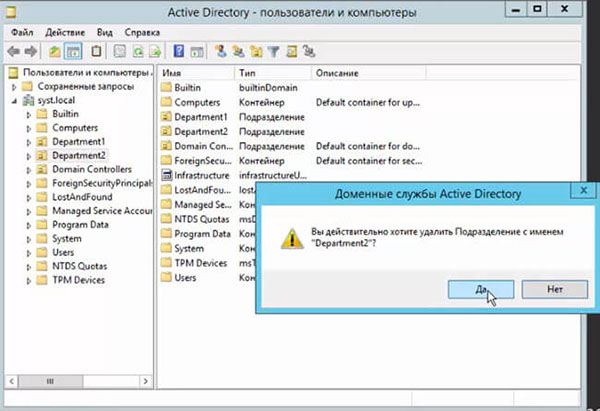

3. Поэтому если мы будем удалять контейнер обычным способом, то без снятия защиты от удаления, это не получится. Проверим это. Для этого на выбранном объекте нажимаем правой клавишей мыши и выбираем «Удалить».

4. Появится запрос на подтверждение удаления: «Вы действительно хотите удалить Подразделение с имененем. «. Нажимаем «Да».

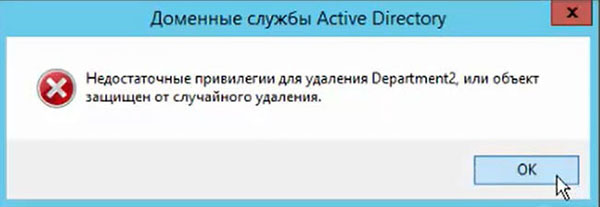

5. После этого появится окно с предупреждением о том, что «Недостаточные привилегии для удаления объекта, или объект защищен от случайного удаления». И объект не удалится.

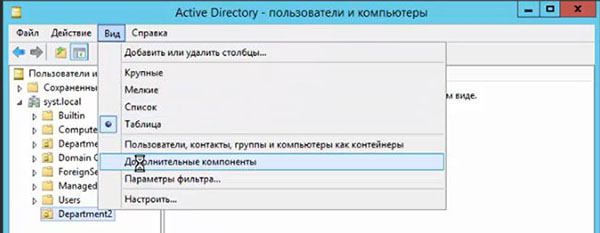

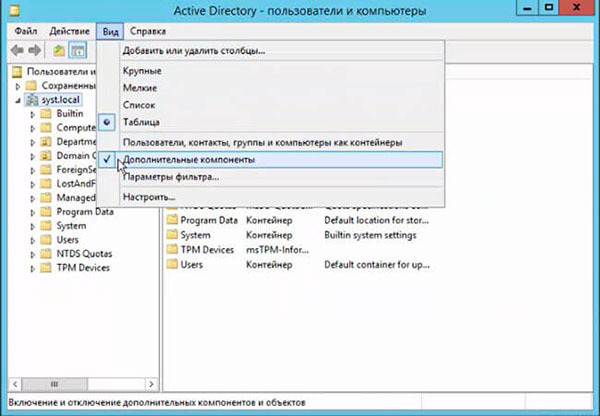

6. Для того, чтобы изменить это, необходимо выбрать меню «Вид», далее поставить чекбокс напротив пункта меню «Дополнительные компоненты».

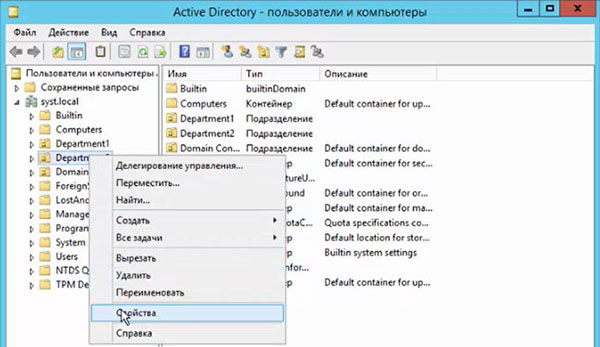

7. После этого нажимаем правой клавишей мыши на выбранный объект, в появившемся меню нажимаем «Свойства».

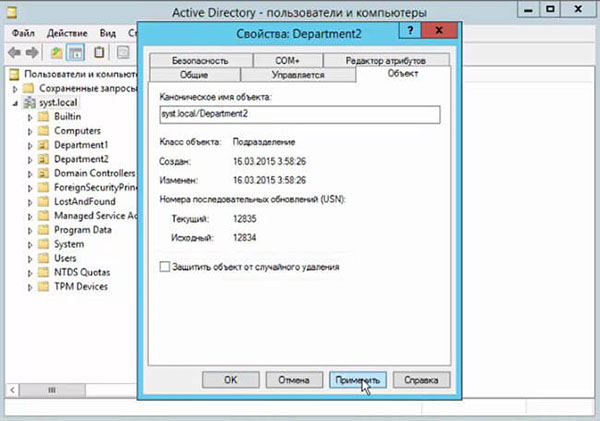

8. На вкладке «Объект» убираем чекбокс «Защитить объект от случайного удаления», далее «Применить».

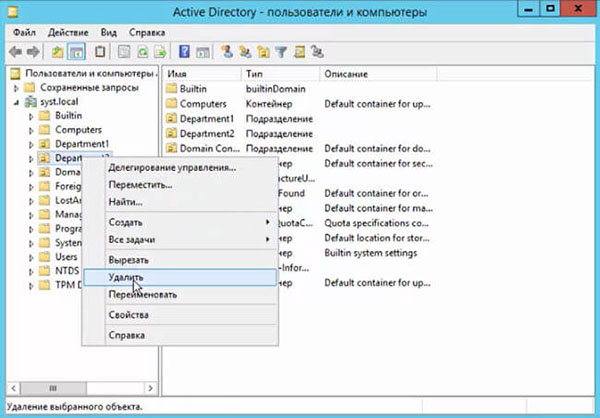

9. После применения данной операции, объект в AD возможно будет удалить (правой клавишей мышки — «Удалить»).

10. Затем ответить «Да» на запрос о подтверждении действия по удалению объекта.

11. По окончании операции, для удобства управления AD, необходимо вернуть все установки по умолчанию (выбираем «Вид», далее снимаем чекбокс с пункта «Дополнительные компоненты».

Как снять защиту от удаления объектов в Active Directory можно также посмотреть здесь:

Источник: bigro.ru

Создание и удаление объектов в доменные службы Active Directory

Процедура, используемая для программного создания и удаления объектов в доменные службы Active Directory, зависит от используемой технологии программирования. Дополнительные сведения о создании и удалении объектов в доменные службы Active Directory с помощью определенной технологии программирования см. в разделах, перечисленных в следующей таблице.

| Интерфейсы служб Active Directory | Создание и удаление объектов |

| протокол LDAP | Изменение записи каталога |

| System.DirectoryServices | Создание, удаление, переименование и перемещение объектов |

Создание объекта

Как правило, единственными атрибутами, необходимыми для создания объекта, являются атрибуты cn и objectClass . Однако простое создание объекта не обязательно делает его функциональным объектом. Некоторые типы объектов, такие как пользователи и группы, имеют дополнительные обязательные атрибуты, чтобы сделать их функциональными. Дополнительные сведения о создании определенных типов объектов см. в разделе «Создание пользователей » и «Создание групп» в домене.

Windows Server 2003. При создании объекта пользователя, группы или класса компьютера на контроллере домена, работающем на WWindows Server 2003 или более поздней версии, контроллер домена автоматически устанавливает атрибут sAMAccountName для объекта в уникальную строку, если он не указан.

Удаление объекта

Сервер Active Directory выполняет следующие действия при удалении объекта:

- Атрибут isDeleted удаленного объекта имеет значение TRUE. Объекты со значением атрибута isDeleted со значением TRUE называются гробницами.

- Удаленный объект перемещается в контейнер «Удаленные объекты» для контекста именования. Если свойство object systemFlags содержит флаг 0x02000000, объект не перемещается в контейнер «Удаленные объекты». Дополнительные сведения о привязке и перечислении содержимого контейнера удаленных объектов см. в разделе «Извлечение удаленных объектов».

- Контейнер «Удаленные объекты» является неструктурированным, поэтому все объекты находятся на одном уровне в контейнере «Удаленные объекты». Таким образом, относительное различающееся имя удаленного объекта изменяется, чтобы убедиться, что имя уникально в контейнере удаленных объектов. Если исходное имя длиннее 75 символов, оно усекается до 75 символов. Затем к новому имени добавляются следующие элементы:

- Символ 0x0A

- Строка «DEL:»

- Строковая форма уникального GUID, например «947e3228-70c9-4311-8b7a-e5c9b5bd4432»

Примером имени удаленного объекта является:

Jeff Smith�ADEL:947e3228-70c9-4311-8b7a-e5c9b5bd4432

Другие атрибуты, имеющие значение атрибута searchFlags , содержащие 0x00000008, также сохраняются.

Следующие значения атрибутов всегда удаляются из удаленного объекта:

- objectCategory

- samAccountType

Удаленный объект остается в контейнере «Удаленные объекты» в течение определенного периода времени, известного как время существования гробницы. По умолчанию срок жизни надгробия составляет 60 дней, но это значение может быть изменено системным администратором. По истечении срока жизни надгробия объект окончательно удаляется из службы каталогов. Чтобы избежать отсутствия операции удаления, приложение должно выполнять добавочную синхронизацию чаще, чем время существования гробницы.

Windows Server 2003 добавляет возможность восстановления удаленных объектов. Дополнительные сведения о восстановлении удаленных объектов см. в разделе «Восстановление удаленных объектов».

При удалении элемента ни один из атрибутов объекта не может быть изменен. В Windows Server 2003 можно изменить дескриптор безопасности (атрибут ntSecurityDescriptor) для удаленного объекта. Это позволяет восстанавливать объекты, если пользователь, восстанавливающий объект, не имеет разрешений на запись в обязательные атрибуты. Чтобы обновить дескриптор безопасности для удаленного объекта, вызывающий объект должен иметь право на управление доступом Reanimate Tombstone в контексте именования в дополнение к обычным WRITE_DAC и WRITE_OWNER доступа. Даже если дескриптор безопасности является строгим, администратор может сначала взять на себя ответственность за объект, предполагая, что администратор имеет SE_TAKE_OWNERSHIP_NAME привилегии, а затем изменить дескриптор безопасности. Для этого используйте функцию ldap_modify_ext_s с элементом управления LDAP_SERVER_SHOW_DELETED_OID . Список изменений должен содержать одну замену атрибута для атрибута ntSecurityDescriptor .

Источник: learn.microsoft.com