Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Трубачёв Евгений Сергеевич

В данной статье представлена классификация вирусов троянских программ , анализируются механизмы проникновения и заражения вирусом-трояном.

i Надоели баннеры? Вы всегда можете отключить рекламу.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Трубачёв Евгений Сергеевич

Динамически загружаемые библиотеки: структура, архитектура и применение

Метод обнаружения и способ нейтрализации malware-программ, поражающих телекоммуникационные системы

Разработка инструментария для динамического анализа вредоносного программного обеспечения

Динамически загружаемые библиотеки: структура, архитектура и применение (часть 3)

Динамически загружаемые библиотеки: структура, архитектура и применение (часть 2)

i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.

i Надоели баннеры? Вы всегда можете отключить рекламу.

TROJAN PROGRAMS: MECHANISMS OF INTRUSION AND INFECTION

The paper gives the classification of viruses Trojan programs , analyses of mechanisms of intrusion and infection by Trojan virus.

ЧТО ТАКОЕ ТРОЯНСКИЕ ПРОГРАММЫ И КАК ОНИ РАБОТАЮТ?

Текст научной работы на тему «Троянские программы: механизмы проникновения и заражения»

УДК 004.491.22 ББК 32

МЕХАНИЗМЫ ПРОНИКНОВЕНИЯ И ЗАРАЖЕНИЯ

TROJAN PROGRAMS: MECHANISMS OF INTRUSION AND INFECTION

Ключевые слова: вирусы, троянские программы, механизмы проникновения и заражения вирусом.

Key words: viruses, Trojan programs, mechanisms of intrusion and infection.

В данной статье представлена классификация вирусов — троянских программ, анализируются механизмы проникновения и заражения вирусом-трояном.

The paper gives the classification of viruses — Trojan programs, analyses of mechanisms of intrusion and infection by Trojan virus.

Цель исследования — классифицировать вирусы-трояны, по результатам классификации определить механизмы проникновения вирусов-троянов и заражения ПК, разработать рекомендации по антивирусной защите.

Трояны или программы класса «троянский конь» написаны с целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кража данных, порча или удаление конфиденциальных данных, нарушения работоспособности ПК или использования его ресурсов в неблаговидных целях.

Некоторые троянские программы способны к самостоятельному преодолению систем защиты вычислительной системы с целью проникновения в нее. Однако в большинстве случаев они проникают на ПК вместе с другим вирусом. Троянские программы можно рассматривать как дополнительную вредоносную программу. Нередко пользователи сами загружают троянские программы из сети Интернет.

Жизненный цикл троянов можно определить следующими стадиями:

— проникновение в систему.

— выполнение вредоносных действий.

Троянские программы [3] различаются между собой по тем действиям, которые они производят на зараженном ПК. Классификация таких программ, назначение, действия приведены в таблице 1.

Троян,Вирус,Информатика

Таблица 1 — Классы троянских программ

Название Назначение Действия

Trojan-PSW Воровство паролей Могут быть использованы для поиска системных файлов, хранящих различную конфиденциальную информацию (например, пароли), «воруют» регистрационную информацию к различному ПО

Название Назначение Действия

Trojan-Clicker Интернет-кликеры Организация несанкционированных обращений к Интернет-ресурсам для следующих целей: 1) привлечение потенциальных «жертв» для заражения вирусами; 2) организация атаки на сервер; 3) увеличение посещаемости сайтов и пр.

Trojan- Downloader Доставка прочих вредоносных программ Активация загруженных из Интернет программ (запуск на выполнение, регистрация на автозагрузку)

Trojan-Dropper Инсталляторы других вредоносных программ Инсталляция на диск других файлов, их запуск на выполнение

Trojan-proxy Троянские прокси-сервера Осуществляют анонимный доступ с ПК «жертвы» к различным Интернет-ресурсам. Используются для рассылки спама

Trojan-Spy Шпионские программы Осуществляют электронный шпионаж за пользователем зараженного ПК: вводимая информация, снимки экрана, список активных приложений, действия пользователей сохраняются в файле и периодически отправляются злоумышленнику

Trojan Прочие троянские программы Осуществляют прочие действия, попадающие под определение троянских программ, например, разрушение или модификацию данных, нарушение работоспособности ПК

Trojan-Notifier Оповещение об успешной атаке Информируют различными способами своему «хозяину» о зараженном ПК. При этом на адрес «хозяина» отправляется информация о зараженном ПК: Ш-адрес, номер открытого порта, адрес эл. почты и т.д.

Backdoor Утилиты удаленного администрирования Могут быть использованы для обнаружения и передачи злоумышленнику конфиденциальной информации, уничтожения данных и т.д.

ArcBomb «Бомбы» в архивах Вызывают нештатное поведение архиваторов при попытке распаковать данные

RootKit Скрытие присутствия в операционной системе Программный код, действие которого направлено на сокрытие присутствия в системе объектов: процессов, файлов, данных реестра и т.д.

Рассмотрим механизм работы RootKit-программ, угроза которых в последнее время становится все более актуальной.

В системе Windows под RootKit принято считать программу, которая несанкционированно внедряется в систему, перехватывает вызовы системных функций (API), производит модификацию системных библиотек. Перехват низкоуровневых API

позволяет такой программе маскировать свое присутствие в системе, защищая ее от обнаружения пользователем и антивирусным ПО.

RootKit-технологии можно разделить на две основные категории:

— программы, работающие в режиме пользователя (user-mode);

— программы, работающие в режиме ядра (kernel-mode).

Первая категория основана на перехвате функций библиотек, вторая — на внедрение в систему драйвера, осуществляющего перехват API уровня ядра.

В режиме пользователя существует несколько методов перехвата функций:

Модификация машинного кода прикладной программы.

Модификация таблицы импорта исполняемого файла.

Перехват функций LoadLibrary и GetProcAddress.

Модификация программного кода API функции.

Модификация программного кода библиотек DLL.

Рассмотрим наиболее распространенный метод, который совмещает в себе перехват функций LoadLibrary и GetProcAddress и модификацию таблицы импорта.

Известно два способа вызова функций, размещенных в DLL:

— раннее связывание (статически импортируемые функции);

— позднее связывание (динамически импортируемые функции).

В первом случае компилятору известен перечень импортируемых программой функций. Используя эти данные, компилятор формирует таблицу импорта EXE-файла, которая содержит список используемых программой библиотек и список импортируемых из каждой библиотеки функций. Для каждой функции в таблице импорта имеется поле для хранения адреса (виртуального адреса).

На стадии компиляции реальный адрес ОП не известен. В процессе загрузки EXE-файла в ОП система анализирует его таблицу импорта, загружает в ОП все перечисленные в ней библиотеки и производит занесение в таблицу импорта реальных адресов функций. На рисунке 1 цифрами 1-3 показан процесс раннего связывания. В момент загрузки кодового сегмента в ОП происходит заполнение полей адресов в таблице импорта (1). В момент вызова функции из таблицы импорта берется адрес функции (2) и выполняются действия вызова функции (3).

Позднее связывание отличается от раннего связывания тем, что компилятору в данном случае не известен перечень импортируемых программой функций. Загрузка библиотеки производится динамически при помощи функции API LoadLibrary. Эта функция находится в файле kernel32.dll. Программа при помощи функции LoadLibrary может загрузить библиотеку в любой момент времени.

Для получения реального адреса функции применяется функция kernel32.dll GetProcAddress. На рисунке 1 шаг 4 демонстрирует загрузку библиотеки при помощи LoadLibrary, определение адресов при помощи функции GetProcAddress. Таблица импорта EXE-файла при этом не нужна. Независимо от метода связывания системе необходимо знать, какие функции экспортирует DLL. Для этого у каждой DLL имеется таблица экспорта, в которой перечислены экспортируемые функции.

Рисунок 1 — Схема взаимодействия, характеризующая принцип вызова API функции Рисунок 2 демонстрирует схему перехвата RootKit-программой таблицы импорта

программы, включая функции GetProcAddress и LoadLibrary.

Рисунок 2 — Схема перехвата вызываемых программой функций

RootKit-программа находит в ОП таблицу импорта, заменяет адреса требуемых функций на адреса своих перехватчиков. В момент вызова API функции программа считывает ее адрес из модифицированной таблицы импорта, управление передается по этому адресу. В данном случае перехватываются статически импортируемые функции, в числе которых — GetProcAddress и LoadLibrary библиотеки kernel32.dll. При запросе программой адресов интересующих её функций ей выдается не реальный адрес функции, а адреса перехватчика RootKit-программы.

Таким образом, при вызове статически импортируемых функций модифицированные адреса берутся из таблицы импорта; при динамическом определении адреса вызывается перехваченная функция GetProcAddress, которая возвращает адреса функций-перехватчиков. В результате у программы нет возможности определить правильный адрес функции.

«Предупрежден, значит, вооружен. ». Зная механизмы проникновения и заражения, можно исправить коды программных модулей операционной системы. Один из способов -запретить пользовательским программам напрямую взаимодействовать друг с другом; разрешить взаимодействие друг с другом с помощью посредника — операционной

системы. Взаимодействие должно строиться по схеме:

Пользовательская программа □ Операционная система □ Пользовательская программа.

В данной статье представлена классификация вирусных программ — троянов. Классификация представлена с точки зрения действия трояна. Рассмотрены механизмы вредоносного действия программы RootKit, которая модифицирует таблицу импорта в exe-файле. Даны рекомендации системному программисту.

1. Боровко Р. Рынок антивирусных пакетов и средств по борьбе со спамом /cnews.ru.

2. Беляев А.В. Методы и средства защиты информации / http://www.citforum.ru.

3. Трубачев Е.С. Проблемы информационной безопасности. Методы и средства защиты информационных ресурсов / Вестник Волжского университета имени В.Н. Татищева. — 2009. — Вып. 14.

Источник: cyberleninka.ru

12. Способы проникновения и маскировки троянов.

Задачу проникновения на компьютер пользователя трояны решают обычно одним из двух следующих методов.

Маскировка — троян выдает себя за полезное приложение, которое пользователь самостоятельно загружает из Интернет и запускает.

Одним из вариантов маскировки может быть также внедрение злоумышленником троянского кода в код другого приложения. Распространен также способ внедрения троянов на компьютеры пользователей через веб-сайты. При этом используется либо вредоносный скрипт, загружающий и запускающий троянскую программу на компьютере пользователя, используя уязвимость в веб-браузере, либо методы социальной инженерии — наполнение и оформление веб-сайта провоцирует пользователя к самостоятельной загрузке трояна. Кооперация с вирусами и червями — троян путешествует вместе с червями или, реже, с вирусами. Нередко наблюдается кооперация червей с вирусами, когда червь обеспечивает транспортировку вируса между компьютерами, а вирус распространяется по компьютеру, заражая файлы.

13. Выполняемые функции троянов.

В отличие от вирусов и червей, деление которых на типы производится по способам размножения/распространения, трояны делятся на типы по характеру выполняемых ими вредоносных действий. Наиболее распространены следующие виды троянов.

Клавиатурные шпионы — трояны, постоянно находящиеся в памяти и сохраняющие все данные, поступающие от клавиатуры с целью последующей передачи этих данных злоумышленнику. Обычно таким образом злоумышленник пытается узнать пароли или другую конфиденциальную информацию.

Утилиты удаленного управления — трояны, обеспечивающие полный удаленный контроль над компьютером пользователя.

Люки (backdoor) — трояны предоставляющие злоумышленнику ограниченный контроль над компьютером пользователя.

Анонимные smtp-сервера и прокси — трояны, выполняющие функции почтовых серверов или прокси и использующиеся в первом случае для спам-рассылок, а во втором для заметания следов хакерами.

Утилиты дозвона — сравнительно новый тип троянов, представляющий собой утилиты dial-up доступа в Интернет через дорогие почтовые службы. Такие трояны прописываются в системе как утилиты дозвона по умолчанию и влекут за собой огромные счета за пользование Интернетом.

Модификаторы настроек браузера — трояны, которые меняют стартовую страницу в браузере, страницу поиска или еще какие-либо настройки, открывают дополнительные окна браузера, имитируют нажатия на баннеры и т. п.

Логические бомбы — чаще не столько трояны, сколько троянские составляющие червей и вирусов, суть работы которых состоит в том, чтобы при определенных условиях (дата, время суток, действия пользователя, команда извне) произвести определенное действие: например, уничтожение данных.

14. Ущерб от вредоносных программ.

для вирусов и червей характерны также следующие формы вредоносных действий:

Перегрузка каналов связи — свойственный червям вид ущерба, связанный с тем, что во время масштабных эпидемий по Интернет-каналам передаются огромные количества запросов, зараженных писем или непосредственно копий червя.

Потеря данных — более характерное для вирусов, чем для троянов и червей, поведение, связанное с намеренным уничтожением определенных данных на компьютере пользователя.

Нарушение работы ПО — также более свойственная вирусам черта. Из-за ошибок в коде вируса, зараженные приложения могут работать с ошибками или не работать вовсе. Примеры: Net-Worm.Win32.Sasser.a — перезагрузка зараженного компьютера.

Загрузка ресурсов компьютера — интенсивное использование ресурсов компьютера вредоносными программами ведет к снижению производительности как системы в целом, так и отдельных приложений. Примеры: в разной степени — любые вредоносные программы.

Источник: studfile.net

Троянские программы

Привет админ! Две недели работал без антивируса, в интернете особо в это время никуда не лазил, но вот сегодня установил антивирус и он нашёл при сканировании три троянских программы! Они могли что-то наделать за такой короткий промежуток времени в моей операционной системе?

Троянские программы: ликбез

Троянским отдельный тип вредоносного ПО назван из-за сравнения с троянским конём, который, согласно древнегреческой мифологии, жителям Трои подарили греки. Внутри троянского коня прятались греческие воины. Ночью они вылезли из укрытия, перебили троянских стражников и открыли городские ворота остальной воинской силе.

Примечание: если Вам интересно какие вообще существуют виды вирусов, читайте наш ликбез по Компьютерным вирусам!

В чём суть троянских программ?

Троянская программа, она же троян, она же троянец – это тип вредоносного ПО, отличающийся от классических вирусов, которые самостоятельно внедряются в компьютер, плодятся там и размножатся, участием в процессе активации человека – пользователя. Троянские программы, как правило, сами не способны распространяться, как это делают вирусы или сетевые черви.

Троянские программы могут маскироваться под различные типы файлов – под инсталляторы, документы, мультимедиафайлы. Пользователь, запуская файл, под который маскируется троян, запускает его самого. Троянские программы могут прописаться в системном реестре и активироваться во время запуска Windows. Трояны иногда бывают модулями вирусов.

Как можно подцепить троянскую программу?

Троянами часто оснащаются инсталляторы программ или игр, а затем таковые выкладываются на низкокачественных файлообменниках, сайтах-варезниках и прочих далёких от идеала софт-порталах для массового скачивания пользователями Интернета. Троянскую программу можно подцепить также по почте, в интернет-мессенджерах, в социальных сетях и на прочих сайтах.

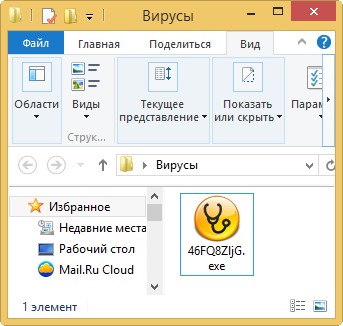

Друзья, сейчас я продемонстрирую Вам как можно скачать настоящий троян. К примеру Вы решили скачать себе пиратскую сборку Windows 7, набрали в браузере соответствующий запрос и попали вот на этот сайт, естественно жмёте Скачать  И вместо винды нам нагло дают скачать троян, загрузку которого прерывает моя антивирусная программа. Будьте осторожны.

И вместо винды нам нагло дают скачать троян, загрузку которого прерывает моя антивирусная программа. Будьте осторожны.

Сценарий внедрения троянов может быть разным. Это просьбы загрузить какой-то дополнительный софт – кодеки, флеш-плееры, браузеры, различные обновления для веб-приложений, естественно, не с их официальных сайтов. К примеру, бороздя просторы интернета Вам может попасться такое предупреждение, за которым опять же скрывается троянская программа. Обратите внимание, на баннере даже имеется орфографическая ошибка.

Это ссылки от неизвестных пользователей, по которым вас активно убеждают перейти. Впрочем, «заражённую» ссылку в социальной сети, Skype, ICQ или прочем мессенджере может прислать и знакомый пользователь, правда, он сам об даже и не будет подозревать, поскольку вместо него это будет делать троян. Подцепить трояна можно, поддавшись на любые другие ухищрения его распространителя, цель которого – заставить вас скачать вредоносный файл с Интернета и запустить его у себя на компьютере.

Вот так может выглядеть живой троянчик, я его вчера только выловил на компьютере знакомого, мог друг думал, что он скачал бесплатный антивирус Norton Antivirus 2014. Если запустить этот»антивирус», то  рабочий стол Windows будет заблокирован вот таким симпатичным баннером!

рабочий стол Windows будет заблокирован вот таким симпатичным баннером!

Признаки наличия в компьютере трояна

О том, что в компьютер проникла троянская программа, могут свидетельствовать различные признаки. Например, компьютер сам перезагружается, выключается, сам запускает какие-то программы или системные службы, сам открывает и закрывает CD-ROM консоль. Браузер может сам загружать веб-страницы, которые вы даже не посещали ранее.

В большинстве случаев это различные порно-сайты или игровые порталы. Самопроизвольное скачивание порно – видео или картинок – это также признак того, что в компьютере уже вовсю орудует троян. Самопроизвольные вспышки экрана, а иногда ещё и в сопровождении щелчков, как это происходит при снятии скриншотов – явный признак того, что вы стали жертвой трояна-шпиона. О наличии троянского ПО в системе также могут свидетельствовать новые, ранее неизвестные вам, приложения в автозагрузке.

Но троянские программы не всегда работают, выдавая себя, не всегда их признаки очевидны. В таких случаях пользователям маломощных компьютерных устройств куда проще, чем владельцам производительных машин. В случае проникновения трояна первые смогут наблюдать резкий спад производительности. Это, как правило, 100%-ная загрузка процессора, оперативной памяти или диска, но при этом не активны никакие пользовательские программы. А в диспетчере задач Windows практически все ресурсы компьютера будут задействованы неизвестным процессом.

Для каких целей создаются троянские программы?

Кража данных пользователей

Номера кошельков, банковских карт и счетов, логины, пароли, пин-коды и прочие конфиденциальные данные людей – всё это представляет для создателей троянских программ особый коммерческий интерес. Именно поэтому платёжные интернет-системы и системы онлайн-банкинга стараются обезопасить виртуальные деньги своих клиентов, внедряя различные механизма безопасности. Как правило, такие механизмы реализуются путём ввода дополнительных кодов, которые присылаются в СМС на мобильный телефон.

Трояны охотятся не только за данными финансовых систем. Объектом воровства могут быть данные входа в различные интернет-аккаунты пользователей. Это аккаунты социальных сетей, сайтов знакомств, Skype, ICQ, а также прочих интернет-площадок и мессенджеров. Завладев с помощью трояна аккаунтом пользователя, мошенники могут применять к его друзьям и подписчикам различные схемы выуживания денег – просить денег, предлагать различные услуги или продукты. А, например, аккаунт какой-нибудь симпатичной девушки мошенники могут превратить в точку сбыта порно-материалов или перенаправления на нужные порно-сайты.

Для кражи конфиденциальных данных людей мошенники, как правило, создают специальное троянское ПО – шпионские программы, они же программы Spyware.

Трояны могут создаваться специально для сбора адресов электронной почты пользователей Интернета, чтобы затем присылать им спам.

Скачивание файлов и накрутка показателей сайтов

Файлообменники – далеко не самый прибыльный вид заработка, если делать всё честно. Некачественный сайт – также не самый лучший способ завоевать пользовательскую аудиторию. Чтобы увеличить число скачиваемых файлов в первом случае и показатель посещаемости во втором, можно внедрить троян в компьютеры пользователей, которые, сами того не подозревая, будут способствовать мошенникам в улучшении их финансового благосостояния. Троянские программы откроют в браузере пользователей нужную ссылку или нужный сайт.

Скрытное управление компьютером

Не только накрутку показателей сайтов или скачивание нужных файлов с файлообменников, но даже хакерские атаки на сервера компаний и государственных органов осуществляются с помощью троянов, которые являются установщиками бэкдоров (Backdoor). Последние – это специальные программы, созданные для удалённого управления компьютером, естественно, скрытно, чтобы пользователь ни о чём не догадался и не забил тревогу.

Уничтожение данных

Особо опасный тип троянов может привести к уничтожению данных. И не только. Следствием варварства некоторых троянских программ может быть повреждение аппаратных составляющих компьютера или сетевого оборудования. DDoS-атаки – выведение из строя компьютерной техники – проводятся хакерами, как правило, под заказ.

Например, для уничтожения данных конкурирующих компаний или государственных органов. Реже DDoS-атаки – это выражение политического протеста, шантаж или вымогательство. В совершении DDoS-атак без особого какого-то умысла или глобальной цели могут практиковаться хакеры-новички, чтобы в будущем стать опытными гениями зла.

Слежение компаниями

Компаниям, которые поставляют интернет-услуги и программные продукты, очень нужны сведения о том, как люди используют компьютерные технологии и Интернет – какие сайты посещают, какими товарами интересуются, какими программами пользуются, какие фильмы смотрят, какую музыку слушают и т.п. Эти сведения, в добыче которых могут помочь троянские программы, ложатся в основу маркетинговых исследований компаний, чтобы развивать бизнес более эффективно.

Дорогостоящие звонки с использованием модема

Троянские программы могут специально создаваться для совершения телефонных звонков на платные номера. В круг жертв таких троянов попадают пользователи, которые подключаются к Интернету посредством модема.

Выше представлен перечень только основных целей, под которые специально пишутся троянские программы. Не факт, что программист, с которым вы накануне поссорились, не внедрит в ваш компьютер трояна, который будет, например, создавать вам помехи в работе. Шутка или месть – также являются целями создания троянов.

Как защититься от троянских программ?

Увы, антивирусы не всегда могут определить наличие в компьютере троянской программы, в отличие от вирусов. Тем не менее, многие антивирусы могут блокировать запуск троянов. Обзоры антивирусных решений, представленных на сегодняшнем рынке софта, вы можете просмотреть в другой нашей статье.

Если вы подозреваете, что в компьютере завёлся троян, обязательно просканируйте систему антивирусом. Необходимо исследовать процессы в диспетчере задач Windows – нет ли там несанкционированного процесса. Также не лишним будет очистить папку «Temp» и кэш Интернета.

Об этих процедурах читайте в статьях:

Осуществить комплексную чистку системы, включая папки хранения временных файлов и интернет-кэш, вы также можете с помощью специального типа софта – чистильщиков и оптимизаторов, в числе которых такие программы как:

Источник: remontcompa.ru