Политики ограниченного использования программ (SRP)

В этой статье рассмотрим ещё один механизм, который ограничивает запуск программ в Windows, а именно Software Restriction Policies (SRP).

Оглавление скрыть

Настройка SRP

Механизм «Software Restriction Policies (SRP)» доступен в локальных политиках безопасности (secpol.msc) и может распространятся глобальными политиками в домене.

Чтобы создать политику, нужно нажать правой кнопкой мышки:

После чего появятся правила связанные с данной технологией:

Active Directory, учетные записи. Создание домена, групповая политика [Windows Server 2012] #2

Правила связанные с SRP

Выше у нас появились три правила:

- Применение (Enforcement) — настраивает применение политик к программам или библиотекам и определяет применение политик только к пользователям или к администраторам в том числе:

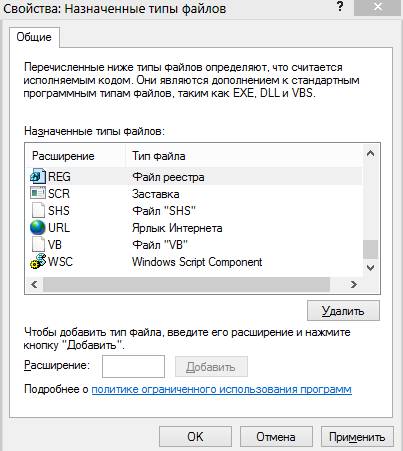

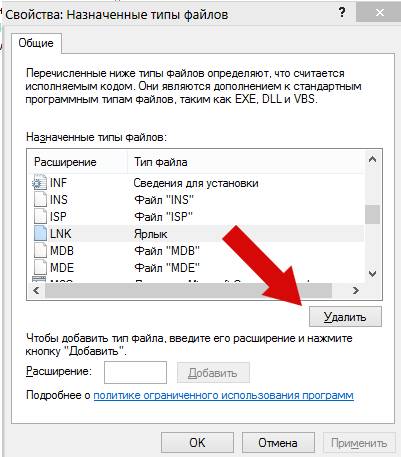

- Назначенные типы файлов (Designated File Types) — хранит расширения файлов, которые считаются исполняемым кодом:

- Доверенные издатели (Trusted Publishers) — а это правило управляет тем, кто может выбирать, какие из сертификатов являются доверенными:

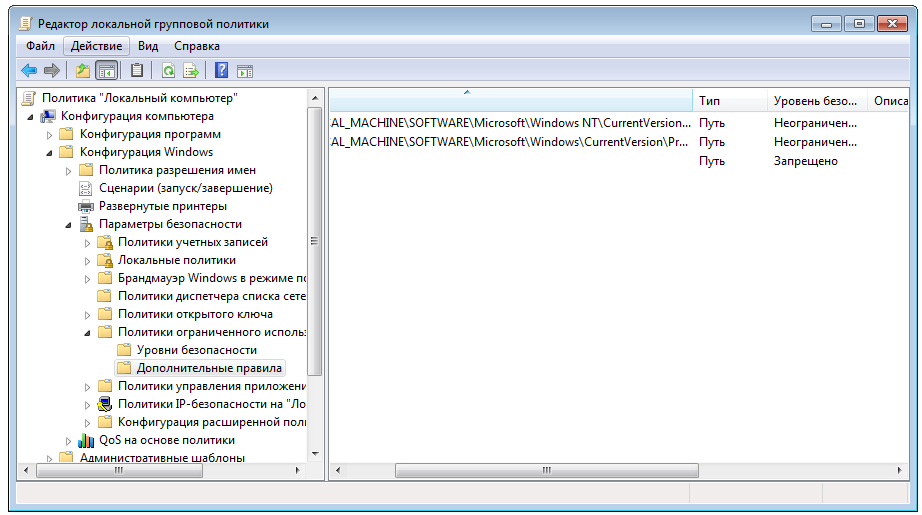

Дополнительные правила

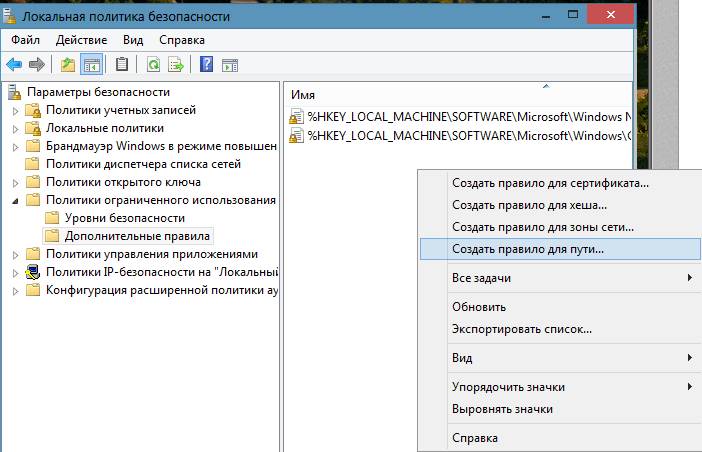

Если перейти в каталок «Дополнительные правила«, то там вы увидите созданные правила и сможете создать новые. Возможно создать правила для: сертификата, хэша, зоны сети (зоны Internet Explorer), пути.

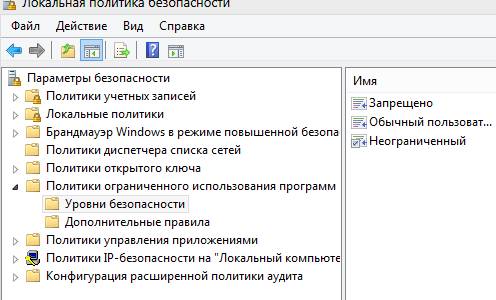

Уровни безопасности

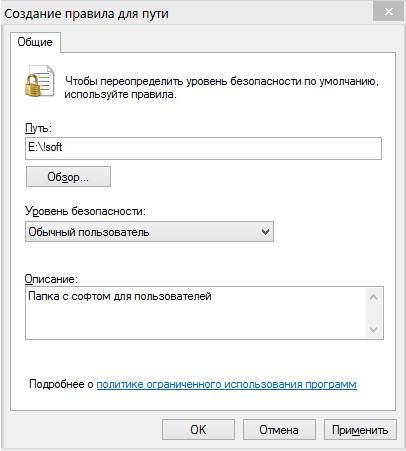

Дальше, при создании правила, нужно связать его с определенным уровнем безопасности:

Групповые политики и их включение в Windows 10 Home

- Запрещено (Disallowed) — программы запускаться не будут, вне зависимости от прав доступа пользователя;

- Обычный пользователь — разрешает выполнение программ, но только без прав администратора;

- Неограниченный (Unrestricted) — доступ к ресурсам определяется правами пользователя.

Эксперимент

- Запустите оснастку secpol.msc и перейдите к узлу «Политики ограниченного использования программ.

- Если политики не определены, то создайте новые политики.

- Создайте основанную на пути к файлу запрещающую политику для %SystemRoot%System32Notepad.exe в дополнительных правилах:

4. Попробуйте запустить «Блокнот» (notepad.exe).

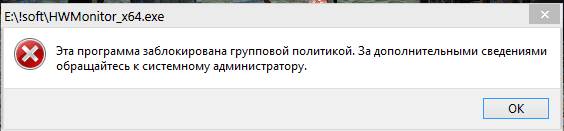

Ваша попытка приведет к выводу сообщения, в котором говорится, что вы не можете выполнить указанную программу:

Важное уточнение

Если ваш компьютер включен в домен, то локальные групповые политики будут переписаны групповыми, это следует учитывать при работе с Software Restriction Policies.

Источник: sysadminium.ru

Настройка групповых политик ограниченного использования программ в Windows 7

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows 🙂

Заходим в настройки:

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

- windows

- групповые политики

- безопасность

Источник: habr.com

Как использовать групповые политики Windows для контроля за программами

Всем доброго времени суток и всего такого прочего-разного.

Частенько меня спрашивают о том как запретить пользователю использовать те или иные программы, их установку, а так же открывать различные типы файлов (которые ему не нужны и могут принести вред) и всё такое прочее. В общем-то для начинающих эникейщиков, системных администраторов и прочего рода IT-шников, — это достаточно популярный вопрос.

И вопрос этот небезоснователен, ибо ограничение неразумного пользователя в правах частенько сильно упрощает работу, повышает безопасность и всё такое прочее.

К тому же, полезно это бывает не только для тех, кто работает в IT -сфере, но и просто для пользователей, которые хотят защитить себя от различных вирусов, надстроек и тп. К слову, эту методику можно еще и использовать как родительский контроль.

В общем, давайте приступим.

Базовое администрирование политики ограниченного использования программ

Инструмент этот простой и в общем-то, должен быть известен примерно каждому, благо он существует достаточно давно, а да и применяется всякими айтишниками (и не только) многими повсеместно.

В некоторых версиях систем его нет (типа Home Edition ), но в большинстве присутствует. Перечислять все нет большого желания, благо наличие таковой поддержки Вы можете сделать за считанные минуты, собственно, попытавшись открыть сей инструмент.

Сия радость зовётся Software Restriction Policies ( SPR ), что условно можно перевести как политики ограниченного использования программ (о чем и написано в подзаголовке).

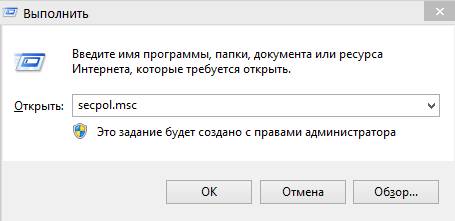

Запустить можно через » Пуск — Выполнить ( Win+R ) — secpol.msc » :

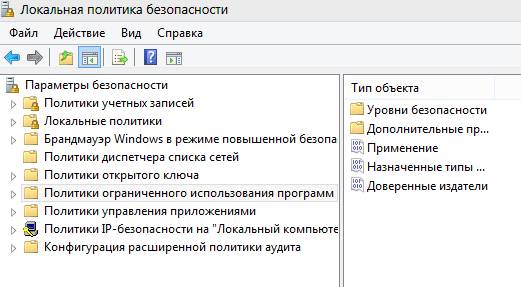

Или через Администрирование, которое живет по пути » Пуск — Настройка — Панель управления — Администрирование — Локальная политика безопасности — Политики ограниченного использования программ » . Выглядит следующим образом:

Здесь, для начала, тыкаем правой кнопкой мышки по названию «папки», т.е » Политики ограниченного использования программ » и выбираем пункт » Создать политику ограниченного использования программ » .

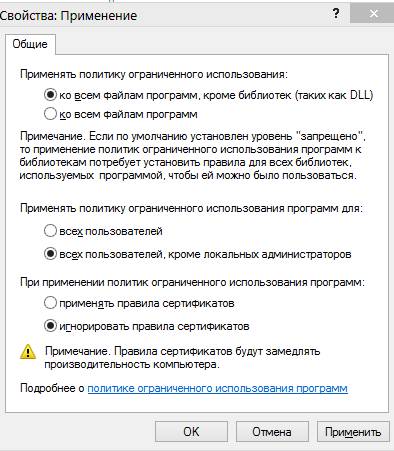

Далее необходимо будет определиться с, для начала, первичными настройками и произвести их. Для сего нажмем правой кнопкой мышки на пункте » Применение » и выбираем подпункт » Свойства «. Здесь (см.скриншот выше) можно оставить всё по умолчанию, либо включить применение ко всему без исключений (по умолчанию стоит игнорирование DLL ) и, например, переключить пункт применения ограниченной политики ко всем кроме локальных администраторов (при учете, что у Вас аккаунты разграничены на администраторкие и пользовательские).

Далее, предварительно сохранив изменения, жмем правой кнопкой мышки на пункте «Назначенные типы файлов» и снова выбираем подпункт » Свойства «. Здесь можно управлять разрешениями, определяющими понятие исполнительного кода, которые мы в последствии запретим к использованию. Можете настроить на своё усмотрение, в зависимости от целей и задач, которые Вы ставите перед собой, но пока мы оставим всё как есть.

Далее развернем «папку» и перейдем в следующую ветку, т.е в » Уровни безопасности «. Здесь можно управлять уровнями безопасности, в том числе задавать таковые по умолчанию, экспортировать списки и тд и тп.

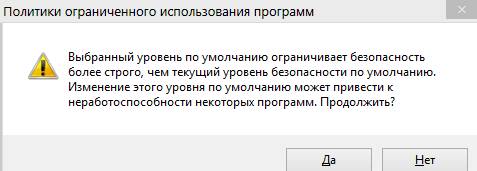

Простейшим, для теста, решением тут будет задать уровень безопасности » Запрещено » по умолчанию (для чего жмем по нему правой кнопкой мышки и жмем соответствующую кнопку), после чего, когда Вы согласитесь с уведомлением, ограничение будет активировано.

Теперь при запуске программ, если Вы не удалили из списка расширений EXE , Вы будете видеть уведомление как на скриншоте выше. Собственно, можно удалить расширение как таковое, а можно пойти более хитрым путём и, например, удалить только расширение LNK , т.е ярлык.

Тогда, собственно, пользователь сможет запускать только тот софт на который у него есть ярлык на рабочем столе. Способ конечно спорный, но в общем-то вполне себе такой хитрый (даже если пользователь умеет редактировать ярлыки, хотя и это можно ему запретить).

Как Вы понимаете, собственно, глобальные правила на всё в компьютере и манипулирование разрешениями только ярлыками не есть гуд, посему хорошо бы задать какие-то папки, откуда можно запускать приложения из сторонних папок (по умолчанию, в зависимости от системы, разрешения могут быть заданы из системных папок, т.е из Windows и ProgramFiles ).

Для этого переходим на вкладку » Дополнительные правила » и жамкаем правой кнопкой мышки на пустом месте, выбирая пункт » Создать правило для пути » , где задаём путь и разрешение или запрет для пользователя.

Таким же образом, как Вы уже, надеюсь, поняли, регламентируется запрет или разрешения доступа по хешу, зонам сетей или сертификату.

В двух словах, собственно, как-то вот так.

Послесловие

Надеюсь, что кому-то будет полезным и кто-то действительно не знал ничего о политиках, которые, к слову, очень важный инструмент в администрировании любого типа.

Как и всегда, если есть какие-то вопросы, мысли дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Мы в соц.сетях: ВКFacebookTwitter

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf’s Project’s] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226

Источник: sonikelf.ru