Узнайте, как выполнять установку программ, создаваемых вашей организацией, и устанавливать с ними отношения доверия.

Эта статья предназначена для системных администраторов учебных учреждений, предприятий или других организаций. Ваша организация может использовать программу Apple Developer Enterprise Program, чтобы создавать собственные корпоративные программы для iOS и распространять их для внутреннего использования. Прежде чем открывать эти программы, для них необходимо установить отношения доверия.

Если установка программы выполняется через управление мобильными устройствами (MDM), доверие устанавливается автоматически. При установке программы вручную доверие также необходимо установить вручную. Apple рекомендует использовать для распространения программ решение MDM. Этот способ безопасен и не требует взаимодействия с пользователем.

Корпоративные программы также можно устанавливать с собственного безопасного веб-сайта организации. Если вы не устанавливаете программы из своей организации, загружайте и устанавливайте программы только из Apple App Store. Это лучший способ обезопасить свои устройства iPhone, iPad и iPod touch.

Как создать безопасный пароль и проверить его надежность

Установка корпоративной программы и доверия к ней вручную

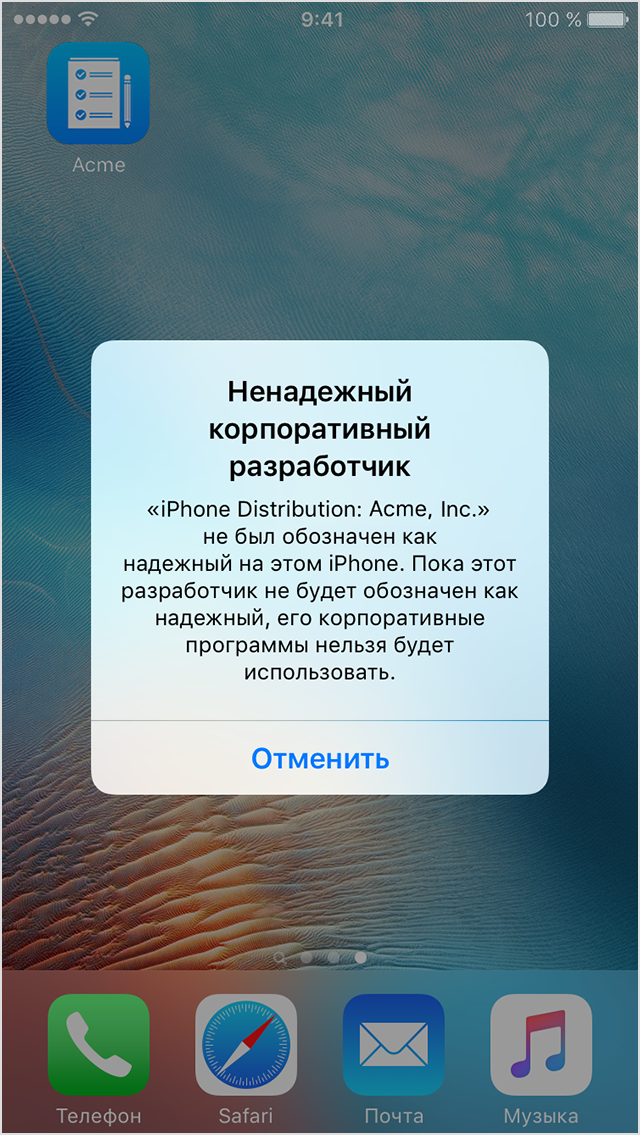

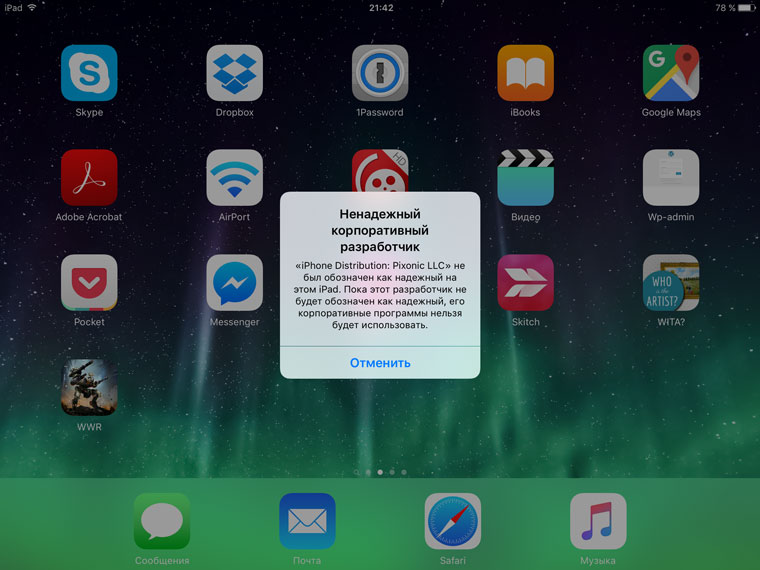

При первом открытии корпоративной программы, установленной вручную, выводится уведомление о том, что разработчик этой программы не является доверенным на данном устройстве. Это сообщение можно игнорировать, но в таком случае вы не сможете открыть программу.

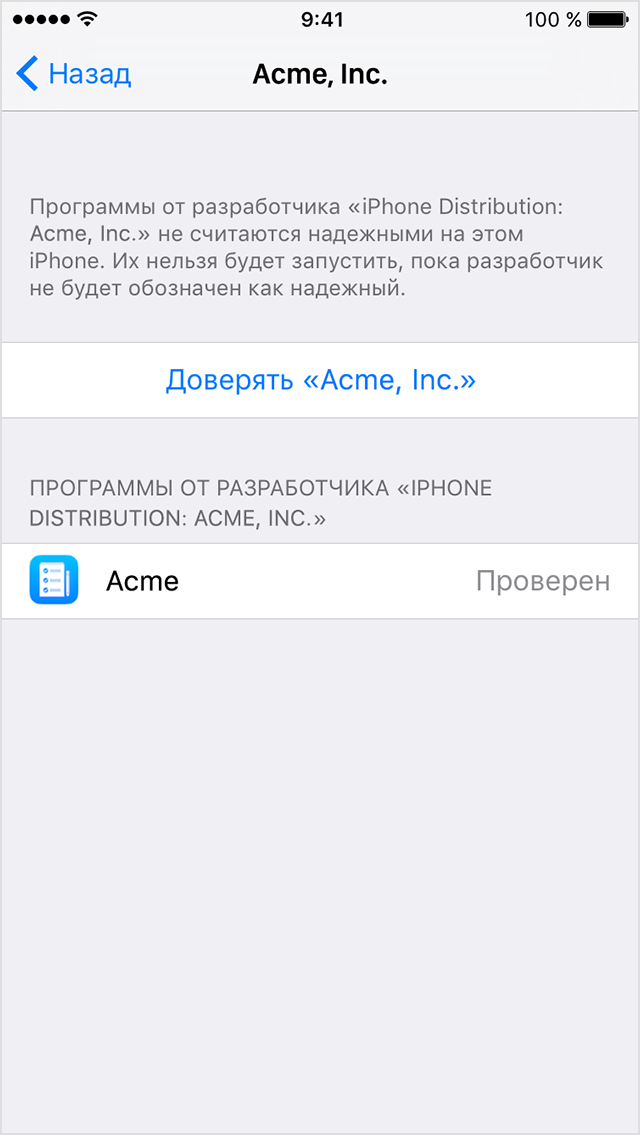

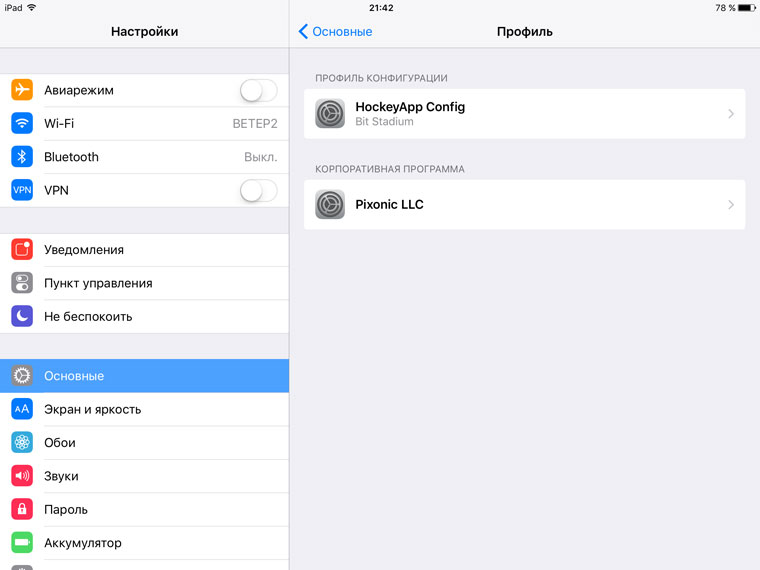

После закрытия сообщения можно установить доверие к разработчику программы. Выберите «Настройки» > «Основные» > «Профили» или «Профили и управление устройством». Под заголовком «Корпоративная программа» вы увидите профиль для разработчика.

После закрытия сообщения можно установить доверие к разработчику программы. Выберите «Настройки» > «Основные» > «Профили» или «Профили и управление устройством». Под заголовком «Корпоративная программа» вы увидите профиль для разработчика.

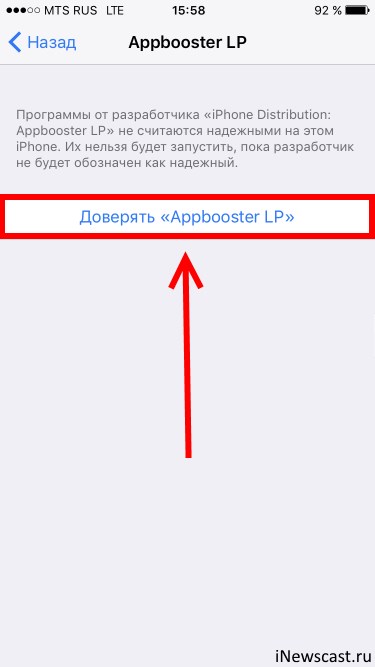

Нажмите имя профиля разработчика под заголовком «Корпоративная программа», чтобы установить доверие для данного разработчика.

Нажмите имя профиля разработчика под заголовком «Корпоративная программа», чтобы установить доверие для данного разработчика.  Будет выведен запрос на подтверждение вашего выбора. Когда профиль станет доверенным, вы сможете вручную устанавливать другие программы данного разработчика и сразу же открывать их. Разработчик останется доверенным до тех пор, пока вы не воспользуетесь кнопкой «Удалить программу» для удаления всех программ данного разработчика.

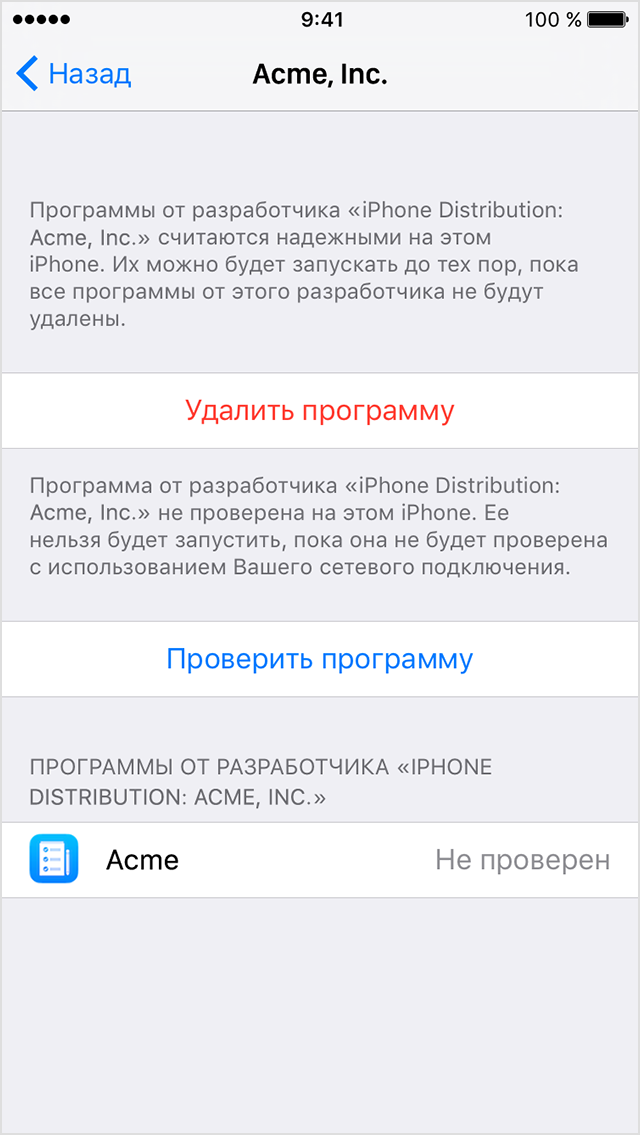

Будет выведен запрос на подтверждение вашего выбора. Когда профиль станет доверенным, вы сможете вручную устанавливать другие программы данного разработчика и сразу же открывать их. Разработчик останется доверенным до тех пор, пока вы не воспользуетесь кнопкой «Удалить программу» для удаления всех программ данного разработчика.

Для проверки сертификата разработчика при установке доверия необходимо подключение к Интернету. Если ваша сеть защищена брандмауэром, убедитесь, что его настройки разрешают соединения с веб-сайтом https://ppq.apple.com. Если при установке доверия к программе устройство не подключено к Интернету, на экране отобразится сообщение «Не проверен».

Что делать если пишет ненадёжный корпоративный разработчик

Чтобы использовать программу, подключитесь к Интернету и нажмите кнопку «Проверить программу». После проверки программы в первый раз устройство iPhone, iPad или iPod touch должно периодически перепроверять сертификат разработчика для поддержания доверия. Если перепроверить не удается, возможен вывод сообщения о том, что проверка скоро истечет.

Для поддержания доверия подключите устройство к Интернету и нажмите кнопку «Проверить программу» или запустите саму программу. Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией. Источник

Что делать с надписью «Ненадежный корпоративный разработчик»

Решаем проблему с отсутствием прав выбора.

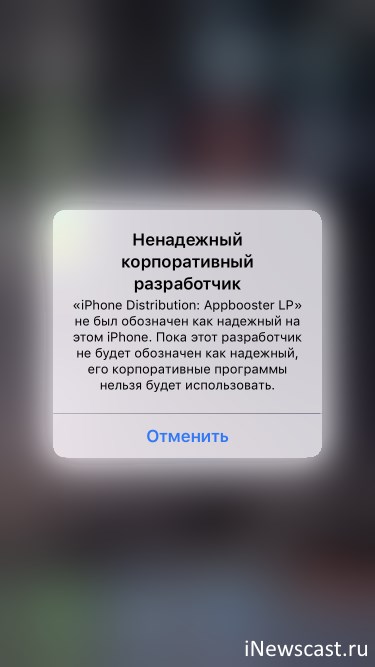

Для разработчиков, желающих провести закрытое тестирование разработанного приложения до его публикации в App Store существуют сервисы, вроде TestFlight, HockeyApp, Diawi. В iOS 9 при попытке установить приложение из стороннего репозитория появляется диалоговое окно с отказом «Ненадежный корпоративный разработчик». Идем в Настройки девайса.

Подтверждаем доверие сертификата

Решить проблему, связанную с установкой приложения, можно, подтвердив профиль приложения вручную. Откройте Настройки – Основные – Профиль.

Выберите необходимый профиль (запрошенный при установке приложения). Нажмите Доверять и Подтвердите доверие. После указанных выше пунктов бета-версия приложения запустится без проблем. Источник

Как обозначить надежного корпоративного разработчика

время чтения: 1 минута Установка всех программ для айфонов осуществляется через AppStore. Для рядовых пользователей это стандартные действия. Но гаджеты Apple также используют крупные компании, которые кроме обычных звонков и сообщений часто решают с использованием данной техники нестандартные вопросы, для них требуется установка узкоспециализированных программ.

Делают их индивидуально для конкретных пользователей, после чего устанавливают на устройство. Использовать AppStore в этом случае непрактично, так как долго. В связи с этим компания Apple создала для iOS специальную возможность установки программ корпоративного направления. Это позволяет установить программу собственной разработки быстро и удобно.

Изначально разработка применялась именно в таком направлении, но сегодня этот способ применяют также для других целей – для установки запрещенных к скачиванию через маркет приложений для Apple. Если собственник гаджета допускает к управлению корпоративного разработчика и запускает его программные продукты, нужно делать это осторожно. Незнакомым приложениям не желательно предоставлять возможность доступа к фото, контактной информации, камерам и др. Также не нужно использовать свой e-mail, учетку, пароли и др. Некоторые разработчики могут воровать эту информацию с соответствующими последствиями, поэтому бдительность терять не нужно.

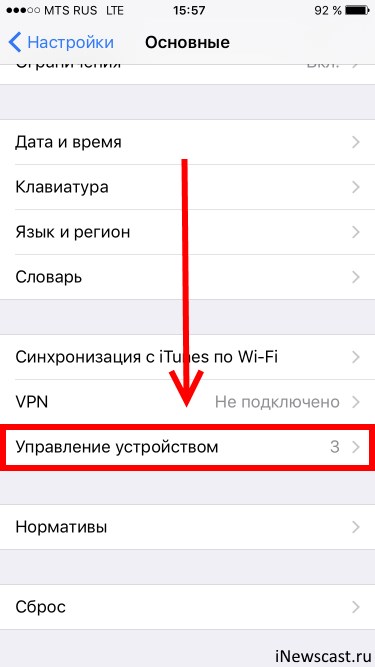

- Воспользоваться основными настройками, в которых найти строку по управлению устройством.

- В открывшемся списке программ выбрать требующую подтвердить корпоративного разработчика.

- Нажать на слово «Доверять».

После выполнения этих действий разработчик будет отнесен к доверенным для данного айфона или айпада. Программы перестанут выдавать эту ошибку.

Ошибка «Ненадежный корпоративный разработчик» и как ее убрать?

Всем привет! На самом деле надпись, озвученную в заголовке статьи, нельзя в прямом смысле назвать ошибкой — все-таки на основные моменты работы iOS это никак не влияет. С другой стороны, а как еще классифицировать постоянно появляющееся сообщение о том, что программа от разработчика не проверена? Не вирусом же обзывать, на самом-то деле!

Впрочем, хватит копаться в терминологии — оставим это другим людям. У нас с вами другая, более важная задача — немного разобраться в том, почему iOS пишет нам про «Ненадежного корпоративного разработчика» и, самое главное, выяснить — как все это убрать? Будет сложно, но мы справимся:) Готовы? На старт, внимание, марш. Поехали же!

Итак, вот полный текст ошибки:

Ненадежный корпоративный разработчик. «Имя разработчика» не был обозначен как надежный на этом iPhone. Пока этот разработчик не будет обозначен как надежный, его корпоративные программы нельзя будет использовать.

Для начала небольшой, но очень полезный ликбез…

Что это за «Ненадежный корпоративный разработчик» такой и откуда он взялся?

Как мы с вами знаем, все программы на iPhone или iPad устанавливаются через App Store. Это стандартная практика для большинства «обычных» пользователей. Однако, надо понимать, что устройства Apple используются не только в так называемом массовом сегменте, но и в различных крупных компаниях.

Причем, данное использование не ограничивается простыми звонками и сообщениями. У бизнеса всегда есть какие-то нетривиальные задачи, для решения которых нужны узкоспециализированные программы.

А где их взять? Правильно, «сделать» самостоятельно. Ну хорошо, сделали. А как теперь установить их на устройство? Отправить в App Store и потом загрузить оттуда?

Все это очень долго, да и кому они там нужны, кроме сотрудников именно вашей компании?

Поэтому, Apple и «придумала» для iOS такую штуку, как установка корпоративных программ. Да, все делается на свой страх и риск (потому что никто ничего не проверяет), зато быстро и не надо «заморачиваться» с App Store.

Так что изначально задумка была именно такая — использование специальных программ в узкой корпоративной среде или, например, их тестирование перед добавлением в App Store.

Однако, сейчас данный способ все чаще используется для совершенно других целей. С его помощью устанавливаются те приложения, которые по каким-то причинам запрещены к распространению через официальный магазин Apple.

Пожалуй, самый главный вопрос — а это опасно? Вдруг там вирусы?

Могут быть и вирусы. Но не в прямом смысле этого слова. Доверяя управление устройством корпоративному разработчику и запуская его программу, нужно просто разумно подходить ко всему этому. Если приложение вам не знакомо, то не стоит разрешать ему доступ к фотографиям, контактам, камере, микрофону, вводить данные своей почты, учетной записи, пароли и т.д.

Потому что одно дело, когда вы хотите заработать немного денег при помощи своего iPhone и от вас, кроме номера телефона (на который будут выплаты) ничего не просят — это нормально и логично. И совершенно другое — когда вас сразу же заставляют ввести данные своей карты и раскрыть всю информацию о себе.

Вывод — будьте бдительны.

Так как же избавиться от этого сообщения?

Для того чтобы убрать предупреждение о «Ненадежном корпоративном разработчике», можно:

- Удалить ту программу, которая требует обозначить разработчика надежным.

- Добавить разработчика в список доверенных.

По первому пункту вопросов, я думаю, нет. Удалили и забыли:)

Со вторым все тоже очень просто:

- Переходим в «Настройки — Основные» и находим строчку «Управление устройством».

- Открываем ее и видим список корпоративных программ.

- Выбираем ту, которой требуется подтверждение и жмем «Доверять».

Все, теперь разработчик считается доверенным для вашего iPhone или iPad — его программы будут запускаться без каких-либо ошибок.

Источник: onecomp.ru

Методы повышения надежности программного обеспечения.

Большая трудоемкость и стоимость создания ПО систем управления заставляет уделять особое внимание обеспечению его надежной работы. Высокая стоимость ПО во многом обусловлена его низкой надежностью. Следует иметь в виду, что в настоящее время не разработаны методы проектирования программ с гарантированным отсутствием ошибок. Это объясняется рядом причин, и в том числе тем, что программное обеспечение значительно сложнее аппаратуры; характеризуется большей, чем аппаратура, зависимостью от применения; состоит из примитивных составляющих — машинных кодов, из которых синтезируются огромные программные структуры.

Однако накопленный опыт позволяет сформулировать принципы и метода проектирования программ, обеспечивающих их надежную, устойчивую работу, основные из которых показаны на рис. 5.4.1.

По образному выражению Ф.П. Брукса «программа — это сообщение, передаваемое человеком машине». Чтобы сделать это сообщение «понятным бессловесной машине», требуется предельная формализация как описания алгоритмов, так и программ.

1. Формализация позволяет в существенной степени исключить, а при наличии ошибок — облегчить их выявление и локализацию.

2. Мощным средством повышения надежности у ПО САПР является автоматизация программирования, заключающаяся в использовании ЭВМ для составления машинных программ, т. е. программ, выполненных на языке ЭВМ по исходной программе, составленной на языке высокого уровня.

Системы автоматизированного программирования обеспечивают повышение производительности и облегчение труда программистов. Эти системы применяют для программирования языки высокого уровня, более близкие к естественному языку специалистов, и тем самым освобождают программиста от необходимости составлять программу на языке машинных команд. У нас в стране создан ряд систем автоматизированного программирования для ЭВМ. Эти системы обеспечивают автоматизацию создания программ и документов с минимальным расходом ручного труда как при основных, так и при вспомогательных работах, в том числе:.трансляцию текстов программ в машинные коды с семантическим и синтаксическим контролем, автономную отладку программ, диалоговое общение программистов со средствами автоматизации, выпуск эксплуатационных и технологических документов, а также их корректировку.

Рис. 5. 4. 1. Классификация методов обеспечения надежной работы программного обеспечения

Эффективным методом повышения надежности ПО является введение избыточности, включающей программную, информационную и временную избыточность.

3. Программная избыточность применяет в комплексах ПО несколько вариантов программ, различающихся алгоритмами решения задачи или программной реализации одного и того же алгоритма.

3. 1. Временная избыточность использует часть производительности

ЭВМ для контроля исполнения программ и восстановления вычислительного

процесса. Как следствие при проектировании ПО необходимо предусматривать

резерв производительности ЭВМ, обычно резерв составляет 5-10%.

3. 2. Информационная избыточность заключается в резервировании

(дублировании) исходных и промежуточных данных, что обеспечивает как

обнаружение искажения данных, так и устранение ошибок.

4. Структурное программирование позволяет облегчить проектирование и повысить надежность сложных программных комплексов. Структурное программирование развилось на основе технологии процедурного и модульного программирования, а также блочно-иерархического подхода; представляет собой технологию программирования, построенную на совокупности определенных принципов и правил, среди которых прежде всего можно выделить модульность структуры, иерархию модулей, нисходящее проектирование.

5. Структурирование данных позволяет уменьшить сложность комплекса программ и снизить вероятность появления ошибок из-за их неправильного использования. Совокупность данных можно разделить на два иерархических уровня: простые переменные и массивы. Простые переменные представляют собой минимальный компонент данных, имеющий имя и описание. Массивы образуются из нескольких простых переменных по определенным правилам объединения и имеют собственное имя, описание и структуру.

С целью упорядочения создан ряд типовых структур данных, применение которых зависит от назначения и метода использования переменных. Структура массивов определяется на основе компромисса между объемом памяти для хранения массива и затратами производительности ЭВМ, необходимыми для выборочного поиска и обращения к данным в массиве. Так, простые структуры массивов экономны по затратам производительности ЭВМ для взаимодействия с данными, но требуют большого объема памяти. Для повышения надежности ПО целесообразно использовать простейшие структуры массивов данных,

Следует иметь в виду, что, как правило, устранение ошибок, обнаруженных в ПО, приводит к внесению новых ошибок, трудно обнаруживаемых, так как их последствия не проявляются на тестах. При проведении корректировок в комплексах программ необходим дополнительный анализ возможных последствий внесенных изменений. Любая корректировка ПО может быть сведена к трем типовым операциям: исключение части или всей подпрограммы; вставка компонентов или новой целой подпрограммы на имеющееся свободное место; замена части или всей подпрограммы в пределах освобождающегося свободного места или с расширением программы и использованием дополнительной памяти.

Необходимые исправления вводятся в текст программы, программа перетранслируется и повторно тестируется данными, позволяющими выявить ошибки. После подтверждения правильности выполненной корректировки продолжается отладка по новым тестам либо программа передается на эксплуатацию.

Следует иметь в виду, что перечисленные выше методы обеспечения надежной работы ПО повышают трудоемкость и стоимость и без того дорогостоящих программ. Очевидно, необходимо для каждого типа ПО устанавливать свои рациональные значения показателей надежности. Основной критерий при этом — оптимальное сопоставление затрат на обеспечение надежности с возможным ущербом вследствие отказа систем управления с данными ПО.

6. Типовые математические схемы моделирования

6.1. Непрерывно-детерминированные модели (D-схемы)

Рассмотрим особенности непрерывно-детерминированного подхода на примере использования в качестве математических моделей дифференциальных уравнений. Дифференциальными уравнениями называются такие уравнения, в которых неизвестными будут функции одной или нескольких переменных, причем в уравнение входят не только функции, но и их производные различных порядков. Бели неизвестные — функции многих переменных, то уравнения называются уравнениями в частных производных, в противном случае при рассмотрении функции только одной независимой переменной уравнения называются обыкновенными дифференциальными уравнениями.

Основные соотношения. Обычно в таких математических моделях в качестве независимой переменной, от которой зависят неизвестные искомые

функции, служит время /. Тогда математическое соотношение для

— детерминированных систем (2.6) в общем виде будет

где , и — n-мерные векторы; — вектор-функция, которая определена на некотором (n+1)-мерном множестве и является непрерывной.

Так как математические схемы такого вида отражают динамику изучаемой системы, т.е. ее поведение во времени, то они называются D-схемами (англ. dynamic).

В простейшем случае обыкновенное дифференциальное уравнение

имеет вид

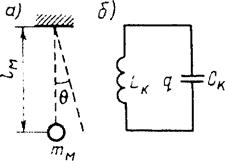

Наиболее важно для системотехники приложение D-схем в качестве математического аппарата в теории автоматического управления. Для иллюстрации особенностей построения и применения D-схем рассмотрим простейший пример формализации процесса функционирования двух элементарных систем различной физической природы: механической SM (колебания маятника, рис. 2.1, а) и электрической SK (колебательный контур, рис. 2.1, б).

Рис. 2.1. Элементарные системы

Процесс малых колебаний маятника описывается обыкновенным дифференциальным уравнением

где — масса и длина подвеса маятника; g — ускорение свободного падения; — угол отклонения маятника в момент времени t.

Из этого уравнения свободного колебания маятника можно найти оценки интересующих характеристик. Например, период колебания маятника

Аналогично, процессы в электрическом колебательном контуре описываются обыкновенным дифференциальным уравнением

где — индуктивность и емкость конденсатора; q(t) — заряд конденсатора в момент времени t.

Из этого уравнения можно получить различные оценки характеристик процесса в колебательном контуре. Например, период характеристических колебаний

Очевидно, что, введя обозначения , , , , получим обыкновенное дифференциальное уравнение второго порядка, описывающее поведение этой замкнутой системы:

где h0, hl, h2 — параметры системы; z(t) — состояние системы в момент времени t.

Таким образом, поведение этих двух объектов может быть исследовано на основе общей математической модели (1.9). Кроме того, необходимо отметить, что поведение одной из систем может быть проанализировано с помощью другой. Например, поведение маятника (системы Sm) может быть изучено с помощью электрического колебательного контура (системы SK).

Если изучаемая система S, т. е. маятник или контур, взаимодействует с внешней средой Е, то появляется входное воздействие x(t) (внешняя сила для маятника и источник энергии для контура) и непрерывно-детерминированная модель такой системы будет иметь вид

С точки зрения общей схемы математической модели x(t) является входным (управляющим) воздействием, а состояние системы S в данном случае можно рассматривать как выходную характеристику, т. е. полагать, что выходная переменная совпадает с состоянием системы в данный момент времени у = z.

Возможные приложения. При решении задач системотехники важное значение имеют проблемы управления большими системами. Следует обратить внимание на системы автоматического управления — частный случай динамических систем, описываемых D-схемами и выделенных в отдельный класс моделей в силу их практической специфики.

Описывая процессы автоматического управления, придерживаются обычно представления реального объекта в виде двух систем: управляющей и управляемой (объекта управления). Структура многомерной системы автоматического управления общего вида представлена на рис. 2.2, где обозначены эндогенные переменные:

— вектор входных (задающих) воздействий; — вектор возмущающих воздействий; — вектор сигналов ошибки; — вектор управляющих воздействий; экзогенные переменные: — вектор состояний системы S; — вектор выходных переменных, обычно

Современная управляющая система — это совокупность программно-технических средств, обеспечивающих достижение объектом управления определенной цели. Насколько точно объект управления достигает заданной цели, можно судить для одномерной системы по координате состояния y(t).

Разность между заданным узад(t) и действительным у(t) законами изменения управляемой величины есть ошибка управления . Если предписанный закон изменения управляемой величины соответствует закону изменения входного (задающего) воздействия, т.е. , .

Рис. 2.2. Структура системы автоматического управления

Системы, для которых ошибки управления h’(r) = 0 во все моменты времени, называются идеальными. На практике реализация идеальных систем невозможна. Таким образом, ошибка h'(t) — необходимый субстрат автоматического управления, основанного на принципе отрицательной обратной связи, так как для приведения в соответствие выходной переменной y(t) ее заданному значению используется информация об отклонении между ними. Задачей системы автоматического управления является изменение переменной y(t) согласно заданному закону с определенной точностью (с допустимой ошибкой). При проектировании и эксплуатации систем автоматического управления необходимо выбрать такие параметры системы S, которые обеспечили бы требуемую точность управления, а также устойчивость системы в переходном процессе.

Если система устойчива, то представляют практический интерес поведение системы во времени, максимальное отклонение регулируемой переменной у(t) в переходном процессе, время переходного процесса и т. п. Выводы о свойствах систем автоматического управления различных классов можно сделать по виду дифференциальных уравнений, приближенно описывающих процессы в системах. Порядок дифференциального уравнения и значения его коэффициентов полностью определяются статическими и динамическими параметрами системы S.

Пример 2.1. Рассмотрим одноканальную систему автоматического управления , которая описывается D-схемой общего вида

где и — производные по времени m-го и n-го порядков от функций х и у соответственно. Пусть система , описываемая уравнением (1.10), работает в некотором режиме, характеризуемом функциями x0(t) и у0(t). Обозначим малые отклонения x(t) от x0(t) через , a у(t)от у0(t) через , т. е. .

Тогда уравнение (1.10) можно линеаризовать, разложив функцию в ряд Тейлора и ограничившись его линейными членами относительно приращений и , т. е.

Так как полученное уравнение (1.11) приближенно описывает рассматриваемый процесс, то производные вычисляют при некоторых фиксированных значениях входящих в него переменных, т. е. получается система с постоянными коэффициентами. Кроме того, уравнения получаются линейными относительно , и их производных. Это весьма существенно, так как методы решения и исследования линейных систем значительно проще, чем систем общего вида, и более детально разработаны.

В уравнении (1.12) для простоты предполагается, что точки приложения возмущающих воздействий совпадают с входом системы. Для решения (1.12) можно воспользоваться, например, операторным методом, заменяя дифференциальное уравнение алгебраическим.

Таким образом, для линейных систем автоматического управления, т. е. для систем, описываемых линейными дифференциальными уравнениями, можно записать

Таким образом, использование D-схем позволяет формализовать процесс функционирования непрерывно-детерминированных систем S и оценить их основные характеристики, применяя аналитический или имитационный подход, реализованный в виде соответствующего языка для моделирования непрерывных систем или использующий аналоговые и гибридные средства вычислительной техники.

Источник: mydocx.ru

10 способов сделать приложения безопасными

Создание защищенных приложений сегодня является обязательным условием разработки. Давайте разберем основные десять способов обеспечить безопасность приложений. Некоторые из них важно учесть еще на этапе разработки. Некоторые стоит обеспечивать и в процессе поддержки и работы приложения в продакшн.

1. Используйте актуальные зависимости

Когда мы разрабатываем приложение, мы часто используем различные существующие модули для организации работы необходимого функционала. Тем не менее, часто возникают ситуации, когда в используемых модулях выявляются уязвимости, которые могут стать причиной потери работоспособности приложения, утечки информации в следствии взлома злоумышленниками.

Своевременно и регулярно контролируйте используемые зависимости и обновляйте пакеты на актуальные, чтобы снизить вероятность взлома через известные уязвимости.

2. Ограничьте полезные нагрузки

Для надежной работы приложения как минимум нужно использовать надежные и мощные серверы в Германии или другом дата-центре. При этом, каким бы мощным не был сервер, стоит позаботиться об ограничении и контроле пользовательских нагрузок.

Часто веб-приложения обрабатывают практически все данные, которые пользователи отправляет через API или веб-формы. Представьте, что может быть если пользователь отправит в форму регистрации пользователя пароль длинной несколько тысяч символов. Сервер может «сломаться» в попытке зашифровать его.

Чтобы подобных вещей не происходило, необходимо на уровне приложения и базы данных ограничивать объемы передаваемых данных строго в необходимых границах. Так же стоит позаботиться о проверке передаваемых данных и заголовков запросов на факт соответствия необходимому формату.

3. Применяйте безопасные регулярные выражения

Регулярные выражения являются благом и проклятием для каждого разработчика. Они могут сделать сопоставление с образцом в строках простой задачей, но неправильно созданное регулярное выражение также может привести к остановке приложения. Проверяйте ваши регулярные выражения! Это гарантирует, что они не подвержены действиям злоумышленников.

4. Пресекайте злоупотребление запросами

Создание популярного приложения включает в себя больше, чем просто добавление нужных функций. Ваш сайт также должен обрабатывать тот объем трафика, который он получает по мере роста его популярности. Даже если каждая часть вашего приложения безопасна, злоумышленники могут воздействовать на работу ваших серверов, просто перегрузив их запросами.

Чтобы обеспечить бесперебойную работу ваших пользователей, вы должны ограничивать пользователей с чрезмерной агрессивностью к количеству запросов. Это можно сделать несколькими различными способами, например, ограничить по IP-адресу или User-агенту.

5. Безопасность кода важнее новой функции

Часто, когда идет усердная разработка и необходимость реализовать некоторую функцию, разработчики обращаются к сторонним библиотекам. Проблема в том, что не все разработчики беспокоятся о безопасности и часто сторонние библиотеки имеют огрехи, которые в той или иной мере влияют на безопасность. Следовательно, если вы заимствуете реализацию извне, убедитесь в безопасности.

6. Храните учетные данные за пределами вашей кодовой базы

В любом достаточно сложном приложении может быть множество различных токенов и паролей для управления и доступа к базам данных и аутентификации во внешних сервисах.

Храните конфигурацию приложения отдельно от кода. Даже если ваш репозиторий закрыт, встраивание учетных данных в виде открытого текста не является хорошей идеей. Чтобы обеспечить безопасность проекта, необходимо быть уверенным, что, если код вдруг станет открытым кодом, ни один токен и пароль не будет скомпрометирован.

Самый простой способ обезопасить себя в этом плане – это хранить свои ключи и токены в переменных окружения.

7. Запретите HTTP-запросы

Если вы каким-либо образом не используете HTTP-соединения, то отключите доступ к нему. Используйте HTTPS-соединение. Это гарантирует, что данные между клиентом и сервером будут зашифрованы, препятствуя некоторым типам атак. Большинство основных браузеров по умолчанию используют HTTPS-соединения, а такие службы, как Let’s Encrypt, упрощают получение SSL-сертификата для приложения.

8. Активируйте проверку сертификатов

Иногда для работы приложения необходимо выполнять внешние запросы. Используйте проверку сертификатов для исходящих соединений. Это дополнительно гарантирует, что связь с внешним API и сервисами также защищена HTTPS-протоколом. Тут стоит учитывать, что если сторонний веб-сайт имеет неверно настроенный сертификат, то это приведет к ошибкам подключения.

В таких случаях не стоит сразу отключать проверку сертификатов, чтобы приложение «просто работало». Это весьма небезопасный шаг, который подвергает риску утечки данных.

9. Ведите журнал и контролируйте подозрительное действия

Многие приложения регистрируют только критические сбои. Но даже поведение, которое мы учли, может использоваться в качестве вектора атаки. В этих случаях обязательно необходимо регистрировать любые чувствительные действия. Пример некоторого поведения для регистрации включает в себя:

- Успешные и неуспешные входы

- Сбросы паролей

- Изменения в уровнях доступа

- Ошибка авторизации

Во многих из этих случаев пользователь, который постоянно генерирует ошибку, может быть признаком того, что злоумышленник пытается взломать учетную запись.