В этой статье, я покажу Вам, как взламывать пароли с помощью перебора. Мы погрузимся в John the Ripper, который, вероятно, является наиболее широко используемым инструментом для взлома паролей. John the Ripper разработан, чтобы быть одновременно многофункциональным и быстрым. Он сочетает в себе несколько параметров взлома, и поддерживает множество протоколов хеширования. В расширенных версиях сообщества добавлена поддержка хешей Windows iNTLM, MacOS или хэшей sha-256 или 512 с солью.

Прежде чем начать использовать John, давайте немного поговорим о доступных режимах взлома. Доступно 3 режима взлома: режим одиночного взлома, атака по словарю и инкрементный режим. Режим одиночного взлома – это режим, с которого Вы должны начать взлом.

Он будет использовать имена журналов, вместе с другими полями из прошлого начала файла, также с большим набором применяемых правил искажения. Это самый быстрый режим взлома, который применим к очень простым паролям.

Если Вы используете атаку по словарю, Вы должны предоставить файл словаря, содержащий по одному слову в строке файла паролей.

КАК УЗНАТЬ СЕКРЕТНОЕ СЛОВО И ПОДОБРАТЬ К СЕКРЕТНОЙ ФРАЗЕ ВЗЛОМАТЬ ПОЛУЧИТЬ ДОСТУП К ЛЮБОМУ КОШЕЛЬКУ

Вы можете включить правила искажения слов, которые используются для изменения или искажения слов, производящих другие вероятные пароли. Если этот параметр включен, все правила будут применяться к каждой строке, в файле списка, создавая несколько возможных паролей для каждого исходного слова.

И самый мощный режим взлома — это инкрементный режим. Он пробует все возможные комбинации символов в качестве паролей. Однако, если Вы предоставите случайный пароль, длиной более 12 или 14 символов, он никогда не будет завершен, и Вам придется прервать его вручную.

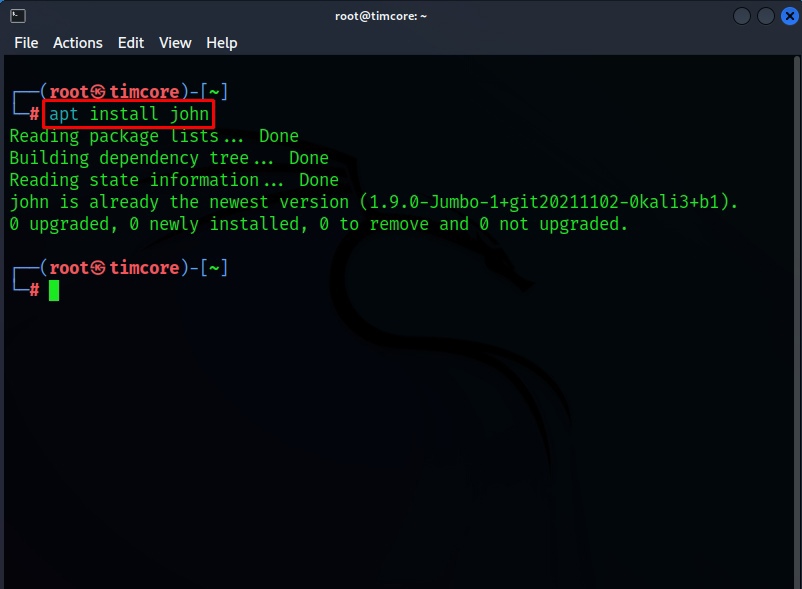

Ладно, приступим! В Kali Linux уже установлен John the Ripper, но, если Вы используете другой дистрибутив, Вы можете просто установить его, выполнив apt install john .

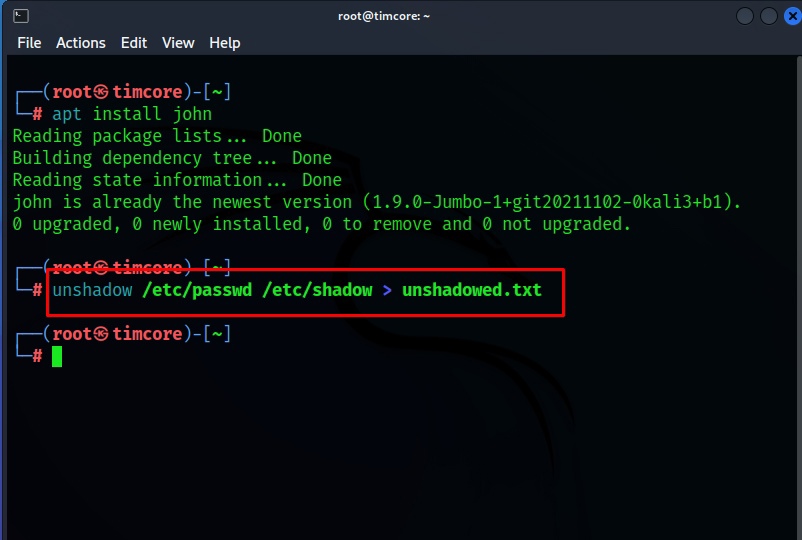

Это уже самая новая версия. Первый шаг — объединить предоставленные пароли и теневые файлы в один файл. Для этого есть команда unshadow, которая является частью пакета John. Команда выглядит следующим образом:

Имя текстового файла, можете указать по-другому.

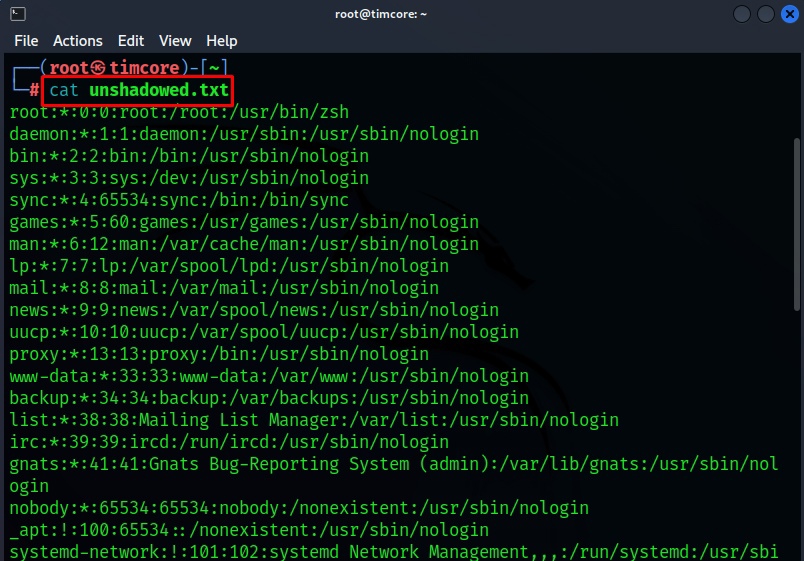

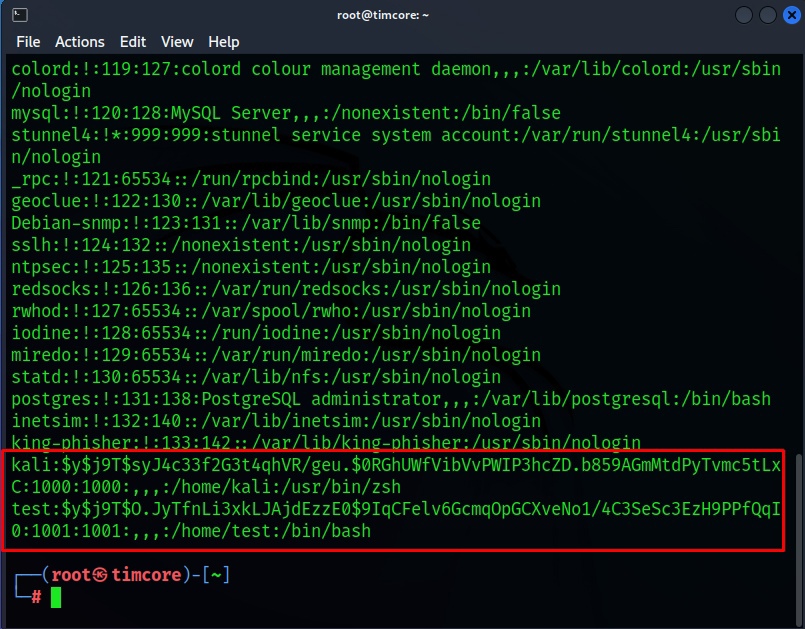

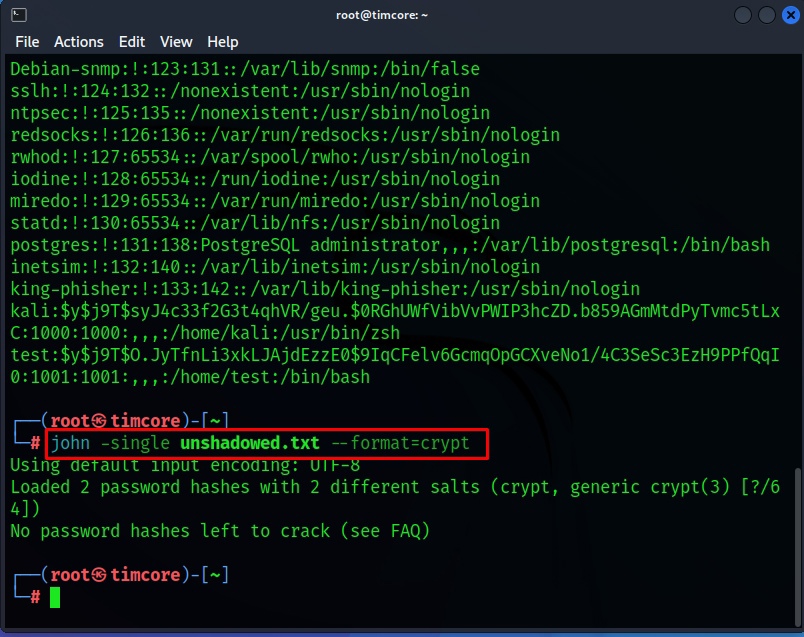

Посмотрим содержимое файла, с помощью команды «cat»:

Хорошо, у нас есть пользователь и хеш! Идеально! Начнем с джона в одиночном режиме. Команда: « john -single unshadowed.txt —-format=crypt »:

Не пугайтесь такого вывода, потому что у Вас, при первом взломе хешей будет отображение взломанных паролей системы из файла, который мы создавали ранее.

Обход пароля Windows за 1 минуту. Тест флешки Multiboot 2k10

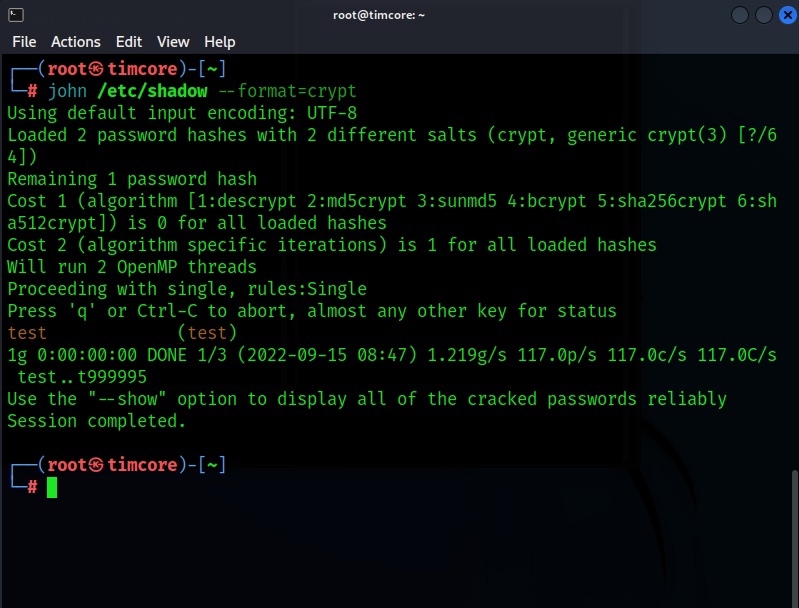

Будет примерно такой вывод (не обращайте внимание на команду):

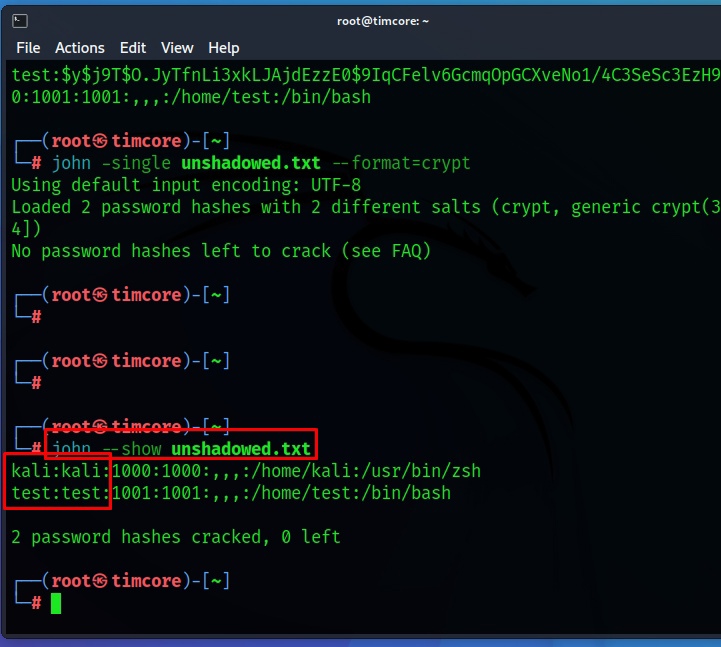

Проверим, нашел ли John что-нибудь. Это команда: « john —show unshadowed.txt »:

Как сделать программу которая подбирает пароли

Комментарии

Популярные По порядку

Не удалось загрузить комментарии.

ЛУЧШИЕ СТАТЬИ ПО ТЕМЕ

Как стать хакером: гайд по основам для новичков

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Пошаговое руководство по взлому страницы ВКонтакте

В статье приводится несколько возможных способов взлома ВКонтакте, ориентированных на людей, недалёких в компьютерной безопасности.

5 способов взлома страницы ВКонтакте

В наше время можно потерять доступ к личным данным, если не придерживаться некоторых правил безопасности. Предлагаем вашему вниманию 5 самых распространённых способов взлома.

Источник: proglib.io

Как сделать программу которая подбирает пароли

| Текущее время: Сб июн 24, 2023 20:32:58 |

Часовой пояс: UTC + 3 часа

Программа для подбора 6ти значных паролей.

| Страница 1 из 1 | [ Сообщений: 13 ] |

|

Добавлено: Сб янв 14, 2012 10:03:49

Посоветуйте простьенькую прогу, которая подбирает пароли к чату. Вот собсна что собираюсь ломать. http://drugvokrug.ru парроль всегда состоит из 6ти чисел от 0до 9. номера телефона жертв есть, нужен генератор этих паролей и прога для подбора, желательно проще. подскажите пожалуйста.

Добавлено: Сб янв 14, 2012 10:19:11 Сборка печатных плат от $30 + БЕСПЛАТНАЯ доставка по всему миру + трафарет

Добавлено: Сб янв 14, 2012 12:27:42 По итогам прошлого года компания MEAN WELL поднялась на третье место в рейтинге мировых производителей встраиваемых ИП, усилив свои позиции как лидер среди производителей источников питания. Кроме того, компания открыла новый завод, сократив сроки производства.

Добавлено: Сб янв 14, 2012 12:34:21 На вебинаре были представлены источники питания на DIN-рейку класса High-End для применения в ответственных областях, способные заменить продукцию именитых европейских брендов, а также безвентиляторные ИП для жестких условий эксплуатации, модули UPS и резервирования. Также на мероприятии продемонстрировали, как и на базе каких компонентов можно реализовать питание в телекоммуникационных и промышленных устройствах от шины до точки нагрузки (PoL) и показали, почему использование продукции MORNSUN выгодно в нынешних экономических условиях.

Добавлено: Сб янв 14, 2012 12:38:29

Добавлено: Сб янв 14, 2012 12:46:02 Возможность подбора пароля может быть ограничена программой аутентификации, например, после двух — трёх неверных значений, дальнейший ввод считается неправильным, даже если значение пароля верно. Пользователь об этом может и не уведомляться. Те же банковские карточки защищены всего лишь 4-х значным кодом, и подобрать его никто не пытается. Добавлено: Сб янв 14, 2012 13:13:32 Ну, можно параллельно с разных прокси (тысячи их) подбирать пароль. Еще можно юзверя направить на подделку сайта, где он введет свой логин с паролем. Добавлено: Сб янв 14, 2012 13:24:05 as32888: да, фишинг весьма крут для ловли. Добавлено: Сб янв 14, 2012 14:01:33 решил по баловаться и 10 паролей подряд вписывал. ни капчи ничего не было. Есть этой херни версия для компа. А как открыть этот чат чтоб базы достать?

Добавлено: Сб янв 14, 2012 14:23:18 Много читать, думать головой.. Школу можно закончить, для начала Ещё очень важный пункт — перестать страдать хернёй

Добавлено: Вс янв 13, 2013 12:50:17 Уважаемые Форумчане.Прошу помощи в решении вопроса. Часовой пояс: UTC + 3 часа Источник: www.radiokot.ru |