Привет, хабровчане. В рамках курса «Reverse-Engineering. Basic» Александр Колесников (специалист по комплексной защите объектов информатизации) подготовил авторскую статью.

Также приглашаем всех желающих на открытый вебинар по теме «Эксплуатация уязвимостей в драйвере. Часть 1». Участники вебинара вместе с экспертом разберут уязвимости переполнения в драйверах и особенности разработки эксплойтов в режиме ядра.

Статья расскажет о подходах к анализу запакованных исполняемых файлов с помощью простых средств для обратной разработки. Будут рассмотрены некоторые пакеры, которые применяются для упаковки исполняемых файлов. Все примеры будут проведены в ОС Windows, однако изучаемые подходы можно легко портировать на любую ОС.

Инструментарий и настройка ОС

Для тестов будем использовать виртуальную машину под управлением ОС Windows. Инструментарий будет содержать следующие приложения:

установленный по умолчанию плагин x64dbg Scylla;

Самый быстрый и простой способ провести распаковку любого исполняемого файла — применить отладчик. Но так как мы будем также рассматривать язык программирования Python, то может понадобится проект:

How to Open EXE Files on Windows

uncompile6 проект, который позволяет разобрать байткод виртуальной машины Python;

pyinstallerExtractor инструмент для распаковки архива pyInstaller.

Общие методы снятия паковки

Разберемся, что же такое паковка. В большинстве случаев исполняемые файлы современных языков программирования имеют довольно большой размер при минимальном наборе функций. Чтобы оптимизировать данную величину, можно применить паковку или сжатие. Наиболее распространенный на сегодняшний день пакер — UPX. Ниже приведен пример того, как пакер проводит сжатие исполняемого файла.

На картинке может показаться, что файл стал по размеру больше, однако это не всегда так. Большинство файлов за счет такой модификации могут уменьшить свой размер до 1.5 раз от исходного объема.

Что же от этого реверс-инженеру? Почему надо знать и уметь определять, что файл упакован? Приведу наглядный пример. Ниже приведен снимок файла, который не запакован:

И файл, который был пропущен через алгоритм UPX:

Изменения коснулись в этом случае двух основных точек исполняемого файла:

Точка входа — в случае с упакованным файлом это начало алгоритма распаковки, настоящий алгоритм программы будет работать только после того, как будет распакован оригинальный файл;

Код оригинального файла: теперь не найти паттернов, которые можно сразу разбирать как команды.

Итак, чтобы снова анализировать оригинальный файл, нужно найти настоящую или оригинальную точку входа. Для этого нужно разбить алгоритм на основные этапы:

Этап подготовки исполнения файла — загрузчик ОС настраивает окружение, загружает файл в оперативную память;

Сохранение контекста — упаковщик сохраняет контекст исполнения файла (набор значений регистров общего назначения, которые были установлены загрузчиком ОС);

Компилирование всех файлов проекта в один EXE | Wpf

Распаковка оригинального файла;

Передача управления оригинальному файлу.

Пример UPX

Попробуем с помощью отладчика найти оригинальную точку входа для приложения. Запечатлим оригинальную точку входа до упаковки UPX:

Как та же точка входа выглядит после упаковки:

Запустим отладчик и попробуем найти место сохранения контекста:

Ждем первого использования ESP — в отладчике при этом значение регистра подсветится красным цветом. Затем устанавливаем точку останова на адрес и просто запускаем приложение:

В результате попадаем на оригинальную точку входа:

Вот так просто, теперь используя плагин Scylla Hide можно сохранить результирующий файл на жесткий диск и продолжить его анализ.

Подобный метод можно применять для любого упаковщика, который сохраняет контекст на стек.

Пример PyInstaller

Не всегда подобный подход работает для приложений, которые используют более сложную структуру исполняемого файла. Рассмотрим файл, который был создан с помощью PyInstaller — пакет, который позволяет преобразовать Python скрипт в исполняемый файл. При генерации исполняемого файла создается архив, который содержит виртуальную машину Python и все необходимые библиотеки. Сам исходный код приложения при этом преобразуется в байт код и его нельзя дезассемблировать.

Попробуем все же получить что-то читаемое. Создадим простое приложение на Python и упакуем с помощью PyInstaller. Исходный код приложения:

Установим пакет pyInstaller и создадим exe файл:

Итак, проведем сбор информации о том, что в итоге получилось. У нас есть архив, который должен запустить виртуальную машину, и код, который мы записали в виде скрипта. Попробуем восстановить исходник и просто его прочесть даже без запуска.

Таким образом можно снова получить исходный код.

Смотреть открытый вебинар по теме «Эксплуатация уязвимостей в драйвере. Часть 1».

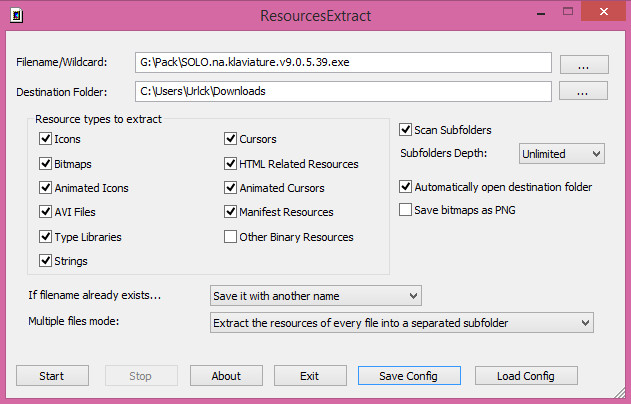

ResourcesExtract — утилита для распаковки файлов EXE, DLL, OCX и CPL

И сполняемые файлы EXE и DLL по своей сути являются архивами или лучше сказать контейнерами, способными хранить в себе различные типы данных, а не только один программный код. В свою очередь это означает, что подобно другим архивам файлы EXE также могут быть распакованы. Правда, обычные архиваторы здесь не помогут, для распаковки этого типа контейнеров нужны специальные утилиты, например, такие как ResourcesExtract.

Эта маленькая, легкая и очень простая утилита прекрасно справляется с распаковкой файлов. В отличие от профессиональных редакторов ресурсов, обычно используемых программистами и позволяющих «вытаскивать» их исполняемых файлов элементы по отдельности, ResourcesExtract работает как примерно так же как обычный архиватор. Она автоматически перебирает файлы в специальной папке, после чего извлекает данные в указанном пользователем месте.

Программа имеет простой и удобный пользовательский интерфейс, представленный одним единственным окном. Установки экстрактор не требует и может запускаться с любого переносного носителя. Утилита позволяет извлекать иконки, статические и анимированные курсоры, видео в AVI формате, файлы карт, манифестов, документы HTML и некоторые другие типы файлов. Что именно должна искать утилита, можно указать непосредственно в рабочем окне.

Из дополнительных возможностей приложения стоит упомянуть обработку вложенных директорий (глубина поиска указывается отдельно), конвертирование файлов карт в формат PNG, перезапись исходных элементов. Чтобы распаковать файл, нужно указать к нему путь, задать директорию для сохранения результатов и нажать кнопку старта. После того как элементы будут извлечены, утилита автоматически откроет содержащую их папку.

Опытные пользователи могут запускать приложение в режиме командной строки, выполнять пакетное сканирование файлов. В целом со своей работой данный экстрактор справляется неплохо, в то же время ResourcesExtract несколько уступает Universal Extractor — другой популярной программе для распаковки контейнеров. Распространяется ResourcesExtract бесплатно, рекламы программа не содержит, совместима с ОС Windows 7, 8 и 8.1. Язык интерфейса — английский.

Файл формата exe: чем открыть, описание, особенности

EXE – распространенный файловый формат еще со времен ОС MS-DOS. Рассмотрим, что это за файлы, их наз.

EXE – распространенный файловый формат еще со времен ОС MS-DOS. Рассмотрим, что это за файлы, их назначение и задачи, какими программами запускаются, на что обратить внимание при работе с ними.

Часто встречающийся файловый формат – EXE. Помогает запустить установку программ на компьютер. Как открыть файл EXE в разных операционных системах, просмотреть или отредактировать содержимое – рассмотрим подробнее.

Формат EXE

EXE применяется для названия файлов-исполнителей. Это сокращение английского «executable files» – исполняемый файл. Используется в операционных системах Microsoft Windows, MS-DOS. Его задача – запуск инсталляции (деинсталляции) софта на устройство. Для этого в нем записан сценарий и код, которые запустят процесс.

В файле EXE находятся:

Файл может быть закодирован и сжат архиватором в самораспаковывающийся архив. Инсталляция проводится в ту же директорию или в указанную пользователем.

Открываем EXE расширение

На персональном компьютере с ОС Microsoft Windows затруднений при открытии файла не возникает (об исключениях ниже). Сложности будут, если у пользователя Linux, Mac OS или мобильное устройство. Частый вопрос – как открыть EXE файл для редактирования или просмотра. Разбираемся по порядку.

На компьютере

ОС Microsoft Windows 7

Для запуска применяем двойной щелчок манипулятора. Файл начнет устанавливаться и распаковываться (если это архив). Для просмотра содержимого без инсталляции подойдут утилиты Windows:

ОС Microsoft Windows 10

ОС Mac

Windows приложения работают с эмуляторами без сбоев, для переключения на установленную на компьютере ОС не нужно перезагружать ПК.

ОС Linux

ОС Android

Как открыть EXE файл на Андроиде при том, что формат не предназначен для работы с ним? Структура и состав файлов EXE другой, прямой запуск невозможен. Есть два способа открыть файл:

Второй вариант проще. К таким утилитам относятся: BOCHS, Limbo, QEMU и другие. Принцип действий идентичен: скачать и установить приложение на мобильное устройство, запустить утилиту.

Стоит быть внимательными при открытии файлов этого типа – они могут содержать в себе вирусное программное обеспечение. Получив файл от неизвестного отправителя, скачав с непроверенного источника, не стоит открывать его и запускать инсталляцию.

Узнаем как распаковать EXE-файл в Windows и Mac

Пользователи компьютеров на базе операционной системы Windows довольно часто сталкиваются с файлами формата EXE. Это файл-установщик, который позволяет инсталлировать в систему игру или программу. Есть несколько способов того, как распаковать файлы из EXE. В этой статье собрана информация о том, как это сделать в Windows и на Mac.

Распаковка EXE-файлов в Windows

Есть два способа распаковки файлов:

Эти способы кардинально отличаются друг от друга.

Так как же с помощью этих способов распаковать EXE-файл в Windows?

Способ первый: традиционная распаковка

Итак, процесс распаковки EXE-файла следующий:

Вам остается лишь дождаться завершения этого процесса, после чего можно будет закрывать окно Мастера установок. Вот так просто можно распаковывать EXE-файлы программы.

Способ второй: извлечение установочных файлов

Второй метод кардинально отличается от первого. Если в первом случае нужно было распаковать файлы программы для того, чтобы после этого запустить ее на компьютере, то в этом случае нужно извлечь файлы самого инсталлятора, чтобы произвести с ними манипуляции. В примере представлена специальная программа под названием ResourcesExtract. Работает она следующим образом:

В итоге в указанной вами папке будут находиться файлы установщика. Вы сможете отредактировать их в любое время.

Как распаковать EXE-файлы на Mac

Распаковка в операционной системе Mac происходит совсем другим способом. Для того, чтобы достать сами файлы с EXE, вы можете использовать простой архиватор. Принцип распаковки такой же, как и с архивами. В статье показано, как распаковать EXE-файлы, чтобы после запустить программу на компьютере. Именно таким образом вы можете запускать программы Windows в операционной системе Mac.

Итак, для того, чтобы произвести заявленные действия, вам необходимо выполнить следующее:

После этого вы без проблем сможете запускать файл EXE. Далее запустится инсталлятор, а дальнейшие действия аналогичны тем, что были в Windows.

Заключение

Вот так легко можно распаковать EXE-файл в Windows и на Mac. Все эти способы абсолютно разные: тем более на Mac распаковка производится в разы сложнее и дольше, чем на Windows. Это связано это с тем, что EXE-файлы создавались исключительно для Windows.

Как разархивировать exe файл на windows 10

Вычислительные устройства, такие как ПК и ноутбуки, являются не только неотъемлемой частью рабочей силы, но и личного пользования. Эти машины не только помогают нам выполнять несколько задач, но и имеют возможность хранения данных. Мы можем сохранять файлы в разных форматах и использовать их позже по своему усмотрению. Есть несколько способов, с помощью которых вы можете передавать или делиться такими данными со своими коллегами и друзьями.

Однако совместное использование файлов большого размера остается одной из самых больших проблем среди пользователей. Хотя существует несколько способов передачи данных на другие компьютеры, совместное использование Zip-файлов всегда было самым популярным способом передачи данных. Это особенно важно, когда вам нужно передать несколько больших файлов. Вы знаете, как распаковать сжатую папку и извлечь файлы? В этой статье мы расскажем, как это сделать.

Как распаковать сжатую папку в Windows 10 с помощью встроенного инструмента?

Шаг 1. Найдите папку, которую вы хотите распаковать, на вашем компьютере.

Шаг 2. Вам нужно щелкнуть правой кнопкой мыши по папке и найти опцию «Извлечь все». Нажмите на эту опцию, чтобы начать процесс извлечения.

Шаг 3. После этого откроется окно, в котором вы увидите опцию «Обзор». Эта опция позволит вам выбрать папку, в которой сохранятся извлеченные файлы.

Шаг 4. Теперь все, что вам остается сделать, это нажать кнопку «Извлечь» и файлы будут извлечены в указанную папку.

Таким простым способом, вы можете распаковать практически любые Zip-файлы в Windows 10 без установки дополнительного программного обеспечения.

Источник: windorez.ru

Статья [0x01] Исследуем Portable Executable (EXE-файл) [Формат PE-файла]

Доброго времени суток, форумчане. Сегодня, мы немного поговорим, рассмотрим и изучим под микроскопом структуру исполняемых файлов Windows ( Portable EXEcutable , или просто PE ), а в следующих статьях изучим технику модифицирования (инфицирования) PE-файлов, для того, чтобы исполнять свой собственный код после запуска чужого исполняемого файла (кстати, эта техника используется многими вирусами, для собственного «паразитического» распространения) и другие «хаки» с использованием знаний о структуре PE.

Portable EXEcutable

Portable Executabe файл (PE-файл) — это отдельный исполняемый модуль с расширением .exe (или .dll), получаемый в процессе сборки (компиляции и линковкии). В него включены код, ресурсы (иконки и другие данные), библиотеки, данные программы и т.д..

Давайте проведём аналогию между квартирой и PE-файлом. У каждой квартиры есть свой этаж, своя дверь, прихожая, гостинная, кладовка, свои комнаты, также у каждой квартиры есть своя схема планировки. Вся информация о квартире и сама эта квартира хранится в PE-файле. Взглянем на структуру исполняемого файла, а потом разберём основные части.

- Заголовки

- Секции

Если формально и без аналогий, то заголовки — структуры содержащие необходимые данные для загрузки программы, а секции — блоки данных с различным содержимым произвольного размера. Этим содержимым может быть код, ресурсы, виртуальные адреса функций и т.д..

- DOS заголовок

- Заглушка DOS

- PE заголовок

- Таблица секций

DOS-заголвок

Как я и сказал, заголовки хранят необходимую информацию для загрузки PE-файла. Поэтому данный заголовок является обязательным для загрузки PE-файла, хоть и не несёт в себе большой смысловой информации.

Вот его структура на языке C/C++.

typedef struct _IMAGE_DOS_HEADER < USHORT e_magic; USHORT e_cblp; USHORT e_cp; USHORT e_crlc; USHORT e_cparhdr; USHORT e_minalloc; USHORT e_maxalloc; USHORT e_ss; USHORT e_sp; USHORT e_csum; USHORT e_ip; USHORT e_cs; USHORT e_lfarlc; USHORT e_ovno; USHORT e_res[4]; USHORT e_oemid; USHORT e_oeminfo; USHORT e_res2[10]; LONG e_lfanew; >IMAGE_DOS_HEADER, *PIMAGE_DOS_HEADER;

-

e_magic

Двухбайтовое поле e_magic хранит в себе специальную сигнатуру. Эта сигнатура нужна, чтобы указать что это действительно исполняемый файл. Вот она — «MZ». Каждый PE-файл обязан начинаться с неё. Если это не так, файл просто не запустится.

Я выделил самым большим красный прямоугольником область DOS-заголовка. Здесь мы можем увидеть байты в шестнадцатеричном представлении.

Вы можете поинтересоваться, для чего же другие поля? Дело в том, что система Windows построена на базе старой системы MS DOS (была до Windows). И на самом деле, это заголовок для DOS программы. Так вот, эти поля хранятся на случай, если кто-то попытается запустить PE-файл в DOS . В наше время никто практически ей не пользуется, но они остаются, так как если поменяют формат PE-файла, то перестанут работать программы с нынешним стандартом.

DOS заглушка

На самом деле, это не заголовок, а небольшая DOS программа . Просто для удобства я отнёс DOS-заглушку к заголовкам. Перед DOS-заголовком и PE-заголовком хранится небольшая DOS-программа, которая запустится, если вы попытаетесь запустить исполняемый файл Windows в MS DOS. Эта программка именуется DOS заглушкой или DOS стабом . По умолчанию, программа выведет «This program cannot be run in DOS» и завершит свою работу. Эта часть PE-файла не является обязательной.

PE-заголовок

Дальше у нас по списку PE-заголовок, который на самом деле, состоит из трёх частей: сигнатуры, файлового подзаголовка и дополнительного подзаголовка.

Вот его структура на языке C/C++:

typedef struct _IMAGE_NT_HEADERS < DWORD Signature; // Сигнатура IMAGE_FILE_HEADER FileHeader; // Файловый заголовка IMAGE_OPTIONAL_HEADER32 OptionalHeader; // Дополнительный >IMAGE_NT_HEADERS32, *PIMAGE_NT_HEADERS32;

Адрес начала PE-заголовка хранится в поле e_lfanew DOS-заголовка. Помните 08 01 00 00? Перевернём и получим адрес PE-заголовка. Это 00 00 01 08 или просто, 0x108. Перейдя по этому адресу в HEX-редакторе, мы встанем прямо перед началом PE-заголовка.

А вот структура PE-заголовка в байтовом представлении:

-

Signature

Это четырёхбайтовое поле содержит сигнатуру, а именно значение 50 45 00 00 (или «PEx00x00»). Эта сигнатура указывает на то, что перед нами действительно PE-файл (Ага, ещё одна проверка).

На C/C++ структура данного заголовка выглядит так:

typedef struct _IMAGE_FILE_HEADER < WORD Machine; // Архитектура процессора WORD NumberOfSections; // Кол-во секций DWORD TimeDateStamp; // Дата и время создания программы DWORD PointerToSymbolTable; // Указатель на таблицу символов DWORD NumberOfSymbols; // Число символов в таблицу WORD SizeOfOptionalHeader; // Размер дополнительного заголовка WORD Characteristics; // Характеристика >IMAGE_FILE_HEADER, *PIMAGE_FILE_HEADER;

-

Machine

Данное двухбайтовое поле содержит информацию о характеристике процессора, на котором может быть выполнена данная программа. Вот 3 основных значения, которые может принять этот заголовок:

1. IMAGE_FILE_MACHINE_I386 ( 0x014c ) — означает, что программа может выполняться на x32

2. IMAGE_FILE_MACHINE_IA64 ( 0x0200 ) — означает, что программа может выполняться на процессорах Intel Itanium (Intel x64).

3. IMAGE_FILE_MACHINE_AMD64 ( 0x8664 ) — означает, что программа может выполняться на процессорах AMD64 (x64).

Структура дополнительного заголовка представлена следующий C/C++ кодом.

typedef struct _IMAGE_OPTIONAL_HEADER < WORD Magic; BYTE MajorLinkerVersion; BYTE MinorLinkerVersion; DWORD SizeOfCode; DWORD SizeOfInitializedData; DWORD SizeOfUninitializedData; DWORD AddressOfEntryPoint; DWORD BaseOfCode; DWORD BaseOfData; DWORD ImageBase; DWORD SectionAlignment; DWORD FileAlignment; WORD MajorOperatingSystemVersion; WORD MinorOperatingSystemVersion; WORD MajorImageVersion; WORD MinorImageVersion; WORD MajorSubsystemVersion; WORD MinorSubsystemVersion; DWORD Win32VersionValue; DWORD SizeOfImage; DWORD SizeOfHeaders; DWORD CheckSum; WORD Subsystem; WORD DllCharacteristics; DWORD SizeOfStackReserve; DWORD SizeOfStackCommit; DWORD SizeOfHeapReserve; DWORD SizeOfHeapCommit; DWORD LoaderFlags; DWORD NumberOfRvaAndSizes; IMAGE_DATA_DIRECTORY DataDirectory[IMAGE_NUMBEROF_DIRECTORY_ENTRIES]; >IMAGE_OPTIONAL_HEADER32, *PIMAGE_OPTIONAL_HEADER32;

-

Magic

Это двухбайтовое поле отвечает за битность программы (x32/x64). Оно может принимать следующие значения:

1. IMAGE_NT_OPTIONAL_HDR32_MAGIC ( 0x10b ) — означает, что это x32 (x86) исполняемый образ.

2. IMAGE_NT_OPTIONAL_HDR64_MAGIC ( 0x20b ) — означает, что это x64 исполняемый образ.

3. IMAGE_ROM_OPTIONAL_HDR_MAGIC ( 0x107 ) — означает, что это ROM образ.

Вот структура каталога на языке C/C++:

typedef struct _IMAGE_DATA_DIRECTORY < DWORD VirtualAddress; DWORD Size; >IMAGE_DATA_DIRECTORY, *PIMAGE_DATA_DIRECTORY;

А вот идентификаторы (порядковый номер в DataDirectory):

#define IMAGE_DIRECTORY_ENTRY_EXPORT 0 #define IMAGE_DIRECTORY_ENTRY_IMPORT 1 #define IMAGE_DIRECTORY_ENTRY_RESOURCE 2 #define IMAGE_DIRECTORY_ENTRY_EXCEPTION 3 #define IMAGE_DIRECTORY_ENTRY_SECURITY 4 #define IMAGE_DIRECTORY_ENTRY_BASERELOC 5 #define IMAGE_DIRECTORY_ENTRY_DEBUG 6 // IMAGE_DIRECTORY_ENTRY_COPYRIGHT 7 #define IMAGE_DIRECTORY_ENTRY_ARCHITECTURE 7 #define IMAGE_DIRECTORY_ENTRY_GLOBALPTR 8 #define IMAGE_DIRECTORY_ENTRY_TLS 9 #define IMAGE_DIRECTORY_ENTRY_LOAD_CONFIG 10 #define IMAGE_DIRECTORY_ENTRY_BOUND_IMPORT 11 #define IMAGE_DIRECTORY_ENTRY_IAT 12 #define IMAGE_DIRECTORY_ENTRY_DELAY_IMPORT 13 #define IMAGE_DIRECTORY_ENTRY_COM_DESCRIPTOR 14

Таблица секций

Перейдём к последнему заголовку. Этот заголовок — таблица, которая содержит различную информацию о секциях . Мы уже знаем, что их количество определено в файловом заголовке в поле NumberOfSections. Проще говоря, это массив с NumberOfSections элементов. Этот массив содержит элементы типа IMAGE_SECTION_HEADER.

typedef struct _IMAGE_SECTION_HEADER < BYTE Name[IMAGE_SIZEOF_SHORT_NAME]; union < DWORD PhysicalAddress; DWORD VirtualSize; >Misc; DWORD VirtualAddress; DWORD SizeOfRawData; DWORD PointerToRawData; DWORD PointerToRelocations; DWORD PointerToLinenumbers; WORD NumberOfRelocations; WORD NumberOfLinenumbers; DWORD Characteristics; > IMAGE_SECTION_HEADER, *PIMAGE_SECTION_HEADER;

-

Name

Это поле, размером в 8 байт, содержит имя секции, в ASCII кодировке.

Секции

Вот и всё, мы закончили изучать заголовки. Теперь мы приступаем к изучению секций. По сути, секции являются простыми последовательными блоками данных. Они следуют друг за другом и у них нет определенного формата, так как их характеристики описаны в таблице секций. А вот формат данных, в этих секциях, зависят от типа информации, которая в них хранится.

Секции, как я уже сказал, можно представить в виде комнат. Также, их можно представить и как в виде коробок с информацией. Размер каждой секции зафиксирован в таблице секций, поэтому секции должны быть определённого размера, а для этого их дополняют NULL-байтами (00). Вот и всё, что касается секций.

- .text : Код

- .data : Инициализированные данные

- .bss : Неинициализированные данные

- .rdata : Константные (рид-онли) данные

- .edata : Дескрипторы экспорта

- .idata : Дескрипторы импорта

- .reloc : Таблица релокации

- .rsrc : Ресурсы

- .tls : __declspec(thread) данные

На этом всё. Спасибо за внимание. Если у Вас есть какие-либо вопросы или вы обнаружите неточности в статье, прошу отписаться в комментариях. Буду рад ответить на все ваши вопросы.

Источник: codeby.net

Как вытащить текст из exe

Исполняемые файлы EXE используются для запуска программ и различных приложений в среде системы Windows. EXE представляет собой закрытый для редактирования файл, для извлечения данных из которого потребуются специализированные программы – редакторы ресурсов или утилиты-декомпиляторы.

Статьи по теме:

- Как вытащить текст из exe

- Как открыть exe

- Как извлечь информацию

Инструкция

Для изменения EXE посредством редакторов ресурсов предварительно установите необходимое программное обеспечение. Среди наиболее эффективных утилит для работы с файлами с расширением .exe стоит отметить PE Explorer. Скачайте утилиту с официального сайта разработчика и произведите ее установку, запустив полученный исполняемый файл и следуя инструкциям на экране.

Откройте программу через созданный после установки ярлык на рабочем столе или в меню «Пуск». Перед вами появится окно редактора, в который нужно будет импортировать файл EXE. Нажмите File – Open для выбора исполняемого документа, из которого вы хотите извлечь текст.

В левой панели будет отображен список ресурсов, доступных в исполняемом файле. В правой части окна будет отображено необходимое содержимое – графика, текст или зашифрованный код в формате HEX. Элементы программы будут отображены аналогичным запущенному приложению образом.

Весь текст, найденный в программе, может быть выделен и сохранен в правой части окна. При желании вы также можете импортировать нужные изображения в таких же форматах, в каких они представлены в программе.

Перемещаясь по структуре файла, найдите нужный текст и необходимые для копирования документы. Их сохранение может быть произведено стандартными средствами при помощи клика правой клавишей мыши и выбора соответствующей опции сохранения или копирования. После сохранения нужного текста вы можете закрыть программу.

Обратите внимание

Не все скомпилированные EXE могут быть доступны для редактирования и копирования нужных данных. Некоторые файлы имеют особую защиту от изменений и специальную структуру программного кода, что делает невозможным копирование текста, записанного в приложении.

Полезный совет

Среди альтернативных утилит для работы с ресурсами можно отметить такие программы, как EXE Extractor, которая позволяет произвести декомпиляцию файла и по возможности извлечь нужный текст, изображения и даже видеофайлы.

- PE Explorer

Совет полезен?

Статьи по теме:

- Как вытянуть текст

- Как прочитать бинарный файл

- Как отредактировать exe файл

Добавить комментарий к статье

Похожие советы

- Как дешифровать файлы

- Как вырезать текст из djvu

- Как расшифровать расширение файла

Источник: www.kakprosto.ru