При рассмотрении вопросов информационной безопасности используются понятия субъекта и объекта доступа. Субъект доступа может производить некоторый набор операций над каждым объектом доступа. Эти операции могут быть доступны или запрещены определенному субъекту или группе субъектов. Доступ к объектам обычно определяется на уровне операционной системы ее архитектурой и текущей политикой безопасности. Рассмотрим некоторые определения, касающиеся методов и средств разграничения доступа субъектов к объектам.

Определение 1

Метод доступа к объекту – операция, которая определена для данного объекта. Ограничить доступ к объекту возможно именно с помощью ограничения возможных методов доступа.

Определение 2

Владелец объекта – субъект, который создал объект несет ответственность за конфиденциальность информации, содержащейся в объекте, и за доступ к нему.

Определение 3

Право доступа к объекту – право на доступ к объекту по одному или нескольким методам доступа.

Как ограничить доступ к компьютеру

Определение 4

Разграничение доступа – набор правил, который определяет для каждого субъекта, объекта и метода наличие или отсутствие права на доступ с помощью указанного метода.

Модели разграничения доступа

Наиболее распространенные модели разграничения доступа:

- дискреционная (избирательная) модель разграничения доступа;

- полномочная (мандатная) модель разграничения доступа.

Дискреционная модель характеризуется следующими правилами:

«Методы разграничения доступа»

Готовые курсовые работы и рефераты

Решение учебных вопросов в 2 клика

Помощь в написании учебной работы

- любой объект имеет владельца;

- владелец имеет право произвольно ограничивать доступ субъектов к данному объекту;

- для каждого набора субъект – объект – метод право на доступ определен однозначно;

- наличие хотя бы одного привилегированного пользователя (например, администратора), который имеет возможность обращаться к любому объекту с помощью любого метода доступа.

В дискреционной модели определение прав доступа хранится в матрице доступа: в строках перечислены субъекты, а в столбцах – объекты. В каждой ячейке матрицы хранятся права доступа данного субъекта к данному объекту. Матрица доступа современной операционной системы занимает десятки мегабайт.

Полномочная модель характеризуется следующими правилами:

- каждый объект обладает грифом секретности. Гриф секретности имеет числовое значение: чем оно больше, тем выше секретность объекта;

- у каждого субъекта доступа есть уровень допуска.

Допуск к объекту в этой модели субъект получает только в случае, когда у субъекта значение уровня допуска не меньше значения грифа секретности объекта.

Преимущество полномочной модели состоит в отсутствии необходимости хранения больших объемов информации о разграничении доступа. Каждым субъектом выполняется хранение лишь значения своего уровня доступа, а каждым объектом – значения своего грифа секретности.

Как запретить запуск игр, программ и сайтов по расписанию?

Методы разграничения доступа

Виды методов разграничения доступа:

- Разграничение доступа по спискам Суть метода состоит в задании соответствий: для каждого пользователя задается список ресурсов и права доступа к ним или для каждого ресурса определяется список пользователей и права доступа к этим ресурсам. С помощью списков возможно установление прав с точностью до каждого пользователя. Возможен вариант добавления прав или явного запрета доступа. Метод доступа по спискам используется в подсистемах безопасности операционных систем и систем управления базами данных.

- Использование матрицы установления полномочий При использовании матрицы установления полномочий применяется матрица доступа (таблица полномочий). В матрице доступа в строках записываются идентификаторы субъектов, которые имеют доступ в компьютерную систему, а в столбцах – объекты (ресурсы) компьютерной системы. В каждой ячейке матрицы может содержаться имя и размер ресурса, право доступа (чтение, запись и др.), ссылка на другую информационную структуру, которая уточняет права доступа, ссылка на программу, которая управляет правами доступа и др. Данный метод является достаточно удобным, так как вся информация о полномочиях сохраняется в единой таблице. Недостаток матрицы – ее возможная громоздкость.

- Разграничение доступа по уровням секретности и категориям Разграничение по степени секретности разделяется на несколько уровней. Полномочия каждого пользователя могут быть заданы в соответствии с максимальным уровнем секретности, к которому он допущен. При разграничении по категориям задается и контролируется ранг категории пользователей. Таким образом, все ресурсы компьютерной системы разделены по уровням важности, причем каждому уровню соответствует категория пользователей.

- Парольное разграничение доступа Парольное разграничение использует методы доступа субъектов к объектам с помощью пароля. Постоянное использование паролей приводит к неудобствам для пользователей и временным задержкам. По этой причине методы парольного разграничения используются в исключительных ситуациях.

На практике принято сочетать разные методы разграничений доступа. Например, первые три метода усиливаются парольной защитой. Использование разграничения прав доступа является обязательным условием защищенной компьютерной системы.

Источник: spravochnick.ru

Разделение доступа пользователей

Как разделить доступ в системе на тех, кому не мы не доверяем, и тех, кому верим как себе. Какие бывают варианты спрятать от ненужных глаз и нечистых рук самое сокровенное, читаем в этой статье.

Доступ на базу клиентов

Например, самое сокровенное из самого распространенного — клиентская база. Каждый уважающий себя руководитель беспокоится за то, чтобы конкурент не получил эту базу, еще и не дай бог со всей историй сношений, они же пожелания и предпочтения клиентов. Риск того, что уходящий менеджер прихватит с собой базу, это даже не как то ружье на стене, что стрельнет — это 100% гарантия.

Для того, чтобы усложнить эту задачу придумано множество способов, которые обязательно надо применять. Даже простейшие CRM-системы имеют некое подобие ролей доступа, которыми настраиваются так, что Иван Иванов может видеть только своих клиентов, и никак не может выгрузить их себе во внешний файл. Он, конечно, может сфотографировать на телефон карточки всех своих клиентов, но от этого уже точно, кроме угрозы перелома ног, никак не защититься. Хранение данных клиентов просто в файле Excel на сетевом диске равносильно предложению “забирайте, кто хочет”.

В индивидуальных системах существуют более хитрые способы разграничения доступа к данным. Какие существуют варианты доступа?

Без вариантов

А точнее, без ограничения доступа. Каждый может скопировать и увидеть всё содержимое. Это относится, например, ко хранению данных в файлах. Если не вырвать из системного блока все порты и дисководы, отключив предварительно Интернет, то данные уплывут.

Такой вариант используется при отсутствии каких-либо систем автоматизации на уровне развития компании сразу после перехода от печатных машинок к компьютерам.

Такой вариант допустим, когда компьютер отключен от сети, для надежности помещен в клетку Фарадея и, конечно, в нем отсутствуют дисководы. А вход в клетку делается по записи в соответствующий категорийный журнал. Наверное, все видели такое в кино про шпионов.

А если серьезно, то есть такое, в реальной жизни. Когда файл Excel лежит на сетевом диске и с ним работает много человек. Excel замечательный инструмент для бизнеса, но во-первых, не для задач работы с клиентами, во-вторых, не для обеспечения безопасного хранения. Бывает вариант, когда вместо Excel используются Google-таблицы. Более продвинутый вариант, с защитой путем определения доступа нескольких пользователей, но это уже второй вариант — “Единый доступ”.

Единый доступ

Это когда доступ ко всем данным защищен логином и паролем, или просто паролем. Это либо один логин пароль на всех, либо несколько логинов и паролей, как с Google-таблицами, но доступ одного уровня. Вариант с несколькими логинами лучше потому, что в данном случае можно отслеживать, кто именно накосячил. То есть, кто именно какие нехорошие изменения внес или что именно удалил.

И если это именные доступы, то наказать виновника. К сожалению, данный вариант доступа, вне зависимости один это логин или несколько, не распределяет доступ по данным (например, менеджер работает только со своими клиентами).

Такой уровень разделения доступа часто встречается в локальных старых программах или старых самописных сайтах. Когда логин и пароль зашиты на уровне программы или системы управления сайта и изменяются путем изменения программного кода.

Разделение по данным

Это базовый, довольно распространенный способ доступа к данным. Он применяется в большинстве систем, позволяя сотрудникам получать доступ только к тем данным, которые они сами внесли в систему. Или видеть только те задачи, которые поставлены конкретно им. При этом все действия выполняются в рамках одного интерфейса, разделен только доступ на редактирование данных или открытие определенных карточек.

Этот уровень разделения доступа используется и в распространенных SaaS решениях для автоматизации, и даже в CMS (системах управления содержимым сайтов). При этом, как правило, подразумевается, что пользователь имеет доступ на всю систему, но не всё может менять.

Роли, интерфейсы и функции

Самый продвинутый вариант. Учитывая, что мы делаем индивидуальные системы, и можем делать их так, как хотим, а точнее как надо заказчику, с точки зрения доступа к данным тоже можно сделать как угодно.

Частым способом разделения доступа является подготовка отдельных интерфейсов для разных участников процесса. В некоторых случаях рационально сделать один интерфейс, как описано в разделе выше, и не переплачивать за отдельный. Но бывает так, что намного удобней и логичней сделать отдельный раздел для работы с теми же данными, но с другими ролями сотрудников.

Например, система CRM для производителя оконных конструкций. При этом менеджеру надо видеть все данные по заказу. А вот замерщики имеют свой интерфейс и доступ на него, в который попадают заказы только в стадии замера. При этом они видят только адрес, имя и телефон, ну или другие необходимые только ему данные для того, чтобы выполнить свою роль.

Тоже самое по доставке, достаточно видеть что везем и на какой адрес, но знать сколько это стоит и внутреннюю математику заказа специалисту по доставке видеть незачем. Сотрудники на производстве видят заказ как результаты замера и вносят только те данные, которые должны внести в систему. Им тоже незачем знать, сколько и каких заказов на стадии замера.

Такая реализация исключает множество рисков. Например, когда поступил звонок менеджеру и клиент пока думает, а ему звонят конкуренты чтобы предложить дешевле потому что один из участников процесса на производстве, имеющий доступ в систему, имеет друга в конкурентной компании, это плохо.

Функциональный подход

Это когда в системе задаются не роли-должности, а функции, выполняемые в рамках бизнес-процессов. Такая модель организации доступа еще лучше ролевой, потому что, как правило, на практике сотрудники выполняют по несколько функций, замещают друг друга на время отпусков и болезней.

В случае функционального подхода выдается доступ на функцию добавления заказов, создания клиентов, обработки входящих звонков, утверждения заказа на производство и других действий в системе. А сотруднику настраивается доступ на набор функций. Это работает в сочетании с едиными интерфейсами с разными элементами. Например, карточка заказа.

Если у пользователя включена функция на утверждение заказа на производство, то у него есть соответствующая кнопка. В некоторых системах мы делали с помощью такого подхода процессы согласования заказов у всех руководителей, “руководитель производства”, “коммерческий директор”, “финансовый директор” и так далее. При этом у генерального директора есть разрешение на выполнение всех функций и за любого из заместителей он может поставить утверждение. Конечно, в систему заносится кто и когда нажал одобрение, не только роль, но и данные пользователя. При данном подходе каждый пользователь в системе — отдельный человек, а не просто роль, то есть это конкретное ответственное лицо со своим ФИО.

Функции в ролях

Также существует еще более сложная организация процесса. Это когда кроме функций создается еще и справочник ролей. Создается роль Менеджер, в него включаются функции создания клиентов, создания сделок. Создается роль Старший менеджер, в него включаются также функции удаление клиентов, просмотр всех клиентов компании. А на пользователя назначается уже конкретная роль.

Если делать назначение нескольких ролей, то доступ определяется наличием функций в этих ролях. Такой подход является более запутанным, более требовательным к администрированию. Например, один из пользователей ушел в отпуск, и надо дать другому только одну функцию, или вообще распределить функции сотрудника между другими сотрудниками, по одной функции на каждого. Тогда прошлый подход, где назначаются только функции, является более удобным и гибким.

Доступ на практике

На практике используется такой подход, который диктует система. Ну конечно, кроме индивидуальной разработки. Используется тот механизм защиты данных, который можно использовать или задать. К сожалению, вопросы о необходимости защиты данных другого уровня возникают когда уже и поздно.

Источник: indins.ru

Разделяем учетные записи пользователей и их данные

Благодаря функции управления учетными записями пользователей (User Account Control, или UAC), юзеры могут работать вполне комфортно, несмотря на ограничение прав.

К сожалению, Microsoft реализует эту функцию в настройках по умолчанию не достаточно последовательно.

Программы, которые запускаются с правами системного администратора, могут быть потенциальной угрозой защищенности и открывать «бэкдоры» (задние двери), изменять настройки, связанные с безопасностью Windows или просматривать защищенные документы.

UAC может предотвратить такие случаи: после большого количества критики с подтвержденными примерами, Microsoft ввела эту функцию в Windows Vista, значительно обезопасив систему.

Использование стандартной учетной записи

При стандартной установке Windows создает учетную запись пользователя, которого наделяет правами «как бы администратора». Единственного клика при запросе системы UAC хватает, чтобы программа получила доступ к защищенным областям.

Пользователям Windows 10 даже рекомендовано входить с помощью учетной записи Microfoft Live ID. Запущенные из-под такой учетной записи процессы не нуждаются в подтверждении со стороны администратора (или хотя бы дополнительного клика от пользователя), а потому являются угрозой, которую могут использовать злоумышленники.

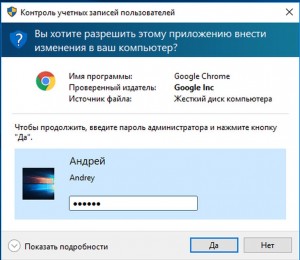

Те пользователи, которые для повседневной работы создают отдельную стандартную «учетку», могут избежать существенных проблем с безопасностью и, при необходимости, запускать нужные служебные процессы, зная пароль администратора.

Минимальный стандарт безопасности для пользователей Windows 10 — это создание локальной учетной записи в меню «Настройки | Учетные записи», а там выбрать «Войти с локальной учетной записью» (не рекомендуется).

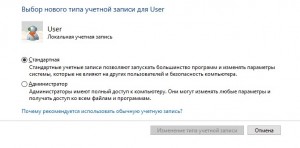

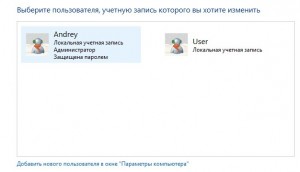

Разделяем учетные записи пользователей

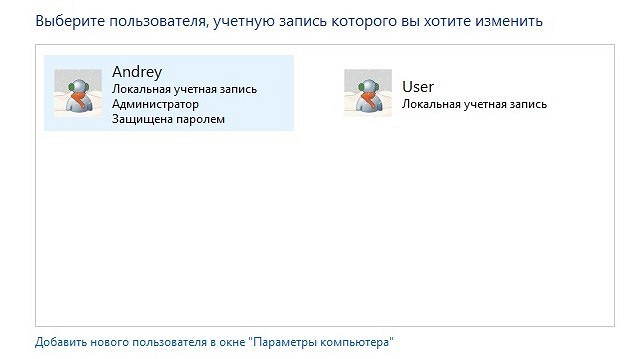

Чтобы создать новую учетную запись, откройте меню «Пуск», выберите пункт «Панель управления», а затем — «Учетные записи пользователей» и далее «Управление другой учетной записью».

В ответ на это Windows откроет список существующих аккаунтов, а внизу будет пункт «Создание учетной записи». После клика на эту строчку введите имя пользователя и выберите его тип — «Обычный доступ». Теперь вы должны присвоить аккаунту надежный пароль. Таким образом, можно управлять системой.

Пользователи Windows 10 должны пойти немного другим путем и держать курс на «Параметры | Учетные записи | Семья и другие пользователи | Добавить пользователя для этого компьютера». Его тоже надо добавить как «стандартный пользователь».

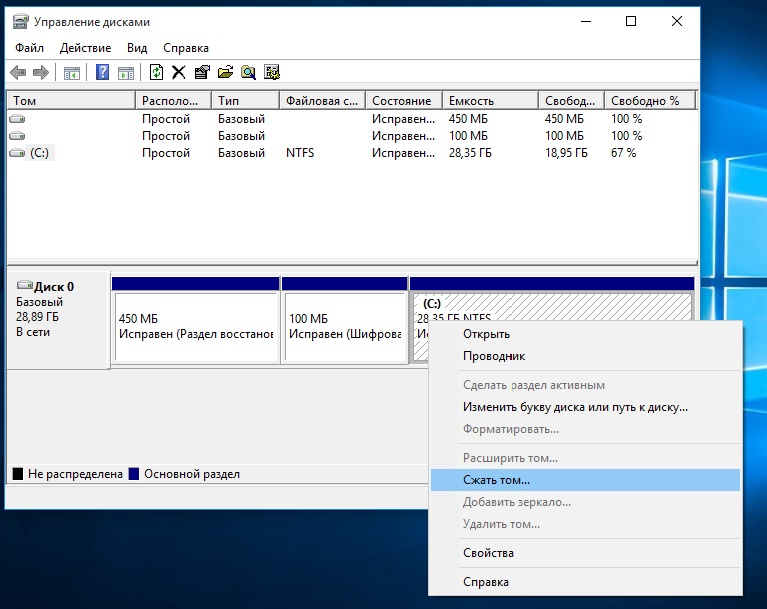

Разделяем операционную систему и данные

После разделения учетных записей пользователей вам надо подумать о разделении операционной системы и персональных данных. Если на диске C: находятся только Windows и программы, система становится наименее чувствительной к различным проблемам. Личные данные и загружаемую информацию лучше хранить на другом диске.

Положительный побочный эффект: если вам по каким-то причинам понадобится переустановить Windows, все данные, размещенные на другом разделе, останутся в целости и сохранности.

Фото: компания-производитель

Источник: ichip.ru