В 2020 году мошенники похитили с карт и счетов россиян 9,7 млрд руб. Это в полтора раза больше, чем в 2019-м. Треть преступлений — кражи через системы дистанционного банковского обслуживания. Рассмотрим, какие риски следует учитывать при использовании мобильного банка и как обезопасить себя.

Поделиться

Какие существуют риски

Мобильные приложения банков постоянно тестируют на уязвимости. Этим занимаются как сами банки, так и независимые компании. Результатами одного из таких исследований поделился директор департамента информационной безопасности QBF Юрий Орлов:

«Весной 2020 года компания Positive Technologies опубликовала результаты исследования банковских мобильных приложений. Экспертный анализ был основан на работе с 14 сервисами, созданными для Android и iOS. Изучаемые программные продукты принадлежали банкам из топ-50 крупнейших кредитных организаций по величине активов.

В итоге эксперты выявили 43 уникальных уязвимости, основная часть которых носит технический характер. Например, эксперты обнаружили недостатки, создающие риск кражи злоумышленниками учетных записей и банковских выписок. 76% уязвимостей, согласно исследованию, могут использоваться мошенниками дистанционно, без физического доступа к мобильному устройству. Они связаны с кибератаками — например, рассылками сообщений с переадресацией на вредоносные программы».

КАК ВЗЛОМАТЬ СИСТЕМУ? — ТОПЛЕС

Риски при использовании мобильного банка в целом стандартны и применимы для большинства приложений, предполагающих сетевое взаимодействие.

«Первоочередной риск — уязвимости непосредственно в самом приложении. Это может быть небезопасное хранение учетных данных (особенно актуально для устройств на базе ОС Android) или некорректная реализация криптографических проверок (например, сертификата веб-сервера, с которым приложение обменивается данными) при сетевом взаимодействии, что может привести к перехвату сетевого трафика и извлечению чувствительной информации и т. п.

Также стоит упомянуть об уязвимостях в операционной системе мобильного устройства, что усугубляется, если владелец не устанавливает обновления либо производитель прекратил поддержку устройства.

Наконец, стоит упомянуть поддельные приложения, которые маскируются под официальный банковский клиент, а также вредоносные приложения. Это актуально в контексте устройств на базе ОС Android, где пользователь намеренно снял ограничения производителя путем так называемого рутинга устройства», – рассказывает эксперт в области информационной безопасности, CEO компании AtreIdea Сергей Белов.

Существуют угрозы, которые создаются мошенниками для получения доступа к мобильному банку. Злоумышленники создают ПО, с помощью которого крадут деньги пользователей банков. Комментирует Антон Фишман, технический директор RuSIEM: «К рискам относятся программы-банкеры, которые умеют перехватывать СМС как второй фактор аутентификации, захватывать финансовую информацию, так называемый функционал Overlay, который при запуске интернет-банкинга отобразит мошенническое окно поверх легитимного или подменит реквизиты перевода или платежа в легитимном.

Как пользоваться ArtMoney для «взлома» игр

Цель этих атак одна — украсть у пользователя деньги. При этом способы могут быть разные:

- перехватить данные, чтобы потом перевести средства от лица клиента;

- перехватить данные, чтобы потом связаться с клиентом и, войдя к нему в доверие, заставить перечислить деньги;

- от имени клиента проводить через ДБО операции типа выпуска кредитной карты и т. д.»

Есть и хорошие новости: от большинства угроз можно защититься, выполняя правильные действия и избегая неправильных. Что стоит и не стоит делать — рассмотрим далее.

Что делать, чтобы не лишиться денег

Разберем распространенные ошибки пользователей мобильных приложений. Роберт Сабирянов, директор по ИТ банка для бизнеса «Бланк», назвал топ-5 привычек, которые могут облегчить жизнь злоумышленникам.

Ошибка № 1. Установка нестандартной клавиатуры

Это повышает риск несанкционированного сбора данных. Да, они удобные, красивые, с разными возможностями. Но то, как они обрабатывают ваши данные, известно только разработчикам. То есть вы сами добавляете +1 к угрозе и источнику утечки информации.

В 2017 году специалисты Kromtech Security Center обнаружили, что разработчики виртуальной клавиатуры AI.type не озаботились защитой базы данных, которая в итоге была доступна любому желающему даже без пароля. В базе содержалась информация о 31 293 959 пользователях.

Ошибка № 2. Jailbreak на iOS или перепрошивка Android

Это дает больше привилегий пользователю — например, можно устанавливать программы, которые нельзя поставить из магазинов приложений или получить доступ к дополнительным фишкам мобильных операционных систем. Однако вы даете дополнительные привилегии и вредоносному коду, который может читать СМС, перехватывать вводимые данные. Также он может открывать подложные окна, снимать экран и управлять вашим телефоном.

Ошибка № 3. Установка ПО из непроверенных источников

Пример — банковский троян Fanta, исследованный компанией Group-IB (специализируется на предотвращении кибератак). Троян атакует клиентов 70 банков и нацелен на пользователей интернет-сервиса Avito. Только с начала 2019 года потенциальный ущерб от FANTA в России составил не менее 35 млн руб. Троян Fanta эксплуатировал доверчивость пользователей и устанавливался после перехода на фишинговую страницу по ссылке из СМС.

Ошибка № 4. Частое подключение к неизвестным Wi-Fi-точкам в публичных местах

Если подключаетесь к публичным Wi-Fi-точкам, то старайтесь не передавать чувствительные данные и не работайте с платежной информацией. Есть риск, что ваш любимый мобильный клиент не реализует достаточно безопасное соединение и будет подвержен атаке «человек посередине» — это позволяет читать и изменять данные между клиентом и сервером.

Ошибка № 5. Простой ПИН-код или вовсе отказ от него

В этом случае, если потерять телефон, деньги точно не спасти — злоумышленник легко его разблокирует и зайдет в банковские приложения. Поэтому задавайте максимально случайный ПИН-код. ПИН-код входа в телефон должен отличаться от ПИН-кода входа в банковский мобильный клиент. Если потеряли устройство, то свяжитесь с банком и заблокируйте учетную запись через поддержку банка и постарайтесь в дистанционном режиме удалить данные с телефона.

Как обезопасить себя

Несмотря на то, что кредитные организации постоянно совершенствуют системы защиты, пользователям не следует расслабляться. Простые правила помогут сберечь деньги и не стать жертвой киберпреступников.

«Во-первых, важно проверить, насколько современная версия информационной системы установлена на телефоне. Во-вторых, стоит контролировать все скачиваемые на мобильное устройство приложения — они не должны содержать вредоносных программ. Устанавливать программы следует только с проверенных ресурсов — например, App Store или Google Play.

Скачивать приложения по ссылкам на форумах небезопасно. В-третьих, не стоит пренебрегать периодической сменой пароля для входа в систему и банковские приложения. В качестве данных для авторизации советую использовать сложную комбинацию заглавных и строчных букв, а также цифр. В-четвертых, рекомендую проявлять бдительность при работе с электронными письмами и СМС.

Важно помнить, что банки никогда не обращаются к клиентам с просьбой войти в приложение по специальным ссылкам. Если письма подобного рода поступают, это говорит о том, что его авторы готовятся к мошенническим операциям. В-пятых, полезно установить комфортный для себя лимит на суточные переводы, чтобы банк мог заблокировать операции с крупными суммами. Это, конечно, не убережет капитал в полном объеме, но хотя бы минимизирует потери в случае взлома мобильного банка», — комментирует Юрий Орлов.

Отдельные правила существуют для переводов.

«Внимательно проверяйте, кому будет сделан платеж — компании или, например, физическому лицу. Переводите частным лицам деньги за товар, только если уверены в получателе. В форме оплаты обычно есть примечание, что операция совершается в пользу физлица, или даже пользователя просят указать реквизиты получателя (номер карты либо кошелька). Надежный магазин не просит оплатить товар переводом по реквизитам карты. Перевод и оплата — две разные по статусу карточные операции.

При платеже обращайте внимание на текст СМС от банка с кодом подтверждения. Убедитесь, что в сообщении указана именно та компания, в которой собираетесь оплатить покупку или услугу. Если деньги уже переведены, и вы поняли, что получатель — мошенник, сразу обращайтесь в службу поддержки банка. По правилам международных платежных систем, потери от таких операций возмещаются банком-эквайером, который допустил мошеннический магазин к себе в систему. Потерпевший пишет жалобу в банк, и тот запускает диспут — процесс опротестования», — рассказывает Екатерина Перфилова, директор департамента по претензионной работе ЮMoney.

Еще несколько правил безопасности касаются входа в мобильное приложение, получения уведомлений и общения с работниками банка. Комментирует Олег Илюхин, директор департамента ИТ «СДМ-Банка»: «Используйте вход по отпечатку пальца либо FaceID.

Не поддавайтесь на социальную инженерию (звонки от якобы служб безопасности банка или других «заслуживающих доверия» абонентов, в результате которых клиенты раскрывают логины, пароли, PIN и CVV-коды от карты). Также подобные попытки проводятся мошенниками через мессенджеры либо электронную почту. Пользуйтесь push-уведомлениями — они безопаснее СМС.

Push-уведомления доставляются через защищенный канал с сервера банка в мобильное приложение, в то время как СМС идут через мобильного оператора. Любое дополнительное звено в цепи снижает безопасность. Не используйте ”серые», взломанные либо перепрошитые смартфоны. На них, как правило, отключены встроенные функции безопасности операционной системы».

Реклама от партнера

- Какие существуют риски

- Что делать, чтобы не лишиться денег

- Как обезопасить себя

Источник: finuslugi.ru

Как очень быстро взломать пароли или ключи с помощью Джона Потрошителя

John the Ripper — одна из самых известных и широко используемых программ для взлома паролей на Windows, Linux а также операционные системы MacOS. Эта программа с открытым исходным кодом и специально предназначена для взлома паролей с помощью грубой силы, а также по словарю, она способна очень быстро взламывать хэши паролей (это зависит от мощности процессора вашего компьютера), и ее использование действительно простое. Сегодня в этой статье мы расскажем все о John the Ripper, одной из наиболее часто используемых программ для взлома паролей.

Что такое Джон Потрошитель?

Для тех, кто еще этого не знает, John the Ripper — инструмент для взлома паролей написан на C и широко используется аналитиками безопасности для проверки устойчивости ключа к атакам методом грубой силы. Эта программа способна взламывать MD5, SHA-1 и многие другие хэши, широко используемые в мире вычислений. Эта программа способна автоматически определять тип хэша, который мы взламываем, чтобы облегчить пользователю взлом, не беспокоясь о типе хэша, который он пытается «взломать».

Некоторые очень важные особенности этой программы заключаются в том, что она оптимизирована для многих моделей процессоров, работает на многих архитектурах ПК, а также в различных операционных системах, однако обычно используется в операционных системах на основе Linux, фактически, в основных дистрибутивах Linux. . ориентированная на пентестинг и компьютерную безопасность, эта программа уже включена по умолчанию.

Where to Buy a Liquid Cooled PC — T.

Please enable JavaScript

Эта программа обладает широкими возможностями настройки, она позволяет нам определять длину проверяемого пароля, генерировать все возможные комбинации и достигать цели взлома хэша. Он также позволяет нам настроить, какой диапазон букв, цифр или символов мы можем попытаться расшифровать пароль, кроме того, он также позволяет нам включать правила, чтобы решить, как следует делать различные варианты.

John the Ripper позволяет вам приостановить взлом пароля и продолжить его в другое время, это идеально, если нам нужно выключить наш компьютер или сервер, кроме того, его можно автоматизировать, чтобы начать взлом определенного пароля при запуске нашего компьютер, и все это автоматически, без необходимости вмешательства системного администратора.

Атаки по словарю

Эта программа позволяет нам взламывать пароли по словарю. Если мы загрузим один или несколько словарей паролей в Интернете объемом в несколько десятков ГБ, инструмент будет отвечать за тестирование каждого из этих ключей, чтобы попытаться взломать хэш пароля. Процесс состоит из генерации хеша каждого пароля, чтобы позже сравнить хеш, который мы хотим взломать, если хеш тот же, значит, мы обнаружили пароль, если хеш не совпадает, то это не ключ, и мы Придется продолжить тестирование. Мы сможем полностью автоматизировать взлом паролей, содержащихся в ключевых словарях.

Замечательным аспектом является то, что он не только проверяет ключи словаря, но также добавляет числа, прописные и строчные буквы и символы к словам, которые мы вводим как «ввод», кроме того, он также способен комбинировать слова для проверки еще большего количества комбинаций пароли и найдите используемый ключ.

Атака грубой силы

Атака полным перебором состоит из проверки всех комбинаций букв, цифр и символов ключа определенной длины. Этот метод является самым медленным, поскольку он проверяет все комбинации, и на взлом паролей определенной длины могут потребоваться часы, дни и даже годы. В общем, взлом пароля, состоящего более чем из 12 символов, займет у нас много времени, чтобы сделать это грубой силой, поэтому вы должны это учитывать.

Эта программа позволяет нам настроить эту атаку методом грубой силы, мы посоветуем вам проверять только буквы, буквы и цифры и даже добавлять символы. Чем больше у нас «входных» символов, тем больше времени потребуется на проверку всех возможных комбинаций паролей, поэтому мы должны учитывать это при настройке ввода.

Как только мы узнаем, что такое John the Ripper и два его режима работы, мы увидим, как системный администратор может использовать эту программу для проверки безопасности ключа компьютера. Таким образом, мы проверим, уязвимы ли мы для грубой силы или атаки по словарю со стороны хакера, стремящегося получить к нему удаленный (или локальный) доступ.

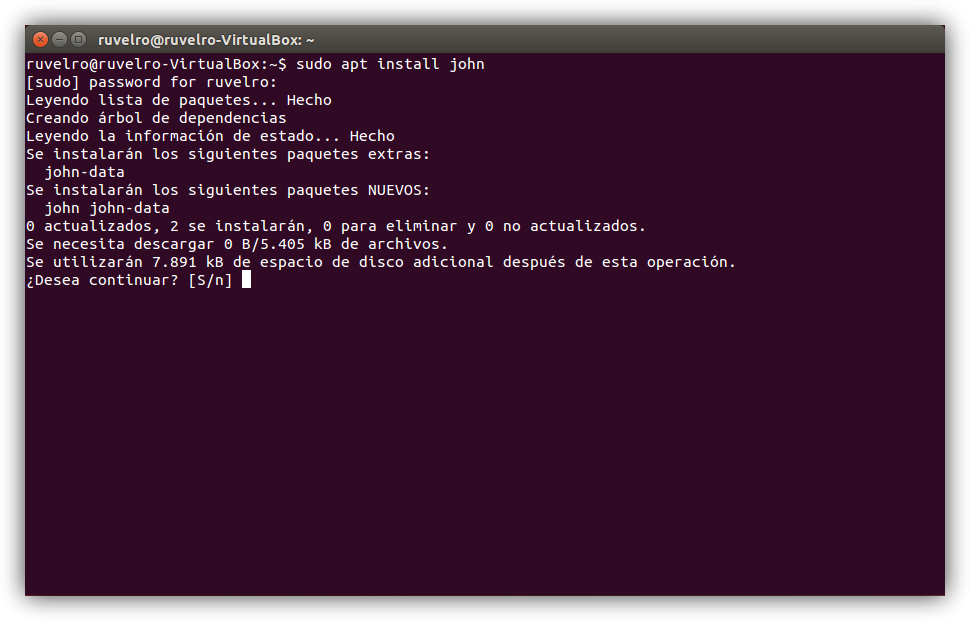

Установка и проверка работоспособности

В настоящее время эта программа доступна во всех репозиториях основных дистрибутивов операционной системы Linux, поэтому мы можем легко и быстро установить ее без проблем. Если он недоступен для вашего дистрибутива, вы всегда сможете добавить его позже, отредактировав файл репозиториев. В этом уроке мы собираемся использовать Ubuntu операционная система для установки программы.

sudo apt install john

После того, как инструмент будет установлен в нашей операционной системе, мы сможем использовать его и начать взламывать пароли, однако перед взломом ключей настоятельно рекомендуется выполнить быстрый тест скорости на нашем компьютере.

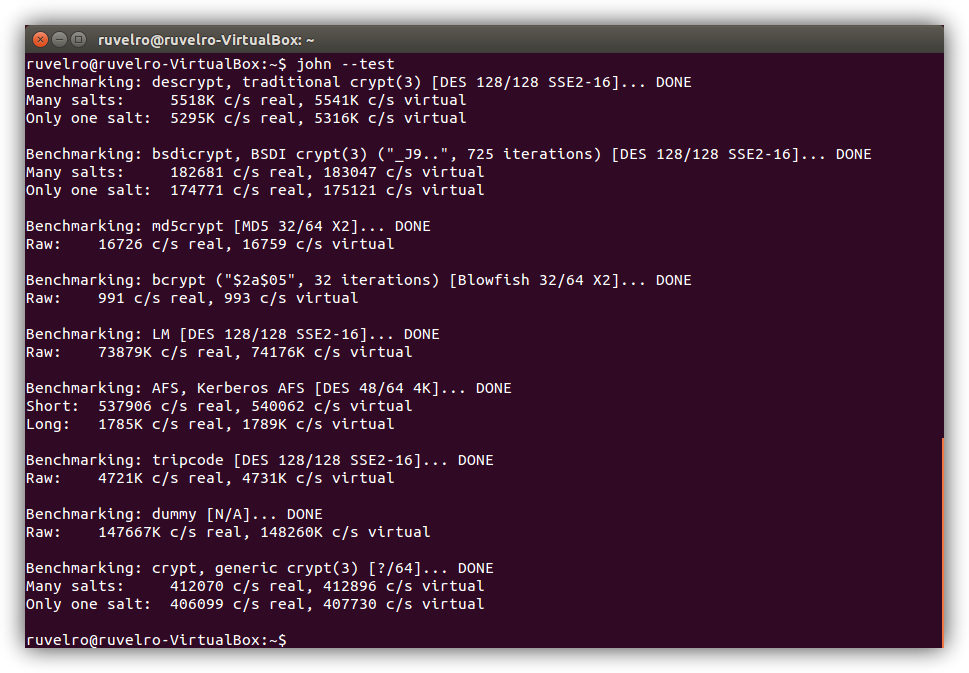

Протестируйте производительность на нашем ПК

Прежде чем мы начнем взламывать пароли, мы можем запустить простой тест производительности, в котором будет протестировано наше оборудование. Таким образом, мы сможем узнать скорость, с которой инструмент будет тестировать ключи с различными типами шифрования, используя 100% наших ЦП. Для этого мы просто открываем терминал Linux и набираем:

Как мы видим, проводится серия тестов, в которых будет измеряться производительность, это может дать нам общее представление о вычислительной мощности нашего компьютера с целью тестирования всех комбинаций букв, цифр и символов в кратчайшие сроки. время.

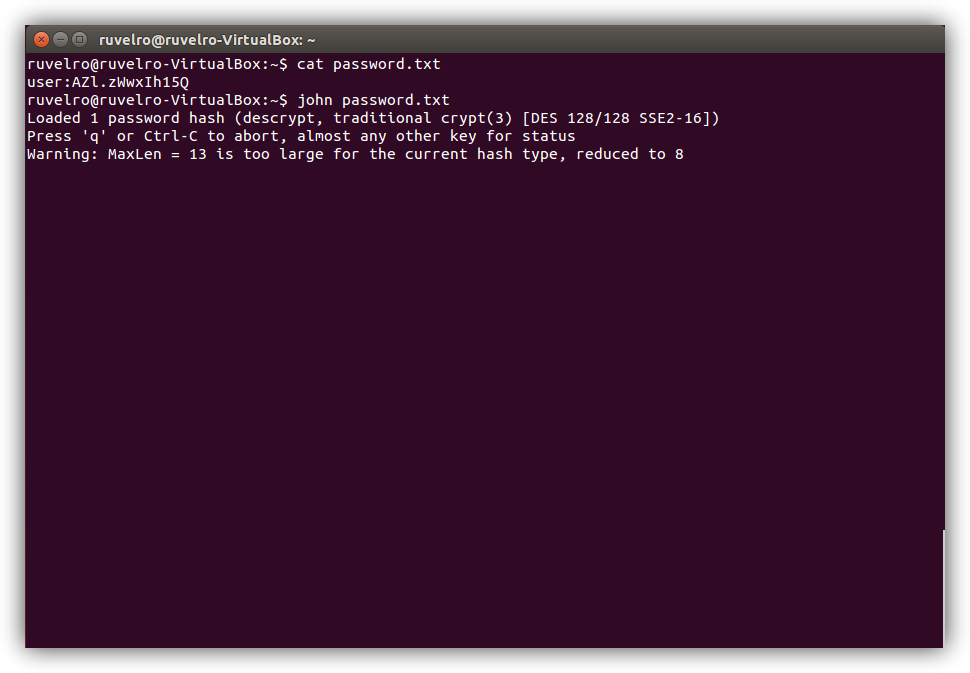

Взлом паролей грубой силой

После того, как инструмент установлен и проведен тест производительности, мы можем начать с реального случая. Мы можем напрямую загрузить файл «/ etc / shadow», содержащий пароли Linux, и взломать их, однако в этом примере мы собираемся создать документ вручную с именем пользователя и паролем и попросим Джона взломать его. Мы собираемся сделать это по трем причинам:

- Чтобы не поставить под угрозу нашу систему.

- Чтобы получить результаты как можно быстрее (в качестве примера мы будем использовать очень простой ключ).

- Для первого контакта с инструментом и ознакомления с ним.

Для этого мы создаем новый текстовый файл с именем «password.txt», например, в нашей личной папке Ubuntu со следующим содержимым:

Затем мы собираемся дать Джону команду взломать пароль для старого файла. Для этого набираем:

Инструмент начнет работать.

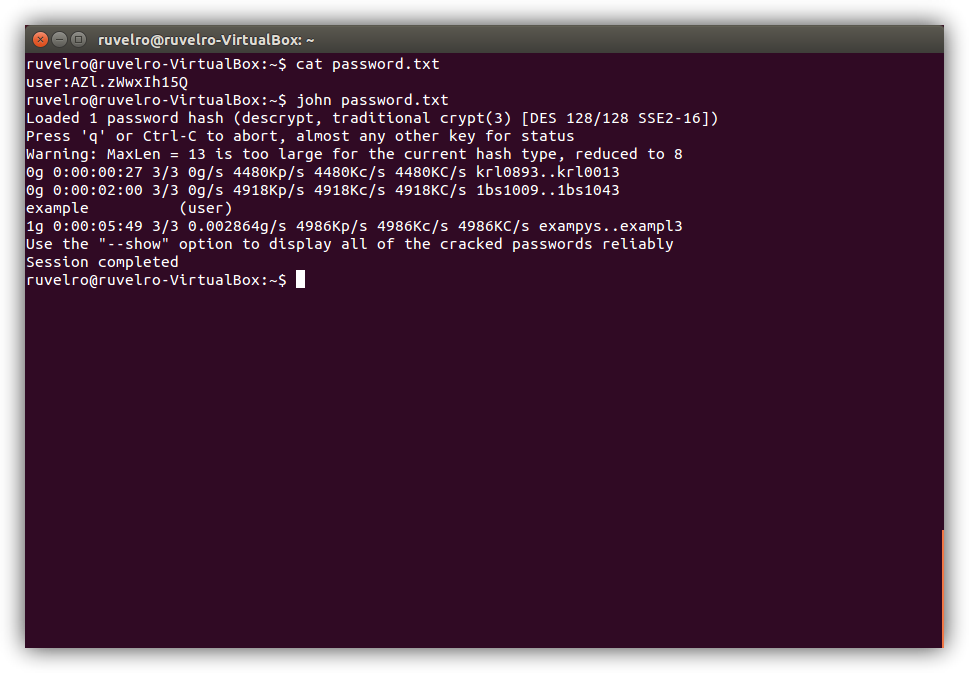

Мы должны дождаться, пока этот инструмент взломает пароль предыдущего файла. Этот процесс может занять часы и даже дни, в зависимости от его сложности. Когда процесс завершится, мы увидим результат, подобный следующему.

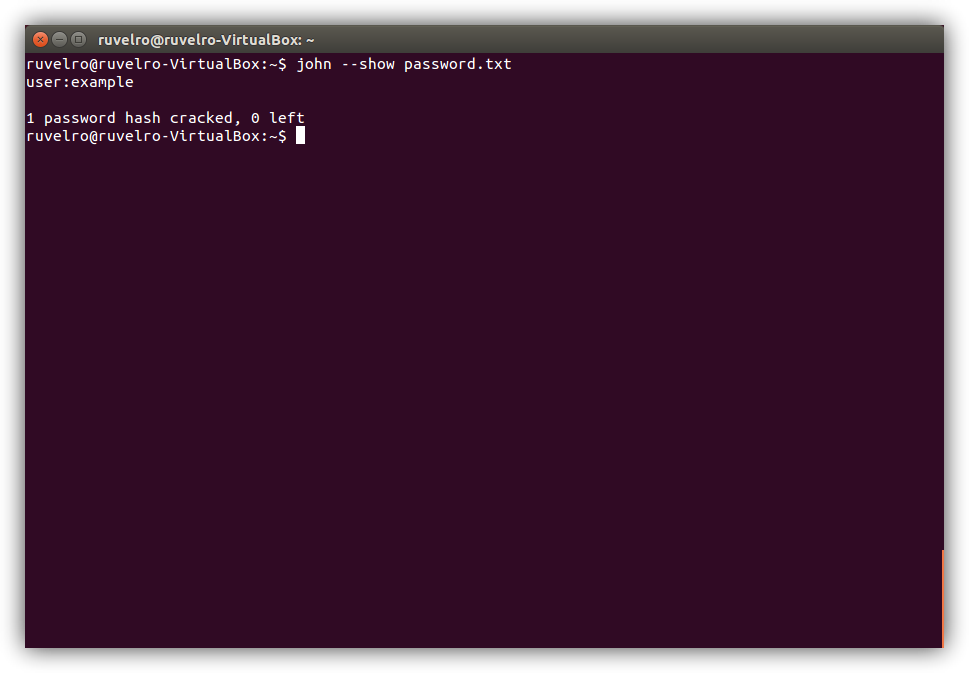

Наш пароль взломан. Чтобы увидеть это, нам просто нужно использовать команду –show следующим образом:

john —show password.txt

Нашим паролем был «пример». Теперь мы можем попытаться войти в систему с пользователем «user» и паролем «example», или, по крайней мере, мы могли бы это сделать, если бы работали напрямую с файлом / etc / shadow, хотя время взлома заняло бы намного дольше, чем несколько минут.

Позже мы увидим, как использовать тот же инструмент, но для взлома паролей, используя словарь в качестве источника ключей. Наконец, мы собираемся дать вам небольшую задачу попрактиковаться в этой программе, скопировав ровно один практический пример из файла / etc / shadow:

Как только мы научимся взламывать пароли грубой силой, мы попробуем взламывать пароли по словарю.

Взламывайте пароли с помощью словаря ключей

Как и в предыдущем уроке, в этом случае мы собираемся начать с примера пароля, который мы сохранили вручную в документе под названием « пароль.txt «:

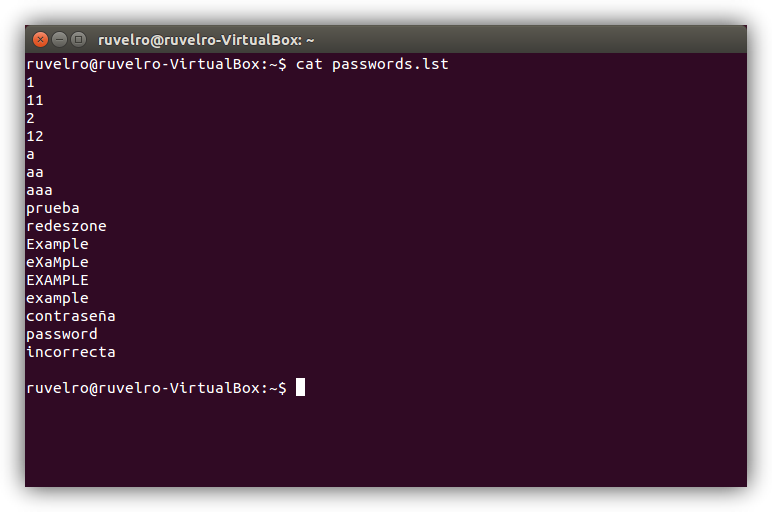

Затем нам нужно создать или создать собственный ключевой словарь. Мы можем скачать эти словари из Интернета, но для первых тестов программы мы собираемся создать простой словарь, который мы назовем « пароли.lst »И в котором мы введем несколько значений, каждое в строке, но одно из них будет словом« пример »(поскольку оно соответствует нашему паролю).

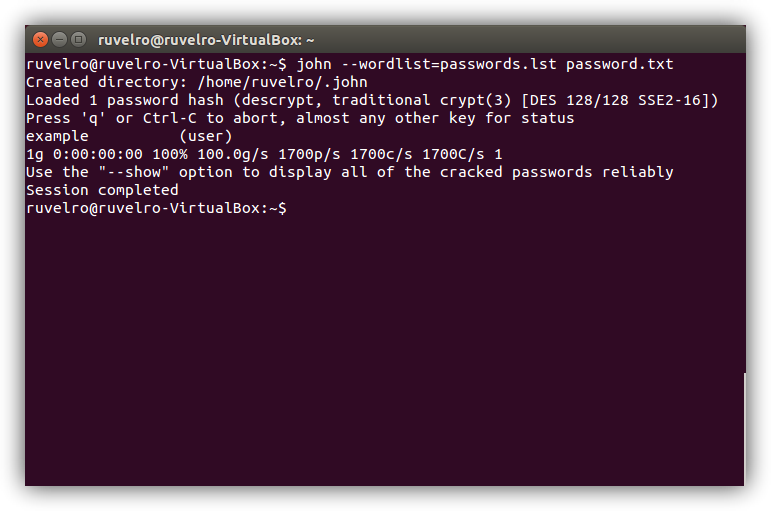

Далее нам просто нужно выполнить Джона Потрошителя с помощью –Wordlist = параметр, за которым следует путь к нашему файлу . Мы даем вам пример с двумя файлами, которые мы сгенерировали (зашифрованный пароль и словарь):

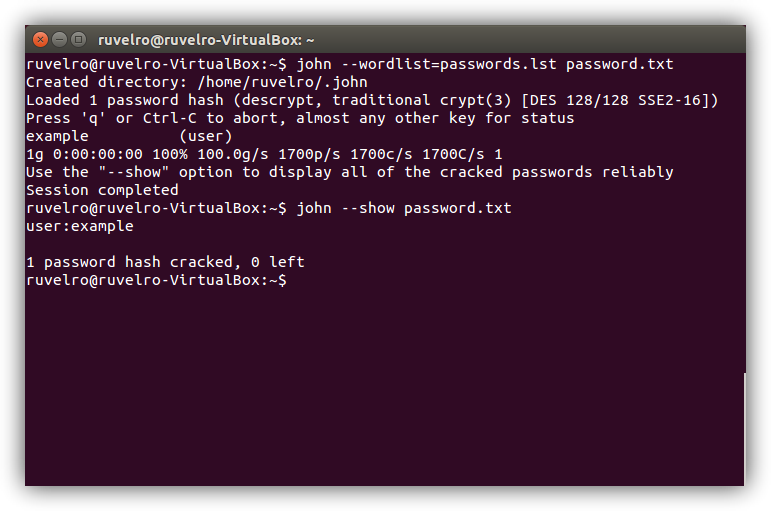

john —wordlist=passwords.lst password.txt

При наличии простого пароля и нескольких словарных статей процесс будет практически мгновенным. Мы уже взломали или расшифровали пароль. Все, что нам нужно сделать, это использовать параметр –show, чтобы показать нам результат.

john —show password.txt

Как вы видели, взломать пароли с помощью John the Ripper действительно просто, скорость взлома будет зависеть от нашего процессора, метода, используемого для взлома паролей, а также сложности и длины пароля, который мы хотим взломать. Еще одна программа, которую мы рекомендуем для взлома паролей, — это Hashcat, программа намного более продвинутая, чем эта программа, но гораздо более сложная в использовании, если вы не читаете официальную документацию, кроме того, эта программа Hashcat позволяет нам использовать мощность карты. графические процессоры (GPU / ГРАФИЧЕСКИЙ ПРОЦЕССОР) для проверки миллионов паролей в секунду.

Источник: itigic.com

Фокус от хакеров. Как легко взламывают интернет-банки россиян

Почти половина россиян используют интернет-банк для управления своими счетами. При этом мало кто задумывается, что рискует стать жертвой хакеров, а такой риск есть. По прогнозам экспертов, количество атак на интернет-банки в 2019 году увеличится. Особенную активность злоумышленники будут проявлять в период праздников. Как защитить свой личный кабинет, разбирался Лайф.

![]()

Количество атак с целью хищения средств у россиян будет расти, считает директор департамента информационной безопасности банка «Открытие» Владимир Журавлёв. По его словам, это связано с увеличением числа клиентов, которые пользуются дистанционными сервисами: как банковскими, так и другими (госуслуги, интернет-магазины, заказы билетов, школьные порталы). Особенно мошенники активизируются с 30 декабря по 8 января, когда бдительность пользователей усыплена, отметили в компании Attack Killer.

— Любые большие праздники или крупные события — Новый год, чёрная пятница или, допустим, чемпионат мира по футболу сопровождают всплески преступности в Интернете, — констатировал замруководителя лаборатории компьютерной криминалистики Group-IB Сергей Никитин. — Хакеры используют любые способы, чтобы заработать. К сожалению, большинство пользователей становятся их жертвами из-за собственной невнимательности и халатности.

Специалисты по кибербезопасности предупреждают, что в 2019 году кибермошенники будут использовать уже обкатанные схемы взлома интернет-банков: фишинг, трояны, социальную инженерию и DDOS-атаки.

Основной вектор атак хакеров связан с фишингом, отметил Сергей Никитин. При нём на электронную почту жертвы приходит письмо со ссылкой, которая имитирует интерфейс кредитной организации. Часто подобные ссылки публикуются на различных форумах. Если клиент переходит по ним, у него выманивают логин-пароль для входа в онлайн-кабинет на сайте банка.

По данным Group-IB, ущерб от фишинга во втором полугодии 2017-го — первом полугодии 2018-го составил 250,9 млн рублей. При этом ежедневно фиксируется примерно 1274 подобных атак, констатировал Сергей Никитин.

— Всего выручка фишинговых ресурсов, использующих бренды известных банков и компаний, в среднем за месяц работы составляет 3 млн рублей, — рассказал эксперт. — Посетителями таких сайтов ежемесячно становятся около 200 тыс. человек.

Чтобы не пострадать от подобного мошенничества, нельзя переходить по ссылкам из писем с незнакомых адресов, советуют в компании Positive Technologies. По словам специалистов организации, чтобы попасть на ресурс финансового института, нужно вбить прямой адрес его сайта в браузере и отследить, чтобы тот работал в защищённом режиме (с протоколом https).

Если вы давно не обновляли антивирусы на ПК, мошенники могут взломать ваш интернет-банк с помощью вредоносных программ (как правило, троянов). Благодаря им злоумышленники получают доступ к экрану ПК и могут перехватить ваши логин и пароль от личного кабинета на сайте банка. Также трояны помогают хакерам своровать куки (идентификатор сессии в онлайн-банке) и получить доступ к вашему счёту. По словам Сергея Никитина, схема также будет популярной, в частности, в праздники.

— Пользователи могут скачать и открыть новогоднюю открытку или установить приложение-агрегатор купонов и скидок, за которыми скрываются трояны или вирусы ПК, — пояснил эксперт.

Чтобы не стать жертвой этого способа атак, в Positive Technologies рекомендуют устанавливать и регулярно обновлять антивирусы.

Третий метод захвата доступа в личный кабинет клиента банка — социальная инженерия. Хакер может позвонить вам, представиться сотрудником IT-департамента кредитной организации и попросить логин-пароль для входа в онлайн-приложение под любым предлогом. Например, мошенник может сказать, что сейчас идёт обновление базы клиентов, которые используют интернет-банк.

— Существует целенаправленная и широковещательная социальная инженерия, — отметил директор департамента безопасности Московского кредитного банка Вячеслав Касимов. — В первом случае хакеры получают как минимум контактные данные пользователей интернет-банка и адресно выманивают у них логин-пароль для входа в онлайн-кабинет, представляясь теми же сотрудниками службы безопасности кредитной организации. При втором сценарии мошенники занимаются прозвоном базы номеров или отправкой СМС-сообщений о проблемах с доступом в интернет-банк и просьбой перезвонить по определённому телефону. Когда клиент сделает это, у него выманивают логины и пароли.

Также хакер может попросить вас сгенерить якобы тестовые транзакции в личном кабинете, после чего средства уйдут со счёта. На протяжении первой половины 2018 года доля атак с помощью социальной инженерии составляла около 30%, указали в Positive Technologies.

Чтобы не попасть на удочку злоумышленников, необходимо помнить, что логин-пароль от интернет-банка нельзя сообщать третьим лицам. Сотрудники кредитных организаций никогда не запрашивают у клиентов подобную информацию, отмечают в Positive Technologies.

Кроме того, кибермошенники могут устроить DDOS-атаку на ваш интернет-банк, чтобы скрыть уже совершённые хищения, отметила управляющий партнёр аудиторской компании 2К Тамара Касьянова. Если вы не можете зайти в онлайн-приложение, постарайтесь проверить состояние счёта другим способом — например, обратитесь в банк, советует Тамара Касьянова. Возможно, злоумышленники уже увели деньги и с помощью DDOS-атаки заметали следы, пояснила она.

Специалисты по кибербезопасности рекомендуют при работе с интернет-банком применять дополнительные способы безопасности. В частности, советуют использовать для входа в личный кабинет одноразовые пароли, приходящие на телефон. Для доступа в интернет-банк лучше сгенерить не примитивный пароль, а набор цифр и букв, включая заглавные, указал директор по развитию бизнеса «БКС премьер» Антон Граборов. По его словам, нужно регулярно менять пароль, но в реальности это делают единицы банковских пользователей.

Необходимо обращать внимание на название кредитной организации и её сайт, когда вы вводите её адрес в браузере, добавил он. Даже одна ошибка в символе может привести вас на ресурс мошенников, констатировал Антон Граборов. По его словам, дополнительно необходимо установить лимиты на переводы между счетами: это спасёт от потери всех средств в случае взлома личного кабинета. Самый простой и удобный способ контролировать всё, что происходит с вашими финансами, — подключить СМС-оповещение или push-уведомления, чтобы информация обо всех транзакциях приходила на телефон, позволяя всегда держать руку на пульсе.

Клиентам банков нужно проявлять повышенную бдительность при работе с онлайн-приложениями кредитных организаций, особенно в начале 2019 года. Новогодние каникулы — привлекательное время для разного рода кибератак, так как в банках — только дежурный персонал, остальные в отпусках и все сильно расслаблены.

Источник: life.ru