Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 1): Знакомство с Tor

Оглавление

Что такое Tor

Имеется несколько разных компонентов и продуктов в имени которых есть слово «Tor». Чтобы ясно представлять, о чём мы говорим, давайте начнём с определения терминов.

Tor — это программа, которую вы можете запустить на своём компьютере для подключения к сети Tor.

Сеть Tor — это множество компьютеров волонтёров, которые обеспечивают обработку запросов к веб-сайтам и перенаправляют ответ пользователю Tor.

Браузер Tor — это комплекс программ, главными компонентами которого являются: Tor + браузер Firefox + плагины и настройки для повышения уровня анонимности.

Для чего используется Tor

Tor может применяться для разных целей:

- шифрование данных, чтобы их не мог анализировать Интернет-провайдер или посторонние лица в вашей локальной сети или при использовании открытых сетей (пример атаки «Перехват и анализ трафика в открытых Wi-Fi»).

- сокрытие своего IP адреса от конечного веб-сайта

- доступ к заблокированным в вашем регионе веб-сайтам

Что выбрать: Tor или VPN или прокси

Обход блокировок в инете, или как пользоваться TOR браузером?!

Если ваша цель зашифровать передаваемые данные, чтобы их не мог анализировать ваш Интернет-провайдер, то может подойти как Tor, так и свой VPN, который вы настроили сами! Я бы не рекомендовал использоваться какими бы то ни было посторонними VPN, поскольку их владелец может видеть весь передаваемый трафик + IP клиента (то есть ваш IP адрес). Если вы используете сторонний VPN сервис, то вы гарантированно получаете соглядатого, который, как минимум, ещё и знает ваш настоящий IP адрес! Если это платный VPN, то он абсолютно не подходит для анонимности, поскольку сервис VPN знаете не только ваш IP и имеет доступ ко всем передаваемым данным, то и по вашим платёжным реквизитам знает кто вы.

Собственноручно настроенный OpenVPN позволяет шифровать передаваемый трафик и объединять свои устройства в виртуальную частную сеть. Также вы можете скрывать свой настоящий IP адрес и обходить блокировки сайтов. Но для анонимности такой вариант не подходит, поскольку для работы OpenVPN необходима аренда VPS, за которую нужно платить. Хотя если для оплаты вы используете криптовалюту или другие анонимные способы, то OpenVPN поможет вам быть анонимным.

Использование одиночного прокси имеет такие же недостатки, как и VPN: соглядатай + прокси-сервис знает ваш настоящий IP адрес. Дополнительный недостаток в отсутствии шифрования — ваш Интернет провайдер по-прежнему может анализировать ваш трафик и даже блокировать доступ к веб-сайтам.

Ситуация с сокрытием IP улучшается если используется цепочка прокси, поскольку (зависит от настроек), каждый следующий прокси знает IP адрес предыдущего узла (всегда) и IP адрес 1 узла перед предыдущим (иногда). Если учесть, что трафик ни на каком этапе не зашифрован, а определённая часть публичных прокси это просто honeypots (предназначены для эксплуатации пользователей), то вариант с прокси не самый лучший способ обеспечить анонимность.

В чём именно помогает Tor

Конечно, у Tor тоже есть свои слабые стороны. Их меньше, но всё равно нужно чётко их понимать.

Давайте обратимся к «комиксам»:

На этой картинке:

- жёлтый человечек — это пользователь (вы)

- сиреневый человечек — это хакер (на практике присутствует не всегда)

- ISP — провайдер Интернет услуг, который делится информацией с полицией и специальными органами. Ещё там работают системные администраторы, которые также (потенциально) имеют доступ к передаваемым данным. Обратите внимание, что изображено 2 интернет провайдера: для пользователя и для веб-сайта. Для сайта в роли ISP обычно выступает хостинг, но принципиально это ничего не меняет: он также может быть обязан предоставлять информацию правоохранительным органам и там тоже работают системные администраторы.

- человечки NSA — олицетворяют всех других ISP через которых проходят данные, а также разные магистральные соединения

На первом рисунке показано, что они могут видеть если: 1). Веб-сайт не использует HTTPS; 2) Пользователь не использует Tor.

- SITE.COM — сайт, который вы посещаете

- USER/PW — ваше имя пользователя и пароль на этом сайте

- DATA — данные, передаваемые на этот сайт (написанные комментарии, например)

- LOCATION — ваш IP адрес

- TOR — используется ли Tor

Как можно увидеть по первой картинке, каждый может видеть абсолютно всё. Стоит ещё добавить — не только видеть, но и любым образом модифицировать!

Давайте рассмотрим вариант, когда веб-сайт использует HTTPS — в настоящее время подавляющее большинство сайтов используют это шифрование:

Как можно увидеть, соглядатаям доступна только информация о том, какой сайт открыт и кто именно его посетил. Если веб-сайт (хостинг) делится с кем-то информацией, то им доступен полный комплект данных.

Теперь перейдём к варианту, когда используется сеть Tor и когда делается запрос к сайту по HTTP (без использования шифрования HTTPS):

Как можно увидеть, ваш Интернет-провайдер знает ваш IP и знает, что вы используете Tor, но не знает какие именно сайты вы открываете и какие данные отправляете и получаете.

Первый узел Tor знаете ваш настоящий IP и что вы пользуетесь Tor, но больше ничего о передаваемых и запрашиваемых данных не знает.

Второй узел Tor вообще никогда ничего интересного не знает.

А вот с третьим узлом Tor интереснее: он не знаете ваш IP, но он знает передаваемые вами данные и даже ваш логин с паролем. Эта же самая информация доступна соглядатаям на последующих стадиях.

То есть слабые местаTor:

- Выходной узел Tor может быть недобросовестным и собирать данные. Но при всём его желании, он не может вас идентифицировать. Хотя, если в качестве логина вы используете email, то появляются зацепки.

- Трафик от выходного узла Tor до веб-сайта и обратно также незашифрован.

К счастью, как уже было сказано, сайтов без HTTPS уже не так много.

Если одновременно используется Tor, а сайт работает через HTTPS, то ситуация следующая:

Главные изменения — выходной узел Tor и последующие соглядатаи больше не могут получить доступ к передаваемым данным и логину/паролю пользователя. Они знают сайт, который был посещён, но не знают кем именно (ваш IP скрыт) и какие данные отправлены и получены (трафик дополнительно зашифрован SSL сертификатом).

Картинки взяты отсюда: https://www.eff.org/pages/tor-and-https — на этой страничке вы можете нажимать интерактивные кнопки и смотреть, что меняется в зависимости от того или иного варианта.

Самый простой способ использовать Tor

Самым простым вариантом выходить в Интернет через Tor является Tor Browser — как это уже упоминалось в самом начале, это специальная сборка веб-браузера Firefox в которую включён Tor. При запуске этого браузера, одновременно запускается программа Tor, а затем этот браузер подключается к Интернету только через сеть Tor.

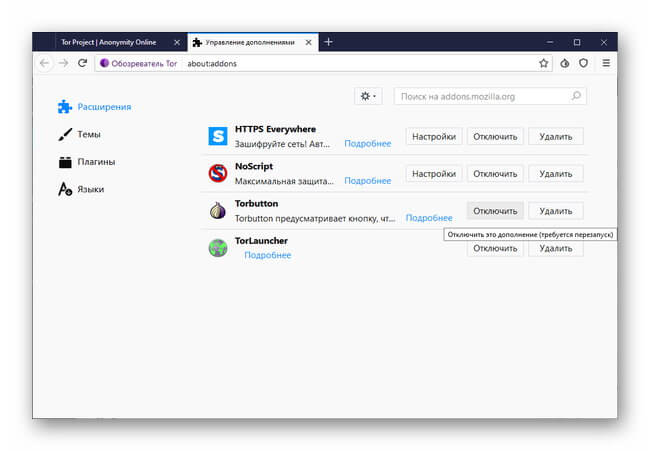

Дополнительно в веб-браузере имеются плагины, которые препятствуют слежению за пользователем и способствуют анонимности.

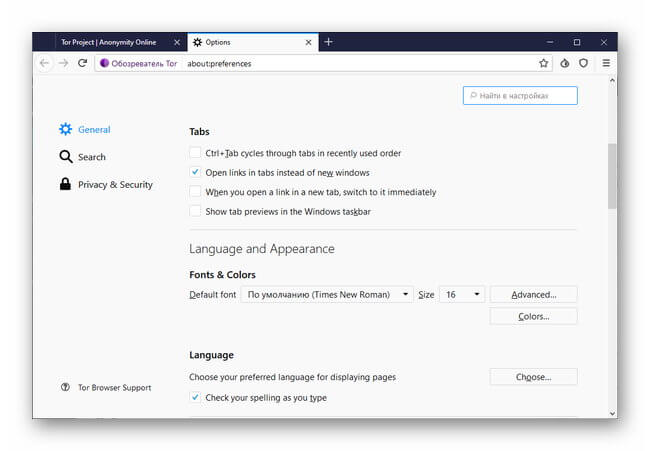

Кроме плагинов, в браузере есть настройки, например, не сохранять историю просмотренных страниц и удалять кукиз после закрытия сайта.

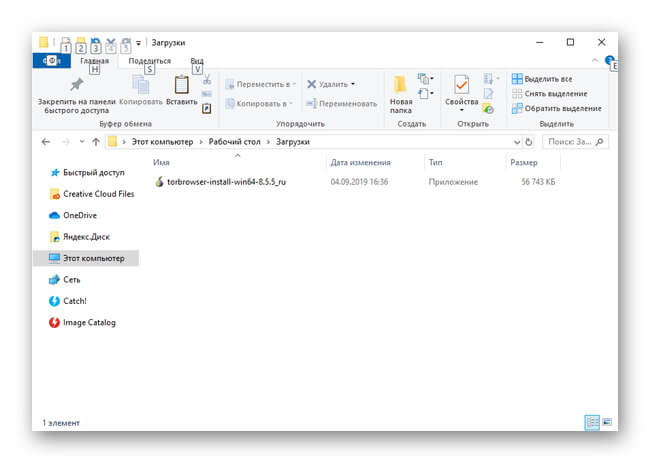

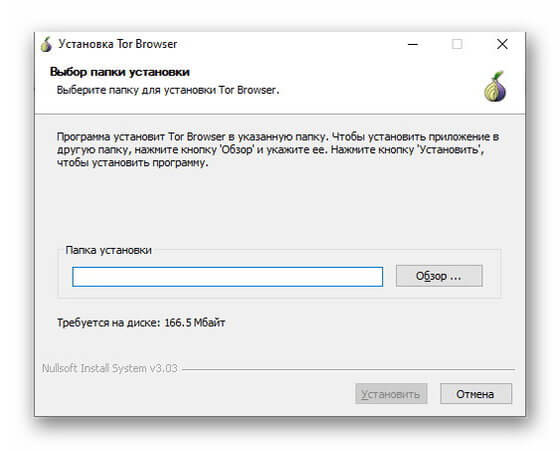

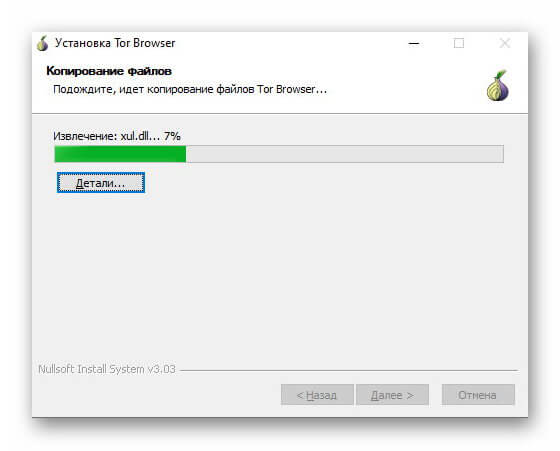

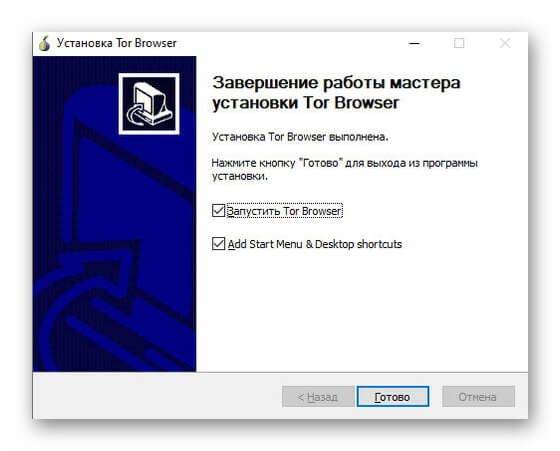

Установка Tor Browser в Windows

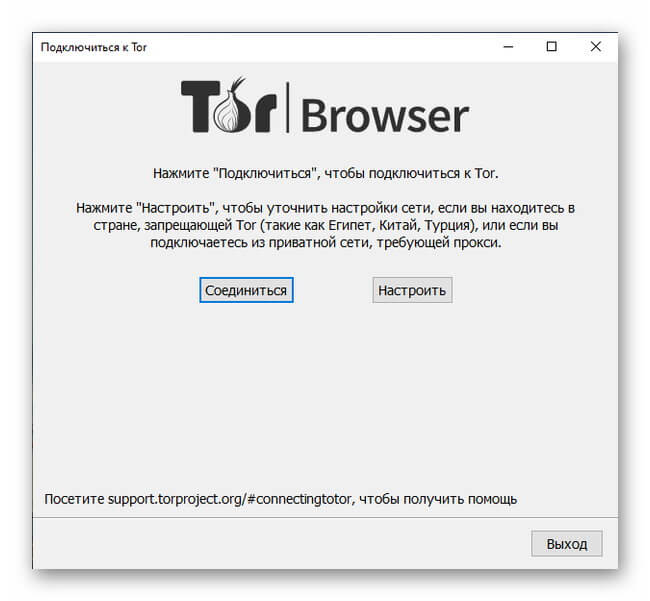

Скачайте с официального сайта https://www.torproject.org/ru/download/ самораспаковывающийся архив. Запустите его для распаковки. Перейдите в созданный после распаковки каталог и запустите ярлык Start Tor Browser. Нажмите «Соединиться» и дождитесь подключения браузера к сети Tor.

Если вы хотите, чтобы сайты сохраняли введённые вами пароли, то перейдите в Настройки, далее Приватность, снимите галочку «Всегда работать в режиме приватного просмотра».

Перейдите в Настройки, далее Защита и поставьте галочку напротив «Запоминать логины для сайтов».

Установка Tor Browser в Linux

В первую очередь, поищите пакет Tor Browser в стандартных репозиториях вашего дистрибутива.

В Kali Linux установите Tor Browser по инструкциям на странице: https://kali.tools/?p=2069.

Сервисы для поиска утечек IP адреса

Главные критерии выбора инструмента для обеспечения анонимности своей операционной системы — это функциональность и качество обеспечения анонимности (надёжность перенаправления и блокировки трафика). Оценить уровень анонимности вы можете с помощью следующих сервисов:

- Выявление использования средств анонимизации: https://2ip.ru/privacy/

- Поиск утечек вашего IP или других данных имеющих значение для анонимности: https://whatleaks.com/

- Проверка своего IP, расположения и провайдера Интернет услуг, есть поддержка IPv6 адресов: https://suip.biz/ru/?act=myip

- Сервис для поиска заголовков прокси и открытых портов, типичных для средств анонимизации: http://suip.biz/ru/?act=proxy-checker

- Проверка, используете ли вы сеть Tor: https://check.torproject.org/ (ВНИМАНИЕ: будьте очень осторожны с этим сервисом — он не поддерживает IPv6. Если на вашем компьютере неправильно настроена маршрутизация трафика, то этот сервис напишет, что используется Tor, хотя весь IPv6 трафик может выходить напрямую, раскрывая ваш IPv6 адрес!)

- Поиск разных утечек: http://www.doileak.com/

- Поиск утечек DNS: https://dnsleaktest.com/

- Что каждый веб-браузер знает о вас: https://webkay.robinlinus.com/

- Проверка отпечатков, которые можно собрать с вашего веб-браузера: https://amiunique.org/fp

- Посмотреть свой User Agent: https://suip.biz/ru/?act=my-user-agent

Для проверки в командной строке IPv6 адреса и блокировки IPv6 протокола:

curl -6 suip.biz/ip/

Для проверки в командной строке своего IP адреса:

curl suip.biz/ip/

Для проверки используемого DNS сервера:

dig suip.biz | grep SERVER

Источник: hackware.ru

Как пользоваться Тор Браузером

Tor Browser — известный веб-обозреватель, обеспечивающий анонимный выход в Интернет и доступ к сайтам, закрытым для просмотра по разным причинам. О том, как установить браузер Tor, как пользоваться программой и как её правильно настроить, расскажет Как-установить.рф

Установка и начало работы с Тор Браузером

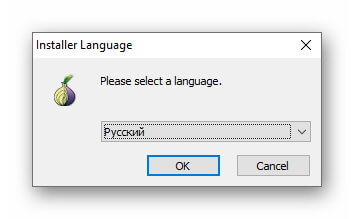

Перед использованием веб-обозревателя его потребуется установить. Дистрибутив для инсталляции программы с русскоязычным интерфейсом можно скачать по ссылке ниже.

Если же пользователю необходим другой язык, загрузить подходящий установочный файл можно с официального сайта.

После загрузки нужно дважды кликнуть по сохранённому в памяти устройства файлу, чтобы запустить установку. По её окончанию на рабочем столе ПК или ноутбука появится папка с названием веб-обозревателя, а также ярлык с надписью «Start Tor Browser». Подробнее об инсталляции рассказывается в соответствующей статье.

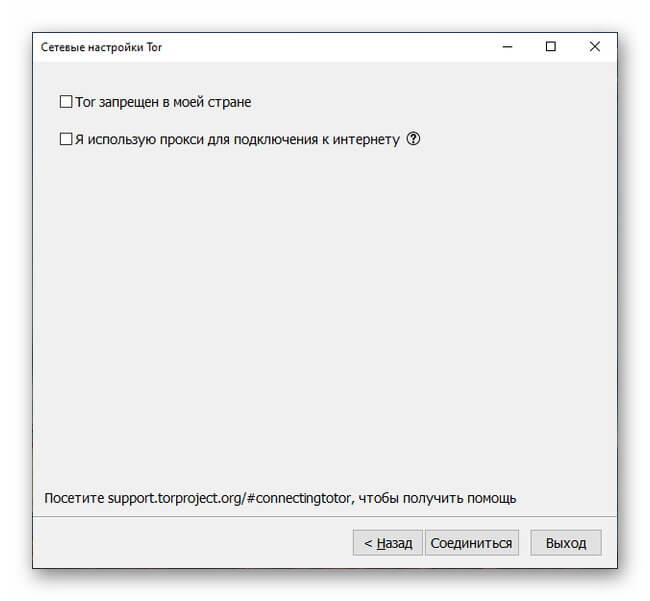

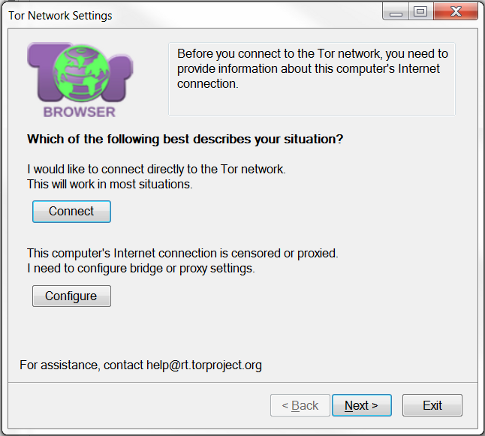

Для начала работы с программой нужно дважды кликнуть по ярлыку. При первом запуске необходимо нажать «Соединиться» для запуска браузера или «Настроить», если для подключения пользователь задействует прокси либо Тор запрещён в его стране. Напротив соответствующих строк нужно поставить метки, а затем кликнуть «Соединиться». Через несколько секунд браузер будет готов к работе.

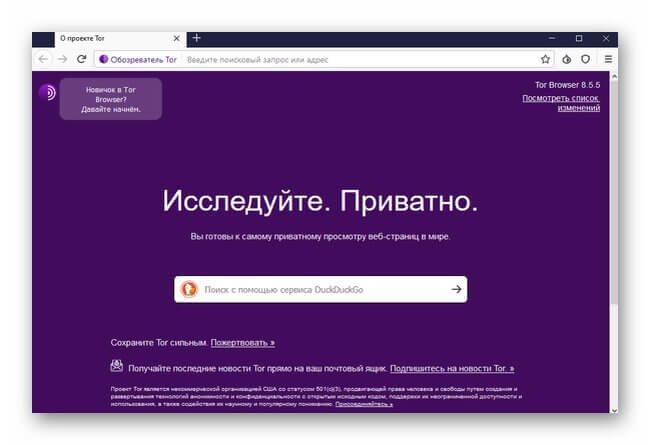

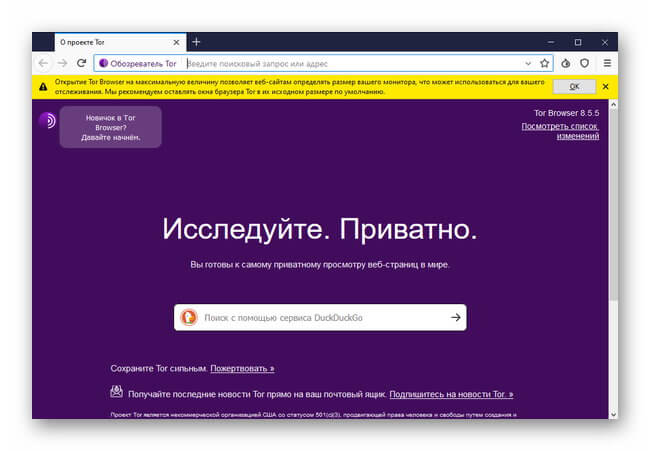

Использование Tor Browser

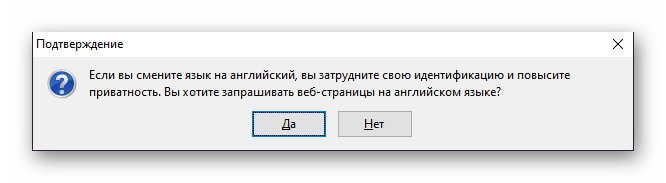

Перед началом работы с программой нужно понять, как пользоваться браузером Tor. После запуска веб-обозреватель не открывается в полноэкранном режиме. При попытке развернуть его на весь дисплей появляется предупреждение о том, что веб-сайты таким образом смогут распознать размер дисплея монитора и таким образом отследить компьютер. Поэтому рекомендуется оставлять браузер работать в режиме окна. Также при первом открытии любого сайта программа предложит открывать страницы на английском, чтобы затруднить идентификацию пользователя и его компьютера.

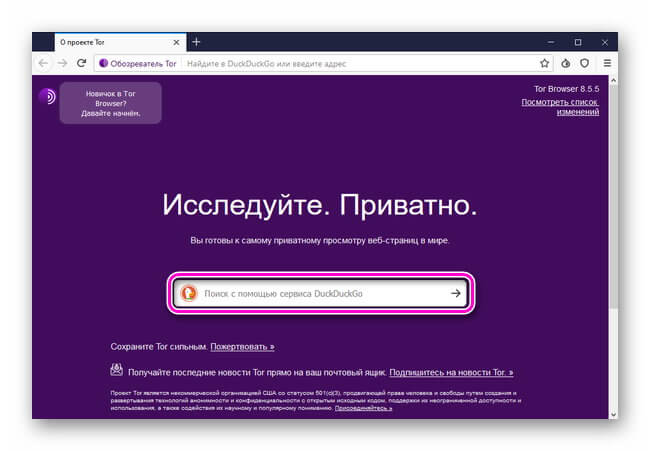

Интерфейс приложения очень прост. На стартовой странице расположена поисковая строка сервиса DuckDuckGo. Кроме того, запрос можно вводить в адресной строке, совмещённой с браузером.

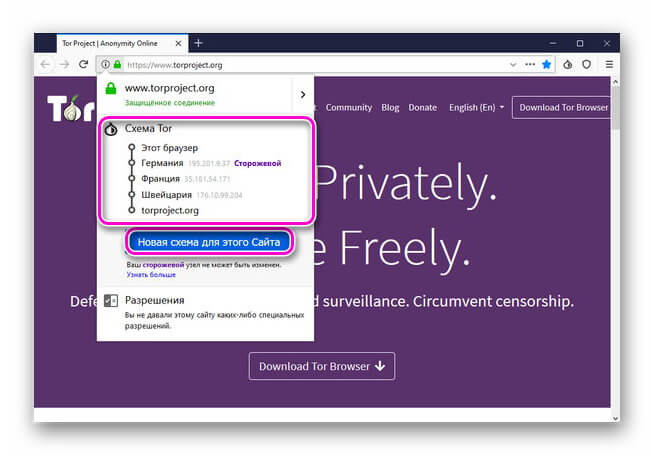

При открытии страницы веб-обозреватель пропускает трафик через несколько серверов, расположенных в разных государствах, чтобы обеспечить анонимность пользователя и затруднить определение его личности и местоположения. Чтобы просмотреть цепочку стран, через которые проходил трафик, нужно кликнуть по кнопке слева от адреса веб-ресурса. Нажав «Новая схема для этого сайта», пользователь повторно загрузит страницу, но уже через другие сервера.

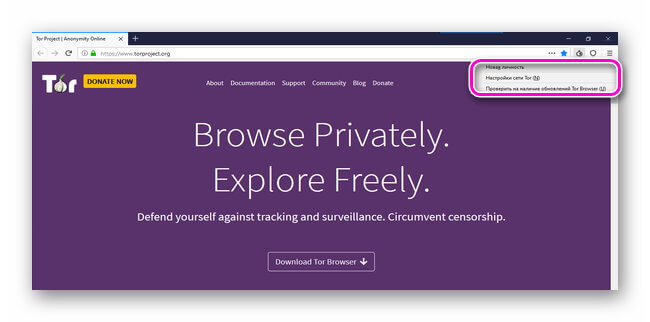

Справа от адресной строки находится кнопка с изображением луковицы. Под ней скрывается кнопка «Новая личность», которая позволяет сбросить все установленные пользователем изменения и перезапустить браузер, а также «Настройки сети Tor», где доступны те же установки, что появлялись перед первым запуском веб-обозревателя.

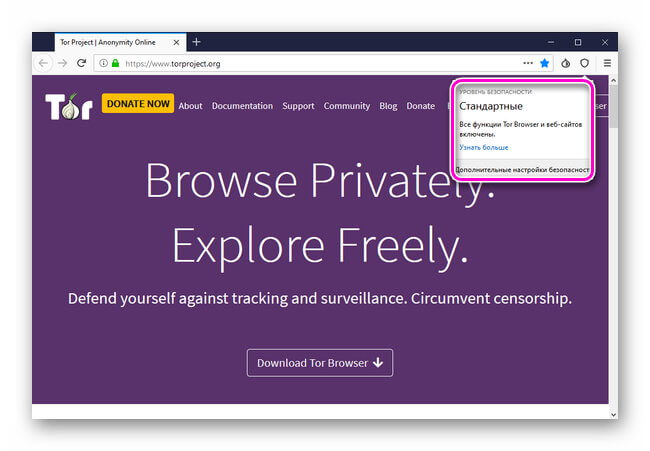

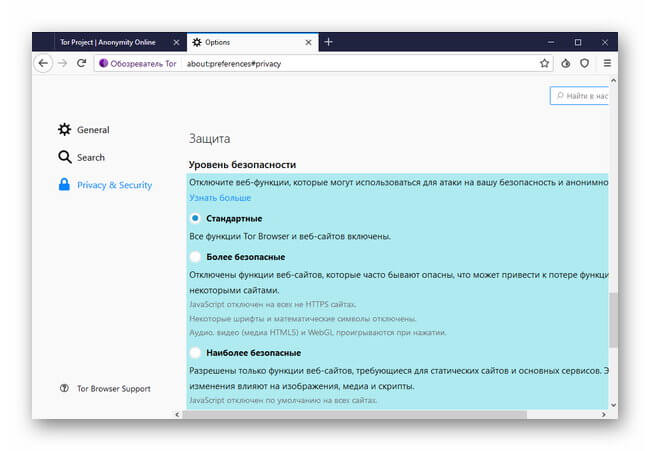

Следующая кнопка, с изображением щита, позволяет выбрать уровень безопасности. По умолчанию установлен стандартный.

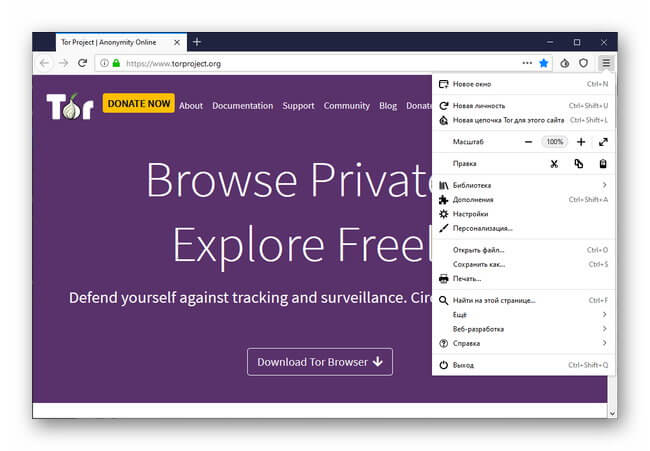

Рядом с предыдущими кнопками находится и вход в меню. Здесь доступны следующие функции:

- новая личность;

- новая цепочка Tor для текущего сайта;

- масштабирование страницы;

- библиотека — доступ к журналам, загрузкам и закладкам;

- дополнения — здесь доступны установка расширений и плагинов, изменение темы оформления, выбор языка;

- настройки — здесь можно изменить язык загружаемого веб-сайта, установить тип шрифта, цвет и размер, выбрать папку для загрузок и т.д.;

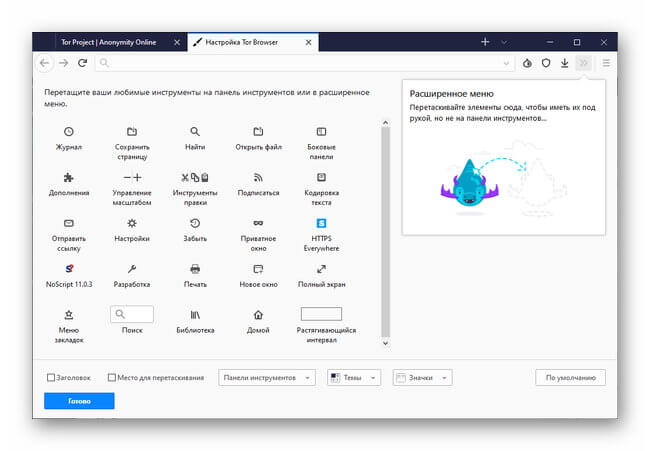

- персонализация — в этом разделе на панель инструментов или в расширенное меню можно добавить дополнительные клавиши с необходимыми функциями, а также изменить размер значков и тему оформления.

Подробнее о настройке программы рассказывается в соответствующей статье.

После внесения изменений можно запускать Тор Браузер, если появляется необходимость в конфиденциальном выходе в Интернет и доступе к заблокированным веб-ресурсам. Сама программа проста в использовании и будет понятна даже начинающим пользователям.

Заключение

Браузер Тор — это популярная программа для анонимного сёрфинга в Сети и посещения сайтов, доступ к которым заблокирован по разным причинам. Чтобы работать с ним было комфортно, нужно понимать, как пользоваться Browser Tor.

Источник: xn—-7sbbi4ahb0aj1alff8k.xn--p1ai

Как правильно настроить Tor

Tor — это незаменимый инструмент для тех, кого волнует конфиденциальность при серфинге в Сети. Многие полагают, что для полной анонимности достаточно просто загрузить пакет браузера Tor из интернета и запустить его. Это не так. При работе в интернете стоит учитывать, что существуют некие паттерны так называемого неправильного поведения, которые могут раскрыть вашу реальную личность и местоположение даже при серфинге через Tor. Мы попробуем поближе познакомиться с сетью Tor и выработать некоторые механизмы взаимодействия с этой сетью для того, чтобы сохранять нашу конфиденциальность.

- Введение

- С чего стоит начать

- Настройка Tor-мостов (Tor bridges)

- Выводы

Введение

Итак, сеть Tor создана серверами, которыми управляют добровольцы. Основная задача сети Tor — позволить пользователям скрывать свою личность, а также препятствовать механизмам слежки в интернете. Все ваше взаимодействие с Сетью зашифровано, запросы переходят от одного реле к другому, посе чего наконец достигают места назначения. В сочетании с https Tor обеспечивает сквозное шифрование, что делает невозможным чтение вашего трафика даже добровольцами, поддерживающими сервера Tor, а ваш настоящий IP-адрес хорошо маскируется IP-адресом последнего реле.

Что же может пойти не так при такой продуманной схеме защиты конфиденциальности? Почему этих мер недостаточно для того, чтобы сохранить вашу полную анонимность?

С чего стоит начать

Чтобы начать формировать правильные привычки при работе с Tor, выделим несколько основных пунктов:

- Используйте исключительно браузер Tor. Несмотря на то, что к сети Tor можно подключить любой браузер, рекомендуется использовать именно одноименный обозреватель. Причина кроется в том, что родной браузер сконфигурирован соответствующим образом, в то время как другие обозреватели могут привести к утечке конфиденциальной информации благодаря именно своим настройкам.

- Не работайте с torrent-файлами через Tor. Хорошо известно, что приложения для обмена файлами torrent могут игнорировать настройки прокси-сервера, раскрывая ваш реальный IP-адрес. Еще одна причина заключается в том, что работа с торрентами через Tor может сильно замедлить работу всей сети.

- Используйте HTTPS везде. В браузере Tor есть плагин под названием HTTPS Everywhere, который заставляет сайты, поддерживающие этот протокол, использовать его. В итоге вы получаете возможность использовать сквозное шифрование. Посетите сайт разработчиков этого плагина, чтобы получить дополнительную информацию.

- Не устанавливайте и не активируйте дополнительные плагины браузера. Единственные плагины, которые вам нужны, уже включены в браузер Tor. Другие плагины могут поспособствовать раскрытию вашей личности, делая использование Tor совершенно бесполезным.

- Не открывайте документы, загруженные Tor, когда вы онлайн. Если вы откроете документ, загруженный с помощью Tor, он может содержать ссылки, которые подключаются к сайту минуя Tor. Это может привести к утечке информации.

- Полностью отключите JavaScript (только в крайних случаях). Специально для этих целей в Tor есть плагин NoScript. Если же вы хотите полностью отключить JavaScript в браузере, проследуйте в about:config и переведите настройку “javascript.enabled” в положение false. Однако стоит учитывать, что практически все современные сайты используют JavaScript для рендеринга, так что отключайте его полностью только в крайних случаях.

- Отключите использование HTTP referer. Для этого перейдите в about:config и отключите “network.http.sendRefererHeader” (поставьте вместо 2 значение 0).

- Отключите iframe, для этого опять идем в about:config и отключаем “noscript.forbidIFramesContext”, меняя значение на 0. Iframe’ы могут использоваться для распространения вредоносных программ, однако и они играют большую роль в функционировании современных сайтов.

- Используйте мосты (Tor bridges). Все вышеперечисленные меры предосторожности не скроют тот факт, что вы используете браузер Tor. Поэтому отлеживающий трафик пользователь может отметить это. Если вас беспокоит эта проблема, настоятельно рекомендуем использовать мосты Tor.

Настройка Tor-мостов (Tor bridges)

Мосты Tor — особые ретранслирующие узлы сети Tor. Отличаются от обычных узлов (нодов), участвующих в цепочке соединения, тем, что имеют закрытый статус. То есть исключены из общедоступных (опубликованных) списков. Используются для обхода блокирования провайдером Тоr-сети.

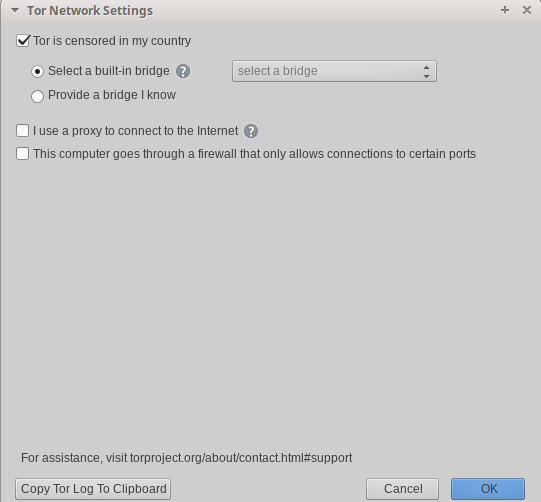

Если Tor не запущен, нажмите «configure» в главном окне и пропустите фазу прокси.

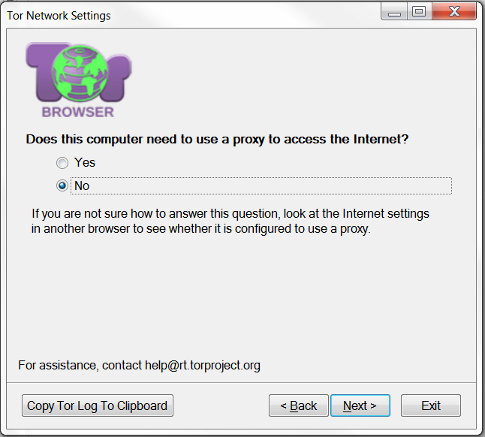

Рисунок 1 и 2. Пропускаем фазу настройки прокси

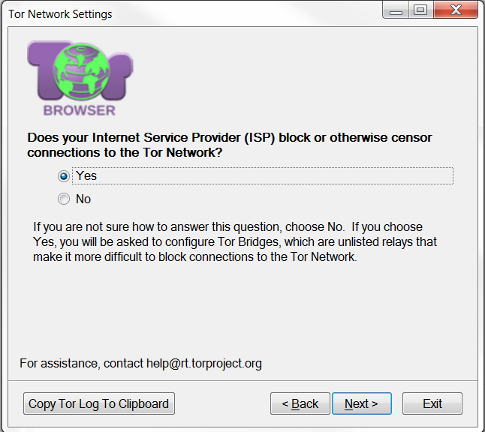

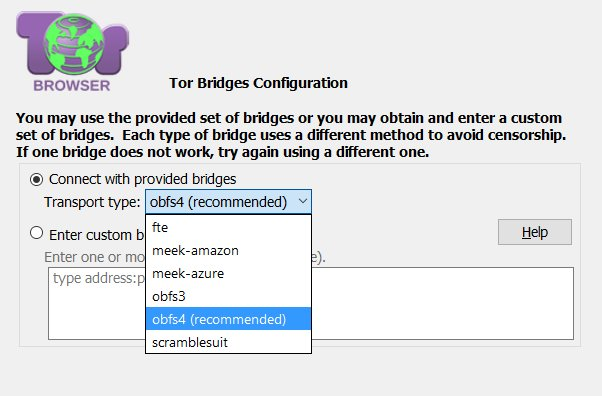

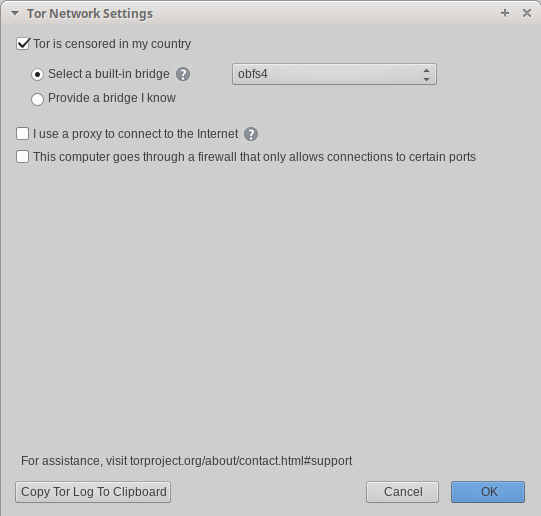

Затем нажмите «Yes» на следующем экране и выберите «obfs4» как тип по умолчанию.

Рисунок 3 и 4. Выбираем obfs4

Если браузер запущен, нужно выполнить следующую последовательность. Нажать на значок лука.

Рисунок 5. Нажимаем на значок лука

Затем выберите «Tor is censored in my country» (Tor запрещен в моей стране).

Рисунок 6. «Tor запрещен в моей стране»

Затем также выберите «obfs4».

Рисунок 7. Выбираем «obfs4»

После всех этих действий кому бы то ни было будет сложно идентифицировать, что вы используете Tor.

Выводы

Итак, мы получили достаточно информации для того, чтобы попытаться грамотно настроить Tor. Во-первых, мы выяснили, что такое мост Tor и как он нам поможет остаться анонимными. Также мы обсудили, как избежать блокировки трафика Tor правительством, для этого используется настройка obfs4, которая обфусцирует ваш трафик, придавая ему безобидный вид.

Более того, существует способ получить собственные кастомные мосты, для этого надо отправить электронное письмо по этому адресу, содержащее строчку «get bridges» в теле. Есть нюанс — вы должны отправить письмо с одного из следующих почтовых сервисов — Gmail, Yahoo! или Riseup, так как система поддерживает только этих поставщиков. Удачных экспериментов!

Источник: www.anti-malware.ru