В 2017 году мой коллега рассказывал нашим читателям об одном из решений для организации защиты каналов связи согласно требованиям ФСТЭК/ФСБ.

Сегодня я бы хотел провести обзор еще одного конкурентного решения, разработанного отечественным производителем, компанией ИнфоТеКС. Основные цели, которые мы будем ставить, рассматривая данный продукт:

- организация защищенных каналов связи между офисами, филиалами, ЦОД;

- единое адресное пространство в защищаемой сети;

- производительность, отказоустойчивость и масштабируемость;

- выполнение требований государственных регуляторов.

Для обеспечения всех вышеперечисленных задач мы сконцентрируем своё внимание на семействе шлюзов безопасности, под названием ViPNet Coordinator HW. На основе этой линейки нами уже реализованы успешные проекты по внедрению защищенной сети. Данное семейство содержит следующие типы программно-аппаратных комплексов:

ПАК ViPNet Coordinator HW50 и HW100 — предназначены для защиты небольших удаленных офисов, филиалов, рабочих мест, а также мобильных пользователей.

Подробный обзор ViPNet Coordinator VA 5.

ПАК ViPNet Coordinator HW1000 — предназначен для защиты периметра сети крупной компании, подойдет и для ЦОД.

ПАК ViPNet Coordinator HW2000 и HW5000 — данные шлюзы безопасности предназначены для защиты высокоскоростных каналов связи, до 2,7 Гбит/сек и до 10 Гбит/сек соответственно.

Очень важно на этапе проектирования будущей защищенной сети правильно подобрать необходимый комплекс, в совокупности с подходящими лицензиями, дабы не столкнуться с неожиданными ограничениями, проявившими себя в самый неподходящий момент. Для этого необходимо тщательным образом проработать текущие потребности на основе имеющейся сети, а также изучить перспективу развития и масштабируемости.

Рассмотрим, из чего же состоит программно-аппаратный комплекс ViPNet Coordinator HW. Для первоначального развертывания защищенной сети нам необходимо установить на АРМ Администратора все необходимое программное обеспечение, под общим названием ViPNet Administrator. Оно в свою очередь делится на «Центр Управления Сетью» (ЦУС) и «Удостоверяющий и ключевой центр» (УКЦ).

Серверная часть ПО ЦУС разворачивает базу данных хранения настроек и информации сети ViPNet, клиентская служит для конфигурации и управления всеми составляющими защищенной сети. Для создания ключей и паролей от учетных записей пользователей предназначен УКЦ. В результате чего ЦУС и УКЦ применяются строго в тандеме и являются неотъемлемой частью друг друга. Также, следует отметить, что на этот же АРМ необходимо установить ViPNet Client, который допустит его в среду защищенной сети, для последующей передачи и записи настроек на само «железо», в противном случае вам это сделать не удастся.

Vipnet CSP

ViPNet Client является довольно мощным средством сетевой защиты рабочего места администратора или удаленного пользователя. Помимо возможности клиентского подключения к безопасной сети ViPNet и туннелирования трафика, в программе присутствует целый ряд средств защиты, которые обеспечивают безопасность подключения. Это и принудительная аутентификация в ViPNet Client при запуске ОС до системной аутентификации, и персональный межсетевой экран (он в свою очередь подразделяется на фильтры защищенной и открытой сети), и контроль сетевых приложений и компонентов ОС, полностью отслеживающий любые соединения и предоставляющий выбор действий над ними, а также шифрование и имитозащита передаваемых данных. Поставляется ViPNet Client как для Windows, так и для *nix-подобных систем (со списком совместимых ОС можно ознакомиться на официальном сайте производителя).

После установки и настройки всех этих программных составляющих необходимо позаботиться о надежном их сохранении. Разумеется, АРМ Администратора должен быть подготовлен соответствующим образом, от него в том числе будет зависеть надежность работоспособности защищенной сети. Здесь специально стоит остановится на теме резервного копирования.

На мой взгляд, процесс миграции базы данных ЦУСУКЦ на сторонний АРМ является довольно нетривиальной процедурой, к которой как минимум надо тщательно подготовиться, для этой цели присутствует отдельная документация. Не стоит откладывать этот вопрос до последних минут жизни вашего текущего АРМ, в стрессовой ситуации риск что-либо упустить и потерять доступ к приватной сети довольно высок. В связи с чем, настоятельно рекомендую, согласно официальной документации, сохранить все указанные файлы и ключи в надежном месте, с заранее подготовленным руководством по очередности выполняемых действий.

Аппаратная платформа «Координатора» функционирует на основе адаптированной ОС GNU/Linux. К слову, также имеется и исполнение для развертывания на виртуальной машине ViPNet Coordinator HW VA. Взаимодействие с системой осуществляется через системную консоль, программу управления ViPNet Administrator, либо web-интерфейс, предназначенный лишь для типовых операций управления или мониторинга.

ViPNet Coordinator HW обладает всем необходимым функционалом:

- VPN — шлюз с использованием алгоритмов шифрования, соответствующим требованиям ГОСТ

- маршрутизация статическая, динамическая маршрутизация ospf (кроме модификации HW50)

- межсетевой экран с раздельной настройкой открытого и шифруемого трафика

- прокси-сервер

- антиспуфинг

- агрегирование интерфейсов, резервирование и балансировка WAN

- приоритезация трафика (QoS)

- базовые функции, такие как NATPAT, VLAN, DNSNTP – сервер, DHCP – серверrelay

- «Сервер открытого интернета» с разделенным доступом клиентов в интернет или локальную сеть

- возможность организации кластера горячего резервирования во флагманских версиях «Координатора».

В целом, ViPNet Coordinator HW является надежным и зарекомендованным решением на российском рынке, применяемым как в малом бизнесе, так и в сложных высоконагруженных проектах. Продукт способен обеспечить защищенность корпоративной сети на достойном уровне, согласно всем требованиям государственных регуляторов.

Если вам необходимо усовершенствовать безопасность вашей сети, то мы можем с уверенностью рекомендовать данное решение, а также оказать помощь по его тестированию и внедрению в действующую инфраструктуру вашей компании.

Источник: acribia.ru

Принцип работы ViPNet-драйвера

Ядром программного обеспечения ViPNet является так называемый ViPNet-драйвер, основной функцией которого является фильтрация и шифрование/дешифрование входящих и исходящих IP-пакетов.

Каждый исходящий пакет обрабатывается ViPNet-драйвером в соответствии с одним из

переадресуется или отправляется в исходном виде (без шифрования);

шифруется и отправляется;

шифруется и переадресуется.

Каждый входящий пакет обрабатывается следующим образом:

пропускается (если он не зашифрован и это разрешено правилами фильтрации для нешифрованного трафика);

блокируется (в соответствии с установленными правилами фильтрации);

расшифровывается (если пакет был зашифрован) и перенаправляется для дальнейшей обработки соответствующим приложением.

ViPNet-драйвер работает между канальным уровнем и сетевым уровнем модели OSI, что позволяет осуществлять обработку IP-пакетов до того как они будут обработаны стеком протоколов TCP/IP и переданы на прикладной уровень. Таким образом, ViPNet-драйвер защищает IP-трафик всех приложений, не нарушая привычный порядок работы пользователей.

Благодаря такому подходу, внедрение технологии ViPNet не требует изменения сложившихся бизнес-процессов, а затраты на развертывание сети ViPNet невелики.

Примечание. На приведенной схеме модели OSI допущены следующие упрощения:

Транспортный и сеансовый уровни объединены в транспортный уровень.

Прикладной уровень и уровень представления объединены в прикладной уровень.

Следующая схема иллюстрирует работу ViPNet-драйвера при обработке запроса на просмотр веб-страницы. Страница размещена на IIS-сервере, который работает на компьютере Б.

Компьютер A отправляет на компьютер Б запрос по протоколу HTTP. Запрос передается на нижние уровни стека TCP/IP, при этом на каждом уровне к нему добавляется служебная информация. Когда запрос достигает ViPNet-драйвера, он зашифровывает запрос и добавляет к нему собственную информацию. ViPNet-драйвер, работающий на компьютере B, принимает запрос и удаляет из него служебную информацию ViPNet. Затем ViPNet-драйвер расшифровывает запрос и передает по стеку TCP/IP на прикладной уровень для обработки.

ViPNet-драйвер может работать в одном из следующих режимов:

1.«Блокировать открытый 1Р-трафик».

С компьютерами VPN-сети разрешена шифрованная связь.

С открытыми ресурсами связь блокируется.

2.«Разрешить зарегистрированный открытый IP-трафик».

С компьютерами VPN-сети разрешена шифрованная связь.

Компьютер защищенной сети, может устанавливать открытые соединения с компьютерами или устройствами, в VPN-сеть не входящими, зарегистрировав их IP-адреса.

3. «Бумеранг (Разрешить инициативные открытые соединения)».

С компьютерами VPN-сети разрешена шифрованная связь.

В то же время этот режим используется для безопасной работы с открытыми ресурсами сети Интернет. Его суть заключается в том, что открытые соединения допускаются только в тех случаях, когда защищенный компьютер инициирует эти соединения.

Есть «Жесткий Бумеранг» и «Мягкий Бумеранг».

«Жесткий Бумеранг» — это режим Бумеранга, в котором анализ поступающей во время соединения информации производится по большому числу параметров (адрес, протокол, порт).

«Мягкий бумеранг» — анализ поступающей во время соединения информации производится по меньшему числу параметров (адрес, протокол).

В жестком режиме не удастся работать с теми прикладными протоколами, которые пытаются передавать ответную информацию не по тому порту, который был открыт для исходящего трафика. Если есть необходимость работы по таким протоколам, то следует перейти в мягкий режим. Исключение составляют протокол FTP, для которого выполняется специальная обработка в режиме жесткого бумеранга.

| Для каждого получаемого IP-пакета осуществляется одно из трех действий: пропустить в незащищенном виде (если пакет незашифрован), не пропускать вообще, расшифровать (если пакет зашифрован) и передать приложению в открытом виде. |

| Обработка входящих IP-пакетов |

В случае работы с протоколом FTP в активном режиме (режиме, в котором FTP-сервер открывает соединение с клиентом) при прохождении команды PORT создается специальный частный фильтр, пропускающий TCP-соединение от FTP-сервера на локальную машину по соответствующим портам. Этот фильтр не отображается для пользователей.

4. «Не блокировать открытый IP-трафик».

С компьютерами VPN-сети разрешена шифрованная связь.

Со всеми открытыми ресурсам устанавливаются открытые соединения.

5. «Отключить драйвер» — работа в открытом режиме со всеми существующими ресурсами

Источник: studopedia.info

3.2.Состав программно-аппаратного комплекса ViPNet

1. ViPNet [Администратор] создает логическую инфраструктуру виртуальной сети, определяет политики безопасности в ней, осуществляет мониторинг и управление объектами сети. Также формирует симметричную ключевую информацию и первичную парольную информацию, выпускает сертификаты открытых ключей для объектов сети.

2. ViPNet [Координатор]:

- выполняет маршрутизацию почтовых и управляющих защищенных сообщений при взаимодействии объектов сети между собой и ViPNet [Администратором];

- в реальном времени осуществляет регистрацию и предоставление информации о состоянии объектов сети, их местоположении, значении их IP-адресов и др;

- обеспечивает работу защищенных компьютеров локальной сети в VPN от имени одного адреса (функция proxy);

- осуществляет туннелирование пакетов от обслуживаемой ViPNet [Координатором] группы незащищенных компьютеров локальной сети для передачи трафика от них к другим объектам VPN в зашифрованном виде по открытым каналам Интернет/Интранет;

- фильтрует трафик от источников, не входящих в состав VPN, в соответствии с заданной политикой безопасности (функция межсетевого экрана);

- обеспечивает возможность работы защищенных по технологии ViPNet компьютеров локальной сети через сетевые экраны и прокси-серверы других производителей.

4. Типовые схемы применения технологии ViPNet

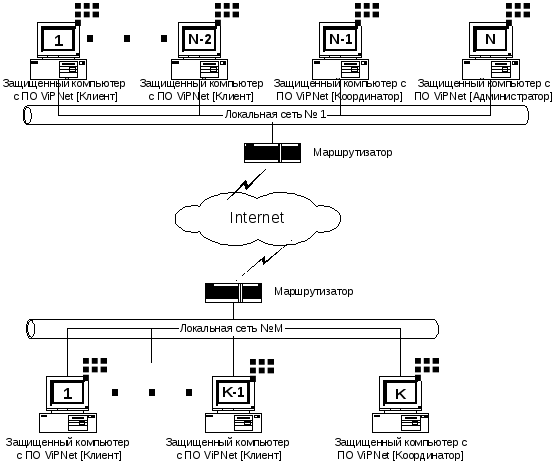

Типовая схема 1: Полная защита нескольких локальных сетей, связанных через Internet без Proxy-серверов Незащищенная схема:

Комментарии к схеме защиты. ПО ViPNet [Администратор]устанавливается на один из компьютеров (администратор безопасности) распределенной сети (обычно в центральном офисе). Данное ПО позволяет:

Комментарии к схеме защиты. ПО ViPNet [Администратор]устанавливается на один из компьютеров (администратор безопасности) распределенной сети (обычно в центральном офисе). Данное ПО позволяет:

- создать топологию (логическую конфигурацию) VPN и сгенерировать всю ключевую информацию для VPN, задает названия рабочим станциям, разрешает или запрещает связи между рабочими станциями;

- модифицировать (добавить или удалить объекты) VPN с последующей рассылкой обновленной справочной и ключевой информации тем объектам VPN, которых коснулось конкретное изменение;

- централизованно обновить установленное ПО (ViPNet [Клиент] и ViPNet [Координатор]) в случае выхода новой версии.

ПО ViPNet [Координатор]целесообразно устанавливать в каждой локальной сети на один из компьютеров. IP-адреса таких компьютеров должны быть статическими. Данное ПО выполняет следующие функции:

- является сервером IP-адресов, то есть является справочным бюро, которое сообщает объектам VPN о текущем состоянии других объектов VPN (включены или выключены) и их IP-адресах;

- является сервером для рассылки обновлений (ПО, справочная и ключевая информация);

- является сервером-маршрутизатором для рассылки почтовых сообщений (если используется программа «Деловая Почта») и файлов, посылаемых по «файловому обмену» между объектами VPN.

ПО ViPNet [Клиент]устанавливается на все остальные компьютеры всех локальных сетей. Данное ПО выполняет следующие функции:

- шифрует весь исходящий информационный обмен с другими объектами VPN;

- расшифровывает весь входящий информационный обмен от других объектов VPN;

- запрещает доступ к ресурсам в открытом Интернете;

- предоставляет большой набор сервисных возможностей для взаимодействия с другими объектами VPN (отправка онлайновых текстовых сообщений, получение информации о включенности конкретного объекта VPN, отправка почтовых сообщений и файлов, и др.);

- при старте компьютера сообщает своему серверу IP-адресов (компьютер локальной сети с установленным ПО ViPNet [Координатор]) свой текущий IP-адрес;

- при выключении компьютера сообщает своему серверу IP-адресов об этом;

- является Персональным Сетевым Экраном, который запрещает доступ с открытых ресурсов на данный компьютер.

Источник: studfile.net