Однако на практике случается довольно много случаев, когда использование онлайн-песочниц не позволяет решить задачу. Это может быть связано с самыми различными факторами, например:

— Доступ к интернет затруднителен

— Онлайн-песочницы в данный момент перегружены, а выполнение анализа критично по времени

— Выполнение в онлайн песочницах блокируется изучаемым файлом

— Необходима более тонкая настройка режима выполнения файла при анализе, например — увеличение времени задержки с момента запуска

В этом случае на помощь нам приходит оффлайн-решение проблемы.

Суть работы практически любой песочницы — это ограничение выполнения программы в контролируемой среде с виртуализацией вносимых изменений в систему. Безусловно, идеальным решением такой задачи будет выполнение кода на виртуальной машине с возможностью отката назад до снимка, либо на физической машине с полным посекторным бэкапом системы с возможностью такого же отката назад. И это абсолютно верно — так же работают аналитики во всём мире, так же работают уже рассмотренные нами онлайн-песочницы. Однако в таком случае необходимо вручную снимать и анализировать дампы памяти, изучать изменения в системе, реестре и т.д. Мы же рассмотрим несколько решений, выполняющих эту работу автоматически. Ну или почти автоматически 🙂

Как пользоваться песочницей Sandboxie

В нашем обзоре мы будем двигаться от простого к сложному, от доступного — к затруднительному и от автоматического — к ручному. Мне кажется, что с таким подходом люди, которым станет скучно, уйдут и не потеряют ничего важного 🙂

Комплекс Buster Sandbox Analyzer + SandboxIE

SandboxIE — пожалуй, одна из самых перспективных программ-песочниц из имеющихся в открытом доступе. Связано это с рядом факторов, не последними в которых является постоянная поддержка и обновление программы автором, а также доступность бесплатного варианта использования с практически полным функционалом (во всяком случае для наших целей его вполне хватит). Самое главное — это поддержка в SandboxIE подключаемых плагинов, которые расширяют функционал.

Одним из таких плагинов является Buster Sandbox Analyzer или BSA. Этот плагин работает во многом подобно уже обсуждённой CWSandbox — внедряет динамическую библиотеку в адресное пространство исследуемого процесса, позволяя отслеживать API-вызовы в ходе выполнения. Кроме того, программа позволяет отслеживать сетевую активность, производить анализ изменённых файлов и другие полезные вещи.

Чтобы оценить работу этой системы, вначале построим её. Дополнительно нужно будет скачать такие два аддона на SandboxIE: Block Process Access и Antidel. Эти плагины позволяют с одной стороны скрыть от анализируемого процесса наличие других процессов вне песочницы, а с другой — воспрепятствовать удалению файлов в ходе работы (полезно при анализе некоторых дропперов).

1. Устанавливаем SandboxIE.

2. Создаём дополнительную песочницу через Песочница — Создать новую песочницу. Я её назвал BSA — пусть и у вас будет так же для простоты.

Песочница Sandboxie скачать, установить и как пользоваться?

3. Правой кнопкой мыши щёлкаем на песочницу BSA в списке окна программы и выбираем Настройки песочницы.

4. Критично:

Поведение — Отображать границу вокруг окна — выбрать красный

Recovery. — Немедленное восстановление — убрать галку И вообще убедиться, что ни одной папки нет в восстановлении.

Delete — поснимать все галки про удаление.

Restrictions — Доступ в Internet — поудалять все программы, пока не появится надпись «Ни одна программа не сможет получить доступ в Internet». Запомните эту опцию — для некоторых зловредов доступ нужно будет открывать, но учтите, что в этом случае все пароли и информация с хостовой машины уйдут злоумышленнику.

Restrictions — Доступ на запуск и выполнение — разрешить всем.

Доступ низкого уровня и аппаратные средства — все галки поснимать. Это важно, иначе низкоуровневые вирусы типа TDSS, Mebratix, Mebroot пролезут из песочницы в систему.

Остальные опции оставить по умолчанию. В дальнейшем можно их настроить на свой вкус — там всё достаточно понятно.

5. В папке, куда установили SandboxIE, создаём папку Buster Sandbox Analyzer, куда распаковываем всё, что скачано выше.

6. Файл LOG_API.DLL переименовываем во что хотите. Я его назвал LAPI.DLL. Также переименовываем HideDriver.sys.

7. В главном окне SandboxIE выбираем Настроить — Редактировать конфигурацию. В открывшемся текстовом документе находим раздел BSA сразу под этими буквами добавляем строки:

InjectDll=C:Program FilesSandboxIEBuster Sandbox Analyzersbiextra.dll

InjectDll=C:Program FilesSandboxIEBuster Sandbox Analyzerantidel.dll

InjectDll=C:Program FilesSandboxIEBuster Sandbox AnalyzerLAPI.dll

OpenWinClass=TFormBSA

Путь у вас, конечно, может отличаться. Но порядок инжектируемых библиотек обязательно должен быть такой!

Теперь обратите внимание на раздел GlobalSettings, а конкретно на параметр FileRootPath:

FileRootPath=C:Sandbox%SANDBOX%

(у вас может отличаться).

Запомните его значение.

8. Сохраняем текстовый файл по оригинальному пути. В главном окне SandboxIE выбираем Настроить — Перезагрузить конфигурацию.

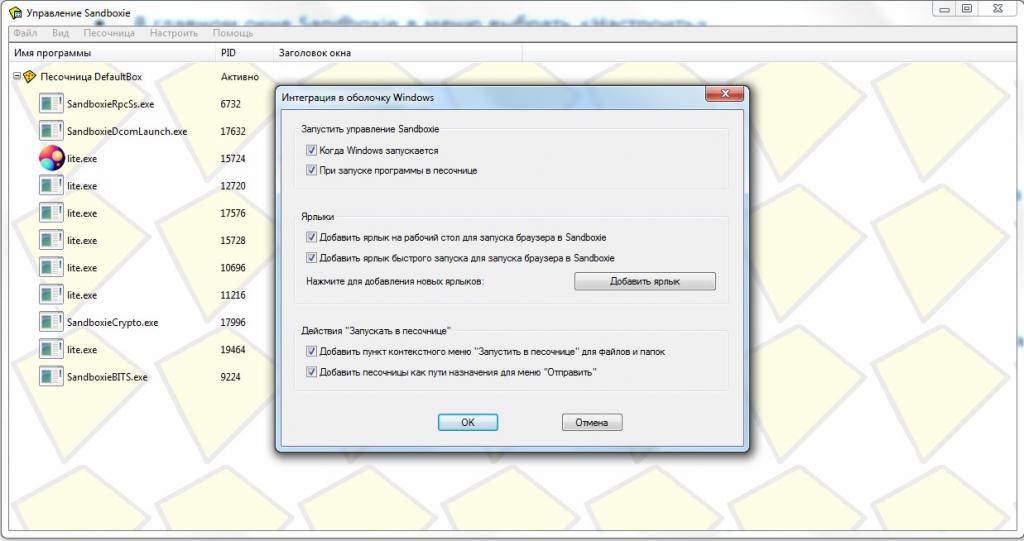

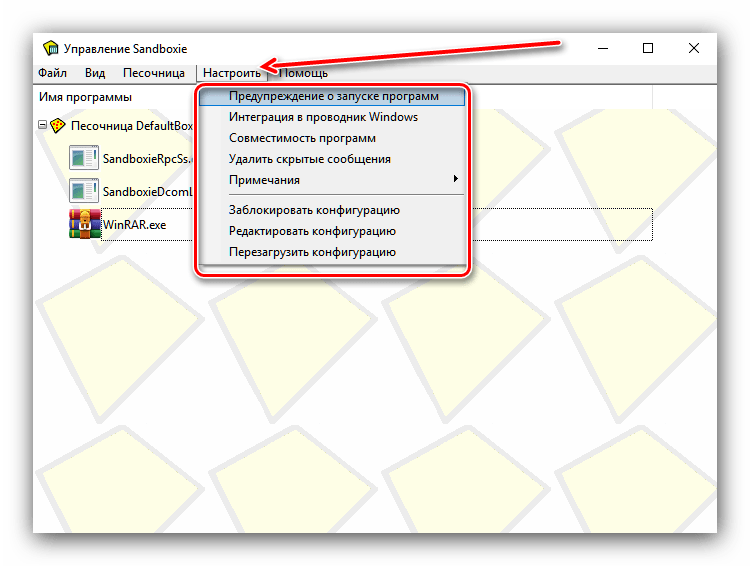

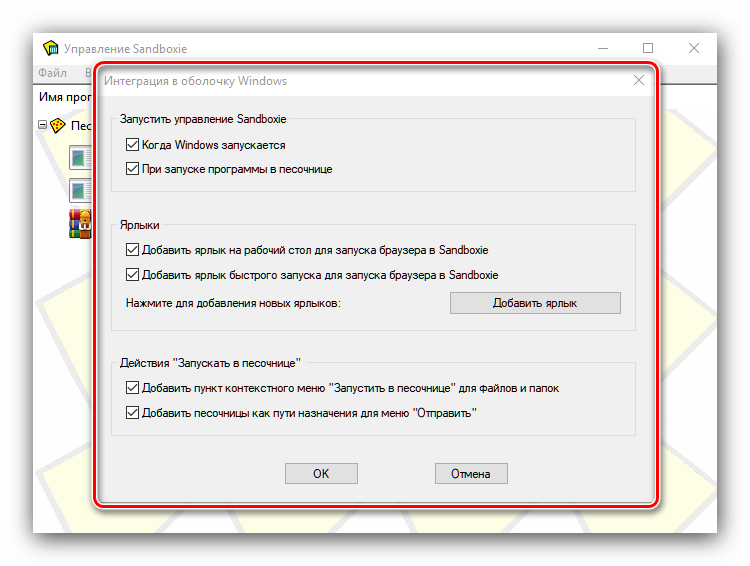

9. В главном окне SandboxIE выбираем: Настроить — Интеграция в проводник Windows — Запустить управление SandboxIE — когда запускается программа в песочнице и Действия «запускать в песочнице» — добавить пункт контекстного меню «Запустить в песочнице» для файлов и папок.

10. Запускаем Buster Sandbox Analyzer (вручную, из одноимённой папки путём запуска bsa.exe.

11. Выбираем Options — Analysis mode — Manual и Options — Program Options — Windows Shell Intagration — Add right-click action «Run BSA».

Всё готово для работы.

Как это использовать?

1. Отключаем резидентный антивирус (если имеется).

2. Наводим мышкой на изучаемый процесс и жмём правой кнопкой Run BSA. Откроется окно BSA.

3. Убедитесь, что в строке Sandbox folder to check указана папка, которая совпадает со значением параметра FileRootPath SandboxIE (см. выше), только вместо %SANDBOX% в ней указано BSA. В моём случае при параметре

в BSA должно стоять

4. Нажмите Start Analysis.

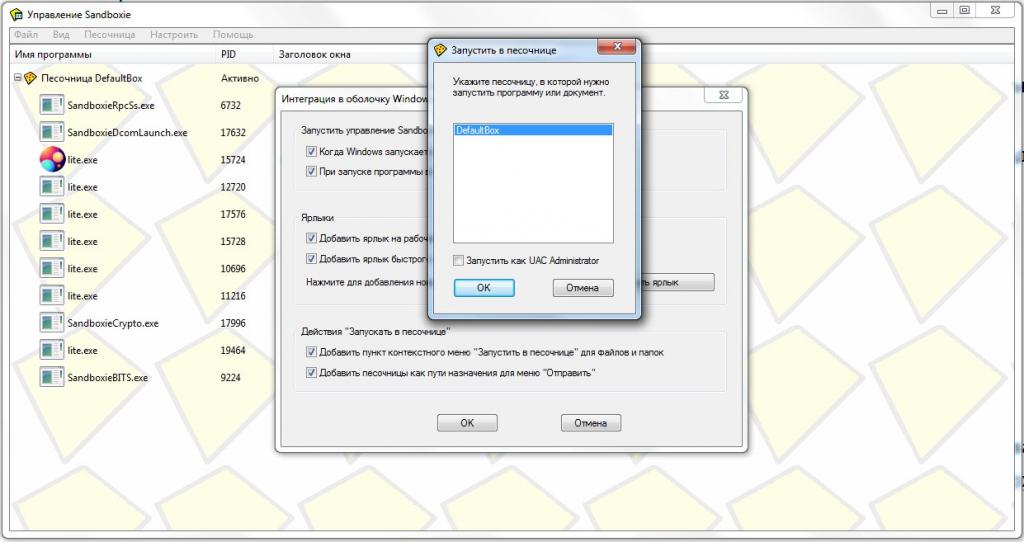

5. Наводим мышкой на изучаемый процесс и жмём правой кнопкой Запустить в песочнице. В предлагаемом списке песочниц выбираем BSA.

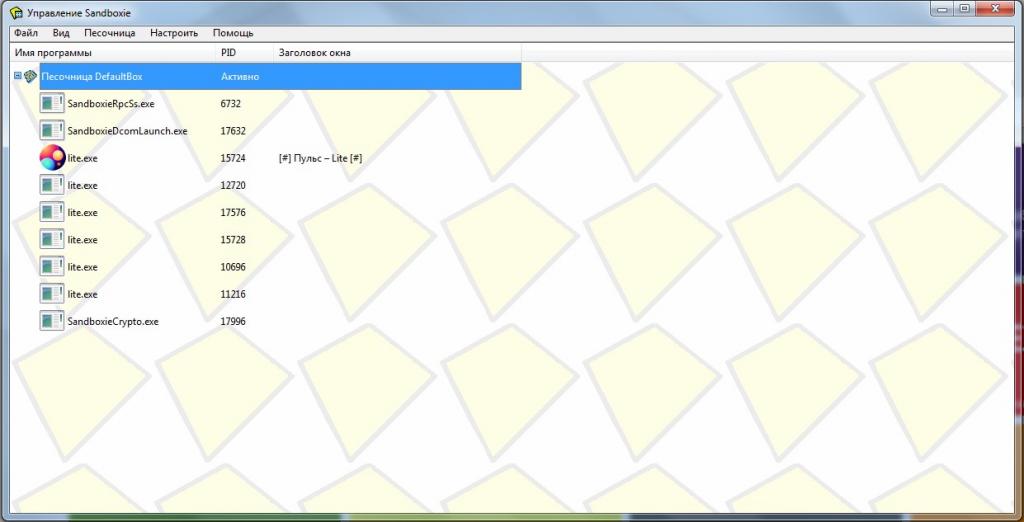

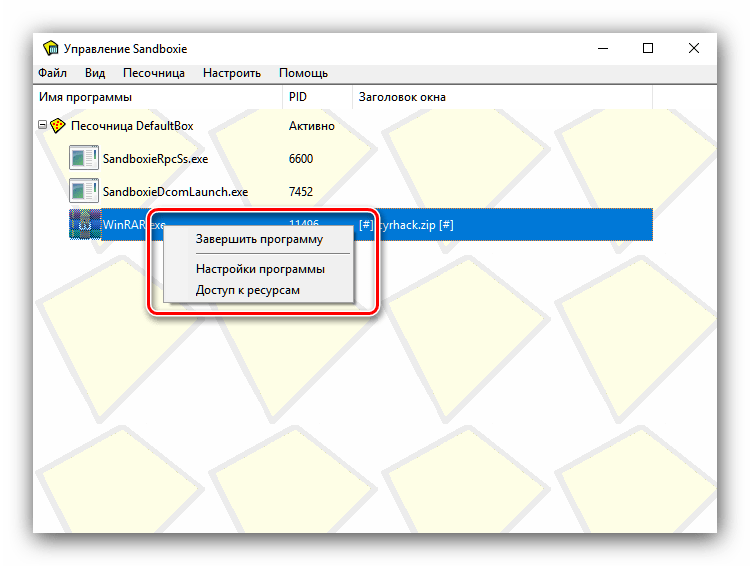

Всё. Процесс пойдёт. Вы будете видеть лог API-вызовов в BSA и активные процессы в главном окне SandboxIE. Иногда процесс завершится, тогда в BSA жмите Finish Analysis, иногда — его нужно прибить в SandboxIE (например, для файловых инфекторов), выбрав на правой мышкой на активной песочнице BSA Завершить программы.

По окончании BSA выдаст детальный отчёт об изменениях в системе, можно также через Viewer ознакомиться с другими отчётами. Если поставите в систему WinPcap — сможете даже перехватывать пакеты из песочницы, хотя там это не очень здорово организовано, нет, например, персонализации UDP-пакетов. Но если очень хочется — то можно, но при этом на хостовой системе следует заглушить все сетевые приложения, особенно торренты.

После работы, кликнув на песочнице BSA правой мышкой можно выбрать Просмотреть содержимое и изучить все файлы, созданные или изменённые процессом в ходе работы.

Логи BSA и файлы песочницы хранятся до следующего запуска нового процесса на исследование.

Следует заметить, что возможен прямой анализ изменений, вносимых в систему изучаемым файлом. Учитывая то, что виртуализованный реестр хранится C:Sandbox%SANDBOX%RegHive, то перевести его в «понятный» вид крайне просто вот таким командным скриптом:

REG LOAD HKLMuuusandboxuuu C:SandboxDefaultBoxRegHive

REG EXPORT HKLMuuusandboxuuu C:Sandboxsandbox.reg

REG UNLOAD HKLMuuusandboxuuu

Только учтите, что «DefaultBox» у каждого будет индивидуален — но об этом уже мы говорили выше.

Полученный файл sandbox.reg будет содержать все внесённые в реестр изменения, которые легко проанализировать.

Возможность SandboxIE инжектировать динамические библиотеки в процесс может быть эффективно использована зловредного кода, выполняемого не в виде PE-исполняемого файла, а виде библиотеки, инжектируемой в адресное пространство процессов или регистрируемой в качестве сервиса. Но об этом — совершенно другой и непростой разговор.

Одним из наиболее распространённых приёмов автоматизации изучения зловредного кода является объединение выполнения ряда операций и утилит на Linux-системе с помощью скриптов Python. Именно так поступил Joxean Koret при создании своего проекта ZeroWine. ZeroWine — это образ виртуальной машины QEmu (который, однако, легко может быть конвертирован для других систем, в том числе VBox и VMWare), построенный на базе Debian. Вредоносный файл можно загрузить через веб-интерфейс, в результате чего он выполняется в среде wine, работа его контролируется рядом утилит, автоматизированных скриптом на Python. В результате, пользователь может получить информацию о вызываемых командах, дампы памяти процесса, перехват сетевых пакетов и др.

Другим «лицом» проекта ZeroWine является ZeroWine-tryouts? в котором внесено несколько дополнительных функций.

К сожалению, использование wine не позволяет полностью создать среду для вредоносов, которая бы соответствовала Windows. В результате этого выполнение кода может быть совершенно не таким, а иногда оно может просто не происходить. Сам автор указывает на ряд недочётов в своей программе, а также на лёгкий способ обнаружения выполнения в среде wine со стороны исследуемого процесса. Да и логи, представленные на скринах на сайте автора вряд ли могут помочь в понимании механизма заражения и планирования процесса лечения, скорее, они представят интерес для аналитика, строящего сигнатурную или поведенческую защиту от зловредов.

От себя хочу добавить, что хоть ZeroWine обновился в декабре прошлого года, мне лично больше понравился старый (с 2009 года) ZeroWine-tryout — может быть из-за более гибкой настройки и управления сканированием, а может быть — потому что он у меня запустился нормально, в отличие от новой версии 🙂

Распределённые системы анализа

Это — наиболее серьёзные и сложные решения аналитического характера. Обычно, распределённые системы представляют собой Linux-систему, работающую как сервер, принимающую и обрабатывающую дампы и логи, получаемые с заражённой Windows-системы. Такой механизм может быть построен в рамке взаимодействия виртуальных машин, либо виртуального Windows-гостя с Linux-хостом. По последнему принципу построен MINIBIS — Вы можете свободно скачать всё необходимое для развёртывания такой системы, базирующейся на выполнении виртуальной Windows XP в среде Ubuntu. Ещё одним интересным подходом является использование гипервизора, как в проекте Ether.

Однако если уж Вы решили заняться данным вопросом серьёзно — наиболее правильным подходом является построение своей собственной системы на базе двух физических машин. При этом Linux-система обычно работает в роли эмулятора сетевого соединения и конечной станции обработки информации, а Windows — как исследуемая база, на которой выполняется зловредный код. В сети свободно распространяются как готовые решения — например Truman, так и примеры Linux-систем, например REMnux и SIFT Workstation.

Безусловно, Вы можете сами создать любую аналогичную систему на базе любимого дистрибутива Linux (настоятельно рекомендую Ubuntu, но не потому что являюсь её фанатом, а потому что к сожалению специализированный софт был заточен под Debian, а сейчас — почти всегда под Ubuntu), дополнив её необходимым софтом и скриптами по образу и подобию описанных выше или по собственному разумению. Однако описание создания таких систем чрезвычайно сложно и длительно, поэтому я приведу ряд ссылок на проекты, которые могут быть интересны и полезны в такой работе.

— Невидимый прокси-сервер для перехвата и анализа http/https-трафика, используемого для связи с Chttps://habr.com/ru/articles/114450/» target=»_blank»]habr.com[/mask_link]

Sandboxie: как пользоваться, описание программы, установка и запуск

Для обычных пользователей Sandboxie кажется сложным в использовании программным обеспечением. Многие пользователи даже не понимают, о чем идет речь. А настройки могут и вовсе показаться пугающими. В этой статье подробно описана программа Sandboxie. Также благодаря представленному материалу вы узнаете, как ее запустить и использовать.

О чем идет речь?

Sandboxie – что это за программа? На самом деле она уникальный продукт безопасности, основанный на принципе песочницы. Говоря простым языком, песочница – это изолированная среда для запуска программ. Среда будет точно такой же, как и реальная система, с той лишь разницей, что она от нее изолирована.

Этот метод также используется в других программах, таких как Google Chrome, и некоторых антивирусных программах. Внутри песочницы программы будут работать нормально, как и вне ее. Но какие бы изменения ни были внесены, они останутся в песочнице, и реальная система не будет затронута этими изменениями.

Как пользоваться программой Sandboxie? Допустим, человек использует веб-браузер в песочнице. Все будет происходить в обычном режиме, он можете переходить по ссылкам, посещать сайты, загружать файлы и т. д. Но все это будет происходить в изолированной среде. Поэтому, даже если он зайдет на вредоносный сайт, нажмет на зараженную вирусом ссылку или даже загрузит подобного рода файл, реальная система не пострадает.

Теперь предположим, что во время серфинга внутри Sandboxie пользователь нажимает на вирусную ссылку и видит признаки заражения вредоносным ПО или антивирус предупреждает его об этом. Все, что в этом случае нужно сделать, — это удалить содержимое песочницы. Вот и все. Вредоносная программа исчезнет, и система останется в безопасности, поскольку вирус не смог выйти из Sandboxie. Ничто не может выйти из среды песочницы, пока пользователь не позволит этого.

Преимущества программы

Sandboxie делает серфинг в Интернете по-настоящему безопасным. Пользователь всегда может быть спокойным и уверенным, что никакие вредоносные программы не могут заразить его систему. Кроме того, во время серфинга различные временные файлы, файлы cookie, кэш и прочее не создаются и не загружаются на компьютер. Все вышеперечисленное остается внутри песочницы и может быть легко очищено путем удаления содержимого из нее, не беспокоясь о том, где искать этот мусор на компьютере. Всего один клик, чтобы удалить содержимое песочницы, и все исчезло.

Самым большим преимуществом является спокойствие и гарантированная безопасность, которую обеспечивает отличная защита данной программы. Даже если пользователь столкнется с вредоносным ПО внутри Sandboxie, ему не нужно будет паниковать, потому что он может быть уверен, что такое ПО не сможет вырваться в реальную систему. Удаление содержимого песочницы – это все, что требуется, чтобы избавиться от любого вирусного контента.

Использование программного обеспечения

Основное использование программы Sandboxie предназначено для веб-серфинга, где он изолирует браузер, а система остается защищенной от различных вредоносных программ. Что очень удобно, как отмечают многие пользователи.

Но поскольку программа предлагает изолированную среду, можно пользоваться Sandboxie как для серфинга, так и для тестирования программного обеспечения. Программное обеспечение будет работать в песочнице, и изменения, внесенные во время установки или ее запуска, не повлияют на систему. Если пользователю не нравится программное обеспечение, или если оно вредоносное, все, что нужно сделать, это удалить содержимое песочницы. Никакие изменения не будут внесены в реальную систему. Если программное обеспечение безопасно для использования, можно установить его в реальной системе, загрузив его из песочницы.

Установка программного обеспечения в Sandboxie также помогает узнать, какие файлы и папки программа устанавливает в системе. Файлы и папки будут создаваться в песочнице, и их можно увидеть и изучить изнутри самой программы. Если пользователь ищет эти конкретные файлы и папки в своей операционной системе, он не сможет найти их, потому что их просто там нет. Они находятся внутри изолированного пространства песочницы, что показывает, что изменения, сделанные внутри программы, не влияют на реальную систему.

Установка программы

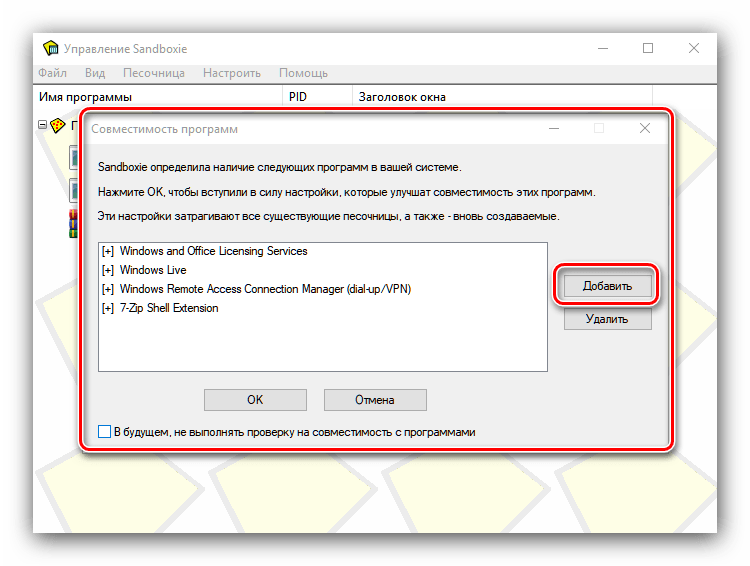

Установка Sandboxie довольно проста и понятна. Нужно лишь запустить файл загрузки программы и следовать инструкциям. После установки программы обычно отображается окно «Совместимость программного обеспечения», в котором показан список программного обеспечения, для которого песочницы внесла изменения в совместимость. Это просто для информации. Наконец, будет показано очень короткое интерактивное руководство по использованию программы.

По завершении установки Sandboxie также поместит ярлык с именем Sandboxed Web Browser на рабочий стол, который при щелчке запускает веб-браузер системы по умолчанию внутри программы. Однако если используется другой браузер для повседневной работы, ярлык для него также можно создать очень легко.

Как пользоваться Sandboxie

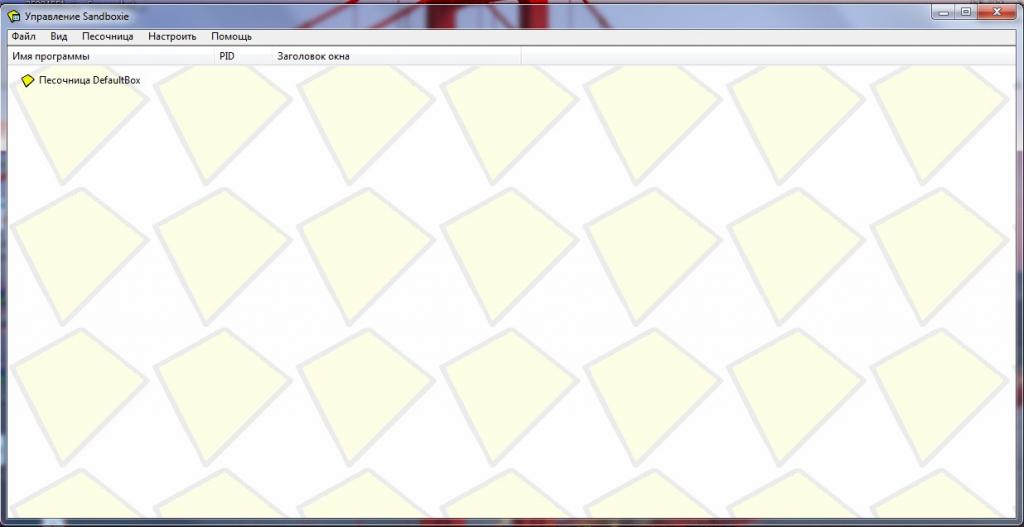

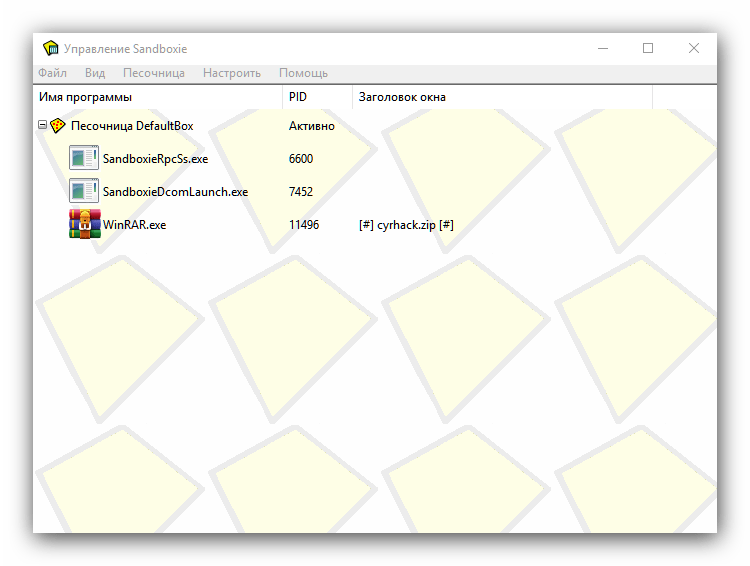

Когда программа установлена и запущена, она покажет окно. Называется оно «Управление Sandboxie», как показано на рисунке ниже. Это главное окно программы. Если в Sandboxie не запущены никакие программы, в окне будет просто показан желтый значок с именем Песочница Defaultbox.

Когда программа запускается, в главном окне будет показан список программ и процессов, запущенных в данный момент внутри песочницы, и значок изменится на желтый с красными точками.

Значок Sandboxie на панели задач также изменится на желтый с красными точками. И пользователю становится понятно, что песочница работает.

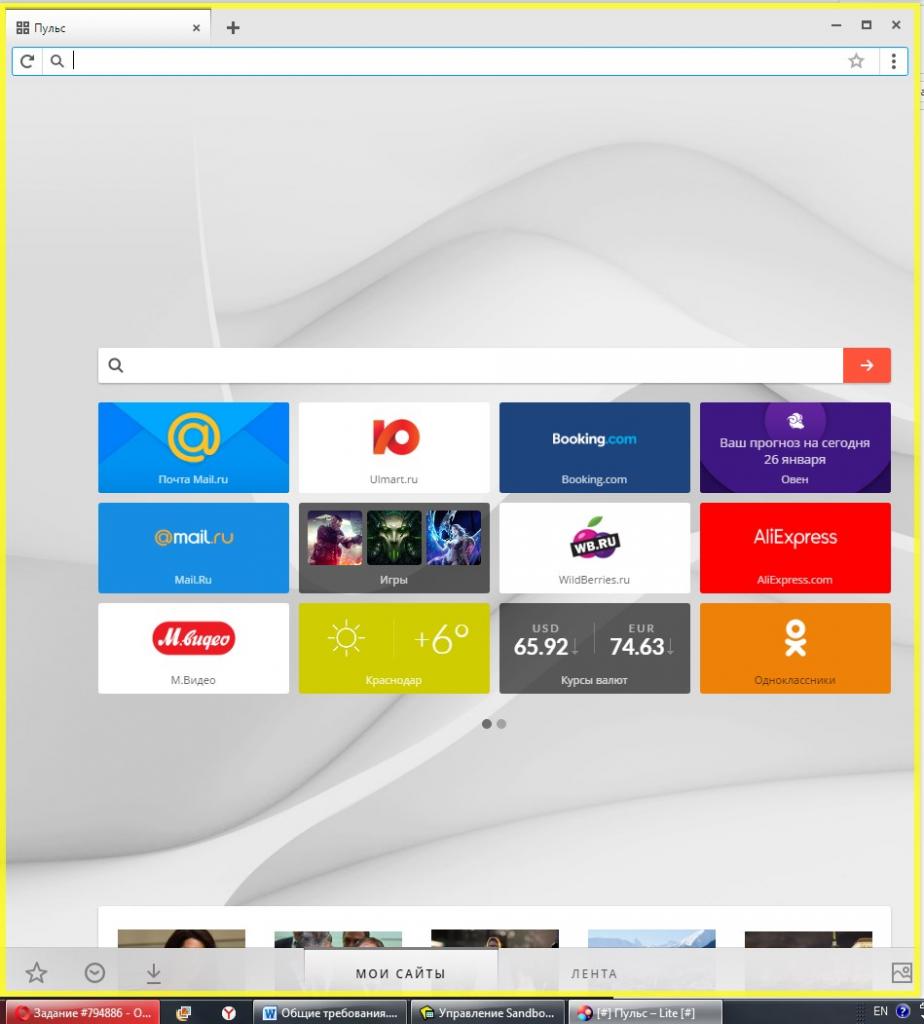

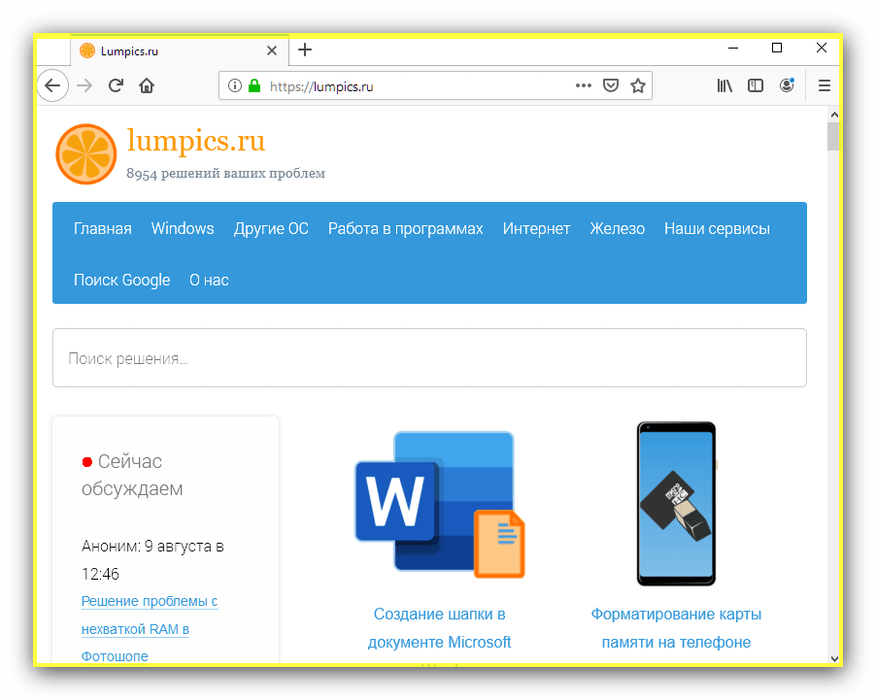

Как узнать, запущена ли программа в Sandboxie или нет? Допустим, в песочнице используется веб-браузер. Если навести курсор мыши на верхнюю часть веб-браузера (то есть на строку заголовка), можно увидеть желтую рамку по краям, как показано на рисунке ниже. Также можно увидеть знак [#] по обе стороны от имени программы в строке заголовка вверху или на панели задач.

Это способы узнать и подтвердить, что веб-браузер работает в песочнице, потому что в противном случае он просто будет считать, что веб-браузер работает нормально. Пользователь вообще не заметит разницы, вот насколько удобная и ненавязчивая программа Sandboxie.

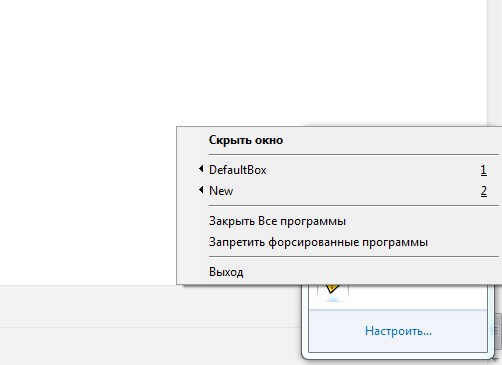

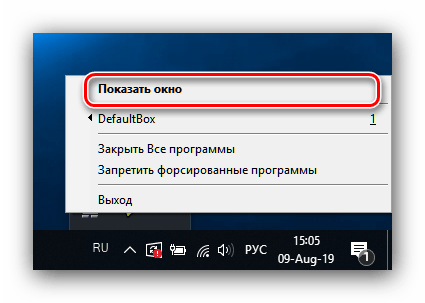

Желтый значок управления песочницы на панели задач можно использовать для выполнения нескольких операций, которые также можно выполнить из главного окна программы. Щелчок правой кнопкой мыши по иконке в трее Sandboxie показывает различные операции, которые можно выполнить.

Как видно из изображения, можно запустить веб-браузер по умолчанию, почтовый клиент или любую другую нужную пользователю программу, находящуюся в песочнице. Можно завершить работу программ, удалить содержимое песочницы или получить доступ к папкам быстрого восстановления.

К главному окну программы можно легко получить доступ, либо дважды щелкнув по соответствующему значку в трее, либо щелкнув его правой кнопкой мыши и выбрав «Показать окно».

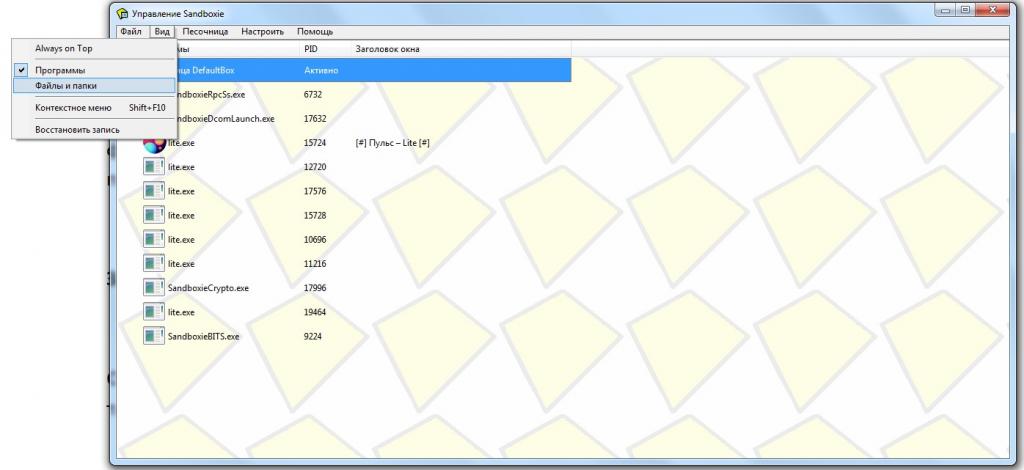

По умолчанию главное окно Sandboxie находится в режиме «Программы», что означает, что оно будет отображать список программ и процессов, запущенных внутри Sandboxie. Для просмотра файлов и папок, созданных в песочнице, можно переключить режим, щелкнув Вид -> Файлы и папки в меню.

Теперь, когда стало понятно, как запустить Sandboxie, следует рассмотреть варианты использования программы.

Использование программы для игр

Это программа, которую также можно использовать для дублирования samp и открытия двух аккаунтов GTA на одном компьютере одновременно.

Как пользоваться Sandboxie в SAMP:

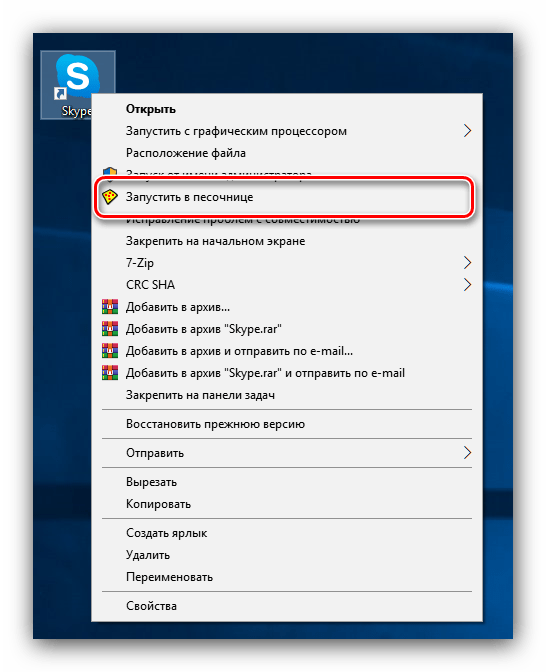

- На ярлыке игры необходимо нажать правой кнопкой мыши и выбрать команду «Запустить в песочнице»

- Когда игра запустилась, ее можно свернуть и открыть второй экран, но уже стандартным способом.

- Таким образом, у пользователя открыты две копии игры, и можно заходить в 2 аккаунта. Переключаться между ними можно, используя клавиши Alt+Tab.

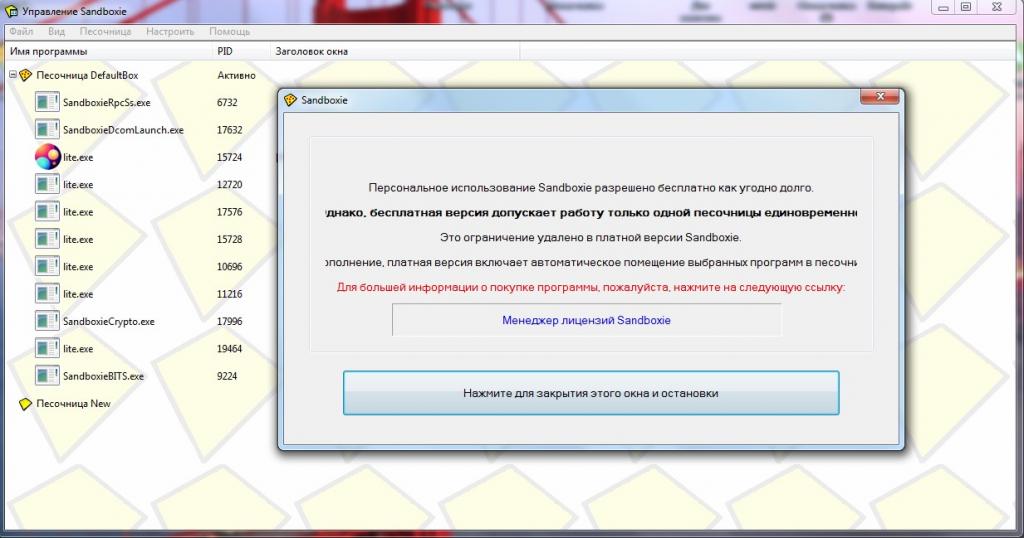

Запуск более двух окон. Особенности

Теперь следует рассмотреть, как запустить более 2 окон в Sandboxie. Для этого необходимо создать новые песочницы, в которых можно будет открывать необходимые программы. Сделать это в бесплатной версии программы не получится. После создания новой песочницы, пытаясь открыть в ней новое окно, программа выводит на экран предупреждение следующего вида.

Для того чтобы иметь возможность открывать более двух окон в песочнице, необходимо приобрести полную платную версию.

Завершение программ

Отдельные программы, работающие внутри Sandboxie, могут быть закрыты как обычно. Но это также можно осуществить одновременно несколькими щелчками мыши:

- Щелкнуть правой кнопкой мыши по иконке в песочницы и выбрать «Завершить программу».

- Появится предупреждение о том, что это действие не сохранит состояние или данные этих программ.

- Нажать Да, если уверены, и все программы внутри песочницы будут закрыты.

Это особенно полезно, если пользователь столкнулся с вредоносным программным обеспечением при запуске программ внутри песочницы. В таких ситуациях также не стоит забывать удалить содержимое «Песочницы» после завершения работы программ, что избавит от любого вредоносного ПО внутри системы. Кроме того, простое удаление содержимого Sandboxie также приведет к завершению работы программ и немедленно опустошит песочницу.

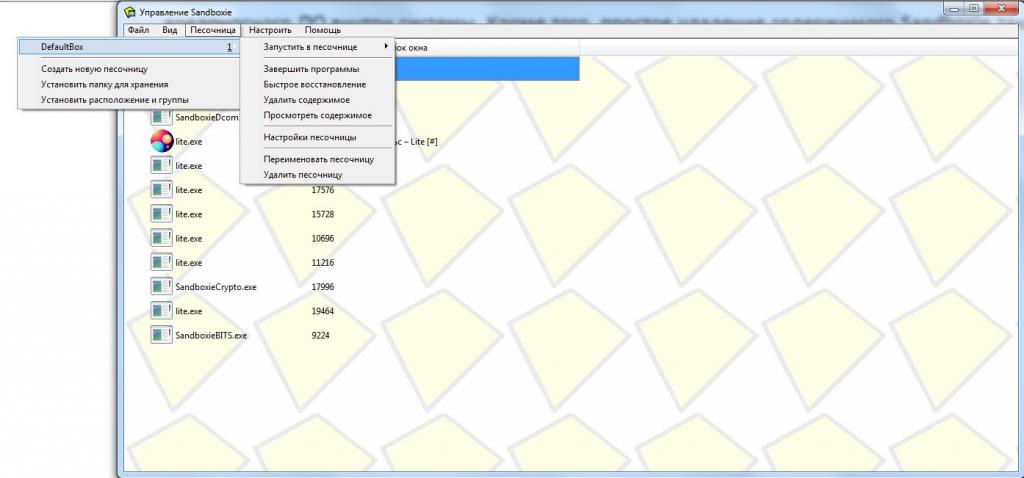

Программы также могут быть закрыты из главного окна Sandboxie, нажав в меню: Песочница -> DefaultBox -> Завершение программ. Все просто!

Запуск программ в Sandboxie

Еще один важный момент. Это запуск программ в песочнице. Без него понимание того, как пользоваться Sandboxie, не будет полным. Он очень прост и может быть выполнен несколькими способами:

- Самый простой способ – щелкнуть правой кнопкой мыши значок или ярлык любой программы, которую необходимо запустить. После выбрать «Запустить в песочнице» из контекстного меню.

- Другой вариант, как запустить программу в Sandboxie. Он обсуждался чуть ранее. Нужно щелкнуть правой кнопкой мыши значок элемента управления на панели задач, выбрать DefaultBox и подходящую опцию для запуска нужной программы.

- Еще один, хотя и более сложный метод заключается в том, чтобы открыть главное окно программы и в меню нажать «Песочница» -> «DefaultBox» -> «Запустить песочницу», а затем выбрать подходящий вариант.

Создание ярлыков для изолированных программ

Создать ярлык для изолированной программы также довольно просто. Просто нужно следовать этим шагам:

-

В главном окне Sandboxie в меню выбрать «Настроить».

Вот и все, ярлык для изолированной программы будет создан на рабочем столе. Теперь, если пользователь дважды щелкает по этому ярлыку, соответствующая программа автоматически запускается в Sandboxie.

Заключение

В статье было рассмотрено, что такое Sandboxie и как пользоваться программой, но стоит понимать, что она не является заменой программного обеспечения для безопасности, такого как антивирус. Поэтому рекомендуется постоянно обновлять и исправлять систему, а также устанавливать хороший антивирус и постоянно обновлять его. Несмотря на то, что данная программа будет обеспечивать пользователю безопасность при просмотре программ внутри него, все же рекомендуется придерживаться хороших и безопасных методов серфинга и делать это частью своей привычки.

Источник: fb.ru

Использование программы Sandboxie

Некоторым пользователям порой приходится иметь дело с софтом сомнительного происхождения – например, в целях тестирования. Лучшим вариантом в таких случаях будет завести отдельный компьютер или виртуальную машину для этого, однако подобное не всегда возможно. Но решение есть — нужно просто воспользоваться программой-«песочницей», к числу которых относится и Sandboxie.

Этапы работы с Sandboxie

Приложение позволяет запускать в «песочнице» исполняемые файлы (в том числе инсталляторы программ), работать с веб-браузером и файлами, настраивать их поведение в тех или иных случаях.

Запуск веб-браузера

Основная причина, по которой пользователей интересует подобный Сэндбокси софт – безопасная работа в интернете. Рассматриваемая программа позволяет достичь этой цели.

- После установки найдите на «Рабочем столе» ярлык с иконкой Sandboxie и подписью «Браузер в песочнице».

- Двойной клик левой кнопкой мыши по нему приведёт к запуску веб-обозревателя, назначенного по умолчанию – в нашем примере это Mozilla Firefox. Обратите внимание, что его окно будет выделено рамкой желтого цвета.

Запуск программ

Следующий сценарий использования среды «песочницы» – запуск софта.

- Найдите ярлык программы, которую хотите запустить, или же её EXE-файл. Выделите его и нажмите правую кнопку мыши, а затем выберите пункт «Запустить в песочнице».

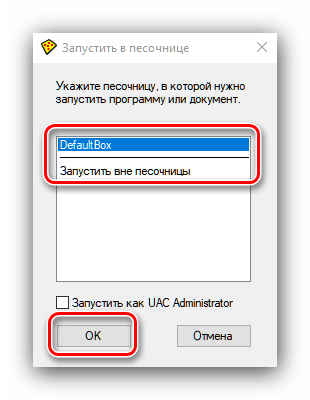

- Появится окошко с выбором среды – выделите нужную и нажмите «ОК». Отсюда также можно выбрать вариант обычного запуска программы, а также эмулировать права доступа администратора (нужно отметить чекбокс «Запустить как UAC Administrator»).

- Приложение будет запущено, после чего им можно полноценно пользоваться. Таким образом вы можете запускать несколько окон одного приложения, например, мессенджера или онлайн-игры. Окошко софта, запущенное через Sandboxie, будет облачено в уже знакомую желтую рамку, а его название в заголовке будет заключено в символы [#].

Работа с файлами

В «песочнице» рассматриваемой среды можно также открывать разнообразные файлы, например, архивы сомнительного происхождения. Алгоритм действий точно такой же, как с программами (технически сначала открывается софт для просмотра целевого документа), поэтому для открытия файлов в «песочнице» подойдёт и предыдущая инструкция.

Управление средой

Разработчики предоставили пользователями также и инструменты управления средой, в которой запускаются программы и открываются файлы. Они имеют очевидное название «Управление Sandboxie».

- Для доступа к интерфейсу управления найдите в системном трее значок программы.

Кликните по нему ЛКМ и выберите вариант «Показать окно».

- Появится интерфейс менеджера запущенных программ и открытых файлов в «песочнице».

- Основное пространство занимает своеобразный аналог «Диспетчера задач»: оснастка, в которой отображены процессы, используемые средой или запущенные в ней. По нажатию правой кнопки мыши приложение можно завершить, настроить запуск и закрытие, а также сконфигурировать доступ к ресурсам.

Установка параметров Sandboxie

Песочницу можно настроить «под себя» для более комфортного использования.

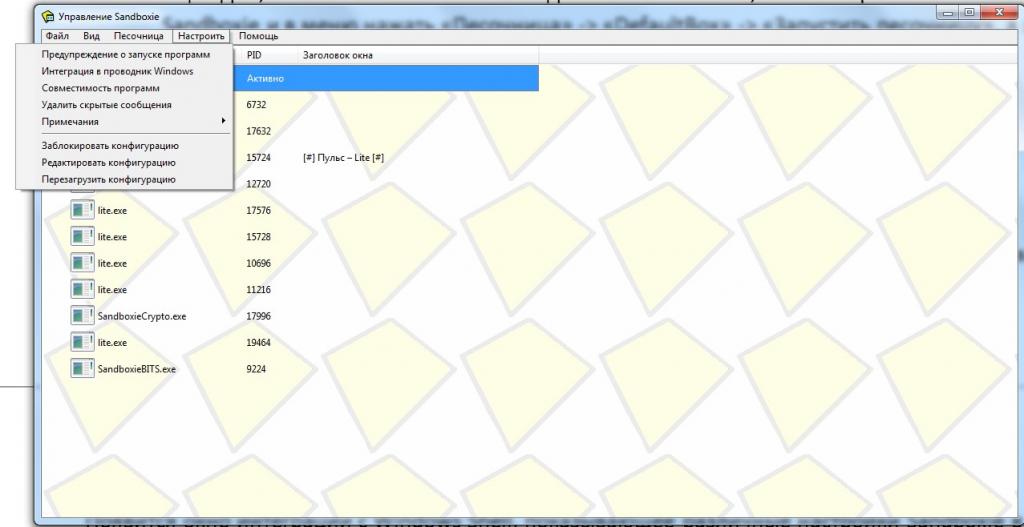

- Основные параметры Сэндбокси доступны через пункт «Настроить» меню окна управления.

- Доступных настроек не слишком много. Первым делом хотим отметить отображение предупреждений, если тот или иной софт запускается вне песочницы (опция «Предупреждение о запуске программ») – пригодится пользователям, которые используют Sandboxie для тестирования.

- Достойным внимания являются опции интеграции «песочницы» в «Проводник» Windows. Можно выбрать варианты автозапуска менеджера, создание ярлыков для прямого запуска приложений в изолированной среде, а также включить или выключить пункт об открытии данных в Sandboxie из контекстного меню.

- Из меню настроек можно и установить параметры совместимости с тем или иным ПО. В первую очередь это требуется для пользователей Windows 8 и выше, но будет полезным также для юзеров, у которых установлены антивирусы с функцией «песочницы» – достаточно просто добавить проблемный софт в список совместимости, а алгоритмы Сэндбокси сделают всё самостоятельно.

Решения некоторых проблем

Увы, но порой при использовании «песочницы» возникают неполадки. Рассмотрим наиболее частые, и подскажем варианты их устранения.

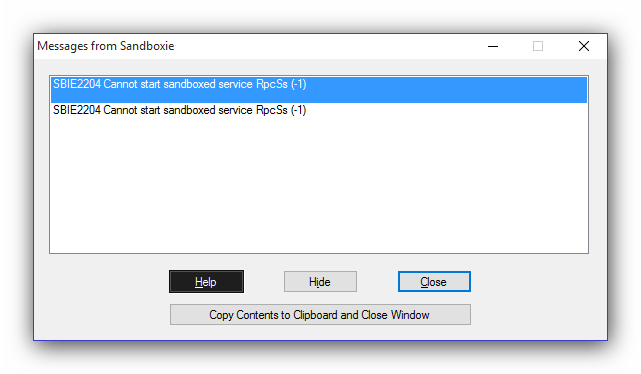

Ошибка «SBIE2204 Cannot start sandboxed service RpcSs»

Подобная проблема характерна для версий Sandboxie 5.0 и старше, которые установлены на Windows 10. Причина – несовместимость среды с возможностями этой операционной системы, поэтому единственное решение заключается в установке актуальных обновлений программы.

Ошибка «SBIE2310 Буфер имени достиг переполнения»

Эта проблема тоже касается несовместимости, но на этот раз с какой-то конкретной программой. Чаще всего виновниками выступают антивирусы с возможностями «песочницы» или аналогичное ПО. Метод устранения ошибки тоже очевиден – отключить либо деинсталлировать приложение, которое конфликтует с Sandboxie.

Ошибка «SBIE2211 Sandboxed service failed to start: *имя приложения или файла*»

Такой сбой чаще всего возникает у пользователей Windows 7. Проблема заключается в системе User Account Control, которая мешает работе либо установке файла, требующего администраторских полномочий для запуска. Решение простое – в окне выбора «песочницы» при открытии такого ПО или документа отметьте опцию «Запустить как UAC Administrator».

На этом наше руководство по использованию программы Sandboxie подходит к концу. Напоследок напоминаем – среда-«песочница» не панацея в отношении компьютерной безопасности, поэтому если приходится иметь дело с подозрительным софтом, лучше использовать виртуальную машину.

Источник: lumpics.ru