В наше время информационная безопасность стала одним из самых важных вопросов для любой компании или организации. Хакеры могут проникнуть в сети и получить доступ к чувствительной информации, используя различные инструменты и технологии. Одним из таких инструментов является Brutus AET2.

Автоматизированный атакующий инструмент Brutus AET2 используется для взлома паролей. Он работает на основе перебора паролей, позволяя хакеру получить доступ к системе, когда он не имеет никаких прав на это. По сути, Brutus AET2 пробует все возможные пароли, используя различные комбинации символов, слов, цифр и т.д. Именно поэтому и называется полным перебором.

Знание того, как использовать Brutus AET2, может предоставить вам необходимые навыки для защиты своей системы от таких атак. В этой статье мы рассмотрим, как работает Brutus AET2 и какие инструменты вам нужны, чтобы начать использовать его для тестирования безопасности вашей системы.

Обход капчи Вконтакте: способы и рекомендации

Методы обхода капчи:

- Автоматическое распознавание капчи. Подобный метод позволяет как минимум оптимизировать требуемое время, в связи с чем им пользуются в основном спамеры. Оказавшись на сайте, вы получаете задание на «взлом» капчи, здесь выступает машинное обучение. Для распознавания возможно использовать готовые программы (OCR-пакеты).

- Самостоятельное оформление допуска. Как правило, здесь можно обойти капчу вручную. Число примеров ответов заранее оговаривается и доступно пользователям.

- Привлечение задействования человека. Метод фактически предполагает удачные договоренности с людьми. Чтобы пройти проверку, надо сделать некий небольшой вклад (действительно реальный), например, решить микрозадание, заплатить определенную сумму (если это возможно) и т.п.

Рекомендации по обходу капчи:

- Проверьте время определенных заданий. Очень часто так сохраняется символьное наполнение, производимое на проверке. В настоящее время данная модель устаревает и с каждым днем становится все более неприменимой.

- Используйте боты. Данный инструмент позволяет получить доступ к контенту на веб-сайте без необходимости его рукописной вводки.

- Используйте программы распознавания капчи, которые можно скачать с сети, они автоматически распознают символы на картинке и набирают их в поле ввода.

John the Ripper: программа для взлома паролей

Описание программы

John the Ripper – это программное обеспечение, которое используется для взлома паролей. Она может использоваться для анализа зашифрованных данных и определения правильного пароля. Программа работает на семействе операционных систем Unix и доступна для широкой аудитории.

Brutus aet2 как рабоать

В отличие от других инструментов для взлома паролей, она позволяет проводить полный перебор. Она анализирует каждый символ пароля, пока не найдет правильный. Такой метод является наиболее эффективным, но занимает много времени.

Преимущества John the Ripper

Многопоточность.Благодаря использованию технологии многопоточности, John the Ripper может работать гораздо быстрее, чем другие инструменты для взлома паролей. Это позволяет ускорить расчет и найти повторно использованные пароли.

Взлом с помощью Brutus AET2

Совместимость.John the Ripper может работать на большом количестве платформ, включая Windows, MacOS и Linux.

Открытый исходный код.John the Ripper является свободным программным обеспечением, он может быть использован и распространен совершенно бесплатно.

Ограничения John the Ripper

Метод полного перебора может занять слишком много времени для взлома сложных паролей. John the Ripper, как и другие программы для взлома паролей, требует высокой вычислительной мощности, что может усложнить работу на более старых компьютерах.

В конечном итоге, даже хорошо настроенный список слов может оказаться бесполезным, если пользователь использовал необычный или достаточно сложный пароль.

| Многопоточность | Долгий метод полного перебора |

| Совместимость с разными платформами | Требует высокой вычислительной мощности |

| Открытый исходный код | Не всегда эффективен для сложных паролей |

Введение в теорию взлома паролей

Что такое взлом паролей и зачем это нужно?

Взлом паролей — это процесс получения несанкционированного доступа к чужой учетной записи в компьютерной системе. Это может быть полезно в случаях, когда вы забыли свой собственный пароль или если вы хотите проверить насколько надежным является пароль другого пользователя.

Как работает полный перебор?

Полный перебор — это метод взлома пароля, где все возможные комбинации символов перебираются до тех пор, пока не будет найден правильный пароль. Этот метод может занять значительный период времени, так как количество комбинаций может быть огромным, в зависимости от длины пароля и используемых символов.

Что такое Brutus AET2 и как им пользоваться?

Brutus AET2 — это программное обеспечение для взлома паролей, которое может использоваться как для полного перебора, так и для атаки по словарю. Для его использования необходимо знать IP-адрес целевой машины, имя пользователя и тип используемого протокола. Далее необходимо настроить параметры для взлома пароля и запустить атаку. Brutus AET2 может быть полезен в случаях, когда вы забыли свой собственный пароль и у вас есть физический доступ к вашему компьютеру.

Как пользоваться Brutus AET2?

Brutus AET2 является инструментом для взлома паролей, который широко используется в сфере информационной безопасности. Он может быть использован для перебора паролей на различных платформах, включая Windows, UNIX и HTTP-аутентификацию.

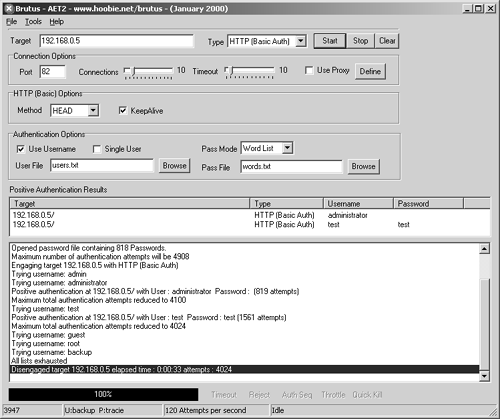

Для использования Brutus AET2 сначала необходимо установить программу. Затем нужно настроить параметры подходящим образом. В зависимости от типа аутентификации, параметры могут варьироваться.

Одним из основных параметров является тип атаки, который может быть выбран между полным перебором, словарной атакой и комбинационной атакой. Полный перебор означает попытку каждой возможной комбинации символов, что позволяет найти пароль, но может занять продолжительное время. Словарная атака использует список слов, учитывая правила трансформации, чтобы найти пароль быстрее. Комбинационная атака сочетает оба метода.

Другими важными параметрами являются количество потоков, количество попыток и тайм-аут. Чем больше потоков, тем быстрее будет работать программа, но тем больше памяти она потребляет. Время ожидания между попытками может быть настроено в соответствии с требованиями.

После настройки параметров можно нажать на кнопку «Start», чтобы начать процесс взлома пароля. Если процесс завершится успешно, пароль будет отображен на экране программы.

Cain and Abel

Инструмент для взлома паролей

Cain and Abel — это мощный инструмент для анализа сетевых протоколов и взлома паролей. С его помощью можно анализировать зашифрованный трафик в сети и получать доступ к паролям пользователей. Этот инструмент имеет несколько функций, таких как ручной и автоматический анализ, словарные атаки и перебор паролей.

Cain and Abel использует различные способы атаки для взлома паролей. Одним из них является перебор паролей, при котором программа перебирает все возможные комбинации символов, пока не будет найден правильный пароль. Также в Cain and Abel есть функция «Dictionary Attack», которая работает на основе словарей, содержащих наиболее распространенные пароли.

Cain and Abel очень популярен в кругах хакеров и пентестеров, использующих его как инструмент для тестирования безопасности. Однако, его использование для несанкционированного доступа к чужим учетным записям, является незаконным и неприемлемым.

- Cain and Abel используется для:

- Проверки безопасности сети.

- Взлома хешей паролей.

- Декодирования сетевого трафика.

- Проверки скрытых и уязвимых сервисов.

| 1. Возможность нахождения новых уязвимостей. | 1. Нарушение закона и наказание. |

| 2. Возможность защиты от атаки. | 2. Нет гарантии на полный перебор паролей. |

| 3. Эффективность в хакерских атаках. | 3. Только на английском языке и неудобный интерфейс. |

Работа утилиты Brutus AET2

Общая информация

Программа Brutus AET2 – это утилита, которая предоставляет возможность взламывать пароли от различных ресурсов при помощи полного перебора. Ее основное применение – брутфорс аутентификации на сайтах, хостингах, сторонних сервисах.

Принцип работы утилиты

Процесс использования Brutus AET2 можно условно разделить на две фазы: настройка параметров и запуск сканирования. Перед началом работы необходимо указать адрес сайта, тип доступа к нему, тестовый логин и пароль, а также задать параметры воздействия на сервер.

После этого, программа начинает полный перебор всех возможных комбинаций паролей в пределах выбранных установок. Это означает, что Brutus AET2 попросту идет по очереди от одного символа до длины пароля, которую мы укажем. Очевидно, что с увеличением длины перебирать все варианты становится все сложнее и длительнее.

Преимущества и недостатки утилиты

- Преимущества:

- Высокая эффективность – утилита не ориентируется на утечки данных, а взламывает пароль, не зависимо от того, как был сконструирован;

- Широкий спектр возможностей настройки параметров;

- Относительная простота в использовании;

- Бесплатность.

- Большое время затрачивается на переключение между комбинациями, что усложняет процесс взлома;

- Большое количество неправильных попыток может привести к временной блокировке аккаунта, уменьшив таким образом шансы на успешный взлом.

Brutus AET2 – что это такое?

Brutus AET2 представляет собой бесплатную программу, предназначенную для взлома паролей. Она используется специалистами в области информационной безопасности для тестирования безопасности сетей, проверки сложности паролей и защиты от взлома.

С помощью Brutus AET2 можно провести полный перебор – перебрать все возможные комбинации символов и слов, которые могут использоваться для создания паролей. Данная опция помогает программе вычислить пароль любой сложности, включая составные комбинации из символов, цифр и букв.

Кроме того, Brutus AET2 позволяет использовать различные методы взлома, включая словарные атаки и атаки по хешу пароля. Программа имеет удобный и интуитивно понятный пользовательский интерфейс, что делает возможным использование ее даже неопытными пользователями.

Важно отметить, что использование Brutus AET2 без согласия владельца пароля может являться преступлением и наказываться по закону. Поэтому перед использованием данной программы необходимо убедиться в законности своих действий.

Альтернативы Brutus AET2 для взлома паролей

Кроме программы Brutus AET2, существуют и другие инструменты для взлома паролей, которые могут быть полезны в разных ситуациях.

- Hydra – мощный инструмент для взлома паролей, который поддерживает множество протоколов и методов аутентификации.

- John the Ripper – программа для взлома хешей паролей, которая использует словари и методы перебора для подбора паролей.

- Aircrack-ng – инструмент для взлома паролей Wi-Fi сетей, который может использовать различные атаки, включая полный перебор.

Каждая программа имеет свои преимущества и недостатки, поэтому выбор инструмента зависит от конкретной задачи и возможностей пользователя. Важно помнить, что взлом паролей без согласия владельца системы является незаконной деятельностью и может привести к серьезным последствиям.

Сколько же времени займет перебор паролей для ВК?

В VK каждый логин и пароль защищаются различными методами шифрования, что делает процесс взлома пароля довольно сложным и длительным. Сколько же времени потребуется для перебора пароля по всем возможным комбинациям?

Время перебора пароля зависит от длины пароля и количества символов, которые могут быть использованы в пароле. Например, для пароля из 6 символов, состоящего только из латинских букв, потребуется примерно 308 миллиардов попыток, чтобы перебрать все возможные комбинации.

Если же пароль состоит из букв и цифр, то количество возможных комбинаций еще больше. Например, для пароля из 8 символов, состоящего из латинских букв и цифр, потребуется уже более 200 триллионов попыток.

К сожалению, процесс перебора паролей занимает очень много времени и ресурсов компьютера. Для большинства паролей перебор занимает дни, недели, месяцы или даже годы. Поэтому, важно использовать сложные пароли, чтобы предотвратить их взлом.

Источник: obzortelefonov.ru

Что такое брутфорс: какие у него цели и кому это нужно

Рассказываем про распространенные атаки полным перебором и рассказываем, какие методы противодействия им существуют.

С каждым годом число и разнообразие атак на персональные аккаунты, сайты и внутренние системы растет. Мошенники охотятся за персональными и конфиденциальными данными, с помощью которых можно ударить по репутации компании или заняться денежным вымогательством. Пока одни злоумышленники занимаются хищением данных путем сложных схем, таких как социальная инженерия или написание специального ПО, другие используют банальный перебор паролей.

Brute force-атака — что это

Брутфорс, или атака полным перебором, — это метод атаки с угадыванием паролей, учетных данных для входа в систему, ключей шифрования и прочей информации. Основная цель брутфорса — получить несанкционированный доступ к данным, системам или сетям. Это метод проб и ошибок, цель которого — перебрать все возможные комбинации для получения правильного пароля.

Атака перебором автоматически и систематически пытается угадать правильное имя пользователя и личную комбинацию для службы. Ей нужно найти правильные логины и использовать их для получения доступа к сети с целью извлечения конфиденциальных данных, таких как хэши паролей и токены.

Когда вы запускаете функцию Brute force, она пробует каждую пару учетных данных на каждой цели и пытается угадать правильное имя пользователя и личную комбинацию. Если Brute force удается аутентифицироваться в службе с помощью определенного мандата, мандат сохраняется в проекте и создается логин для службы. Brute force продолжает итерации по списку учетных данных до тех пор, пока все учетные данные не будут опробованы или пока не будет достигнут заданный пользователем предел.

Брутфорс-атаки обычно осуществляются ботами, которые создают большие армии зараженных компьютеров по всему миру, известные как ботнеты. Злоумышленники используют бот-сеть для многократных попыток входа в учетные записи, используя длинный список или «словарь» слов и цифр в качестве паролей.

Классификация брутфорса: персональный взлом, «брут-чек», удаленный взлом ОС компьютера

Брутфорс-атаки существуют столько же, сколько и пароли. С тех пор их популярность только растет — фактором влияния здесь стал переход на удаленную работу.

К видам брутфорс-атак относятся:

- простая атака методом перебора,

- атака по словарю,

- вброс учетных данных,

- обратная атака грубой силы,

- гибридная атака грубой силы.

- распыление паролей,

- ботнеты.

Рассмотрим эти виды.

Простая брутфорс-атака

Простая брутфорс-атака использует автоматизацию и скрипты для угадывания паролей. Типичные брутфорс-атаки делают несколько сотен угадываний каждую секунду. Простые пароли — например, те, в которых отсутствует сочетание заглавных и строчных букв, или те, что используют распространенные выражения типа «123456» или «пароль» — могут быть взломаны за несколько минут.

Однако существует возможность увеличить скорость взлома на порядки. Еще в 2012 году исследователь использовал компьютерный кластер для угадывания до 350 миллиардов паролей в секунду.

Атака по словарю

При атаке по словарю используются комбинации обычных слов и фраз. Первоначально в словарных атаках использовались слова из словаря, а также цифры, но сегодня в словарных атаках также используются пароли, которые стали известны в результате утечки данных. Эти пароли доступны для продажи в даркнете, а некоторые базы можно найти в открытом доступе в сети.

Подстановка учетных данных

Атака с использованием подстановки учетных данных использует украденные комбинации логинов на множестве сайтов. Подстановка учетных данных работает, потому что люди склонны многократно использовать свои логины и пароли. Если хакер получает доступ к какому-либо из аккаунтов человека, есть большая вероятность, что эти же учетные данные обеспечат ему доступ к другим аккаунтам.

Обратная брутфорс-атака

Обратная брутфорс-атака — это тип брутфорс-атаки, при которой злоумышленник использует общий пароль для нескольких имен пользователей в попытке получить доступ к сети. Брутфорс-атаки и обратные брутфорс-атаки используются для получения доступа к веб-сайту, закрытия сайта, кражи данных или осуществления дополнительных атак.

Гибридная брутфорс-атака

Гибридная брутфорс-атака сочетает в себе атаку по словарю и обычную брутфорс-атаку. Люди часто добавляют серию цифр — обычно четыре — в конец своего пароля. Эти числа, как правило, представляют собой значимый для них год — например, год рождения, окончания школы и т.д. Злоумышленники используют эту склонность и задают в качестве первой цифры, начинающие тысячелетие, — 1 или 2.

Перебор паролей

Традиционные атаки методом перебора пытаются угадать пароль для одной учетной записи. Перебор паролей использует противоположный подход и пытается применить один общий пароль ко многим учетным записям.

Такой подход позволяет избежать блокировки, ограничивающей количество попыток ввода пароля. Перебор паролей обычно используется против целей с единым входом в систему (SSO) и облачных приложений, использующих федеративную аутентификацию (FIM).

Персональный взлом

При данной процедуре злоумышленник вытягивает из жертвы максимальное количество личной информации, которая может ему пригодиться при взломе данных.

Брут-чек

Из первого способа вытекает второй — «брут-чек». При доступе к электронной почте злоумышленник может запустить программу проверки на наличие писем, содержащих пароли от различных сайтов и служб. Для полного доступа к компьютеру жертвы злоумышленник может использовать удаленное подключение. Путем социального инжиниринга или поиска уязвимого соединения с последующей передачей программы для осуществления удаленного доступа.

Ботнеты

Брутфорс-атака — это игра с числами, и для ее масштабного выполнения требуется много вычислительной мощности. Для этого злоумышленники заражает компьютеры других пользователей, получают доступ к ним и объединят в одну ботнет-сеть.

Развертывая сети захваченных компьютеров для выполнения алгоритма атаки, злоумышленники могут избавить себя от затрат и хлопот, связанных с запуском собственных систем. Кроме того, использование ботнетов добавляет дополнительный уровень анонимности. Ботнеты могут быть использованы в любом типе брутфорс-атак.

Методы выполнения брутфорс-атак и противодействие brute force

Существует несколько способов выполнения брутфорс-атак. Рассмотрим их подробнее.

Brute force SSH

Перед началом любой атаки грубой силы необходимо определить начало порта, на котором работает SSH. Вы можете просто выполнить сканирование порта с помощью Nmap, чтобы проверить, открыт он или нет. Укажите номер одного порта с помощью флага -p, а не сканируйте все порты по умолчанию:

$ nmap [IP address] -p [port number] $ nmap 192.168.1.112 -p 22

Ниже приведем некоторые инструменты и их команды для инициирования брутфорс-атаки на SSH-сервера.

Hydra

Hydra — это инструмент с открытым исходным кодом для перебора практически всего. Это один из любимых инструментов в наборе инструментов злоумышленника. Hydra позволяет выполнять различные типы атак методом перебора, используя списки слов. По умолчанию она поставляется с дистрибутивами Linux с большим количеством функциональных возможностей, которые можно отобразить с помощью:

$ hydra -h

Однако в случае перебора ssh используются следующие основные флаги:

- -l — указать имя пользователя при атаке,

- -L — указать список слов имени пользователя, который будет использоваться во время атаки,

- -p — указать пароль при атаке,

- -P — указать список слов пароля, который будет использоваться во время атаки,

- -t — задает значение 4, которое устанавливает количество параллельных задач (потоков) для запуска.

Стандартный синтаксис команды hydra выглядит следующим образом:

$ hydra -L users.txt -P passwords.txt ssh://IP-адрес -t 4

Через некоторое время она завершается и отображает количество найденных успешных логинов. Параллельная обработка Hydra полезна и дает инструменту преимущества при большом количестве потенциальных учетных данных.

Чтобы получить хороший список паролей, вы можете либо использовать инструмент crunch для генерации пользовательских паролей, либо использовать предопределенные списки, такие как rockyou.txt, который уже есть, если вы работаете на Kali Linux.

Также во время работы выводится статус работы скрипта:

[STATUS] 67.05 tries/min, 2950 tries in 00:44h, 53 to do in 00:01h, 8 active

Metasploit

Второй метод, или инструмент, который вы можете использовать, — это вспомогательный сканер Metasploit. Его также можно найти в качестве предустановленных программ в Kali Linux.

Работа начинается с инициализации базы данных PostgreSQL с помощью следующей команды:

$ sudo service postgresql start

Запустите Metasploit, набрав в терминале msfconsole:

$ msfconsole

После приветствия вы можете найти соответствующий модуль с помощью команды поиска:

msf > search ssh

Дополните модуль ssh-login командой use для работы внутри нужного пространства:

msf > use auxiliary/scanner/ssh/ssh_login

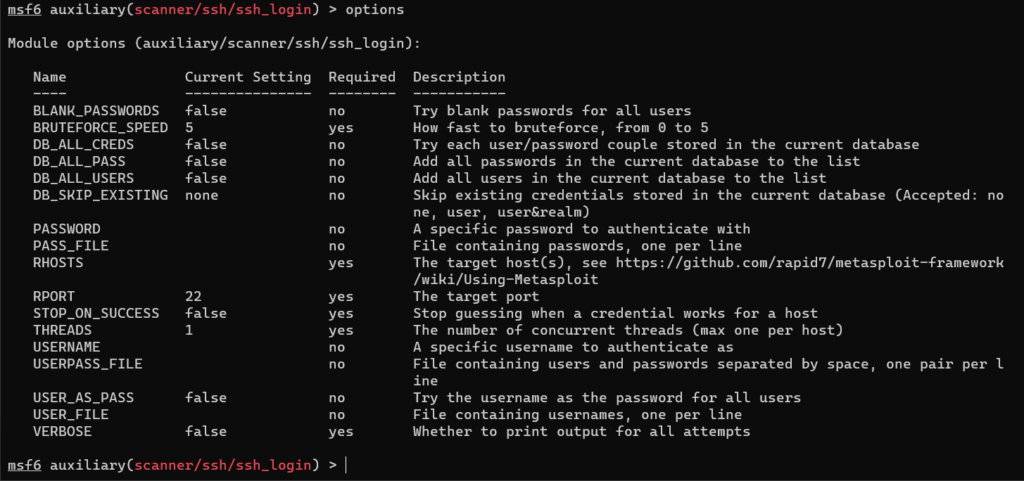

Теперь вы можете ввести параметры, чтобы отобразить доступные настройки для сканера.

msf auxiliary(scanner/ssh/ssh_login) > options

Вот доступные параметры, которые вы можете установить:

Теперь необходимо установить несколько параметров для правильной работы. Во-первых, RHOSTS — это IP-адрес цели.

msf auxiliary(scanner/ssh/ssh_login) > set rhosts 192.168.1.112 rhosts => 192.168.1.112

Далее STOP_ON_SUCCESS остановит работу после определения действительных учетных данных:

msf auxiliary(scanner/ssh/ssh_login) > set stop_on_success true stop_on_success => true

USER_FILE — это список имен пользователей:

msf auxiliary(scanner/ssh/ssh_login) > set user_file users.txt user_file => users.txt

PASS_FILE — это список паролей:

msf auxiliary(scanner/ssh/ssh_login) > set pass_file passwords.txt pass_file => passwords.txt

Наконец, VERBOSE отобразит все попытки:

msf auxiliary(scanner/ssh/ssh_login) > set verbose true verbose => true

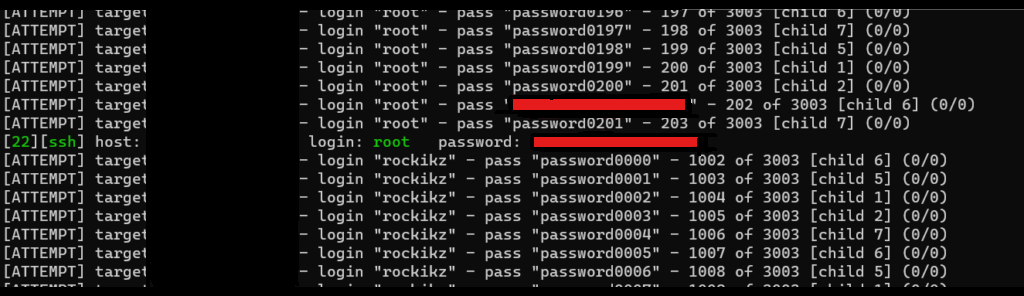

Поскольку вы используете опцию verbose, вы можете увидеть все попытки:

msf6 auxiliary(scanner/ssh/ssh_login) > run [*] IP-address — Starting bruteforce [-] IP-address — Failed: ‘root:password0000’

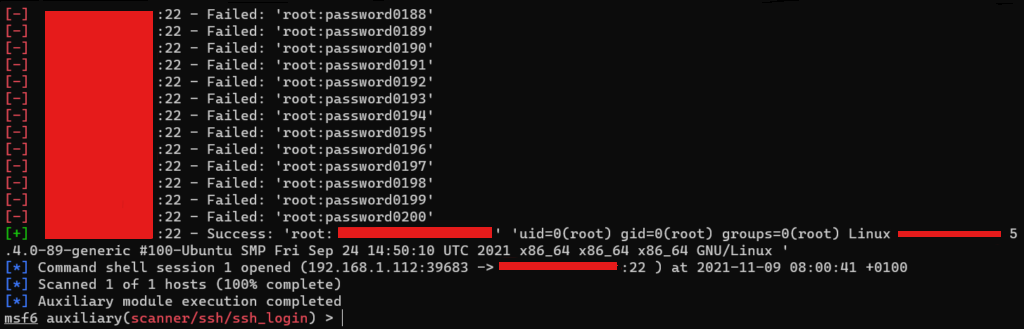

Запуск может занять некоторое время в зависимости от количества имен пользователей и комбинаций паролей. При обнаружении действительных учетных данных будет выведено сообщение об успехе. Ниже приведен результат тестирования:

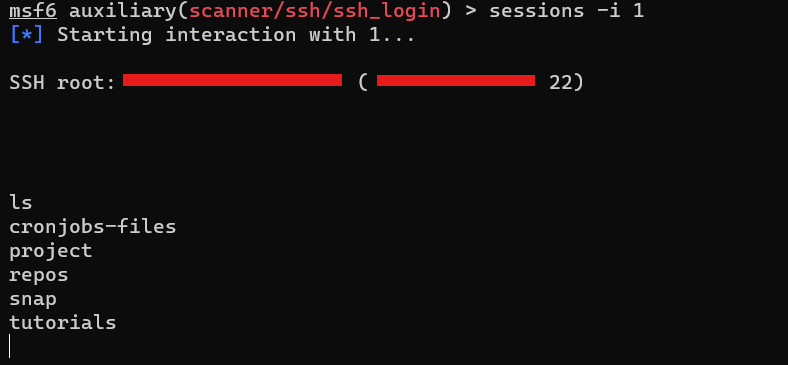

Теперь, когда у вас есть правильные учетные данные, вы можете либо войти в систему с помощью обычной команды ssh, либо использовать Metasploit, чтобы сделать это за вас автоматически с помощью команды sessions в msf:

msf6 auxiliary(scanner/ssh/ssh_login) > sessions -i 1

Есть несколько вещей, которые вы можете сделать, чтобы сократить количество атак и уменьшить вероятность того, что ваша система будет скомпрометирована ими. Например, достаточно сложный пароль практически невозможно взломать при современном уровне технологий.

Другой пример – противодействие через SSH. Настройте SSH на прослушивание порта, отличного от 22. Например, вы можете настроить его на прослушивание порта 1138. Для этого просто измените строку Port в файле /etc/ssh/sshd_config, указав новый номер порта, который вы хотите использовать. Не забудьте использовать этот номер порта при подключении с удаленной системы.

Блокировка портов может быть использована для обеспечения дополнительного уровня безопасности и для того, чтобы обычные злоумышленники не смогли даже узнать, что у вас открыт порт SSH. OpenSSH позволяет использовать аутентификацию на основе ключей вместо парольной аутентификации, что может еще больше ограничить попытки атак, как и брандмауэр, настроенный на запрет попыток SSH-соединения от всех клиентов, кроме внесенных в белый список.

Brute force WordPress

Как и любой другой сайт, все сайты WordPress имеют страницу входа, где администратор может ввести имя пользователя и пароль для получения доступа к панели администратора. По умолчанию URL-адрес страницы входа администратора на сайте WordPress выглядит так: www.yourwebsite.com/wp-admin. Хакеры могут легко найти вашу страницу входа, если вы не изменили URL-адрес администратора.

Хакеры используют базу данных наиболее часто используемых паролей для проведения атаки методом перебора с помощью ботов и автоматизированных инструментов. Список распространенных паролей показывает, что большинство пользователей по-прежнему используют такие пароли, как 1234, 123456, qwerty и т. д. Это значительно облегчает хакерам задачу.

Даже если хакеру не удастся проникнуть на ваш сайт, тысячи попыток входа в систему могут обрушить сервер вашего сайта. Это означает, что использование только надежных учетных данных не может защитить ваш сайт от атак методом перебора.

Для ограничения (усложнения) атак «грубой силы» на веб-приложения можно использовать iptables (аналогично SSH) и инструменты nginx.

Для противодействия для WordPress необходимо создать зону ограничений:

. limit_req_zone $binary_remote_addr zone=req_limits:10m rate=30r/s; . и использовать ее: location /

Эти настройки позволят вам ограничить количество запросов с одного IP-адреса до 40 в секунду.

Вы можете усложнить задачу поиска, используя следующие методы защиты:

- Брандмауэр и другое программное обеспечение для ограничения количества запросов к защищенной службе.

- Инструменты, препятствующие быстрой проверке правильности ключа (например, Captcha).

Программы для использования брутфорса: Brutus, Brute Forcer, Metasploit, Burp Suite

Самыми популярными являются следующие программы:

- Brutus;

- Brute Forcer;

- Metasploit;

- Burp Suite.

Brutus

Это многофункциональная программа для взлома паролей в интернете. Программа написана только для Windows, но позволяет использовать несколько различных типов перебора аутентификации, включая:

- HTTP (базовая аутентификация),

- HTTP (HTML Form/CGI),

- POP3 (Post Office Protocol v3),

- FTP (протокол передачи файлов),

- SMB (блок серверных сообщений),

- Telnet.

Хотя HTTP Basic является самой распространенной программой в интернете сегодня, HTTP Form не отстает от нее. Чтобы использовать Brutus для перебора стандартной страницы HTTP Basic, нам нужно только ввести цель в поле Target, выбрать HTTP (Basic Authentication) в поле Type, а затем выбрать тип Authentication Options. По умолчанию он будет использовать наиболее распространенные имена пользователей и пароли.

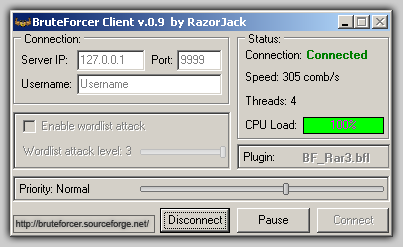

Brute Forcer

Это клиент-серверное многопоточное приложение для перебора паролей. Чем больше клиентов подключено к серверу, тем быстрее происходит взлом.

Клиент основан на плагинах. Это означает, что сам BruteForcer — это просто программа сегментации, и ей все равно, какой тип файла вы пытаетесь взломать. Приложение просто отправляет сгенерированные пароли в плагин, а плагин проверяет правильность пароля. У этой концепции большой потенциал в будущем — любой программист может написать плагин на языке, который может компилировать stdcall dll. И не только для файлов — это применимо к любому типу перебора паролей.

Metasploit

Проект по компьютерной безопасности, который предоставляет данные об уязвимостях безопасности и помогает проводить тестирование на проникновение. Он принадлежит американской компании Rapid7, специализирующейся на кибербезопасности. Известным подпроектом Metasploit является Metasploit Framework с открытым исходным кодом – инструмент, используемый для разработки и запуска кода эксплойта на удаленных целевых системах. В рамках данной статьи он рассматривался выше.

Burp или Burp Suite

Набор инструментов, используемых для тестирования веб-приложений на проникновение. Он разработан компанией Portswigger.

BurpSuite — это универсальный набор инструментов, возможности которого могут быть расширены путем установки дополнений, BApps. Набор состоит из различных инструментов, таких как прокси-сервер, робот-индексатор, инструмент для взлома, сканер уязвимостей и ретранслятор HTTP.

Опасность брутфорс-атак и защита от них

Как и большинство всех других атак, брутфорсы могут дать доступ злоумышленнику к учетным данным пользователей, а также нарушить работу сайтов из-за постоянных запросов.

Если вы обычный пользователь, для защиты от брутфорса необходимо следовать нескольким несложным правилам:

- Использовать сложные и длинные (от 8-12 символов) пароли, содержащие в себе цифры, маленькие и заглавные буквы, а также спецсимволы. Идеально, если пароль сгенерирован при помощи генераторов паролей.

- Генерировать разные пароли для разных сайтов, серверов, систем и т.п. Запомнить все пароли не получится, поэтому стоит воспользоваться менеджером паролей.

- Менять пароль 2 раза в месяц (или хотя бы раз в год), так как вы не знаете, когда ваш пароль попадет в руки злоумышленникам.

- Включить двухфакторную аутентификацию там, где это возможно.

Менеджер секретов в Selectel

Разместите данные для доступа к приложениям и сертификатам в защищенном пространстве.

Если же вы владелец сайта, то защититься от брутфорса можно, ограничив количество запросов на авторизацию для одного аккаунта и с одного IP-адреса. Помните, что боты меняют IP-адреса и могут использовать обратный брутфорс. Следуя этим простым правилам, можно существенно снизить вероятность стать целью атак и их жертвой.

Источник: selectel.ru

Как работает программа brutus

Страницы: 1 2 3 След.

Обсуждение программы Brutus AET2?

Administrator

Сообщений: 248 Баллов: 258 Регистрация: 30.06.2005

Это нравится: 0Да / 0Нет

25.08.2009 15:22:19

Обсуждение программы: Brutus AET2?

Brutus AET2 — удаленный взломщик паролей

Это нравится: 0Да / 0Нет

25.08.2009 15:22:20

Тип вопроса: Проблема с установкой

Оценка программы: не знаю

мммм. как установить?

Это нравится: 0Да / 0Нет

25.08.2009 15:53:11

Господи. древность-то какая!

Ну брутфорсер. Ну достаточно универсальный. Ну под винду. И?

Это нравится: 0Да / 0Нет

25.08.2009 16:20:43

По моему убеждению, брутфорсеры — это уже исчерпавший себя метод, в данное время пригодный лишь для чего-то такого же старого и примитивного, тем более, что практически повсеместно были решены проблемы с защитой против них.

По поводу сабжа — да, имел случай познакомства с оным, брут как брут, и в самом деле ничего экстра ординарного. проблем с ‘установкой’ не имел никаких, да и могут ли они быть в природе?Да и ЧаВо вроде как к нему прилагался.

Это нравится: 0Да / 0Нет

25.08.2009 16:30:06

да программе 10 лет, но она и сейчас актуальна.

Это нравится: 0Да / 0Нет

25.08.2009 16:30:39

Программа не требует установки — запускайте и работайте.

Это нравится: 0Да / 0Нет

25.08.2009 17:11:15

Тип вопроса: Проблема с установкой

Оценка программы: отлично

у меня вопрос к предыдущему госстю, кто говорит, то вес это фигня. Неужели есть какой-т новый способ взломать чужую почту. Есть7. поделитесь)))))

Это нравится: 0Да / 0Нет

25.08.2009 17:14:46

Где-то на брутефорсе форм она у меня и повисла.

В другом случае обосралась на брутефорсе basic авторизации на 3Com.

Это нравится: 0Да / 0Нет

25.08.2009 23:52:53

людии подскажите плиииз. куда она сохроняет пассы. плиииз помогите

Это нравится: 0Да / 0Нет

04.10.2009 23:19:07

Тип вопроса: Настройка программы

Оценка программы: не знаю

Народ! Как через прокси пользоваться этой прогой? Я всё верно ввожу IP серва. И никакого прогресса нету(((

Это нравится: 0Да / 0Нет

16.10.2009 15:56:43

Доброго всем времени. При использовании Brutus AE2 столкнулся с таким вопросом. При настройке брутуса на HTTP form нужно указать ответ сервера и как его интерпретировать (primary response). Так вот при анализе ответа сервера брутус использует только html-код или также http-заголовки?

Это нравится: 0Да / 0Нет

13.11.2009 13:12:22

насичот прокси: запихни её через proxycap и будет тебе счастье.

насичот вывода паролей: если не ошибаюсь она раньше выводила внизу в диалоговое окно.

насичот новый способ: существет 5 метода — паяльник в попу (имеел широкое распространение), брутфорс(наиболее простой, но плохо подходит для паролей более 8 знаков) и брутфорс по словарю (тож хорошо,но думаю чаще стаят пароли моб. телефонов) ,поиск уязвимостей сервера (его сервисов, служб и бла бла бла), засылание троянов (выше имееться один пациент) и тому подобных прог, и наверно в целом социнжинерия (начиная от расказов что нужно повторно вести пароль и отправить её на почту ГБ и заканчивая предложением участвовать в соц опросе где составляют список паролей)

Источник: www.securitylab.ru