Практически каждая организация использует в своей деятельности компьютеры. А как сейчас обходиться без компьютера и интернета. В каждом офисе мы увидим компьютер, а то и два, а то и десять.

Представьте какое это огромное количество офисов, работающих в вашем городе. Конечно больше половины организаций использует нелицензионный софт. Кто-то по незнанию, кто-то с целью экономии, а кто-то не хочет спонсировать страны, которые ввели санкции в отношении России.

Иллюстрация подготовлена с использованием сервиса и подписки Canva Pro

Правоохранительные органы проводят мероприятия по выявлению подобных фактов в организациях. Такие составы преступлений у них в приоритете, если сравнивать с поимкой частного мастера, который за 500 рублей, установил Windows. По окончанию статьи оставлю ссылку на данную публикацию.

Да и сам факт выявления в организациях проще. Они расположены по конкретному адресу, они никуда не сбегут. Достаточно просто приехать по адресу и провести закупку. Подбирается человек (закупщик), который идет с меченными купюрами в офис организации. Банальный пример с небольшим рекламным агентством, где можно заказать проект какой-нибудь рекламы.

Как отличить пиратскую Windows от лицензионной | Два клика

А макеты вам будут делать с использованием пиратских программ на компьютере с нелицензионным Windows.

Иллюстрация подготовлена с использованием сервиса и подписки Canva Pro

Кстати, слышал о ситуациях, где даже проверочную закупку не проводят. Просто приезжают сотрудники полиции, в рамках анонимного сообщения в дежурную часть или заявления лица, начинают проверку. Сотрудники уведомляют, что в отношении вашей организации поступило заявление или сообщение об использовании нелицензионного программного обеспечения.

Начинают опрашивать сотрудников организации и проводить осмотр помещения. Они имеют право проводить данное мероприятие в нежилом помещении. Один из сотрудников — эксперт, достает специальную флешку с приложением, которое после подключения в компьютер, вычисляет программы, использующиеся без лицензии, иными словами взломанные.

Если программа обнаруживает пиратский софт, то такие компьютеры опечатываются и изымаются, с целью проведения экспертизы. Далее, после полноценной экспертизы, согласно списку пиратского ПО, сотрудники полиции занимаются установлением и поиском правообладателей. Устанавливают стоимость ущерба, принимают дополнительные заявления от правообладателей. Попутно собирается доказательственная база по факту использования пиратского софта. А доказать подобные факты очень легко, даже если не проводилась проверочная закупка и никто не был пойман «за руку.»

Иллюстрация подготовлена с использованием сервиса и подписки Canva Pro

Организациям лучше использовать лицензионный софт или подписку на использование, зачем такие проблемы. Если проверка может нагрянуть в любой момент, а сообщением в отношении вашей фирмы может стать простой анонимный звонок в дежурную часть. Помимо уголовной или административной ответственности, придется выплачивать огромные штрафы. А еще есть процент, что вашу организацию могут проверить и по другим фактам. Вдруг на жестком диске попадется какая-то информация о противоправной деятельности.

Как узнать лицензионный Windows 10 или нет?

По сути, организации, особенно небольшие, никак не защищены, если сравнивать с обычным человеком, который сидит дома и использует взломанные программы. Просто, чтобы попасть к нему домой, звонка в дежурную часть будет недостаточно, нужно разрешение суда, которое не дадут по таким основаниям.

Такого человека смогут просто вызвать на опрос, где он скажет, я никаким пиратским софтом не пользуюсь и вообще мой компьютер сломан. Если хотите проверить, приходите ко мне завтра, я подготовлю вам на обозрение мой компьютер без жесткого диска. И даже в этом случае, такой человек сам пригласит сотрудников полиции, они не имеют права войти без согласия собственника, а в нежилое помещение можно проще попасть. Конечно, есть исключения и они могут попасть к вам домой, даже без разрешения суда или постановления следователя об обыске, но возможное использование пиратской версии Windows, явно не будет основанием.

Иллюстрация подготовлена с использованием сервиса и подписки Canva Pro

Помимо указанного звонка в дежурную часть, заявление может поступить от правообладателей, до которых дошла информация, что по конкретному адресу используется их продукт без оплаченной лицензии. Заявление может написать любой недовольный клиент, которому покажется, что вы пользуетесь нелицензионным софтом. За такое заявление его даже не накажут, а вам придется доказывать, что вы используете исключительно лицензионные программы.

Для тех, кто считает, что сотрудниками полиции движет какой-то скрытый мотив, направленный на защиту прав иностранных компаний, есть простое объяснение. Да, многие из этих стран, чьи интересы «защищают» сотрудники полиции, могли применить санкции на различные сектора экономики нашей страны. Из-за этих санкций, граждане РФ стали жить хуже.

Но по факту, сотрудников полиции интересует выявление конкретных статей из уголовного кодекса через определенные промежутки времени. Так называемая палочная система, про которую говорят, что её уже давно нет. Их интересует размер возмещенного ущерба, который идет в статистику. Вознаграждений от правообладателя полицейские не получат, они получат циферку в графе раскрытий преступлений. Их на какое-то время перестанут ругать начальники и раздавать выговоры на совещаниях из-за отсутствия показателей.

Иллюстрация подготовлена с использованием сервиса и подписки Canva Pro

Программы, которые используются в организациях, в большинстве случаев иностранные. А чтобы установить сумму ущерба и довести уголовное или административное дело до конца, сотрудники вынуждены обращаться к этим правообладателям. Все просто и никаких скрытых мотивов.

Всем спасибо за внимание, не забываем подписываться на канал, чтобы не пропускать новые публикации. А кто подписался, буду благодарен за «лайк».

Источник: dzen.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Поиск в компьютере на Windows и Linux следов взлома

Предотвращение и обнаружение вторжений – это важнейшие элементы процесса обеспечения безопасности компьютера и компьютерных сетей.

В случае взлома компьютера или сетевого устройства необходимо незамедлительно принять меры для:

- предотвращения дальнейшего распространения угрозы (изоляция скомпрометированного устройства, очистка, полное восстановление системы из доверенной резервной копии и т.д.);

- выявления способов проникновения/заражения и устранение их (исследование эксидента, установка обновлений безопасности, отказ от использования уязвимого ПО и сетевого оборудования, применение систем предотвращения и обнаружения вторжения, установка антивирусного ПО, изменение политики информационной безопасности организации и т.д.);

- оценки и устранения последствий взлома (определение попавшей в результате взлома в руки злоумышленников информации, смена учётных данных, восстановление CDN, предупреждение пользователей о необходимости смены паролей и т.д.).

Признаками, свидетельствующими, что компьютер был скомпрометирован (Indicators of Compromise), т.е. взломан, могут быть:

- появление на компьютере вредоносных файлов (вирусов, бэкдоров, троянов, килогеров, крипторов, майнеров и т.д.), а также хакерский утилит (для исследования сети, эксплуатации уязвимостей, сбора учётных данных и т.д.);

- появление неавторизованных новых исполнимых и других файлов, даже если они не определяются антивирусным ПО как вредоносные;

- неавторизованная сетевая активность (подключение к удалённым хостам, открытие для прослушивания портов неизвестными программами, либо программами, которые не должны этого делать и пр.);

- аномальная активность на дисковых устройствах и повышенное потребление ресурсов системы (из-за поиска по дискам, шифрования файлов, использования ресурсов компьютера в целях злоумышленника для выполнения вычислений или хранения и распространения данных и т.д.)

- и другие признаки, как видимые «на глаз», так и требующие использования специализированного ПО для выявления.

Инструкция по использованию Loki

В этой заметке будет рассказано о Loki – простом сканере для обнаружения признаков взлома. У Loki открыт исходный код, программа бесплатна, является кроссплатформенной, включает в себя возможности ряда бесплатных инструментов и открытых баз данных по вредоносным файлам. На данный момент программа активно развивается и постоянно пополняется новыми сигнатурами.

Вы можете проверить свой компьютер или сервер как на Linux, так и на Windows.

Процесс установки на Linux описан здесь.

Я рассмотрю запуск и анализ результатов на Windows.

Установка Loki в Windows

Скачайте последний выпуск программы с официальной страницы релизов. Распакуйте архив. Программа не требует установки, достаточно распаковать скаченный архив. Для запуска откройте командную строку: нажмите Win+x и выберите «Командная строка (администратор)». Начните с обновления программы и сигнатур, для этого перетащите в открывшееся окно командной строки файл loki-upgrader.exe, нажмите ENTER и дождитесь завершения процесса.

После этого перетащите в командную строку файл loki.exe и нажмите ENTER — начнётся сканирование всего компьютера.

Если вы не доверяете исполнимым файлам, то на странице программы описано, как самостоятельно скомпилировать её из исходного кода.

Анализ результатов Loki

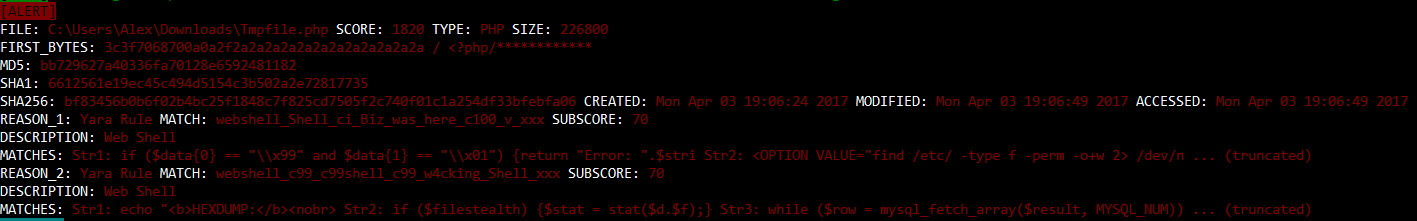

В первую очередь, нужно обращать внимание на сообщения, выделенные красным:

В поле DESCRIPTION дано описание файла и причины его подозрительности. Обычно это вирусы, бэкдоры и другие подобные программы, которые не могут присутствовать на компьютерах большинства пользователей (если они не занимаются анализом вредоносного ПО).

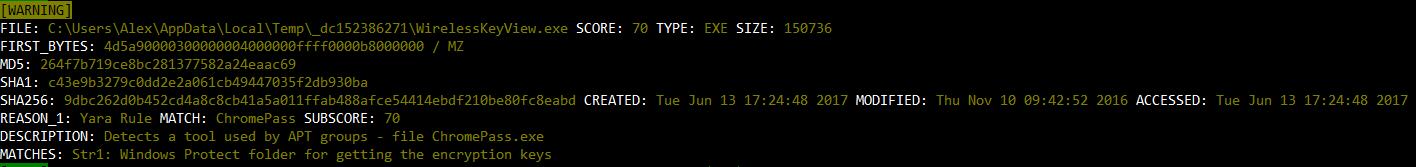

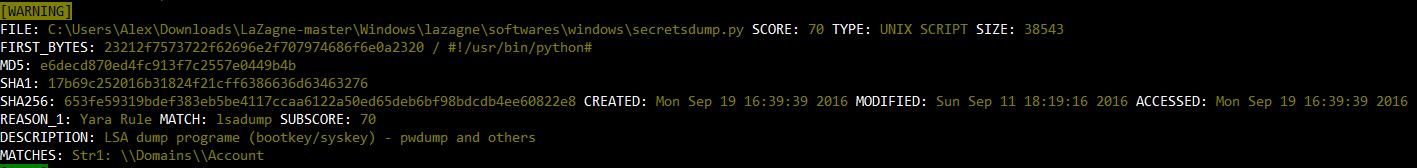

Далее следует обратить внимание на жёлтые предупреждения:

На первом сркиншоте – найден инструмент для восстановления Wi-Fi паролей.

Если вы их не скачивали, то подобных программ не должно быть в вашей системе. Их мог забыть человек, который пытался извлечь сведения из вашего компьютера.

подозрительный владелец процесса (возможно, проблема в кириллице).

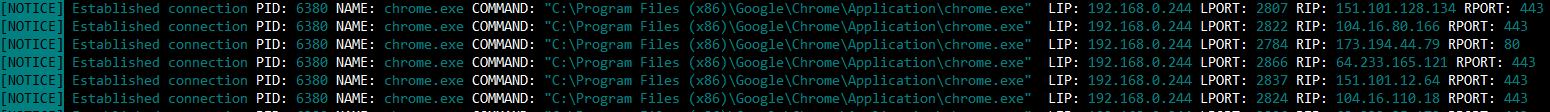

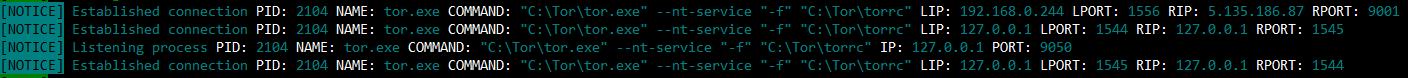

Уведомления, помеченные синим, могут означать вполне легитимную деятельность. Например, на этом скриншоте подключения работающего веб-браузера:

Далее Tor и приложение для VoIP:

В данном случае они являются легитимными – установлены владельцем. Тем не менее, стоит просмотреть, какие программы прослушивают порты или устанавливают соединения.

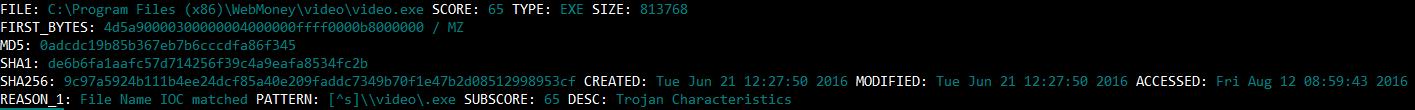

Далее пример исполнимого файла, который расположен в директории, где обычно не должно быть исполнимых файлов. Это не обязательно вредоносные файлы, но на них стоит обратить внимание:

Судя по всему, ложное срабатывание (файл идентифицирован по одному только имени файла), тем не менее, стоит хотя бы посмотреть дату создания, цифровые подписи, наличие активности и т.д.:

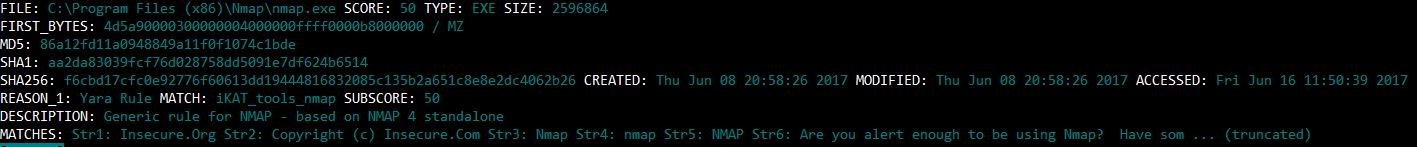

Программа нашла исполнимый файл Nmap:

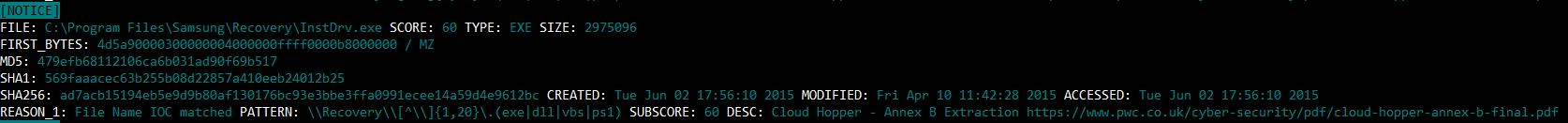

Вероятно, ложное срабатывание (слишком общий паттерн поиска для Cloud Hopper):

Файл Microsoft Office содержащий функцию AutoOpen (такое редко встречается в нормальных офисных файлах):

Заключение

Loki – это несложная программа для выявления признаком компрометации. Она поможет увидеть явные признаки проникновения и заражения компьютера. Также она является хорошим инструментом для изучения и понимания своей операционной системы, происходящих в ней процессов.

Связанные статьи:

- Поиск и удаление вредоносных программ из Linux (60.3%)

- Выявление атаки человек-посередине (Man in the middle, MitM-атак) (57.6%)

- Для чего нужны SSL-сертификаты и как получить бесплатно валидный сертификат (32.2%)

- Бесплатные валидные SSL-сертификаты с автоматическим продлением (32.2%)

- Обход ограничения VDS хостера на использование сторонних DNS (32.2%)

- Захват рукопожатий в Windows (RANDOM — 0.6%)

Рекомендуется Вам:

9 комментариев to Поиск в компьютере на Windows и Linux следов взлома

Win7, Ошибка!

Подскажите пожалуйста как это можно исправить.

Alexey :

При обновлении программа не может ничего записать на диск. Видимо, все последующие ошибки вызваны этим. Может быть прав на запись не хватает. Скорее всего, дело в том, что вы поместили программу в папку C:Program Files. Я запускаю из той папки, куда скачивает браузер — всё работает.

Возможно, дело даже не в правах на запись, а в том, что в пути содержится пробел.

благодарю полезная тулза!

Malwarebytes определяет программу как Spyware.PasswordStealer.Python на Virustotal. Это ложноположительное срабатывание?

Alexey :

Приветствую! Во-первых, меня всегда поражает наивность таких вопросов: на торрентах или пиратских сайтах в комментариях: — Пишет там вирус — Нет там вируса, отключи антивирус — Понял, отключаю… Ну это же тупо, очень тупо… Во-вторых, на странице программы сказано: Антивирус — ложные срабатывания Скомпилированный сканер может определяться антивирусными программами как вредоносное программное обеспечение.

Это вызвано тем фактом, что сканер представляет собой скомпилированный скрипт Python, реализующий некоторые функции сканирования файловой системы и процессов, которые также используются в скомпилированном вредоносном коде. Если вы не доверяете скомпилированному исполняемому файлу, скомпилируйте его самостоятельно.

В-третьих, если вы не доверяете и собираетесь компилировать самостоятельно, то, конечно же, перед этим нужно проверить исходный код (иначе какой смысл компилировать самостоятельно — скомпилировать можно и вирус). А исходный код, кстати, открыт — изучайте, это, кстати, само по себе очень полезно. И, конечно же, очень много кто уже его анализировал.

На самом деле, в проектах с открытым исходным кодом не прячут вирусы, поскольку это просто тупо. И, кстати, необязательно компилировать — можно установить интерпретатор Python на Windows и запускать скрипты без компиляции. Коротко говоря, суть посыла такая: проверяйте сами и никому не верьте. Если не можете проверить/есть сомнения, то просто не запускайте.

Источник: hackware.ru

Как узнать, что на пк установлено пиратское ПО?

В организации 20 пк, поставлена задача выявить пиратское ПО на них. Как это сделать автоматизированно? Может есть дополнительное ПО?

- Вопрос задан более трёх лет назад

- 426 просмотров

Комментировать

Решения вопроса 0

Ответы на вопрос 7

Linux administrator

Соберите информацию об установленном ПО и его лицензиях средствами инвентаризации.

GLPI, System Center. Мало ли чем и что у вас там есть 😉

Ответ написан более трёх лет назад

Нравится 1 4 комментария

Лицензия это «разрешение», как на ПК это будет отражено?

Подсказываю: так можно собрать только состояние активации программ, состояние регистрации (ключом или другим способом) и сами ключи, но не лицензионность!

подсказываю — «лицензионность» программы — понятие скорее бухгалтерское, чем компьтерное 😉

Можно собрать установленное ПО, получить состояние его ключей. А вот уже насколько это лицензионно — вопрос наличия соответствующих бумажек в бухгалтерии

Руслан Федосеев, а если portable?

Читаем лицензию ПО, работаем вместе с бухгалтерией и юристами.

Системный администратор со стажем.

Как узнать, что на пк установлено пиратское ПО?

Элементарно.

Находим установленное ПО — ищем лицензию на него, если не нашли, значит пиратское, если нашли, значит легальное.

Ответ написан более трёх лет назад

Нравится 1 1 комментарий

Находим установленное ПО — ищем лицензию на него, если не нашли, значит пиратское, если нашли, значит легальное.

Добавление с расшифровкой )))

Ищем Платежное Поручение и Накладные в бухгалтерии .

Если Вася Пупкин купил, а стоит у Семен СемЁныча = пиратское ПО

Жил-был у бабушки серенький троллик.

Сформирует отчеты каким угодно образом.

Правда для начала его самого нужно купить 🙂

Ответ написан более трёх лет назад

Нравится 1 1 комментарий

Использовал несколько лет для инвентаризации.

Есть возможность инвентаризировать без локальных клиентов на каждом компе, это меня и подкупило в свое время использовать именно это ПО.

Правда все равно придется повозиться с разрешением удаленной работы WMI (сбор сведений идет через него). Что интересно, вся софтина построена на той информации, что отдает ОС (ее можно получить другими бесплатными способами), но использовать софтину все равно стоит, т.к. она еще и структурирует полученную информацию, проводит регулярные опросы, выдает отчеты в удобоваримом виде.

В комплекте хорошая инструкция по функционалу и настройке процесса сбора. Поддержка отвечает на вопросы, правда не всегда результативно. Ценник очень гуманный, к тому же не нужно покупать каждое новое обновление версии.

Photographer баланс» должны поставлены).

Ответ написан более трёх лет назад

Комментировать

Нравится Комментировать

Системный администратор

Ищим в базе 1с у бухгалтеров что было куплено из ПО.

Наврядли у вас домен, но если, то можно и System Center

Если нет домена быстрее пройтись установить агента fusioninventory и сервер под него GLPI

в следующий раз будет легче

Источник: qna.habr.com