Когда вы сидите за компьютером в своём уютном доме или заходите в сеть через рабочий компьютер, у вас наверняка создаётся иллюзия полной безопасности. Не так ли? Но знаете ли вы, что в этот самый момент ваш компьютер могут мониторить совершенно посторонние люди? Разумеется, многие считают такой вариант чем-то из серии фантастики.

Но на самом деле всё не так радужно, как предполагают рядовые пользователи. Знаете ли вы о том, что существуют специальные программы, способные считывать ваши пароли, получать доступ к вашим социальным сетям или попросту включать веб-камеру на вашем компьютере и вести запись без вашего ведома. И это не шпионские фильмы! Это всего лишь шпионское ПО, которое действует на вашем компьютере!

Получение важной и значимой информации — главная цель spyware

КАК ОПРЕДЕЛИТЬ СЛЕЖКУ ЗА КОМПЬЮТЕРОМ НА РАБОТЕ?

Что такое шпионские программы и зачем они нужны?

Информация правит миром — это ни для кого не секрет. Данную фразу можно смело назвать девизом шпионского ПО. Именно получение информации, важной и значимой, способной монетизироваться и приносящей прибыль, и есть главная цель spyware.

Такие программы действуют по аналогии с вирусами, но, в отличие от них, не разрушают систему, не приводят к замедлению или прекращению действия программ, а тайно узнают и передают своим владельцам очень важную информацию:

- Ваши пароли и логины для доступа к социальным сетям. Это, кстати, критично важная информация, утеря которой может привести к самым плачевным последствиям – например, тому, что с вашего аккаунта разошлют вирус-шпион всем вашим друзьям.

- Ваши платёжные данные – например, зафиксированные в стандартных формах при покупке в интернете.

- Ваши данные интернет-банкинга, в том числе номера счетов в банке, данные платёжных карт, пароли для сервисов онлайн-банкинга.

И всё это становится доступным мошенникам при помощи неприметных на вид программ.

Как понять, что на вашем компьютере действует шпионский софт?

Существует несколько признаков, по которым вам удастся понять, что шпионское ПО уже попало в вашу операционную систему и начало активные действия:

- Ваш компьютер начал тормозить без причины, а в моменты, когда ПК бездействует, индикатор винчестера показывает максимальную загрузку.

- Аналогично, если вы посмотрите в диспетчере задач и увидите, что при общем бездействии системы видеокарта и процессор загружены более, чем на 50% — это верный признак того, что ресурсы системы отбирает какая-либо сторонняя программа.

- Если ваши приложения начинают работать со сбоями или вообще не запускаться, это тоже повод задуматься о безопасности своих данных.

- Если при загрузке операционной системы вы видите возникающий чёрный экран командной строки, существует большая вероятность, что одновременно с загруженными приложениями вы загружаете ещё и шпионские программы.

Как распознать шпионское ПО ?

spygo скрытое наблюдение за компьютером (программа-шпион) в реальном времени на Windows 10 8 1 7

Разумеется, самым реальным вариантом действия программ-шпионов станет утрата контроля над вашими аккаунтами. Но доводить до такого состояния всё-таки не стоит! Дело в том, что существует немало качественного идентифицирующего софта, который поможет вам выявить шпионские программы и обезвредить их. Что относится к их числу?

- Стандартные антивирусы, которые помогают обнаружить проблему и нейтрализовать её: отправить в карантин, удалить или попросту защитить программы.

- Дополнительно существуют сканеры, способные в десктопном режиме или режиме запуска с веб-браузера проверить систему и обнаружить именно spyware-программы.

- А если вы подозреваете, что ваши деньги или личная информация могут оказаться в руках злоумышленников, лучше дополнительно поставить anti-spyware приложения[1] , алгоритмы работы которых направлены на противодействие шпионским программам.

Кроме того, вы и сами можете распознать шпионский софт по уже описанным вариантам поведения вашего ПК. Если хотя бы один фактор наблюдается при загрузке операционной системы, лучше принять меры сразу, не дожидаясь, пока к мошенникам попадёт мало-мальски значимая информация.

Кстати, знаете ли вы, какие виды шпионского софта наиболее часто используют злоумышленники?

Перечислим самые популярные из них:

- Контроллеры веб-камеры, способные запустить запись в любой момент и транслировать её напрямую заказчику такого видео.

- Кей-логгеры – программы, считывающие ваши пароли при нажатии клавиш на клавиатуре.

- Сканеры винчестера: такие программы анализируют содержимое жёсткого диска, причём все его составляющие: от установленных программ до скромных текстовых файлов с названием «Мои пароли».

- Скрин-шпионы – программы, отслеживающие активную деятельность пользователя: куда он заходит во время веб-сёрфинга, какие фильмы смотрит. Всё это в виде скриншотов фиксируется шпионами. Кстати, такую технологию нередко используют особенно придирчивые хозяева бизнеса для мониторинга своих сотрудников.

- Почтовый spyware – программы, которые используют информацию электронной почты, в том числе базы контактов, содержимое писем.

- Шпионы прокси-программ: такие программы делают из компьютера жертвы прокси-сервер, через который орудуют злоумышленники. В результате ограбили счета мошенники, а IP-адрес высвечивается именно ваш.

Не самые приятные варианты, не так ли? Поэтому очень важно своевременно защитить свой компьютер. Ведь лучше предупредить угрозу, пусть даже она пока что только в будущем, а не стараться нейтрализовать её. Не забывайте о своей безопасности! Жертвами шпионского ПО становятся не только успешные и богатые люди с внушительным счетом в банке, но и рядовые пользователи сети.

Примечания

Источник: www.tadviser.ru

Как вручную проверить компьютер с Windows на наличие признаков шпионского ПО или взлома

Если вы подозреваете, что происходит что-то подозрительное, вот как вручную проверить компьютер на наличие подозрительных соединений и активности процессов.

Содержание скрыть

Кейлоггеры, криптоджекеры, шпионские программы и руткиты — все виды вредоносных программ, которые хакеры используют для заражения устройств жертв. В то время как некоторые из этих инфекций позволяют хакерам удаленно подключаться к компьютеру жертвы, другие отслеживают нажатия клавиш человеком, используют системные ресурсы или просто шпионят за действиями целевого пользователя.

Если вы подозреваете, что ваше устройство Windows могло быть взломано, вот несколько практических шагов, которые вы можете предпринять, чтобы проверить это.

Прежде чем мы начнем…

Прежде чем проверить, не скомпрометировано ли ваше устройство, закройте все сторонние приложения и приложения Windows. Это уменьшит количество записей в диспетчере задач или других альтернативах диспетчеру задач, которые вы могли бы использовать, и позволит вам эффективно обнаруживать подозрительные соединения, установленные на вашем компьютере.

После этого запустите проверку вашего устройства на наличие вредоносных программ с помощью Microsoft Defender или любого надежного стороннего антивирусного программного обеспечения, которое вы обычно используете. Этот шаг поможет вам обнаружить и автоматически удалить легкие инфекции внутри вашего устройства, и они не будут отвлекать вас при поиске более серьезных инфекций или нарушений безопасности.

После того, как вы закроете все несущественные процессы и проверите наличие вредоносных программ, вы можете начать поиск любых вредоносных программ, скрывающихся в вашей системе.

Как проверить свое устройство на наличие шпионских программ или попыток взлома

В современную эпоху вредоносные программы обычно запрограммированы на активную (но секретную) работу на компьютере жертвы. Например, криптоджекеры используют компьютерные ресурсы жертв для крипто-майнинга, кейлоггеры собирают учетные данные для входа, отслеживая нажатия клавиш, а шпионские программы отслеживают активность пользователей в режиме реального времени и делятся ими с хакерами.

Каждый из этих типов вредоносных программ использует удаленное подключение к серверу хакера, на который отправляются данные, запускается программное обеспечение для майнинга или что-то еще, чего пытается достичь хакер. Идентифицируя эти подозрительные соединения, установленные на нашем устройстве, мы можем определить, действительно ли наше устройство было скомпрометировано.

1. Проверьте наличие подозрительных подключений

Вы можете проверить наличие подозрительных подключений на своем компьютере несколькими способами, но метод, который мы вам покажем, будет использовать встроенную утилиту Windows, называемую командной строкой. Вот как вы можете найти удаленные соединения, настроенные с помощью устройства, с помощью командной строки:

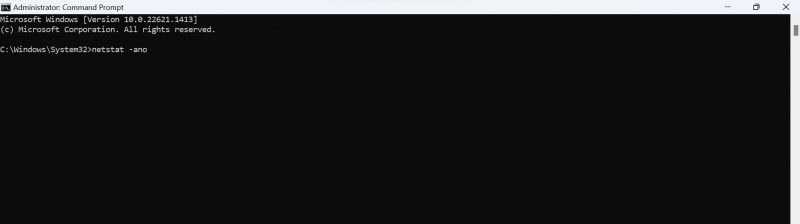

- Ввести «Командная строка» в поле поиска Windows.

- Щелкните правой кнопкой мыши приложение командной строки и выберите команду Запуск от имени администратора.

- Просто введите следующую команду и нажмите Enter. netstat-ано

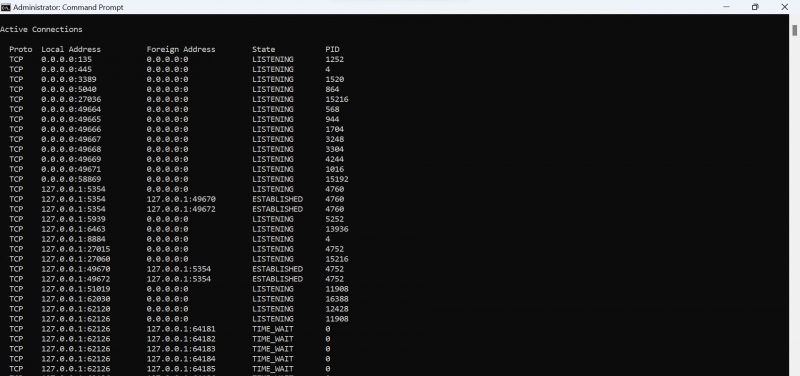

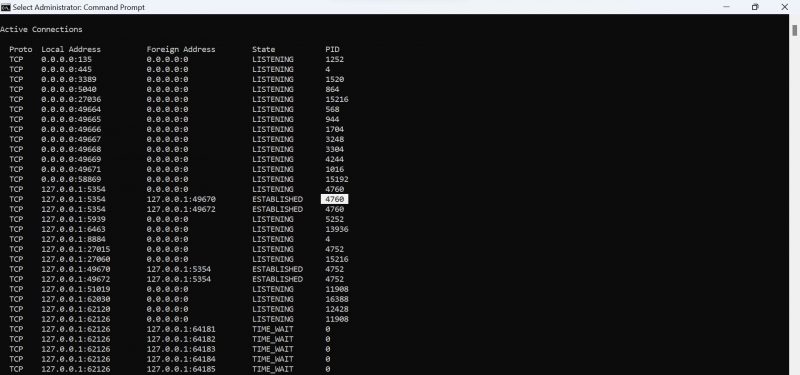

Приведенная выше команда покажет вам все TCP-соединения, установленные приложениями, прогами и службами к удаленным хостам.

Обратите внимание в основном на столбец состояние, где вы найдете три основных термина: Установленный, прослушивание и Time_Wait. Из этих трех сосредоточьтесь на соединениях, состояние которых определяется как установленный. Состояние «Установленный» указывает на соединение в реальном времени между вашим компьютером и удаленным IP-адресом.

Не паникуйте, если увидите много установленных соединений. В большинстве случаев эти подключения осуществляются к серверу компании, услугами которой вы пользуетесь, например Google, Microsoft и т.д. Однако вам необходимо проанализировать каждое из этих соединений отдельно. Это поможет вам определить, нет ли подозрительных подключений к серверу хакера.

Не закрывайте командную строку; на следующих шагах мы будем использовать информацию netstat.

2. проанализируйте все соединения, которые кажутся подозрительными

Вот как можно проанализировать подозрительные соединения:

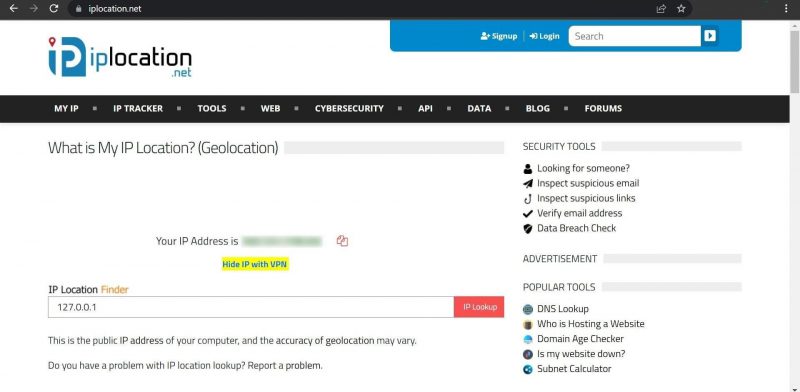

- Скопируйте IP-адрес изСтолбец внешнего адреса в командной строке.

- Перейдите на популярный сайт поиска IP-адреса, например IPLocation.net .

- Вставьте сюда скопированный IP-адрес и нажмите кнопку поиска IP-адрес.

Этот веб-сайт предоставит вам информацию об IP-адресе. Проверьте интернет-провайдера и организацию, которая использует этот IP-адрес. Если IP-адрес принадлежит известной компании, услугами которой вы пользуетесь, такой как Google LLC, Microsoft Corporation и т.д., беспокоиться не о чем.

Однако, если вы видите в списке подозрительную компанию, услугами которой вы не пользуетесь, есть большая вероятность, что кто-то шпионит за вами. Таким образом, вам нужно будет идентифицировать процесс или службу, которая использует этот адрес для удаленного подключения, чтобы убедиться, что они не являются вредоносными.

3. Найдите и проанализируйте любые вредные процессы

Чтобы найти вредоносное ПО, которое мошенники могли использовать для шпионажа за вашим устройством, вы должны определить связанный с ним процесс. Вот как его найти:

- Обратите внимание на PID рядом с подозрительным установленный подключением в командной строке.

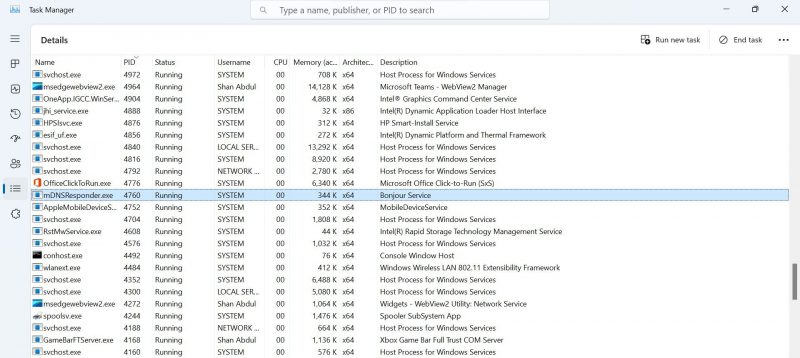

- Откройте диспетчер задач. (См. различные способы открытия диспетчера задач в Windows 10 и 11)

- Перейдите на вкладку «Сведения«.

- Кликните по столбца PIDдля сортировки процессов в соответствии с их PID.

- Найдите процесс с тем же PID, который вы записали ранее.

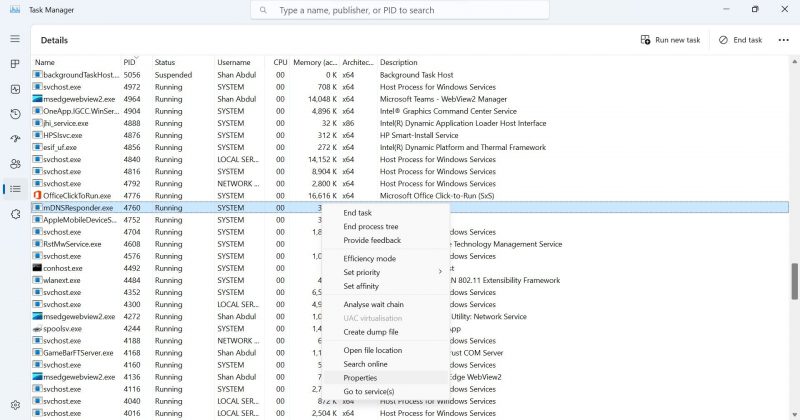

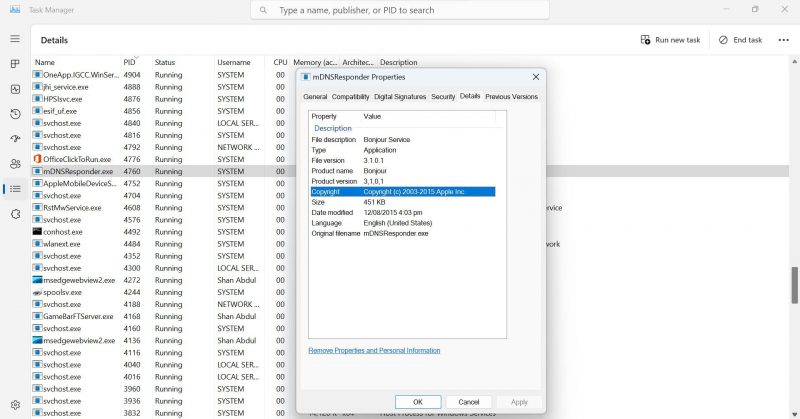

Если процесс принадлежит сторонней службе, которую вы часто используете, вам не нужно его закрывать. Однако вы все равно должны убедиться, что этот процесс принадлежит той компании, которой, по вашему мнению, он принадлежит, поскольку хакер может скрыть свои вредоносные процессы под видом вредоносного ПО. Итак, щелкните правой кнопкой мыши подозрительный процесс и выберите пункт Свойство.

Затем перейдите на вкладку «Сведения«для получения дополнительной информации о процессе.

Если есть какие-либо несоответствия в деталях процесса или сам процесс кажется подозрительным, лучше всего удалить соответствующее приложение.

4. Удалите все подозрительные приложения

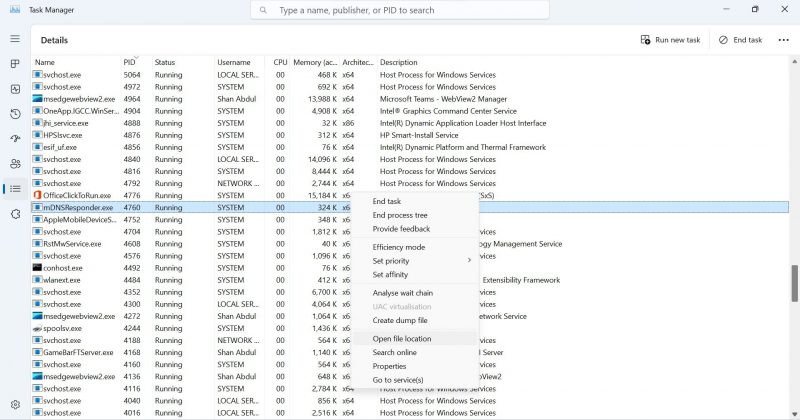

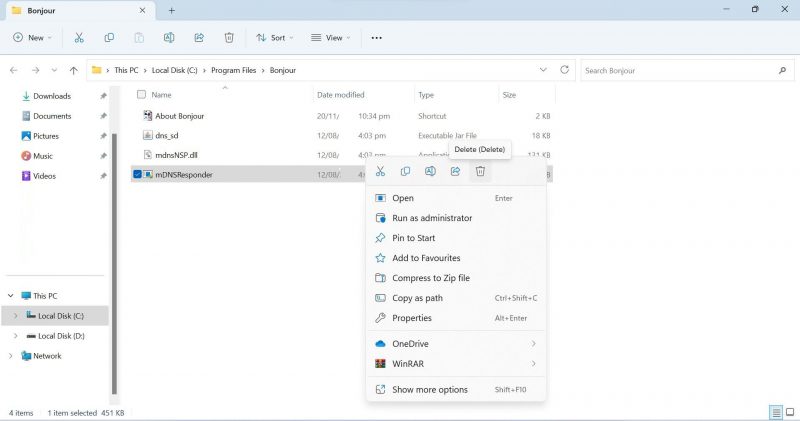

Чтобы идентифицировать и удалить вредоносные программы, стоящие за этими подозрительными процессами, выполните следующие действия:

- Щелкните правой кнопкой мыши теневой процесс и выберите Открыть расположение файла.

- Еще раз убедитесь, что файл не связан с Windows или любым другим критически важным приложением.

- Если вы уверены, что это вредоносное ПО, щелкните его правой кнопкой мыши и удалите.

5. при необходимости обратитесь за профессиональной помощью

Надеемся, что выполнение описанного выше процесса поможет вам обнаружить и удалить вредоносную программу, тем самым предотвратив слежку хакеров за вашей личной информацией или ее кражу.

Однако вы должны знать, что хакеры могут скрыть свое вредоносное ПО от выхода netstat, запрограммировав его таким образом. Точно так же они могут кодировать приложение так, чтобы оно не отображалось в диспетчере задач. Отсутствие подозрительных соединений в выводе netstat или отсутствие подозрительного процесса в диспетчере задач не означает, что ваше устройство в безопасности.

Поэтому, если в вашей системе вы видите признаки взломанного устройства, такие как высокое потребление ресурсов в диспетчере задач, замедление работы системы, установка неизвестных приложений, частое отключение Защитника Windows, создание подозрительных новых учетных записей пользователей и т. д., вам следует проконсультироваться со специалистом. Только тогда вы сможете быть уверены, что ваше устройство полностью защищено.

Не позволяйте хакерам долго шпионить за вами

Microsoft постоянно обновляет операционную систему Windows, чтобы сделать ее более безопасной, но хакеры все еще находят лазейки и взламывают устройства Windows. Надеемся, наше руководство поможет вам определить, следит ли за вашей активностью какой-либо подозрительный хакер. Если вы будете правильно следовать советам, вы сможете удалить подозрительное приложение и отключить соединение с хакерским сервером.

Если вы все еще чувствуете подозрение и не хотите рисковать своими драгоценными данными, вам следует обратиться за профессиональной помощью.

Источник: tvoj-obzor.ru

Шпионские программы на компьютере. Узнаем как обнаружить и удалить шпионскую программу?

С вирусами и последствиями их воздействия на компьютерные системы сегодня знакомы практически все пользователи. Среди всех угроз, которые получили наибольшее распространение отдельное место занимают программы-шпионы, следящие за действиями юзеров и занимающиеся кражей конфиденциальной информации. Далее будет показано, что собой представляют такие приложения и апплеты, и рассмотрен вопрос, связанный с тем, как обнаружить шпионскую программу на компьютере и избавиться от такой угрозы без вреда для системы.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Как бы бережно вы ни относились к своему компьютеру или ноутбуку, в какой-то момент он может начать.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности — кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Рассмотрим самые популярные программы-шпионы для платформы «Андроид», которые отличились понятным.

Виды шпионских программ

Прежде чем приступать к практическому решению, следует четко себе представлять, какие именно приложения и апплеты относятся к классу Spyware. На сегодняшний день различают несколько основных типов:

- кей-логгеры;

- сканеры жестких дисков;

- экранные шпионы;

- почтовые шпионы;

- прокси-шпионы.

Каждая такая программа по-разному воздействует на систему, поэтому далее посмотрим, как именно проникают шпионские программы на компьютер и что они могут натворить в зараженной системе.

Методы проникновения Spyware в компьютерные системы

Сегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно.

Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Статья посвящена устройствам для поиска жучков и скрытых камер. Рассмотрен принцип их работы, виды.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.

Последствия воздействия

Что касается вреда, наносимого шпионами, как уже было сказано, на системе это в целом не отражается никоим образом, но вот пользовательская информация и личные данные подвержены риску.

Наиболее опасными среди всех приложений такого типа являются так называемые кей-логгеры, а проще говоря, клавиатурные шпионы. Как раз они и способны следить за набором символов, что дает злоумышленнику возможность получения тех же логинов и паролей, банковских реквизитов или пин-кодов карт, и всего-того, что пользователь не хотел бы сделать достоянием широкого круга людей. Как правило, после определения всех данных происходит их отсылка либо на удаленный сервер, либо по электронной почте, естественно, в скрытом режиме. Поэтому рекомендуется применять для хранения столь важной информации специальные утилиты-шифровальщики. К тому же сохранять файлы желательно не на жестком диске (их запросто найдут сканеры винчестеров), а на съемных носителях, да хотя бы на флэшке, причем обязательно вместе с ключом дешифратора.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого метода.

Отслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.

Отслеживание электронной почты производится по списку контактов. Основной целью является подмена содержимого письма при отправке его с целью рассылки спама.

Прокси-шпионы вред наносят только в том смысле, что превращают локальный компьютерный терминал в некое подобие прокси-сервера. Зачем это нужно? Да только затем, чтобы прикрыться, скажем, IP-адресом юзера при совершении противоправных действий. Естественно, пользователь об это не догадывается. Вот, допустим, кто-то взломал систему защиты какого-то банка и украл энную сумму денег.

Отслеживание действий уполномоченными службами выявляет, что взлом был произведен с терминала с таким-то IP, находящегося по такому-то адресу. К ничего не подозревающему человеку приезжают спецслужбы и отправляют за решетку. Правда, ничего хорошего в этом нет?

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде Dr. Web Cure It! или Kaspersky Virus Removal Tool (а лучше – что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично.

У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Узаконенный шпионаж в Windows 10

Но и на этом еще не все. Все выше сказанное касалось только того, как проникают шпионские программы в систему, как ведут себя и т. д. Но что делать, когда шпионаж узаконен?

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).

Существует ли 100-процентная защита

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

Порой так и хочется поиграть в бога. Конечно, создавать людей у нас пока не получается, но вот взаимодействовать с единицами техники вполне возможно. В данной статье будут рассмотрены теоретические возможности подключения к различным веб-камерам.

Представляем вашему вниманию список лучших программ-антишпионов, где каждое приложение отличилось своей доступностью, положительными отзывами от пользователей, ну и, конечно, эффективностью работы. Весь нижеописанный софт можно скачать с официальных .

Для чего нужны программы-напоминалки для компьютера? Классификация и небольшой обзор основных продуктов.

Система распознавания лиц представляет собой компьютерное приложение, способное идентифицировать или проверять человека из цифрового изображения или видеофрагмента. Один из способов сделать это — сравнить выбранные черты лица с изображением и .

Компьютер — это немалое количество компонентов, из-за слаженной работы которых система работает корректно. Но бывает, что какой-то элемент из этой цепи прекращает нормальное функционирование, вследствие чего устройство может выйти из строя или .

Жучки для прослушивания: классификация, виды, особенности выбора, цена. Нюансы работы подслушивающих устройств и особенности эксплуатации жучков.

Как бы бережно вы ни относились к своему компьютеру или ноутбуку, в какой-то момент он может начать тормозить. При этом причины возникновения данной неисправности могут быть самые разные, начиная от заражения вирусом и заканчивая перегревом процессора или видеокарты. В общем, вариантов много. К счастью, существуют специальные программы, позволяющие провести мониторинг компьютера и определить, из-за чего возникают проблемы в его работе. А о лучших из таких утилит как раз и пойдет речь в статье.

Рассмотрим самые популярные программы-шпионы для платформы «Андроид», которые отличились понятным функционалом и эффективной работой.

Статья посвящена устройствам для поиска жучков и скрытых камер. Рассмотрен принцип их работы, виды, нюансы эксплуатации и т. д.

Вирусы и вредоносные программы — это то, что способно принести очень много проблем. Именно поэтому сегодня мы узнаем все что можно об этих объектах, а потом научимся удалять их.

Источник: autogear.ru