PHP — популярнейший скриптовый язык программирования общего назначения, который активно применяется при разработке web-приложений. Он поддерживается множеством хостинг-провайдеров и является одним из лидирующих языков, используемых в целях создания динамических web-сайтов. Иногда возникает необходимость выполнить проверку синтаксиса кода PHP. В статье будет рассмотрено, как это сделать.

Для проверки кода сегодня используют специальные онлайн-сервисы — валидаторы (validators). Они работают предельно просто: пользователю достаточно скопировать свой код в специальную форму и нажать кнопку «Проверить код» либо клавишу «Check». Также перед подтверждением проверки надо будет отметить галочкой нужную версию. Отдельные сервисы допускают возможность перетаскивания/загрузки файла с кодом.

Один из популярных сервисов для валидации — https://phpcodechecker.com/. Он даёт возможность легко и быстро найти синтаксическую ошибку в коде. Найденные проблемы будут выделены, плюс произойдёт автоматический переход на строку с ошибкой (вы сэкономите время поиска). Выделенная ошибка будет сопровождаться соответствующими комментариями.

Как посмотреть исходный код android приложения? Декомпиляция .apk файла (реверс инжиниринг)

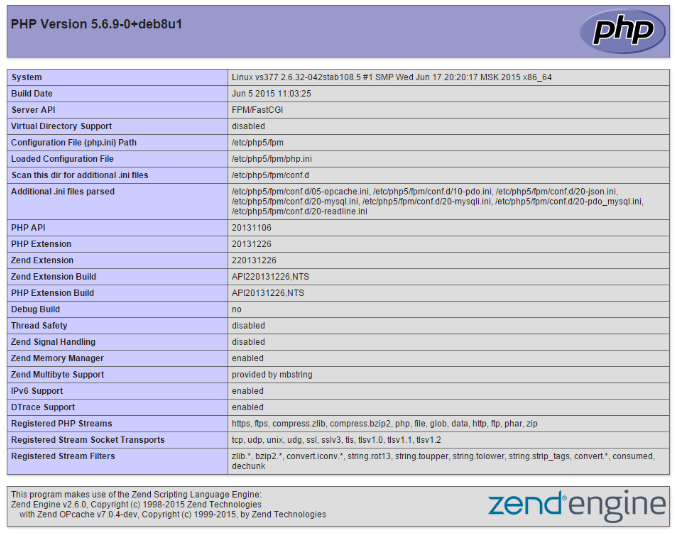

Как узнать версию PHP?

Существуют ситуации, когда нужно выяснить, какая конкретно версия языка функционирует на вашем сервере. Если речь идёт о конкретном веб-сайте, используйте функцию phpinfo() . Необходимо поместить в корневой каталог файл phpinfo.php со следующим содержимым:

php phpinfo();

Далее достаточно будет открыть веб-браузер и перейти по адресу вашдомен/phpinfo.php. В результате версия PHP-сервера отобразится на экране.

После того, как информация о версии будет получена, следует удалить файл из корневого каталога либо ограничить к нему доступ, т. к. предоставление конфигурации в общий доступ может нести угрозу информационной безопасности.

На этом всё. Как видите, проверить PHP код с точки зрения синтаксических ошибок можно легко и быстро, для чего существуют специальные инструменты — валидаторы. Не составит труда и узнать версию PHP в случае необходимости.

Узнайте, правилен ли ваш код! Проверяйте его на специальных онлайн-сервисах!

Источник: otus.ru

ТОП-9 сервисов для проверки кода

Работу программиста оценивают по разным критериям. Один из самых важных — чистота и качество кода. В этой статье мы рассмотрим девять сервисов, которые помогут проверить вашу работу по нужным критериям.

Код может прекрасно работать. Однако его нужно очистить от «мусора» и сделать понятным для других разработчиков. В крупных компаниях ревью кода осуществляют сеньоры. Правда, такой подход дорогой и малоэффективный. В качестве альтернативы можно использовать специальные онлайн-сервисы.

Все программы для представителей Эйвон Украина на июль 2023

Получи грант, покрывающий 50% стоимости обучения

И обучайся новой профессии онлайн из любой точки мира

Получить грант

Reshift

Сервис позволяет находить уязвимости кода. Reshift также помогает соблюдать требования регуляторов разработки ПО. Вот главные функции сервиса:

- Показ критических взаимодействий до слияния веток;

- Эффективная и удобная маркировка ошибок и проблемных частей кода;

- Анализ каждой ветки на уязвимости;

- Pull request’ы, которые не требуют переключения между дашбордами, что позволяет исключить путаницу;

- Интеграция с web-сервисами для хостинга: Bitbucket и Github.

Collaborator

Одним из лучших инструментов для проверки кода считается Collaborator. Этот сервис подойдет как самостоятельным разработчикам, так и тем, кто работает в команде. В его функционал входят:

- Интеграция с разными средами разработки;

- Персонализированная отчетность;

- Группа участников, контрольные списки и кастомные поля;

- Разработка правил, а также формирование уведомлений на их основе;

- Контроль за внесенными в код изменениями, определение проблем и написание комментариев.

87% наших выпускников уже работают в IT

Оставь заявку, и мы поможем с выбором новой профессии

Оставить заявку

Codestriker

Codestriker — следующий сервис с открытым исходным кодом. Вот его основные функции:

- Совместимость с Bugzilla, ClearCase и другими системами;

- Фиксирование проблем и их решений в базе данных, что в будущем позволяет просмотреть и проанализировать проделанную работу.

Gerrit

Простой онлайн-сервис, который позволяет бесплатно проверить код прямо в браузере. По ходу теста вы можете отклонять или принимать изменения. Сервис сочетает в себе код-ревью и багтрекер. Чем он интересен:

- Комментарии для внесенных корректировок;

- Настройка иерархии кода;

- Полная совместимость с Git.

Crucible

Платный сервис, позволяющий делать ревью кода. С его помощью можно находить проблемы и обсуждать их в каждой отдельной ветке. Сервис позволяет сделать программирование более качественным. Бесплатный доступ к нему предоставляется на тридцать дней. Платную подписку можно приобрести для небольшой команды и крупной компании.

Первый вариант предоставляет хранилища данных на пять человек и стоит 10 USD. Второй — включает безлимитные репозитории для десяти пользователей. Его стоимость — 1100 USD. В чем его особенности:

- Подходит как для маленьких команд, так и для больших компаний;

- Интегрирован с P4, Subversion и CVS;

- Ревизия кода до и после внесения корректировок.

GitHub

Этот сервис хорошо известен каждого разработчику. Он также позволяет выполнять проверку кода и контроль версий. Можно использовать бесплатную версию, в которой есть ограничения на количество юзеров. Платный вариант стоит 7 USD и предоставляет все возможности сервиса. Проверка кода включает следующие опции:

- Создание «белых листов» для отдельных веток;

- Просмотр отдельных частей кода, без необходимости изучать документ целиком;

- Лобовое сравнение фрагментов.

Review Board

Сервис существует уже более десяти лет и продолжает активно развиваться. Он совершенно бесплатный. Можно попробовать демонстрационную версию на официальном сайте или установить приложение на своем сервере. Преимущество сервиса заключается в возможности сравнивать сразу два варианта кода (до и после внесенных правок). Его функционал содержит следующее:

- Выделение проблемных частей кода по устанавливаемым критериям;

- Совместимость с ClearCase, P4, Plastic и CVS.

Rhodecode

Услуги этого сервиса платные. Минимальная подписка на одного юзера стоит 8 USD. Есть возможность оплатить сразу год работы. В этом случае получится дешевле. Годовая подписка стоит 75 USD. Какие возможности есть у сервиса:

- Журнал изменений;

- Возможность совместной работы в команде;

- Интеграция в уже имеющимися проектами;

- Онлайн-редактор кода.

Phabricator

Проект с открытым исходным кодом, облегчающим проверки. Стоимость облачной версии — 20 USD в месяц. Отметим, что у нее есть определенные ограничения. Полная версия обойдется в 1000 USD. Демонстрационный режим использования сервиса составляет тридцать дней. Какие преимущества есть у сервиса:

- API для создания скриптов, взаимодействующих с системой с помощью JSON API;

- встроенные чаты;

- совместимость с Git, Subversion и Mercurial.

ReSharper (R#) — это дополнение (плагин), разработанный компанией JetBrains для более продуктивной работы в Microsoft Visual Studio. Этот инструмент проводит статический анализ кода (поиск ошибок в коде до компиляции) в масштабе всего решения. Он предусматривает дополнительные средства автозаполнения, навигации, поиска и подсветки синтаксиса, а также форматирования, оптимизации и генерации кода. Инструмент предоставляет 40 автоматизированных рефакторингов и упрощает юнит-тестирование в MSTest и NUnit и других средах.

Поддерживает языки программирования C#, C++, JavaScript, TypeScript и VB.NET, а также предоставляет средства для работы с ASP.NET, ASP.NET MVC, XML, XAML, HTML, CSS, сценариями сборки NAnt и MSBuild. ReSharper (R#)— платный программный продукт.

Итоги

Методы анализа исходного кода

По оценке OWASP, почти треть всех веб-приложений содержит серьезные уязвимости, а в отчете Micro Focus 2019 Application Security Risk Report отмечается, что практически все веб-приложения имеют проблемы с безопасностью. Зная об этом, передовые компании уже давно проводят анализ исходного кода. Если несколько десятков лет назад ошибки в коде нужно было искать вручную или с помощью предупреждений компилятора, то сейчас в распоряжении разработчиков есть множество методик и инструментов – SAST, DAST, анализаторы композиции кода, фаззинг-тестирование, проверки на проникновение и многое другое. С чего же начать “безопасную разработку», о которой столько говорят в профессиональных сообществах?

Дарья Орешкина

Директор по развитию бизнеса компании Web Control

Безопасность приложения – один из основных критериев качества разрабатываемого продукта. Проверка безопасности программы делается на разных этапах различными методиками и инструментами. Программный продукт в зависимости от специфики обсуждения можно описать по-разному:

- с точки зрения задействованных специалистов, это результат труда разработчиков, тестировщиков, менеджеров, инженеров развертывания и сопровождения и др.;

- с точки зрения задействованных систем программный продукт есть результат вычислений IDE, репозиториев, сборщиков, CI/CD, баг-трекеров и т.д.

Для каждого представления создаются свои регламенты и техники обеспечения безопасности. Если рассматривать программный продукт как совокупность уникального кода, заимствованного открытого кода и логики работы программы в соответствии с ее назначением, то его проверку на уязвимости можно представить тремя способами:

- Проверка кода без его выполнения.

- Проверка поведения программы без сканирования исходного кода.

- Проверка архитектуры и логики.

Имеет смысл проверять код программы уже на этапе написания. Это позволит на ранних стадиях выявить закравшиеся ошибки и уязвимости, в том числе и наследованные из открытого кода. Компоненты Open Source можно проверить на наличие известных уязвимостей еще до включения в программный проект или на стадии сборки.

В части открытого кода сфокусироваться на первоочередных уязвимостях достаточно просто, так как продвинутые инструменты анализа композиции программ (SCA) идентифицируют фактические вызовы уязвимых методов, проще говоря, указывают на потенциально эксплуатируемые уязвимости. Этап проверки итогового кода программы обычно бывает трудоемким, инструменты статического анализа кода обнаруживают потенциально опасные фрагменты, и приходится разбираться, какие из обнаруженных проблем реальные, а какие для данного проекта не несут угроз. Сканирование кода и проверка информации об известных уязвимостях Open Source – разные по своей сути технологии, но обе критично важны для выявления и устранения уязвимостей на ранних стадиях цикла разработки (SDLC), до развертывания приложения.

Проверка поведения программы без сканирования исходного кода

После создания программы требуется убедиться, что ее фактическое поведение соответствует ожидаемому. Эту задачу решают инструменты динамического анализа, фаззинг-тестирование, пентесты и др. Множество атак на приложения реализуется путем передачи в программу таких данных, при обработке которых возникает неучтенная разработчиками ситуация, впоследствии используемая хакером в своих интересах. На этапе проверки поведения программы необходимо предусмотреть возможные нарушения такого рода. Проверка поведения программы необходима не только перед запуском системы в эксплуатацию, ее нужно регулярно проводить во время работы программы для выявления не обнаруженных ранее брешей.

Выявление уязвимостей без сканирования кода и его выполнения

Эта сложная и неоднозначная аналитическая задача решается путем диагностики архитектуры программного продукта и оценки выбранных схем логической реализации. Адекватное составление модели угроз на этапе проектирования продукта позволяет предугадать возможные сценарии атак и методы защиты. Это основополагающая проверка, требующая значительных экспертных усилий, она не может быть заменена проверкой кода или тестом поведения программы.

Безопасность приложения – один из основных критериев качества разрабатываемого продукта.

Как правило, в начале разработки модель угроз делают, но вот в ходе развития продукта, при добавлении новых фич и выпуске мажорных обновлений даже опытные команды время от времени забывают обновить модель угроз, проанализировать новую логику и ее реализацию.

Инструменты анализа композиции кода (SCA)

Сканирование кода, анализ композиции и проверка поведения не заменяют друг друга. Эти технологии вместе на выходе позволяют создавать безопасные программные продукты, но для получения практической пользы должны быть правильно подобраны инструменты безопасной разработки. Остановимся на одном из типов оценки исходного кода.

Инструменты анализа композиции программы зародились на рубеже тысячелетий на основе методов сканирования кода, которые выявляли фрагменты кода и сопоставляли его с базами данных Open Source. Такие инструменты применялись различными компаниями, но они давали существенное количество ложных срабатываний, замедляли работу, а самое главное – не подходили для гибких сред разработки. Однако потребность в специализированных инструментах контроля Open Source росла и была обусловлена следующими факторами:

- DevOps, контейнеры на основе Linux и т.д. привели к значительному росту использования Open Source при разработке.

- Как и коммерческое ПО, открытый исходный код содержит уязвимости. Недостаток данных о том, как и какие компоненты используются, привел к тому, что компании неосознанно подвергаются значительному риску.

- Отсутствие полной информации, политик или процессов управления компонентами Open Source привели к тому, что проверка на уязвимости проводится от случая к случаю (или вообще отсутствует), а при публикации информации о найденной уязвимости для исправления затрачиваются большие усилия.

- Зрелые компании расширяют свои возможности по управлению Open Source и проводят анализ работоспособности всей программы на основе происхождения конкретного компонента и его поддержки.

- Те, кто профессионально занимаются взломами ИТ-систем, нацеливаются на репозитории компонентов с открытым кодом и инфицируют их, обеспечивая попадание вредоносного кода на раннем звене цепочки поставки ПО.

Три способа проверки на уязвимость:

- Проверка кода без его выполнения.

- Проверка поведения программы без сканирования исходного кода.

- Проверка архитектуры и логики.

Развитый функционал для поиска уязвимых компонентов

Со временем системы проверки Open Source переродились в инструменты непрерывного управления компонентами Open Source, интегрируемыми с различными инструментами разработки – репозиториями, инструментами сборки, серверами непрерывной интеграции. Переход к обнаружению уязвимостей и проблем с лицензированием в режиме реального времени позволил управлять открытым исходным кодом и идентифицировать проблемы на более ранних этапах процесса, когда их легче и быстрее устранить.

Функционал подобных инструментов довольно широк. Инструменты анализа композиции приложения проводят инвентаризацию всех компонентов Open Source в приложении, включая прямые и транзитивные зависимости, и предоставляют информацию о каждом компоненте, в том числе данные о лицензии и наличии уязвимостей.

Инструменты с наиболее развитым функционалом, в частности WhiteSource, способны снизить число уведомлений об уязвимостях в компонентах Open Source на 70% благодаря запатентованным алгоритмам приоритизации по фактическим вызовам уязвимых методов.

Сканирование кода, анализ композиции и проверка поведения не заменяют друг друга. Эти технологии вместе на выходе позволяют создавать безопасные программные продукты.

WhiteSource агрегирует информацию об уязвимостях из разных источников в собственную базу данных и предлагает разработчикам на выбор варианты исправления, от ссылок на обновления до рекомендаций по изменению системных настроек и блокировки различных функций.

Крылатое выражение «время – деньги» как нельзя лучше характеризует ситуацию с разработкой ПО. От разработчиков требуют нереальных, на первый взгляд, вещей: сделать продукт быстро и при этом чтобы он получился безопасным. В таких условиях не обойтись без автоматизации. WhiteSource может автоматизировать весь процесс отбора, утверждения и отслеживания компонентов Open Source, автоматически применять политики для блокировки уязвимого или проблемного компонента.

Лицензионная чистота

Использование Open Source поднимает еще один вопрос, требующий внимания команды разработки, – о лицензионной чистоте. Каждый компонент Open Source, а также любой компонент, от которого он может зависеть, имеет лицензию, условия которой нужно соблюдать. Существует свыше 200 различных лицензий Open Source, у каждой из которых свои условия. Выбор компонента с неподходящей лицензией может привести к самым разным последствиям, от необходимости изменения компонента до судебного иска о нарушении авторских прав. SCA-решение также призвано автоматизировать процесс соблюдения лицензионной чистоты, чтобы освободить разработчиков от несвойственных им задач.

Полный контроль на всех этапах

Сообщество разработчиков Open Source выполняет грандиозную работу в части безопасности проектов, обнаруживая уязвимости и предлагая исправления, но Open Source децентрализован по своей природе. Информация об уязвимостях компонентов публикуется на разных ресурсах, и просто невозможно вручную сопоставлять уязвимые компоненты с используемыми в своей разработке. WhiteSource на всех этапах SDLC, от выбора компонентов с открытым кодом до мониторинга релизов в эксплуатации, позволяет отслеживать уязвимости и лицензионные соглашения Open Source.

Источник: www.itsec.ru