Идеальный способ узнать какие сайты Вы посещаете через открытый WiFi

Установка и запуск WireShark

WireShark — это крайне полезная и мощная программа для перехвата трафика и анализа активности в локальных сетях. В Kali Linux эта программа уже установлена и готова к использованию, а в Windows её нужно установить дополнительно ( версия для windows ).

Если в Вашем линуксе программа не установлено, то её можно установить из менеджера пакетов или в терминале командой Для запуска воспользуемся терминалом и запустим от имени Супер-пользователя. Выбираем нужный нам интерфейс для анализа трафика. После выбора интерфейса мониторинга вид программы меняется Прежде чем начать смотреть трафик в сети, попробуйте на себе.

Перехватите Ваш трафик из Вашего браузер. Просто посетите несколько страница на ПК где запущен WireShark и посмотрите результат. Разберите пакеты, проанализируйте их содержимое.

Wireshark — Мощное средство, а сетевая активность может быть большой. По-этому в интерфейсе программы может оказаться 1000 записей. Для фильтрации можно использовать следующие параметры: 1. ip.proto — Сортировка по протоколу

Проверь свои сетевые подключения. Там может быть скрытый вирус!

2. ip.src — сортировка по отправителю

3. ip.dst — сортировка по получателю

4. ip.addr — сортировка по адресу Между названием фильтра и значением нужно поставить логический символ. Условия можно объединять == — равно

|| — или то или это (логическое или)

— больше

Сбор информации

Тренировка окончена, можно приступать к анализу. Получаем информацию о тех пользователях, которые сейчас активны. Команда netdiscover позволяет быстро получить этот список. Такая, примерно, картина у Вас должна получиться. Если список активных клиентов большой (например вы сидите в макдональдсе) можно список сохранить в файл, правда уже другой программой — fping.

Результат выполнения окажется в файле hosts_active.txt. IP адреса нам нужны для подстановки в программу Wireshark, а именно в фильтры. Пример фильтра: IP-адреса могут меняться при переподключении. Тогда фильтруем по MAC-адресу: Никто не запрещает комбинировать фильтры:

Атака «Человек посередине»

В англоязычной литературе данная атака называется MITM. Суть этой атаки заключается в следующем — когда клиент подключается к серверу, то открывается канал связи и клиент доверяет и думает, что сервер настоящий. Перехватчик выступает транслирующим звеном и говорит клиенту «я настоящий сервер», а серверу — «я настоящий клиент». Тем самым транслирует трафик одного другому. Чтобы реализовать у себя такую схему подключения мы выполним следующие команды.

sudo cat /proc/sys/net/ipv4/ip_forward #check forwarding packets, 1-on, 0-off

Если вывелось 1, то следующую команду пропустите

echo «1» > /proc/sys/net/ipv4/ip_forward #enable forwarding packets

Допишем несколько правил в сетевые настройки

iptables -t nat -A PREROUTING -p tcp —destination-port 80 -j REDIRECT —to-port 8282 #Redirecting traffic from 80 ports to 8282

Как посмотреть к каким сайтам скрытно подключается ваш компьютер

iptables -t nat -A PREROUTING -p tcp —destination-port 443 -j REDIRECT —to-port 8282 #Redirecting traffic from 443 ports to 8282 Стартуем команду для перехвата трафика жертвы. Сначала запускаем wireshark, а лишь потом команду:

где, жертва — ip-адрес жертвы, шлюз — ip-адрес роутера

Например, для атаки на жертву с ip-адресом 192.168.0.100, а роутером 192.168.0.1 команда примет вид: Завершающую работу по анализу перехваченных данных производим в программе wireshark.

Заключение

Если вы подключаетесь к открытым wifi сетям, то будьте очень внимательны при переда данных в них. Используйте зашифрованное соединение и другие методы защиты. *Статья ни в коем случае не призывает к действиям, а лишь демонстрирует возможности программного обеспечения! Источник

Как узнать, на какие сайты заходит ребенок?

На какие сайты заходит мой ребенок? Этот вопрос рано или позно задают себе все папы и мамы, чье чадо, заполучив вожделенный Windows-компьютер или планшет, принялось со всей активностью осваивать все просторы и закоулки всемирной Сети, или как сейчас модно говорить «серфить» в Интернете. И эффективно проконтролировать виртуальные похождения своего дитяти может далеко не каждый родитель, в особенности если ребенок уже умеет удалять историю в браузере своего компьютера.

Скажем сразу, если ваши сын или дочь кое-чего уже научились, и по крайней мере знают, как правильно использовать функции приватных режимов просмотра в Internet Explorer (InPrivate browsing mode) или Google Chrome (Incognito mode), то история посещений (т.е. на какие сайты заходил ребенок и какие страницы на этих сайтах просматривал), в этих браузерах сохраняться не будут. Если же до такого ваш ребенок еще не додумался, и его не надоумили на это более продвинутые в техническом плане друзья, то проверить, на какие сайты он заходил, можно путем просмотра DNS кэша его ПК.

Для это в командной строке устройства нужно набрать ipconfig /displaydns и нажать Enter. Данная команда позволяет оперативно получить перечень всех сайтов, на которые заходили с данного конкретного компьютера.

Следует иметь в виду, что в списке буду содержаться не только те веб-страницы, на которые были прямые заходы с ПК вашего ребенка, но также косвенно доступный через такие страницы контент . Таким контентом могут быть, к примеру, реклама или объявления сомнительного содержания, которые размещались на вполне приличных и безобидных сайтах. В этой связи, прежде чем выдвигать какие-либо обвинения, следует грамотно разобраться с полученной информацией. Страницы, на которые были прямые заходы с ПК в списке, полученном через команду ipconfig /displaydns, отображаются как правило с знакомым всем «www.», однако не всегда. Более надежный, но несколько более сложный способ мониторинга онлайн-деятельности вашего ребенка состоит в том, чтобы настроить ваш домашний роутер на сохранение его собственных логов через систему SysLog. Это позволит сохранять историю посещений всех подключенных к вашей домашней сети компьютеров (смартфонов и планшетов), притом записи нельзя будет удалить просто так, без административного доступа к вашему роутеру.

Функция SysLog предусмотрена практически в каждом современном маршрутизаторе, одна для ее эффективной реализации необходимы определенные знания, к тому же в разных моделях роутеров настраивается она по-разному. Тем не менее, в некоторых случаях необходимость понимать, на какие сайты ходит ребенок, и более жестко контролировать его онлайн-прогулки стоит того, чтобы почитать инструкцию к роутеру и озадачить поисковик на предмет пошаговой настройки SysLog для данной модели. Чуть более простой вариант мониторинга веб-серфинга — это такие сравнительно несложные в использовании онлайн-сервисы как, к примеру, OpenDNS, позволяющие предотвращать доступ пользователей одного или нескольких компьютеров к нежелательному содержимому сайтов, защищать компьютеры от вирусов, распространяемого через интернет, получать релевантны результаты поиска по интернету при запросе несуществующего адреса сайта или сайта, временно недоступного из-за сбоев, и пр. Однако об OpenDNS мы расскажем в одной из следующих статей. Источник

Как узнать какие сайты смотрели на компьютере, даже если удалили историю браузера?

В Windows вычисляются они довольно просто, но есть нюансы. Поделюсь собственным видением ситуации, выводами. Бывает, что с трудом находишь какой-нибудь полезный сайт, на который потом нужно будет вернуться. А затем в профилактических целях очищаешь всю историю своего браузера, чтобы не копился информационный «мусор». И тут вспоминаешь — адрес сайта то не запомнил и не записал.

Хорошо ещё, если не успел выключить или перезагрузить компьютер.

При таких событиях система бы автоматически очистила еще одно «хранилище» информации, где можно найти нужный сайт. Как его посмотреть?

- В меню «пуск» или сочетанием клавиш Win+R вызывается программа «выполнить» (так и называется).

- В строку ввода вписываются всего три буквы «cmd» и нажимается Enter.

- После этого запустится командная строка. Туда вводится команда ipconfig /displaydns (до слеша должен быть 1 пробел) и нажимается ввод (Enter).

После этого будут выведен список сайтов и некоторые другие данные.

Здесь можно найти нужный адрес сайта. Правда у данного подхода есть серьезный недостаток — просмотр и анализ этого журнала может занять довольно продолжительное время. Дело в том, что фиксируются адреса, которые открывал как пользователь, так и любая программа на компьютере, взаимодействующая с интернетом.

Конечно, бывают и альтернативы. Например, восстановление истории из копий, созданных программами для резервного копирования или в процессе синхронизации файлов браузера с облаком. Но варианты реализации таких подходов сильно зависят от текущих настроек компьютера и предпочтений пользователя. В будущих публикациях, возможно, подробнее остановлюсь на некоторых частных вариантах.

Кстати, я регулярно чищу историю браузеров.

. но не для того, чтобы другие не смогли посмотреть историю моих просмотров.

Дело в профилактике. В истории со временем накапливается множество различных данных. В некоторых случаях это приводит к замедлению работы браузеров или программным сбоям. Поэтому стараюсь полностью очищать историю хотя бы раз в месяц.

Конечно, как поступать в итоге — каждый решает самостоятельно. Желаете поделиться собственным мнением, опытом? Оставьте комментарий.

Источник: onecomp.ru

Проверяем связь между компьютерами в локальной сети (команда PING)

Инструменты сисадмина

Автор Neutronfan Просмотров 88к. Опубликовано 22.04.2013

Проверить связь между компьютерами в локальной сети можно с помощью команды Ping, которая позволяет отправлять пакеты информации заданной длины и фиксировать время отклика удаленной машины, а так же целостность информации.

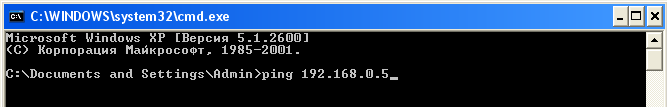

Чтобы протестировать работоспособность сети, зайдите в “Пуск” – “Выполнить” – введите команду cmd и нажмите “ОК”. Затем в окне командного интерпретатора введите команду: ping 192.168.0.X, где X – номер компьютера, соединение с которым вы хотите проверить.

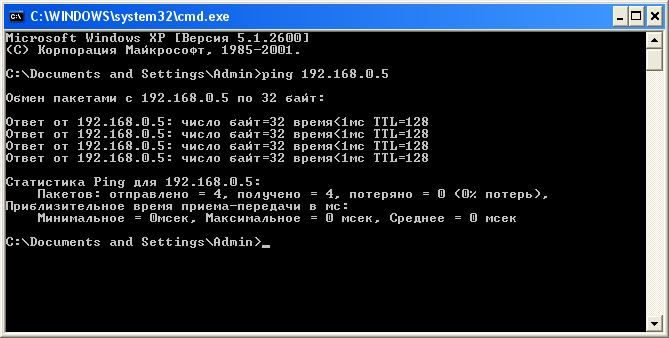

Например, если вы сидите за компьютером с IP-адресом 192.168.0.3 и хотите проверить соединение этого компьютера с компьютером 192.168.0.5, то в окне командного интерпретатора введите команду: ping 192.168.0.5 и нажмите клавишу Enter на клавиатуре:  Получив такую команду, компьютер 192.168.0.3 посылает пакеты компьютеру 192.168.0.5. Если от последнего есть ответ, значит сетевое соединение работает хорошо:

Получив такую команду, компьютер 192.168.0.3 посылает пакеты компьютеру 192.168.0.5. Если от последнего есть ответ, значит сетевое соединение работает хорошо:

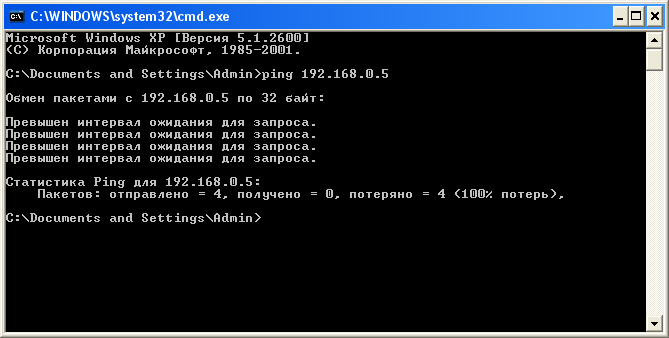

Если теряются несколько пакетов, значит качество связи между этими компьютерами довольно плохое.

Причина потери пакетов информации может быть в следующем:

- не до конца вставленный коннектор в разъем сетевой карты или коммутатора;

- физическое повреждение сетевого кабеля или его изоляции;

- неправильный обжим сетевого кабеля;

- перегиб или перекрут сетевого кабеля;

- неправильная настройка компьютеров.

Вам следует проверить все эти причины одну за другой. Если проблема не решается, попробуйте также отключить на пингуемом компьютере брандмауэр.

Источник: blogsisadmina.ru

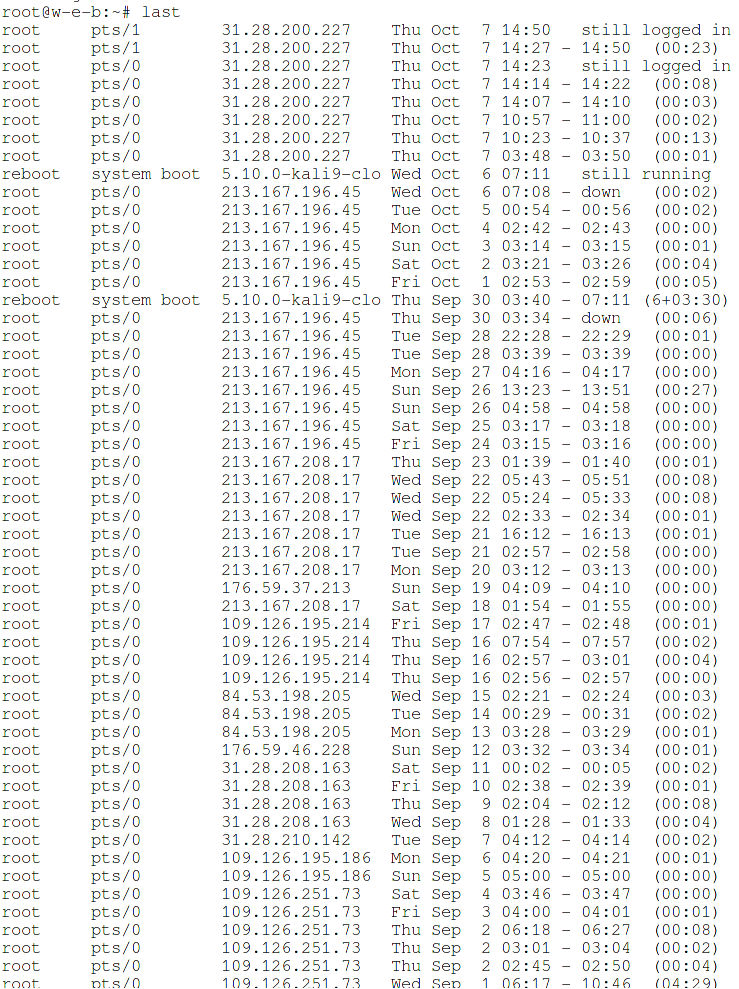

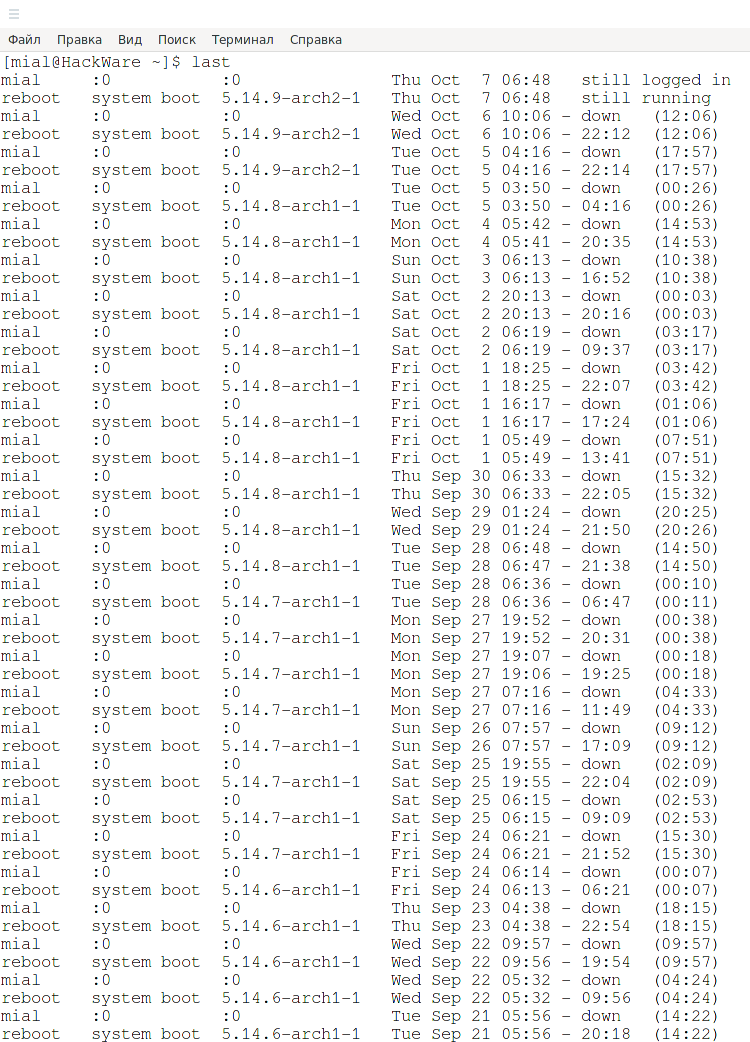

Как проверить историю IP адресов для SSH сессий

В случае если сервер на Linux был взломан, возникает необходимость собрать информацию, например, получить время и IP адреса последних SSH сессий. Это может помочь не только установить источник опасности, но и, например, ответить на вопрос: был ли подобран пароль (или скомпрометирован сертификат) SSH либо злоумышленник воспользовался уязвимостью программного обеспечения.

К счастью, в дистрибутивах Linux хранятся журналы входа в систему, как по сети, так и для пользователей, который непосредственно сидят перед компьютером.

IP адрес предыдущего подключения по SSH

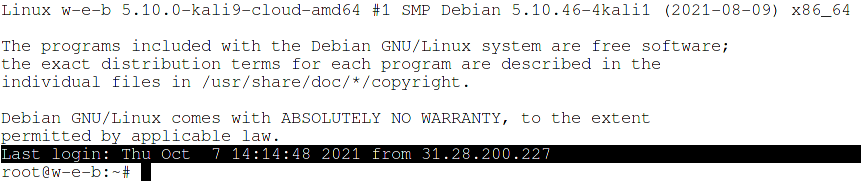

При каждом подключении по SSH выводится строка с IP, с которого было сделано предыдущее подключение, также показывается дата и время этого подключения:

Last login: Thu Oct 7 14:14:48 2021 from 31.28.200.227

История IP адресов SSH подключений

Кроме последней сессии, в системе хранится информация обо всех успешных входах за последние месяцы. Эта информация содержится в файле utmp / wtmp. На самом деле, файл utmp могут использовать различные программы (не только SSH), которые хотят сохранить информацию о входе пользователя.

Во многих дистрибутивах имеется файл /var/log/wtmp, куда программы записывают входы в систему. Проверить последние записи можно командой:

last

Все записи, в которых встречаются IP адреса — были сделаны по SSH подключению.

Записи без IP адресов — это входы пользователей, находящихся непосредственно перед компьютером.

Дополнительно вы можете проверить другие файлы журналов: /var/log/secure (на дистрибутивах на основе RH) или /var/log/auth.log (на дистрибутивах на основе Debian). В этих файлах служба sshd обычно хранит следы сделанных подключений, даже если они не стали результатом успешных входов (как это делают utmp/wtmp, которые сохраняют только информацию об успешных входах).

Apr 3 16:21:01 xxxxxxvlp05 sshd[6266]: Connection closed by xxx.xxx.13.76 . Apr 3 09:09:49 xxxxxxvlp05 sshd[26275]: Failed password for invalid user __super from xxx.xxx.13.76 port 45229 ssh2

Служба sshd на IIRC Solaris (которая необязательно является sshd службой OpenSSH) хранит эту информацию в /var/adm/messages.

При этом необходимо помнить, что если атакующий получил доступ с правами суперпользователя, то есть скомпрометирован аккаунт root или другого пользователя с повышенными привилегиями, то все записи в файлах /var/log/wtmp или /var/adm/messages могут быть изменены атакующим. Для защиты от этого необходимо регулярно выгружать журналы в безопасное хранилище.

Как узнать, кто в настоящий момент подключён по SSH

Чтобы увидеть пользователей, вошедших в систему, используйте любую из следующих команд:

w who who -a

Следующие команды также покажут активные SSH сессии — у каждой из них различается набор выводимой информации, поэтому вы можете выбрать ту из них, которая вам больше всего подходит:

netstat -tnpa | grep ‘ESTABLISHED.*sshd’ ss -tap | grep ‘ESTAB.*sshd’ ps ax | grep sshd echo $SSH_CONNECTION

Источник: zalinux.ru