Как узнает начальство- на каких сайтах кто был из работников, если на работе локальная сеть?

Как прослеживаются компьютеры и выход в интернет? И на какие сайты выходили в интернете?

Например, запрещено выходить на одноклассники. Как начальство узнает, что на одноклассники кто-то выходил?

А если удалить историю посещений- как узнают?

Если на обеде играют в интернете в пасьянсы, как об этом узнает начальство?

комментировать

в избранное

xi-tauw [24.3K]

7 лет назад

Вариантов очень много, если их обобщать, то вот три основных:

1) Если сеть не очень большая, то сетевую маршрутизацию можно построить на хабах, а не свичах. Это означает, что все сетевые запросы отправляются всем, и уже каждый компьютер определяет предназначен ли ему запрос или нет. В таком случае любой компьютер «видит» все сетевые запросы и легко может их анализировать.

2) Существует специальное ПО, которое может быть установлено на каждом рабочем компьютере. Оно спокойно отслеживает не только куда вы ходите в интернете, но и спокойно делает снимки с экрана и вообще можно видеть все, чем вы занимаетесь.

Как узнать кто, когда и зачем заходил в ваш компьютер

3) Вы же понимаете, что интернет вам проводят нет конкретно каждому сотрудники, а в организацию. Это означает, что существует точка в которую приходит провод с интернетом и куча проводов пользователей. Именно в этой точке легко можно собирать информацию о том куда выходит в интернет каждый конкретный сотрудник.

Источник: www.bolshoyvopros.ru

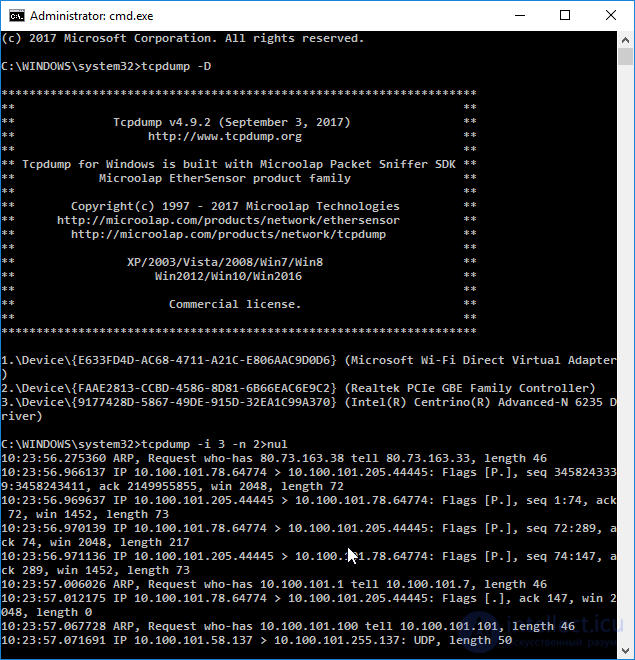

tcpdump для Windows или мониторинг сетевого трафика кратко

Всем администраторам Unix систем, будь то Linux или BSD, известна такая полезная утилита, как TCPDUMP. Эта утилита позволяет производить слежение (мониторинг) сетевого трафика на компьютере, на котором она запущена, причем если компьютер является роутером — то прекрасно видно — кто по каким портам куда ломится через этот роутер.

Через нее можно задавать правила — что отлавливать — с каких IP с каких портов — на какие IP какие порты. Через нее можно и записывать отловленные пакеты — например, для их последующего анализа. Можно «ловить» только через определенные интерфейсы и т.д.

Но что делать, если Вам приходится администрировать Windows и возникает такая-же задача? В Unix-то tcpdump доступна из коробки, а Windows не предоставляет никаких средств подобного уровня.

Встрачайте: Windump. Это не реклама, это на самом деле полезная утилита и с виду полная замена TCPDUMP, только для Windows!

Итак, что же нам нужно сделать:

1) Скачиваем драйвер WinPCAP (тоже знакомо по Unix?). Несмотря на предупреждение разработчика о том, что драйвер не протестирован «на полную» под Vista (и, соответственно, Windows 7) — удовольствие это работает, что очень радует!

Сайт разработчика со страницей закачки: https://www.winpcap.org/install/default.htm

2) Устанавливаем WinPcap, для этого даже перезагружаться не придется.

3) Скачиваем WinDump. Сайт разработчика со страницей закачки: http://www.winpcap.org/windump/install/default.htm

4) Ложим WinDump.exe в удобное место, куда можно легко добраться через консоль Windows. Это не инсталятор — это уже готовая к использованию утилита.

5) Открываем CMD (Пуск -> Выполнить -> «cmd» -> Enter). Переходим в каталог, куда Вы положили WinDump.exe и запускаем ее:

C:> windump.exe

Перед Вами побегут строчки перехватываемых пакетов, среди которых можно видеть — какой пакет откуда идет и куда, с какого порта и на какой, какая у него длинна и какие флаги TCP установлены.

Жмем Ctrl+C для остановки.

Но тупо глядеть все пакеты нам может быть не интересно. Тогда придется воспользоваться ключами и «выражениями».

Как смотреть определенный трафик

windump.exe -help

То появится маленький набор подсказок — исключительно чтобы Вы не забыли сами опции. Но никакой подробной информации, к сожалению, здесь нет.

Максимум информации (на английском языке) можно найти по адресу https://www.winpcap.org/windump/docs/manual.htm , т.е. со страницы документации WinDump разработчика. Для Unix-оводов я могу сказать радостную новость — опции оставлены такими же, как в оригинальной TCPDUMP под Linux/BSD.

NAME

tcpdump — dump traffic on a network

SYNOPSIS

tcpdump [ -AdDeflLnNOpqRStuUvxX ] [ -c count ]

[ -C file_size ] [ -F file ]

[ -i interface ] [ -m module ] [ -M secret ]

[ -r file ] [ -s snaplen ] [ -T type ] [ -w file ]

[ -W filecount ]

[ -y datalinktype ] [ -Z user ]

[ expression ]

Ну и на русском я поясню самые основы (минимум) — чтобы Вы сразу могли приступить к слежению за трафиком.

Итак, если запустить WinDump без параметров — он будет показывать все проходящие пакеты, независимо — откуда и куда пакеты шли, на интерфейсе по-умолчанию. При этом для всех IP адресов отправителя и получателя будет производится попытка отрезолвить DNS-имя через PTR записи, а для портов — попытка показать не номер порта, а имя службы.

Отлов без резолва

Чтобы запретить сканеру резолвить DNS имена и номера портов — следует запускать с ключем «-n»:

Это полезно чаще всего, т.к. трудно (особенно на глаз) определить по DNS-имени — что за компьютер, куда ломится, по каким портам (имена служб вместо номеров портов играют действительно злую шутку); ну и это нормально так экономит сетевой трафик на тему резолва IP адресов.

Смотрим внутренности пакетов

Ключ «A» позволяет нам помимо вывода «откуда — куда» печатать и сам контент пакетов (т.е. их внутренности в ASCII):

Остальные ключи

Все ключи (их множество) Вы можете посмотреть в предлагаемом мануале.

Правила просмотра

Чаще всего нужно не просто смотреть все, что идет откуда угодно куда угодно. Например, нам может понадобиться глядеть только трафик, который касается компьютера с IP 192.168.0.70, например, глядеть — на какие IP ломится бухгалтер или охранник; или на какой порт ломится какая-то программа. Для этого используются выражения.

Выражения пишутся после всех параметров в виде суммирующих записей AND или OR.

HOST

Для просмотра трафика, касающегося определенного компьютера, используется слово «host»:

windump host 192.168.0.70

Если вариации «dst host» и «src host» позволяет, соответственно, ловить трафик, который был отправлен с адреса (src host) или направляется к адресу (dst host).

PORT

Для отслеживания трафика, касающегося определенного порта — слово «port»:

windump port 80

По аналогии с HOST: существуют «src port» и «dst port» — соответственно, порт, с которого идет пакет и порт, на который идет пакет.

PORTRANGE

То же, что и «port», но позволяет задать диапазон портов (так же есть и «src portrange» и «dst portrange»), диапазон задается через тире:

windump portrange 49152-65535

GATEWAY

Условие «gateway» позволяет смотреть пакеты, проходящие через указанный шлюз (маршрут):

windump gateway 192.168.0.1

NET

Условие «net» позволяет ловить только те пакеты, которые принадлежать указанной подсети:

windump net 192.168.0.0/24

Соответственно, слова «net src» и «net dst» ловят пакеты, которые пришли с или идут в указанную сеть.

LESS и GREATER

Эти условия позволяет ловить пакеты, которые только меньше (LESS) или больше (GREATER) заданного размера в байтах:

windump greater 100

IP PROTO

Позволяет ловить пакеты только определенного протокола: icmp, icmp6, igmp, igrp, pim, ah, esp, vrrp, udp, или tcp.

windump ip proto tcp

VLAN

Условие позволяет ловить только пакеты, принадлежащие определенному VLAN (соответственно, таггированые):

windump vlan 5

AND или OR

Правила, как я уже говорил, можно склеивать несколько в одно через AND или OR. Например, если нам нужно смотреть трафик, входящий или исходящий на компьютер 192.168.0.70 по удаленному или локальному порту 80 — выражение будет выглядеть вот так:

windump host 192.168.0.70 and port 80

Тем, кто уже пользовался TCPDUMP под *nix — затруднений это не должно вызвать.

Много больше Вы можете узнать из прилагаемой (выше по заметке) инструкции, правда, на английском языке.

Источник: intellect.icu

Как посмотреть куда ломится программа по сети

Zip File, мамкины хацкеры. Очень часто самые юные подписчики задаются вопросом, мол Денчик, что толку от того, что я получил пароль от Wi-Fi? Ну могу я положим теперь сидеть в инете бесплатно. А дальше то что? А дальше, мой юный друг, ты можешь производить с доступной сетью всё что душе угодно.

Хочешь – узнай полный список устройств, подключённых к точке, и откинь временно парочку из них стёба ради.

Хочешь мутить дела посерьёзней? Займись мониторингом трафика и смотри какие сайты чаще всего посещают пользователи. Вариантов то в принципе дофига. Главное уметь пользоваться соответствующими инструментами. Именно об одном из таких инструментов, как раз и пойдёт речь в нашем сегодняшнем выпуске.

Программа Wireshark предназначена для досконального анализа трафика в компьютерных сетях.

И в отличие от того же TcpDump’а имеет более-менее адекватный графический интерфейс. Хотя ярым адептам командной строки он в принципе нафиг не нужен, но всё же. Для начинающих пентестеров данная особенность весьма кстати.

Плюс, если сравнивать с самым ближайшим конкурентом Microsoft Network Monitor, Акула мультиплатформенная и работает очень бодро, как под Линухой и Маком, так и само собой под Виндой. Хотя тёртые калачи в теме знают, что Ваиршарк, да и вообще любой сколь бы то ни было рабочий анализатор трафика под Окном, это та ещё жопа. Вечный геморой с драйверами. Трафик перехватывается через раз.

А про его расшифровку я вообще молчу. Общем, если планируете заниматься этим в долгосрочной перспективе – однозначно переползайте на Unix-подобные оси. В Kali’шку и Parrot OSданная утилита вообще встроена по дефолту. Поэтому и знакомиться с Ваиршарком мы будем из-под одной из вышеперечисленных осей.

Если интересно, тогда устраивайтесь по удобней, наливайте себе свеженькой жижи в кружку или вейп-дудку, и будем начинать парсить трафик. Погнали.

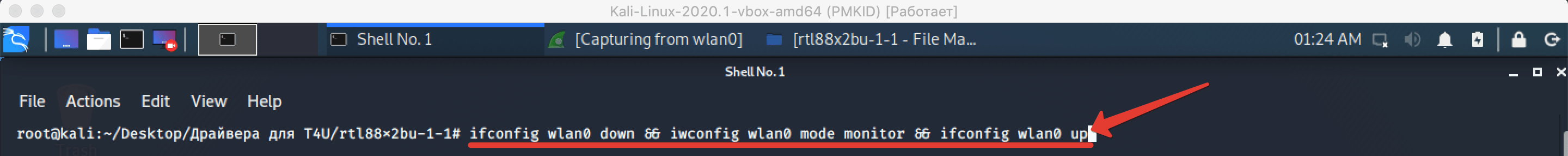

Шаг 1. Перво-наперво нам потребуется перевести беспроводную карточку в режим монитора. Это нужно для того, чтобы сетевая карта смогла видеть весь окружающий трафик. Подсказка со ссылкой на ролик, в котором я рассказываю, какие адаптеры поддерживают данный режим и как не лохануться, приобретая свисток для вардрайвинга всплывёт в правом верхнем углу.

Шаг 2. Далее проверяем переключилась ли наша карточка, введя в консоли команду iwconfig.

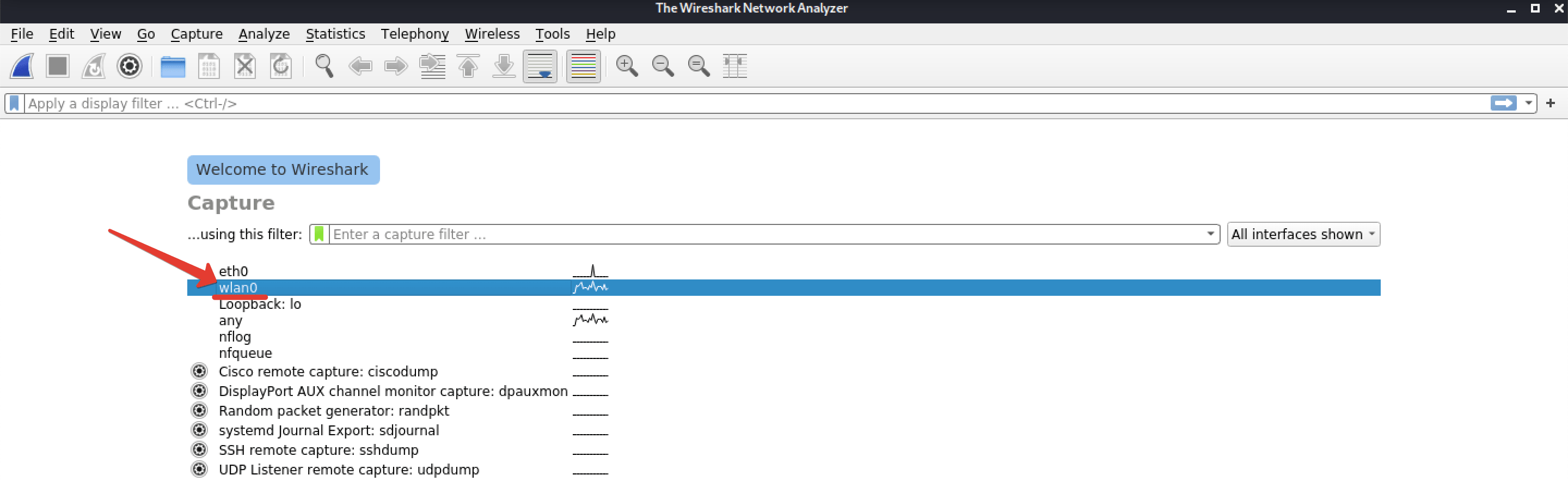

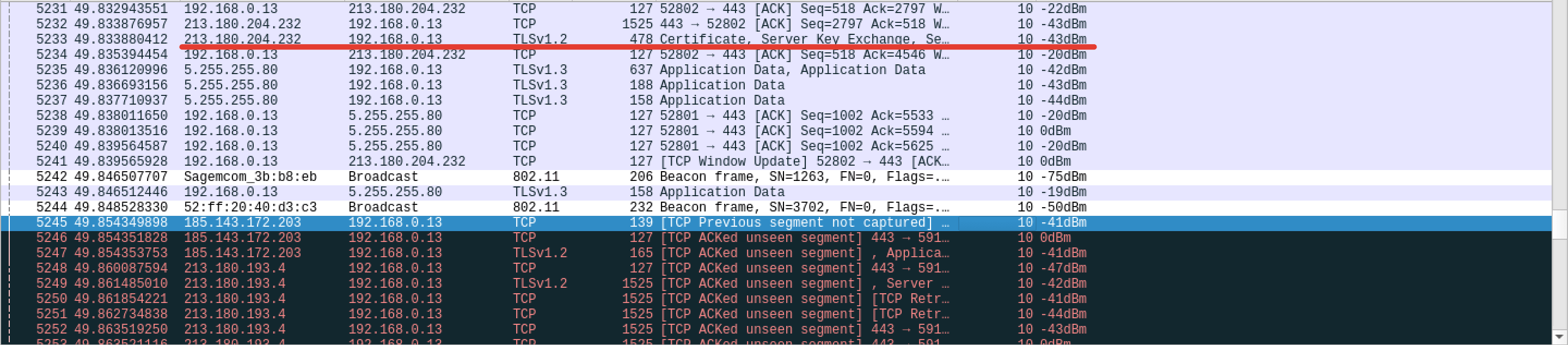

Шаг 3. И только после этого запускаем утилиту Wireshark. В главном окне выбираем из списка нужный wlan. У меня тут выбор вполне очевиден.

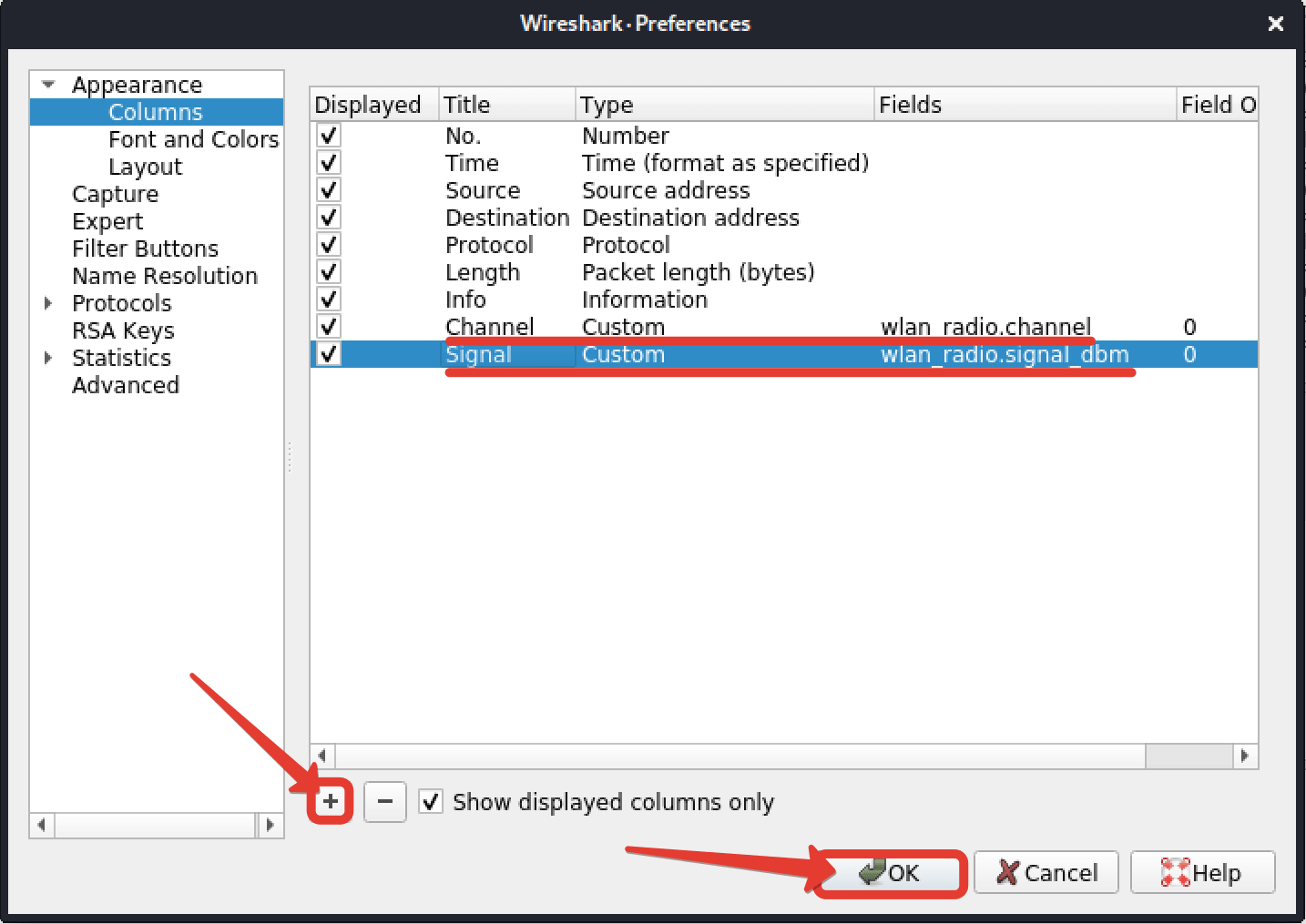

Шаг 4. Начался захват трафика по округе. Давайте не будем его останавливать, а лишь слегка поднастроим нашу софтину активировав дополнительные колонки с номером канала вафли и уровнем сигнала от точки. Для тестирования проводных сетей это всё, разумеется, не потребуется, а вот в случае с WiFi имеет значение. Идём в Preferences, Columns.

Создаём новое поле Channelи типом Кастом и значением wlan_radio.channel. Отлично. Ниже по аналогии создаём столбик с сигналом. Применяем.

Шаг 5. И выравниваем красиво столбцы в одну линию. Хорошо. Теперь можно перейти к перехвату хендшейка. Без него расшифровать трафик клиента у нас не получится.

Также, как не получится это сделать в случае отсутствия пароля от нужной точки. Долго останавливаться на этой теме не будем. У меня на канале достаточно видео по взлому паролей и захвату рукопожатий. Можете посмотреть на досуге плейлист для вардрайвера.

Ну а мы нынче будем исходить именно из контекста расшифровки трафика, проходящего через точку по беспроводному каналу. Такой трафик, в случае с вайфаём шифруется специальным ключом PTK, который генерируется в момент подключения устройства к сети.

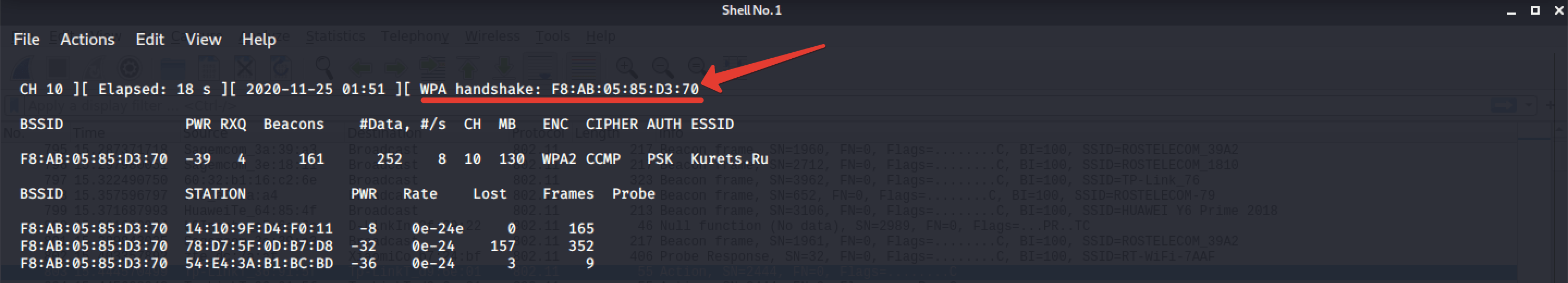

Причём для каждого нового подключения он уникален. Именно поэтому нам и нужно начать перехватывать пакеты в момент четырёхэтапного рукопожатия узла с роутером. Я буду делать это по классике с помощью airodump’а.

Шаг 6. Вырубаю Wi-Fiна айфоне и вновь подключаюсь к сети, чтобы обменяться пакетами EAPOL. В принципе, можно было откинуть устройство послав пачку деаутентификаторов напрямую, но мы ведь тут упражняемся исключительно в обучающих целях, верно?

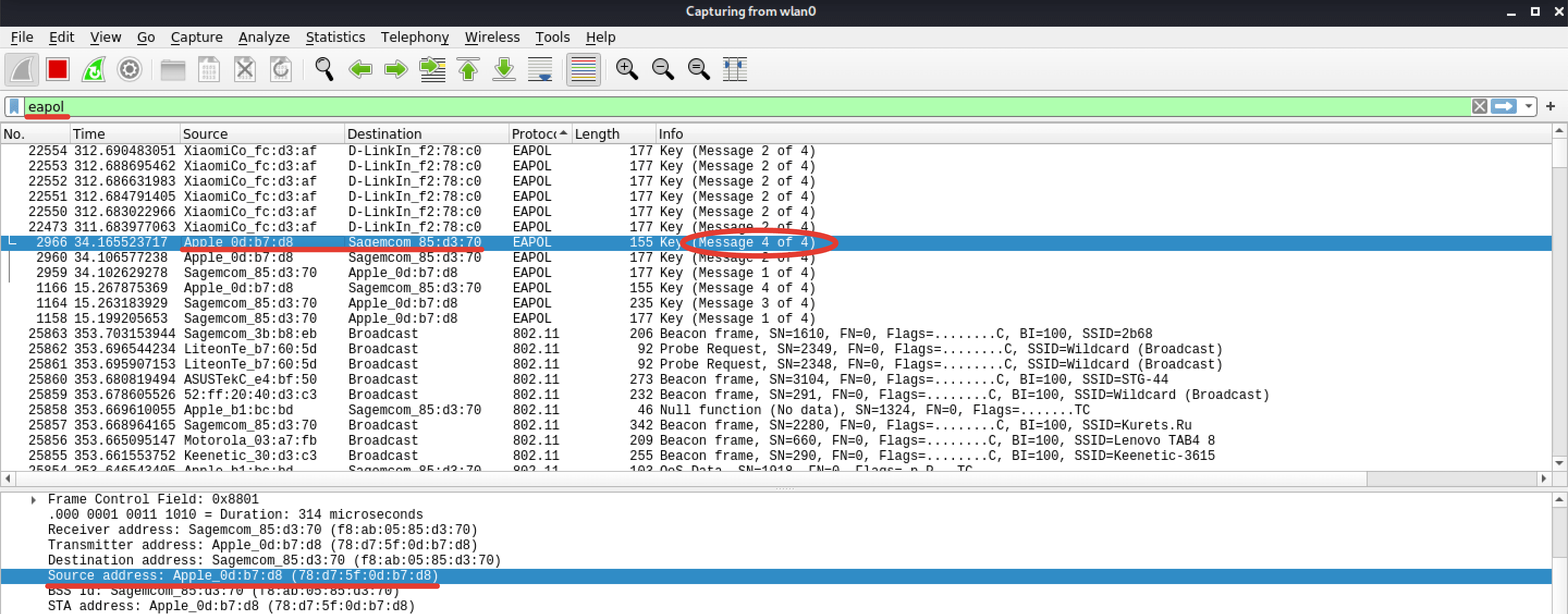

Шаг 7. После захвата возвращаемся в Шарк, пишем в строке фильтрации eapolи смотрим внимательно Packet List. Ищем 4 сообщения аутентификации от нашего устройства. Вот они. Гуд.

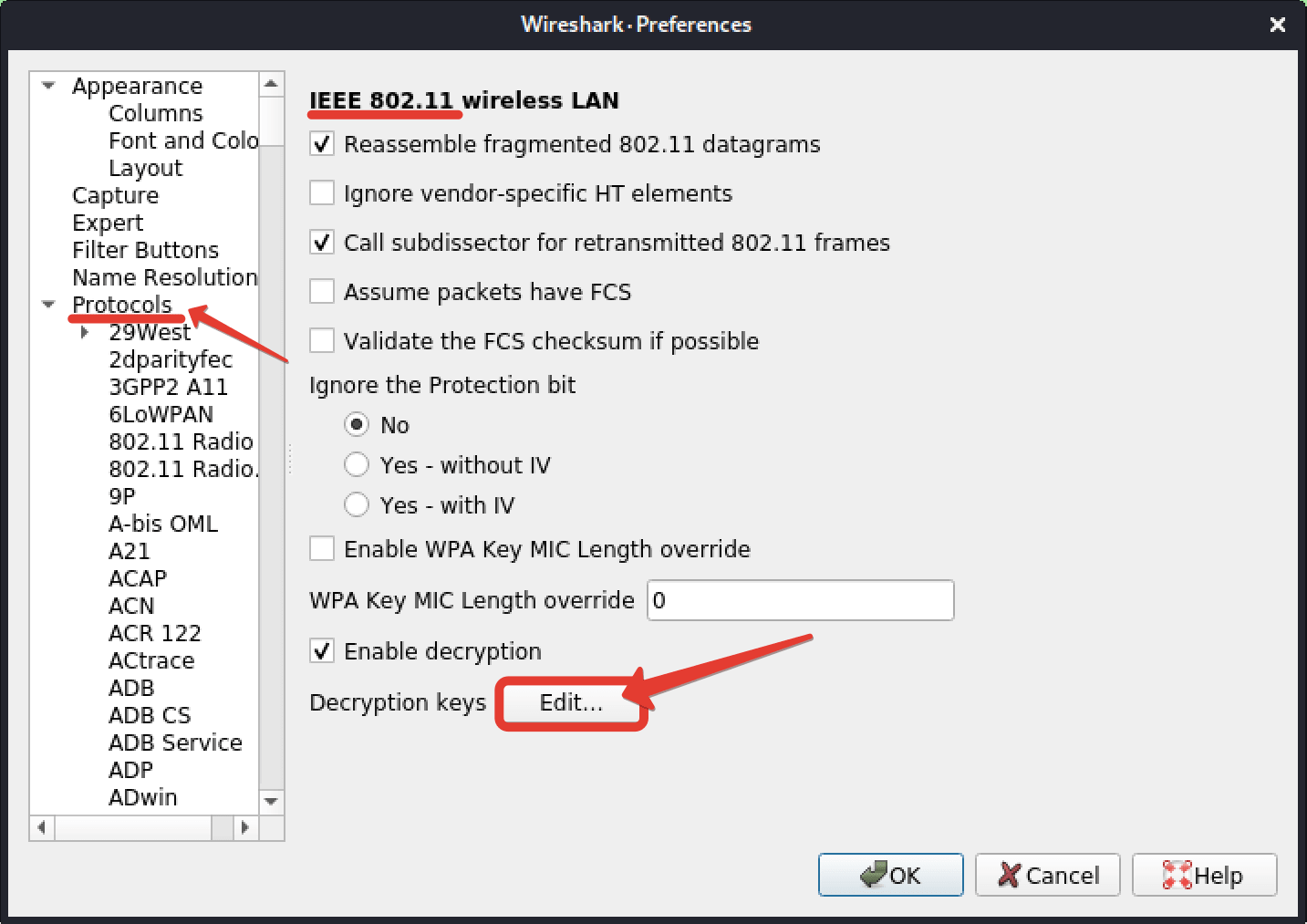

Шаг 8. Теперь дело за расшифровкой. Снова идём в настройки и ищем в списке протоколов стандарт wlan. Кликаем Edit.

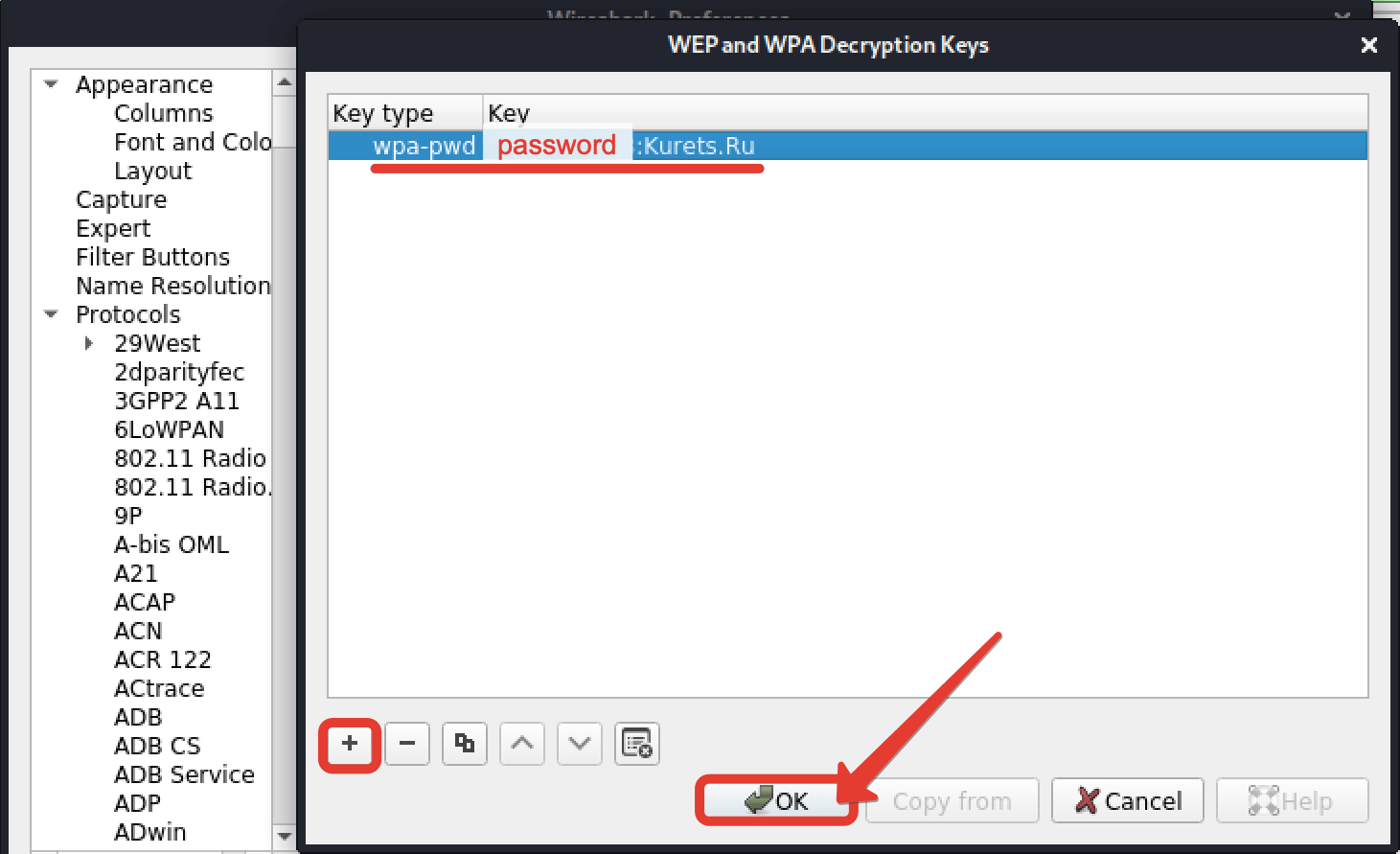

Шаг 9. И добавляем новое поле типа wpa-pwd. Справа через двоеточие прописываем пароль и имя нашей точки доступа, к которой подключён узел.

Шаг 10. Сейвим и смотрим, как теперь выглядит главное окно с паками. На первый взгляд может показаться, что всё стало ещё более не понятнее, однако это лишь с непривычки. На самом деле, теперь, с этим делом реально можно работать.

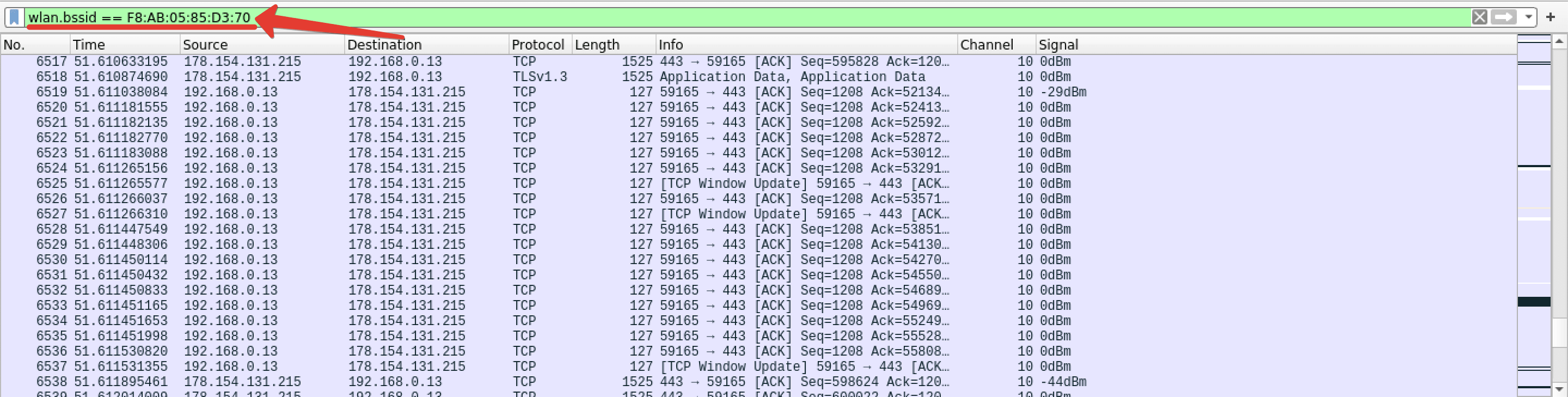

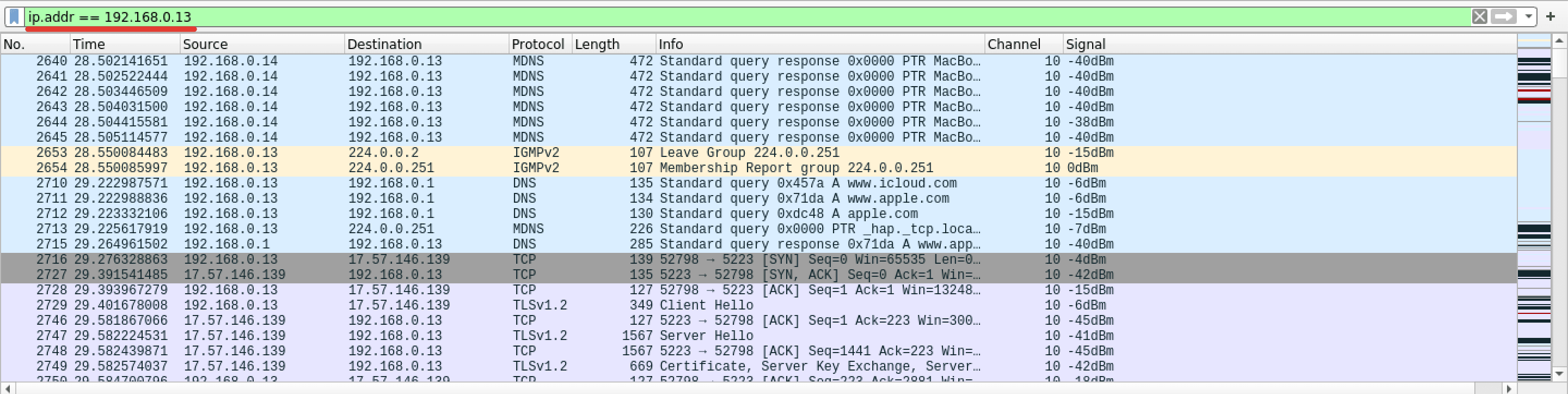

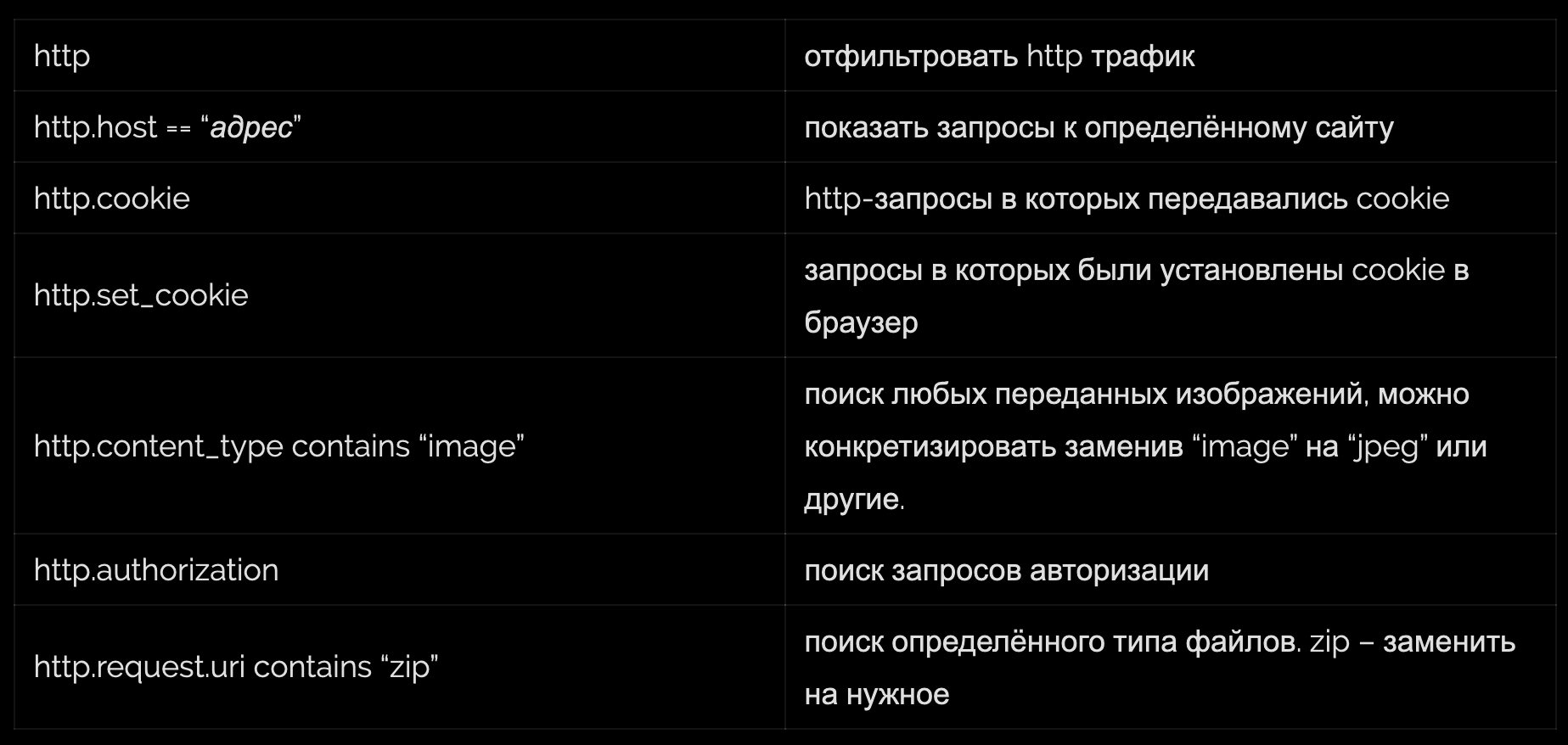

Шаг 11. Давайте для примера оставим в окне только трафик, относящийся к нашей беспроводной точке доступа. Пишем wlan.bssidи через двойное равно указываем её MAC-адрес. Класс. Теперь мы можно посмотреть к каким IP-адресам обращались подключенные устройства, какие протоколы использовали и на какой порт ломились.

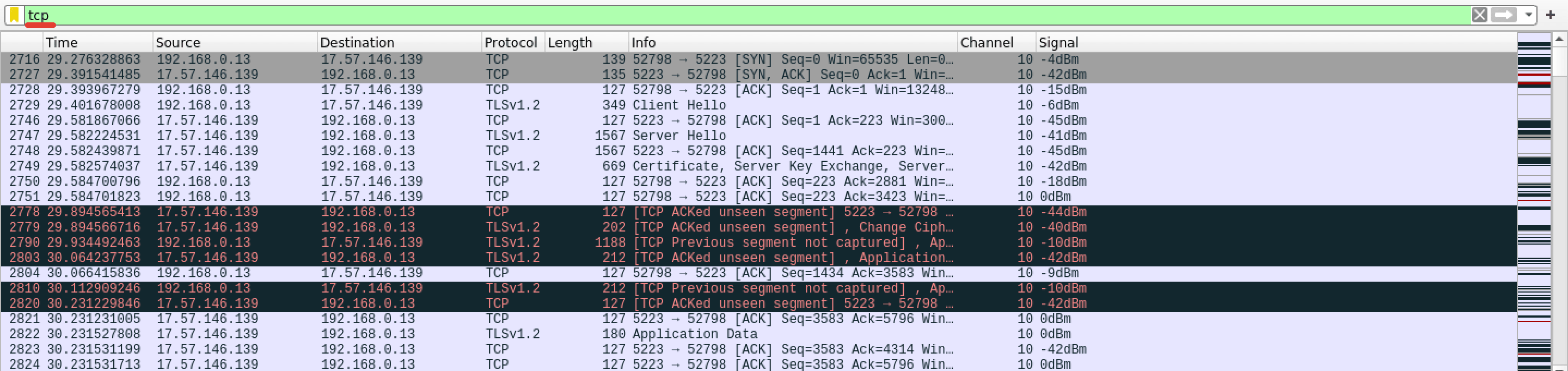

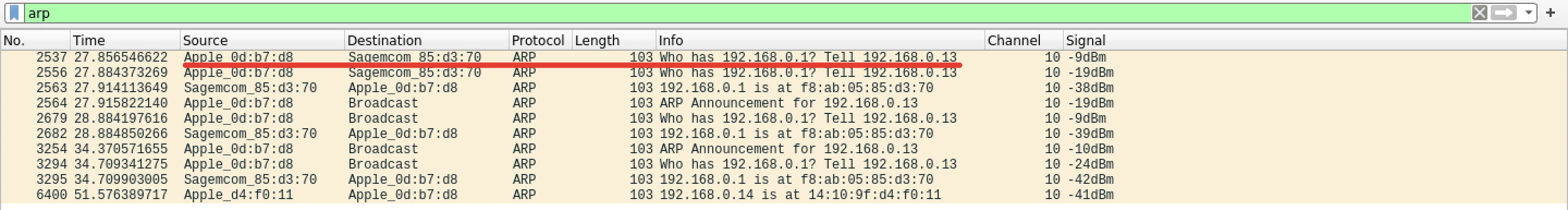

Шаг 12. Аналогичным образом можно оставить в поле исключительно трафик переданный по tcp, udp или даже arp пакетосы.

Шаг 13. С их помощью можно определить какие устройства сейчас активны в сети и какие IPшники им присвоила служба DHCP.

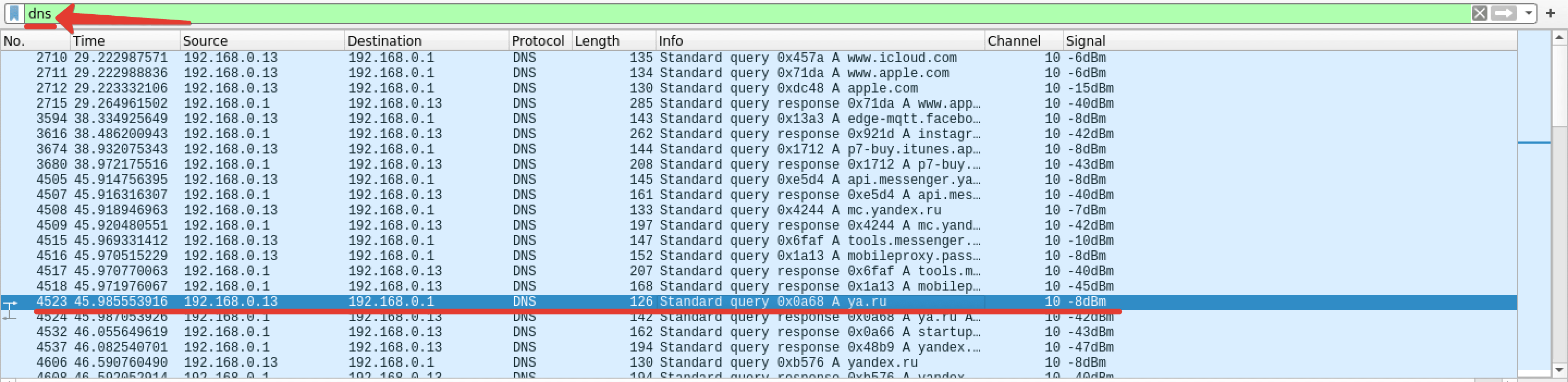

Шаг 14. Для анализа трафика в нэте, можно использовать фильтр dns. Он позволяет увидеть картинку с запросами узлов ко внешним ресурсам.

Шаг 15. Само собой список устройств можно сократить до одного прописав в строке фильтра нужный IP и затем мониторить исключительно трафик данной машины.

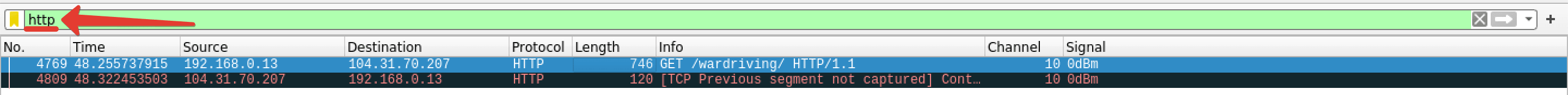

Шаг 16. Ещё, из реально полезного, нельзя не упомянуть о возможности детальной работы с http’шным трафиком. В 2020 это уже конечно практически не актуально, но во времена моей активной преподавательской деятельности, когда SSL-сертификат на сайтах был скорее предметом роскоши, а не обязательной необходимостью, данная фиха Акулы буквально вводила студентов в ступор заставляя замирать с открытыми ртами.

И это не удивительно. Ведь в случае, когда сайт не имеет защиты и работает на чистом HTTP, с помощью Шарка мы можем проконтролировать передачу абсолютно всех важных данных. В том числе данные авторизации, заполнения форм, капч. Выгрузить куки, пикчи, файлы архивов и вообще наделать таких делов, что конечному пользователю на том конце роутера захочется плакать.

Шаг 17. Именно поэтому данный протокол в наше время в чистом виде практически не встречается, а его безопасная версия HTTPs так просто дешифрации не поддаётся.

Однако это тоже не панацея. Просто с нахрапа, как в случае со стандартным HTTP зашифрованный трафик SSL/TLSвзять не получится. Но если вы немножко углубитесь в данную тему, то найдёте минимум 3 варианта решения.

А может уже и больше. ХЗ. Я просто особо не разбирался. Есть темки куда интересней. В любом случае, если вы ищите годный материал и не знаете, с чего лучше всего начать практическое обучение по работе с Акулой, обратите внимание на первую часть курса CiscoCCNA.

В данном курсе, помимо детального обзора прикладного интерфейса программы и встроенных функций, рассматривается вопрос изучения полей заголовков в кадрах Ethernet II.

В процессе учёбы вы познакомитесь с такими страшными понятиями, как преамбула, контрольная последовательность кадра и даже узнаете на что влияет каждый октет в IP-адресе.

Более подробно о программе курса и стоимости обучения вы можете узнать, отправив на мою электронку запрос с пометкой в теме письма Ciscoкурсы, и я пришлю вам всю необходимую информацию.

Обучение полностью дистанционное, поэтому совмещать его с основной работой вполне реально. Весь необходимый материал вы также получите сразу. По сути единственное, что вас ограничивает в учёбе по данному курсу – ваша ленивая задница.

Не позволяйте этому жёваному ореху определять ваш потенциал в области сетевых дел. Растите и развивайтесь, пока есть такая возможность. А я вам, разумеется, обязательно помогу с этим делом.

В общем, пишите на почту и, возможно, уже завтра вы станете частью чего-то действительно важного перейдя из лиги унылых эникеев меняющих картриджи и переустанавливающих Виндовс за полторашку в разряд сисадминов котирующихся в масштабах крупнейших мировых корпораций. Не проебите такую возможность.

Друзья, на этом у меня всё. Нынче мы разобрали самые базовые вещи, касающиеся анализа трафика в беспроводных сетках посредством Wireshark’а.

Дико извиняюсь, если где-то плохо разжевал инфу. Я пока что не окончательно отошёл от произошедших событий и втягиваюсь в работу с большим трудом.

Очень надеюсь, что это не скажется негативно на просмотрах и вашем фидбэке. Ведь для записи данного материала я приложил поистине фантастические усилия.

Уверен, дальше будет полегче, но пока как-то так. В заключении, по традиции, хочу пожелать всем удачи, успеха и самое главное отличного настроения.

Берегите себя и свои сети. По возможности шифруйте весь трафик. Не допускайте левых клиентов и никогда. Запомните. Никогда не используйте Wi-Fiсеть для работы с действительно важными данными.

Это может закончиться так плачевно, что даже просроченный абонемент в элитный солярий, покажется вам детской шалостью. Поэтому прислушайтесь к советам бати и не страдайте фигнёй.

Ну а с вами, как обычно, был Денчик. Не забывайте писать комментарии под видосом. В первые часы после выхода ролика я и сам активно участвую в этих баталиях. Так что встретимся там, камрады. Всем пока.

Источник: kurets.ru