знать какие порты используются в системе — это основная задача любого администратора. От настройки интерфейсов до защиты от вторжений и устранения любых неполадок, которые мы можем себе представить, мы должны иметь возможность проверить, предоставляет ли порт какие-либо услуги в нашей среде.

Представьте себе ситуацию, в которой вы установили службу печати CUPS в своей системе и не знаете, правильно ли была запущена служба и подняла ли она соответствующий порт 631 или дополнительный порт 515. В этом руководстве мы покажем вам три основных команды для определения портов, используемых системой и каков его статус.

Далее мы рассмотрим 3 основные команды, которые особенно полезны при администрировании любой системы. Около lsof, netstat и nmap, утилиты, которые мы будем запускать из консоли терминала и с привилегиями root.

- 1 Команда lsof

- 2 Команда netstat (adsbygoogle = window.adsbygoogle || []). Push (<>);

- 3 Команда Nmap

Команда lsof

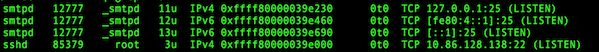

Команда Lsof самый простой сколько мы даем вам взаймы, и, будучи родным от Linux, базой, которую должен знать каждый пользователь. Чтобы узнать, какие порты открыты в системе с помощью этой команды, вы должны ввести следующую последовательность: он покажет вам различную информацию где выделим: название приложения (например, sshd), гнездо программы (в данном случае IP-адрес 10.86.128.138, связанный с портом 22, который является ПРОСЛУШИВАНИЕМ) и идентификатор процесса (который будет 85379).

2. Как узнать какие порты открыты в Linux ? / Порты / Linux / Netstat / ss / lsof / Nmap

$ sudo lsof -i -P -n $ sudo lsof -i -P -n | grep LISTEN

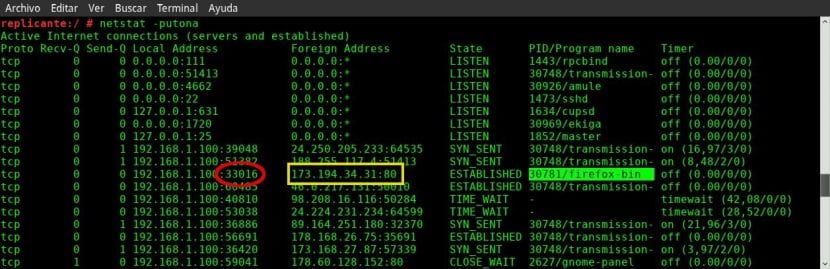

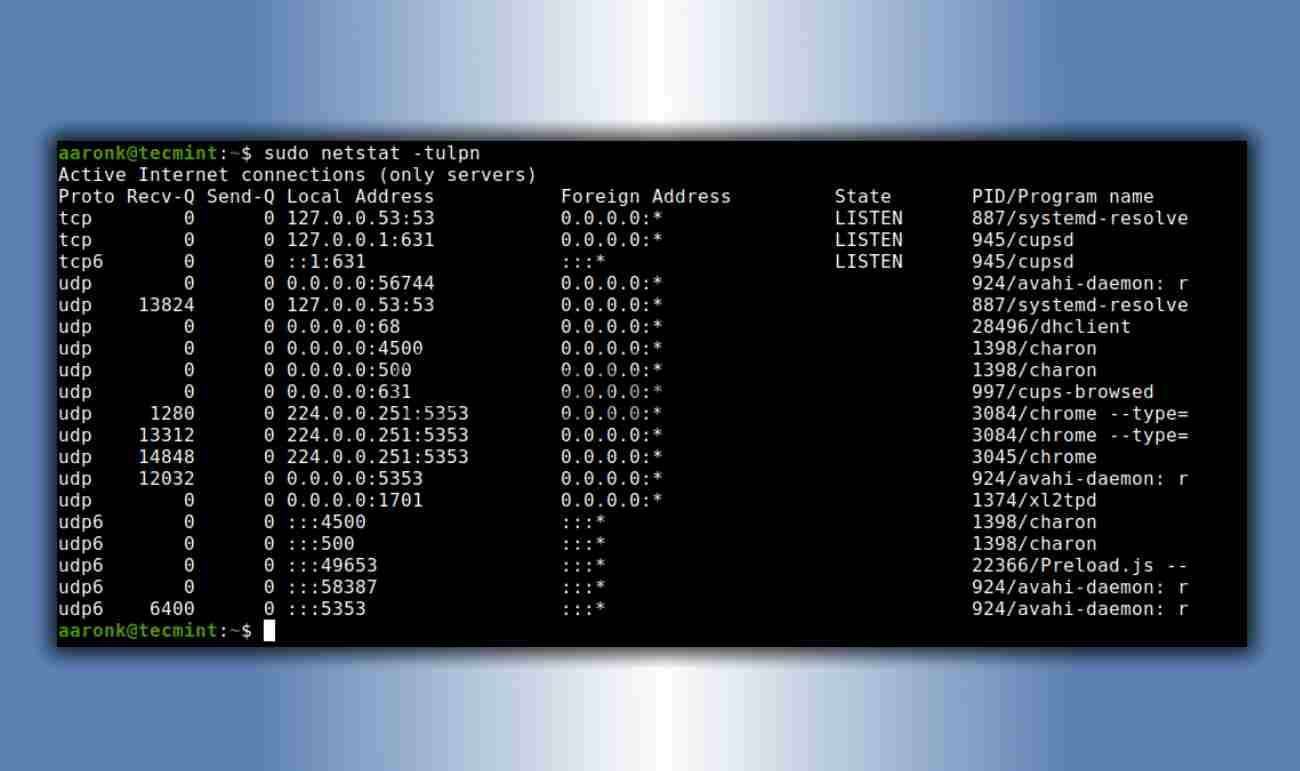

Команда netstat

Команда NetStat немного отличается по синтаксису от предыдущего, но имеет некоторые параметры намного легче запомнить благодаря простому мнемоническому слову. Отныне не забывай слово путона, который относится к следующим характеристикам:

Теме статьи:

Изменить размер разделов Ubuntu

- p: показывает соединения для указанного протокола, который может быть TCP или UDP.

- u: список всех портов UDP.

- t: перечислить все TCP-порты.

- o: отображает таймеры.

- n: показывает номер порта.

- a: отображает все активные соединения в системе.

Таким образом, введя команду и отфильтровав ее с помощью труба мы можем получить информацию о конкретном порте.

$ netstat -putona | grep numero-de-puerto

Команда Nmap

Nmap Это утилита, которую мы позволяет выполнять множество сканирований в нашей системе и один из них, один из открытых портов в оборудовании. Для его выполнения необходимо ввести последовательность вида nmap -sX -OY, принимая X значение T или U для TCP или UDP соединения соответственно и значение Y IP-адрес нашей машины (или localhost для краткости). Взгляните на следующий пример.

Как посмотреть открытые порты в Linux / какие прослушиваются порты в Linux

$ sudo nmap -sU -O localhost $ sudo nmap -sT -O 192.168.0.1

С этими тремя приложениями у вас уже есть достаточно инструментов для определения открытых портов вашего компьютера. Используете ли вы те же инструменты или знаете ли вы какой-либо другой способ проверить открытые порты системы?

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Полный путь к статье: Убунлог » Ubuntu » Учебники » Как проверить используемые порты в Linux

Источник: ubunlog.com

7 сетевых Linux-команд, о которых стоит знать системным администраторам

Существуют Linux-команды, которые всегда должны быть под рукой у системного администратора. Эта статья посвящена 7 утилитам, предназначенным для работы с сетью.

Этот материал — первый в серии статей, построенных на рекомендациях, собранных от множества знатоков Linux. А именно, я спросил у наших основных разработчиков об их любимых Linux-командах, после чего меня буквально завалили ценными сведениями. А именно, речь идёт о 46 командах, некоторые из которых отличает тот факт, что о них рассказало несколько человек.

В данной серии статей будут представлены все эти команды, разбитые по категориям. Первые 7 команд, которым и посвящена эта статья, направлены на работу с сетью.

Команда ip

Команда ip — это один из стандартных инструментов, который необходим любому системному администратору для решения его повседневных задач — от настройки новых компьютеров и назначения им IP-адресов, до борьбы с сетевыми проблемами существующих систем. Команда ip может выводить сведения о сетевых адресах, позволяет управлять маршрутизацией трафика и, кроме того, способна давать данные о различных сетевых устройствах, интерфейсах и туннелях.

Синтаксис этой команды выглядит так:

Самое важное тут — это (подкоманда). Здесь можно использовать, помимо некоторых других, следующие ключевые слова:

- address — адрес протокола (IPv4 или IPv6) на устройстве.

- tunnel — IP-туннель.

- route — запись таблицы маршрутизации.

- rule — правило в базе данных политики маршрутизации.

- vrf — управление виртуальными устройствами маршрутизации и перенаправления трафика.

- xfrm — управление IPSec-политикой.

Вывод IP-адресов, назначенных интерфейсу на сервере:

Назначение IP-адреса интерфейсу, например — enps03 :

Удаление IP-адреса из интерфейса:

Изменение статуса интерфейса, в данном случае — включение eth0 :

Изменение статуса интерфейса, в данном случае — выключение eth0 :

Изменение статуса интерфейса, в данном случае — изменение MTU eth0 :

Изменение статуса интерфейса, в данном случае — перевод eth0 в режим приёма всех сетевых пакетов:

Добавление маршрута, используемого по умолчанию (для всех адресов), через локальный шлюз 192.168.1.254, который доступен на устройстве eth0 :

Добавление маршрута к 192.168.1.0/24 через шлюз на 192.168.1.254:

Добавление маршрута к 192.168.1.0/24, который доступен на устройстве eth0 :

Удаление маршрута для 192.168.1.0/24, для доступа к которому используется шлюз 192.168.1.254:

Вывод маршрута к IP 10.10.1.4:

Команда ifconfig

Команда ifconfig до определённого времени представляла собой один из основных инструментов, используемых многими системными администраторами для настройки сетей и решения сетевых проблем. Теперь ей на замену пришла команда ip , о которой мы только что говорили. Но если вас, всё же, интересует эта команда, можете взглянуть на данный материал.

Команда mtr

MTR (Matt’s traceroute) — это программа, работающая в режиме командной строки, представляющая собой инструмент для диагностики сетей и устранения сетевых неполадок. Эта команда совмещает в себе возможности ping и traceroute . Она, как traceroute , может выводить сведения о маршруте, по которому сетевые данные идут от одного компьютера к другому. Она выводит массу полезных сведений о каждом шаге маршрутизации, например — время ответа системы. Благодаря использованию команды mtr можно получить довольно подробные сведения о маршруте, можно обнаружить устройства, которые вызывают проблемы при прохождении данных по сети. Если, например, наблюдается рост времени ответа системы, или рост числа потерянных пакетов, это позволяет с уверенностью говорить о том, что где-то между исследуемыми системами возникла проблема с сетевым соединением.

Синтаксис команды выглядит так:

mtr hostname/IP

Рассмотрим несколько распространённых способов применения mtr .

Если вызвать эту команду, указав лишь имя или адрес хоста — она выведет сведения о каждом шаге маршрутизации. В частности — имена хостов, сведения о времени их ответа и о потерянных пакетах:

Вот — вариант использования mtr , когда вместо имён хостов выводятся их IP-адреса (речь идёт о ключе -g , благодаря которому вместо имён выводятся числовые IP-адреса):

А следующий вариант команды позволяет выводить и имена, и IP-адреса хостов:

Так можно задать количество ping-пакетов, которые нужно отправить системе, маршрут к которой подвергается анализу:

А так можно получить отчёт, содержащий результаты работы mtr :

Вот — ещё один вариант получения такого отчёта:

Для того чтобы принудительно использовать TCP вместо ICMP — надо поступить так:

А вот так можно использовать UDP вместо ICMP:

Вот — вариант команды, где задаётся максимальное количество шагов маршрутизации:

Так можно настроить размер пакета:

Для вывода результатов работы mtr в формате CSV используется такая команда:

Вот — команда для вывода результатов работы mtr в формате XML:

Команда tcpdump

Утилита tcpdump предназначена для захвата и анализа пакетов.

Установить её можно так:

Прежде чем приступить к захвату пакетов, нужно узнать о том, какой интерфейс может использовать эта команда. В данном случае нужно будет применить команду sudo или иметь root-доступ к системе.

Если нужно захватить трафик с интерфейса eth0 — этот процесс можно запустить такой командой:

Или — такой, с указанием (через ключ -c ) количества пакетов, которые нужно захватить:

▍ Захват трафика, идущего к некоему хосту и от него

Можно отфильтровать трафик и захватить лишь тот, который приходит от определённого хоста. Например, чтобы захватить пакеты, идущие от системы с адресом 8.8.8.8 и уходящие к этой же системе, можно воспользоваться такой командой:

Для захвата трафика, идущего с хоста 8.8.8.8, используется такая команда:

Для захвата трафика, уходящего на хост 8.8.8.8, применяется такая команда:

▍ Захват трафика, идущего в некую сеть и из неё

Трафик можно захватывать и ориентируясь на конкретную сеть. Делается это так:

Ещё можно поступить так:

Можно, кроме того, фильтровать трафик на основе его источника или места, в которое он идёт.

Вот — пример захвата трафика, отфильтрованного по его источнику (то есть — по той сети, откуда он приходит):

Вот — захват трафика с фильтрацией по сети, в которую он направляется:

▍ Захват трафика, поступающего на некий порт и выходящего из некоего порта

Вот пример захвата трафика только для DNS-порта по умолчанию (53):

Захват трафика для заданного порта:

Захват только HTTPS-трафика:

Захват трафика для всех портов кроме 80 и 25:

Команда netstat

Инструмент netstat используется для вывода сведений о сетевых соединениях и таблицах маршрутизации, данных о работе сетевых интерфейсов, о masquerade-соединениях, об элементах групп многоадресной рассылки. Эта утилита является, как и ifconfig , частью пакета net-tools . В новом пакете iproute2 для достижения тех же целей используется утилита ss .

Если в вашей системе netstat отсутствует, установить эту программу можно так:

Ей, в основном, пользуются, вызывая без параметров:

В более сложных случаях её вызывают с параметрами, что может выглядеть так:

netstat

Можно вызывать netstat и с несколькими параметрами, перечислив их друг за другом:

netstat

Для вывода сведений обо всех портах и соединениях, вне зависимости от их состояния и от используемого протокола, применяется такая конструкция:

Для вывода сведений обо всех TCP-портах применяется такой вариант команды:

Если нужны данные по UDP-портам — утилиту вызывают так:

Список портов любых протоколов, ожидающих соединений, можно вывести так:

Список TCP-портов, ожидающих соединений, выводится так:

Так выводят список UDP-портов, ожидающих соединений:

А так — список UNIX-портов, ожидающих соединений:

Вот — команда для вывода статистических сведений по всем портам вне зависимости от протокола:

Так выводятся статистические сведения по TCP-портам:

Для просмотра списка TCP-соединений с указанием PID/имён программ используется такая команда:

Для того чтобы найти процесс, который использует порт с заданным номером, можно поступить так:

Команда nslookup

Команда nslookup используется для интерактивного «общения» с серверами доменных имён, находящимися в интернете. Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.

Рассмотрим распространённые примеры использования этой команды.

Получение A-записи домена:

Просмотр NS-записей домена:

Выяснение сведений о MX-записях, в которых указаны имена серверов, ответственных за работу с электронной почтой:

Обнаружение всех доступных DNS-записей домена:

Проверка использования конкретного DNS-сервера (в данном случае запрос производится к серверу имён ns1.nsexample.com ):

Проверка A-записи для выяснения IP-адресов домена — это распространённая практика, но иногда нужно проверить то, имеет ли IP-адрес отношение к некоему домену. Для этого нужно выполнить обратный просмотр DNS:

Команда ping

Команда ping — это инструмент, с помощью которого проверяют, на уровне IP, возможность связи одной TCP/IP-системы с другой. Делается это с использованием эхо-запросов протокола ICMP (Internet Control Message Protocol Echo Request). Программа фиксирует получение ответов на такие запросы и выводит сведения о них вместе с данными о времени их приёма-передачи. Ping — это основная команда, используемая в TCP/IP-сетях и применяемая для решения сетевых проблем, связанных с целостностью сети, с возможностью установления связи, с разрешением имён.

Эта команда, при простом способе её использования, принимает лишь один параметр: имя хоста, подключение к которому надо проверить, или его IP-адрес. Вот как это может выглядеть:

В данном случае работу команды ping можно остановить, воспользовавшись сочетанием клавиш CTRL+C . В противном случае она будет выполнять запросы до тех пор, пока её не остановят. После каждой ping-сессии выводятся сводные данные, содержащие следующие сведения:

- Min — минимальное время, которое требуется на получение ответа от пингуемого хоста.

- Avg — среднее время, которое требуется на получение ответа.

- Max — максимальное время, которое требуется на получение ответа.

Обычно, если запустить команду ping в её простом виде, не передавая ей дополнительные параметры, Linux будет пинговать интересующий пользователя хост без ограничений по времени. Если нужно изначально ограничить количество ICMP-запросов, например — до 10, команду ping надо запустить так:

А для того чтобы увидеть лишь итоговый отчёт работы ping — можно воспользоваться ключом -q :

В системах с несколькими сетевыми интерфейсами можно задавать конкретный интерфейс, которым должна пользоваться команда ping . Например, есть компьютер, имеющий интерфейсы eth0 и eth1 . Если нужно, чтобы команда ping использовала бы интерфейс eth0 — надо запустить её так:

Или можно указать адрес интерфейса. В данном случае речь идёт об IP-адресе 10.233.201.45:

Применяя эту команду, можно указать и то, какую версию протокола IP использовать — v4 или v6:

В процессе работы с утилитой ping вы столкнётесь с различными результатами. В частности, это могут быть сообщения о нештатных ситуациях. Рассмотрим три таких ситуации.

▍ Destination Host Unreachable

Вероятной причиной получения такого ответа является отсутствие маршрута от локальной хост-системы к целевому хосту. Или, возможно, это удалённый маршрутизатор сообщает о том, что у него нет маршрута к целевому хосту.

▍ Request timed out

Если результат работы ping выглядит именно так — это значит, что локальная система не получила, в заданное время, эхо-ответов от целевой системы. По умолчанию используется время ожидания ответа в 1 секунду, но этот параметр можно настроить. Подобное может произойти по разным причинам. Чаще всего это — перегруженность сети, сбой ARP-запроса, отбрасывание пакетов фильтром или файрволом и прочее подобное.

▍ Unknown host/Ping Request Could Not Find Host

Такой результат может указывать на то, что неправильно введено имя хоста, или хоста с таким именем в сети просто не существует.

О хорошем качестве связи между исследуемыми системами говорит уровень потери пакетов в 0%, а так же — низкое значение времени получения ответа. При этом в каждом конкретном случае время получения ответа варьируется, так как оно зависит от разных параметров сети. В частности — от того, какая среда передачи данных используется в конкретной сети (витая пара, оптоволокно, радиоволны).

Итоги

Надеемся, вам пригодятся команды и примеры их использования, о которых мы сегодня рассказали. А если они вам и правда пригодились — возможно, вам будет интересно почитать продолжение этого материала.

Источник: habr.com

Как посмотреть открытые порты Linux

Иногда требуется посмотреть открытые порты Linux, в режиме реального времени. Всегда интересно какой из TCP или UDP портов работает больше.

Порт — это процесс, который обслуживает сетевое соединение. Принимая и отправляя пакеты, например TCP и UDP. Кстати эти два протокола являются самыми распространенными.

В этой короткой статье я покажу вам как отслеживать и смотреть на работу TCP и UDP портов в режиме реального времени. С помощью сводки сокетов в системе Linux.

Список всех открытых портов в Linux

Чтобы узнать все открытые порты в системе Linux, вы можете использовать команду netstat или утилиту ss следующим образом.

Также хочу отметить, что команда netstat уже устарела. И на смену этой команды пришла команда ss, которая показывает более подробную сетевую статистику.

Из данных которые получили приведенной выше командой мы имеем.

Столбец Состояние показывает нам, находится ли порт в состоянии прослушивания (LISTEN) или нет.

Так же к команде ss можно добавить флаг:

- -t — включает список TCP-портов.

- -u — включает список портов UDP.

- -l — отображает прослушивающие сокеты.

- -n — показывает номер порта.

- -p — показать название процесса / программы.

Просмотр открытых портов TCP и UDP в режиме реального времени

Однако для просмотра портов TCP и UDP в режиме реального времени можно запустить инструмент netstat или ss с помощью утилиты watch, как показано на рисунке.

Для выхода требуется нажать сочетание клавиш Ctrl+C.

На сегодня все! Если у вас есть какие-либо вопросы или замечания, оставьте сообщения в комментариях.

Источник: setiwik.ru